Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Для предприятий, использующих пароли сегодня, секретные ключи (FIDO2) обеспечивают простой способ проверки подлинности работников без ввода имени пользователя или пароля. Секретные ключи (FIDO2) обеспечивают улучшенную производительность для работников и имеют более высокую безопасность.

В этой статье перечислены требования и шаги для включения ключей доступа в вашей организации. После выполнения этих действий пользователи в организации могут зарегистрировать и войти в свою учетную запись Microsoft Entra с помощью секретного ключа, хранящегося в ключе безопасности FIDO2 или в Microsoft Authenticator.

Дополнительные сведения о включении секретных ключей в Microsoft Authenticator см. в статье "Как включить ключи доступа в Microsoft Authenticator".

Дополнительные сведения об аутентификации с помощью ключей доступа см. в "Поддержка проверки подлинности FIDO2 с помощью идентификатора Microsoft Entra".

Примечание.

Идентификатор Microsoft Entra в настоящее время поддерживает ключи доступа, привязанные к устройству, хранящиеся в ключах безопасности FIDO2 и в Microsoft Authenticator. Корпорация Майкрософт стремится защитить клиентов и пользователей с помощью секретных ключей. Мы инвестируем как в синхронизированные, так и привязанные к устройству ключи доступа для рабочих учетных записей.

Требования

- Пользователи должны завершить многофакторную проверку подлинности (MFA) за последние пять минут, прежде чем они смогут зарегистрировать ключ доступа (FIDO2).

- Пользователям требуется ключ безопасности FIDO2, подходящий для аттестации с идентификатором Microsoft Entra или Microsoft Authenticator.

- Устройства должны поддерживать аутентификацию с использованием ключей доступа (FIDO2). Для устройств Windows, присоединенных к идентификатору Microsoft Entra, лучше всего использовать windows 10 версии 1903 или более поздней. Устройства, присоединенные к гибридной среде, должны работать под управлением Windows 10 версии 2004 или более поздней.

Секретные ключи (FIDO2) поддерживаются в основных сценариях в Windows, macOS, Android и iOS. Дополнительные сведения о поддерживаемых сценариях см. в разделе "Поддержка проверки подлинности FIDO2" в идентификаторе Microsoft Entra ID.

Примечание.

Поддержка регистрации на том же устройстве в Edge для Android появится скоро.

Ключ доступа (FIDO2) Удостоверение подлинности аутентификатора GUID (AAGUID)

Спецификация FIDO2 требует, чтобы каждый поставщик ключей безопасности предоставил GUID аттестации аутентификатора (AAGUID) во время регистрации. 128-разрядное значение идентификатора AAGUID указывает тип ключа, например, бренд и модель. Поставщики ключей доступа (FIDO2) на настольных и мобильных устройствах, также должны предоставлять AAGUID во время регистрации.

Примечание.

Поставщик должен убедиться, что AAGUID идентичен всем существенно идентичным ключам безопасности или средствам входа (FIDO2), сделанным этим поставщиком, и отличается (с высокой вероятностью) от AAGUID всех других типов ключей безопасности или средств входа (FIDO2). Чтобы гарантировать это, AAGUID для данной модели ключа безопасности или секретного ключа (FIDO2) должен быть случайным образом сгенерирован. Дополнительные сведения см. в статье Веб-проверка подлинности: API для доступа к учетным данным открытого ключа — уровень 2 (w3.org).

Вы можете работать с поставщиком ключей безопасности, чтобы определить AAGUID ключа доступа ( FIDO2) или просмотреть ключи безопасности FIDO2, подходящие для аттестации с идентификатором Microsoft Entra. Если ключ доступа (FIDO2) уже зарегистрирован, вы можете найти AAGUID, просмотрев сведения о методе проверки подлинности ключа доступа (FIDO2) для пользователя.

Активировать метод аутентификации ключа доступа FIDO2

Войдите в Центр администрирования Microsoft Entra в качестве как минимум администратора политики проверки подлинности.

Перейдите к Entra ID>методам проверки подлинности>политикам.

Установите переключатель метода Passkey (FIDO2) в положение Enable. Выберите "Все пользователи" или " Добавить группы ", чтобы выбрать определенные группы. Поддерживаются только группы безопасности.

На вкладке "Настройка" :

Установите Разрешить самостоятельную настройку в Да. Если задано значение "Нет", пользователи не могут зарегистрировать пароль с помощью сведений о безопасности, даже если ключи доступа (FIDO2) включены политикой методов проверки подлинности.

Установите значение "Применить аттестацию" значение "Да", если ваша организация хочет убедиться, что модель ключа безопасности FIDO2 или поставщик секретного ключа является подлинным и поступает от законного поставщика.

- Метаданные для ключей безопасности FIDO2 должны быть опубликованы и проверены с помощью службы метаданных Альянса FIDO, а также пройти другой набор тестирования для проверки в Майкрософт. Дополнительные сведения см. в статье "Стать поставщиком ключей безопасности, совместимым с Майкрософт FIDO2".

- Ключи доступа в Microsoft Authenticator также поддерживают аттестацию. Дополнительные сведения см. Как работает аттестация ключей с Authenticator.

Предупреждение

Если для Принудительное применение аттестации установлено значение нет, пользователи могут зарегистрировать любой тип ключа доступа. Установите значение "Применить аттестацию" значение "Да", чтобы гарантировать, что пользователи могут регистрировать только ключи доступа, привязанные к устройству.

Применение аттестации регулирует, разрешено ли использовать ключ доступа (FIDO2) исключительно в момент регистрации. Пользователи, которые регистрируют ключ доступа (FIDO2) без аттестации, не блокируются при входе, если для принудительной аттестации установлено значение Yes позже.

Политика ограничений ключей

- Принудительное применение ограничений ключей должно быть установлено на Да только в том случае, если ваша организация хочет разрешить или запретить использование определенных моделей ключей безопасности или поставщиков секретных ключей, которые идентифицируются их AAGUID. Вы можете работать с поставщиком ключей безопасности, чтобы определить AAGUID ключа доступа. Если ключ доступа уже зарегистрирован, можно найти AAGUID, просмотрев сведения об аутентификационном методе ключа доступа пользователя.

Предупреждение

Ключевые ограничения задают удобство использования определенных моделей или поставщиков для регистрации и проверки подлинности. При изменении ограничений ключа и удалении AAGUID, разрешенного ранее, пользователи, которые ранее зарегистрировали разрешенный метод, больше не могут использовать его для входа.

После завершения настройки нажмите кнопку "Сохранить".

Примечание.

Если при попытке сохранить возникает ошибка, замените несколько групп одной группой в одной операции и нажмите кнопку "Сохранить еще раз".

Подготовка ключей безопасности FIDO2 с помощью API Microsoft Graph (предварительная версия)

В настоящее время администраторы могут использовать Microsoft Graph и пользовательские клиенты для подготовки ключей безопасности FIDO2 от имени пользователей. Для предоставления требуется роль администратора аутентификации или клиентское приложение с разрешением UserAuthenticationMethod.ReadWrite.All. Улучшения в обеспечении включают:

- Возможность запрашивать параметры создания WebAuthn из идентификатора Microsoft Entra

- Возможность зарегистрировать подготовленный ключ безопасности непосредственно с помощью идентификатора Microsoft Entra

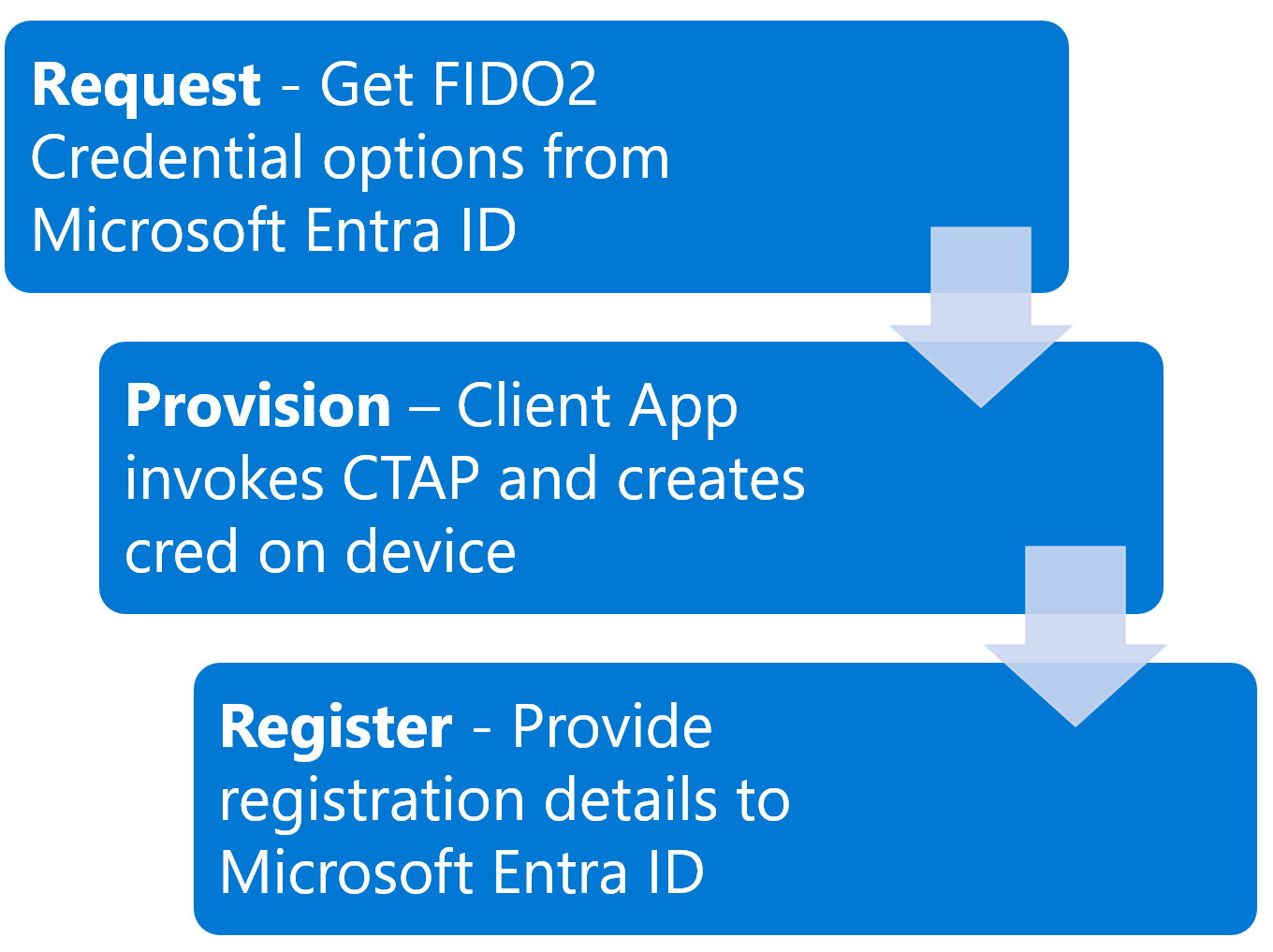

С помощью этих новых API организации могут создавать собственные клиенты для подготовки учетных данных доступа (FIDO2) для ключей безопасности от имени пользователя. Чтобы упростить этот процесс, необходимо выполнить три основных шага.

- Запрос creationOptions для пользователя: идентификатор Microsoft Entra возвращает необходимые данные для клиента для подготовки учетных данных доступа (FIDO2). К ним относятся такие сведения, как сведения о пользователях, идентификатор проверяющей стороны, требования к политике учетных данных, алгоритмы, проблема регистрации и многое другое.

-

Подготовьте учетные данные доступа (FIDO2) с помощью параметров создания: используйте

creationOptionsклиент, поддерживающий протокол CTAP клиента для проверки подлинности (CTAP). На этом шаге необходимо вставить ключ безопасности и задать ПИН-код. - Зарегистрируйте предоставленные учетные данные в Microsoft Entra ID: используйте форматированные выходные данные процесса подготовки, чтобы предоставить в Microsoft Entra ID необходимые сведения для регистрации учетных данных доступа (FIDO2) для целевого пользователя.

Включение ключей доступа (FIDO2) с помощью API Microsoft Graph

Помимо использования Центра администрирования Microsoft Entra, вы также можете включить ключи доступа (FIDO2) с помощью API Microsoft Graph. Чтобы включить ключи доступа (FIDO2), необходимо обновить политику методов проверки подлинности как минимум в качестве администратора политики проверки подлинности.

Чтобы настроить политику с помощью Graph Explorer, сделайте следующее:

Войдите в Graph Explorer и дайте согласие на разрешения Policy.Read.All и Policy.ReadWrite.AuthenticationMethod.

Получите политику методов проверки подлинности:

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Чтобы отключить принудительное применение аттестации и применить ограничения ключей, разрешающие использование только AAGUID для RSA DS100, выполните операцию PATCH с помощью следующего тела запроса:

PATCH https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "7e3f3d30-3557-4442-bdae-139312178b39", <insert previous AAGUIDs here to keep them stored in policy> ] } }Убедитесь, что политика доступа (FIDO2) обновлена должным образом.

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Удаление ключа доступа (FIDO2)

Чтобы удалить ключ доступа (FIDO2), связанный с учетной записью пользователя, удалите его из метода проверки подлинности пользователя.

- Войдите в Центр администрирования Microsoft Entra и найдите пользователя, ключ доступа которого (FIDO2) необходимо удалить.

- Выберите методы проверки подлинности>, щелкните правой кнопкой мыши на Ключ доступа (привязанный к устройству) и выберите Удалить.

Принуждение использовать пароль-доступ (FIDO2)

Чтобы пользователи входили в систему с помощью ключа доступа (с FIDO2) при доступе к конфиденциальному ресурсу, вы можете:

Используйте встроенную устойчивую к фишингу прочность аутентификации

Или

Создайте индивидуальную силу проверки подлинности

Ниже показано, как создать настраиваемую силу проверки подлинности. Это политика условного доступа, которая разрешает вход с ключом доступа (FIDO2) только для определенной модели ключей безопасности или поставщика ключей доступа (FIDO2). Список поставщиков FIDO2 см. в разделе "Ключи безопасности FIDO2", доступные для аттестации с идентификатором Microsoft Entra.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор условного доступа.

- Перейдите к Entra ID>методам проверки подлинности>достоинствам проверки подлинности.

- Выберите "Новая сила проверки подлинности".

- Укажите имя для новой силы проверки подлинности.

- При необходимости укажите описание.

- Выберите "Секретные ключи" (FIDO2).

- При необходимости, если вы хотите ограничить определенный AAGUID, выберите дополнительные параметры>добавить AAGUID. Введите AAGUID и нажмите кнопку "Сохранить".

- Нажмите кнопку "Далее " и просмотрите конфигурацию политики.

Известные проблемы

Подготовка ключа безопасности

Подготовка ключей безопасности администратора выполняется в предварительной версии. Сведения о подготовке ключей безопасности FIDO2 от имени пользователей см. в Microsoft Graph и пользовательских клиентах.

Гостевые пользователи

Регистрация учетных данных доступа (FIDO2) не поддерживается для внутренних или внешних гостевых пользователей, включая пользователей совместной работы B2B в клиенте ресурсов.

Изменения UPN

Если имя пользователя UPN изменится, вы больше не сможете изменить ключи доступа (FIDO2), чтобы учесть это изменение. Если у пользователя есть ключ доступа (FIDO2), необходимо войти в сведения о безопасности, удалить старый ключ доступа (FIDO2) и добавить новый.

Следующие шаги

Поддержка нативного приложения и браузера для аутентификации безпарольным способом (FIDO2)

Вход в Windows 10 с помощью ключа безопасности FIDO2

Включение аутентификации FIDO2 для локальных ресурсов

Регистрация ключей безопасности от имени пользователей

Дополнительные сведения о регистрации устройств

Дополнительные сведения о многофакторной проверке подлинности Microsoft Entra