Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

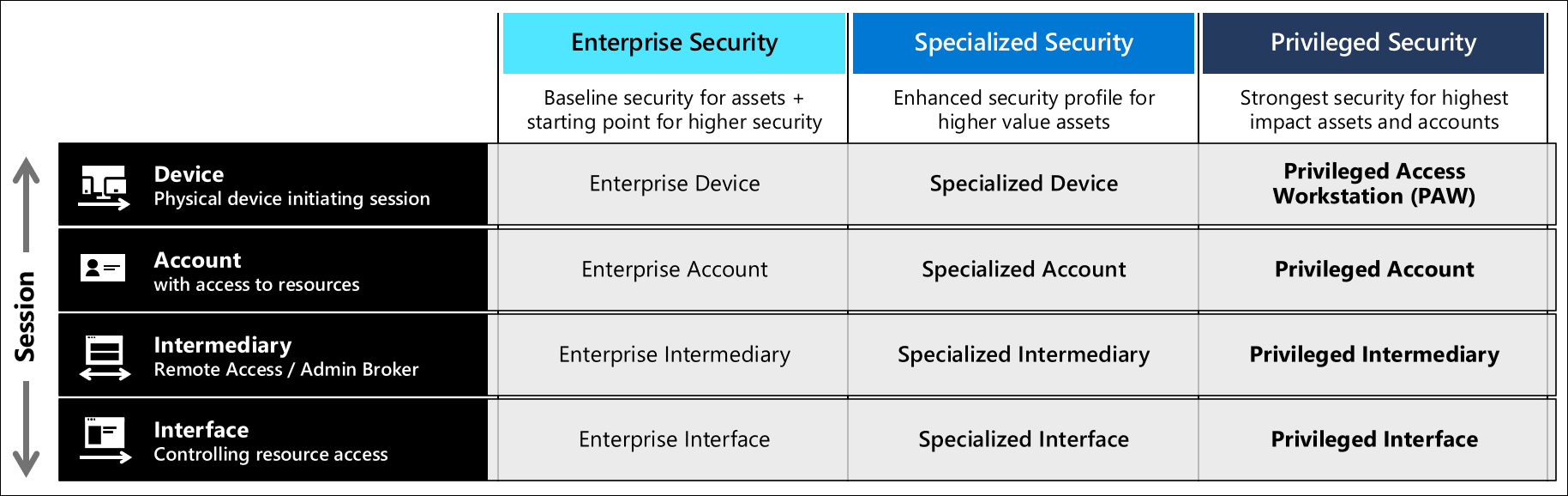

В этом документе описано, как реализовать технические компоненты стратегии привилегированного доступа, включая безопасные учетные записи, рабочие станции и устройства, а также безопасность интерфейса (с политикой условного доступа).

Это руководство содержит инструкции по установлению всех профилей на всех трех уровнях безопасности с назначением для них ролей в организации в соответствии с рекомендациями по уровням безопасности привилегированного доступа. Корпорация Майкрософт рекомендует настраивать их в порядке, описанном в плане быстрой модернизации (RAMP).

Требования к лицензиям

Основные понятия, описанные в этом руководстве, предполагают, что у вас есть Microsoft 365 корпоративный E5 или эквивалентный продукт. Некоторые рекомендации, приведенные в этом руководстве, можно реализовать с другими лицензиями. Дополнительные сведения см. в разделе Лицензирование Microsoft 365 корпоративный.

Чтобы автоматизировать подготовку лицензий, рассмотрите возможность лицензирования пользователей на основе групп.

Конфигурация Microsoft Entra

Идентификатор Microsoft Entra управляет пользователями, группами и устройствами для рабочих станций администратора. Включите службы идентификации и функции, используя учетную запись администратора.

При создании защищенной учетной записи администратора рабочей станции эта учетная запись предоставляется для текущей рабочей станции. Убедитесь, что вы используете заведомо безопасное устройство для выполнения начальной настройки и всех глобальных настроек. Чтобы снизить вероятность атаки при первом запуске, рассмотрите рекомендации по предотвращению заражения вредоносным ПО.

Требовать многофакторную проверку подлинности, по крайней мере для администраторов. Дополнительные сведения о реализации см. в статье Условный доступ: обязательная многофакторная проверка подлинности для администраторов.

Пользователи и группы Microsoft Entra

В портал Azure перейдите к новому пользователю в Microsoft Entra ID>Users.>

Введите:

- Имя — безопасный пользователь рабочей станции

-

Имя пользователя -

secure-ws-user@contoso.com - Роль каталога - Администратор с ограниченными правами и выберите роль Администратор Intune.

- Расположение использования— например , Соединенное Королевство или требуемое расположение из списка.

Нажмите кнопку создания.

Создайте пользователя с правами администратора устройства.

Введите:

- Имя — администратор защищенной рабочей станции

-

Имя пользователя -

secure-ws-admin@contoso.com - Роль каталога - Администратор с ограниченными правами и выберите роль Администратор Intune.

- Расположение использования— например , Соединенное Королевство или требуемое расположение из списка.

Нажмите кнопку создания.

Далее вы создадите четыре группы: Пользователи защищенной рабочей станции, Администраторы защищенной рабочей станции, В экстренных случаях и Устройства защищенной рабочей станции.

В портал Azure перейдите к новой группе групп>идентификаторов>Microsoft Entra.

Для группы пользователей рабочей станции может потребоваться настроить лицензирование на основе групп, чтобы автоматизировать подготовку лицензий для пользователей.

Для группы пользователей рабочей станции введите:

- Тип группы — "Безопасность"

- Имя группы — "Пользователи защищенной рабочей станции"

- Тип членства — "Назначено"

Добавьте пользователя защищенной рабочей станции:

secure-ws-user@contoso.comВы можете добавить других пользователей, использующих безопасные рабочие станции.

Нажмите кнопку создания.

Для группы "Администраторы привилегированной рабочей станции" введите:

- Тип группы — "Безопасность"

- Имя группы — "Администраторы защищенной рабочей станции"

- Тип членства — "Назначено"

Добавьте пользователя защищенной рабочей станции:

secure-ws-admin@contoso.comВы можете добавить других пользователей, которые управляют защищенными рабочими станциями.

Нажмите кнопку создания.

Для группы "В экстренных случаях" введите:

- Тип группы — "Безопасность"

- Имя группы — "В экстренных случаях"

- Тип членства — "Назначено"

Нажмите кнопку создания.

Добавление учетных записей аварийного доступа в эту группу.

В поле "Группа устройств рабочей станции" введите:

- Тип группы — "Безопасность"

- Имя группы — безопасные устройства рабочей станции

- Тип членства — "Динамическое устройство"

-

Правила динамического членства -

(device.devicePhysicalIds -any _ -contains "[OrderID]:PAW")

Нажмите кнопку создания.

Конфигурация устройства Microsoft Entra

Укажите, кто может присоединить устройства к идентификатору Microsoft Entra

Настройте параметры устройств в Active Directory, чтобы разрешить административной группе безопасности присоединять устройства к домену. Чтобы настроить этот параметр с портала Azure:

- Перейдите к параметрам устройств с идентификатором Microsoft Entra ID.>>

- Выберите "Выбранный" в разделе "Пользователи" могут присоединить устройства к идентификатору Microsoft Entra ID, а затем выбрать группу "Безопасные пользователи рабочей станции".

Удаление прав локального администратора

Этот метод требует, чтобы пользователи виртуального IP-адреса, DevOps и привилегированных рабочих станций не имели прав администратора на своих компьютерах. Чтобы настроить этот параметр с портала Azure:

- Перейдите к параметрам устройств с идентификатором Microsoft Entra ID.>>

- Выберите None в разделе "Дополнительные локальные администраторы" на устройствах, присоединенных к Microsoft Entra.

Сведения об управлении членами локальной группы администраторов на устройствах, присоединенных к Microsoft Entra, см. в статье "Управление членами локальной группы администраторов".

Требовать многофакторную проверку подлинности для присоединения устройств

Для дальнейшего укрепления процесса присоединения устройств к идентификатору Microsoft Entra ID:

- Перейдите к параметрам устройств с идентификатором Microsoft Entra ID.>>

- Задайте для параметра Обязательная многофакторная проверка подлинности для присоединения устройств значение Нет.

- Выберите Сохранить.

Настройка управления мобильными устройствами

На портале Azure

- Перейдите к >>Microsoft Intune.

- Измените значение параметра Область пользователя MDM на Все.

- Выберите Сохранить.

Эти действия позволяют управлять любым устройством с помощью Microsoft Endpoint Manager. Дополнительные сведения см. в статье Настройка автоматической регистрации для устройств Windows 10/11. На следующем шаге создается политика конфигурации и соответствия нормативным требованиям Intune.

Условный доступ Microsoft Entra

Условный доступ Microsoft Entra может помочь ограничить привилегированные административные задачи соответствующим устройствам. Предопределенные члены группы "Пользователи безопасной рабочей станции" должны выполнять многофакторную проверку подлинности при входе в облачные приложения. Рекомендуется исключить из политики учетные записи аварийного доступа. Дополнительные сведения см. в разделе "Управление учетными записями аварийного доступа" в идентификаторе Microsoft Entra.

Условный доступ, разрешающий доступ к порталу Azure только защищенной рабочей станции

Организации должны блокировать возможность подключения привилегированных пользователей к интерфейсам управления облаком, порталам и PowerShell с устройств, отличных от PAW.

Чтобы запретить неавторизованным устройствам доступ к интерфейсам управления облаком, следуйте указаниям в статье Условный доступ: фильтры для устройств (предварительная версия). При развертывании этой функции необходимо обеспечить наличие учетной записи для аварийного доступа. Эти учетные записи следует использовать только в чрезвычайных ситуациях. Управление этими учетными записями должно осуществляться с помощью политики.

Примечание.

Вам потребуется создать группу пользователей и включить в нее пользователя для аварийных случаев, который сможет обходить политику условного доступа. В нашем примере у нас есть группа безопасности под названием В экстренных случаях

Этот набор политик гарантирует, что администраторы должны использовать устройство, которое может представить определенное значение атрибута устройства, соответствующее MFA, и устройство помечается как соответствующее microsoft Endpoint Manager и Microsoft Defender для конечной точки.

Организациям следует также рассмотреть возможность блокировки устаревших протоколов проверки подлинности в своих средах. Дополнительные сведения о блокировке устаревших протоколов проверки подлинности см. в статье " Практическое руководство. Блокировка устаревшей проверки подлинности в идентификаторе Microsoft Entra с помощью условного доступа".

Конфигурация Microsoft Intune

Отказ в регистрации устройств BYOD

В нашем примере мы рекомендуем не разрешать использование устройств BYOD. Использование Регистрации BYOD в Intune позволяет пользователям регистрировать устройства, которые не являются доверенными или надежными. Однако важно отметить, что организации с ограниченным бюджетом на покупку новых устройств, желающие использовать существующие аппаратные средства или, как вариант, устройства, отличные от Windows, могут рассмотреть возможность использования BYOD в Intune для развертывания профиля "Корпоративный".

В следующем руководстве показано, как настроить регистрацию для развертываний, которые запрещают доступ BYOD.

Настройка ограничений на регистрацию, предотвращающих BYOD

- В Центре администрирования Microsoft Intune выберите>по умолчанию "Все пользователи">

- Изменение параметров платформы свойств>

- Выберите Блокировать для всех типов, кроме Windows MDM.

- Выберите Блокировать для всех элементов, находящихся в личной собственности.

Создание профиля развертывания Autopilot

Создав группу устройств, необходимо создать профиль развертывания, чтобы настроить устройства Autopilot.

В Центре администрирования Microsoft Intune выберите >устройств.

Введите:

- Имя — Профиль развертывания защищенной рабочей станции.

- Описание — Развертывание защищенных рабочих станций.

- Задайте для всех целевых устройств значение Autopilot в "Да". Этот параметр гарантирует, что все устройства в списке зарегистрированы в службе развертывания Autopilot. Разрешить обработку регистрации в течение 48 часов.

Выберите Далее.

- Для Режима развертывания выберите Самостоятельное развертывание (предварительная версия). Устройства с таким профилем связываются с пользователем, регистрирующим устройство. Во время развертывания рекомендуется использовать функции режима самообслуживания для включения:

- Регистрирует устройство в Intune Microsoft Entra автоматической регистрации MDM и разрешает доступ к устройству только до тех пор, пока на устройстве не будут подготовлены все политики, приложения, сертификаты и сетевые профили.

- Учетные данные пользователя необходимы для регистрации устройства. Важно отметить, что развертывание устройства в режиме самостоятельного развертывания позволяет развертывать ноутбуки в общей модели. Назначение пользователя не происходит, пока устройство не будет назначено пользователю в первый раз. В результате все политики пользователей, такие как BitLocker, не будут включены до завершения назначения пользователя. Дополнительные сведения о входе на защищенное устройство см . в выбранных профилях.

- Выберите язык (регион), стандартный тип учетной записи пользователя.

- Для Режима развертывания выберите Самостоятельное развертывание (предварительная версия). Устройства с таким профилем связываются с пользователем, регистрирующим устройство. Во время развертывания рекомендуется использовать функции режима самообслуживания для включения:

Выберите Далее.

- Выберите тег области, если он предварительно настроен.

Выберите Далее.

Выберите Назначения>Назначить>Выбранные группы. В разделе "Выбор групп", чтобы включить, выберите "Безопасные рабочие станции".

Выберите Далее.

Нажмите кнопку Создать, чтобы создать профиль. Теперь профиль развертывания Autopilot доступен для назначения устройствам.

Регистрация устройств в Autopilot обеспечивает различные возможности взаимодействия с пользователем на основе типа и роли устройства. В нашем примере развертывания мы продемонстрируем модель, в которой защищенные устройства массово развертываются и их можно использовать совместно, однако при первом использовании устройство назначается конкретному пользователю. Для получения дополнительных сведений см. регистрацию Windows Autopilot.

Страница состояния регистрации

На странице состояния регистрации (ESP) отображается ход подготовки после регистрации нового устройства. Чтобы гарантировать, что устройства полностью настроены перед использованием, Intune предоставляет возможность Заблокировать использование устройства до тех пор, пока не будут установлены все приложения и профили.

Создание и назначение профиля страницы состояния регистрации

- В Центре администрирования Microsoft Intune выберите страницу>, чтобы создать профиль.

- Укажите имя и описание.

- Выберите Создать.

- Выберите новый профиль в списке страницы состояния регистрации.

- Для параметра Показывать ход установки профиля приложения выберите значение Да.

- Для параметра Заблокировать использование устройства до тех пор, пока не будут установлены все приложения и профили выберите значение Да.

- Выберите группы ">" выберите

Secure Workstationгруппу >"Сохранить".> - Выберите параметры> , которые вы хотите применить к этому профилю >Save.

Настройка клиентского компонента Центра обновления Windows

Обновление Windows 10 до актуального состояния является одной из наиболее важных вещей, которые можно выполнить. Чтобы поддерживать Windows в безопасном состоянии, необходимо развернуть круг обновления, чтобы управлять скоростью, с которой обновления применяются к рабочим станциям.

В этом руководстве рекомендуется создать новый круг обновления и изменить следующие параметры по умолчанию.

В Центре администрирования Microsoft Intune выберите обновления>Windows 10 Update Rings.

Введите:

- Имя — Обновления рабочей станции под управлением Azure

- Канал обслуживания — Полугодовой канал

- Отсрочка обновления качества (в днях) — 3

- Период отсрочки для обновлений компонентов (в днях) — 3

- Поведение автоматического обновления — Автоматическая установка и перезагрузка без управления конечным пользователем

- Запретить пользователю приостанавливать обновления Windows — Запретить

- От пользователя требуется утверждение на перезапуск вне рабочего времени — Требуется

- Разрешить пользователю выполнять перезапуск (запланированный перезапуск) — Требуется

- Переход пользователей к запланированному запуску после автоматического перезапуска (в днях) — 3

- Напоминание об отложенном перезапуске (в днях) — 3

- Задать крайний срок для ожидающих перезапусков (в днях) — 3

Нажмите кнопку создания.

На вкладке Назначения добавьте группу Защищенные рабочие станции.

Дополнительные сведения о политиках клиентского компонента Центра обновления Windows см. в статье CSP политики — обновление.

Интеграция Intune Microsoft Defender для конечной точки

Microsoft Defender для конечной точки и Microsoft Intune взаимодействуют друг с другом, чтобы помочь предотвратить нарушение безопасности. Они также могут ограничить последствия возникновения брешей. Эти возможности обеспечивают обнаружение угроз в режиме реального времени и обеспечивают широкий аудит и ведение журнала конечных устройств.

Чтобы настроить интеграцию Windows Defender для конечной точки и Microsoft Endpoint Manager, выполните следующие действия.

В Центре администрирования Microsoft Intune выберите ATP в Microsoft Security Microsoft>Defender.

На шаге 1 в разделе Настройка ATP в Windows Defender выберите Подключить ATP в Windows Defender к Microsoft Intune в Центре безопасности Windows Defender.

В Центре безопасности Защитника Windows:

- >дополнительные функции.

- Для подключения Microsoft Intune выберите Вкл.

- Выберите Сохранить параметры.

После установки подключения вернитесь в Microsoft Endpoint Manager и выберите Обновить в верхней части.

Установите для параметра Подключение устройств Windows версии (20H2) 19042.450 и выше к ATP в Windows Defender значение Вкл.

Выберите Сохранить.

Создание профиля конфигурации устройства для подключения устройств с Windows

Войдите в Центр администрирования Microsoft Intune, выберите обнаружение конечной >.

Для платформы выберите Windows 10 и более поздних версий.

В поле Тип профиля выберите Обнаружение и нейтрализация атак на конечные точки, а затем — Создать.

На странице Основные сведения введите Рабочие станции с привилегированным доступом — Defender для коечной точки в поле имени и Описание (необязательно) для профиля, а затем нажмите кнопку Далее.

На странице Параметры конфигурации настройте следующий параметр в разделе Обнаружение и нейтрализация атак на конечные точки.

Пример общего доступа ко всем файлам: возвращает или задает параметр конфигурации расширенной защиты от угроз в Microsoft Defender.

На борту компьютеров Windows 10 с помощью Microsoft Endpoint Configuration Manager содержатся дополнительные сведения об этих параметрах ATP в Microsoft Defender.

Нажмите Далее, чтобы открыть страницу Теги области. Теги области являются необязательными. Нажмите кнопку Далее, чтобы продолжить.

На странице Назначения выберите группу Безопасная рабочая станция. Дополнительные сведения о назначении профилей см. в статье Назначение профилей пользователей и устройств.

Выберите Далее.

На странице "Рецензирование и создание" нажмите кнопку "Создать". Выбрав тип политики для созданного профиля, вы увидите новый профиль в списке. ОК, а затем создайте , чтобы сохранить изменения, создающие профиль.

Дополнительные сведения см. в статье Advanced Threat Protection в Защитнике Windows.

Завершение усиления защиты профиля рабочей станции

Чтобы успешно завершить усиление защиты решения, скачайте и выполните соответствующий сценарий. Найдите ссылки для скачивания требуемого уровня профиля:

| Профиль | Расположение для скачивания | Имя файла |

|---|---|---|

| Функции корпоративного уровня | https://aka.ms/securedworkstationgit | Enterprise-Workstation-Windows10-(20H2).ps1 |

| Специализированный | https://aka.ms/securedworkstationgit | Specialized-Windows10-(20H2).ps1 |

| Привилегированная | https://aka.ms/securedworkstationgit | Privileged-Windows10-(20H2).ps1 |

Примечание.

Удалением прав администратора и доступа, а также управлением выполнения приложений (AppLocker) управляют развернутые профили политики.

После успешного выполнения сценария можно вносить обновления в профили и политики Intune. Скрипты создают политики и профили для вас, но необходимо назначить политики группе устройств Secure Workstations .

- Здесь можно найти профили конфигурации устройств Intune, созданные с помощью сценариев: портал Azure>Microsoft Intune>Конфигурация устройств>Профили.

- Здесь можно найти политики соответствия устройств Intune, созданные с помощью сценариев: портал Azure>Microsoft Intune>Соответствие устройств>Политики.

Запустите сценарий экспорта данных Intune DeviceConfiguration_Export.ps1 из Репозитория GitHub DeviceConfiguration, чтобы экспортировать все текущие профили Intune для сравнения и оценки профилей.

Настройка правил в профиле конфигурации защиты конечных точек для брандмауэра Microsoft Defender

Параметры политики брандмауэра Windows включены в профиль конфигурации Endpoint Protection. Поведение политики, применяемой в приведенной ниже таблице.

| Профиль | Правила для входящего трафика | Правила для исходящих подключений | Поведение слияния |

|---|---|---|---|

| Функции корпоративного уровня | Блокировка | Разрешить | Разрешить |

| Специализированный | Блокировка | Разрешить | Блокировка |

| Привилегированная | Блокировка | Блокировка | Блокировка |

Корпоративный. Эта конфигурация является наименее строгой, поскольку она отражает поведение по умолчанию при установке Windows. Весь входящий трафик блокируется, за исключением правил, которые явно определены в правилах локальной политики, поскольку объединение локальных правил разрешено. Весь исходящий трафик разрешен.

Специализированный. Эта конфигурация является более ограничительной, поскольку игнорирует все локально определенные правила на устройстве. Весь входящий трафик блокируется, включая локально определенные правила, политика содержит два правила, позволяющие оптимизации доставки функционировать так, как задумано. Весь исходящий трафик разрешен.

Привилегированный. Весь входящий трафик блокируется, включая локально определенные правила, политика содержит два правила, позволяющие оптимизации доставки функционировать так, как задумано. Исходящий трафик также блокируется отдельно от явных правил, разрешающих трафик DNS, DHCP, NTP, NSCI, HTTP и HTTPS. Такая конфигурация не только уменьшает уязвимую зону, представленную устройством в сети, но и ограничивает исходящие соединения, которые может устанавливать устройство, только теми соединениями, которые необходимы для администрирования облачных служб.

| Правило | Направление | Действие | Приложение или служба | Протокол | Локальные порты | Удаленные порты |

|---|---|---|---|---|---|---|

| Службы Интернета (исходящий трафик HTTP) | Исходящие | Разрешить | Все | TCP | Все порты | 80 |

| Службы Интернета (исходящий трафик HTTPS) | Исходящие | Разрешить | Все | TCP | Все порты | 443 |

| Основы сетей — протокол DHCP для IPv6 (DHCPV6-Out) | Исходящие | Разрешить | %SystemRoot%\system32\svchost.exe | TCP | 546 | 547 |

| Основы сетей — протокол DHCP для IPv6 (DHCPV6-Out) | Исходящие | Разрешить | Dhcp | TCP | 546 | 547 |

| Основы сетей — протокол DHCP для IP версии 6 (DHCP-Out) | Исходящие | Разрешить | %SystemRoot%\system32\svchost.exe | TCP | 68 | 67 |

| Основы сетей — протокол DHCP для IP версии 6 (DHCP-Out) | Исходящие | Разрешить | Dhcp | TCP | 68 | 67 |

| Основы сетей — DNS (UDP-Out) | Исходящие | Разрешить | %SystemRoot%\system32\svchost.exe | UDP | Все порты | 53 |

| Основы сетей — DNS (UDP-Out) | Исходящие | Разрешить | Dnscache | UDP | Все порты | 53 |

| Основы сетей — DNS (TCP-Out) | Исходящие | Разрешить | %SystemRoot%\system32\svchost.exe | TCP | Все порты | 53 |

| Основы сетей — DNS (TCP-Out) | Исходящие | Разрешить | Dnscache | TCP | Все порты | 53 |

| Проба NSCI (TCP-Out) | Исходящие | Разрешить | %SystemRoot%\system32\svchost.exe | TCP | Все порты | 80 |

| Проба NSCI — (TCP-Out) | Исходящие | Разрешить | NlaSvc | TCP | Все порты | 80 |

| Служба времени Windows (UDP-Out) | Исходящие | Разрешить | %SystemRoot%\system32\svchost.exe | TCP | Все порты | 80 |

| Проба службы времени Windows — DNS (UDP-Out) | Исходящие | Разрешить | W32Time | UDP | Все порты | 123 |

| Оптимизация доставки (TCP-In) | Входящий трафик | Разрешить | %SystemRoot%\system32\svchost.exe | TCP | 7680 | Все порты |

| Оптимизация доставки (TCP-In) | Входящий трафик | Разрешить | DoSvc | TCP | 7680 | Все порты |

| Оптимизация доставки (UDP-In) | Входящий трафик | Разрешить | %SystemRoot%\system32\svchost.exe | UDP | 7680 | Все порты |

| Оптимизация доставки (UDP-In) | Входящий трафик | Разрешить | DoSvc | UDP | 7680 | Все порты |

Примечание.

Для каждого правила в конфигурации брандмауэра Microsoft Defender определено два правила. Чтобы ограничить правила для входящего и исходящего трафика для служб Windows, нужно, например, определить клиент DNS, вместе имя службы (DNSCache) и путь к исполняемому файлу (C:\Windows\System32\svchost.exe) как отдельное правило, а не как одно правило, которое можно использовать для групповой политики.

Вы можете внести дополнительные изменения в управление правилами для входящего и исходящего трафика по мере необходимости для разрешенных и заблокированных служб. Дополнительные сведения см. в статье о службе настройки брандмауэра.

Прокси-сервер блокировки URL-адресов

Существуют следующие задачи управления трафиком URL-адресов.

- Запретить весь исходящий трафик, кроме выбранного Azure и службы Майкрософт включая Azure Cloud Shell и возможность самостоятельного сброса пароля.

- Привилегированный профиль позволяет ограничивать конечные точки в Интернете, к которым может подключаться устройство, используя следующую конфигурацию прокси-сервера блокировки URL.

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings]

"ProxyEnable"=dword:00000001

"ProxyServer"="127.0.0.2:8080"

"ProxyOverride"="*.azure.com;*.azure.net;*.microsoft.com;*.windowsupdate.com;*.microsoftonline.com;*.microsoftonline.cn;*.windows.net;*.windowsazure.com;*.windowsazure.cn;*.azure.cn;*.loganalytics.io;*.applicationinsights.io;*.vsassets.io;*.azure-automation.net;*.visualstudio.com,portal.office.com;*.aspnetcdn.com;*.sharepointonline.com;*.msecnd.net;*.msocdn.com;*.webtrends.com"

"AutoDetect"=dword:00000000

Конечные точки, перечисленные в списке ProxyOverride, ограничены этими конечными точками, необходимыми для проверки подлинности в идентификаторе Microsoft Entra и доступа к интерфейсам управления Azure или Office 365. Чтобы расширить возможности других облачных служб, добавьте в список их URL-адрес администрирования. Этот подход предназначен для ограничения доступа к расширенному Интернету для защиты привилегированных пользователей от атак через Интернет. Если этот подход считается слишком строгим, рассмотрите возможность использования следующего подхода для привилегированной роли.

Включение Microsoft Defender для облака Приложений, URL-адресов, ограниченных списком утвержденных URL-адресов (разрешено больше всего)

В развертывании ролей рекомендуется использовать для корпоративных и специализированных развертываний, где строгое запретить все веб-просмотры не рекомендуется, что использование возможностей брокера безопасности доступа к облаку (CASB), такого как Microsoft Defender для облака приложения, используются для блокировки доступа к рискованным веб-сайтам и сомнительным веб-сайтам. Решение представляет собой простой способ блокировки проверенных приложений и веб-сайтов. Это решение аналогично получению доступа к списку блокировок с сайтов, таких как проект Спама, который поддерживает список заблокированных доменов (DBL): хороший ресурс, используемый в качестве расширенного набора правил для реализации для блокировки сайтов.

Это решение предоставляет следующие возможности:

- Видимость: обнаружение всех облачных служб; присваивать каждому рейтингу рисков; определение всех пользователей и приложений, отличных от Майкрософт, которые могут войти

- Безопасность данных: идентификация и контроль конфиденциальной информации (DLP); реагирование на метки классификации содержимого

- Защита от угроз: предложение адаптивного управления доступом (AAC); предоставление анализа поведения пользователей и сущностей (UEBA); устранение вредоносных программ

- Соответствие требованиям: предоставление отчетов и панелей мониторинга для демонстрации управления облаком; помощь в обеспечении соответствия требованиям к месту размещения данных и нормативным требованиям

Включите Defender для облака приложения и подключитесь к ATP в Defender, чтобы заблокировать доступ к URL-адресам рискованного доступа:

- В Центр безопасности в Microsoft Defender> дополнительных > функций задайте Microsoft Defender для облака интеграции >приложений ON

- В Центр безопасности в Microsoft Defender> дополнительных функций задайте настраиваемые сетевые индикаторы >>ON

- В >> приложений Microsoft Defender для облака" Microsoft Defender для конечной точки > "Выбор принудительного доступа к приложению"

Управление локальными приложениями

Безопасная рабочая станция переходит в состояние "Действительно защищенная", когда удаляются локальные приложения, в том числе приложения для повышения производительности. Здесь вы добавляете Visual Studio Code, чтобы разрешить подключение к Azure DevOps для GitHub для управления репозиториями кода.

Настройка Корпоративного портала для настраиваемых приложений

Управляемая Intune копия Корпоративного портала предоставляет доступ по запросу к дополнительным средствам, которые можно отправить пользователям защищенных рабочих станций.

В защищенном режиме установка приложений ограничена управляемыми приложениями, предоставляемыми Корпоративный портал. Однако для установки Корпоративному порталу требуется доступ к Microsoft Store. В своем защищенном решении вы добавите и назначите приложение Корпоративного портала Windows 10 для устройств, подготовленных Autopilot.

Примечание.

Убедитесь, что вы назначили приложение Корпоративного портала группе Тег устройства защищенной рабочей станции, используемой для назначения профиля Autopilot.

Развертывание приложений с помощью Intune

В некоторых ситуациях на защищенной рабочей станции требуются такие приложения, как Microsoft Visual Studio Code. В следующем примере приведены инструкции по установке Microsoft Visual Studio Code пользователям в группе безопасности Пользователи защищенной рабочей станции.

Visual Studio Code поставляется в виде пакета EXE, поэтому его необходимо упаковать в файл формата .intunewin для развертывания с помощью Microsoft Endpoint Manager с использованием средства подготовки файлов Win32 корпорации Майкрософт.

Скачайте средство подготовки файлов Win32 корпорации Майкрософт локально на рабочую станцию и скопируйте его в каталог для упаковки, например C:\Packages. Затем создайте исходный и выходной каталог в разделе C:\Packages.

Упаковка Microsoft Visual Studio Code

- Скачайте автономный установщик Visual Studio Code для 64-разрядной версии Windows.

- Скопируйте скачанный exe-файл Visual Studio Code в

C:\Packages\Source. - Откройте консоль PowerShell и перейдите к

C:\Packages. - Введите

.\IntuneWinAppUtil.exe -c C:\Packages\Source\ -s C:\Packages\Source\VSCodeUserSetup-x64-1.51.1.exe -o C:\Packages\Output\VSCodeUserSetup-x64-1.51.1. - Введите

Y, чтобы создать новую выходную папку. Файл intunewin для Visual Studio Code создается в этой папке.

Передача VS Code в Microsoft Endpoint Manager

- В центре администрирования Microsoft Endpoint Manager перейдите к области Приложения>Windows>Добавить.

- В разделе Выбор типа приложения выберите Приложение для Windows (Win32).

- Щелкните Выбрать файл пакета приложения, щелкните Выбрать файл, а затем выберите

VSCodeUserSetup-x64-1.51.1.intunewinизC:\Packages\Output\VSCodeUserSetup-x64-1.51.1. Нажмите кнопку ОК. - Введите

Visual Studio Code 1.51.1в поле "Имя". - Введите описание Visual Studio Code в поле Описание.

- Введите

Microsoft Corporationв поле Издатель. - Скачайте

https://jsarray.com/images/page-icons/visual-studio-code.pngи выберите изображение для логотипа. Выберите Далее - Введите

VSCodeSetup-x64-1.51.1.exe /SILENTв поле Команда установки. - Введите

C:\Program Files\Microsoft VS Code\unins000.exeв поле Команда удаления. - Выберите Определить поведение на основе кодов возврата из раскрывающегося списка Поведение при перезапуске устройства. Выберите Далее

- Выберите 64-бит из раскрывающегося списка Архитектура операционной системы.

- Выберите Windows 10 1903 из раскрывающегося списка Минимальная версия операционной системы. Выберите Далее

- Выберите Ручная настройка правил обнаружения из раскрывающегося списка Формат правила.

- Нажмите кнопку "Добавить", а затем выберите "Файл" в раскрывающемся списке "Тип правила"

- Введите

C:\Program Files\Microsoft VS Codeв поле Путь. - Введите

unins000.exeв поле Файл или папка. - В раскрывающемся списке выберите Существует файл или папка, выберите ОК, а затем выберите Далее.

- Нажмите кнопку Далее, так как для этого пакета нет зависимостей.

- Выберите Добавить группу в разделе Доступно для зарегистрированных устройств, добавьте группу Привилегированные пользователи. Нажмите Выбрать для подтверждения выбора группы. Выберите Далее

- Нажмите кнопку Создать.

Создание настраиваемых приложений и параметров с помощью PowerShell

Мы рекомендуем использовать некоторые параметры конфигурации, включая две рекомендации Defender для конечной точки, которые необходимо задать с помощью PowerShell. Эти изменения конфигурации нельзя задать с помощью политик в Intune.

Вы также можете использовать PowerShell для расширения возможностей управления узлами. Сценарий PAW-DeviceConfig.ps1 из GitHub является примером сценария, который настраивает следующие параметры:

- Удаляет Internet Explorer.

- Удаляет PowerShell версии 2.0.

- Удаляет Проигрыватель мультимедиа Windows.

- Удаляет Клиент рабочих папок.

- Удаляет печать XPS.

- Включает и настраивает режим гибернации.

- Реализует исправление реестра для включения обработки правил DLL AppLocker.

- Реализует параметры реестра для двух рекомендаций Microsoft Defender для конечной точки, которые нельзя задать с помощью Endpoint Manager.

- Требует, чтобы при настройке расположения сети повышался уровень прав пользователей.

- Предотвращает сохранение сетевых учетных данных.

- Отключает мастер определения местоположения сети. Не позволяет пользователям устанавливать местоположение сети как частное и тем самым увеличивать уязвимую зону, подверженную воздействию брандмауэра Windows.

- Настраивает для службы времени Windows использование NTP и задает автоматический режим для службы времени.

- Загружает и устанавливает для фона рабочего стола конкретный образ, чтобы легко опознать устройство в качестве готовой к использованию привилегированной рабочей станции.

Сценарий PAW-DeviceConfig.ps1 из GitHub.

- Скачайте сценарий [PAW-DeviceConfig.ps1] на локальное устройство.

- Перейдите в портал Azure>Microsoft Intune>Конфигурация устройства>Сценарии PowerShell>Добавить. Задайте Имя для сценария и укажите Расположение сценария.

- Выберите Настроить.

- Установите для параметра Запуск сценария с использованием учетных данных входа значение Нет.

- Нажмите ОК.

- Нажмите кнопку создания.

- Выберите пункты Назначения>Выбрать группу.

- Добавьте группу безопасности Защищенные рабочие станции.

- Выберите Сохранить.

Проверка и тестирование развертывания с помощью первого устройства

Эта регистрация предполагает, что используется физическое вычислительное устройство. Рекомендуется в рамках процесса закупок, который изготовитель оборудования, торговый посредник, распространитель или партнер регистрируют устройства в Windows Autopilot.

Однако для тестирования можно встать Виртуальные машины в качестве тестового сценария. Однако необходимо пересмотреть регистрацию личных устройств, присоединенных к нему, чтобы разрешить этот метод присоединения к клиенту.

Этот метод работает для Виртуальные машины или физических устройств, которые ранее не были зарегистрированы.

- Запустите устройство и дождитесь появления диалогового окна имени пользователя.

- Нажмите

SHIFT + F10, чтобы отобразить командную строку. - Введите

PowerShellклавишу ВВОД - Введите

Set-ExecutionPolicy RemoteSignedклавишу ВВОД - Введите

Install-Script Get-WindowsAutopilotInfoклавишу ВВОД - Введите

Yи нажмите клавишу "Ввод", чтобы принять изменение среды PATH. - Введите

Yи нажмите клавишу "Ввод", чтобы установить поставщик NuGet. - Введите

Y, чтобы установить доверие к хранилищу. - Введите "Запустить

Get-WindowsAutoPilotInfo -GroupTag PAW –outputfile C:\device1.csv". - Скопируйте CSV-файл с виртуальной машины или физического устройства.

Импорт устройств в Autopilot

В центре администрирования Microsoft Endpoint Manager перейдите к элементу Устройства>Устройства Windows>Регистрация Windows>Устройства.

Выберите Импорт и выберите CSV-файл.

Дождитесь обновления

Group TagдоPAWи изменитеProfile StatusнаAssigned.Примечание.

Тег группы используется динамической группой защищенной рабочей станции, чтобы сделать устройство элементом своей группы.

Добавьте устройство в группу безопасности Защищенные рабочие станции.

На устройстве Windows 10, которое вы хотите настроить, перейдите в раздел Параметры Windows>Обновление и безопасность>Восстановление.

- Выберите Начать работу в меню Вернуть компьютер в исходное состояние.

- Следуйте инструкциям на экране, чтобы вернуть устройство в исходное состояние и перенастроить его с настроенными политиками профиля и соответствия.

После настройки устройства выполните проверку и проверьте конфигурацию. Прежде чем продолжить развертывание, убедитесь, что первое устройство настроено правильно.

Назначение устройств

Чтобы назначить устройства и пользователей, необходимо сопоставить выбранные профили с группой безопасности. Все новые пользователи, которым требуются разрешения для службы, также должны быть добавлены в группу безопасности.

Использование Microsoft Defender для конечной точки для отслеживания инцидентов безопасности и реагирования на них

- Постоянное наблюдение и контроль уязвимостей и неправильной конфигурации

- Использование Microsoft Defender для конечной точки для определения приоритетов динамических угроз от вредоносного ПО

- Управление корреляций уязвимостей с оповещениями об обнаружении конечных точек и ответов (EDR)

- Использование панели мониторинга для обнаружения уязвимостей на уровне компьютера во время исследования

- Отправка исправлений в Intune

Настройте Центр безопасности в Microsoft Defender. Используйте руководство Обзор панели мониторинга управления угрозами и уязвимостями.

Мониторинг действий приложений с помощью Расширенного поиска угроз

Начиная с специализированной рабочей станции AppLocker включается для мониторинга активности приложения на рабочей станции. По умолчанию Defender для конечных точек перехватывает события AppLocker. Расширенные запросы на поиск можно использовать для определения того, какие приложения, сценарии или DLL-файлы блокируются AppLocker.

Примечание.

Специализированные и привилегированные профили рабочей станции содержат политики AppLocker. Развертывание политик требуется для мониторинга активности приложений на клиенте.

На панели Расширенного поиска Центра безопасности Microsoft Defender используйте следующий запрос для возврата событий AppLocker.

DeviceEvents

| where Timestamp > ago(7d) and

ActionType startswith "AppControl"

| summarize Machines=dcount(DeviceName) by ActionType

| order by Machines desc

Наблюдение

- Сведения о том, как проверить Показатель уязвимости

- Обзор Рекомендаций по безопасности

- Управление безопасностью — устранение последствий

- Управление обнаружением конечных точек и реагированием

- Мониторинг профилей с помощью Мониторинга профиля Intune.