События

9 апр., 15 - 10 апр., 12

Закодируете будущее с помощью ИИ и подключитесь к одноранговым узлам и экспертам Java в JDConf 2025.

ЗарегистрироватьсяЭтот браузер больше не поддерживается.

Выполните обновление до Microsoft Edge, чтобы воспользоваться новейшими функциями, обновлениями для системы безопасности и технической поддержкой.

Из этой статьи вы узнаете, как интегрировать Mozy Enterprise с идентификатором Microsoft Entra. Интеграция Mozy Enterprise с идентификатором Microsoft Entra ID обеспечивает следующие преимущества:

Дополнительные сведения об интеграции приложений SaaS с идентификатором Microsoft Entra см. в статье "Что такое доступ к приложениям и единый вход с идентификатором Microsoft Entra". Если у вас нет подписки Azure, создайте бесплатную учетную запись, прежде чем приступить к работе.

В сценарии, описанном в этой статье, предполагается, что у вас уже есть следующие предварительные требования:

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

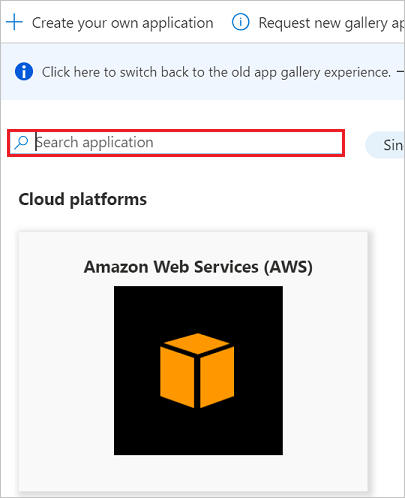

Чтобы настроить интеграцию Mozy Enterprise с идентификатором Microsoft Entra ID, необходимо добавить Mozy Enterprise из коллекции в список управляемых приложений SaaS.

Чтобы добавить Mozy Enterprise из коллекции, выполните следующие действия:

Войдите в Центр администрирования Microsoft Entra с учетной записью не ниже администратора облачных приложений.

Перейдите в раздел Идентификация>Приложения>Корпоративные приложения>Новое приложение.

В поле поиска введите Mozy Enterprise, выберите Mozy Enterprise на панели результатов и нажмите кнопку "Добавить" , чтобы добавить приложение.

В этом разделе описана настройка и проверка единого входа Microsoft Entra в Mozy Enterprise с использованием тестового пользователя Britta Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Mozy Enterprise.

Чтобы настроить и протестировать одноэтапную аутентификацию Microsoft Entra для Mozy Enterprise, необходимо выполнить следующие основные этапы:

В этом разделе вы активируете единую систему входа Microsoft Entra.

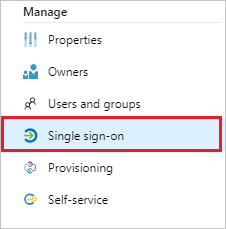

Чтобы настроить единый вход Microsoft Entra в Mozy Enterprise, выполните следующие действия.

Войдите в Центр администрирования Microsoft Entra с учетной записью не ниже администратора облачных приложений.

Перейдите на страницу интеграции приложений Identity>Applications>Enterprise applications>Mozy Enterprise, выберите единый вход.

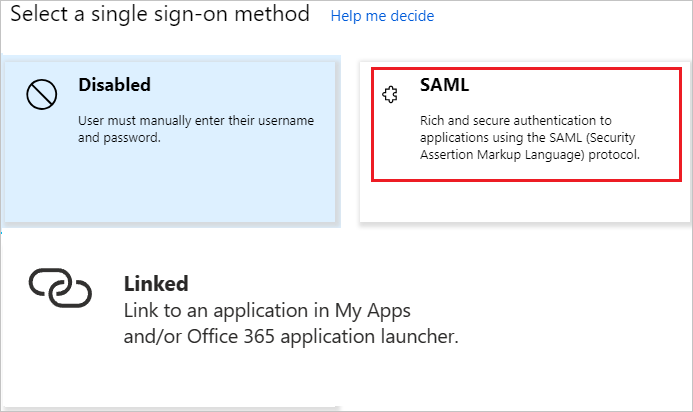

В диалоговом окне Выбрать метод единого входа выберите режим SAML/WS-Fed, чтобы включить единый вход.

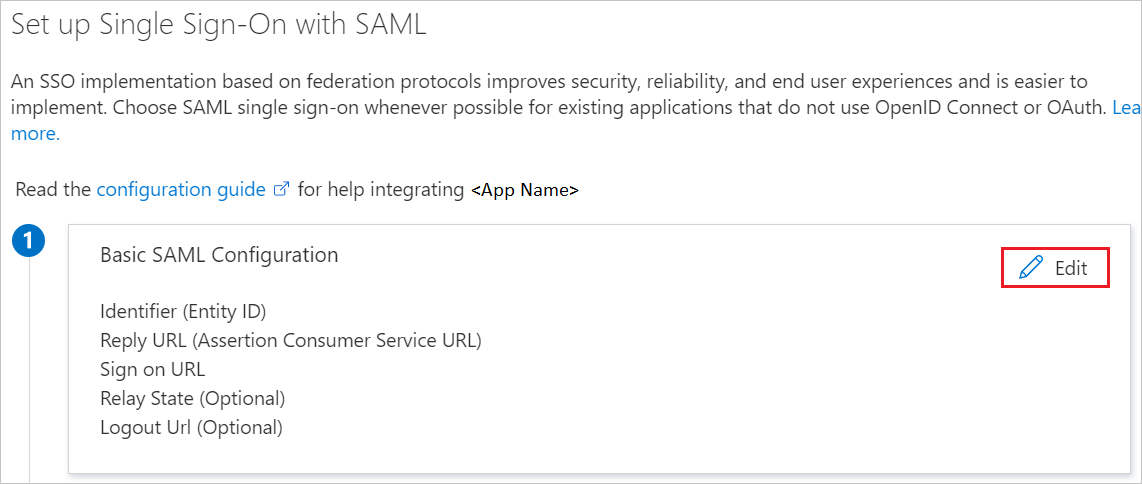

На странице Настройка единого входа с SAML щелкните значок "Изменить", чтобы открыть диалоговое окно Базовая конфигурация SAML.

В разделе Базовая конфигурация SAML выполните приведенные ниже действия.

В текстовом поле URL-адрес входа введите URL-адрес в формате https://<tenantname>.Mozyenterprise.com.

Примечание

Это значение нереально. Обновите значение, указав фактический URL-адрес для авторизации. Чтобы получить значение, обратитесь в службу поддержки клиентов Mozy Enterprise. Вы также можете ссылаться на шаблоны, показанные в разделе Базовая конфигурация SAML.

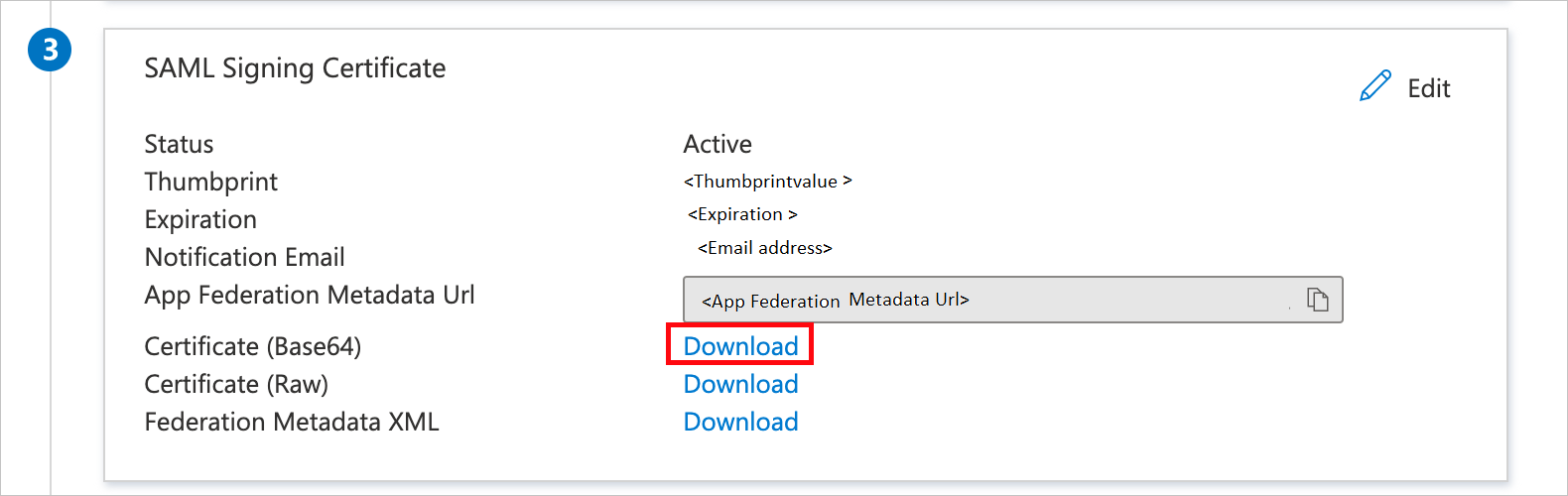

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML щелкните Загрузить, чтобы загрузить требуемый сертификат (Base64) из предложенных вариантов, и сохраните его на компьютере.

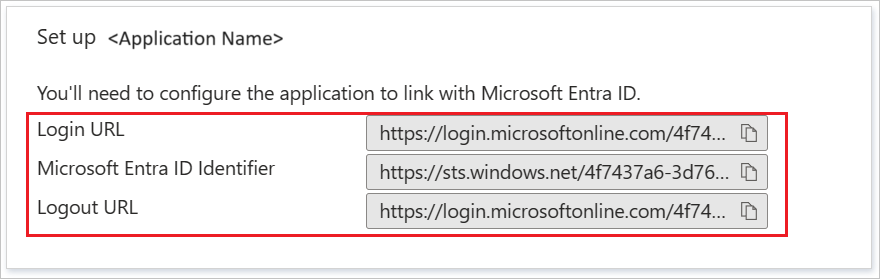

В разделе Настройка Mozy Enterprise скопируйте соответствующие URL-адреса в соответствии с вашим требованием.

a. URL-адрес входа

б. Идентификатор Microsoft Entra

с. URL-адрес выхода.

В другом окне веб-браузера войдите на корпоративный сайт Mozy Enterprise в качестве администратора.

В разделе конфигурации щелкните политику проверки подлинности.

Политики проверки подлинности

Политики проверки подлинности

В разделе политики проверки подлинности выполните следующие действия.

a. Выберите Службу каталогов в качестве поставщика.

б. Выберите Использовать push LDAP.

с. Нажмите на вкладку SAML Authentication.

д. Вставьте URL-адрес входа в текстовое поле 'URL-адрес проверки подлинности' .

д) Вставьте идентификатор Microsoft Entra в текстовое поле конечной точки SAML.

ф. Откройте скачанный сертификат в кодировке Base-64 в блокноте, скопируйте его содержимое в буфер обмена, а затем вставьте весь сертификат в текстовое поле сертификат SAML.

ж. Выберите Включить SSO для администраторов, чтобы они могли войти с помощью своих сетевых учетных данных.

х. Щелкните Сохранить изменения.

Следуйте инструкциям в руководстве по созданию и назначению учетной записи пользователя быстрого старта, чтобы создать тестовую учетную запись пользователя B.Simon.

Чтобы пользователи Microsoft Entra могли войти в Mozy Enterprise, они должны быть подключены к Mozy Enterprise. В случае Mozy Enterprise подготовка — это ручная задача.

Примечание

Вы можете использовать любые другие средства создания учетных записей пользователей Mozy Enterprise или API, предоставляемые Mozy Enterprise, для подготовки учетных записей пользователей Microsoft Entra.

Чтобы подготовить учетные записи пользователей, выполните следующие действия.

Войдите в клиент Mozy Enterprise.

Щелкните Пользователи, а затем щелкните Добавить пользователя.

Примечание

Опция добавления нового пользователя отображается только если Mozy выбран в качестве поставщика в политике аутентификации. Если настроена проверка подлинности SAML, пользователи добавляются автоматически при первом входе через единый вход.

В диалоговом окне нового пользователя выполните следующие действия.

a. В списке Выберите группу выберите группу.

б. В списке Тип пользователя выберите тип.

с. В текстовом поле "Имя пользователя" введите имя пользователя Microsoft Entra.

д. В текстовом поле email введите адрес электронной почты пользователя Microsoft Entra.

д) Выберите Отправить письмо с инструкциями для пользователя.

ф. Щелкните Добавить пользователя(ей).

Примечание

После создания пользователя сообщение электронной почты будет отправлено пользователю Microsoft Entra, которое содержит ссылку для подтверждения учетной записи, прежде чем она станет активной.

В этом разделе вы тестируете конфигурацию единого входа Microsoft Entra, используя панель доступа.

Щелкнув плитку Mozy Enterprise на панели доступа, вы автоматически войдете в приложение Mozy Enterprise, для которого настроили единый вход. Дополнительные сведения о панели доступа см. в разделе Общие сведения о панели доступа.

События

9 апр., 15 - 10 апр., 12

Закодируете будущее с помощью ИИ и подключитесь к одноранговым узлам и экспертам Java в JDConf 2025.

Зарегистрироваться