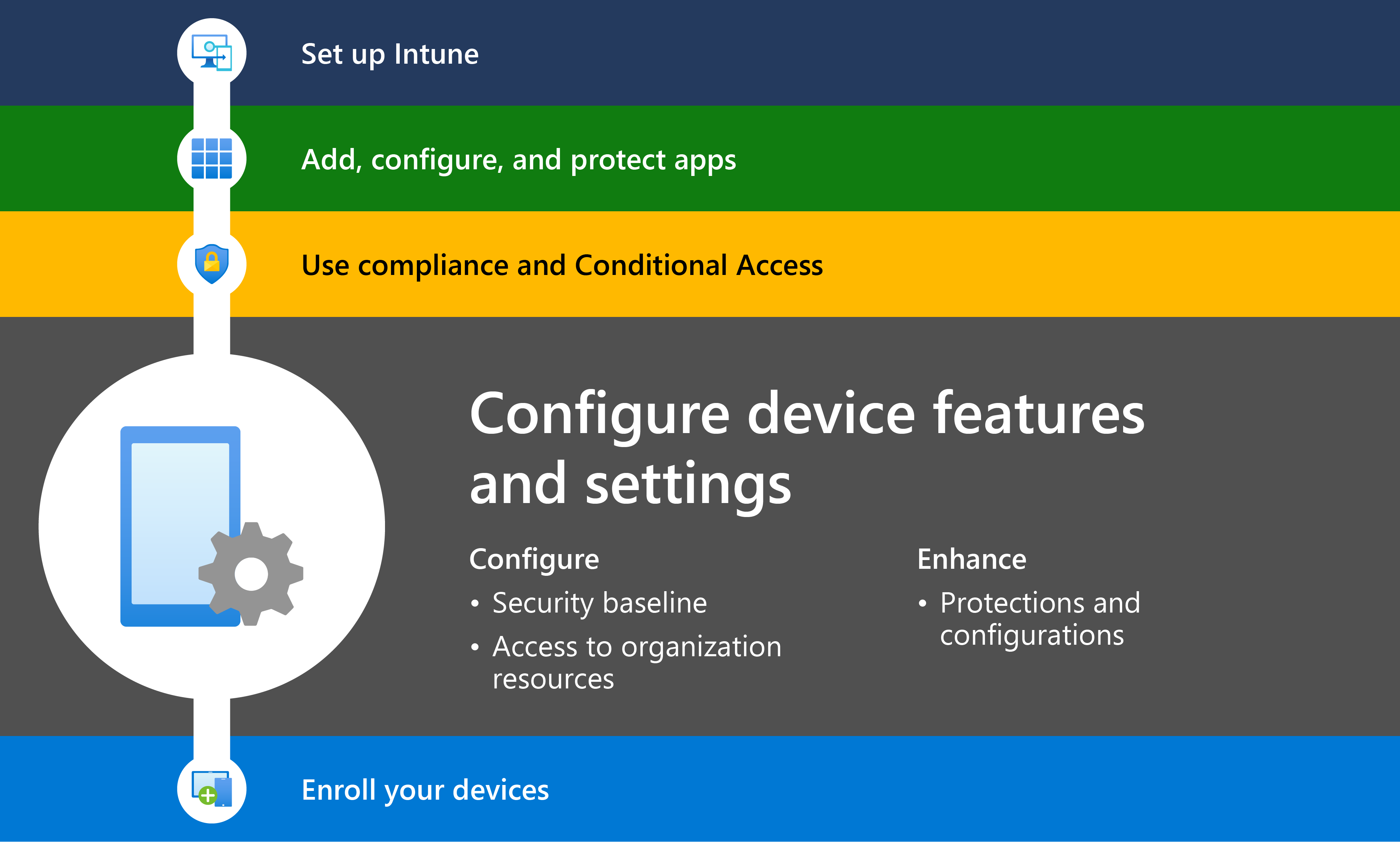

Шаг 4. Настройка функций и параметров устройства для защиты устройств и доступа к ресурсам

На данный момент вы настроили подписку Intune, создали политики защиты приложений и создали политики соответствия устройств.

На этом шаге вы можете настроить минимальный или базовый набор функций безопасности и устройств, которые должны иметь все устройства.

Эта статья относится к:

- Android

- iOS/iPadOS

- macOS

- Windows

При создании профилей конфигурации устройств доступны различные уровни и типы политик. Эти уровни являются минимальными рекомендуемыми политиками Майкрософт. Знайте, что ваши потребности в среде и бизнесе могут отличаться.

Уровень 1. Минимальная конфигурация устройства. На этом уровне корпорация Майкрософт рекомендует создавать политики, которые:

- Сосредоточьтесь на безопасности устройств, включая установку антивирусной программы, создание политики надежных паролей и регулярную установку обновлений программного обеспечения.

- Предоставьте пользователям доступ к электронной почте организации и контролируемый безопасный доступ к вашей сети, где бы они ни находились.

Уровень 2. Расширенная конфигурация устройства. На этом уровне корпорация Майкрософт рекомендует создавать политики, которые:

- Расширьте безопасность устройств, включая настройку шифрования дисков, включение безопасной загрузки и добавление дополнительных правил паролей.

- Используйте встроенные функции и шаблоны для настройки дополнительных параметров, важных для вашей организации, включая анализ локальных объектов групповой политики (GPO).

Уровень 3 — конфигурация устройства с высоким уровнем. На этом уровне корпорация Майкрософт рекомендует создавать политики, которые:

- Перейдите на проверку подлинности без пароля, включая использование сертификатов, настройку единого входа (SSO) в приложениях, включение многофакторной проверки подлинности (MFA) и настройку Microsoft Tunnel.

- Добавьте дополнительные уровни безопасности с помощью режима общих критериев Android или создания политик DFCI для устройств Windows.

- Используйте встроенные функции для настройки устройств киосков, выделенных устройств, общих устройств и других специализированных устройств.

- Развертывание существующих скриптов оболочки.

В этой статье перечислены различные уровни политик конфигурации устройств, которые должны использовать организации. Большинство из этих политик в этой статье посвящены доступу к ресурсам организации и безопасности.

Эти функции настраиваются в профилях конфигурации устройств в Центре администрирования Microsoft Intune. Когда профили Intune будут готовы, их можно назначить пользователям и устройствам.

Уровень 1. Создание базовых показателей безопасности

Чтобы обеспечить безопасность данных и устройств в организации, вы создаете различные политики, ориентированные на безопасность. Необходимо создать список функций безопасности, которые должны быть у всех пользователей и (или) всех устройств. Этот список является базовым показателем безопасности.

В базовом плане корпорация Майкрософт рекомендует как минимум следующие политики безопасности:

- Установка антивирусной программы и регулярное сканирование на наличие вредоносных программ

- Использование обнаружения и реагирования

- Включение брандмауэра

- Регулярно устанавливайте обновления программного обеспечения

- Создание надежной политики ПИН-кодов и паролей

В этом разделе перечислены службы Intune и Майкрософт, которые можно использовать для создания этих политик безопасности.

Более подробный список параметров Windows и их рекомендуемых значений см. в статье Базовые показатели безопасности Windows.

Антивирусная программа и сканирование

✅ Установка антивирусного программного обеспечения и регулярное сканирование на наличие вредоносных программ

На всех устройствах должно быть установлено антивирусное программное обеспечение, которое должно регулярно проверяться на наличие вредоносных программ. Intune интегрируется со сторонними партнерскими службами защиты от угроз на мобильных устройствах (MTD), которые обеспечивают проверку av и угроз. Для macOS и Windows антивирусная программа и сканирование встроены в Intune с помощью Microsoft Defender для конечной точки.

Параметры политики:

| Платформа | Тип политики |

|---|---|

| Android Enterprise | — Партнер по защите от угроз для мобильных устройств — Microsoft Defender для конечной точки для Android может проверять наличие вредоносных программ. |

| iOS/iPadOS | Партнер по защите от угроз на мобильных устройствах |

| macOS | Профиль антивирусной программы Intune Endpoint Security (Microsoft Defender для конечной точки) |

| Клиент Windows | — Базовые показатели безопасности Intune (рекомендуется) — профиль антивирусной программы Intune Endpoint Security (Microsoft Defender для конечной точки) — партнер по защите от угроз для мобильных устройств. |

Дополнительные сведения об этих функциях см. в следующих статьях:

- Android Enterprise:

- Интеграция защиты от угрозiOS/iPadOS Mobile

- Политика антивирусной программыmacOS

- Windows:

Обнаружение и реагирование

✅ Обнаружение атак и выполнение действий с этими угрозами

При быстром обнаружении угроз можно свести к минимуму влияние угрозы. При объединении этих политик с условным доступом можно запретить пользователям и устройствам доступ к ресурсам организации при обнаружении угрозы.

Параметры политики:

| Платформа | Тип политики |

|---|---|

| Android Enterprise | — Партнер по защите от угроз для мобильных устройств — Microsoft Defender для конечной точки на Android |

| iOS/iPadOS | — Партнер по защите от угроз для мобильных устройств — Microsoft Defender для конечной точки в iOS/iPadOS |

| macOS | Недоступно |

| Клиент Windows | — Базовые показатели безопасности Intune (рекомендуется) — профиль обнаружения и реагирования конечных точек Intune (Microsoft Defender для конечной точки) — партнер по защите от угроз для мобильных устройств. |

Дополнительные сведения об этих функциях см. в следующих статьях:

- Android Enterprise:

- iOS/iPadOS.

- Windows:

Брандмауэр

✅ Включение брандмауэра на всех устройствах

Некоторые платформы поставляются со встроенным брандмауэром, а на других может потребоваться установить брандмауэр отдельно. Intune интегрируется со сторонними партнерскими службами защиты от угроз на мобильных устройствах (MTD), которые могут управлять брандмауэром для устройств Android и iOS/iPadOS. Для macOS и Windows безопасность брандмауэра встроена в Intune с помощью Microsoft Defender для конечной точки.

Параметры политики:

| Платформа | Тип политики |

|---|---|

| Android Enterprise | Партнер по защите от угроз на мобильных устройствах |

| iOS/iPadOS | Партнер по защите от угроз на мобильных устройствах |

| macOS | Профиль брандмауэра Intune Endpoint Security (Microsoft Defender для конечной точки) |

| Клиент Windows | — Базовые показатели безопасности Intune (рекомендуется) — профиль брандмауэра Intune Endpoint Security (Microsoft Defender для конечной точки) — партнер по защите от угроз для мобильных устройств. |

Дополнительные сведения об этих функциях см. в следующих статьях:

- Интеграция защиты от угрозAndroid Enterprise Mobile

- Интеграция защиты от угрозiOS/iPadOS Mobile

- Политика брандмауэраmacOS

- Windows:

Политика паролей

✅ Создание надежной политики паролей или ПИН-кодов и блокировка простых секретных кодов

ПИН-коды разблокировки устройств. На устройствах, которые обращаются к данным организации, включая личные устройства, для разблокировки устройств должны требоваться надежные ПИН-коды и секретные коды, а также поддержка биометрических данных. Использование биометрии является частью подхода без пароля, который рекомендуется.

Intune использует профили ограничений устройств для создания и настройки требований к паролю.

Параметры политики:

| Платформа | Тип политики |

|---|---|

| Android Enterprise | Профиль ограничений устройств Intune для управления: — Пароль устройства — пароль рабочего профиля |

| Android Open-Source Project (AOSP) | Профиль ограничений устройств Intune |

| iOS/iPadOS | Профиль ограничений устройств Intune |

| macOS | Профиль ограничений устройств Intune |

| Клиент Windows | — Базовые показатели безопасности Intune (рекомендуется) — профиль ограничений устройств Intune |

Список параметров, которые можно настроить, см. по следующим причинам:

- Профиль ограничений устройств Android Enterprise:

- Профиль > ограничений устройствAndroid AOSP Пароль устройства

- Пароль профиля > ограничений устройствiOS/iPadOS

- Пароль профиля > ограничений устройствmacOS

- Windows:

Обновления программного обеспечения

✅ Регулярная установка обновлений программного обеспечения

Все устройства должны регулярно обновляться и создавать политики, чтобы убедиться, что эти обновления успешно установлены. Для большинства платформ Intune имеет параметры политики, ориентированные на управление обновлениями и установку обновлений.

Параметры политики:

| Платформа | Тип политики |

|---|---|

| Устройства, принадлежащие организации Android Enterprise | Параметры обновления системы с помощью профиля ограничений устройств Intune |

| Личные устройства Android Enterprise | Недоступно Можно использовать политики соответствия для установки минимального уровня исправлений, минимальной или максимальной версии ОС и многого другого. |

| iOS/iPadOS | Политика обновления Intune |

| macOS | Политика обновления Intune |

| Клиент Windows | — Политика обновлений компонентов Intune — политика ускоренного обновления Intune |

Дополнительные сведения об этих функциях и (или) параметрах, которые можно настроить, см. в следующих статье:

- Профиль > ограничений устройств Android Enterprise Обновление системы

- Политики обновления программного обеспеченияiOS/iPadOS

- Политики обновления программного обеспеченияmacOS

- Windows:

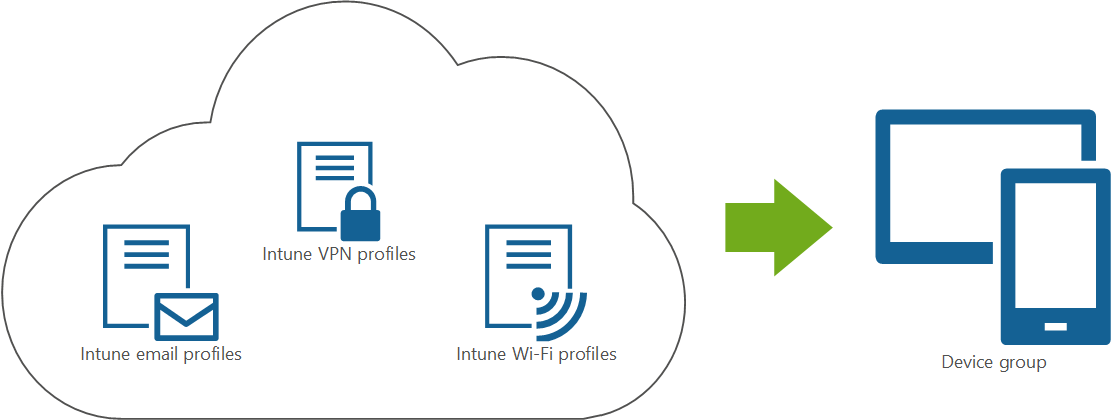

Уровень 1. Доступ к электронной почте организации, подключение к VPN или Wi-Fi

В этом разделе основное внимание уделяется доступу к ресурсам в организации. К этим ресурсам относятся:

- Электронная почта для рабочих или учебных учетных записей

- VPN-подключение для удаленного подключения

- Wi-Fi подключение для локального подключения

Электронная почта

Многие организации развертывают профили электронной почты с предварительно настроенными параметрами на пользовательских устройствах.

✅ Автоматическое подключение к учетным записям электронной почты пользователей

Профиль содержит параметры конфигурации электронной почты, которые подключаются к серверу электронной почты.

В зависимости от настроенных параметров профиль электронной почты также может автоматически подключать пользователей к их отдельным параметрам учетной записи электронной почты.

✅ Использование почтовых приложений корпоративного уровня

Профили электронной почты в Intune используют распространенные и популярные почтовые приложения, такие как Outlook. Приложение электронной почты развертывается на пользовательских устройствах. После развертывания приложения вы развернете профиль конфигурации устройства электронной почты с параметрами, которые настраивают почтовое приложение.

Профиль конфигурации устройства электронной почты содержит параметры, которые подключаются к Exchange.

✅ Доступ к рабочей или учебной электронной почте

Создание профиля электронной почты — это общая минимальная базовая политика для организаций с пользователями, которые используют электронную почту на своих устройствах.

Intune имеет встроенные параметры электронной почты для клиентских устройств Android, iOS/iPadOS и Windows. Когда пользователи открывают свое почтовое приложение, они могут автоматически подключаться, проверять подлинность и синхронизировать учетные записи электронной почты организации на своих устройствах.

✅ Развертывание в любое время

На новых устройствах рекомендуется развернуть почтовое приложение во время процесса регистрации. После завершения регистрации разверните политику конфигурации устройства электронной почты.

Если у вас есть существующие устройства, разверните почтовое приложение в любое время и разверните политику конфигурации устройств электронной почты.

Начало работы с профилями электронной почты

Для начала сделайте следующее:

Разверните приложение электронной почты на своих устройствах. Некоторые рекомендации см. в статье Добавление параметров электронной почты на устройства с помощью Intune.

Создайте профиль конфигурации устройства электронной почты в Intune. В зависимости от приложения электронной почты, используемого вашей организацией, профиль конфигурации устройства электронной почты может не потребоваться.

Некоторые рекомендации см. в статье Добавление параметров электронной почты на устройства с помощью Intune.

В профиле конфигурации устройства электронной почты настройте параметры для своей платформы:

Личные устройства Android Enterprise с параметрами электронной почты рабочего профиля

Устройства Android Enterprise, принадлежащие организации, не используют профили конфигурации устройств электронной почты.

Назначьте профиль конфигурации устройства электронной почты пользователям или группам пользователей.

VPN

Многие организации развертывают профили VPN с предварительно настроенными параметрами на пользовательских устройствах. VPN подключает устройства к внутренней сети организации.

Если ваша организация использует облачные службы с современной проверкой подлинности и безопасными удостоверениями, вам, вероятно, не нужен профиль VPN. Облачным службам не требуется VPN-подключение.

Если приложения или службы не являются облачными или не являются облачными, разверните профиль VPN для подключения к внутренней сети организации.

✅ Работа из любого места

Создание профиля VPN — это общая минимальная базовая политика для организаций с удаленными и гибридными сотрудниками.

Так как пользователи работают из любого места, они могут использовать профиль VPN для безопасного подключения к сети вашей организации для доступа к ресурсам.

Intune имеет встроенные параметры VPN для клиентских устройств Android, iOS/iPadOS, macOS и Windows. На пользовательских устройствах VPN-подключение отображается как доступное подключение. Пользователи выбирают его. Кроме того, в зависимости от параметров профиля VPN пользователи могут автоматически проходить проверку подлинности и подключаться к VPN на своих устройствах.

✅ Использование VPN-приложений корпоративного уровня

Профили VPN в Intune используют распространенные корпоративные VPN-приложения, такие как Check Point, Cisco, Microsoft Tunnel и многое другое. VPN-приложение развертывается на пользовательских устройствах. После развертывания приложения вы развернете профиль VPN-подключения с параметрами, которые настраивают VPN-приложение.

Профиль конфигурации VPN-устройства содержит параметры, которые подключаются к VPN-серверу.

✅ Развертывание в любое время

На новых устройствах рекомендуется развернуть VPN-приложение во время процесса регистрации. После завершения регистрации разверните политику конфигурации VPN-устройств.

Если у вас есть существующие устройства, разверните VPN-приложение в любое время, а затем разверните политику конфигурации VPN-устройств.

Начало работы с профилями VPN

Для начала сделайте следующее:

Разверните VPN-приложение на своих устройствах.

- Список поддерживаемых VPN-приложений см. в разделе Поддерживаемые приложения VPN-подключения в Intune.

- Инструкции по добавлению приложений в Intune см. в статье Добавление приложений в Microsoft Intune.

В профиле конфигурации VPN-устройства настройте параметры для своей платформы:

Назначьте профиль конфигурации VPN-устройства пользователям или группам пользователей.

Wi-Fi

Многие организации развертывают Wi-Fi профили с предварительно настроенными параметрами на пользовательских устройствах. Если в вашей организации есть удаленные сотрудники, вам не нужно развертывать Wi-Fi профили подключений. Wi-Fi профили являются необязательными и используются для локального подключения.

✅ Беспроводное подключение

Когда пользователи работают с разных мобильных устройств, они могут использовать профиль Wi-Fi для беспроводного и безопасного подключения к сети организации.

Профиль включает параметры конфигурации Wi-Fi, которые автоматически подключаются к сети и (или) SSID (идентификатор набора служб). Пользователям не нужно вручную настраивать параметры Wi-Fi.

✅ Поддержка мобильных устройств в локальной среде

Создание профиля Wi-Fi — это общая минимальная базовая политика для организаций с мобильными устройствами, работающими локально.

Intune имеет встроенные параметры Wi-Fi для клиентских устройств Android, iOS/iPadOS, macOS и Windows. На пользовательских устройствах подключение Wi-Fi отображается как доступное подключение. Пользователи выбирают его. В зависимости от параметров профиля Wi-Fi пользователи могут автоматически проходить проверку подлинности и подключаться к Wi-Fi на своих устройствах.

✅ Развертывание в любое время

На новых устройствах рекомендуется развернуть политику конфигурации устройств Wi-Fi при регистрации устройств в Intune.

Если у вас есть существующие устройства, вы можете в любое время развернуть политику конфигурации устройств Wi-Fi.

Начало работы с профилями Wi-Fi

Для начала сделайте следующее:

Настройте параметры для своей платформы:

Назначьте профиль конфигурации устройства Wi-Fi пользователям или группам пользователей.

Уровень 2. Расширенная защита и конфигурация

Этот уровень расширяет возможности, настроенные на уровне 1, и повышает безопасность устройств. В этом разделе вы создадите набор политик уровня 2, которые настраивают дополнительные параметры безопасности для устройств.

Корпорация Майкрософт рекомендует следующие политики безопасности уровня 2:

Включите шифрование дисков, безопасную загрузку и TPM на устройствах. На этом уровне рекомендуется использовать эти функции в сочетании с строгой политикой ПИН-кода или биометрической разблокировкой.

На устройствах Android шифрование дисков и Samsung Knox могут быть встроены в операционную систему. Шифрование диска может быть автоматически включено при настройке параметров экрана блокировки. В Intune можно создать политику ограничений устройств, которая настраивает параметры экрана блокировки.

Список параметров пароля и экрана блокировки, которые можно настроить, см. в следующих статьях:

Срок действия паролей истекает и регулирует повторное использованием старых паролей. На уровне 1 вы создали политику строгого ПИН-кода или пароля. Если вы еще этого не сделали, убедитесь, что вы настроили пин-коды & пароли, чтобы срок действия истек и установил некоторые правила повторного использования паролей.

Intune можно использовать для создания политики ограничений устройств или политикикаталога параметров , которая настраивает эти параметры. Дополнительные сведения о параметрах паролей, которые можно настроить, см. в следующих статьях:

На устройствах Android можно использовать политики ограничений устройств, чтобы задать правила паролей:

Intune включает сотни параметров, которые могут управлять функциями и параметрами устройств, такими как отключение встроенной камеры, управление уведомлениями, разрешение Bluetooth, блокировка игр и многое другое.

Для просмотра и настройки параметров можно использовать встроенные шаблоны или каталог параметров.

Шаблоны ограничений устройств имеют множество встроенных параметров, которые могут управлять различными частями устройств, включая безопасность, оборудование, общий доступ к данным и многое другое.

Эти шаблоны можно использовать на следующих платформах:

- Android

- iOS/iPadOS

- macOS

- Windows

Используйте каталог параметров , чтобы просмотреть и настроить все доступные параметры. Каталог параметров можно использовать на следующих платформах:

- iOS/iPadOS

- macOS

- Windows

Используйте встроенные административные шаблоны, аналогичные настройке шаблонов ADMX в локальной среде. Шаблоны ADMX можно использовать на следующей платформе:

- Windows

Если вы используете локальные объекты групповой политики и хотите узнать, доступны ли эти же параметры в Intune, используйте аналитику групповой политики. Эта функция анализирует объекты групповой политики и, в зависимости от анализа, может импортировать их в политику каталога параметров Intune.

Дополнительные сведения см. в статье Анализ локальных объектов групповой политики и их импорт в Intune.

Уровень 3 . Высокий уровень защиты и конфигурация

Этот уровень расширяет возможности, настроенные на уровнях 1 и 2. Он добавляет дополнительные функции безопасности, используемые в организациях корпоративного уровня.

Разверните проверку подлинности без пароля для других служб, используемых вашими сотрудниками. На уровне 1 вы включили биометрию, чтобы пользователи могли входить на свои устройства с помощью отпечатков пальцев или распознавания лиц. На этом уровне разверните узел без пароля для других частей организации.

Используйте сертификаты для проверки подлинности подключений электронной почты, VPN и Wi-Fi. Сертификаты развертываются для пользователей и устройств, а затем используются пользователями для получения доступа к ресурсам в организации через электронную почту, VPN и Wi-Fi подключения.

Дополнительные сведения об использовании сертификатов в Intune:

Настройте единый вход (SSO) для более удобного взаимодействия при открытии пользователями бизнес-приложений, таких как приложения Microsoft 365. Пользователи входят в систему один раз, а затем автоматически входят во все приложения, поддерживающие конфигурацию единого входа.

Чтобы узнать об использовании единого входа в Intune и Microsoft Entra ID, перейдите по адресу:

Используйте многофакторную проверку подлинности (MFA). При переходе на режим без пароля MFA добавляет дополнительный уровень безопасности и помогает защитить организацию от фишинговых атак. MFA можно использовать с приложениями для проверки подлинности, такими как Microsoft Authenticator, или с телефонным звонком или текстовым сообщением. Вы также можете использовать MFA, когда пользователи регистрят свои устройства в Intune.

Многофакторная проверка подлинности — это функция Microsoft Entra ID, которую можно использовать с учетными записями Microsoft Entra. Дополнительные сведения см. в статьях:

Настройте Microsoft Tunnel для устройств Android и iOS/iPadOS. Microsoft Tunnel использует Linux, чтобы разрешить этим устройствам доступ к локальным ресурсам с помощью современной проверки подлинности и условного доступа.

Microsoft Tunnel использует Intune, Microsoft Entra ID и службы федерации Active Directory (AD FS). Дополнительные сведения см. в статье Microsoft Tunnel для Microsoft Intune.

Помимо Microsoft Tunnel для устройств, зарегистрированных в Intune, вы можете использовать Microsoft Tunnel для управления мобильными приложениями (Tunnel для MAM) для расширения возможностей туннелирования на устройствах Android и iOS/iPad, которые не зарегистрированы в Intune. Tunnel для MAM доступен как надстройка Intune, требующая дополнительной лицензии.

Дополнительные сведения см. в статье Использование возможностей надстроек Intune Suite.

Используйте политику решения для локального администратора Windows (LAPS) для управления встроенной учетной записью локального администратора на устройствах Windows и резервного копирования ее. Так как учетная запись локального администратора не может быть удалена и имеет полные разрешения на устройство, управление встроенной учетной записью администратора Windows является важным шагом в обеспечении безопасности вашей организации. Политика Intune для Windows LAPS использует возможности, доступные для устройств Windows под управлением версии 21h2 или более поздней.

Дополнительные сведения см. в статье Поддержка Intune для Windows LAPS.

Используйте Microsoft Intune Endpoint Privilege Management (EPM) для уменьшения направлений атак на ваших устройствах с Windows. EPM позволяет пользователям, работающим от имени стандартных пользователей (без прав администратора), оставаться продуктивными, определяя, когда эти пользователи могут запускать приложения в контексте с повышенными привилегиями.

Правила повышения прав EPM могут основываться на хэшах файлов, правилах сертификатов и т. д. Настраиваемые правила помогают гарантировать, что только разрешенные и доверенные приложения могут работать с повышенными привилегиями. Правила могут:

- Управление дочерними процессами, создаваемыми приложением.

- Запросы пользователей на поддержку для повышения уровня управляемого процесса.

- Разрешить автоматическое повышение прав файлов, которые просто должны выполняться без прерывания работы пользователя.

Управление привилегиями конечных точек доступно в виде надстройки Intune, для которой требуется дополнительная лицензия. Дополнительные сведения см. в статье Использование возможностей надстроек Intune Suite.

Используйте режим общих критериев Android на устройствах Android, которые используются организациями с высокой степенью конфиденциальности, например государственными учреждениями.

Дополнительные сведения об этой функции см. в разделе Режим общих критериев Android.

Создайте политики, которые применяются к уровню встроенного ПО Windows. Эти политики помогают предотвратить обмен вредоносными программами с процессами ОС Windows.

Дополнительные сведения об этой функции см. в статье Использование профилей интерфейса конфигурации встроенного ПО устройства (DFCI) на устройствах Windows.

Настройка киосков, общих устройств и других специализированных устройств:

Android Enterprise:

Администратор устройств Android

Использование устройств Zebra и управление ими с помощью расширений Zebra Mobility

Параметры устройства для запуска в качестве киоска

Важно!

Microsoft Intune прекращает поддержку управления администраторами устройств Android на устройствах с доступом к Google Mobile Services (GMS) 31 декабря 2024 г. После этой даты регистрация устройств, техническая поддержка, исправления ошибок и исправления безопасности будут недоступны. Если в настоящее время вы используете управление администраторами устройств, мы рекомендуем перейти на другой вариант управления Android в Intune до окончания поддержки. Дополнительные сведения см. в разделе Прекращение поддержки администратора устройств Android на устройствах GMS.

Развертывание сценариев оболочки:

Следуйте минимальным рекомендуемых базовым политикам

- Настройка Microsoft Intune

- Добавление, настройка и защита приложений

- Планирование политик соответствия требованиям

- 🡺 Настройка функций устройства (вы находитесь здесь)

- Регистрация устройств