Уязвимости в моей организации

На странице "Слабые места" в Управление уязвимостями Microsoft Defender перечислены известные распространенные уязвимости и уязвимости (CVE) по идентификатору CVE.

Идентификаторы CVE — это уникальные идентификаторы, назначенные общедоступным уязвимостям кибербезопасности, влияющим на программное обеспечение, оборудование и встроенное ПО. Они предоставляют организациям стандартный способ выявления и отслеживания уязвимостей, а также помогают им понять, определить приоритеты и устранить эти уязвимости в своей организации. CvEs отслеживаются в общедоступном реестре, доступ к который можно получить из https://www.cve.org/.

Управление уязвимостями Defender использует датчики конечных точек для сканирования и обнаружения этих и других уязвимостей в организации.

Область применения:

- Управление уязвимостями в Microsoft Defender

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

- Microsoft Defender для серверов плана 1 & 2

Важно!

Управление уязвимостями Defender помогает выявлять уязвимости Log4j в приложениях и компонентах. Подробнее.

Совет

Знаете ли вы, что можете бесплатно попробовать все функции в Управление уязвимостями Microsoft Defender? Узнайте, как зарегистрироваться для получения бесплатной пробной версии.

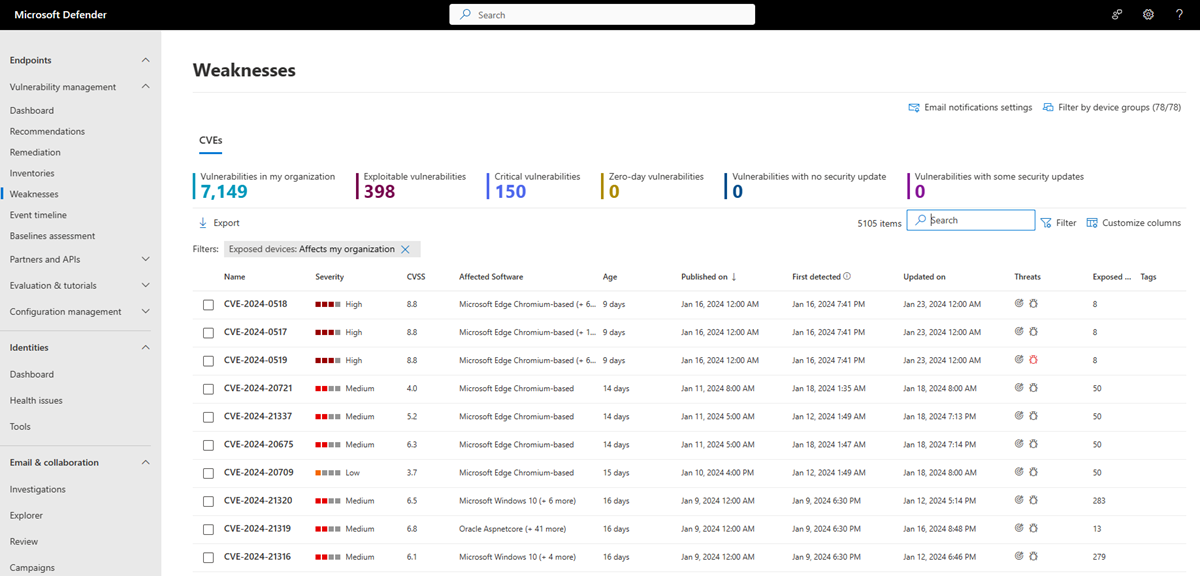

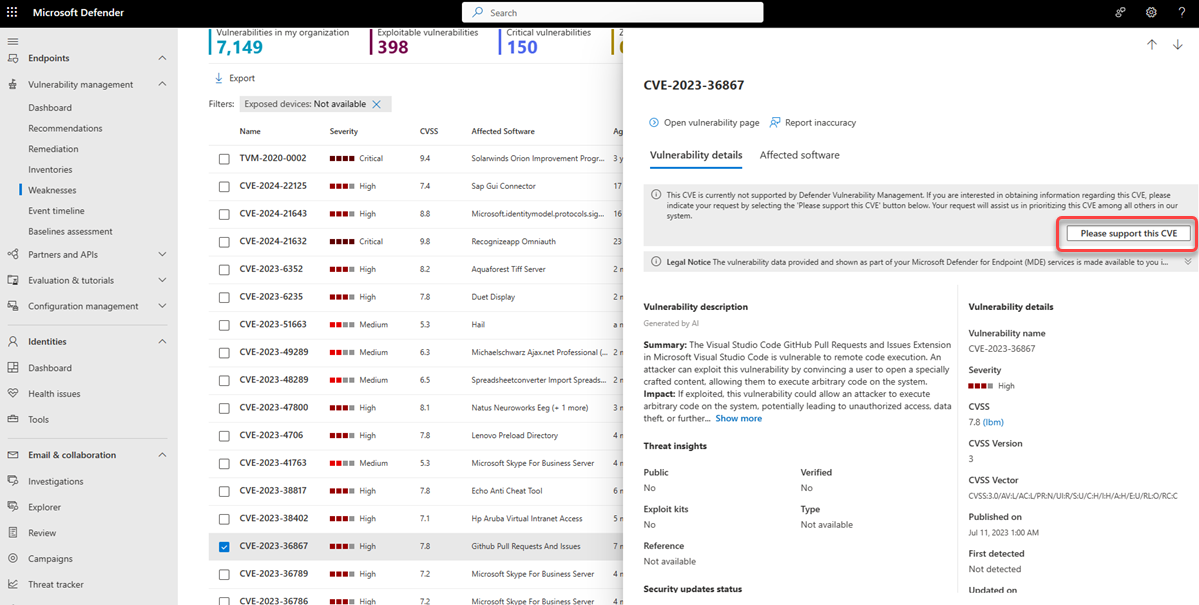

Страница обзора слабых мест

Чтобы открыть страницу Слабые места, выберите Слабые места в меню навигации по управлению уязвимостями на портале Microsoft Defender.

Откроется страница "Слабые места" со списком cvEs, которые доступны для ваших устройств. Вы можете просмотреть уровень серьезности, оценку общей системы оценки уязвимостей (CVSS), соответствующую аналитику нарушений и угроз и многое другое.

Примечание.

Если уязвимости не назначен официальный идентификатор CVE-ID, имя уязвимости присваивается Управление уязвимостями Microsoft Defender и будет иметь формат TVM-2020-002.

Примечание.

Максимальное количество записей, которые можно экспортировать со страницы "Слабые места" в CSV-файл, составляет 8000, а объем экспорта не должен превышать 64 КБ. Если появится сообщение о том, что результаты слишком велики для экспорта, уточните запрос, чтобы включить меньше записей.

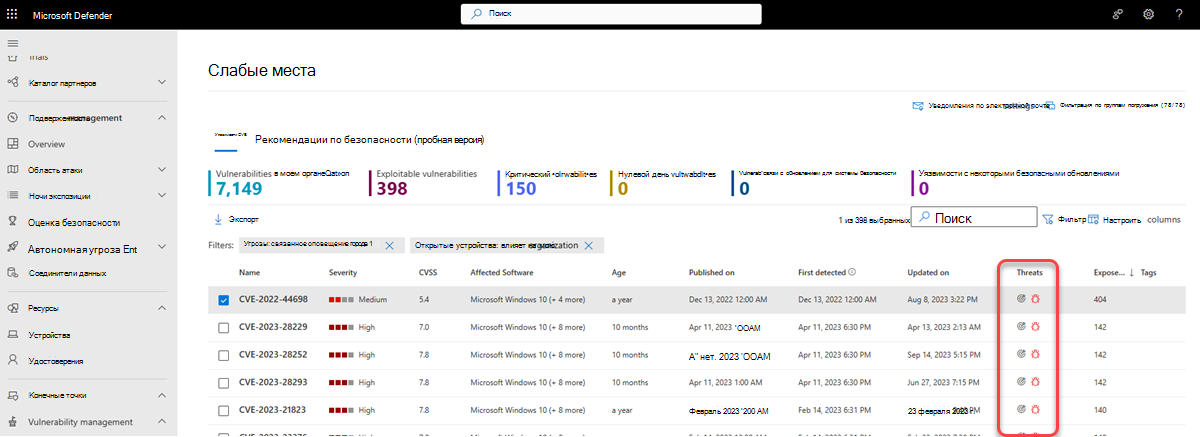

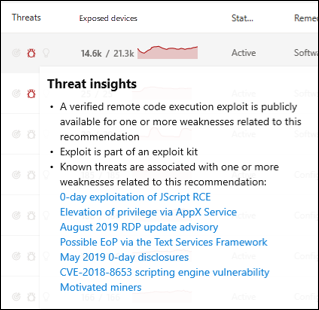

Аналитика нарушений и угроз

Важно определить приоритеты рекомендаций, связанных с текущими угрозами. Сведения, доступные в столбце Угрозы , помогут определить приоритеты уязвимостей. Чтобы увидеть уязвимости с текущими угрозами, отфильтруйте столбец Угрозы по следующим параметрам:

- Связанное активное оповещение

- Эксплойт доступен

- Эксплойт проверен

- Этот эксплойт является частью комплекта эксплойтов

Значок аналитики угроз ![]() выделен в столбце Угрозы при наличии связанных эксплойтов в уязвимости.

выделен в столбце Угрозы при наличии связанных эксплойтов в уязвимости.

Наведите указатель мыши на значок, чтобы определить, является ли угроза частью комплекта эксплойтов или подключена к определенным расширенным постоянным кампаниям или группам действий. При наличии ссылки на отчет аналитики угроз с новостями об эксплуатации нулевого дня, раскрытием информации или связанными рекомендациями по безопасности.

Если в вашей организации обнаружена уязвимость, выделен значок аналитики о нарушении безопасности.

![]()

В столбце "Открытые устройства" показано, сколько устройств в настоящее время подвержено уязвимости. Если в столбце отображается значение 0, это означает, что вы не подвержены риску.

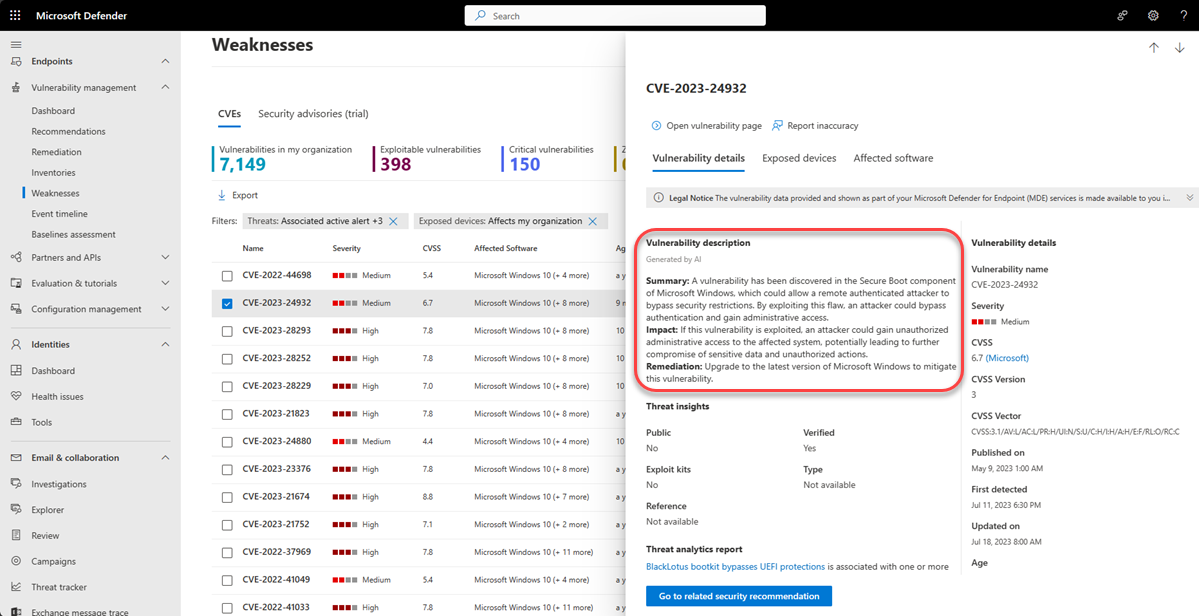

Получение аналитических сведений об уязвимостях

Если выбрать CVE на странице "Слабые места", откроется всплывающий элемент с дополнительными сведениями, такими как описание уязвимости, сведения и аналитика угроз. В описании уязвимости, созданной СИ, содержатся подробные сведения об уязвимости, ее последствиях, рекомендуемых шагах по исправлению, а также любая дополнительная информация(при наличии).

Для каждого CVE можно просмотреть список доступных устройств и затронутого программного обеспечения.

Система оценки прогнозирования эксплойтов (EPSS)

Система оценки прогнозирования эксплойтов (EPSS) создает на основе данных оценку вероятности использования известной уязвимости программного обеспечения в дикой природе. EPSS использует текущую информацию об угрозах из данных CVE и реальных эксплойтов. Для каждого CVE модель EPSS создает оценку вероятности от 0 до 1 (от 0% до 100%). Чем выше оценка, тем больше вероятность того, что уязвимость будет использована. Дополнительные сведения о EPSS.

EPSS предназначена для обогащения ваших знаний о слабых местах и вероятности их использования, а также позволяет определить приоритеты соответствующим образом.

Чтобы просмотреть оценку EPSS, выберите CVE на странице Слабые места на портале Microsoft Defender:

Если значение EPSS больше 0,9, подсказка столбца Угрозы обновляется со значением , чтобы сообщить о срочности устранения рисков:

Примечание.

Обратите внимание, что если оценка EPSS меньше 0,001, она считается 0.

Вы можете использовать API уязвимостей для просмотра оценки EPSS.

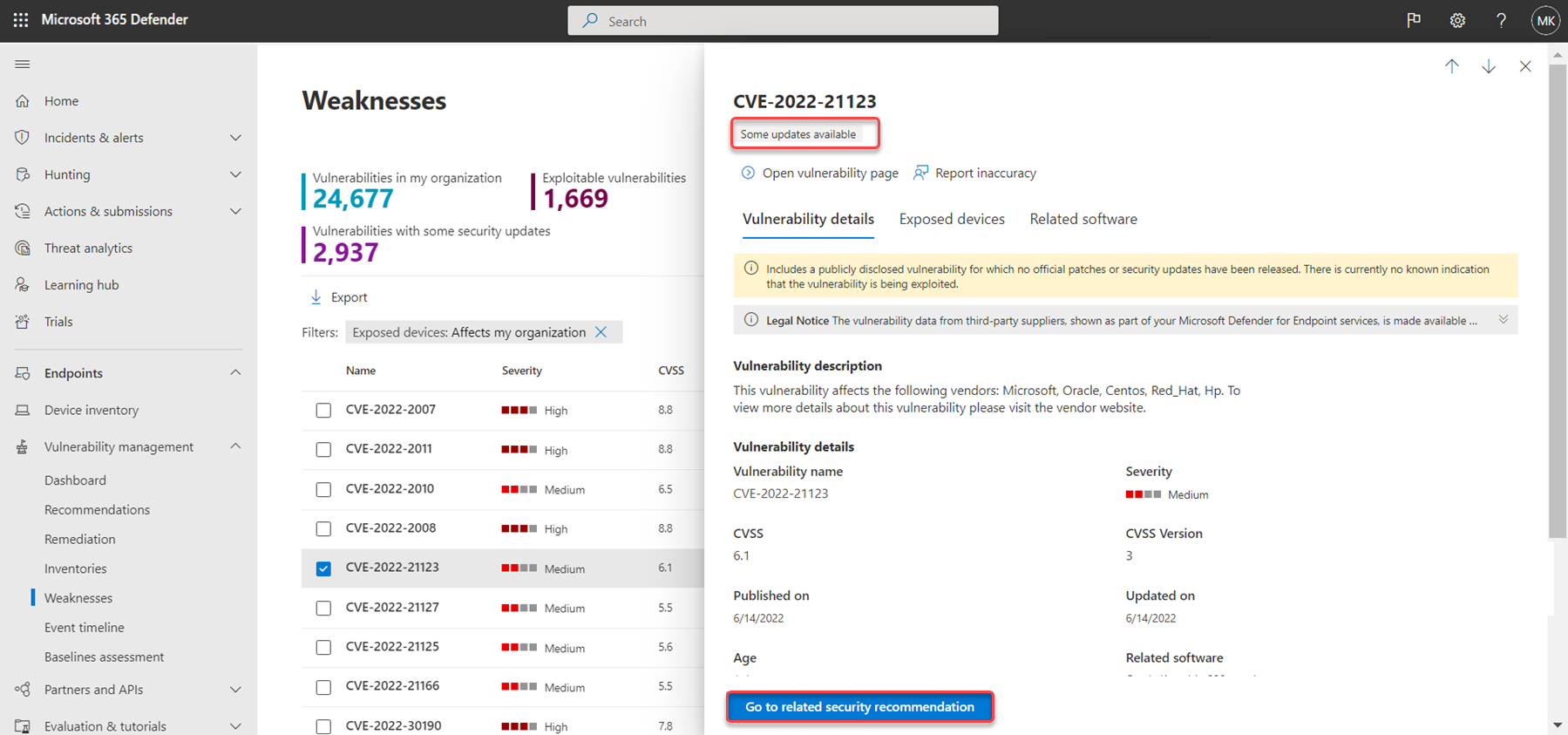

Связанные рекомендации по безопасности

Используйте рекомендации по безопасности, чтобы устранить уязвимости на открытых устройствах и снизить риск для ресурсов и организации. Когда рекомендация по безопасности доступна, можно выбрать Перейти к соответствующей рекомендации по безопасности , чтобы получить подробные сведения об устранении уязвимости.

Рекомендации для CVE часто предназначены для устранения уязвимости с помощью обновления для системы безопасности для соответствующего программного обеспечения. Однако для некоторых CVEs не будет доступно обновление для системы безопасности. Это может относиться ко всему связанному программному обеспечению для CVE или только к подмножеству, например, поставщик программного обеспечения может решить не устранять проблему в конкретной уязвимой версии.

Если обновление для системы безопасности доступно только для некоторых связанных программ, cve будет иметь тег "Некоторые обновления доступны" под именем CVE. После того как будет доступно хотя бы одно обновление, вы можете перейти к соответствующей рекомендации по безопасности.

Если доступное обновление для системы безопасности отсутствует, cve будет иметь тег "No security update" под именем CVE. Не будет возможности перейти к соответствующей рекомендации по безопасности, так как программное обеспечение, в которое не имеется доступное обновление для системы безопасности, будет исключено на странице Рекомендации по безопасности.

Примечание.

Рекомендации по безопасности включают только устройства и пакеты программного обеспечения с доступными обновлениями для системы безопасности.

Запрос поддержки CVE

Cve для программного обеспечения, которое в настоящее время не поддерживается управлением уязвимостями, по-прежнему отображается на странице Слабые места. Так как программное обеспечение не поддерживается, доступны только ограниченные данные. Предоставленные сведения об устройстве не будут доступны для cvEs с неподдерживаемого программного обеспечения.

Чтобы просмотреть список неподдерживаемых программ, отфильтруйте страницу слабых мест по параметру "Недоступно" в разделе "Доступные устройства".

Вы можете запросить поддержку для добавления в Управление уязвимостями Defender для определенного CVE. Чтобы запросить поддержку, выполните приведенные далее действия.

Выберите CVE на странице "Слабые места" на портале Microsoft Defender

Выберите Пожалуйста, поддержите эту CVE на вкладке Сведения об уязвимости.

Запрос отправляется в корпорацию Майкрософт и поможет нам приоритезировать этот CVE среди других в нашей системе.

Примечание.

Функциональность поддержки CVE запросить недоступна для клиентов GCC, GCC High и DoD.

Просмотр записей о распространенных уязвимостях и уязвимостях (CVE) в других местах

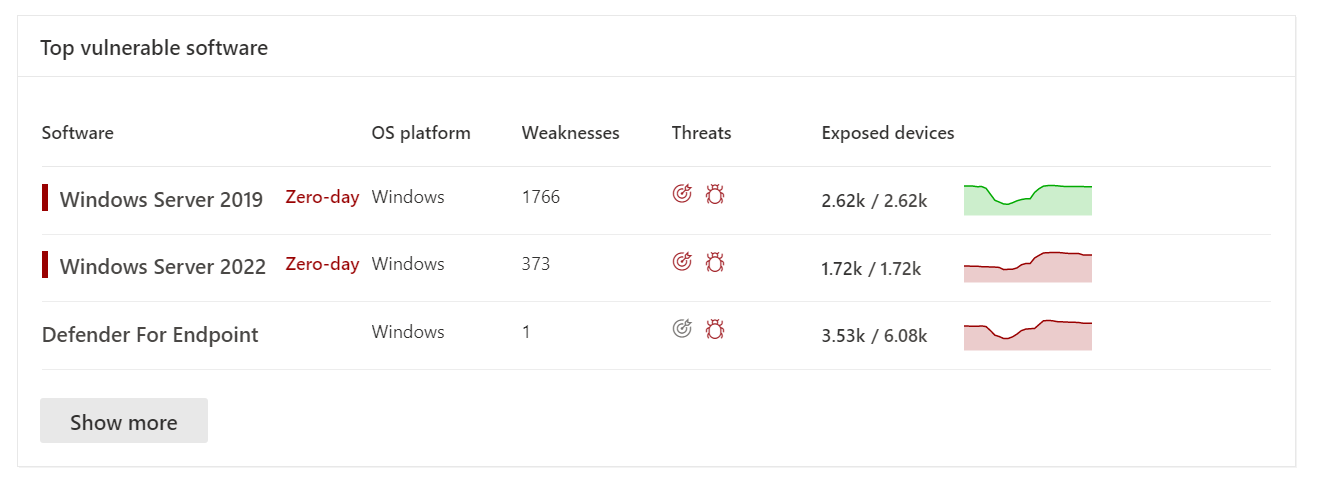

Наиболее уязвимое программное обеспечение на панели мониторинга

Перейдите на панель мониторинга Управление уязвимостями Defender и прокрутите вниз до мини-приложения "Наиболее уязвимое программное обеспечение". Вы увидите количество уязвимостей, обнаруженных в каждом программном обеспечении, а также сведения об угрозах и общее представление о воздействии на устройство с течением времени.

Выберите программное обеспечение, которое вы хотите исследовать.

Перейдите на вкладку Обнаруженные уязвимости .

Выберите уязвимость, которую вы хотите исследовать, чтобы открыть всплывающий элемент со сведениями о CVE.

Обнаружение уязвимостей на странице устройства

Просмотрите сведения о связанных слабых местах на странице устройства.

- Выберите Устройства в меню навигации Активы на портале Microsoft Defender.

- На странице Инвентаризация устройств выберите имя устройства, которое требуется изучить.

- Выберите Открыть страницу устройства и выберите Обнаруженные уязвимости на странице устройства.

- Выберите уязвимость, которую вы хотите исследовать, чтобы открыть всплывающий элемент со сведениями о CVE.

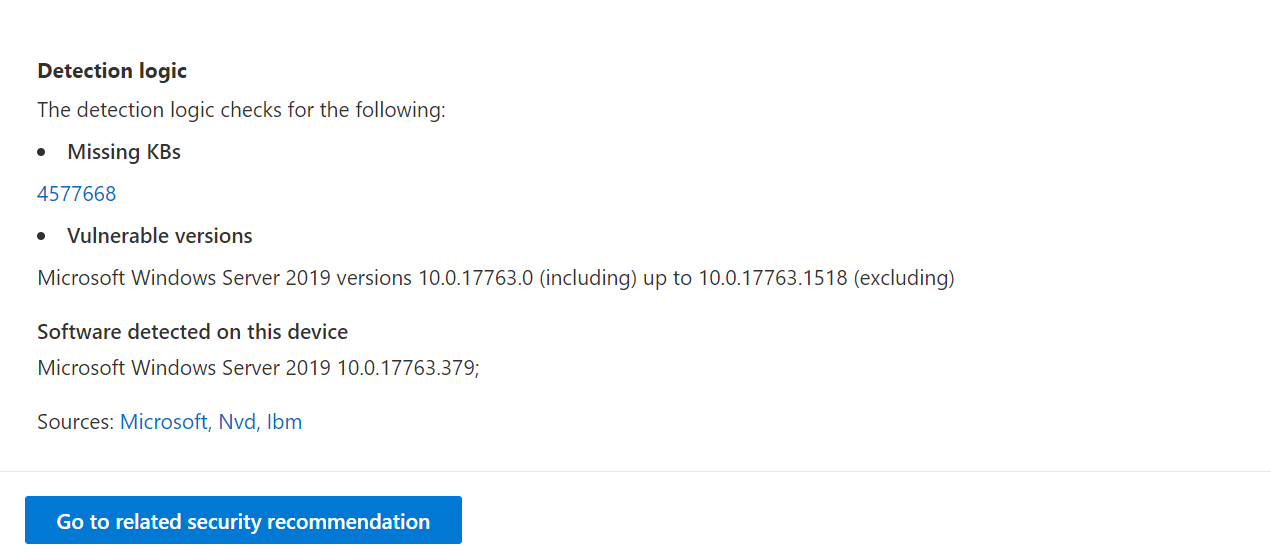

Логика обнаружения CVE

Как и в случае с программными доказательствами, мы показываем логику обнаружения, примененную на устройстве, чтобы указать, что оно уязвимо.

Чтобы просмотреть логику обнаружения, выполните следующие действия.

Выберите устройство на странице Инвентаризация устройств.

Выберите Открыть страницу устройства и выберите Обнаруженные уязвимости на странице устройства.

Выберите уязвимость, которую вы хотите исследовать.

Откроется всплывающее окно, а в разделе Логика обнаружения отображается логика обнаружения и источник.

Категория "Компонент ОС" также отображается в соответствующих сценариях. Это происходит, когда CVE влияет на устройства, на которые работает уязвимая ОС, если включен определенный компонент ОС. Например, если windows Server 2019 или Windows Server 2022 имеет уязвимость в компоненте DNS, мы присоединяем эту cve только к устройствам Windows Server 2019 и Windows Server 2022 с включенной в их ОС функцией DNS.

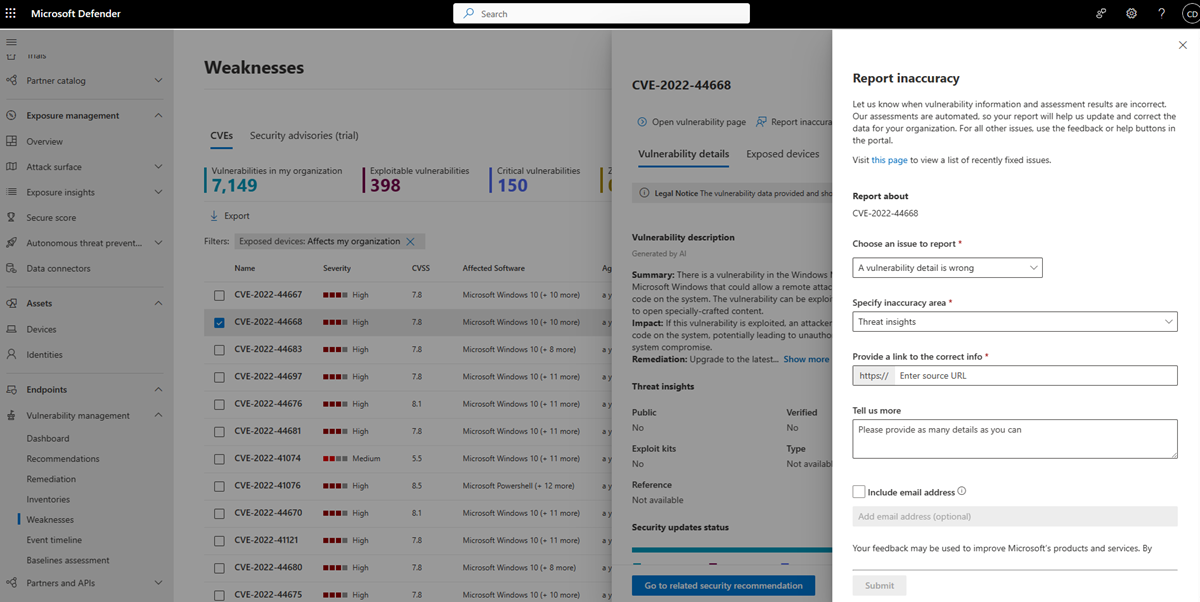

Сообщить об неточности

Сообщите о ложном срабатывании, если вы видите какие-либо расплывчатые, неточные или неполные сведения. Вы также можете сообщить о рекомендациях по безопасности, которые уже были исправлены.

Откройте CVE на странице Слабые места.

Выберите Сообщить об неточности.

На всплывающей панели выберите проблему, о ней нужно сообщить.

Заполните запрошенные сведения об неточности. Это зависит от проблемы, о которую вы сообщаете.

Выберите Отправить. Ваш отзыв немедленно отправляется экспертам Управление уязвимостями Microsoft Defender.