Пилотное развертывание Defender для Office 365

Область применения:

- Microsoft Defender XDR

В этой статье представлен рабочий процесс для пилотного развертывания Microsoft Defender для Office 365 в вашей организации. Эти рекомендации можно использовать для подключения Microsoft Defender для Office 365 в качестве отдельного средства кибербезопасности или в составе комплексного решения с помощью Microsoft Defender XDR.

В этой статье предполагается, что у вас есть рабочий клиент Microsoft 365 и вы выполняете пилотное развертывание Microsoft Defender для Office 365 в этой среде. Эта практика будет поддерживать все параметры и настройки, настроенные во время пилотного проекта для полного развертывания.

Defender для Office 365 вносит свой вклад в архитектуру "Никому не доверяй", помогая предотвратить или уменьшить ущерб для бизнеса от брейка. Дополнительные сведения см. в статье Предотвращение или уменьшение ущерба для бизнеса в результате нарушения бизнес-сценария платформы внедрения "Никому не доверяй" (Майкрософт).

Комплексное развертывание XDR в Microsoft Defender

Это статья 3 из 6 серии, помогающая развертывать компоненты XDR в Microsoft Defender, включая исследование инцидентов и реагирование на них.

Статьи этой серии:

| Этап | Ссылка |

|---|---|

| О. Запуск пилотного проекта | Запуск пилотного проекта |

| Б. Пилотный проект и развертывание компонентов XDR в Microsoft Defender | - Пилотное развертывание Defender для удостоверений - Пилотный проект и развертывание Defender для Office 365 (эта статья) - Пилотный проект и развертывание Defender для конечной точки - Пилотный проект и развертывание Microsoft Defender для облачных приложений |

| C. Исследование угроз и реагирование на них | Практическое исследование инцидентов и реагирование на инциденты |

Пилотный и развертывание рабочего процесса для Defender для Office 365

На следующей схеме показан общий процесс развертывания продукта или службы в ИТ-среде.

Вы начинаете с оценки продукта или службы и того, как они будут работать в вашей организации. Затем вы пилотируете продукт или службу с подходящим небольшим подмножеством производственной инфраструктуры для тестирования, обучения и настройки. Затем постепенно увеличивайте область развертывания, пока не будет охвачена вся инфраструктура или организация.

Ниже приведен рабочий процесс для пилотного развертывания и развертывания Defender для Office 365 в рабочей среде.

Выполните следующие действия:

- Аудит и проверка общедоступной записи MX

- Аудит принятых доменов

- Аудит входящих соединителей

- Активация оценки

- Создание пилотных групп

- Настройка защиты

- Опробуйте возможности

Ниже приведены рекомендуемые действия для каждого этапа развертывания.

| Этап развертывания | Описание |

|---|---|

| Оценка | Выполните оценку продукта для Defender для Office 365. |

| Пилотный проект | Выполните шаги 1–7 для пилотных групп. |

| Полное развертывание | Настройте пилотные группы пользователей на шаге 5 или добавьте группы пользователей, чтобы выйти за рамки пилотного проекта и в конечном итоге включить все учетные записи пользователей. |

Архитектура и требования Defender для Office 365

На следующей схеме показана базовая архитектура Microsoft Defender для Office 365, которая может включать сторонний шлюз SMTP или локальную интеграцию. Сценарии гибридного сосуществования (то есть рабочие почтовые ящики являются как локальными, так и сетевыми) требуют более сложных конфигураций и не рассматриваются в этой статье или руководстве по оценке.

Эта иллюстрация описана в следующей таблице.

| Выноска | Описание |

|---|---|

| 1 | Сервер узла для внешнего отправителя обычно выполняет общедоступный поиск DNS для записи MX, которая предоставляет целевому серверу ретрансляцию сообщения. Эта реферальная ссылка может быть напрямую в Exchange Online (EXO) или шлюзом SMTP, настроенным для ретрансляции по EXO. |

| 2 | Exchange Online Protection согласовывает и проверяет входящее подключение, а также проверяет заголовки и содержимое сообщений, чтобы определить, какие дополнительные политики, теги или обработка требуются. |

| 3 | Exchange Online интегрируется с Microsoft Defender для Office 365, чтобы обеспечить более расширенную защиту от угроз, их устранение и исправление. |

| 4 | Сообщение, которое не является вредоносным, не заблокированным или помещенным в карантин, обрабатывается и доставляется получателю в EXO, где оцениваются и активируются пользовательские настройки, связанные с нежелательной почтой, правилами почтовых ящиков или другими параметрами. |

| 5 | Интеграция с локальной службой Active Directory может быть включена с помощью Microsoft Entra Connect для синхронизации и подготовки объектов и учетных записей с поддержкой почты с Идентификатором Microsoft Entra ID и, в конечном счете, с Exchange Online. |

| 6 | При интеграции локальной среды рекомендуется использовать сервер Exchange Server для поддерживаемого управления атрибутами, параметрами и конфигурациями, связанными с почтой. |

| 7 | Microsoft Defender для Office 365 передает сигналы В Microsoft Defender XDR для расширенного обнаружения и реагирования (XDR). |

Локальная интеграция является распространенной, но необязательной. Если ваша среда доступна только для облака, это руководство также подходит для вас.

Для успешного ознакомительного или рабочего пилотного проекта Defender для Office 365 требуются следующие предварительные требования:

- Все почтовые ящики получателей в настоящее время находятся в Exchange Online.

- Общедоступная запись MX разрешается непосредственно в EOP или сторонний smtp-шлюз, который затем ретранслирует входящие внешние сообщения электронной почты непосредственно в EOP.

- Основной домен электронной почты настроен как полномочный в Exchange Online.

- Вы успешно развернули и настроили блокировку пограничных границ на основе каталога (DBEB) соответствующим образом. Дополнительные сведения см. в статье Использование блокировки Directory-Based Edge для отклонения сообщений, отправленных недопустимым получателям.

Важно!

Если эти требования не применимы или вы по-прежнему находитесь в сценарии гибридного сосуществования, для оценки Microsoft Defender для Office 365 могут потребоваться более сложные или расширенные конфигурации, которые не полностью рассматриваются в этом руководстве.

Шаг 1. Аудит и проверка общедоступной записи MX

Чтобы эффективно оценить Microsoft Defender для Office 365, важно, чтобы входящий внешний адрес электронной почты ретранслировался через экземпляр Exchange Online Protection (EOP), связанный с вашим клиентом.

- На портале администрирования M365 по адресу https://admin.microsoft.comразверните ... При необходимости покажите все, разверните узел Параметры, а затем выберите Домены. Или, чтобы перейти непосредственно на страницу Домены , используйте https://admin.microsoft.com/Adminportal/Home#/Domains.

- На странице Домены выберите проверенный домен электронной почты, щелкнув в любом месте записи, кроме флажка.

- Во всплывающем окне сведений о домене выберите вкладку Записи DNS . Запишите запись MX, созданную и назначенную вашему клиенту EOP.

- Получите доступ к внешней (общедоступной) зоне DNS и проверьте основную запись MX, связанную с доменом электронной почты:

- Если ваша общедоступная запись MX в настоящее время соответствует назначенному адресу EOP (например, contoso-com.mail.protection.outlook.com), дальнейшие изменения маршрутизации не требуются.

- Если ваша общедоступная запись MX в настоящее время разрешается в сторонний или локальный smtp-шлюз, могут потребоваться дополнительные конфигурации маршрутизации.

- Если ваша общедоступная запись MX в настоящее время разрешается в локальную среду Exchange, возможно, вы по-прежнему используете гибридную модель, в которой некоторые почтовые ящики получателей еще не перенесены в EXO.

Шаг 2. Аудит принятых доменов

- В Центре администрирования Exchange (EAC) по адресу https://admin.exchange.microsoft.comразверните узел Поток обработки почты, а затем щелкните Принятые домены. Или, чтобы перейти непосредственно на страницу Принятые домены , используйте https://admin.exchange.microsoft.com/#/accepteddomains.

- На странице Принятые домены запишите значение Типа домена для основного домена электронной почты.

- Если для типа домена задано значение "Полномочный", предполагается, что все почтовые ящики получателей для вашей организации в настоящее время находятся в Exchange Online.

- Если для типа домена задано значение InternalRelay, возможно, вы по-прежнему используете гибридную модель, в которой некоторые почтовые ящики получателей по-прежнему находятся в локальной среде.

Шаг 3. Аудит входящих соединителей

- В Центре администрирования Exchange (EAC) по адресу https://admin.exchange.microsoft.comразверните узел Поток почты, а затем щелкните Соединители. Или перейдите непосредственно на страницу Соединители по ссылке https://admin.exchange.microsoft.com/#/connectors.

- На странице Соединители запишите все соединители со следующими параметрами:

- Значение From — это организация партнера , которая может коррелировать со сторонним SMTP-шлюзом.

- Значение From — ваша организация , которая может указывать на то, что вы по-прежнему находитесь в гибридном сценарии.

Шаг 4. Активация оценки

Используйте приведенные здесь инструкции, чтобы активировать оценку Microsoft Defender для Office 365 на портале Microsoft Defender.

Подробные сведения см. в статье Опробуйте Microsoft Defender для Office 365.

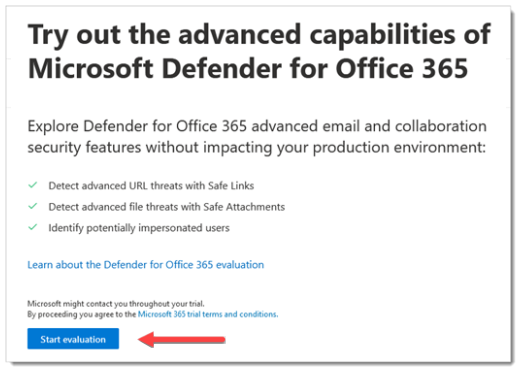

На портале Microsoft Defender разверните https://security.microsoft.comузел Электронная почта & совместная работа> выберите Политики & правила> выберите Политики> угроз прокрутите вниз до раздела Другие, а затем выберите Режим оценки. Или, чтобы перейти непосредственно на страницу режима оценки , используйте https://security.microsoft.com/atpEvaluation.

На странице Режим оценки нажмите кнопку Начать оценку.

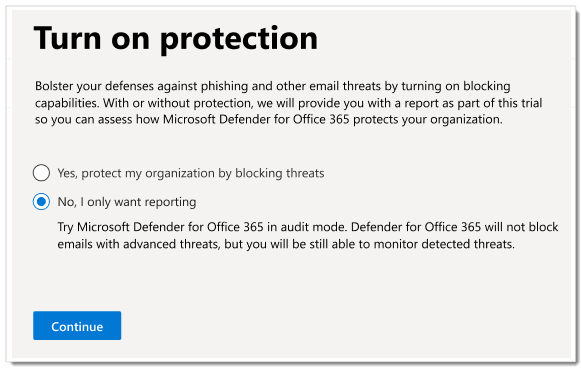

В диалоговом окне Включение защиты выберите Нет, мне нужны только отчеты, а затем нажмите кнопку Продолжить.

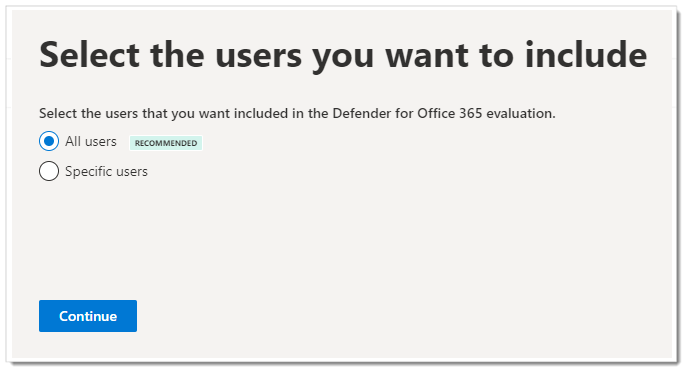

В диалоговом окне Выберите пользователей, которых вы хотите включить , выберите Все пользователи и нажмите кнопку Продолжить.

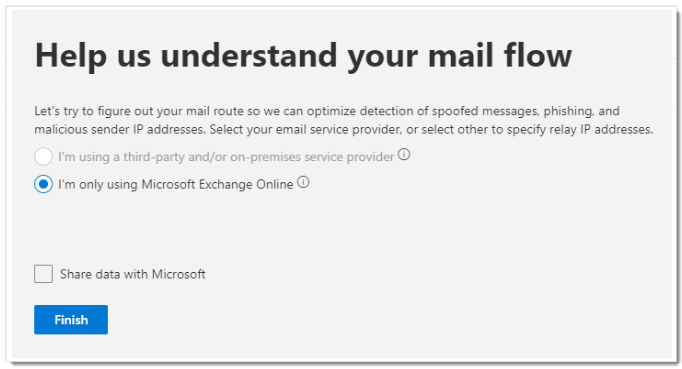

В диалоговом окне Помогите нам понять поток обработки почты автоматически выбирается один из следующих параметров в зависимости от обнаружения записи MX для вашего домена:

Я использую только Microsoft Exchange Online: записи MX для вашего домена указывают на Microsoft 365. Ничего не нужно настраивать, поэтому нажмите кнопку Готово.

Я использую стороннего или локального поставщика услуг. На предстоящих экранах выберите имя поставщика и входящий соединитель, который принимает почту из этого решения. Вы также решите, нужно ли вам правило потока обработки почты Exchange Online (также известное как правило транспорта), которое пропускает фильтрацию нежелательной почты для входящих сообщений из сторонней службы или устройства защиты. Закончив, нажмите кнопку Готово.

Шаг 5. Создание пилотных групп

При пилотной реализации Microsoft Defender для Office 365 вы можете выбрать пилотную версию конкретных пользователей, прежде чем включать и применять политики для всей организации. Создание групп рассылки может помочь управлять процессами развертывания. Например, создайте такие группы, как Defender для пользователей Office 365 — стандартная защита, Defender для пользователей Office 365 — строгая защита, Defender для пользователей Office 365 — настраиваемая защита или Defender для пользователей Office 365 — исключения.

Возможно, не очевидно, почему термины "Стандартный" и "Строгий" используются для этих групп, но это станет ясно, когда вы узнаете больше о предустановках безопасности Defender для Office 365. Группы именования "пользовательские" и "исключения" говорят сами за себя, и хотя большинство ваших пользователей должны подпадать под стандартные и строгие, пользовательские группы и группы исключений будут собирать ценные данные для вас в отношении управления рисками.

Группы рассылки можно создавать и определять непосредственно в Exchange Online или синхронизировать из локальной службы Active Directory.

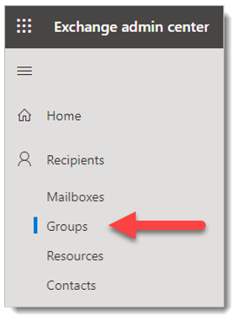

Войдите в Центр администрирования Exchange (EAC) с https://admin.exchange.microsoft.com помощью учетной записи, которая была предоставлена роль администратора получателя или ей были делегированы разрешения на управление группами.

Перейдите в раздел Группы получателей>.

На странице Группы выберите

Добавьте группу.

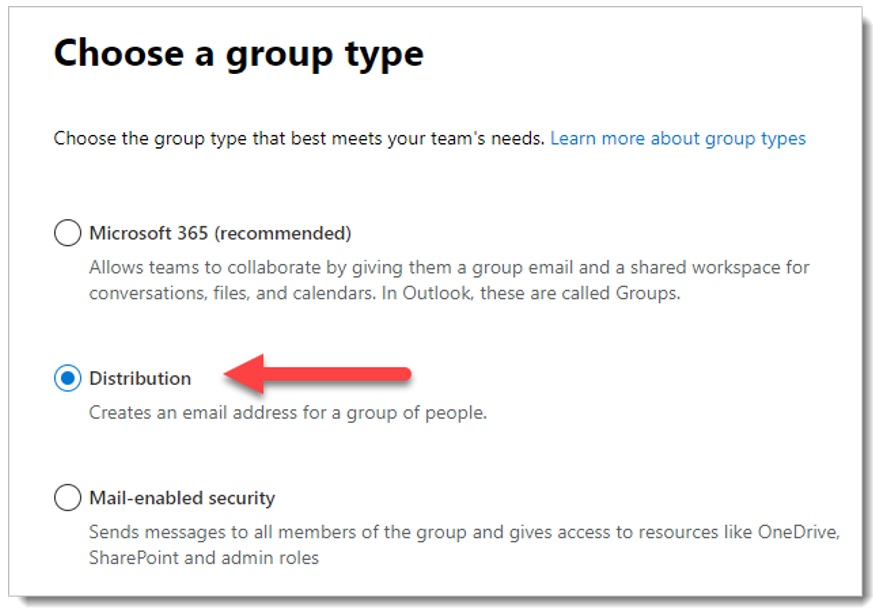

Добавьте группу.Для типа группы выберите Распространение, а затем нажмите кнопку Далее.

Присвойте группе имя и необязательное описание, а затем нажмите кнопку Далее.

На остальных страницах назначьте владельца, добавьте участников в группу, задайте адрес электронной почты, ограничения присоединения и отъезда и другие параметры.

Шаг 6. Настройка защиты

Некоторые возможности в Defender для Office 365 настроены и включены по умолчанию, но для операций безопасности может потребоваться повысить уровень защиты по умолчанию.

Некоторые возможности еще не настроены. У вас есть следующие параметры для настройки защиты (которые легко изменить позже):

Назначение пользователям предустановленных политик безопасности. Предустановленные политики безопасности — это рекомендуемый метод для быстрого назначения единообразного уровня защиты для всех возможностей. Вы можете выбрать стандартную или строгую защиту. Параметры для стандартных и строгих описаны в таблицах здесь. Различия между Standard и Strict приведены в таблице ниже.

Преимущества предустановленных политик безопасности — вы максимально быстро защищаете группы пользователей с помощью рекомендуемых параметров Майкрософт на основе наблюдений в центрах обработки данных. По мере добавления новых возможностей защиты и изменения ландшафта безопасности параметры в предустановленных политиках безопасности автоматически обновляются до рекомендуемых параметров.

Недостаток предустановленных политик безопасности заключается в том, что вы не можете настроить практически ни один из параметров безопасности в предустановленных политиках безопасности (например, вы не можете изменить действие с доставки на нежелательный на карантин или наоборот). Исключением являются записи и необязательные исключения для олицетворения пользователя и защиты олицетворения домена, которые необходимо настроить вручную.

Кроме того, помните, что предустановленные политики безопасности всегда применяются перед пользовательскими политиками. Таким образом, если вы хотите создать и использовать какие-либо настраиваемые политики, необходимо исключить пользователей из этих настраиваемых политик из предустановленных политик безопасности.

Настройка настраиваемых политик защиты. Если вы предпочитаете настроить среду самостоятельно, сравните параметры по умолчанию, Стандартный и Строгий в разделе Рекомендуемые параметры для безопасности EOP и Microsoft Defender для Office 365. Храните электронную таблицу с отклонением пользовательской сборки.

Анализатор конфигурации также можно использовать для сравнения параметров в пользовательских политиках со значениями Standard и Strict.

Подробные сведения о выборе предустановленных политик безопасности и пользовательских политик см. в статье Определение стратегии политики защиты.

Назначение предустановленных политик безопасности

Мы рекомендуем начать с предустановленных политик безопасности в EOP и Defender для Office 365, назначив их определенным пилотным пользователям или определенным группам в рамках оценки. Предустановленные политики предлагают базовый стандартный шаблон защиты или более агрессивный шаблон строгой защиты, который можно назначать независимо.

Например, условие EOP для пилотных оценок может применяться, если получатели являются членами определенной группы защиты EOP Standard Protection , а затем управляются путем добавления учетных записей в группу или удаления из нее учетных записей.

Аналогичным образом можно применить условие Defender для Office 365 для пилотных оценок, если получатели являются членами определенной группы защиты Defender для Office 365 standard , а затем управляются путем добавления или удаления учетных записей через группу.

Полные инструкции см . в статье Назначение стандартных и строгих предустановленных политик безопасности пользователям с помощью портала Microsoft Defender.

Настройка настраиваемых политик защиты

Предварительно определенные шаблоны политик Standard или Strict Defender для Office 365 предоставляют пользователям пилотного проекта рекомендуемую базовую защиту. Однако вы также можете создавать и назначать настраиваемые политики защиты в рамках оценки.

Важно учитывать приоритет, который эти политики защиты имеют при применении и применении, как описано в разделе Порядок приоритета для предустановленных политик безопасности и других политик.

Описание и таблица в разделе Настройка политик защиты содержит удобные справочные сведения о том, что необходимо настроить.

Шаг 7. Опробуйте возможности

Теперь, когда пилотный проект настроен и настроен, полезно ознакомиться с инструментами создания отчетов, мониторинга и моделирования атак, которые являются уникальными для Microsoft Defender для Microsoft 365.

| Возможность | Описание | Дополнительная информация |

|---|---|---|

| Обозреватель угроз | Обозреватель угроз — это мощное средство практически в режиме реального времени, помогающее группам по операциям безопасности исследовать угрозы и реагировать на них, а также отображает информацию об обнаруженных вредоносных программах и фишинге в электронной почте и файлах в Office 365, а также о других угрозах безопасности и рисках для вашей организации. | Об обозревателе угроз |

| Обучение симуляции атаки | Вы можете использовать обучение имитации атак на портале Microsoft Defender для выполнения реалистичных сценариев атак в организации, которые помогут вам выявить и найти уязвимых пользователей до того, как реальная атака повлияет на вашу среду. | Начало использования обучения симуляции атаки |

| Панель мониторинга отчетов | В меню навигации слева щелкните Отчеты и разверните заголовок Электронная почта & совместной работы. Отчеты по электронной почте & совместной работы посвящены выявлению тенденций безопасности, некоторые из которых позволяют принимать меры (с помощью кнопок, например "Перейти к отправке"), а другие — с отображением тенденций. Эти метрики создаются автоматически. | Просмотр отчетов о безопасности электронной почты на портале Microsoft Defender Просмотр отчетов Defender для Office 365 на портале Microsoft Defender |

Интеграция SIEM

Вы можете интегрировать Defender для Office 365 с Microsoft Sentinel или универсальной службой управления информационной безопасностью и событиями безопасности (SIEM), чтобы обеспечить централизованный мониторинг оповещений и действий из подключенных приложений. С помощью Microsoft Sentinel вы можете более полно анализировать события безопасности в организации и создавать сборники схем для эффективного и немедленного реагирования.

Microsoft Sentinel включает соединитель Defender для Office 365. Дополнительные сведения см. в статье Подключение оповещений из Microsoft Defender для Office 365.

Microsoft Defender для Office 365 также можно интегрировать в другие решения SIEM с помощью API управления действиями Office 365. Сведения об интеграции с универсальными системами SIEM см. в разделе Универсальная интеграция SIEM.

Следующее действие

Включите сведения, приведенные в руководстве по операциям безопасности Microsoft Defender для Office 365 , в процессы SecOps.

Следующий шаг для комплексного развертывания XDR в Microsoft Defender

Продолжайте комплексное развертывание XDR в Microsoft Defender с помощью пилотного проекта и разверните Defender для конечной точки.

Совет

Хотите узнать больше? Обратитесь к сообществу Майкрософт по безопасности в техническом сообществе Microsoft Defender XDR Tech Community.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по