Предотвращение или уменьшение ущерба для бизнеса из-за нарушения

В рамках руководства по внедрению нулевого доверия в этой статье описывается бизнес-сценарий предотвращения или уменьшения бизнес-ущерба от нарушения кибербезопасности. В этом сценарии рассматривается принцип нулевых доверия для нарушения нулевого доверия, который включает в себя:

- Минимизация доступа к радиусу взрыва и сегменту

- Проверка сквозного шифрования

- Использование аналитики для получения видимости, обнаружения угроз на диске и улучшения защиты

С гибридными моделями ИТ-инфраструктуры ресурсы и данные организации находятся как в локальной среде, так и в облаке, а также в плохих субъектах могут использовать множество различных методов для их атак. Ваша организация должна быть в состоянии предотвратить эти атаки как можно больше, и при нарушении свести к минимуму ущерб атаки.

Традиционные подходы, ориентированные на обеспечение безопасности на основе периметра для локальной среды, где вы доверяете всем пользователям в периметре частной сети вашей организации, больше не актуальны. Если злоумышленник получает доступ к частной сети, он может получить соответствующие разрешения, получить доступ к любым данным, приложениям или ресурсам в нем. Они могут нарушить сеть, украв учетные данные пользователя, используя уязвимость безопасности или введя инфекцию вредоносных программ. Такие атаки могут привести к потере доходов и высоких премий киберстрахования, что может быть значительной неудачей для финансового здоровья вашей организации и репутации рынка.

Лесстер заключил следующее в 2021 году:

- Почти две трети организаций были нарушены в прошлом году, и это стоило им в среднем $ 2,4 млн за нарушение. — Лестер, штат предприятия 2021 г. (апрель 2022 г.)

В облаке плохие субъекты не должны физически нарушать периметр частной сети. Они могут атаковать облачные цифровые ресурсы из любого места в мире.

Работоспособность и репутация вашей организации зависят от вашей стратегии безопасности. Благодаря широко распространенному внедрению облачных корпоративных сред и росту мобильных сотрудников объемы данных существуют за пределами традиционных границ корпоративных сетей. В этой таблице приведены основные различия между традиционной и современной защитой от угроз с нулевой доверием.

| Традиционная защита от угроз с помощью элементов управления частной сетью | Современная защита от угроз с нулевой доверием |

|---|---|

| Традиционная защита зависит от безопасности на основе периметра, где вы доверяете всем пользователям в частной сети. Сети периметра могут включать: — Мало сегментации сети или периметра безопасности и открытых, неструктурированных сетей. — Минимальная защита от угроз и фильтрация статического трафика. — Незашифрованный внутренний трафик. |

Модель "Нулевое доверие" перемещает защиту сети от статических, сетевых периметров, чтобы сосредоточиться на пользователях, устройствах, ресурсах и ресурсах. Предположим, что нарушение может произойти и произойдет. Риски безопасности могут существовать внутри и за пределами сети, вы постоянно подвергаетесь атаке, и инцидент безопасности может произойти в любое время. Комплексная и современная инфраструктура защиты от угроз может обеспечить своевременное обнаружение и реагирование на атаки. Свести к минимуму радиус взрыва инцидентов безопасности с уровнями защиты, которые вместе сокращают масштабы ущерба и как быстро он может распространяться. |

Чтобы уменьшить влияние значительного инцидента, все перечисленные ниже важные:

- Определение бизнес-риска нарушения

- Планирование подхода на основе рисков для реагирования на нарушение

- Понимание причиненного ущерба репутации и отношений вашей организации с другими организациями

- Добавление слоев глубины обороны

Руководство в этой статье описывает, как можно приступить к работе с стратегией предотвращения и снижения ущерба от нарушения. Две дополнительные статьи содержат сведения о том, как реализовать эту стратегию с помощью:

- Инфраструктура предотвращения и восстановления нарушений безопасности

- Средства защиты от угроз и обнаружения eXtended (XDR)

Первым шагом в направлении надежной системы безопасности является определение того, как ваша организация уязвима с помощью оценки рисков.

Оценка риска и состояния безопасности

Когда вы решите принять стратегию, чтобы предотвратить нарушение и уменьшить ущерб, вызванный одним, важно рассмотреть и оценить метрику риска. Стратегически, упражнение по количественному анализу риска позволяет задать метрики для аппетита к риску. Это требует, чтобы вы провели базовую оценку риска вместе с анализом критически важных для бизнеса нарушений, которые могут повлиять на ваш бизнес. Сочетание задокументированного аппетита риска к сценариям нарушения, которые вы готовы решить, является основой стратегии подготовки и исправления нарушений.

Обратите внимание, что практически невозможно предотвратить нарушения в качестве абсолютного. Как описано в статье "Доход от инвестиций злоумышленника", цель состоит в том, чтобы постепенно увеличить трение кибератаки до точки, когда злоумышленники, которые вы можете или готовы защитить от больше не получить жизнеспособную отдачу от инвестиций от своих атак. Виды атак и экономической жизнеспособности для защиты должны быть захвачены в рамках анализа рисков.

Снижение ущерба от нарушения дает значительную энергию вариантам во время и после нарушения, что позволяет вашей организации быстро восстановиться от ожидаемого нарушения или типа нарушения. Эти типы нарушений и готовность к восстановлению определены в последующих разделах этой статьи.

Распознавание намерения нарушения должно быть частью подготовки к нарушению. Все нарушения имеют элемент злобного или уголовного намерения, присоединенные, однако финансовые нарушения имеют потенциал для гораздо большего ущерба по сравнению с "диском" или оппортунистическими нарушениями.

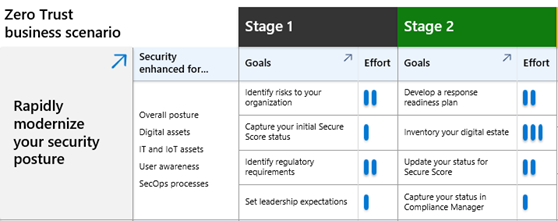

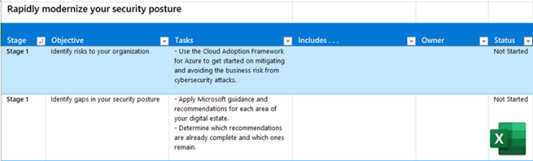

Дополнительные сведения о состоянии безопасности и оценке рисков см. в статье "Быстрое модернизация системы безопасности".

Примеры рисков по типу бизнеса

Бизнес-требования зависят от результирующего анализа рисков для вашего типа бизнеса. В следующих статьях рассматривается несколько бизнес-вертикали и то, как их конкретные потребности управляют сегментированных анализом рисков:

Горнодобывающая промышленность

Горнодобывающая промышленность смотрит больше на шахту будущего, где операционные технологии (OT) системы используют меньше ручных процессов. Примером является использование пользовательских машинных интерфейсов (HMI), которые используют интерфейс приложения для выполнения заданий и задач в заводе обработки. Так как эти HMIs предназначены в качестве приложений, риски кибербезопасности для этой отрасли могут быть выше.

Угроза больше не становится одной из потерь данных или кражи корпоративных активов. Угроза становится одной из внешних субъектов, которые используют кражу удостоверений для доступа к критически важным системам и вмешиваются в производственные процессы.

Retail

Основные риски, связанные с нарушением в розничной отрасли, могут возникнуть, когда существует несколько доменов для нескольких брендов, которые живут в одном клиенте. Сложности управления локальными или облачными удостоверениями могут создавать уязвимости.

Сектор здравоохранения

Основными рисками в секторе здравоохранения являются потери данных. Несанкционированное раскрытие конфиденциальных медицинских записей может быть прямой угрозой для данных и законов о конфиденциальности информации, которые зарезервированы для пациентов и клиентов, а также, на основе местных нормативных актов, могут понести существенные штрафы.

Государственный сектор

Государственные организации представляют самые высокие риски для информационной безопасности. Репутационный ущерб, национальная безопасность и потери данных находятся на месте. Именно поэтому государственные организации должны подписаться на более строгие стандарты, такие как Национальный институт стандартов и технологий (NIST).

В рамках подготовки и реагирования на нарушение безопасности воспользуйтесь преимуществами Аналитика угроз Microsoft Defender для поиска и изучения типов атак и векторов угроз, наиболее важных для вашей вертикали.

Риски распространенных типов атак

Предотвращение или снижение бизнес-ущерба от нарушения кибербезопасности включает осведомленность о наиболее распространенных типах атак. Хотя следующие типы атак в настоящее время являются наиболее распространенными, ваша команда кибербезопасности также должна знать о новых типах атак, некоторые из которых могут увеличить или заменить их.

Удостоверения

Инциденты кибербезопасности обычно начинаются с кражи учетных данных определенного рода. Учетные данные могут быть украдены с помощью различных методов:

Фишинг

Злоумышленник маскирует себя в качестве доверенной сущности и обманывает сотрудников в открытии сообщений электронной почты, текстов или IMs. Может также включать фишинг с помощью копья, в котором злоумышленник использует сведения, относящиеся к пользователю, для создания более правдоподобной атаки фишинга. Кража технических учетных данных может произойти из-за нажатия URL-адреса или фишинга MFA.

Vishing

Злоумышленник использует методы социальной инженерии для целевой поддержки инфраструктуры, например вспомогательных служб, для получения или изменения учетных данных.

Распыление пароля

Злоумышленник пытается получить большой список возможных паролей для определенной учетной записи или набора учетных записей. Возможные пароли могут быть основаны на общедоступных данных о пользователе, таких как рождение в профилях социальных сетей.

Во всех этих случаях навыки и образование являются важными для обоих пользователей в качестве цели фишинговых атак и вспомогательных приложений в качестве цели виширования атак. Вспомогательные службы должны иметь протоколы для проверки подлинности запрашивающих пользователей перед выполнением конфиденциальных действий в учетных записях пользователей или разрешениях.

.

Устройства пользователей являются еще одним способом для злоумышленников, которые обычно полагаются на компрометацию устройств для установки вредоносных программ, таких как вирусы, шпионские программы, программы-шантажисты и другое нежелательное программное обеспечение, которое устанавливает без согласия.

Злоумышленники также могут использовать учетные данные устройства для получения доступа к приложениям и данным.

Network

Злоумышленники также могут использовать свои сети для воздействия на системы или определения конфиденциальных данных. Распространенные типы сетевых атак включают:

Распределенный отказ в обслуживании (DDos)

Атаки, направленные на перегрузку веб-службы с трафиком, чтобы сделать службу неработоспособной.

Подслушивания

Злоумышленник перехватывает сетевой трафик и стремится получить пароли, кредитные карта номера и другую конфиденциальную информацию.

Внедрение кода и SQL

Злоумышленник передает вредоносный код вместо значений данных через форму или ЧЕРЕЗ API.

Скрипты между сайтами

Злоумышленник использует сторонние веб-ресурсы для запуска скриптов в веб-браузере жертвы.

Как бизнес-лидеры думают о предотвращении или сокращении бизнес-ущерба от нарушения

Прежде чем начать любую техническую работу, важно понять различные мотивы для инвестирования в предотвращение и снижение бизнес-ущерба от нарушения, так как эти мотивации помогают информировать стратегию, цели и меры для успеха.

В следующей таблице приводятся причины, по которым бизнес-лидеры по всей организации должны инвестировать в предотвращение или снижение ущерба от нарушения.

| Роль | Почему важно предотвратить или уменьшить ущерб от нарушения бизнес-процессов. |

|---|---|

| Главный исполнительный директор (генеральный директор) | Бизнес должен быть уполномочен для достижения своих стратегических целей и целей, независимо от климата кибербезопасности. Гибкость бизнеса и бизнес-выполнение не должны быть ограничены из-за инцидента или нарушения. Бизнес-лидеры должны понимать, что безопасность является частью бизнес-императивов и инвестиций как в предотвращение нарушений, так и в готовность к нарушениям безопасности требуется для обеспечения непрерывности бизнес-процессов. Стоимость успешной и разрушительной кибератаки может быть гораздо больше, чем цена реализации мер безопасности. |

| Главный директор по маркетингу (CMO) | Как бизнес воспринимается как внутренне, так и внешне, не должен быть ограничен на основе нарушения или готовности к нарушению. Обучение, как обмениваться данными о готовности к нарушениям и обменом сообщениями во внутреннем и внешнем виде в ответ на нарушение, является вопросом подготовки. Успешная атака может стать общедоступным знанием, потенциально причиняя ущерб фирменной ценности, если не существует план связи с нарушением. |

| Главный информационный директор (CIO) | Приложения, используемые вашей организацией, должны быть устойчивыми к атакам при защите данных организации. Безопасность должна быть измеримым результатом и согласована с ИТ-стратегией. Управление безопасностью и нарушением безопасности должны быть согласованы с целостностью данных, конфиденциальностью и доступностью. |

| Главный директор по информационной безопасности (CISO) | Безопасность должна быть согласована как бизнес-императив для C-Suite. Готовность к нарушению и реагирование согласованы с достижением основных бизнес-стратегий с обеспечением безопасности технологии, согласованной с устранением бизнес-рисков. |

| Главный операционный директор (COO) | Процесс реагирования на инциденты зависит от руководства и стратегического руководства, предоставленного этой ролью. Крайне важно, чтобы превентивные и адаптивные действия выполнялись в соответствии с корпоративной стратегией. Подготовка нарушений в состоянии "Предполагать нарушение " означает, что все дисциплины, сообщающие о coO, должны функционировать на уровне готовности к нарушению, гарантируя, что нарушение может быть изолировано и смягчено быстро, не прерывая бизнес. |

| Главный финансовый директор (CFO) | Подготовка и устранение нарушений являются функциями бюджетных расходов на безопасность. Финансовые системы должны быть надежными и могут выжить нарушение. Финансовые данные должны быть классифицированы, защищены и резервное копирование в виде конфиденциального набора данных. |

Подход нулевого доверия решает несколько проблем безопасности, возникающих из-за нарушений безопасности. Вы можете подчеркнуть следующие преимущества подхода нулевого доверия с бизнес-лидерами.

| Льготы | Description |

|---|---|

| Обеспечение выживания | В зависимости от природы или мотивации злоумышленника нарушение может быть разработано для значительного влияния или нарушения способности вашей организации выполнять обычные бизнес-действия. Подготовка к нарушению значительно повышает вероятность того, что ваша организация пережила нарушение, предназначенное для взлома или отключения. |

| Контроль ущерба вашей репутации | Нарушение, которое приводит к доступу к конфиденциальным данным, может иметь серьезные последствия, такие как ущерб репутации бренда, потеря конфиденциальной интеллектуальной собственности, нарушение клиентов, нормативные штрафы и финансовый вред вашему бизнесу. Безопасность нулевого доверия помогает сократить область атак, постоянно оценивая, отслеживая и анализируя ИТ-инфраструктуру как локальной, так и в облаке. Архитектура нулевого доверия помогает определять политики, которые обновляются автоматически при выявлении рисков. |

| Уменьшение радиуса взрыва в организации | Развертывание модели нулевого доверия может помочь свести к минимуму влияние внешнего или инсайдерского нарушения. Она повышает способность вашей организации обнаруживать и реагировать на угрозы в режиме реального времени и сокращает зону взрыва атак путем ограничения бокового перемещения. |

| Демонстрация надежного состояния безопасности и риска | Подход нулевого доверия позволяет выполнять триандовые оповещения, корреляцию дополнительных сигналов об угрозах и действия по исправлению. Анализ сигналов помогает улучшить состояние, оценивая культуру безопасности и определяя области для улучшения или рекомендаций. Любое изменение в сети автоматически активирует анализ потенциально вредоносных действий. Вы получаете полную видимость всех ресурсов и ресурсов в сетях и их производительности, что приводит к значительному сокращению общего риска. |

| Более низкие страховые премии | Чтобы оценить стоимость киберстрахования, вам нужна надежная и хорошо определенная модель безопасности и архитектура. Реализуя безопасность нулевого доверия, у вас есть контроль, видимость и управление с помощью анализа в режиме реального времени для защиты сети и конечных точек. Ваша команда безопасности может обнаружить и преодолеть пробелы в общем состоянии безопасности и доказать страховщикам, что у вас есть упреждающие стратегии и системы. Подход "Нулевое доверие" также улучшает кибербезопасность и даже может помочь заплатить за себя путем снижения страховых премий. |

| Повышение эффективности команды безопасности и морального поведения | Развертывания нулевого доверия сокращают усилия вручную для вашей команды безопасности, автоматив стандартные задачи, такие как подготовка ресурсов, проверки доступа и аттестация. В результате вы можете расширить возможности ваших команд безопасности с помощью времени и телеметрии, которые им необходимо обнаружить, сдерживать и победить наиболее критически важные атаки и риски, как внутри, так и во внешнем, что, в свою очередь, повышает моральное состояние ИТ-отдела и безопасности. |

Дополнительные сведения о том, как поделиться с бизнес-лидерами, см. в статье "Свести к минимуму влияние внутренних или внешних плохих субъектов" электронной книги.

Цикл внедрения для предотвращения или уменьшения бизнес-ущерба от нарушения

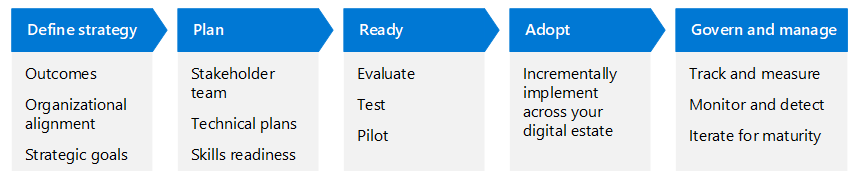

Этот набор статей описывает этот бизнес-сценарий, используя те же этапы жизненного цикла, что и платформа Cloud Adoption Framework для Azure— определение стратегии, плана, готовности, внедрения и управления и управления ими, но адаптированная для нулевого доверия.

В следующей таблице представлена доступна версия иллюстрации.

| Определение стратегии | Планирование | Ready | Внедрение | Контроль и управление |

|---|---|---|---|---|

| Результаты Выравнивание организации Стратегические цели |

Команда заинтересованных лиц Технические планы отсутствие достаточных навыков; |

Оценить Тест Пилотная программа |

Постепенно реализуйте цифровые активы | Отслеживание и измерение Мониторинг и обнаружение Итерацию для зрелости |

Дополнительные сведения о цикле внедрения "Нулевое доверие" см. в обзоре платформы внедрения "Нулевое доверие".

Чтобы предотвратить или уменьшить бизнес-ущерб от нарушения, используйте сведения в следующих дополнительных статьях:

- Реализация инфраструктуры защиты от нарушений безопасности и восстановления

- Реализация защиты от угроз и XDR

Обратите внимание, что рекомендации по развертыванию для этих двух отдельных треков требуют участия отдельных групп ИТ-отдела и действий для каждого трека можно выполнять параллельно.

Next Steps

Для этого бизнес-сценария:

- Реализация инфраструктуры защиты от нарушений безопасности и восстановления

- Реализация защиты от угроз и XDR

Дополнительные статьи в платформе внедрения нулевого доверия:

- Обзор платформы внедрения нулевого доверия

- Быстрая модернизация состояния безопасности

- Безопасная удаленная и гибридная работа

- Определение и защита конфиденциальных бизнес-данных

- Соответствие нормативным требованиям и требованиям к соответствию

Ресурсы отслеживания хода выполнения

Для любого из бизнес-сценариев нулевого доверия можно использовать следующие ресурсы отслеживания хода выполнения.

| Ресурс отслеживания хода выполнения | Это помогает вам... | Целевая аудитория |

|---|---|---|

Скачиваемый файл Visio или PDF-файл планов внедрения плана внедрения

|

Легко понять улучшения безопасности для каждого бизнес-сценария и уровня усилий для этапов и целей этапа плана. | Руководитель проекта бизнес-сценария, руководители бизнеса и другие заинтересованные лица. |

| Средство отслеживания внедрения нулевого доверия, скачиваемое с помощью слайд-палубы PowerPoint |

Отслеживайте ход выполнения этапов и целей этапа плана. | Руководитель проекта бизнес-сценария, руководители бизнеса и другие заинтересованные лица. |

Задачи и задачи , которые можно скачать в Книге Excel

|

Назначьте владение и отслеживайте ход выполнения этапов, целей и задач этапа плана. | Руководители проектов бизнес-сценариев, ИТ-руководители и ИТ-реализация. |

Дополнительные ресурсы см. в разделе "Оценка нулевого доверия" и ресурсы отслеживания хода выполнения.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по