Перенос сценариев управления удостоверениями и доступом в Microsoft Entra из Microsoft Identity Manager

Microsoft Identity Manager — это локальный продукт Майкрософт для управления удостоверениями и доступом. Она основана на технологии, представленной в 2003 году, постоянно совершенствуется до сегодняшнего дня и поддерживается вместе с Microsoft Entra облачными службами. MIM является основной частью многих стратегий управления удостоверениями и доступом, дополняя облачные службы Microsoft Entra ID и другие локальные агенты.

Многие клиенты выразили заинтересованность в перемещении центра сценариев управления удостоверениями и доступом полностью в облако. У некоторых клиентов больше не будет локальной среды, в то время как другие интегрируют управление удостоверениями и доступом в облаке с оставшимися локальными приложениями, каталогами и базами данных. В этом документе содержатся рекомендации по вариантам миграции и подходам к переносу сценариев управления удостоверениями и доступом (IAM) из Microsoft Identity Manager в Microsoft Entra облачные службы. Они будут обновлены по мере того, как новые сценарии станут доступны для миграции. Аналогичные рекомендации доступны для миграции других локальных технологий управления удостоверениями, включая миграцию из ADFS.

Общие сведения о переносе

MIM реализовала рекомендации по управлению удостоверениями и доступом во время разработки. С тех пор ландшафт управления удостоверениями и доступом развивался с новыми приложениями и новыми бизнес-приоритетами, поэтому подходы, рекомендуемые для решения вариантов использования IAM, во многих случаях сегодня будут отличаться от ранее рекомендуемых в MIM.

Кроме того, организациям следует спланировать поэтапный подход к миграции сценариев. Например, организация может приоритизировать перенос сценария самостоятельного сброса пароля конечным пользователем в качестве одного шага, а затем после этого переместить сценарий подготовки. Порядок, в котором организация выбирает перемещение своих сценариев, будет зависеть от ее общих приоритетов ИТ и влияния на других заинтересованных лиц, таких как конечные пользователи, которым требуется обновление обучения, или владельцы приложений.

Подготовка пользователей

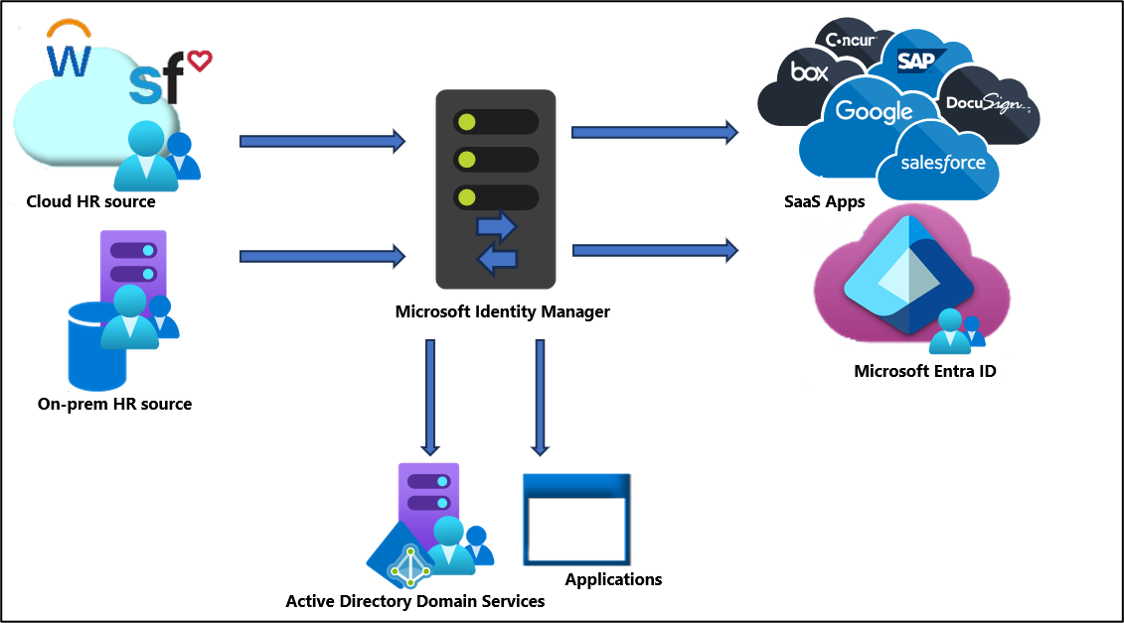

Подготовка пользователей лежит в основе того, что делает MIM. Независимо от того, является ли это AD или другими источниками отдела кадров, импорт пользователей, агрегирование их в метавселенной и их подготовка в различных репозиториях является одной из основных функций. На приведенной ниже схеме показан классический сценарий подготовки и синхронизации.

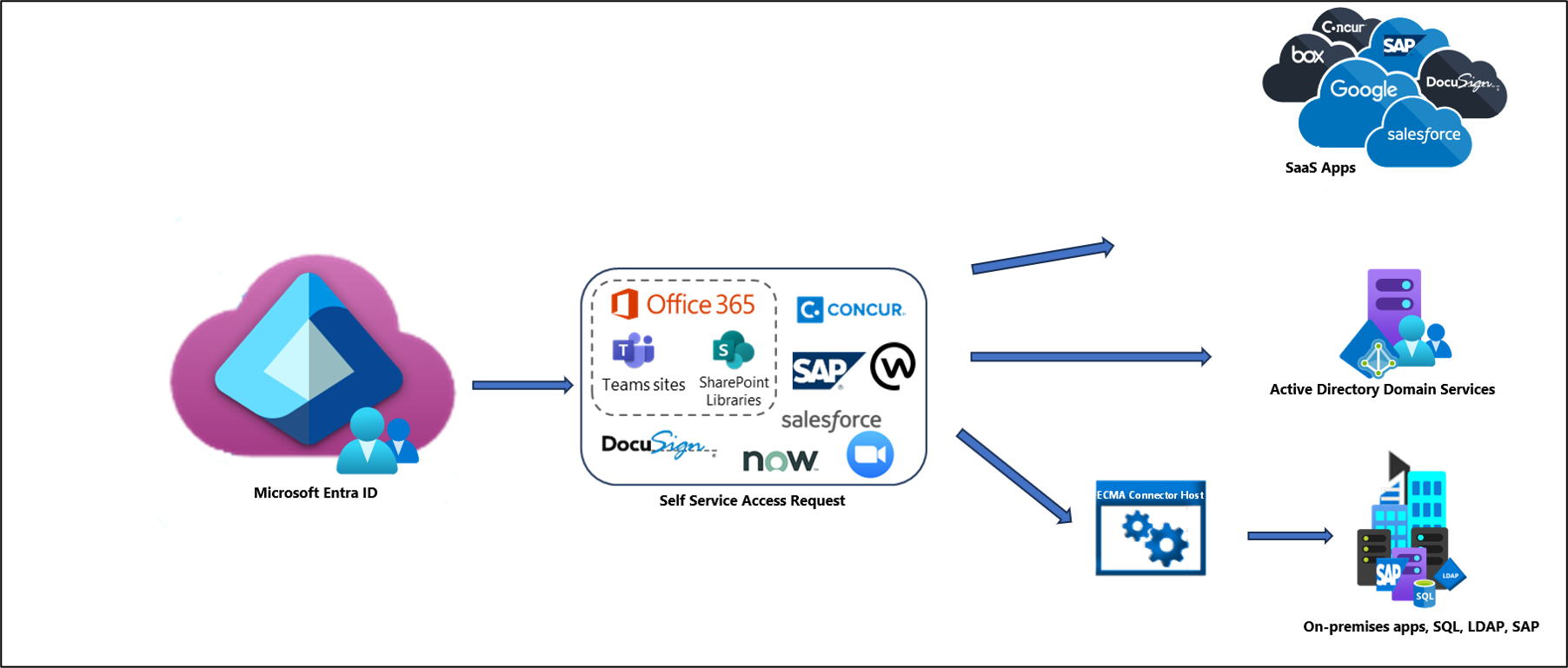

Теперь многие из этих сценариев подготовки пользователей доступны с помощью Microsoft Entra ID и связанных предложений, которые позволяют перенести эти сценарии с MIM для управления учетными записями в этих приложениях из облака.

В следующих разделах описаны различные сценарии подготовки.

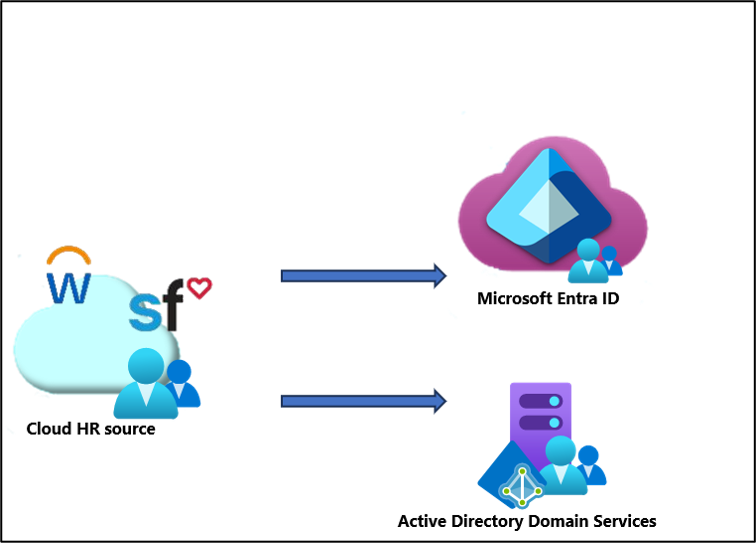

Подготовка из облачных систем управления персоналом в Active Directory или Microsoft Entra ID с рабочими процессами присоединения и выхода

Независимо от того, хотите ли вы выполнить подготовку непосредственно из облака в Active Directory или Microsoft Entra ID, это можно сделать с помощью встроенных интеграций для Microsoft Entra ID. В следующих руководствах содержатся рекомендации по подготовке непосредственно из источника отдела кадров в AD или Microsoft Entra ID.

- Руководство по Настройка Workday для автоматической подготовки пользователей

- Руководство. Настройка Workday для Microsoft Entra подготовки пользователей

Многие из облачных сценариев управления персоналом также включают использование автоматизированных рабочих процессов. Некоторые из этих действий рабочих процессов, разработанных с помощью библиотеки действий рабочих процессов для MIM, можно перенести в рабочие процессы жизненного цикла управления идентификаторами Майкрософт. Многие из этих реальных сценариев теперь можно создавать и управлять ими непосредственно из облака. Дополнительные сведения см. в следующей документации.

- Рабочие процессы жизненного цикла

- Автоматизация адаптации сотрудников

- Автоматизация отключения сотрудников

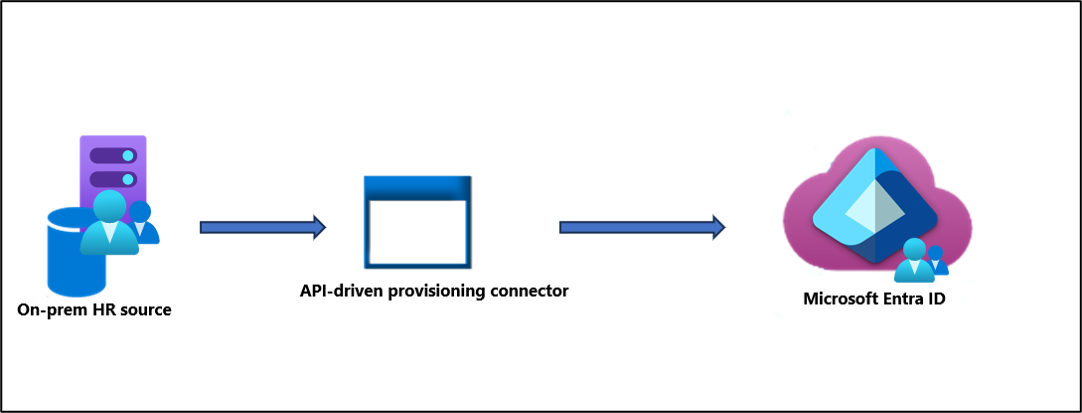

Подготовка пользователей из локальных систем управления персоналом для Microsoft Entra ID с помощью рабочих процессов присоединения и выхода из нее

С помощью входящей подготовки на основе API теперь можно подготавливать пользователей непосредственно к Microsoft Entra ID из локальной системы управления персоналом. Если в настоящее время вы используете MIM для импорта пользователей из системы управления персоналом, а затем подготавливаете их для Microsoft Entra ID, теперь для этого можно создать настраиваемый соединитель входящей подготовки на основе API. Преимущество использования соединителя подготовки на основе API для достижения этой цели по сравнению с MIM заключается в том, что соединитель подготовки на основе API имеет гораздо меньше накладных расходов и гораздо меньше места в локальной среде по сравнению с MIM. Кроме того, с помощью соединителя подготовки на основе API можно управлять из облака. Дополнительные сведения о подготовке на основе API см. в следующей статье.

- Основные понятия подготовки входящего трафика на основе API

- Включение системных интеграторов для создания дополнительных соединителей к системам записи

- Настройка входящего приложения подготовки на основе API

Они также могут использовать рабочие процессы жизненного цикла.

- Рабочие процессы жизненного цикла

- Автоматизация адаптации сотрудников

- Автоматизация отключения сотрудников

Подготовка пользователей из Microsoft Entra ID в локальные приложения

Если вы используете MIM для подготовки пользователей для таких приложений, как SQL или LDAP, теперь вы можете использовать подготовку локальных приложений через узел соединителя ECMA для выполнения таких же задач. Узел соединителя ECMA является частью легковесного агента и позволяет уменьшить занимаемую память MIM. Дополнительные сведения см. в документации ниже.

- Архитектура локального приложения подготовки

- Подготовка пользователей для приложений с поддержкой SCIM

- Подготовка пользователей в приложениях на основе SQL

- Подготовка пользователей в каталогах LDAP

- Подготовка пользователей в каталоге LDAP для проверки подлинности Linux

- Подготовка пользователей в приложениях с помощью PowerShell

- Подготовка с помощью соединителя веб-служб

- Подготовка с помощью настраиваемых соединителей

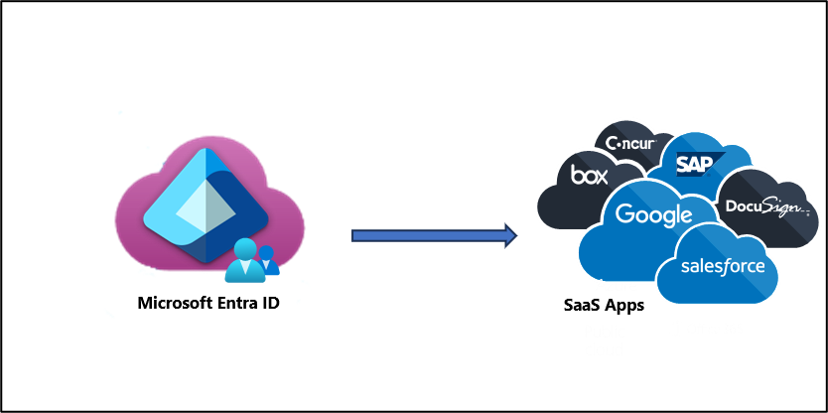

Подготовка пользователей к облачным приложениям SaaS

Интеграция с приложениями SaaS необходима в мире облачных вычислений. Многие сценарии подготовки, которые MIM выполнял для приложений SaaS, теперь можно выполнять непосредственно из Microsoft Entra ID. После настройки Microsoft Entra ID автоматически подготавливает и отменяет подготовку пользователей для приложений SaaS с помощью службы подготовки Microsoft Entra. Полный список руководств по приложениям SaaS см. по ссылке ниже.

Подготовка пользователей и групп для новых пользовательских приложений

Если ваша организация создает новые приложения и требует получения сведений о пользователях или группах или сигналов при обновлении или удалении пользователей, мы рекомендуем приложению либо использовать Microsoft Graph для запроса Microsoft Entra ID, либо использовать SCIM для автоматической подготовки.

- с помощью API Microsoft Graph.

- Разработка и планирование подготовки для конечной точки SCIM в Microsoft Entra ID

- Подготовка пользователей для локальных приложений с поддержкой SCIM

Сценарии управления группами

Исторически организации использовали MIM для управления группами в AD, включая группы безопасности AD и списки DLS Exchange, которые затем синхронизировались с помощью Microsoft Entra Connect с Microsoft Entra ID и Exchange Online. Теперь организации могут управлять группами безопасности в Microsoft Entra ID и Exchange Online, не требуя создания групп в локальная служба Active Directory.

Динамические группы

Если вы используете MIM для динамического членства в группах, эти группы можно перенести в Microsoft Entra ID динамические группы. При использовании правил на основе атрибутов пользователи автоматически добавляются или удаляются на основе этого критерия. Дополнительные сведения см. в следующей документации.

Предоставление доступа к группам приложениям на основе AD

Управление локальными приложениями с помощью групп Active Directory, подготовленных из облака и управляемых в облаке, теперь можно выполнять с помощью Microsoft Entra облачной синхронизации. Теперь Microsoft Entra облачная синхронизация позволяет полностью управлять назначениями приложений в AD, используя Управление Microsoft Entra ID функции для управления и исправления любых запросов, связанных с доступом.

Дополнительные сведения см. в статье Управление приложениями на основе локальная служба Active Directory (Kerberos) с помощью Управление Microsoft Entra ID (предварительная версия).

Сценарии самообслуживания

MIM также используется в сценариях самообслуживания для управления данными в Active Directory для использования в exchange и приложениях, интегрированных с AD. Теперь многие из этих сценариев можно выполнять из облака.

Самостоятельное управление группами

Вы можете разрешить пользователям создавать группы безопасности или группы Microsoft 365 или Teams, а затем управлять членством в их группе.

Запросы на доступ с многоэтапными утверждениями

Управление правами вводит концепцию пакета для доступа. Пакет для доступа — это пакет всех ресурсов с доступом, который необходим пользователю для работы над проектом или выполнения своих задач, включая членство в группах, сайты SharePoint Online или назначение ролей приложения. Каждый пакет для доступа включает политики, которые указывают, кто получает доступ автоматически и кто может запрашивать доступ.

Самостоятельный сброс пароля

Microsoft Entra самостоятельный сброс пароля (SSPR) дает пользователям возможность изменять или сбрасывать пароль. Если у вас есть гибридная среда, можно настроить Microsoft Entra Connect для записи событий изменения пароля из Microsoft Entra ID в локальная служба Active Directory.