Сведения о защите от потери данных в конечной точке

Вы можете использовать Защита от потери данных Microsoft Purview (DLP) для отслеживания действий, выполняемых с элементами, которые вы определили конфиденциальными, и для предотвращения непреднамеренного совместного использования этих элементов.

Защита от потери данных конечных точек (защита от потери данных в конечной точке) расширяет возможности мониторинга действий и защиты от потери данных для конфиденциальных элементов, физически хранящихся на устройствах Windows 10/11 и macOS (три последние выпущенные основные версии). После подключения устройств к решениям Microsoft Purview сведения о том, что пользователи делают с конфиденциальными элементами, становятся видимыми в обозревателе действий. Затем можно применить защитные действия к этим элементам с помощью политик защиты от потери данных.

Совет

Если вы ищете управление устройствами для съемного хранилища, см. Управление доступом к управлению устройствами съемного хранилища в Microsoft Defender для конечной точки.

Совет

Если вы не являетесь клиентом E5, используйте 90-дневную пробную версию решений Microsoft Purview, чтобы узнать, как дополнительные возможности Purview могут помочь вашей организации управлять безопасностью данных и соответствием требованиям. Начните сейчас, перейдя в центр пробных версий на портале соответствия требованиям Microsoft Purview. Сведения о регистрации и условиях пробной версии.

Действия в конечных точках, которые вы можете отслеживать и реагировать на них

Защита от потери данных в конечной точке позволяет проводить аудит следующих типов действий, совершаемых пользователями в отношении конфиденциальных элементов, которые физически хранятся на устройствах с Windows 10, Windows 11 или macOS, и управлять ими.

| Действие | Описание | Windows 10 (21H2, 22H2), Windows 11 (21H2, 22H2), Windows Server 2019, Server 2022 (21H2 и далее) для конечных точек (X64) | Windows 11 (21H2, 22H2) для конечных точек (ARM64) | Три последних выпущенных версии macOS | Аудита/ Ограниченная |

|---|---|---|---|---|---|

| Отправка в домен облачной службы с ограниченным доступом или доступ из неподключенных браузеров | Обнаруживает, когда пользователь пытается отправить элемент в запрещенный домен службы или получить доступ к элементу через браузер. Если пользователь использует не разрешенный браузер, действие отправки блокируется, а пользователь перенаправляется на использование Microsoft Edge. Microsoft Edge разрешает или блокирует отправку или доступ на основе конфигурации политики защиты от потери данных. Вы можете блокировать, предупреждать или выполнять аудит, когда защищенные файлы могут быть отправлены или запрещены для отправки в облачные службы на основе списка разрешенных или не разрешенных доменов в параметрах защиты от потери данных. Если настроенное действие для предупреждения или блокировки, другие браузеры (определенные в списке не разрешенных браузеров в разделе Параметры защиты от потери данных) блокируют доступ к файлу. | Поддерживается | Поддерживается | Поддерживается | Возможность аудита и ограничения |

| Вставка в поддерживаемые браузеры | Определяет, когда пользователь пытается вставить содержимое в ограниченный домен службы. Оценка выполняется для вставляемого содержимого. Эта оценка не зависит от того, как классифицируется исходный элемент, из содержимого. | Поддерживается | Поддерживается | Не поддерживается | Возможность аудита и ограничения |

| Копирование в буфер обмена | Когда пользователь пытается скопировать содержимое из защищенного файла, можно заблокировать, заблокировать с переопределением или провести аудит копирования защищенных файлов в буфер обмена на устройстве конечной точки. Если для правила настроено значение Блокировать или Блокировать с переопределением копирование блокируется, если исходное содержимое является конфиденциальным, за исключением случаев, когда назначение находится в том же приложении Microsoft 365 Office. Это действие также применяется к перенаправленным буферам обмена при использовании Виртуального рабочего стола Azure с Windows 365. | Поддерживается | Поддерживается | Поддерживается | Возможность аудита и ограничения |

| Копирование на съемные USB-устройства | При обнаружении этого действия можно заблокировать, предупредить или проверить копирование или перемещение защищенных файлов с устройства конечной точки на съемный USB-носитель. | Поддерживается | Поддерживается | Поддерживается | Возможность аудита и ограничения |

| Копирование в общую сетевую папку | При обнаружении этого действия можно заблокировать, предупредить или проверить копирование или перемещение защищенных файлов с устройства конечной точки в любую сетевую папку, включая перенаправленные USB-устройства, которые отображаются в качестве сетевых ресурсов на Виртуальном рабочем столе Azure с Windows 365. | Поддерживается | Поддерживается | Поддерживается | Возможность аудита и ограничения |

| При обнаружении этого действия можно заблокировать, предупредить или провести аудит печати защищенных файлов с устройства конечной точки. Это действие также применяется к перенаправленным принтерам при использовании Виртуального рабочего стола Azure вместе с Windows 365. | Поддерживается | Поддерживается | Поддерживается | Возможность аудита и ограничения | |

| Копирование или перемещение с использованием запрещенного приложения Bluetooth | Определяет, когда пользователь пытается скопировать элемент в не разрешенное приложение Bluetooth (как определено в списке не разрешенных приложений Bluetooth впараметрах конечной> точки параметров защиты от потери данных). | Поддерживается | Поддерживается | Поддерживается | Возможность аудита и ограничения |

| Копирование или перемещение с помощью RDP | Определяет, когда пользователь пытается скопировать элемент в сеанс удаленного рабочего стола. | Поддерживается | Поддерживается | Не поддерживается | Возможность аудита и ограничения |

| Создание элемента | Обнаруживает создание элемента. | Поддерживается | Поддерживается | Поддерживается | Аудита |

| Переименование элемента | Обнаруживает переименование элемента. | Поддерживается | Поддерживается | Поддерживается | Аудита |

| Доступ с помощью ограниченных приложений | Обнаруживает, когда приложение, которое находится в списке ограниченных приложений (как определено в ограниченных приложениях и группах приложений), пытается получить доступ к защищенным файлам на устройстве конечной точки. | Поддерживается | Поддерживается | Поддерживается |

Поведение копирования в буфер обмена

При настройке правила блокировать или блокировать с переопределением , когда пользователь пытается копировать в буфер обмена содержимое из файла, соответствующего политике, конечные пользователи видят следующее поведение в следующих конфигурациях:

Word файл 123 содержит конфиденциальную информацию, соответствующую правилу копирования в буфер обмена.

Файл Excel 123 содержит конфиденциальную информацию, соответствующую правилу копирования в буфер обмена.

Файл PowerPoint 123 содержит конфиденциальную информацию, которая соответствует правилу копирования в буфер обмена.

Word файл 789 не содержит конфиденциальных сведений.

Файл Excel 789 не содержит конфиденциальных сведений.

Файл PowerPoint 789 не содержит конфиденциальной информации.

Блокнот (или любое приложение или процесс, отличный от Microsoft Office) файл XYZ содержит конфиденциальную информацию, соответствующую правилу копирования в буфер обмена.

Файл ABC блокнота (или любого приложения или процесса, отличного от Microsoft Office), не содержит конфиденциальной информации.

| Source | Цель | Поведение |

|---|---|---|

| Word файл 123/Excel 123/Файл PowerPoint 123 | Word файл 123/Excel 123/Файл PowerPoint 123 | Копирование и вставка разрешены, другими словами, копирование внутри файла и вставка разрешены. |

| Word файл 123/Excel 123/файл PowerPoint 123 | Word файл 789/Excel 789/Файл PowerPoint 789 | Копирование и вставка блокируются, другими словами, копирование файлов и вставка блокируются. |

| Word файл 789/Excel 789/Файл PowerPoint 789 | Word файл 123/Excel 123/файл PowerPoint 123 | Копирование и вставка разрешены |

| Word файл 123/Excel 123/Файл PowerPoint 123 | Файл Блокнота ABC | Копирование и вставка заблокированы |

| Файл блокнота XYZ | любой | Копирование заблокировано |

| Файл Блокнота ABC | любой | Копирование и вставка разрешены |

Рекомендации по политикам защиты от потери данных в конечной точке

Предположим, вы хотите запретить всем элементам, содержащим номера кредитных карт, выходить из конечных точек пользователей финансового отдела. Рекомендации:

- Создайте политику и распространите ее на конечные точки и на эту группу пользователей.

- Создайте правило в политике, определяющее тип информации, которую необходимо защитить. В этом случае задайте для содержимого значениеТип конфиденциальной информации*, а затем выберите Кредитная карта.

- Задайте для каждого действия значение Блокировать.

Дополнительные сведения о разработке политик защиты от потери данных см. в статье Разработка политики защиты от потери данных .

Примечание.

В Microsoft Purview оценка конфиденциальных элементов политикой защиты от потери данных выполняется централизованно, поэтому отсутствует задержка распространения политик и обновлений политик на отдельные устройства. При обновлении политики в Центре соответствия требованиям обычно требуется около часа для синхронизации этих обновлений в службе. Когда синхронизация обновлений политики завершена, элементы на целевых устройствах автоматически переоцениваются при следующем доступе или изменении. (предварительная версия) Для авторизованных изменений Группы для синхронизации политики потребуется 24 часа.

Отслеживаемые файлы

Файлы, отслеживаемые с помощью политики

Конечная точка защиты от потери данных отслеживает эти типы файлов с помощью политики в Windows 10, 11 и в последних трех основных выпусках macOS:

| Windows 10, 11 | macOS |

|---|---|

| .doc, .docx, .docm, .dot, .dotx, .dotm, .docb, .xls, .xlsx, .xlt, .xlm, .xlsm, .xltx, .xltm, xlsb, .xlw, .ppt, .pptx, pos, .pps, .pptm, .potx, potm, .ppam, .ppsx, ppsx, .pbix, .pdf, .csv, .tsv, .zip, .zipx, .rar, .7z, .tar, .war, .gz, .dlp, .txt, .c, .class, .cpp, .cs, .h, .java, .html, .htm, .rtf, .json, .config | .doc, .docx, .docm, .dot, dotx, .dotm, .docb, .xls, .xlsx, .xlt, .xlm, .xlsm, .xltx, .xltm, .xlsb, .xlw, .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppsx, .pbix, .pdf, .csv, .tsv, .txt, .c, .cpp, .cs, .h, .java, .html, .htm, .rtf, .json, .config |

Примечание.

Эти типы файлов можно отслеживать с помощью параметров политики на устройствах Windows 10, 11 и macOS, если функция распознавания текста включена:

.jpg, .png, .tif, .tiff, .bmp, .jpeg

Файлы, проверенные независимо от соответствия политике

В Windows 10, 11 и последних трех основных выпусках macOS можно проводить аудит действий для этих типов файлов, даже если не существует соответствия политике:

| Windows 10, 11 | macOS |

|---|---|

| .doc, .docx, .docm, .dot, .dotx, .dotm, .docb, .xls, .xlsx, .xlt, .xlm, .xlsm, .xltx, xltx, .xltm, .xlsb, .xlw, .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx, .pbix, .pdf, .csv, .tsv, .zip, .zipx, .rar, .7z, .tar, .war, .gz, .dlp | .doc, .docx, .docm, .dot, .dotx, .dotm, .docb, .xls, .xlsx, .xlt, .xlm, .xlsm, .xltx, .xltm, .xlsb, .xlw, .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, ppam, .ppsx, .pbix, .pdf, .csv, .tsv, |

Примечание.

Эти типы файлов можно проводить аудит независимо от соответствия политике на устройствах Windows 10, 11 и macOS, если включена функция распознавания текста:

.jpg, .png, .tif, .tiff, .bmp, .jpeg

Важно!

Сведения о требованиях Adobe к использованию функций Защита от потери данных Microsoft Purview (DLP) с PDF-файлами см. в статье Adobe: поддержка Защита информации Microsoft Purview в Acrobat.

Если вы хотите, чтобы данные мониторинга только из политик совпадали, можно отключить действие Всегда аудит файла для устройств впараметрах конечной> точки параметров защиты от потери данных.

Если параметр Действие всегда аудит файла для устройств включен, действия в любых файлах Word, PowerPoint, Excel, PDF и .csv всегда проверяются, даже если устройство не предназначено ни одной политикой.

Чтобы обеспечить аудит действий для всех поддерживаемых типов файлов, создайте настраиваемую политику защиты от потери данных.

Конечная точка защиты от потери данных отслеживает действия на основе типа MIME, поэтому действия регистрируются, даже если расширение файла изменено, для следующих типов файлов:

После изменения расширения на любое другое расширение файла:

- DOC

- DOCX

- XLS

- XLSX

- PPT

- PPTX

Если расширение изменено только на поддерживаемые расширения файлов:

- .txt

- .msg

- RTF

- .c

- .cpp

- .h

- .cs

- .Ява

- .tsv

Файлы, проверенные на наличие содержимого

Вы можете использовать один или несколько типов файлов в качестве условий в политиках защиты от потери данных:

| Тип файла | Формат | Отслеживаемые расширения файлов |

|---|---|---|

| Обработка текста | Word, PDF | .doc, .docx, .docm, .dot, dotx, .dotm, .docb, .pdf |

| Электронная таблица | Excel, CSV, TSV | .xls, .xlsx, .xlt, .xlm, .xlsm, xltx, xltm, xlsb, .xlw, .csv, .tsv |

| Презентация | PowerPoint | PPT, PPTX, POS, PPS, PPTM, POTX, POTM, PPAM, PPSX |

| Архив | Zip, ZipX, RAR, 7z, TAR | ZIP, ZIPX, RAR, 7Z, TAR, GZ |

Чем отличается защита от потери данных в конечной точке

Перед началом глубокой работы с защитой от потери данных в конечной точке необходимо учитывать ряд дополнительных понятий.

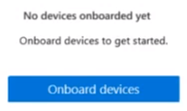

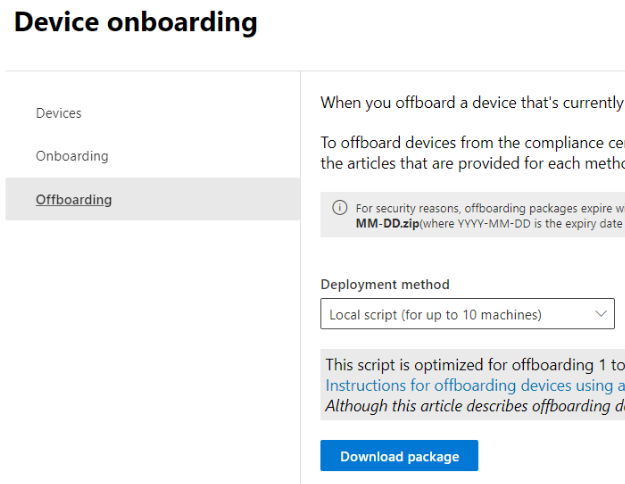

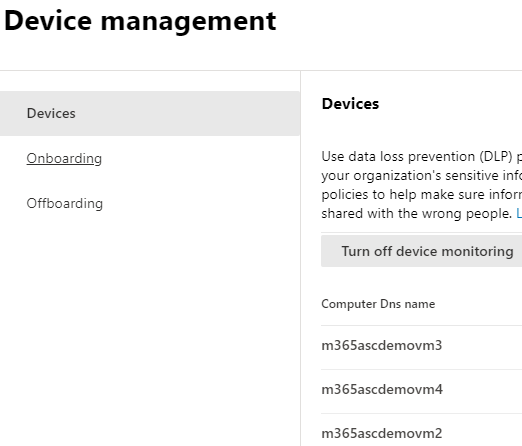

Включение управления мобильными устройствами

Управление устройствами — это функция, которая позволяет осуществлять сбор данных телеметрии с устройств и передавать их в решения Microsoft Purview, такие как Защита от потери данных в конечной точке и управление внутренними рисками. Необходимо подключить все устройства, которые вы хотите использовать в качестве расположений в политиках защиты от потери данных.

Подключение и отключение обрабатываются с помощью скриптов, которые вы скачиваете из центра управления устройствами. Центр управления устройствами имеет пользовательские скрипты для каждого из следующих методов развертывания:

- Локальный сценарий (до 10 компьютеров)

- Групповая политика

- System Center Configuration Manager (версия 1610 или более поздняя)

- Управление мобильными устройствами/Microsoft Intune

- Сценарии подключения в инфраструктуре виртуальных рабочих столов (VDI) для временных компьютеров

Для подключения устройств используйте процедуры, описанные в статье Начало работы с Защитой от потери данных в конечной точке в Microsoft 365.

Подключение устройств к Defender также позволяет подключить их к защите от потери данных. Таким образом, если вы подключены устройства через Microsoft Defender для конечной точки, эти устройства автоматически отображаются в списке устройств. Чтобы использовать DLP конечной точки, необходимо только включить мониторинг устройств .

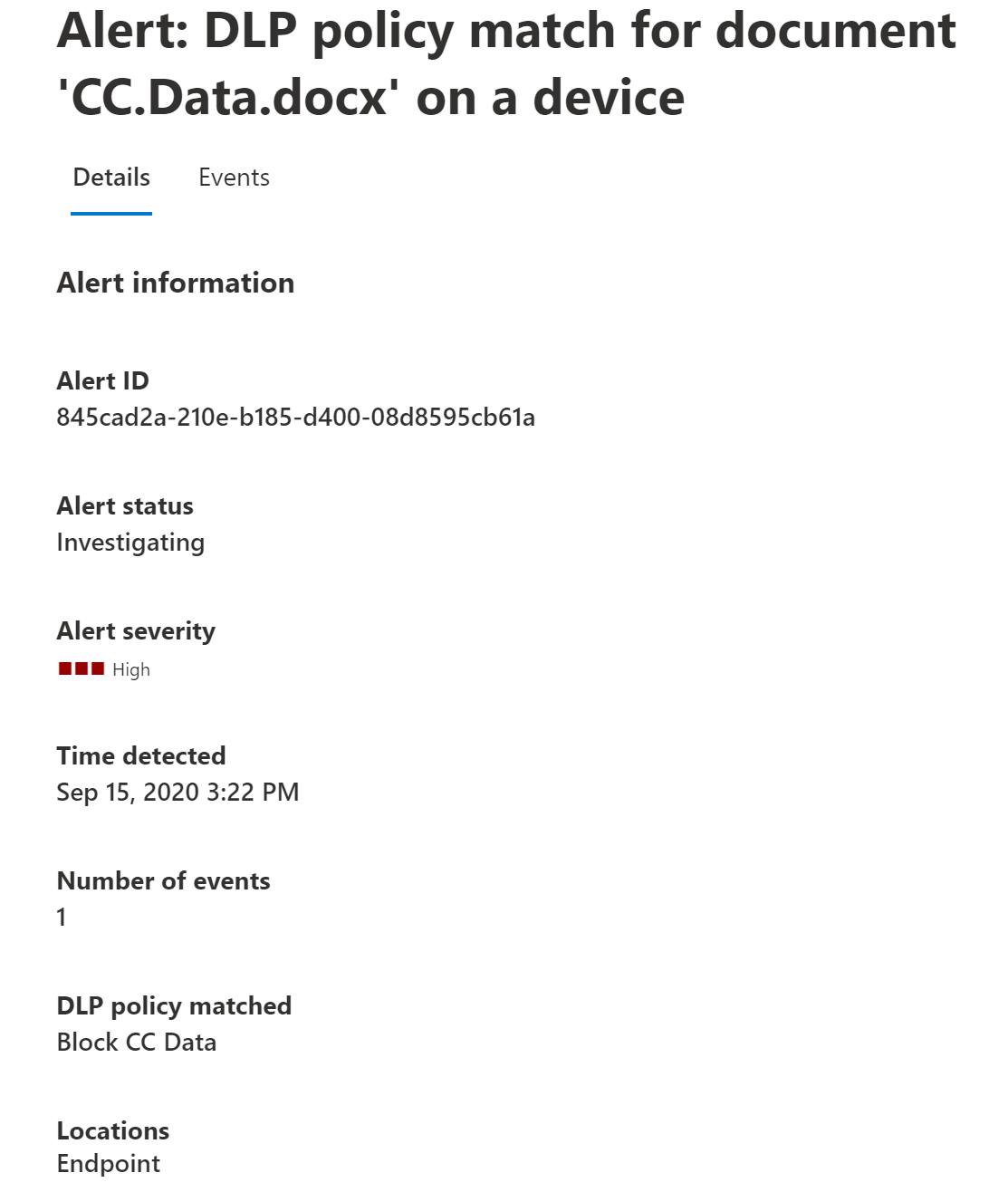

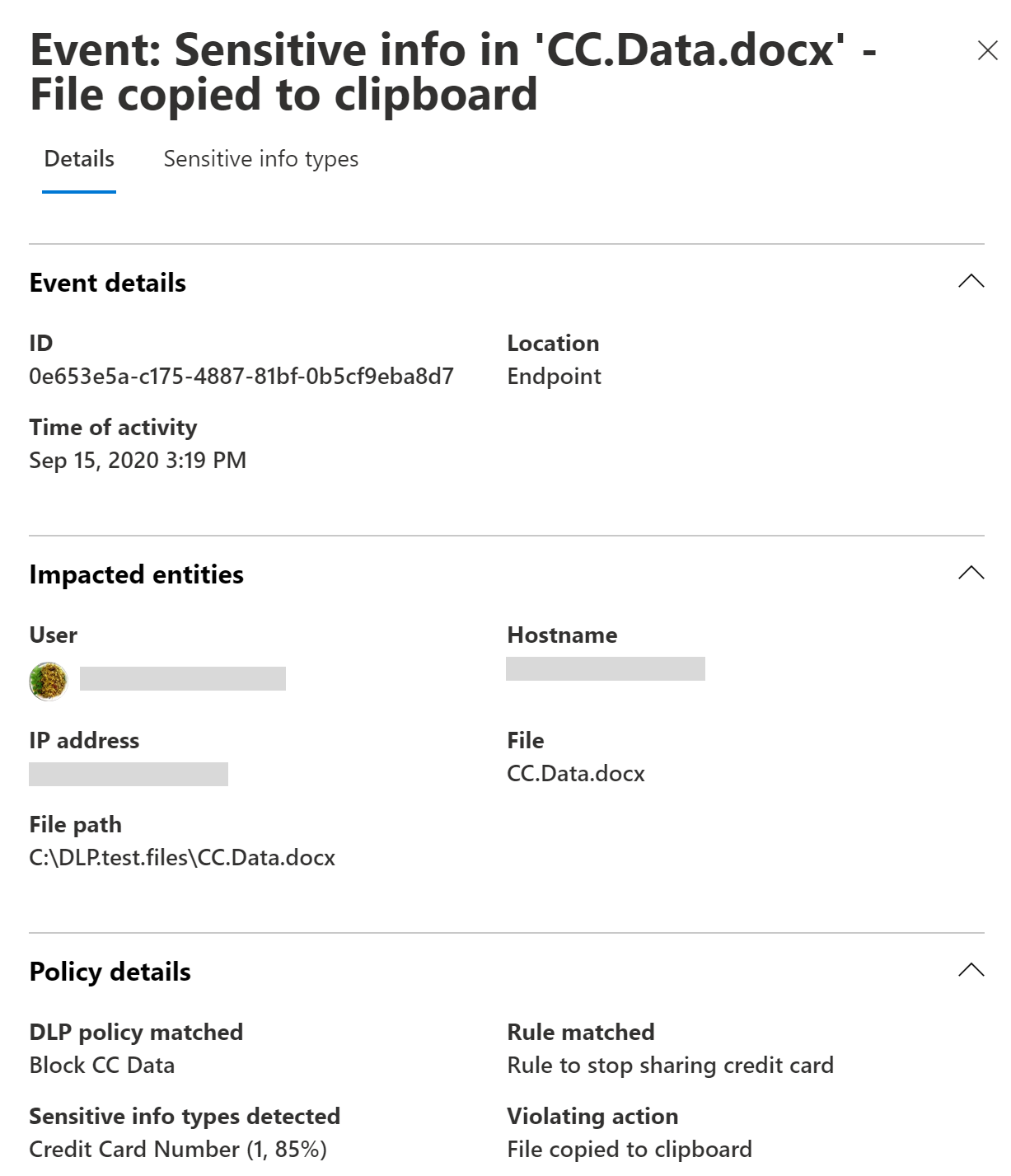

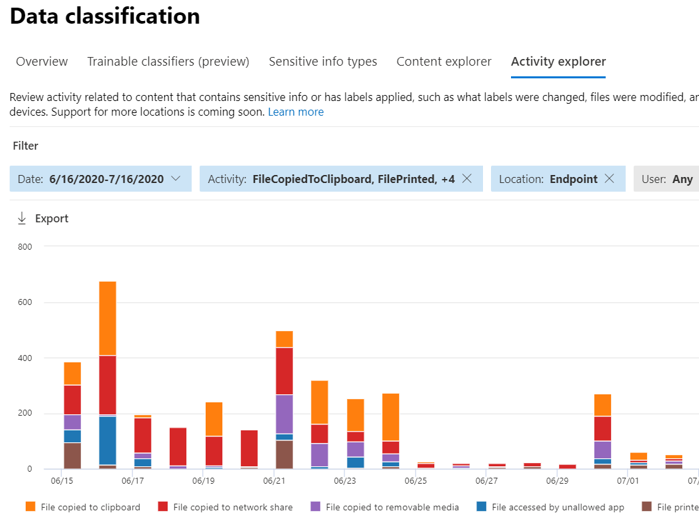

Просмотр данных защиты от потери данных в конечной точке

Оповещения, связанные с политиками защиты от потери данных, применяемыми на устройствах конечных точек, можно просмотреть, перейдя на панель мониторинга управления оповещениями о защите от потериданных и расследуя инциденты потери данных с помощью Microsoft Defender XDR.

Вы также можете просмотреть сведения о связанном событии с расширенными метаданными на той же панели мониторинга.

После подключения устройства сведения о действиях, прошедших аудит, передаются в обозреватель действий даже до настройки и развертывания любой политики защиты от потери данных с устройствами в качестве расположения.

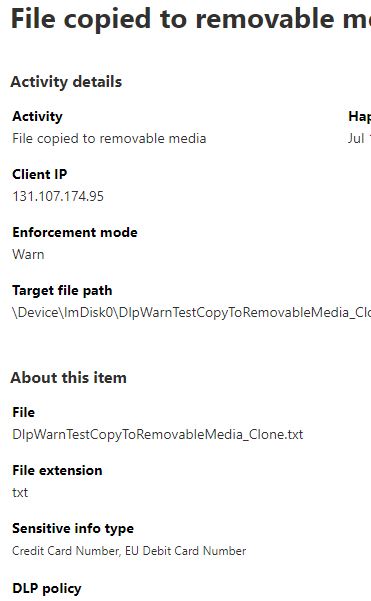

Защита от потери данных в конечной точке собирает подробную информацию о действиях, прошедших аудит.

Например, если файл копируется на съемный USB-носитель, то в подробных сведениях о действиях будут отображаться указанные ниже атрибуты:

- тип действия

- IP-адрес клиента

- путь к целевому файлу

- временная метка события

- имя файла

- пользователь

- расширение файла

- размер файла

- типы конфиденциальной информации (если применимо)

- значение SHA1

- значение SHA256

- предыдущее имя файла

- расположение

- родитель

- путь к файлу

- тип исходного расположения

- платформа

- имя устройства

- тип конечного расположения

- приложение, которое выполнило копирование

- ИД устройства Microsoft Defender для конечной точки (если применимо)

- производитель съемного носителя

- модель съемного носителя

- серийный номер съемного носителя

Защита от потери данных конечной точки и автономные устройства

Если устройство конечной точки Windows находится в автономном режиме, существующие политики продолжают применяться к существующим файлам. Кроме того, если включена JIT-защита и в режиме блокировки, при создании нового файла на автономном устройстве доступ к файлу по-прежнему запрещен до тех пор, пока устройство не подключится к службе классификации данных и не завершит оценку. Если на сервере создается новая политика или изменяется существующая политика, эти изменения обновляются на устройстве после повторного подключения к Интернету.

Рассмотрим следующие варианты использования.

- Политики, которые были отправлены на устройство, будут по-прежнему применяться к файлам, уже классифицированным как конфиденциальные, даже после отключения устройства.

- Политики, которые обновляются на портале соответствия требованиям, пока устройство находится в автономном режиме, не будут отправляться на это устройство. Аналогичным образом, такие политики не будут применяться на этом устройстве, пока устройство не вернется к сети. Однако устаревшая политика, существующая на автономном устройстве, по-прежнему будет применяться. JIT-защита

Если уведомления настроены для отображения, они всегда будут отображаться при активации политик защиты от потери данных, независимо от того, подключено ли устройство к сети.

Примечание.

Хотя политики, которые уже были отправлены на автономное устройство, применяются, события принудительного применения не отображаются в обозревателе действий, пока устройство не вернется к сети.

Политики защиты от потери данных регулярно синхронизируются с конечными точками. Если устройство находится в автономном режиме, политики не могут быть синхронизированы. В этом случае список устройств отражает, что устройство не синхронизировано с политиками на сервере.

Важно!

Эта функция не поддерживается на конечных точках macOS.

JIT-защита

JIT-защита блокирует все действия исходящего трафика в следующих отслеживаемых файлах до успешного завершения оценки политики:

- Элементы, которые никогда не были оценены.

- Элементы, для которых оценка устарела. Это ранее оцененные элементы, которые не были повторно оценены текущими обновленными облачными версиями политик.

Перед развертыванием JIT-защиты необходимо сначала развернуть клиент защиты от вредоносных программ версии 4.18.23080 или более поздней.

Примечание.

Для компьютеров с устаревшей версией антивредоносного клиента рекомендуется отключить JIT-защиту, установив один из следующих KB:

Чтобы включить JIT-защиту на портале соответствия требованиям Microsoft Purview, выберите Параметры в области навигации слева, выберите JIT-защита и настройте нужные параметры.

Выбор расположений для мониторинга

- Выберите Устройства.

- Нажмите кнопку Изменить.

- Во всплывающей области выберите область учетных записей и групп рассылки, к которым вы хотите применить JIT-защиту. (Помните, что во время обработки оценки политики защита от потери данных конечных точек блокирует все действия исходящего трафика для каждого пользователя, чья учетная запись находится в выбранном область. Защита от потери данных конечной точки выполняет аудит действий исходящего трафика для всех учетных записей пользователей, которые были специально исключены (с помощью параметра Исключить) или иным образом не область.)

Примечание.

Помните, что для всех пользователей, которые выбраны в области, защита от потери данных в конечной точке будет блокировать все действия исходящего трафика в ожидании завершения оценки политики. Для пользователей, которые не входят в область или в параметре Исключить, конечная точка защиты от потери данных будет выполнять аудит действий исходящего трафика.

- Резервное действие в случае сбоя. Эта конфигурация определяет режим принудительного применения, который должен применяться при оценке политики. Независимо от выбранного значения соответствующие данные телеметрии будут отображаться в обозревателе действий.

Совет

Советы по повышению производительности пользователей:

- Настройте и разверните политики защиты от потери данных на конечных точках на устройствах, прежде чем включать JIT-защиту, чтобы предотвратить неоправданную блокировку действий пользователей во время оценки политики.

- Обязательно тщательно настройте параметры для действий исходящего трафика. JIT-защита блокирует действие исходящего трафика, только если это действие содержит один или несколько блоков или блоков с политиками переопределения . Это означает, что действия исходящего трафика, которые специально не заблокированы, будут проверяться только для пользователей, включенных в область применимых политик.

- Так как JIT-защита блокирует действие исходящего трафика только в том случае, если это действие содержит один или несколько блоков или блоков с политикой переопределения . Это означает, что если у конечного пользователя, даже в области, нет политики защиты от потери данных или только политики аудита защиты от потери данных, то JIT-защита будет выполнять аудит только исходящего действия.

Дополнительные сведения см. в статье Начало работы с JIT-защитой.

Дальнейшие действия

Теперь, когда вы узнали о защите от потери данных в конечной точке, ознакомьтесь со следующим:

- Обзор подключения устройств с Windows 10 или Windows 11 к Microsoft Purview

- Обзор подключения устройств с macOS к Microsoft Purview

- Настройка параметров защиты от потери данных в конечной точке

- Использование Защиты от потери данных в конечной точке

См. также

- Начало работы с защитой от потери данных в конечной точке Майкрософт

- Использование защиты от потери данных в конечной точке Майкрософт

- Сведения о защите от потери данных

- Создание и развертывание политик защиты от потери данных

- Начало работы с обозревателем действий

- Microsoft Defender для конечной точки

- Управление внутренними рисками