Создание и развертывание политик защиты от потери данных

В политике Защита от потери данных Microsoft Purview (DLP) существует множество параметров конфигурации. Каждый параметр изменяет поведение политики. В этой статье представлены некоторые распространенные сценарии намерений для политик, которые сопоставляется с параметрами конфигурации. Затем вы сможете настроить эти параметры. После ознакомления с этими сценариями вы получите базовые навыки, необходимые для использования пользовательского интерфейса создания политики защиты от потери данных для создания собственных политик.

Развертывание политики также важно. У вас есть несколько вариантов управления развертыванием политики. В этой статье показано, как использовать эти параметры, чтобы политика достигла вашего намерения, избегая дорогостоящих сбоев в работе.

Совет

Если вы не являетесь клиентом E5, используйте 90-дневную пробную версию решений Microsoft Purview, чтобы узнать, как дополнительные возможности Purview могут помочь вашей организации управлять безопасностью данных и соответствием требованиям. Начните сейчас в центре пробных версий Microsoft Purview. Сведения о регистрации и условиях пробной версии.

Подготовка к работе

Если вы не знакомы с Microsoft Purview DLP, вот список основных статей, с которыми вы должны быть знакомы при реализации DLP:

- Административные единицы

- Сведения о Защита от потери данных Microsoft Purview. В этой статье рассказывается о дисциплине защиты от потери данных и реализации защиты от потери данных корпорацией Майкрософт.

- Планирование защиты от потери данных (DLP) — работая с этой статьей, вы:

- Справочник по политике защиты от потери данных . В этой статье описаны все компоненты политики защиты от потери данных, а также сведения о том, как каждый из них влияет на поведение политики.

- Разработка политики защиты от потери данных . В этой статье описано, как создать инструкцию намерения политики и сопоставить ее с определенной конфигурацией политики.

- Создание и развертывание политик защиты от потери данных . В этой статье, которую вы сейчас читаете, представлены некоторые распространенные сценарии намерения политики, которые сопоставляются с параметрами конфигурации. Затем в нем описывается настройка этих параметров и приводятся рекомендации по развертыванию политики.

- Сведения об изучении оповещений о предотвращении потери данных . В этой статье вы узнаете о жизненном цикле оповещений с момента создания до окончательного исправления и настройки политики. Он также знакомит вас с инструментами, используемыми для исследования оповещений.

Лицензирование SKU/подписки

Прежде чем приступить к использованию политик защиты от потери данных, подтвердите подписку На Microsoft 365 и все надстройки.

Сведения о лицензировании см. в статье Подписки Microsoft 365, Office 365, Enterprise Mobility + Security и Windows 11 для предприятий.

Разрешения

Учетная запись, используемая для создания и развертывания политик, должна быть членом одной из этих групп ролей.

- Администратор соответствия требованиям

- Администратор данных о соответствии требованиям

- Защита информации

- Администратор Information Protection

- Администратор безопасности

Важно!

Убедитесь, что вы понимаете разницу между неограниченным администратором и администратором с ограниченным доступом к административной единице , прочитайте статью Административные единицы , прежде чем начинать работу.

Детализированные роли и Группы ролей

Существуют роли и группы ролей, которые можно использовать для точной настройки элементов управления доступом.

Ниже приведен список применимых ролей. Дополнительные сведения см. в разделе Разрешения в Портал соответствия требованиям Microsoft Purview.

- Управление соответствием требованиям DLP

- Администратор Information Protection

- Аналитик Information Protection

- Исследователь Information Protection

- Читатель Information Protection

Ниже приведен список применимых групп ролей. Дополнительные сведения см. в статье Дополнительные сведения о них см. в разделе Разрешения в Портал соответствия требованиям Microsoft Purview.

- Защита информации

- Администраторы Information Protection

- Аналитики Information Protection

- Исследователи Information Protection

- Читатели Information Protection

Сценарии создания политик

В предыдущей статье Разработка политики защиты от потери данных вы познакомили вас с методологией создания оператора намерения политики, а затем сопоставления этого оператора намерения с параметрами конфигурации политики. В этом разделе рассматриваются эти примеры, а также несколько дополнительных сведений о фактическом процессе создания политики. Эти сценарии следует использовать в тестовой среде, чтобы ознакомиться с пользовательским интерфейсом создания политики.

Существует так много параметров конфигурации в потоке создания политики, что невозможно охватить каждую или даже большинство конфигураций. Поэтому в этой статье рассматриваются несколько наиболее распространенных сценариев политики защиты от потери данных. При их использовании вы получите практический опыт в различных конфигурациях.

Сценарий 1 Блокировка электронных писем с номерами кредитов карта

Важно!

Это гипотетический сценарий с гипотетическими значениями. Это только в иллюстративных целях. Следует заменить собственные типы конфиденциальной информации, метки конфиденциальности, группы рассылки и пользователей.

Сценарий 1. Предварительные требования и допущения

В этом сценарии используется метка конфиденциальности , поэтому требуется, чтобы вы создали и опубликовали метки конфиденциальности. Дополнительные сведения см. в статьях

- Сведения о метках конфиденциальности

- Начало работы с метками конфиденциальности

- Создание и настройка меток конфиденциальности и соответствующих политик

В этой процедуре используется гипотетическая группа распределения Finance team at Contoso.com и гипотетический получатель adele.vance@fabrikam.comSMTP.

В этой процедуре используются оповещения, см. статью Начало работы с оповещениями защиты от потери данных.

Сценарий 1. Оператор намерения политики и сопоставление

Нам необходимо заблокировать сообщения электронной почты всем получателям, которые содержат номера кредитов карта или к которым применена метка конфиденциальности, за исключением случаев, когда электронное письмо отправляется от кого-то из финансовой команды по адресу adele.vance@fabrikam.com. Мы хотим уведомлять администратора соответствия требованиям каждый раз, когда сообщение электронной почты блокируется, и уведомлять пользователя, отправившего элемент, и никому не может быть разрешено переопределить блокировку. Отслеживайте все случаи этого события с высоким риском в журнале, и мы хотим, чтобы сведения о любых событиях были записаны и предоставлены для исследования.

| Statement | Ответы на вопрос о конфигурации и сопоставление конфигурации |

|---|---|

| "Нам нужно заблокировать сообщения электронной почты всем получателям..." | — Где отслеживать: Exchange — административный область: полный каталог — действие: ограничение доступа или шифрование содержимого в расположениях> Microsoft 365Блокировать получение электронной почты или доступ к общим файлам> SharePoint, OneDrive и TeamsБлокировать всех |

| "... которые содержат кредитные карта числа или имеют метку конфиденциальности " строго конфиденциальности..." | — Что отслеживать: используйте настраиваемый шаблон — Условия для соответствия: измените его, чтобы добавить метку конфиденциальности . |

| "... за исключением случаев, если..." | — Конфигурация группы условий: создание вложенной логической группы условий NOT, присоединенной к первым условиям с помощью логического И. |

| "... сообщение электронной почты отправляется от кого-то из финансовой команды..." | — Условие для соответствия: отправитель является членом |

| "... и ..." | — Условие для соответствия: добавление второго условия в группу NOT |

| "... в ..."adele.vance@fabrikam.com | — Условие для соответствия: Получатель — |

| "... Уведомить..." | — Уведомления пользователей: включено — советы по политике: включено. |

| "... администратор соответствия требованиям каждый раз, когда сообщение электронной почты блокируется, и уведомляет пользователя, отправившего элемент..." | - Советы по политике: включено . Уведомление этих пользователей: выбрано . Пользователь, отправивший, поделившийся или изменивший содержимое: выбрано - Отправить сообщение электронной почты этим дополнительным пользователям: добавьте адрес электронной почты администратора соответствия требованиям. |

| "... и никто не может быть разрешен переопределить блок... | - Разрешить переопределения из служб M365: не выбран |

| "... Отслеживайте все случаи этого события с высоким риском в журнале, и мы хотим, чтобы сведения о любых событиях были записаны и предоставлены для исследования. | — Используйте этот уровень серьезности в оповещениях и отчетах администратора: высокий — отправка оповещения администраторам при совпадении с правилом: выбрано — отправлять оповещение каждый раз, когда действие соответствует правилу: выбрано |

Действия по созданию политики для сценария 1

Важно!

Для целей этой процедуры создания политики вы примите значения включения и исключения по умолчанию и оставить политику отключенной. Вы будете изменять их при развертывании политики.

Выберите соответствующую вкладку для используемого портала. В зависимости от плана Microsoft 365 Портал соответствия требованиям Microsoft Purview будет прекращена или будет прекращена в ближайшее время.

Дополнительные сведения о портале Microsoft Purview см. на портале Microsoft Purview. Дополнительные сведения о портале соответствия требованиям см. в разделе Портал соответствия требованиям Microsoft Purview.

Вход на портал Microsoft Purview

Откройте решение для защиты от потери данных и перейдите в раздел Политики>+ Создание политики.

Выберите Настраиваемые в списке Категории .

Выберите Настраиваемый в списке Правила .

Нажмите кнопку Далее.

Присвойте политике имя иописание. Инструкцию намерения политики можно использовать здесь.

Важно!

Невозможно переименовать политики

Нажмите кнопку Далее.

Назначение единиц администрирования. Чтобы применить политику ко всем пользователям, примите параметр по умолчанию.

Нажмите кнопку Далее.

Выберите, куда следует применить политику. Выберите только расположение электронной почты Exchange . Отмените выбор всех остальных расположений.

Нажмите кнопку Далее.

На странице Определение параметров политики уже должен быть выбран параметр Создание или настройка расширенных правил защиты от потери данных .

Нажмите кнопку Далее.

Выберите Создать правило. Назовите правило и укажите описание.

В разделе Условия выберите Добавить условие>Содержимое содержит

(Необязательно) Введите имя группы.

(Необязательно) Выбор оператора Group

Выберите Добавить> типы >конфиденциальной информацииНомер кредитной карты.

Нажмите кнопку Добавить.

По-прежнему в разделе Содержимое содержится выберите Добавить>метки> конфиденциальностис высоким уровнем конфиденциальности, а затем нажмите кнопку Добавить.

Затем под разделом Содержимое содержит выберите Добавить группу.

Оставьте для логического оператора значение AND, а затем установите для переключателя значение NOT.

Выберите Добавить условие.

Выберите Отправитель является участником.

Выберите Добавить или удалить группы рассылки.

Выберите Команда по финансам , а затем нажмите кнопку Добавить.

Выберите Добавить условие>Получатель.

В поле электронной почты введите adele.vance@fabrikam.com и выберите Добавить .

В разделе Действия выберите Добавить действие>Ограничить доступ или зашифровать содержимое в расположениях Microsoft 365.

Выберите Блокировать получение электронной почты пользователями или доступ к общим файлам SharePoint, OneDrive и Teams, а затем выберите Блокировать всех.

Установите переключатель Уведомления пользователей в значение Вкл.

Выберите Email уведомления>Уведомлять пользователя, отправившего, поделившегося или последнего изменившего содержимое.

Укажите, следует ли вложить соответствующее сообщение электронной почты в уведомление.

Выберите, следует ли добавлять советы по политике.

В разделе Пользовательские ovverides убедитесь, что флажок Разрешить переопределения из приложений и служб Microsoft 365...не установлен.

В разделе Отчеты об инцидентах установите для параметра Использовать этот уровень серьезности в оповещениях и отчетах администратора значение Высокий.

Установите параметр Отправить оповещение каждый раз, когда действие соответствует переключателю правила вкл..

Выберите Сохранить.

Нажмите кнопку Далее, а затем — Запуск политики в режиме имитации.

Нажмите кнопку Далее , а затем нажмите кнопку Отправить.

Нажмите кнопку Готово.

Сценарий 2. Блокировка общего доступа к конфиденциальным элементам с помощью SharePoint и OneDrive в Microsoft 365 внешним пользователям

Для SharePoint и OneDrive в Microsoft 365 вы создаете политику, чтобы запретить общий доступ к конфиденциальным элементам внешним пользователям через SharePoint и OneDrive.

Сценарий 2. Предварительные требования и допущения

В этом сценарии используется метка конфиденциальности , поэтому требуется, чтобы вы создали и опубликовали метки конфиденциальности. Дополнительные сведения см. в статьях

- Сведения о метках конфиденциальности

- Начало работы с метками конфиденциальности

- Создание и настройка меток конфиденциальности и соответствующих политик

В этой процедуре используется гипотетическая группа распределения Human Resources и группа рассылки для группы безопасности на Contoso.com.

В этой процедуре используются оповещения, см. статью Начало работы с оповещениями защиты от потери данных.

Сценарий 2. Оператор намерения политики и сопоставление

Необходимо заблокировать доступ ко всем внешним получателям, содержащим номера социального страхования, кредиты карта данные или имеющие метку конфиденциальности "Конфиденциально". Мы не хотим, чтобы это применялось ни к кому из сотрудников отдела кадров. Мы также должны соответствовать требованиям к оповещениям. Мы хотим уведомлять нашу службу безопасности по электронной почте каждый раз, когда файл предоставляется к общему доступу, а затем блокируется. Кроме того, мы хотим, чтобы пользователь был оповещен по электронной почте и в интерфейсе, если это возможно. Наконец, мы не хотим создавать исключения из политики и должны иметь возможность видеть это действие в системе.

| Statement | Ответы на вопрос о конфигурации и сопоставление конфигурации |

|---|---|

| "Нам нужно заблокировать весь общий доступ к элементам SharePoint и OneDrive всем внешним получателям..." | — Административный область: Полный каталог . Где отслеживать: сайты SharePoint, учетные записи OneDrive. Условия для соответствия: первое условие>, совместное использование вне моей организации . Действие: ограничение доступа или шифрование содержимого в расположениях> Microsoft 365Блокировать получение электронной почты или доступ к общему SharePoint пользователям, OneDrive>Блокировать только людей за пределами организации |

| "... которые содержат номера социального страхования, кредиты карта данные или имеют метку конфиденциальности " Конфиденциально..." | - Что отслеживать: используйте пользовательский шаблон — Условие для соответствия. Создайте второе условие, присоединенное к первому условию с логическим И - Условия для совпадения: Второе условие, первая группа >условий Содержимое содержит типы> конфиденциальной информации номерсоциального страхования США (SSN),конфигурация группы условий номера - кредитной картыСоздание второй группы условий, подключенной к первой по логическому или — Условие для соответствия: вторая группа условий, второе условие >Содержимое содержит любую из этих меток>конфиденциальности Конфиденциально. |

| “... Мы не хотим, чтобы это применялось ни к кому из сотрудников отдела кадров... | — Куда обращаться: исключите учетные записи OneDrive группы по персоналу. |

| "... Мы хотим уведомлять нашу службу безопасности по электронной почте каждый раз, когда файл предоставляется, а затем блокируется..." | - Отчеты об инцидентах. Отправка оповещения администраторам при совпадении правил. Отправка оповещений по электронной почте этим людям (необязательно): добавьте команду безопасности . Отправка оповещения каждый раз, когда действие соответствует правилу. Выбрано — используйте отчеты об инцидентах по электронной почте, чтобы уведомить вас о совпадении политики: отправка уведомлений этим людям: добавьте отдельных администраторов по мере необходимости. Вы также можете включить в отчет следующую информацию: Выбор всех параметров |

| "... Кроме того, мы хотим, чтобы пользователь был оповещен по электронной почте и в интерфейсе, если это возможно..." | — Уведомления пользователей: включено — уведомлять пользователей в Office 365 с помощью подсказки политики: выбрано |

| “... Наконец, мы не хотим каких-либо исключений из политики и должны иметь возможность видеть это действие в системе..." | -Пользовательские переопределения: не выбрано |

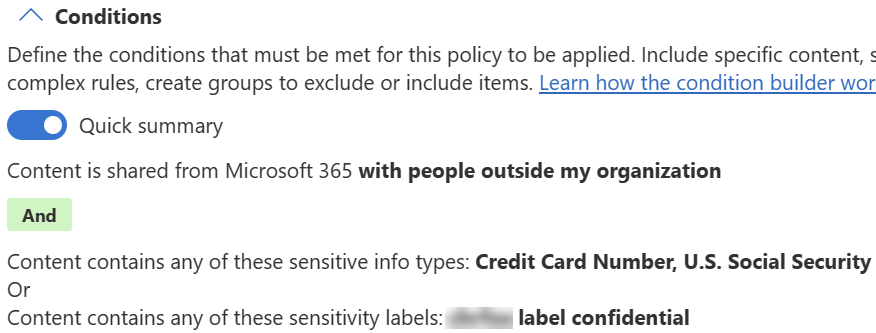

Если условия настроены, сводка выглядит следующим образом:

Действия по созданию политики для сценария 2

Важно!

Для этой процедуры создания политики политика будет отключена. Они изменяются при развертывании политики.

Выберите соответствующую вкладку для используемого портала. В зависимости от плана Microsoft 365 Портал соответствия требованиям Microsoft Purview будет прекращена или будет прекращена в ближайшее время.

Дополнительные сведения о портале Microsoft Purview см. на портале Microsoft Purview. Дополнительные сведения о портале соответствия требованиям см. в разделе Портал соответствия требованиям Microsoft Purview.

Вход на портал Microsoft Purview

ВыберитеПолитики>защиты от> потери данных + Создать политику.

Выберите Настраиваемый в списке Категории и в списке Правила .

Нажмите кнопку Далее.

Присвойте политике имя иописание. Инструкцию намерения политики можно использовать здесь.

Важно!

Политики не могут быть переименованы.

- Нажмите кнопку Далее.

- Примите полный каталог по умолчанию на странице Назначение единиц администрирования .

- Нажмите кнопку Далее.

- Выберите, куда следует применить политику.

- Убедитесь, что выбраны расположения сайтов SharePoint и учетных записей OneDrive .

- Отмените выбор всех остальных расположений.

- Выберите Изменить в столбце Действия рядом с пунктом Учетные записи OneDrive.

- Выберите Все пользователи и группы , а затем выберите Исключить пользователей и группы.

- Выберите +Исключить , а затем — Исключить группы.

- Выберите Кадровые ресурсы.

- Нажмите кнопку Готово , а затем нажмите кнопку Далее.

- На странице Определение параметров политики уже должен быть выбран параметр Создать или настроить расширенные правила защиты от потери данных . Нажмите кнопку Далее.

- На странице Настройка расширенных правил защиты от потери данных выберите + Создать правило.

- Присвойте правилу имя и описание.

- Выберите Добавить условие и используйте следующие значения:

- Выберите Содержимое предоставлено из Microsoft 365.

- Выберите людей за пределами моей организации.

- Выберите Добавить условие , чтобы создать второе условие и использовать эти значения.

- Выберите Содержимое содержит.

- Выберите Добавить>метки> конфиденциальности, а затем — Конфиденциально.

- Нажмите кнопку Добавить.

- В разделе Действия добавьте действие со следующими значениями:

- Ограничьте доступ или зашифруйте содержимое в расположениях Microsoft 365.

- Блокировать только людей за пределами организации.

- Установите переключатель Уведомления пользователей в значение Вкл.

- Выберите Уведомлять пользователей в Office 365 службах с помощью подсказки политики, а затем выберите Уведомить пользователя, отправившего, поделившегося или последнего изменения содержимого.

- В разделе Переопределения пользователей установите флажок Разрешить переопределение из служб M365НЕ установлен.

- В разделе Отчеты об инцидентах:

- Установите для параметра Использовать этот уровень серьезности в оповещениях и отчетах администратора значение Низкий.

- Установите переключатель Отправить оповещение администраторам при совпадении правила в значение Вкл.

- В разделе Отправка оповещений по электронной почте этим людям (необязательно) выберите + Добавить или удалить пользователей , а затем добавьте адрес электронной почты группы безопасности.

- Нажмите кнопку Сохранить , а затем нажмите кнопку Далее.

- На странице Режим политики выберите Запуск политики в режиме имитации и Показать подсказки политики в режиме имитации.

- Нажмите кнопку Далее , а затем нажмите кнопку Отправить.

- Нажмите кнопку Готово.

Сценарий 3. Применение элементов управления к поддерживаемым файлам, которые не проверяются

Примечание.

Сценарий 3. Применение элементов управления к поддерживаемым файлам, которые не проверяются, находится в предварительной версии.

Используйте этот сценарий, если вы хотите применить аудит, блокировку или блокировку с элементами управления переопределения к действиям пользователей для файлов, которые находятся в списке Отслеживаемые файлы , но не были проверены конечной точкой DLP.

Сценарий 3. Предварительные требования и допущения

Для этого сценария требуется, чтобы у вас уже были устройства, подключенные и отчеты в обозревателе действий. Если вы еще не настроили устройства, прочитайте статью Начало работы с функцией защиты от потери данных.

Важно!

Эта функция поддерживает только следующие типы действий:

- Отправка в домен облачной службы с ограниченным доступом

- Копирование на съемное USB-устройство

- Копирование в общую сетевую папку

Сценарий 3. Оператор намерения политики и сопоставление

Иногда при проверке файлов, поддерживаемых конечной точкой защиты от потери данных, иногда происходит сбой. В этих файлах может быть конфиденциальная информация, но мы не знаем. Если не удается проверить файл на любом из подключенных устройств, мы хотим запретить пользователям копировать этот файл на USB-устройство или в сетевую папку.

| Statement | Ответы на вопрос о конфигурации и сопоставление конфигурации |

|---|---|

| "При сбое сканирования файла на любом из подключенных устройств..." | - Административные область: Полный каталог . Где отслеживать: Devices-Scope : Allusers, groups, devices, device groups - Conditions: Document not be scanned |

| "... мы хотим запретить пользователям копировать этот файл на USB-устройство или в сетевую папку". | - Действие: выберите аудит или ограничение действий на устройствах . Снимите флажок Отправить в домен облачной службы или доступ из не разрешенного браузера . Выберите Применить ограничения к определенным действиям . Выберите Копировать на съемные USB-устройства и Блокировать с переопределением выберите Копировать в сетевую папку и Блокировать с переопределением, Копировать в общую папку сети и Блокировать с переопределением , Копировать в буфер обмена, Печать, Копирование или перемещение с помощью не разрешенного приложения Bluetooth, а также копирование или перемещение с помощью RDP |

Если условия настроены, сводка выглядит следующим образом:

Сценарий 3. Настройка действий политики

Важно!

Для этой процедуры создания политики политика будет отключена. Они изменяются при развертывании политики.

Выберите соответствующую вкладку для используемого портала. В зависимости от плана Microsoft 365 Портал соответствия требованиям Microsoft Purview будет прекращена или будет прекращена в ближайшее время.

Дополнительные сведения о портале Microsoft Purview см. на портале Microsoft Purview. Дополнительные сведения о портале соответствия требованиям см. в разделе Портал соответствия требованиям Microsoft Purview.

- Войдите на портал Microsoft Purview.

- Откройтеполитикизащиты от> потери данных.

- Выберите Создать политику и выберите Пользовательская в разделе Категории , а затем шаблон Настраиваемая политика в разделе Правила.

- Назовите новую политику и укажите описание.

- Выберите Полный каталогв разделе Администратор единиц.

- Окажите расположение только устройствами .

- Создайте правило, в котором:

- В условиях:

- Выбрать документ не удалось проверить

- В разделе Действия:

- Выберите Аудит или ограничение действий на устройствах.

- Снимите флажок Отправка в домен облачной службы с поддержкой restriced или доступ из не разрешенного браузера

- Выберите Применить ограничения к определенному действию.

- Выберите Копировать на съемное USB-устройство и блокировать с переопределением.

- Выберите Копировать в сетевую папку и Блокировать с переопределением.

- Очистка копирования в буфер обмена, печать, копирование или перемещение с помощью не разрешенного приложения Bluetooth и копирование или перемещение с помощью RDP

- В условиях:

- Сохранить.

- Выберите Включить политику немедленно. Нажмите кнопку Далее.

- Проверьте параметры и выберите Отправить.

Сценарий 4 Применение элементов управления ко всем неподдерживаемых файлам

Примечание.

Сценарий 4 Применение элементов управления ко всем неподдерживаемых файлам находится в предварительной версии.

Используйте этот сценарий, если вы хотите применить аудит, блокировку или блокировку с элементами управления переопределения к действиям пользователей для файлов, которых нет в списке Отслеживаемые файлы без необходимости перечислять все расширения файлов с помощью условия расширение файла . Используйте эту конфигурацию для создания комплексной политики для размещения элементов управления в таких файлах, как .mp3, .wav .dat.

Предостережение

Возможность применять элементы управления ко всем файлам — это мощная возможность, и при их реализации без должной осторожности может привести к неотписанным последствиям. Обязательно протестируйте эту политику в нерабочей среде, прежде чем развертывать ее в рабочей среде. В этом примере также показано, как (при необходимости) исключить определенные расширения файлов из область политики.

Важно!

Эта функция поддерживает только следующие типы действий:

- Отправка в домен облачной службы с ограниченным доступом

- Копирование на съемное USB-устройство

- Копирование в общую сетевую папку

Сценарий 4. Оператор намерения политики и сопоставление

Существует много типов файлов, которые конечная точка защиты от потери данных не сканирует, больше, чем мы можем отслеживать. Мы не знаем, есть ли в этих файлах конфиденциальная информация, поэтому мы хотим установить контрольную точку, прежде чем пользователь попытается скопировать эти файлы на USB-устройство или в сетевую папку. Мы не хотим нарушать рабочий процесс пользователей для типа файла abc , который хорошо нам известен и не представляет угрозы утечки данных.

| Statement | Ответы на вопрос о конфигурации и сопоставление конфигурации |

|---|---|

| "Существует много типов файлов, которые конечная точка защиты от потери данных не сканирует,..." | — Административные область: Полный каталог . Где отслеживать: Устройства — область: allusers, группы, устройства, группы устройств |

| "... Мы не хотим нарушать рабочий процесс пользователей для типа файла abc , который хорошо нам известен и не представляет угрозы утечки данных". | — Параметры конечной точки: создайте список исключений неподдерживаемых расширений файлов и добавьте расширение файла abc в список. |

| "... больше, чем мы можем отслеживать. Мы не знаем, есть ли в этих файлах конфиденциальная информация, поэтому мы хотим установить контрольную точку, прежде чем они попытаются скопировать эти файлы на USB-устройство или в сетевую папку..." |

— Условия для совпадения. Не удается проверить документ, действие: выберите аудит или ограничить действия на устройствах . Снимите флажок Отправка в домен облачной службы с поддержкой повторного использования или доступ из не разрешенного браузера . Выберите Применить ограничения к конкретному действию . Выберите Копировать на съемные USB-устройства и Блокировать с переопределением — выберите Копировать в сетевую папку и Блокировать с переопределением — очистить копирование в буфер обмена., печать, копирование или перемещение с помощью не разрешенного приложения Bluetooth, а также копирование или перемещение с помощью RDP-файла выбора не удалось проверить. — выберите применить ограничения только к неподдерживаемых расширениям файлов. |

Важно!

Разница между этой функцией и расширением файла заключается в следующем:

- Конечная точка защиты от потери данных будет проверять содержимое на наличие расширения файла является условием. Например, вы сможете увидеть значение типа конфиденциальной информации в событии или оповещении; с другой стороны, эта функция не сканирует содержимое файла.

- Расширение файла — это условие, при котором сканирование содержимого может потреблять больше ресурсов компьютера, таких как ЦП и память, и может вызвать проблемы с производительностью приложений для некоторых типов файлов.

Добавление типа файла в исключения неподдерживаемых расширений файлов

Используйте этот параметр, чтобы исключить расширения файлов из политики.

Выберите соответствующую вкладку для используемого портала. В зависимости от плана Microsoft 365 Портал соответствия требованиям Microsoft Purview будет прекращена или будет прекращена в ближайшее время.

Дополнительные сведения о портале Microsoft Purview см. на портале Microsoft Purview. Дополнительные сведения о портале соответствия требованиям см. в разделе Портал соответствия требованиям Microsoft Purview.

- Войдите на портал Microsoft Purview.

- Откройте Параметры Защита> отпотери> данныхКонечная точка защиты от потери данных Параметры>Неподдерживаемые исключения расширений файлов.

- Выберите Добавить расширения файлов.

- Укажите расширения.

- Выберите Сохранить.

- Закройте элемент.

Сценарий 4. Настройка действий политики

Выберите соответствующую вкладку для используемого портала. В зависимости от плана Microsoft 365 Портал соответствия требованиям Microsoft Purview будет прекращена или будет прекращена в ближайшее время.

Дополнительные сведения о портале Microsoft Purview см. на портале Microsoft Purview. Дополнительные сведения о портале соответствия требованиям см. в разделе Портал соответствия требованиям Microsoft Purview.

- Войдите на портал Microsoft Purview.

- Откройтеполитикизащиты от> потери данных.

- Выберите Создать политику и выберите Пользовательская в разделе Категории , а затем шаблон Настраиваемая политика в разделе Правила.

- Назовите новую политику и укажите описание.

- Выберите Полный каталогв разделе Администратор единиц.

- Окажите расположение только устройствами .

- Создайте правило, в котором:

- В условиях:

- Выберите Документ не удалось проверить.

- В разделе Действия:

- Выберите Аудит или ограничение действий на устройствах.

- Снимите флажок Отправка в домен облачной службы с перераспределенным доступом или доступ из не разрешенного браузера.

- Выберите Применить ограничения к определенному действию.

- Выберите Копировать на съемное USB-устройство и блокировать с переопределением.

- Выберите Копировать в сетевую папку и Блокировать с переопределением.

- Снимите флажки Копировать в буфер обмена, Печатать, Копировать или перемещать с помощью не разрешенного приложения Bluetooth и Копировать или перемещать с помощью RDP.

- Выберите Применить ограничения только для неподдерживаемых расширений файлов.

- В условиях:

- Сохранить.

- Выберите Включить политику немедленно. Нажмите кнопку Далее.

- Проверьте параметры и выберите Отправить.

Важно!

В этом сценарии нельзя использовать документ, который не может быть сканирован вместе с другими условиями.

Важно!

Вы не можете использовать этот документ, который не может быть проверен вместе с другими условиями в этом сценарии.

Сценарий 5 Применение элементов управления к некоторым неподдерживаемых файлам

Примечание.

Сценарий 5 Применение элементов управления к некоторым неподдерживаемых файлам находится в предварительной версии.

Эта конфигурация используется для применения элементов управления Аудит, Блокировка с переопределением или Блокировка к списку типов файлов, определяемых из всех файлов, которые не находятся в списке Отслеживаемые файлы . Например, можно применять элементы управления к видеофайлам, например .mp3 файлам (которые не отслеживаются только EDLP).

Важно!

Эта функция поддерживает только следующие типы действий:

- Отправка в домен облачной службы с ограниченным доступом

- Копирование на съемное USB-устройство

- Копирование в общую сетевую папку

В этой конфигурации используется сочетание группы расширений файла и условия "Не удалось проверить документ ". В нем не используется условие расширение файла . Это означает, что содержимое файлов, которые вы включаете в группу расширений файлов , не будет проверяться конечной точкой DLP и вы не увидите значения типа Конфиденциальной информации в событиях или оповещениях, создаваемых совпадениями политики.

Сценарий 5. Оператор намерения политики и сопоставление

У нас, Wingtip Toys, есть список типов файлов на устройствах, к которым мы хотим применить элементы управления. Мы знаем, что они отсутствуют в списке отслеживаемых файлов для конечной точки DLP. Мы хотим запретить пользователям копировать эти файлы на USB-устройство или в сетевую папку. Когда они пытаются, мы хотим сообщить им, чтобы они узнали, что они пытаются запретить действие.

| Statement | Ответы на вопрос о конфигурации и сопоставление конфигурации |

|---|---|

| "У нас есть список типов файлов на устройствах, к которым мы хотим применить элементы управления...." | — Административный область: Полный каталог . Где отслеживать: Devices-Scope : Allusers, groups, devices, device groups |

| "Мы знаем, что их нет в списке отслеживаемых файлов для конечной точки DLP". | — Параметры конечной точки: создание группы расширений файлов |

| "... Мы должны запретить пользователям копировать эти файлы на USB-устройство или в сетевую папку". | - Условия для совпадения: не удалось проверить документ. Действие: выберите аудит или ограничение действий на устройствах . Снимите флажок Отправка в домен облачной службы с поддержкой повторного использования или доступ из не разрешенного браузера . Выберите Применить ограничения к определенным действиям . Выберите Копировать на съемные USB-устройства, >Блокировать - копирование в общую сетевую папку>Блокировать - очистить копирование в буфер обмена, Печать, копирование или перемещение с помощью не разрешенного приложения Bluetooth, а также копирование или перемещение с помощью RDP - select файла не удалось проверить . Выберите применить ограничения только к неподдерживаемых расширениям файлов. |

| "Когда они пытаются, мы хотим, чтобы они знали, чтобы они просвещали, что они пытаются запретить действие". | — Используйте уведомления, чтобы информировать пользователей и обучать их правильному использованию конфиденциальной информации: устройства на конечных точках > Показывать пользователям уведомление о подсказках политики, когда действие ограничено...: выбрано — Настройка уведомления: выбрано> Notication Title: Wingtip toys not copy files>Notification Content: FYI, Wingtip Toy Policy не позволяет копировать этот тип файла на USB-устройство или в сетевую папку. |

Создание группы расширений файлов

Выберите соответствующую вкладку для используемого портала. Дополнительные сведения о портале Microsoft Purview см. на портале Microsoft Purview. Дополнительные сведения о портале соответствия требованиям см. в разделе Портал соответствия требованиям Microsoft Purview.

Выберите соответствующую вкладку для используемого портала. В зависимости от плана Microsoft 365 Портал соответствия требованиям Microsoft Purview будет прекращена или будет прекращена в ближайшее время.

Дополнительные сведения о портале Microsoft Purview см. на портале Microsoft Purview. Дополнительные сведения о портале соответствия требованиям см. в разделе Портал соответствия требованиям Microsoft Purview.

- Войдите на портал Microsoft Purview.

- Откройте Параметры Защита> отпотери> данныхКонечная точка защиты от потери данных Параметры>файлов группы расширений.

- Выберите Создать группу расширений файлов и введите имя группы. В этом сценарии используется

Non-classified file extensions. - Укажите расширения.

- Выберите Сохранить.

- Закройте элемент.

Настройка действий политики

Выберите соответствующую вкладку для используемого портала. В зависимости от плана Microsoft 365 Портал соответствия требованиям Microsoft Purview будет прекращена или будет прекращена в ближайшее время.

Дополнительные сведения о портале Microsoft Purview см. на портале Microsoft Purview. Дополнительные сведения о портале соответствия требованиям см. в разделе Портал соответствия требованиям Microsoft Purview.

- Войдите на портал Microsoft Purview.

- Откройтеполитикизащиты от> потери данных.

- Выберите Создать политику и выберите Пользовательская в разделе Категории , а затем шаблон Настраиваемая политика в разделе Правила.

- Назовите новую политику и укажите описание.

- Выберите Полный каталогв разделе Администратор единиц.

- Окажите расположение только устройствами .

- Создайте правило, в котором:

- В условиях.

- Не удалось проверить документ.

- В разделе Действия:

- Выберите : Аудит или ограничение действий на устройствах.

- Очистить. Отправка в ограниченный домен облачной службы или доступ из не разрешенного браузера.

- Выберите : применить ограничения к определенному действию.

- Очистить. Копирование в буфер обмена.

- Выберите: скопируйте в съемный блок USB-устройства>.

- Выберите : Копировать в сетевой ресурс>Блокировать.

- Очистить: печать.

- Очистить. Копирование или перемещение с помощью не разрешенного приложения Bluetooth.

- Очистить. Копирование или перемещение с помощью протокола RDP.

- Очистить. Доступ к ограниченным приложениям.

- Выберите : применить ограничения только к неподдерживаемой версии расширений файлов.

- Выберите: добавьте группу расширений файлов и выберите

Non-classified file extensions.

- В условиях.

- Установите для уведомления пользователей значение Включено.

- В разделе Устройства конечных точек выберите Показывать пользователям уведомление подсказки политики, если действие ограничено....

- Выберите Настроить уведомление.

- Введите

Wingtip toys don't copy filesв поле Заголовок уведомления. - Введите

FYI, Wingtip Toy policy doesn't let you copy that type of file to USB device or a network shareв поле Содержимое уведомления.

- Введите

- Сохранить.

- Выберите Включить политику немедленно. Нажмите кнопку Далее.

- Проверьте параметры и выберите Отправить.

Важно!

Вы не можете использовать этот документ, который не может быть проверен вместе с другими условиями в этом сценарии.

Сценарий 6. Отключение проверки некоторых поддерживаемых файлов и применение элементов управления

Примечание.

Сценарий 6 Отключение сканирования некоторых поддерживаемых файлов и применение элементов управления в предварительной версии.

Используйте эту конфигурацию для экономии локального потребления ресурсов, отключив сканирование некоторых типов файлов в списке Отслеживаемые файлы . К этим типам файлов можно применить аудит, блок или блок с переопределением элементов управления.

Важно!

Эта функция поддерживает только следующие типы действий:

- Отправка в домен облачной службы с ограниченным доступом

- Копирование на съемное USB-устройство

- Копирование в общую сетевую папку

Сценарий 6. Оператор намерения политики и сопоставление

Bellows College необходимо экономить ресурсы на всех наших устройствах Windows пользователей, и сокращение сканирования файлов по DLP будет большой помощью. У нас есть список типов файлов, содержимое которых известно, так как они создаются автоматически. Эти типы файлов находятся в списке поддерживаемых типов файлов. Нет необходимости проверять эти автоматически созданные файлы, но мы хотим запретить пользователям копировать их на USB-устройство или в сетевую папку. Когда они пытаются, мы хотим сообщить им, чтобы они узнали, что они пытаются запретить действие.

| Statement | Ответы на вопрос о конфигурации и сопоставление конфигурации |

|---|---|

| "Bellows College необходимо экономить ресурсы на всех наших устройствах с Windows и сокращение сканирования файлов по DLP будет большой помощью..." | — Административный область: Полный каталог . Где отслеживать: Devices-Scope : Allusers, groups, devices, device groups |

| "... У нас есть список типов файлов, содержимое которых известно, так как они создаются автоматически. Эти типы файлов находятся в списке поддерживаемых типов файлов. Нет необходимости проверять эти автоматически созданные файлы..." | — Параметры конечной точки: создание группы расширений файлов— отключить классификацию |

| ... но мы хотим запретить пользователям копировать их на USB-устройство или в сетевую папку... | - Условия для соответствия: документ не удалось проверить Действие: выберите аудит или ограничение действий на устройствах . Снимите флажок Отправка в домен облачной службы с поддержкой повторного доступа или доступ из не разрешенного браузера . Выберите Применить ограничения к определенному действию . Выберите Копировать на съемные USB-устройства, >Блокировать - копирование в сетевую папку>Блокировать — очистить Копирование в буфер обмена, Печать, копирование или перемещение с помощью не разрешенного приложения Bluetooth, а также копирование или перемещение с помощью RDP-select файла не удалось проверить. |

| "... Когда они пытаются, мы хотим, чтобы они знали, чтобы они просвещали, что они пытаются запретить действие..." | — Используйте уведомления, чтобы информировать пользователей и обучать их правильному использованию конфиденциальной информации: устройства на конечных точках > Показывать пользователям уведомление с подсказкой политики, когда действие ограничено...: выбрано — Настройка уведомления: выбрано>Notication Title: Bellows College IT't copy files >Notification Content: политики защиты от потери данных в Bellows College не позволяют копировать этот тип файла на USB-устройство или в сетевую папку. |

Создание группы расширений файлов

Выберите соответствующую вкладку для используемого портала. Дополнительные сведения о портале Microsoft Purview см. на портале Microsoft Purview. Дополнительные сведения о портале соответствия требованиям см. в разделе Портал соответствия требованиям Microsoft Purview.

Выберите соответствующую вкладку для используемого портала. В зависимости от плана Microsoft 365 Портал соответствия требованиям Microsoft Purview будет прекращена или будет прекращена в ближайшее время.

Дополнительные сведения о портале Microsoft Purview см. на портале Microsoft Purview. Дополнительные сведения о портале соответствия требованиям см. в разделе Портал соответствия требованиям Microsoft Purview.

- Войдите на портал Microsoft Purview.

- Откройте Параметры Защита> отпотери> данныхКонечная точка защиты от потери данных Параметры>файлов группы расширений.

- Выберите Создать группу расширений файлов и введите имя группы. В этом сценарии используется

Student Class Registration file extensions. - Укажите расширения.

- Выберите Сохранить.

- Закройте элемент.

Отключение классификации

Используйте этот параметр, чтобы исключить определенные расширения файлов из классификации DLP конечной точки.

Выберите соответствующую вкладку для используемого портала. В зависимости от плана Microsoft 365 Портал соответствия требованиям Microsoft Purview будет прекращена или будет прекращена в ближайшее время.

Дополнительные сведения о портале Microsoft Purview см. на портале Microsoft Purview. Дополнительные сведения о портале соответствия требованиям см. в разделе Портал соответствия требованиям Microsoft Purview.

- Войдите на портал Microsoft Purview.

- Откройте параметры Параметры> Защита > отпотери данныхКонечная точка защиты от потери данных.>Отключить классификацию.

- Выберите Добавить или изменить расширения файлов.

- Укажите расширения.

- Выберите Сохранить.

- Закройте элемент.

Настройка действий политики

Выберите соответствующую вкладку для используемого портала. В зависимости от плана Microsoft 365 Портал соответствия требованиям Microsoft Purview будет прекращена или будет прекращена в ближайшее время.

Дополнительные сведения о портале Microsoft Purview см. на портале Microsoft Purview. Дополнительные сведения о портале соответствия требованиям см. в разделе Портал соответствия требованиям Microsoft Purview.

- Войдите на портал Microsoft Purview.

- Откройтеполитикизащиты от> потери данных.

- Выберите Создать политику и выберите Пользовательская в разделе Категории , а затем шаблон Настраиваемая политика в разделе Правила.

- Назовите новую политику и укажите описание.

- Выберите Полный каталогв разделе Администратор единиц.

- Окажите расположение только устройствами .

- Создайте правило, в котором:

- В условиях:

- Не удалось проверить документ.

- В разделе Действия:

- Выберите : Аудит или ограничение действий на устройствах.

- Выберите : применить ограничения к определенному действию.

- Очистить. Копирование в буфер обмена.

- Выберите: скопируйте в съемный блок USB-устройства>.

- Выберите : Копировать в сетевой ресурс>Блокировать.

- Очистить: печать.

- Очистить. Копирование или перемещение с помощью не разрешенного приложения Bluetooth.

- Очистить. Копирование или перемещение с помощью протокола RDP.

- Очистить. Доступ к ограниченным приложениям.

- Выберите : применить ограничения только к неподдерживаемой версии расширений файлов.

- Выберите: добавьте группу расширений файлов и выберите

Student Class Registration file extensions.

- Сохранить.

- В условиях:

- Выберите Включить его прямо сейчас. Нажмите кнопку Далее.

- Проверьте параметры и выберите Отправить.

Важно!

В этом случае этот документ не может быть проверен вместе с другими условиями.

Развертывание

Успешное развертывание политики — это не только получение политики в среде для применения элементов управления действиями пользователей. Случайное и торопливое развертывание может негативно повлиять на бизнес-процесс и раздражить пользователей. Эти последствия замедляют принятие технологии защиты от потери данных в организации и ее безопасное поведение. В конечном итоге делает конфиденциальные элементы менее безопасными в долгосрочной перспективе.

Перед началом развертывания убедитесь, что вы ознакомились с развертыванием политики. В нем содержатся общие сведения о процессе развертывания политики и общие рекомендации.

В этом разделе подробно описаны три типа элементов управления, которые используются совместно для управления политиками в рабочей среде. Помните, что вы можете изменить любой из них в любое время, а не только во время создания политики.

Три оси управления развертыванием

Существует три оси, которые можно использовать для управления процессом развертывания политики, область, состоянием политики и действиями. При развертывании политики всегда следует применять добавочный подход, начиная от режима наименьшего влияния или моделирования до полного применения.

Рекомендуемые конфигурации элементов управления развертыванием

| Если политика находится в состоянии | Политика область может быть | Влияние действий политики |

|---|---|---|

| Запуск политики в режиме имитации | Политика область расположений может быть узкой или широкой | — Вы можете настроить любое действие — настраиваемые действия не влияют на пользователя. Администратор видит оповещения и может отслеживать действия. |

| Запуск политики в режиме имитации с помощью советов по политикам | Политика должна быть ограничена для пилотной группы, а затем развернуть область по мере настройки политики. | — Вы можете настроить любое действие . Пользователь не влияет на пользователей от настроенных действий . Пользователи могут получать советы и оповещения политики. Администратор видит оповещения и может отслеживать действия. |

| Включите его | Все экземпляры целевого расположения | — Все настроенные действия применяются к действиям пользователей— Администратор видит оповещения и может отслеживать действия. |

| Не закрывать | н/д | н/д |

Состояние

State — это основной элемент управления, используемый для развертывания политики. Завершив создание политики, вы задали ее состояние так, чтобы она была отключена. Вы должны оставить его в этом состоянии, пока вы работаете над конфигурацией политики, пока не получите окончательную проверку и не выйдете. Для состояния можно задать следующее:

- Запуск политики в режиме имитации: действия политики не применяются, события проверяются. Находясь в этом состоянии, вы можете отслеживать влияние политики в обзоре режима имитации защиты от потери данных и консоли обозревателя действий DLP.

- Запустите политику в режиме имитации и покажите советы политики в режиме имитации. Действия не применяются, но пользователи получают подсказки политики и уведомления по электронной почте, чтобы повысить их осведомленность и обучить их.

- Включите его сразу: это режим полного принудительного применения.

- Не выключите ее: политика неактивна. Используйте это состояние при разработке и проверке политики перед развертыванием.

Состояние политики можно изменить в любое время.

Действия

Действия — это действия, выполняемые политикой в ответ на действия пользователей с конфиденциальными элементами. Так как вы можете изменить их в любое время, вы можете начать с минимального влияния: Разрешить (для устройств) и Только аудит (для всех остальных расположений), собрать и просмотреть данные аудита и использовать их для настройки политики, прежде чем переходить к более строгим действиям.

Разрешить. Действия пользователя разрешены, поэтому бизнес-процессы не затрагиваются. Вы получаете данные аудита, и нет уведомлений или оповещений пользователей.

Примечание.

Действие Разрешить доступно только для политик, ограниченных расположением устройств .

Только аудит. Действия пользователя разрешены, поэтому бизнес-процессы не затрагиваются. Вы получаете данные аудита и можете добавлять уведомления и оповещения, чтобы повысить осведомленность и обучить пользователей понимать, что то, что они делают, является рискованным поведением. Если ваша организация намерена применить более строгие меры позже, вы также можете сообщить об этом своим пользователям.

Блокировать с переопределением. Действия пользователя блокируются по умолчанию. Вы можете выполнять аудит события, создавать оповещения и уведомления. Это влияет на бизнес-процесс, но пользователям предоставляется возможность переопределить блок и указать причину для переопределения. Так как вы получаете прямые отзывы от пользователей, это действие может помочь вам определить ложноположительные совпадения, которые можно использовать для дальнейшей настройки политики.

Примечание.

Для Exchange Online и SharePoint в Microsoft 365 переопределения настраиваются в разделе уведомлений пользователя.

Блокировать. Действия пользователя блокируются независимо от того, что. Вы можете выполнять аудит события, создавать оповещения и уведомления.

Политика область

Каждая политика ограничена одним или несколькими расположениями, такими как Exchange, SharePoint в Microsoft 365, Teams и устройства. По умолчанию при выборе расположения все экземпляры этого расположения попадают под область и ни один из них не исключается. Вы можете дополнительно уточнить, к каким экземплярам расположения (например, сайты, группы, учетные записи, группы рассылки, почтовые ящики и устройства), к которым применяется политика, настроив параметры включения и исключения для расположения. Дополнительные сведения о параметрах включения и исключения области см. в разделе Расположения.

Как правило, у вас есть больше гибкости с определением области, пока политика находится в состоянии Запуск политики в режиме имитации , так как никакие действия не выполняются. Вы можете начать с область, для чего вы разработали политику, или ознакомиться с тем, как политика повлияет на конфиденциальные элементы в других местах.

Затем при изменении состояния на Запуск политики в режиме имитации и выводе подсказок политики следует сузить область до пилотной группы, которая может дать вам отзывы и быть ранними последователями, которые могут быть ресурсом для других пользователей, когда они будут подключены.

При перемещении политики, чтобы включить ее сразу, вы расширяете область, включив все экземпляры расположений, которые вы планировали при разработке политики.

Этапы развертывания политики

- Создав политику и установив для нее состояние Не отключено, выполните окончательный обзор с заинтересованными лицами.

- Измените состояние на Запуск политики в режиме имитации. Расположение область на этом этапе может быть широким, поэтому вы можете собирать данные о поведении политики в нескольких расположениях или просто начинать с одного расположения.

- Настройте политику на основе данных о поведении, чтобы она лучше соответствовала бизнес-намерениям.

- Измените состояние на Запуск политики в режиме имитации и отображение подсказок политики. Уточните область расположений для поддержки пилотной группы, если это необходимо, и используйте включения и исключения, чтобы политика сначала была развернута в этой пилотной группе.

- Соберите отзывы пользователей и данные об оповещениях и событиях, при необходимости настройте политику и свои планы. Убедитесь, что вы убираете все проблемы, возникающие у пользователей. Пользователи, скорее всего, столкнутся с проблемами и возникнут вопросы о вещах, о которых вы не думали на этапе разработки. На этом этапе создайте группу суперпользователей. Они могут быть ресурсом для обучения других пользователей, так как область политики увеличивается и все больше пользователей вступают в состав. Прежде чем перейти к следующему этапу развертывания, убедитесь, что политика достигла ваших целей управления.

- Измените состояние, чтобы включить его сразу. Политика полностью развернута. Мониторинг оповещений защиты от потери данных и обозреватель действий защиты от потери данных. Адреса оповещений.