Подготовка плана восстановления атак-шантажистов

Одна вещь, которую необходимо сделать заранее от атаки программы-шантажистов, — подготовить вашу организацию, чтобы она получила альтернативу выплате выкупа.

Внимание

Ознакомьтесь со всей серией защиты от программ-шантажистов и заставить вашу организацию трудно атаковать программ-шантажистов.

Злоумышленники злоумышленников-шантажистов, которые контролируют вашу организацию, имеют множество способов давления на вас в оплату. Требования в основном сосредоточены на двух категориях:

Оплата выкупа для восстановления доступа

Злоумышленники требуют оплаты под угрозой, что они не будут предоставлять вам доступ к системам и данным. Обычно это делается путем шифрования систем и данных и требуя оплаты ключа расшифровки.

Внимание

Уплата выкупа — не такой уж простой и очевидный способ, как может показаться.

Потому что вы имеете дело с киберпреступниками, которые мотивированы только оплатой (и часто относительно любительские операторы, которые используют набор средств, предоставленный кем-то другим), существует много неопределенности вокруг того, насколько хорошо платить выкуп на самом деле будет работать. Нет никаких законных гарантий, что предоставленный ими ключ полностью расшифрует всю систему и данных или что они предоставят такой ключ вообще. Для расшифровки этих систем используются средства доморощенных злоумышленников, так что процесс зачастую оказывается неуклюжим и требует выполнения действий вручную.

Оплата за неразглашение

Злоумышленники требуют оплаты в обмен на неразглашение конфиденциальных или деликатных данных в теневом интернете (для других преступников) или в открытых источниках.

Чтобы избежать принудительной оплаты (выгодной ситуации для злоумышленников), наиболее немедленные и эффективные действия, которые можно предпринять, — убедиться, что ваша организация может восстановить все предприятие из неизменяемого хранилища, которое ни злоумышленник, ни вы не можете изменить.

Также критически важно определить наиболее конфиденциальные активы и надежнее их защитить, однако этот процесс более длительный и сложный. Мы не хотим затрагивать другие области на этапах 1 или 2, но рекомендуем для начала собрать заинтересованных лиц из бизнес-подразделений, ИТ-службы и службы безопасности вместе и задать им вопросы наподобие следующих.

- Компрометация каких бизнес-активов наиболее опасна? Например, какие активы наши бизнес-лидеры готовы платить за вымогательство требование, если злоумышленники контролировали их?

- Как эти бизнес-ресурсы преобразуется в ИТ-ресурсы (например, файлы, приложения, базы данных, серверы и системы управления)?

- Как защитить или изолировать эти активы, чтобы злоумышленники, имеющие доступ к общей ИТ-среде, не могли получить к ним доступ?

Защищенные резервные копии

Необходимо обеспечить резервное копирование критически важных систем и их данных. При этом резервные копии должны быть защищены от намеренной очистки или шифрования злоумышленником.

Цель атаки на резервные копии — лишить организацию возможности отреагировать на атаку, ничего не заплатив. Часто они нацелены на резервные копии и ключевую документацию, необходимую для восстановления, чтобы принудить заплатить требуемую вымогателями сумму.

Большинство организаций не защищают процедуры резервного копирования и восстановления от целенаправленного уничтожения на этом уровне.

Примечание.

Эта подготовка также повышает устойчивость в случае естественных стихийных бедствий и быстрых атак, например WannaCry и (Not)Petya.

В статье План резервного копирования и восстановления для защиты от атак программой-шантажистом описываются действия, выполняемые до атаки для защиты критически важных бизнес-систем и во время атаки для обеспечения быстрого восстановления бизнес-операций.

Области ответственности участников программ и проектов

В этой таблице описан общий подход к защите данных от программ-шантажистов в контексте иерархии в области курирования, управления программой или управления проектом для определения требуемых результатов и их достижения.

| Lead | Ответственный за реализацию | Отчетность |

|---|---|---|

| Команда по операциям или директор по информационным технологиям из центрального ИТ-отдела | Поддержка руководства | |

| Руководитель программы из инфраструктуры центрального ИТ-отдела | Достижение результатов и совместная работа между командами | |

| Ответственные за инфраструктуру и систему резервного копирования центрального ИТ-отдела | Включение резервного копирования инфраструктуры | |

| Ответственные за повышение производительности и взаимодействие с пользователями в центральном ИТ-отделе | Включение резервного копирования OneDrive | |

| Ответственные за архитектуру безопасности | Рекомендации по конфигурации и стандартам | |

| Политика и стандарты безопасности | Обновление стандартов и документов политики | |

| Ответственные за управление соответствием требованиям безопасности | Мониторинг для обеспечения соответствия | |

Контрольный список для реализации

Следуйте этим рекомендациям для защиты инфраструктуры резервного копирования.

| Выполнено | Задача | Description |

|---|---|---|

| Резервное копирование всех критически важных данных автоматически по регулярному расписанию. | Позволяет восстанавливать данные до последней резервной копии. | |

| Регулярно проверяйте план обеспечения непрерывности бизнес-процессов (BC) и аварийного восстановления (DR). | Обеспечивает быстрое восстановление бизнес-операций, поскольку защита от атак вымогателей и атак с помощью программ-шантажистов считается такой же важной, как и защита от стихийных бедствий. | |

| Защита резервных копий от преднамеренной стирки и шифрования: — Надежная защита. Требуйте выполнения дополнительных шагов (применения многофакторной проверки подлинности или ПИН-кода) для изменения резервных копий по сети (например, с помощью Azure Backup). — Максимально надежная защита. Храните резервные копии в неизменяемом оперативном хранилище (например, хранилище больших двоичных объектов Azure) и (или) полностью автономном либо удаленном хранилище. |

Резервные копии, ставшие доступными злоумышленникам, могут быть преобразованы в непригодные для восстановления бизнес-процессов. Реализуйте более надежную безопасность для доступа к резервным копиям и невозможности изменять данные, хранящиеся в резервных копиях. | |

| Защитите вспомогательные документы, необходимые для восстановления, например документы по процедурам восстановления, базу данных управления конфигурацией (CMDB) и сетевые схемы. | Злоумышленники намеренно выбирают эти ресурсы в качестве цели, так как это влияет на возможность восстановления. Убедитесь, что они выжили от атаки программы-шантажистов. |

Результаты и временная шкала реализации

В течение 30 дней убедитесь, что среднее время восстановления (MTTR) соответствует целевым показателям BC и DR. Измеряйте его во время симуляций и при выполнении операций в реальных условиях.

Защита данных

Чтобы обеспечить быстрое и надежное восстановление при атаке с помощью программ-шантажистов и заблокировать возможность применения некоторых методов злоумышленников, необходимо реализовать защиту данных.

Атаки вымогателей с помощью программ-шантажистов и разрушающие атаки срабатывают только в случае полной утраты законного доступа к данным и системам. Если сделать так, что злоумышленники не смогут лишить вас возможности возобновить работу, ничего им не заплатив, бизнес будет защищен, а у злоумышленников не будет денежного стимула для атаки на вашу организацию.

Области ответственности участников программ и проектов

В этой таблице описан общий подход к защите данных организации от программ-шантажистов в контексте иерархии в области курирования, управления программой или управления проектом для определения требуемых результатов и их достижения.

| Lead | Ответственный за реализацию | Отчетность |

|---|---|---|

| Команда по операциям или директор по информационным технологиям из центрального ИТ-отдела | Поддержка руководства | |

| Руководитель программы из отдела безопасности данных | Достижение результатов и совместная работа между командами | |

| Ответственные за повышение производительности и взаимодействие с пользователями в центральном ИТ-отделе | Реализация изменений в клиенте Microsoft 365 для OneDrive и защищенных папок | |

| Ответственные за инфраструктуру и систему резервного копирования центрального ИТ-отдела | Включение резервного копирования инфраструктуры | |

| Бизнес-подразделение или ответственные за приложение | Определение критически важных активов | |

| Ответственные за архитектуру безопасности | Рекомендации по конфигурации и стандартам | |

| Политика и стандарты безопасности | Обновление стандартов и документов политики | |

| Ответственные за управление соответствием требованиям безопасности | Мониторинг для обеспечения соответствия | |

| Команда по обучению пользователей | Контроль корректировки рекомендаций для пользователей с учетом обновлений политики | |

Контрольный список для реализации

Следуйте этим рекомендациям для защиты данных организации.

| Выполнено | Задача | Description |

|---|---|---|

| Перенос организации в облако: — Переместите пользовательские данные в облачные решения, такие как OneDrive или SharePoint, чтобы воспользоваться возможностями управления версиями и корзины. — Научите пользователей самостоятельно восстанавливать свои файлы, чтобы сократить задержки при восстановлении и затраты на его выполнение. |

Данные пользователей в облаке Майкрософт могут быть защищены встроенными функциями для обеспечения безопасности и управления данными. | |

| Назначьте защищенные папки. | Усложняет изменение данных в этих папках неавторизованными приложениями. | |

| Просмотрите разрешения: — Выявите массовые разрешения на запись и удаление для общих папок, SharePoint и других решений. Под массовыми разрешениями подразумевается возможность записи и удаления критически важных для бизнеса данных множеством пользователей. — Уменьшите широкие разрешения для критически важных расположений данных при выполнении требований к бизнес-совместной работе. — Аудит и мониторинг критически важных расположений данных, чтобы обеспечить широкое применение разрешений. |

Снижает риск от действий программ-шантажистов, использующих широкий доступ. | |

Следующий шаг

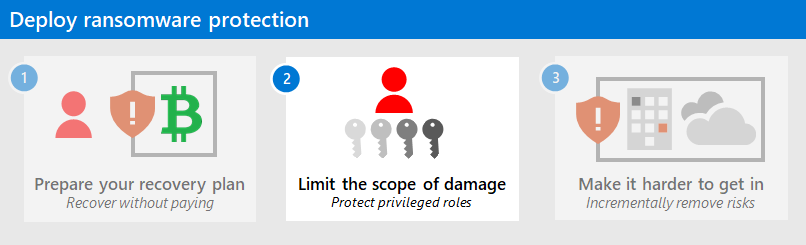

Перейдите к этапу 2, чтобы ограничить область ущерба от атак, защитив привилегированные роли.

Дополнительные ресурсы о программах-шантажистах

Основная информация от корпорации Майкрософт:

- Растущая угроза атак программ-шантажистов, запись блога Microsoft On the Issues от 20 июля 2021 г.

- Программ-шантажистов, управляемых человеком

- Быстрая защита от программ-шантажистов и вымогательства

- Отчет Майкрософт о цифровой защите за 2021 г. (см. стр. 10–19)

- Программ-шантажистов: постоянный и постоянный отчет аналитики угроз на портале Microsoft Defender

- Подход и примеры использованияпрограмм-шантажистов Майкрософт (DART)

Microsoft 365:

- Развертывание средств защиты от программ-шантажистов для арендатора Microsoft 365

- Максимальное повышение устойчивости к атакам программ-шантажистов с помощью Azure и Microsoft 365

- Восстановление после атаки с использованием программ-шантажистов

- Защита от вредоносных программ и программ-шантажистов

- Защита компьютера Windows 10 от программ-шантажистов

- Противодействие программам-шантажистам в SharePoint Online

- Отчеты аналитики угроз для программ-шантажистов на портале Microsoft Defender

XDR в Microsoft Defender:

Microsoft Azure:

- Защита Azure от атак программ-шантажистов

- Максимальное повышение устойчивости к атакам программ-шантажистов с помощью Azure и Microsoft 365

- План резервного копирования и восстановления для защиты от программ-шантажистов

- Защита от программа-шантажистов с помощью Microsoft Azure Backup (видео длительностью 26 минут)

- Восстановление от системного компрометации удостоверений

- Расширенное многоступенчатое обнаружение атак в Microsoft Sentinel

- Обнаружение Fusion для программ-шантажистов в Microsoft Sentinel

приложения Microsoft Defender для облака:

Записи блога службы безопасности Майкрософт:

Руководство по борьбе с программ-шантажистов, управляемых человеком: часть 1 (сентябрь 2021 г.)

Основные шаги по обнаружению и реагированию группы майкрософт (DART) проводят расследования инцидентов программ-шантажистов.

Руководство по борьбе с программ-шантажистов, управляемых человеком: часть 2 (сентябрь 2021 г.)

Рекомендации и рекомендации.

Три шага для предотвращения атак программ-шантажистов и восстановления после них (сентябрь 2021 г.)

-

См. раздел Программы-шантажисты.

-

Включает анализ цепочки реальных атак.

Ответ программы-шантажистов— платить или не платить? (декабря 2019 г.)

Norsk Hydro прозрачно реагирует на атаку с использованием программ-шантажистов (декабрь 2019 г.)

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по