Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В рамках руководства по внедрению Нулевого доверия в этой статье описывается бизнес-сценарий защиты наиболее важных ресурсов данных. В этом сценарии основное внимание уделяется определению и защите конфиденциальных бизнес-данных.

Цифровое преобразование привело организации к увеличению объема данных. Однако внешние сотрудники, такие как партнеры, поставщики и клиенты, получают доступ к большей части этих общих данных за пределами корпоративной сети. Этот сдвиг создал сложный ландшафт данных, особенно при рассмотрении распространения гибридных рабочих ресурсов и миграции в облако, растущего киберугроз, развития безопасности и изменения нормативных требований о том, как управляются и защищаются данные.

При использовании гибридных рабочих моделей корпоративные активы и данные находятся в движении. Ваша организация должна контролировать, где хранятся и передаются данные на устройствах, в приложениях и с партнерами. Однако для современной безопасности вы больше не можете полагаться на традиционные средства управления защитой сети.

| Традиционная защита данных с помощью сетевых элементов управления | Современная защита данных с нулевой доверием |

|---|---|

| В традиционных сетях управление периметром сети управляет критически важным доступом к данным, а не конфиденциальности данных. Обычно метки применяются к конфиденциальным данным вручную, что может привести к несогласованной классификации данных. | Модель нулевого доверия применяет надежную проверку подлинности к запросам доступа к данным, используя политики для проверки каждого удостоверения и обеспечения доступа к приложениям и данным. Модель нулевого доверия включает определение конфиденциальных данных и применение классификации и защиты, включая защиту от потери данных (DLP). Нулевая модель доверия включает в себя меры защиты, которые обеспечивают защиту ваших данных даже после того, как они покинули управляемую вами среду. Она также включает адаптивную защиту для снижения риска внутренних угроз. В дополнение к этим защитам нулевое доверие включает непрерывный мониторинг и защиту от угроз, чтобы предотвратить и ограничить область нарушения данных. |

На следующей схеме показан переход от традиционной защиты с сетевыми элементами управления слева (от ограниченных известных расположений) к современной защите с нулевой доверием справа (в неизвестных расположениях), в которой защита применяется независимо от того, где находятся пользователи и устройства.

В этой статье описывается, как приступить к работе и выполнить стратегию выявления и защиты конфиденциальных данных. Если на вашу организацию распространяются нормы, которые защищают данные, обратитесь к статье "Выполнение нормативных и законодательных требований" в этой серии, чтобы узнать, как применить изложенные здесь рекомендации для защиты регулируемых данных.

Как руководители бизнеса думают о защите конфиденциальных данных

Прежде чем начать любую техническую работу, важно понять различные мотивы для инвестирования в защиту бизнес-данных, так как они помогают информировать стратегию, цели и меры для успеха.

В следующей таблице приведены причины, по которым бизнес-лидеры в организации должны инвестировать в защиту данных на основе нуля доверия.

| Должность | Почему защита конфиденциальных данных важна |

|---|---|

| Главный исполнительный директор (генеральный директор) | Интеллектуальная собственность является основой бизнес-моделей многих организаций. Предотвращение утечки, позволяя легко сотрудничать с авторизованными сторонами, важно для бизнеса. В организациях, занимающихся персональными данными клиентов (PII), риск утечки может привести не только к финансовым штрафам, но и повредить репутацию компании. Наконец, конфиденциальные деловые разговоры (такие как слияния и приобретения, реструктуризация бизнеса, стратегия и юридические вопросы) могут серьезно повредить организации, если утечка. |

| Главный директор по маркетингу (CMO) | Планирование продукта, коммуникация, брендинг и анонсы предстоящих продуктов должны быть выпущены в нужное время и надлежащим образом для максимального воздействия. Несвоевременная утечка может снизить доходность инвестиций и предупредить конкурентов о предстоящих планах. |

| Главный информационный директор (CIO) | Хотя традиционные подходы к защите информации зависят от ограничения доступа к ней, защита конфиденциальных данных надлежащим образом с помощью современных технологий обеспечивает более гибкое сотрудничество с внешними сторонами при необходимости без увеличения риска. ИТ-отделы могут выполнить свой мандат, чтобы обеспечить производительность при минимизации рисков. |

| Главный директор по информационной безопасности (CISO) | Как основная функция этой роли, защита конфиденциальных бизнес-данных является неотъемлемой частью информационной безопасности. Этот результат напрямую влияет на более крупную стратегию кибербезопасности организации. Расширенная технология безопасности и средства обеспечивают возможность мониторинга данных и предотвращения утечки и потери. |

| Главный технический директор (CTO) | Интеллектуальная собственность может отличать успешный бизнес от неудачного. Защита этих данных от чрезмерного доступа, несанкционированного доступа и кражи является ключевым фактором для обеспечения будущего роста организации. |

| Главный операционный директор (COO) | Данные операций, процедуры и рабочие планы являются ключевым стратегическим преимуществом для организации. Эти планы также могут выявить стратегические уязвимости, которые могут быть использованы конкурентами. Защита этих данных от кражи, чрезмерного использования и неправильного использования имеет решающее значение для дальнейшего успеха бизнеса. |

| Главный финансовый директор (CFO) | Публично торгующиеся компании обязаны защищать конкретные финансовые данные до того, как он будет обнародован. Другие финансовые данные могут выявить планы и стратегические сильные стороны или слабые места. Эти данные должны быть защищены для обеспечения соответствия существующим правилам и поддержанию стратегических преимуществ. |

| Главный директор по соответствию требованиям (CCO) | Нормативные акты по всему миру предписывают защиту персональных данных клиентов или сотрудников и других конфиденциальных данных. CCO несет ответственность за обеспечение соблюдения таких правил организацией. Комплексная стратегия защиты информации является ключом к достижению этой цели. |

| Главный директор по конфиденциальности (CPO) | CPO обычно отвечает за защиту персональных данных. В организациях, которые имеют большое количество персональных данных клиентов и организаций, работающих в регионах с строгими правилами конфиденциальности, неспособность защитить конфиденциальные данные может привести к резким штрафам. Эти организации также рискуют потерять доверие клиентов в результате. ЦП также должны препятствовать неправильному использованию персональных данных способами, которые нарушают соглашения клиента или законы, которые могут включать неправильный обмен данными в организации и с партнерами. |

Цикл внедрения для защиты критически важных бизнес-данных

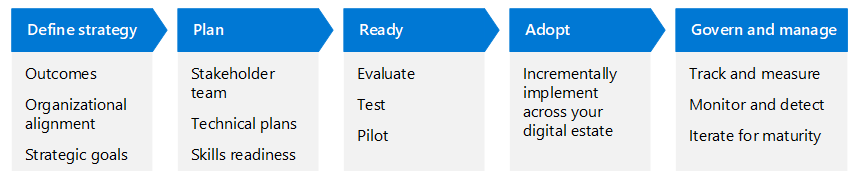

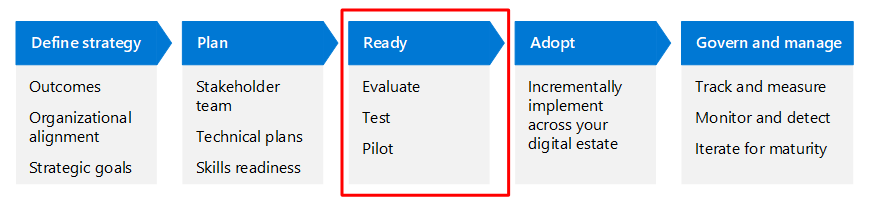

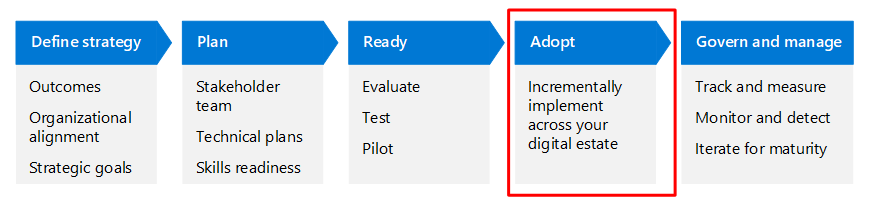

В этой статье описывается этот бизнес-сценарий с использованием тех же этапов жизненного цикла, что и платформа Cloud Adoption Framework для Azure— определение стратегии, планирование, подготовка, принятие и управление и управление ими, но адаптированная для нулевого доверия.

В следующей таблице представлена доступна версия иллюстрации.

| Определение стратегии | Планирование | Готово | Усыновлять | Контроль и управление |

|---|---|---|---|---|

| Результаты Выравнивание организации Стратегические цели |

Команда заинтересованных лиц Технические планы Готовность к применению навыков |

Оценивать Тест Пилот |

Постепенно внедряйте по всему вашему цифровому пространству | Отслеживание и измерение Мониторинг и обнаружение Итерировать для достижения зрелости |

Дополнительные сведения о цикле внедрения "Нулевое доверие" см. в обзоре платформы внедрения "Нулевое доверие".

Определение этапа стратегии

Этап определения стратегии имеет решающее значение для определения и официального оформления наших усилий. Она формализирует "Почему?" этого сценария. На этом этапе вы понимаете сценарий с помощью бизнес-, ИТ- и операционных и стратегических перспектив. Вы определяете результаты, с помощью которых можно оценить успех в сценарии, понимая, что безопасность — это добавочное и итеративное путешествие.

В этой статье приводятся мотивации и результаты, относящиеся ко многим организациям. Используйте эти предложения, чтобы усовершенствовать стратегию вашей организации, исходя из ваших уникальных потребностей.

Мотивы защиты данных

Мотивации для выявления и защиты конфиденциальных бизнес-данных просты, но разные части вашей организации имеют различные стимулы для выполнения этой работы. В следующей таблице приведены некоторые из этих мотивов.

| Площадь | Мотивы |

|---|---|

| Бизнес-потребности | Для защиты конфиденциальных бизнес-данных, особенно при совместном использовании с партнерами. |

| Ит-потребности | Стандартизованная схема классификации данных, которая может применяться последовательно во всем цифровом активе. |

| Операционные потребности | Реализуйте защиту данных в согласованном и стандартном режиме, используя автоматизацию по возможности. |

| Стратегические потребности | Уменьшите ущерб, который может вызвать инсайдер (намеренно или непреднамеренно) или плохим субъектом, который получает доступ к окружающей среде. |

Обратите внимание, что соблюдение нормативных требований может быть основной мотивацией для некоторых организаций. Если это верно для вас, добавьте это в свою стратегию организации и используйте этот бизнес-сценарий вместе со статьей о выполнению регуляторных и соответствующих требованиям в этой серии.

Результаты защиты данных

Применение принципа нулевого доверия "никогда не доверяй, всегда проверяй" к вашим данным добавляет значительный уровень защиты для вашей среды. Важно быть ясным в результатах, которые вы ожидаете достичь, чтобы вы могли достичь правильного баланса защиты и удобства использования для всех участвующих команд, включая ваших пользователей. В следующей таблице приведены предлагаемые цели и результаты.

| Цель | Результат |

|---|---|

| Продуктивность | Пользователи могут легко сотрудничать с созданием бизнес-данных или выполнять свои рабочие функции с помощью бизнес-данных. |

| Безопасный доступ | Доступ к данным и приложениям обеспечивается на соответствующем уровне. Для высокочувствительных данных требуются более строгие меры защиты, но эти средства защиты не должны бременить пользователей, которые, как ожидается, будут участвовать в этом или использовать эти данные. Конфиденциальные бизнес-данные ограничены теми, кто нуждается в использовании, и вы создали элементы управления, чтобы ограничить или запретить пользователям предоставлять общий доступ или реплицировать эти данные за пределами предполагаемой группы использования. |

| Поддержка конечных пользователей | Элементы управления для защиты данных были интегрированы в общую архитектуру нулевого доверия. К этим механизмам относятся единый вход, многофакторная аутентификация (MFA) и условный доступ Microsoft Entra, чтобы пользователи не подвергались постоянным запросам на проверку подлинности и авторизацию. Пользователи получают обучение по классификации и безопасному обмену данными. Пользователи могут контролировать свои важные данные, позволяя им отменять доступ в случае необходимости или отслеживать использование информации после предоставления общего доступа. Политики защиты данных автоматизированы, когда это возможно, чтобы уменьшить нагрузку на пользователей. |

| Повышение безопасности | Добавление защиты данных в цифровом активе защищает эти критически важные бизнес-активы и помогает снизить потенциальный ущерб от нарушения данных. Защита данных включает в себя гарантии защиты от преднамеренного, непреднамеренного или небрежного нарушения данных текущими или бывшими сотрудниками и партнерами. |

| Расширение возможностей ИТ-специалистов | Ваша ИТ-команда вооружена четким пониманием того, что считается конфиденциальными бизнес-данными. У них есть продуманная схема для согласования и технологические инструменты и возможности, чтобы как реализовать планы, так и отслеживать состояние и успех. |

Этап плана

Планы внедрения преобразуют принципы стратегии нулевого доверия в практический план. Ваши коллективные команды могут использовать план внедрения, чтобы руководствоваться своими техническими усилиями и выравнивать их с бизнес-стратегией вашей организации.

Мотивации и результаты, которые вы определяете вместе с вашими бизнес-лидерами и командами, поддерживают "Почему?" для вашей организации и стать Северной звездой для вашей стратегии. Далее происходит техническое планирование для достижения целей.

Техническое внедрение для выявления и защиты конфиденциальных бизнес-данных включает в себя:

- Обнаружение и идентификация конфиденциальных данных в вашем цифровом активе.

- Проверка схемы классификации и защиты, включая защиту от потери данных.

- Развертывание схемы в вашей цифровой экосистеме, начиная с данных в Microsoft 365, и расширяя защиту на все приложения SaaS, облачную инфраструктуру и данные в локальных репозиториях. Приложения SaaS — это приложения, которые находятся за пределами подписки Microsoft 365, но интегрированы с клиентом Microsoft Entra.

Защита конфиденциальных бизнес-данных также включает в себя несколько связанных действий, в том числе:

- Шифрование сетевого взаимодействия.

- Управление внешним доступом к Teams и проектам, где конфиденциальные данные являются общими.

- Настройка и использование выделенных и изолированных команд в Microsoft Teams для проектов с высоким уровнем конфиденциальности бизнес-данных, которые должны быть редкими. Большинству организаций не требуется такой уровень безопасности и изоляции данных.

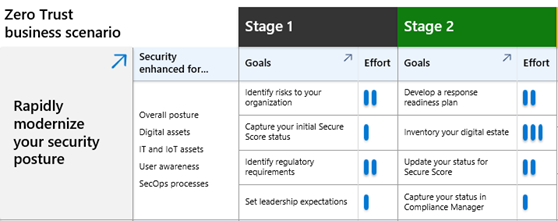

Многие организации могут использовать четырехэтапный подход к этим целям развертывания, приведенный в следующей таблице.

| Этап 1 | Этап 2 | Этап 3 | Этап 4 |

|---|---|---|---|

| Обнаружение и идентификация конфиденциальных бизнес-данных Обнаружение не санкционированных приложений SaaS Шифрование сетевого взаимодействия |

Разработка и проверка схемы классификации Применение меток к данным в Microsoft 365 Введение базовых политик DLP Настройка безопасной службы Microsoft Teams для внутреннего и внешнего обмена данными с бизнес-партнерами |

Добавление защиты к определенным меткам (шифрование и другие параметры защиты) Введение автоматической и рекомендуемой метки в приложениях и службах Office Расширение политик защиты от потери данных в службах Microsoft 365 Внедрение ключевых политик управления внутренними рисками |

Расширение меток и защиты данных в приложениях SaaS, включая защиту от потери данных Расширение автоматической классификации для всех служб Расширение меток и защиты для неактивных данных в локальных репозиториях Защита данных организации в облачной инфраструктуре |

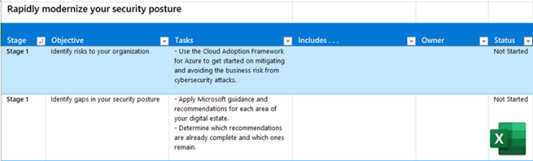

Если этот поэтапный подход подходит для вашей организации, можно использовать следующее:

Эта скачиваемая презентация слайдов PowerPoint предназначена для представления и отслеживания хода выполнения этих этапов и целей для руководителей бизнеса и других заинтересованных лиц. Ниже приведен слайд для этого бизнес-сценария.

Эта книга Excel позволяет назначать владельцев и отслеживать ход выполнения этих этапов, целей и их задач. Ниже приведен лист для этого бизнес-сценария.

Общие сведения о вашей организации

Этот рекомендуемый поэтапный подход к технической реализации может помочь дать контекст для понимания вашей организации. Потребности каждой организации в защите конфиденциальных бизнес-данных и их состав и объем данных отличаются.

Базовый шаг жизненного цикла внедрения нулевого доверия для каждого бизнес-сценария включает в себя инвентаризацию. Для этого бизнес-сценария вы ведёте инвентаризацию данных вашей организации.

Выполните следующие действия:

Инвентаризация данных.

Во-первых, ознакомьтесь с тем, где находятся все данные, что может быть так же просто, как перечисление приложений и репозиториев с данными. После развертывания технологий, таких как метка конфиденциальности, вы можете обнаружить другие расположения, в которых хранятся конфиденциальные данные. Эти расположения иногда называются темными или серыми ИТ.<

Кроме того, полезно оценить, какой объем данных вы планируете учесть. На протяжении всего рекомендуемого технического процесса вы используете набор средств для обнаружения и идентификации бизнес-данных. Вы узнаете, какие данные у вас есть и где эти данные находятся в службах и облачных приложениях, что позволяет сопоставлять чувствительность данных с уровнем воздействия расположений, в которых он присутствует.

Например, Microsoft Defender для облачных приложений помогает определить приложения SaaS, о которых вы могли не знать. Работа по обнаружению расположения конфиденциальных данных начинается с этапа 1 технической реализации и продолжается на всех четырех этапах.

Задокументируйте цели и план добавочного внедрения на основе приоритетов.

Четыре этапа, рекомендуемые, представляют план добавочного внедрения. Настройте этот план на основе приоритетов вашей организации и состава цифрового имущества. Обязательно учитывайте все вехи временной шкалы или обязательства по выполнению этой работы.

Инвентаризация любых наборов данных или выделенных проектов, требующих секционной защиты (например, палаточных или специальных проектов).

Не для каждой организации требуется секциоированная защита.

Планирование и выравнивание организации

Техническая работа по защите конфиденциальных бизнес-данных пересекает несколько перекрывающихся областей и ролей:

- Данные

- Приложения

- Конечные точки

- Сеть

- Идентичности

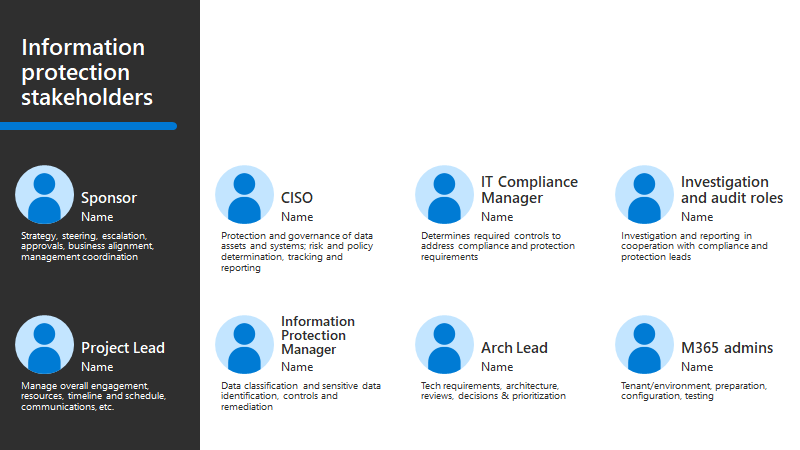

В этой таблице перечислены роли, которые рекомендуется использовать при создании спонсорской программы и иерархии управления проектами для определения и обеспечения результатов.

| Руководители программ и технические владельцы | Подотчетность |

|---|---|

| CISO, CIO или директор по безопасности данных | Спонсорство исполнительной власти |

| Руководитель программы из отдела защиты данных | Достижение результатов и совместная работа между командами |

| Архитектор безопасности | Советы по настройке и стандартам, особенно по вопросам шифрования, управления ключами и других фундаментальных технологий |

| Сотрудники по соответствию требованиям | Сопоставление требований и рисков соответствия определенным элементам управления и доступным технологиям |

| Администраторы Microsoft 365 | Реализация изменений в клиенте Microsoft 365 для OneDrive и защищенных папок |

| Владельцы приложения | Определение критически важных бизнес-ресурсов и обеспечение совместимости приложений с помеченными, защищенными и зашифрованными данными |

| Администратор безопасности данных | Реализация изменений конфигурации |

| ИТ-администратор | Обновление стандартов и документов политики |

| Управление безопасностью и /или ИТ-администратор | Мониторинг для обеспечения соответствия |

| Команда по обучению пользователей | Убедитесь, что руководство для пользователей отражает обновления политики и предоставляет аналитические сведения о принятии пользователем таксономии меток |

Комплект слайдов PowerPoint для принятия этого содержимого включает следующий слайд с представлением заинтересованных лиц, которое можно настроить для вашей организации.

Техническое планирование и готовность навыков

Прежде чем приступить к технической работе, корпорация Майкрософт рекомендует узнать о возможностях, способах совместной работы и рекомендациях по подходу к этой работе. В следующей таблице содержится несколько ресурсов, которые помогут командам получить навыки.

| Ресурс | Описание |

|---|---|

| Руководство по ускорению развертывания— Защита информации и защита от потери данных | Ознакомьтесь с рекомендациями команд Microsoft Customer Engagement. Это руководство приводит организации к зрелости путем применения постепенного подхода, который предполагает стадии ползания, ходьбы и бега, и соответствует этапам, рекомендованным в этом руководстве по внедрению. |

Контрольный список RaMP: защита данных

|

Другой ресурс для перечисления и приоритета рекомендуемой работы, включая заинтересованных лиц. |

| Общие сведения о предотвращении потери данных Microsoft Purview (начинающие) | В этом ресурсе вы узнаете о защите от потери данных в Microsoft Purview Information Protection. |

Значок модуля Learn для руководства по защите информации и управлению жизненным циклом данных в модуле Microsoft Purview Microsoft Learn. (Промежуточный) |

Узнайте, как решения по управлению жизненным циклом данных и защиты информации Microsoft 365 помогают защитить и управлять данными на протяжении всего жизненного цикла — везде, где она живет и перемещается. |

Значок для сертификации Microsoft Certified: Information Protection Administrator Associate |

Рекомендуемые учебные планы для получения сертифицированного младшего специалиста администратора по защите информации. |

Этап 1

Цели развертывания этапа 1 включают процесс инвентаризации данных. К ним относятся идентификация неуправляемых приложений SaaS, которые ваша организация использует для хранения, обработки и совместного использования данных. Эти неуправляемые приложения можно перенести в процесс управления приложениями и применить защиту, или предотвратить использование бизнес-данных с этими приложениями.

Обнаружение и идентификация конфиденциальных бизнес-данных

Начиная с Microsoft 365, некоторые из основных средств, используемых для идентификации конфиденциальной информации, которые необходимо защитить, являются типами конфиденциальной информации (SIT) и другими классификаторами, включая обучаемые классификаторы и отпечатки пальцев. Эти идентификаторы помогают найти распространенные типы конфиденциальных данных, такие как номера кредитных карт или правительственные идентификационные номера, а также идентификация конфиденциальных документов и сообщений электронной почты с помощью машинного обучения и других методов. Вы также можете создавать пользовательские SIT для идентификации данных, уникальных для вашей среды, включая использование точного сопоставления данных для отличия данных, относящихся к конкретным людям( например, piI клиента), для которых требуется специальная защита.

Когда данные добавляются в среду Microsoft 365 или изменяются, они автоматически анализируются на наличие конфиденциального содержимого с использованием любых SIT, которые в настоящее время определены в вашем клиенте.

Проводник содержимого можно использовать на портале Microsoft Purview, чтобы просматривать все случаи обнаруженных конфиденциальных данных по всей системе. Результаты помогут вам понять, нужно ли адаптировать или оптимизировать SITs для вашей системы для повышения точности. Результаты также дают вам первое представление о запасе данных и состоянии защиты информации. Например, если вы получаете слишком много ложных результатов для SIT или не обнаруживаете известные данные, можно создать пользовательские копии стандартных SIT и изменить их, чтобы они работали лучше для вашей среды. Кроме того, их можно уточнить с помощью точного сопоставления данных.

Кроме того, можно использовать встроенные обучаемые классификаторы для идентификации документов, принадлежащих определенным категориям, например контрактам или грузовым документам. Если у вас есть определенные классы документов, которые вы знаете, необходимо определить и потенциально защитить, можно использовать примеры на портале Microsoft Purview для обучения собственных классификаторов. Эти примеры можно использовать для обнаружения присутствия других документов с аналогичными шаблонами содержимого.

Помимо обозревателя контента организации имеют доступ к возможности поиска контента для создания пользовательских поисковых запросов в среде, включая использование расширенных критериев поиска и пользовательских фильтров.

В следующей таблице перечислены ресурсы для обнаружения конфиденциальных бизнес-данных.

| Ресурс | Описание |

|---|---|

| Развертывание решения защиты информации с помощью Microsoft 365 Purview | Представляет платформу, процесс и возможности, которые можно использовать для достижения конкретных бизнес-целей для защиты информации. |

| Типы конфиденциальной информации | Начните здесь, чтобы начать работать с типами конфиденциальной информации. Эта библиотека содержит множество статей для экспериментирования и оптимизации SIT. |

| Обозреватель содержимого | Проверьте среду Microsoft 365 для появления SIT и просмотрите результаты в средстве обозревателя содержимого. |

| Обучаемые классификаторы | Обучаемые классификаторы позволяют принести примеры типа содержимого, которое вы хотите обнаружить (сеять), а затем позволить подсистеме машинного обучения узнать, как узнать больше об этих данных. Вы участвуете в обучении классификатора, проверяя результаты до улучшения точности. |

| Точное сопоставление данных | Точное сопоставление данных позволяет находить чувствительные данные, соответствующие существующим записям — например, личная информация клиентов, зарегистрированная в приложениях для бизнеса — что позволяет вам точно применять политики защиты информации к таким данным, практически исключая ложные срабатывания. |

| Поиск контента | Используйте поиск контента для расширенных поисковых запросов, включая пользовательские фильтры. Вы можете использовать ключевые слова и логические операторы поиска. Вы также можете создавать поисковые запросы с помощью языка запросов ключевых слов (KQL). |

| Контрольный список RaMP : защита данных: узнайте свои данные | Контрольный список шагов реализации с ответственными за шаги и ссылками на документы. |

Обнаружение не санкционированных приложений SaaS

Ваша организация, вероятно, подписывается на многие приложения SaaS, такие как Salesforce или приложения, относящиеся к вашей отрасли. Приложения SaaS, о которых вы знаете и управляете, считаются санкционированными. На последующих этапах вы расширяете схему защиты данных и политики защиты от потери данных, создаваемые с помощью Microsoft 365 для защиты данных в этих санкционированных приложениях SaaS.

Однако на этом этапе важно обнаружить не санкционированные приложения SaaS, которые использует ваша организация. Это позволяет отслеживать трафик в эти приложения и из них, чтобы определить, являются ли бизнес-данные организации общими для этих приложений. Если это так, вы можете перенести эти приложения в управление и применить защиту к этим данным, начиная с включения единого входа с помощью идентификатора Microsoft Entra.

Средство обнаружения приложений SaaS, которые использует ваша организация, — Microsoft Defender для облачных приложений.

| Ресурс | Описание |

|---|---|

| Интеграция приложений SaaS для нулевого доверия с Microsoft 365 | В этом руководстве по решению рассматривается процесс защиты приложений SaaS с использованием принципов нулевого доверия. Первым шагом в этом решении является добавление ваших приложений SaaS в Microsoft Entra ID и в сферы действия политик. Это должно быть приоритетом. |

| Оценка Microsoft Defender для облачных приложений | Это руководство поможет вам как можно быстрее запустить Microsoft Defender для облачных приложений. Вы можете обнаружить несанкционированные приложения SaaS уже на пробных и пилотных стадиях. |

Шифрование сетевого взаимодействия

Эта цель скорее проверка, чтобы убедиться, что сетевой трафик зашифрован. Обратитесь к группе сети, чтобы убедиться, что эти рекомендации выполнены.

| Ресурс | Описание |

|---|---|

| Защита сетей с Zero Trust-Objective 3: внутренний пользовательский трафик для приложений шифруется | Убедитесь, что внутренний трафик между приложениями шифруется:

|

| Защищенные сети с использованием Zero Trust Trust-Objective 6: весь трафик зашифрован | Шифрование внутреннего трафика приложения между виртуальными сетями. Шифрование трафика между локальной средой и облаком. |

| Сетевые технологии (до облака) - взгляд архитектора | Для сетевых архитекторов эта статья помогает лучше понять рекомендуемые принципы сетевого взаимодействия. Эд Фишер, архитектор безопасности и соответствия требованиям Майкрософт описывает, как оптимизировать сеть для облачного подключения, избегая наиболее распространенных ошибок. |

Этап 2

После того как вы выполнили инвентаризацию и узнали, где находятся конфиденциальные данные, перейдите к этапу 2, в котором вы разрабатываете схему классификации и начинаете тестировать это с данными организации. Этот этап также включает определение того, где данные или проекты требуют повышенной защиты.

При разработке схемы классификации это заманчиво создавать множество категорий и уровней. Однако организации, наиболее успешные, ограничивают количество уровней классификации небольшим числом, например 3-5. Меньше лучше.

Прежде чем переводить схему классификации вашей организации в метки и добавлять защиту меткам, полезно подумать о большой картине. Лучше всего стремиться к максимальному единообразию при применении любого типа защиты в организации и особенно в большом цифровом хозяйстве. Это также относится к данным.

Например, многие организации хорошо обслуживаются трехуровневой моделью защиты данных, устройств и удостоверений. В этой модели большинство данных можно защитить на базовом уровне. Меньший объем данных может потребовать повышенной защиты. Некоторые организации имеют очень небольшой объем данных, требующих защиты на гораздо более высоком уровне. Примеры включают данные, являющиеся коммерческой тайной, или данные, которые строго регулируются из-за своей чрезвычайно конфиденциальной природы.

Если в вашей организации эффективно работают три уровня защиты, это упрощает процесс присвоения ярлыков и защиту, которую вы применяете к этим ярлыкам.

На этом этапе составьте метки конфиденциальности и начните использовать их в Microsoft 365. Не беспокойтесь о добавлении защиты к меткам, что предпочтительно сделано на более позднем этапе после того, как пользователи станут знакомы с метками и применяли их без проблем относительно их ограничений в течение некоторого времени. Добавление защиты к меткам включается на следующем этапе. Однако также рекомендуется приступить к процессу работы с основными политиками DLP. Наконец, на этом этапе вы применяете конкретную защиту к проектам или наборам данных, для которых требуется защита с высокой степенью конфиденциальности.

Разработка и проверка схемы классификации

| Ресурс | Описание |

|---|---|

| метки чувствительности | Узнайте о метках конфиденциальности и начните их использовать. Наиболее важным аспектом этого этапа является обеспечение того, чтобы метки соответствовали потребностям бизнеса и языку, используемому пользователями. Если названия меток не вызывают интуитивного отклика у пользователей или их значения не соответствуют задуманному использованию, процесс внедрения меток может затрудниться, и точность их применения, скорее всего, будет страдать. |

Применение меток к данным в Microsoft 365

| Ресурс | Описание |

|---|---|

| Включение меток конфиденциальности для файлов Office в SharePoint и OneDrive | Включите встроенную метку для поддерживаемых файлов Office в SharePoint и OneDrive, чтобы пользователи могли применять метки конфиденциальности в Office для Интернета. |

| Управление метками конфиденциальности в приложениях Office | Затем начните вводить метки для пользователей, где они могут видеть и применять их. Когда вы опубликовали метки конфиденциальности на портале Microsoft Purview, они начинают отображаться в приложениях Office для классификации и защиты данных при его создании или изменении. |

| Применение меток к группам Microsoft Teams и Microsoft 365 | Когда вы будете готовы, включите группы Microsoft Teams и Microsoft 365 в сферу развертывания меток. |

Общие сведения о базовых политиках защиты от потери данных

| Ресурс | Описание |

|---|---|

| Предотвращение потери данных | Начало работы с правилами защиты от потери данных. Рекомендуется начать с "мягких" политик DLP, которые предоставляют предупреждения, но не блокируют действия, или блокируют их, позволяя пользователям отменять ограничения политики. Это позволяет оценить влияние этих политик без ущерба для производительности. Вы можете точно настроить политики, чтобы сделать их более строгими, когда вы приобретаете уверенность в их точности и совместимости с бизнес-потребностями. |

Настройка безопасных команд для внутреннего и внешнего обмена данными с бизнес-партнерами

Если вы определили проекты или данные, требующие защиты с высокой степенью конфиденциальности, эти ресурсы описывают настройку этих проектов в Microsoft Teams. Если данные хранятся в SharePoint без связанной команды, используйте инструкции в этих ресурсах для параметров SharePoint.

| Ресурс | Описание |

|---|---|

| Настроить группы с защитой для конфиденциальных данных | Предоставляет предварительные рекомендации по защите проектов с высокочувствительными данными, включая защиту гостевого доступа и управление ими (партнеры, которые могут сотрудничать с вами в этих проектах). |

Этап 3

На этом этапе вы продолжаете развертывать схему классификации данных, которые вы усовершенствовали. Вы также применяете запланированные меры защиты.

После добавления защиты в метку (например, шифрование и управление правами):

- Все документы, которые недавно получили метку, включают защиту.

- Любой документ, хранящийся в SharePoint Online или OneDrive, который получил метку до добавления защиты, применяет защиту при открытии или скачивании документа.

Файлы, находящиеся в покое в службе или на компьютере пользователя, не получают ту защиту, которая добавляется к метке после присвоения этой метки файлам. Другими словами, если файл был ранее помечен, а затем вы позже добавите защиту к метке, защита не применяется к этим файлам.

Добавление защиты к меткам

| Ресурс | Описание |

|---|---|

| Узнайте о метках чувствительности | В этой статье описано множество способов настройки определенных меток для применения защиты. Рекомендуется начать с базовых политик, таких как "шифровать только" для сообщений электронной почты, и "все сотрудники — полный контроль" для документов. Эти политики обеспечивают надежные уровни защиты, предоставляя простые способы для пользователей при поиске ситуаций, в которых внедрение шифрования приводит к проблемам совместимости или конфликтам с бизнес-требованиями. Вы можете постепенно ужесточить ограничения позже, когда вы получите уверенность и понимание того, как пользователи должны использовать конфиденциальные данные. |

| Обычные сценарии использования меток конфиденциальности | См. этот список сценариев, поддерживаемых метками конфиденциальности. |

Введение автоматической маркировки в приложениях Office

| Ресурс | Описание |

|---|---|

| Автоматическое применение метки конфиденциальности к содержимому | Автоматически назначьте метку файлам и сообщениям электронной почты при совпадении условий, указанных вами. Рекомендуется изначально настроить метки, чтобы предоставить пользователям интерактивную рекомендацию по маркировке. После подтверждения того, что они обычно принимаются, настройте их на автоматическое применение метки. |

Расширение политик защиты от потери данных в Microsoft 365

| Ресурс | Описание |

|---|---|

| Предотвращение потери данных | Продолжайте использовать эти действия, чтобы применить защиту от потери данных в среде Microsoft 365, расширив политики до дополнительных расположений и служб и ужесточив действия правила, удалив ненужные исключения. |

Реализация основных политик управления внутренними рисками

| Ресурс | Описание |

|---|---|

| Управление внутренними рисками | Начните с рекомендованных действий. Вы можете начать с использования шаблонов политик для быстрого старта, включая предотвращение кражи данных уходящими пользователями. |

Этап 4

На этом этапе вы расширяете защиту, разработанную в Microsoft 365, на данные в приложениях SaaS. Вы также переходите к автоматизации как можно большей части классификации и управления данными.

Расширение меток и защиты данных в приложениях SaaS, включая защиту от потери данных

| Ресурс | Описание |

|---|---|

| Развертывание защиты информации для приложений SaaS | Используя Microsoft Defender для облачных приложений, вы расширяете схему классификации, разработанную с помощью возможностей Microsoft 365 для защиты данных в приложениях SaaS. |

Расширение автоматической классификации

| Ресурс | Описание |

|---|---|

| Автоматическое применение метки конфиденциальности к содержимому | Продолжайте развертывать автоматизированные методы для применения меток к данным. Распространите их на документы в статическом состоянии в SharePoint, OneDrive и Teams, а также на электронные письма, отправляемые или получаемые пользователями. |

Расширение меток и защиты данных в локальных репозиториях

| Ресурс | Описание |

|---|---|

| Сканер Microsoft 365 Purview Information Protection | Сканируйте данные в локальных репозиториях, включая общие папки Microsoft Windows и SharePoint Server. Сканер защиты информации может проверять любые файлы, которые Windows может индексировать. Если метки конфиденциальности настроены для применения автоматической классификации, сканер может пометить обнаруженные файлы для применения этой классификации и при необходимости применить или удалить защиту. |

Защита данных организации в облачной инфраструктуре

| Ресурс | Описание |

|---|---|

| Документация по управлению данными Microsoft Purview | Узнайте, как использовать портал управления Microsoft Purview, чтобы ваша организация могли найти, понять, управлять и использовать источники данных. Руководства, справочник по REST API и другая документация показывают, как спланировать и настроить репозиторий данных, где можно обнаружить доступные источники данных и управлять правами. |

План внедрения облака

План внедрения является важным требованием для успешного внедрения облака. Ключевыми атрибутами успешного плана внедрения для защиты данных являются следующие:

- Стратегия и планирование согласованы: По мере создания планов тестирования, пилотирования и развертывания возможностей классификации и защиты данных в цифровом активе обязательно вернитесь к стратегии и целям, чтобы обеспечить соответствие планов. Это включает приоритет наборов данных, целей защиты данных и целевых вех.

- План является итеративным: При начале развертывания плана вы узнаете о вашей среде и наборе возможностей, которые вы используете. На каждом этапе развертывания просмотрите результаты по сравнению с целями и точно настройте планы. Это может включать пересмотр предыдущих работ для точной настройки политик, например.

- Обучение сотрудников и пользователей хорошо запланировано: От административного персонала до сотрудников технической поддержки и пользователей все обучены успешно выполнять задачи по идентификации и защите данных.

Дополнительные сведения из Cloud Adoption Framework для Azure см. в разделе "Планирование внедрения облака".

Этап готовности

Используйте ресурсы, перечисленные ранее, чтобы приоритизировать ваш план по определению и защите конфиденциальных данных. Работа по защите конфиденциальных бизнес-данных представляет один из уровней в стратегии развертывания с несколькими уровнями нулевого доверия.

Поэтапный подход, рекомендуемый в этой статье, включает последовательное распределение работы методичным образом по всей цифровой среде. На этой стадии подготовки пересмотрите эти элементы плана, чтобы убедиться, что все готово к началу работы.

- Данные, конфиденциальные для вашей организации, хорошо определены. Скорее всего, эти определения будут изменены при поиске данных и анализе результатов.

- У вас есть четкое представление о том, с каких наборов данных и приложений следует начать, а также план, приоритизирующий увеличение масштаба вашей работы до тех пор, пока она не охватывает все ваши цифровые активы.

- Были определены и документированы корректировки предписанных технических рекомендаций, которые подходят для вашей организации и среды.

В этом списке приведены общие сведения о высокоуровневом методическом процессе для выполнения этой работы:

- Узнайте о возможностях классификации данных, таких как типы конфиденциальной информации, обучаемые классификаторы, метки конфиденциальности и политики защиты от потери данных.

- Начните использовать эти возможности с данными в службах Microsoft 365. Этот опыт помогает усовершенствовать схему.

- Введите классификацию в приложения Office.

- Перейдите к защите данных на устройствах, проводите эксперименты с конечной защитой от утечек данных, а затем развертывайте ее.

- Расширьте возможности, которые вы усовершенствовали в своем пространстве Microsoft 365, для данных в облачных приложениях с помощью Defender для облака.

- Обнаружение и применение защиты к локальным данным с помощью сканера Microsoft Purview Information Protection

- Используйте управление данными Microsoft Purview для обнаружения и защиты данных в облачных службах хранилища данных, включая большие двоичные объекты Azure, Cosmos DB, базы данных SQL и репозитории Amazon Web Services S3.

На этой схеме показан процесс.

Ваши приоритеты для обнаружения и защиты данных могут отличаться.

Обратите внимание на следующие зависимости от других бизнес-сценариев:

- Для расширения защиты информации на конечных точках устройств требуется координация с Intune (включена в статью "Безопасная удаленная и гибридная работа ").

- Для расширения защиты информации на данные в приложениях SaaS требуется Microsoft Defender для облачных приложений. Пилотное использование и развертывание Defender for Cloud Apps включается в бизнес-сценарий предотвращения или снижения ущерба от нарушения.

По завершении планов внедрения обязательно вернитесь к руководству по ускорению развертывания Защиты от потери данных и защиты от потери данных , чтобы ознакомиться с рекомендациями и точно настроить стратегию.

Этап внедрения

Корпорация Майкрософт рекомендует каскадный итеративный подход к обнаружению и защите конфиденциальных данных. Это позволяет уточнять стратегию и политику в процессе, чтобы повысить точность результатов. Например, начать работу с схемой классификации и защиты при обнаружении и идентификации конфиденциальных данных. Обнаруженные данные формируют схему, а схема помогает улучшить инструменты и методы, используемые для обнаружения конфиденциальных данных. Тестирование и обкатка схемы позволяют улучшить ранее разработанные политики защиты. Нет необходимости ждать, пока один этап завершится до начала следующего. Ваши результаты будут более эффективными, если вы повторяете процесс на каждом этапе.

Управление и руководство этапами

Управление данными организации — это итеративный процесс. Тщательно разработав и внедрив вашу схему классификации в цифровое пространство, вы создали прочную основу. Используйте следующие упражнения, чтобы приступить к созданию первоначального плана управления для этой основы:

- Определите методологию: Создайте базовую методологию для проверки схемы, ее применения в цифровом активе и успешности результатов. Определите, как отслеживать и оценивать успешность протокола защиты информации, включая текущее состояние и будущее состояние.

- Создайте начальную основу управления: Начните свое путешествие по управлению с небольшим, легко реализованным набором средств управления. Этот начальный фонд управления называется минимальным жизнеспособным продуктом (MVP).

- Улучшите основу начального управления: Итеративно добавляйте элементы управления для решения реальных рисков по мере достижения конечного состояния.

Microsoft Purview предоставляет несколько возможностей для управления данными, в том числе:

- Политики хранения

- Возможности хранения и архивирования почтовых ящиков

- Управление записями для более сложных политик хранения и удаления и расписаний

См. статью "Управление данными с помощью Microsoft Purview". Кроме того, обозреватель действий дает представление о том, что содержимое было обнаружено и помечено, и где находится это содержимое. Для приложений SaaS Microsoft Defender для облачных приложений предоставляет широкие возможности отчетов о конфиденциальных данных, которые перемещаются и выходят из приложений SaaS. Ознакомьтесь с множеством руководств в библиотеке содержимого Microsoft Defender для облачных приложений.

Дальнейшие шаги

- Обзор платформы внедрения нулевого доверия

- Быстро модернизировать вашу безопасность

- Безопасная удаленная и гибридная работа

- предотвратить или уменьшить ущерб для бизнеса от бреши

- соответствие нормативным и соблюдение требований

Ресурсы отслеживания хода выполнения

Для любого из бизнес-сценариев нулевого доверия можно использовать следующие ресурсы отслеживания хода выполнения.

| Ресурс отслеживания хода выполнения | Это помогает вам... | Предназначен для... |

|---|---|---|

Сетка плана сценария внедрения, доступная для скачивания в виде файла Visio или PDF-файла

|

Легко понять улучшения безопасности для каждого бизнес-сценария и объем усилий для различных стадий и целей фазы планирования. | Руководитель проекта бизнес-сценария, руководители бизнеса и другие заинтересованные лица. |

| Средство отслеживания внедрения нулевого доверия скачиваемой презентации PowerPoint |

Отслеживайте ход выполнения этапов и целей этапа плана. | Руководитель проекта бизнес-сценария, руководители бизнеса и другие заинтересованные лица. |

Цели и задачи бизнес-сценария скачиваемого файла Excel

|

Назначьте ответственного и отслеживайте ход выполнения этапов, целей и задач фазы планирования. | Руководители бизнес-проектов, ИТ-руководители и ИТ-специалисты по внедрению. |

Дополнительные ресурсы см. в оценке и отслеживании хода выполнения.