Примечание.

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Широкое увеличение внедрения в облаке преобразует способ достижения бизнес-результатов организациями. Этот сдвиг подчеркивает зависимость от облачных приложений, что приводит к повышению спроса на такие службы, как программное обеспечение как услуга (SaaS), платформа как услуга (PaaS), инфраструктура как услуга (IaaS) и облачные платформы разработки приложений. Приложения SaaS играют ключевую роль в обеспечении доступности приложений и ресурсов на любом устройстве с подключением к Интернету.

Хотя мультиоблачная среда может помочь сократить операционные затраты и повысить масштабируемость, большое количество конфиденциальных данных и гибкость, которую позволяет организациям потенциально представлять угрозу безопасности. Необходимо предпринять преднамеренные шаги, чтобы обеспечить защиту приложений, размещенных в облаке, и их данных.

Чтобы обеспечить безопасность доступа и производительности, реализация приложений SaaS должна соответствовать модели безопасности нулевого доверия, основанной на этих руководящих принципах.

| Принцип нулевого доверия | Определение | Встречалась... |

|---|---|---|

| Прямая проверка | Всегда выполняйте аутентификацию и авторизацию на основе всех доступных точек данных. | Регистрация приложений SaaS и использование политик условного доступа Microsoft Entra. |

| Использование доступа с минимальными привилегиями | Ограничьте доступ пользователей с помощью технологий JIT/JEA, а также адаптивных политик на основе рисков и средств защиты данных. | Использование Защита информации Microsoft Purview. |

| Предполагайте наличие бреши в системе безопасности | Минимизируйте радиус поражения и возможность доступа к сегменту. Используйте сквозное шифрование и аналитику для обеспечения видимости, обнаружения угроз и усиления защиты. | Использование приложений Microsoft Defender для облака. |

Это решение документации помогает применять принципы нулевого доверия с помощью Microsoft 365 для управления цифровыми приложениями облачных приложений с акцентом на приложениях SaaS.

На следующей схеме показаны связи между сторонними облачными приложениями, идентификатором Microsoft Entra ID, Defender для облака Apps и Защита информации Microsoft Purview для применения этих принципов.

На схеме показана следующая схема:

- Примеры сторонних облачных приложений, которые включают приложения SaaS и пользовательские приложения PaaS.

- Роль идентификатора Microsoft Entra для включения этих приложений в область строгой проверки подлинности и других политик условного доступа. Дополнительные сведения см. в разделе "Интеграция всех приложений с идентификатором Microsoft Entra".

- Роль Microsoft Defender для облака приложений при обнаружении облачных приложений, которые использует ваша организация. Вы можете утвердить приложения, применить элементы управления сеансами и обнаружить конфиденциальные данные. Для недавно обнаруженных корпоративных облачных приложений, поддерживающих федерацию, вы можете добавить их в идентификатор Microsoft Entra для принудительной проверки подлинности и других политик.

- Роль Защита информации Microsoft Purview для защиты данных облачных приложений и предотвращения потери данных в сочетании с Microsoft Defender для облака приложениями.

Реализация уровней защиты для приложений SaaS

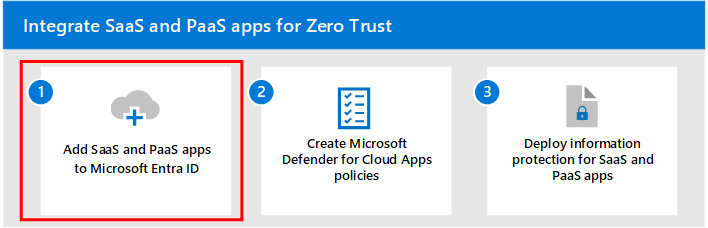

На этой схеме показаны единицы работы по развертыванию возможностей нулевого доверия в клиенте Microsoft 365, в котором описаны конкретные шаги по интеграции и защите приложений SaaS.

| Этап | Description |

|---|---|

| 1. Добавление приложений SaaS в идентификатор Microsoft Entra | Добавьте приложения в идентификатор Microsoft Entra, чтобы авторизованные пользователи могли безопасно получить к нему доступ. Многие типы приложений можно зарегистрировать с помощью идентификатора Microsoft Entra. |

| 2. Создание политик приложений Microsoft Defender для облака | Убедитесь, что политики установлены таким образом, чтобы только авторизованные пользователи и определенные условия выполнялись до того, как пользователи смогут получить доступ к ресурсам. |

| 3. Развертывание защиты информации для приложений SaaS | Убедитесь, что защищенные и конфиденциальные бизнес-данные для приложений SaaS. |

Рекомендации по лицензированию см . в руководстве По обеспечению безопасности и соответствия требованиям Microsoft 365.

Дополнительные сведения о применении защиты нулевого доверия в Microsoft 365 см. в плане развертывания Microsoft 365 Zero Trust.

Следующие шаги

Используйте следующие действия, чтобы применить принципы нулевого доверия для приложений SaaS с Microsoft 365:

- Добавьте приложения SaaS в идентификатор Microsoft Entra ID.

- Создание политик приложений Microsoft Defender для облака.

- Развертывание защиты информации для приложений SaaS.

Рекомендуемое обучение

| Обучение | Указание требований для защиты служб SaaS, PaaS и IaaS |

|---|---|

| Узнайте, как анализировать требования к безопасности для различных облачных предложений (SaaS, PaaS и IaaS), рабочих нагрузок Интернета вещей, веб-рабочих нагрузок и контейнеров. |