Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В рамках руководства по внедрению нулевого доверия эта статья входит в состав руководства по предотвращению или сокращению бизнес-ущерба от бизнес-сценария нарушения и описывает, как защитить вашу организацию от кибератак. В этой статье описывается, как развернуть дополнительные меры безопасности, чтобы предотвратить нарушение и ограничить распространение и создать и проверить инфраструктуру непрерывности бизнес-процессов и аварийного восстановления (BCDR), чтобы быстрее восстановиться после разрушительного нарушения.

Для элементов руководящих принципов нарушения нулевого доверия к нарушению нулевого доверия:

Минимизация доступа к радиусу взрыва и сегменту

Он описан в этой статье.

Проверка сквозного шифрования

Он описан в этой статье.

Использование аналитики для получения видимости, обнаружения угроз на диске и улучшения защиты

В этой статье предполагается, что вы уже модернизировали состояние безопасности.

Подробные сведения о ресурсах Microsoft Azure см. в статье "Защита ресурсов Azure от разрушительных кибератак".

Цикл внедрения для реализации инфраструктуры предотвращения нарушений безопасности и восстановления

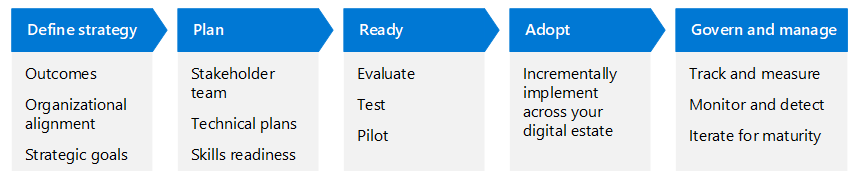

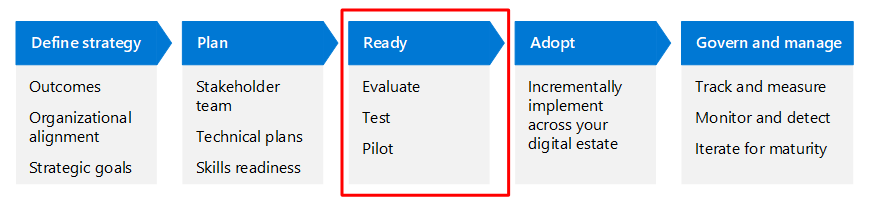

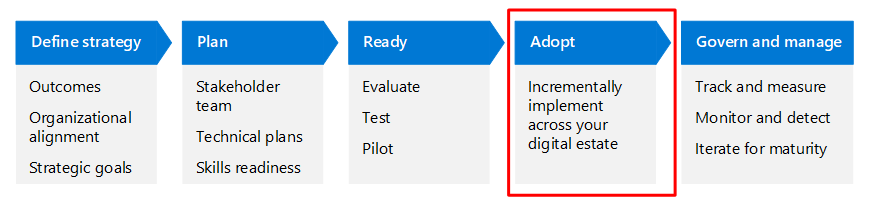

В этой статье рассматривается реализация инфраструктуры предотвращения нарушений безопасности и восстановления инфраструктуры предотвращения или уменьшения бизнес-ущерба от бизнес-сценария нарушения, используя те же этапы жизненного цикла, что и Cloud Adoption Framework для Azure— определение стратегии, планирование, готовность, принятие и управление и управление ими, но адаптировано для нулевого доверия.

В следующей таблице представлена доступна версия иллюстрации.

| Определение стратегии | Планирование | Готово | Внедрение | Контроль и управление |

|---|---|---|---|---|

| Результаты Выравнивание организации Стратегические цели |

Команда заинтересованных лиц Технические планы отсутствие достаточных навыков; |

Оценивать Тест Пилотная версия |

Постепенно реализуйте цифровые активы | Отслеживание и измерение Мониторинг и обнаружение Итерацию для зрелости |

Дополнительные сведения о цикле внедрения "Нулевое доверие" см. в обзоре платформы внедрения "Нулевое доверие".

Дополнительные сведения о бизнес-сценарии предотвращения или уменьшения ущерба для бизнеса см. в следующих примерах:

- Обзор

- Дополнительные элементы реализации защиты от угроз и XDR

Определение этапа стратегии

Этап определения стратегии имеет решающее значение для определения и официального оформления наших усилий . Он формализирует "Почему?" этого сценария. На этом этапе вы понимаете сценарий с помощью бизнес-, ИТ- и операционных и стратегических перспектив. Вы определяете результаты, с помощью которых можно оценить успех в сценарии, понимая, что безопасность — это добавочное и итеративное путешествие.

В этой статье приводятся мотивации и результаты, относящиеся ко многим организациям. Используйте эти предложения, чтобы отобразить стратегию для вашей организации на основе уникальных потребностей.

Мотивы реализации защиты от нарушений безопасности и инфраструктуры восстановления

Мотивации для предотвращения нарушений безопасности и инфраструктуры восстановления просты, но различные части организации имеют различные стимулы для выполнения этой работы. В следующей таблице приведены некоторые из этих мотивов.

| Площадь | Цели |

|---|---|

| Бизнес-потребности | Для работы вашего бизнеса с состоянием предотвращения и восстановления нарушений в качестве расширения безопасности. Ваш бизнес может восстановиться после нарушения, содержащего ущерб в одной или нескольких областях, продолжая бизнес как обычный. |

| Ит-потребности | Чтобы реализовать технологии и дисциплины для снижения вероятности нарушения, таких как обновление локальных систем и конечных точек и развертывание ресурсов honeypot для отвлекающих и обманувших злоумышленников, все при сохранении бескомпромиссного подхода к безопасности и подготовке удостоверений. |

| Операционные потребности | Реализация мер по предотвращению и восстановлению нарушений в качестве стандартных операционных процедур. Ожидается нарушение, и в то время как нежелательные могут быть устранены для вашего бизнеса вертикали. |

| Стратегические потребности | Чтобы постепенно повысить способность вашего бизнеса восстановиться от нарушений, что может снизить отдачу инвестиций в кибер-злоумышленников при повышении устойчивости операционной системы. Предполагается, что принцип нарушения нулевого доверия заставляет вас планировать и выполнять изменения и обновления, чтобы обеспечить выживание бизнеса, минимизировать нарушения и сократить время восстановления. |

Результаты реализации защиты от нарушений безопасности и инфраструктуры восстановления

Применение общей цели Нулевого доверия к "никогда не доверяй" вашей инфраструктуре предотвращения и уменьшения ущерба от нарушений добавляет значительный уровень защиты к вашей среде. Важно быть ясным в результатах, которые вы ожидаете достичь, чтобы вы могли достичь правильного баланса защиты для всех участвующих команд. В следующей таблице приведены предлагаемые цели и результаты.

| Цель | Результат |

|---|---|

| Бизнес-результаты | Методы предотвращения и восстановления нарушений приводят к минимальным затратам, связанным с нарушениями и быстрым восстановлением бизнес-процессов. |

| Система управления | Средства и системы предотвращения нарушений и восстановления развертываются, а внутренние процессы проверяются и готовы к нарушениям. |

| Устойчивость организации | Между предотвращением нарушений безопасности и восстановлением и упреждающей защитой от угроз ваша организация может быстро восстановиться после атаки и предотвратить будущие атаки своего типа. |

| Безопасность | Защита от нарушений и восстановление интегрированы в общие требования и политики безопасности. |

Этап плана

Планы внедрения преобразуют принципы стратегии нулевого доверия в практический план. Ваши коллективные команды могут использовать план внедрения, чтобы руководствоваться своими техническими усилиями и выравнивать их с бизнес-стратегией вашей организации.

Мотивации и результаты, которые вы определяете вместе с вашими бизнес-лидерами и командами, поддерживают "Почему?" для вашей организации и становятся Северной звездой для вашей стратегии. Далее происходит техническое планирование для достижения целей.

Техническое внедрение для реализации предотвращения и восстановления нарушений включает в себя:

- Настройка Microsoft Entra управление привилегированными пользователями (PIM) для защиты администратора и других привилегированных учетных записей для JIT-доступа.

- Повышение безопасности сетевой инфраструктуры.

- Развертывание ресурсов honeypot в сети, чтобы заманить злоумышленников и обнаружить их присутствие рано.

- Реализация комплексной инфраструктуры исправлений для обеспечения актуальности серверов и устройств.

- Начните использовать Управление внутренними рисками Microsoft Purview.

- Развертывание инфраструктуры BCDR для быстрого восстановления после разрушительной кибератаки.

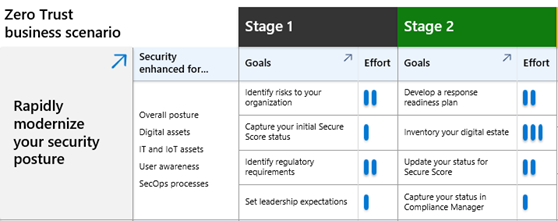

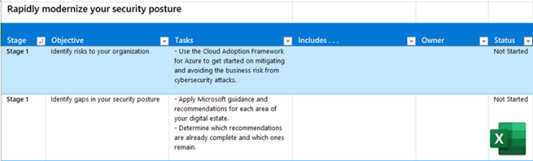

Многие организации могут использовать четырехэтапный подход к этим целям развертывания, приведенный в следующей таблице.

| Этап 1 | Этап 2 | Этап 3 | Этап 4 |

|---|---|---|---|

| Защищенные привилегированные учетные записи Сегментируйте сеть Реализация Azure Site Recovery для обеспечения непрерывности критически важных рабочих нагрузок Шифрование сетевого взаимодействия |

Реализация резервного копирования Microsoft 365 и Azure Backup для критически важных бизнес-данных Реализация плана исправления Создание ресурсов honeypot Начало работы с Управление внутренними рисками Microsoft Purview |

Реализация резервного копирования Microsoft 365 и Azure Backup для всех бизнес-данных Реализация Azure Site Recovery для всех рабочих нагрузок Получение видимости сетевого трафика Проектирование ответа на угрозы и непрерывность бизнес-процессов и аварийное восстановление (BCDR) |

Прекращение устаревшей технологии безопасности сети Практическое реагирование на угрозы и BCDR |

Если этот поэтапный подход подходит для вашей организации, можно использовать следующее:

Эта скачиваемая презентация слайдов PowerPoint и отслеживание хода выполнения этих этапов и целей для руководителей бизнеса и других заинтересованных лиц. Ниже приведен слайд для этого бизнес-сценария.

Эта книга Excel позволяет назначать владельцев и отслеживать ход выполнения этих этапов, целей и их задач. Ниже приведен лист для этого бизнес-сценария.

Общие сведения о вашей организации

Этот рекомендуемый поэтапный подход к технической реализации может помочь дать контекст для понимания вашей организации.

Базовый шаг жизненного цикла внедрения Нулевого доверия для каждого бизнес-сценария включает инвентаризацию и определение текущего состояния инфраструктуры. Для этого бизнес-сценария необходимо собрать сведения о текущем:

- Политики безопасности привилегированных удостоверений и требования.

- Методики и технологии безопасности сети.

- Внутренние риски и приоритеты для управления ими.

- Политики и требования к исправлению для серверов и устройств.

- Системы и политики BCDR.

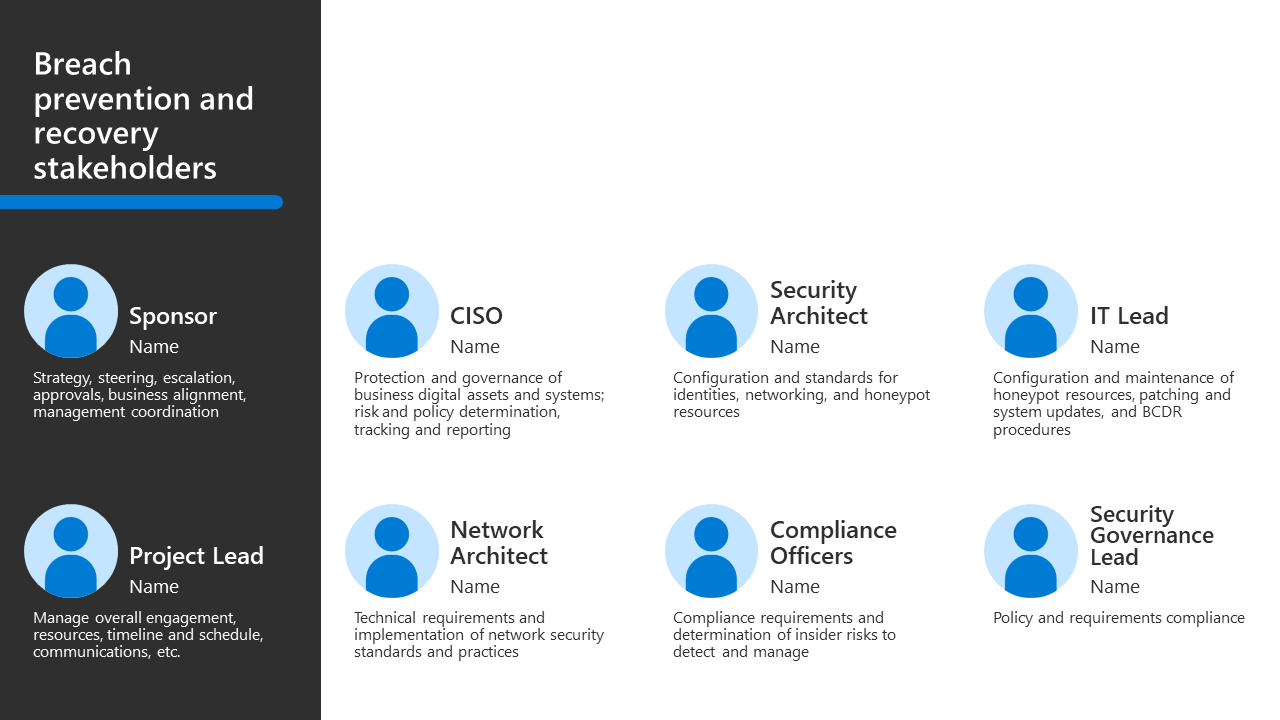

Планирование и выравнивание организации

Техническая работа по предотвращению нарушения и реализации инфраструктуры восстановления пересекает несколько перекрывающихся областей и ролей:

- Привилегированные удостоверения

- Сеть

- Управление внутренними рисками

- Исправление устройств

- Непрерывность бизнес-процессов и аварийное восстановление

В этой таблице перечислены роли, которые рекомендуется использовать при создании спонсорской программы и иерархии управления проектами для определения и обеспечения результатов.

| Руководители программ и технические владельцы | Отчетность |

|---|---|

| CISO, CIO или директор по безопасности данных | Поддержка руководства |

| Руководство по программе из системы безопасности | Достижение результатов и совместная работа между командами |

| Архитектор систем безопасности | Советы по настройке и стандартам, особенно вокруг привилегированных удостоверений, сети и проектирования ресурсов honeypot |

| ИТ-руководитель | Обслуживание ресурсов honeypot, реализация требований к обновлению системы и политикам обновления системы, а также реализация и применение процедур BCDR |

| Сетевой архитектор | Рекомендации и реализация стандартов и методик безопасности сети |

| Должностные лица по обеспечению соответствия | Сопоставляйте требования и риски соответствия определенным элементам управления и доступным технологиям и советуйте выявлять и управлять ими. |

| Управление безопасностью и /или ИТ-руководитель | Мониторинг для обеспечения соответствия определенным политикам и требованиям |

Палуба ресурсов PowerPoint для этого содержимого внедрения включает следующий слайд с представлением заинтересованных лиц, которые можно настроить для вашей организации.

Техническое планирование и готовность к работе с навыками

Прежде чем приступить к технической работе, корпорация Майкрософт рекомендует узнать о возможностях, способах совместной работы и рекомендациях по подходу к этой работе. В следующей таблице содержится несколько учебных ресурсов, которые помогут командам получить навыки.

| Ресурс | Описание |

|---|---|

| Модуль. Планирование и реализация привилегированного доступа | Узнайте, как использовать PIM для защиты данных и ресурсов. |

| Модуль. Проектирование решения для резервного копирования и аварийного восстановления | Узнайте, как выбрать подходящие решения для резервного копирования и аварийного восстановления для рабочих нагрузок Azure. |

| Модуль. Защита локальной инфраструктуры от аварий с помощью Azure Site Recovery | Узнайте, как обеспечить аварийное восстановление для локальной инфраструктуры с помощью Azure Site Recovery. |

| Модуль. Защита инфраструктуры Azure с помощью Azure Site Recovery | Узнайте, как обеспечить аварийное восстановление инфраструктуры Azure, настроив репликацию, отработку отказа и восстановление размещения виртуальных машин Azure. |

| Модуль: проектирование и реализация сетевой безопасности | Узнайте, как разрабатывать и реализовывать решения безопасности сети, такие как Azure DDoS, группы безопасности сети, Брандмауэр Azure и Брандмауэр веб-приложений. |

| Модуль. Защита и изоляция доступа к ресурсам Azure с помощью групп безопасности сети и конечных точек служб | Узнайте, как использовать группы безопасности сети и конечные точки служб для защиты виртуальных машин и служб Azure от несанкционированного доступа к сети. |

| Модуль: управление обновлениями Windows Server | Узнайте, как использовать Windows Server Update Services для развертывания обновлений операционной системы на компьютерах в сети. |

Этап 1

Цели развертывания этапа 1 включают блокировку администратора и других учетных записей привилегированного доступа, использование облачных продуктов Майкрософт для резервного копирования критически важных бизнес-данных и обеспечение шифрования всего сетевого трафика.

Защищенные привилегированные учетные записи

Инциденты кибербезопасности обычно начинаются с кражи учетных данных определенного рода. Злоумышленники обнаруживают имя учетной записи, которое может быть хорошо известным или легко обнаруженным адресом электронной почты, а затем перейдите к определению пароля учетной записи. Этот тип атаки может быть разорван в большинстве случаев многофакторной проверкой подлинности (MFA). Однако принцип "Предполагать нарушение нулевого доверия" подразумевает, что злоумышленник может получить доступ к сети с помощью удостоверения.

Как только в сети злоумышленники пытаются повысить уровень привилегий, компрометируя учетные записи с большим и большим доступом. Цель заключается в том, чтобы скомпрометировать привилегированную учетную запись, доступ к широкой полосе конфиденциальных данных, а также к административным параметрам. Поэтому необходимо предотвратить этот уровень доступа к злоумышленникам.

Во-первых, для организаций гибридных удостоверений необходимо убедиться, что учетные записи администратора или учетные записи с привилегированными ролями, используемыми для облачных служб, не синхронизированы и хранятся в локальная служба Active Directory доменных служб (AD DS). Если они хранятся в локальной среде и AD DS или Microsoft Entra Connect, злоумышленник может иметь административный контроль над облачными службами Майкрософт. Проверьте параметры синхронизации, чтобы предотвратить и проверить, присутствуют ли учетные записи администратора облака в AD DS.

Все организации с облачной подпиской Майкрософт имеют клиент Идентификатора Microsoft Entra, содержащий облачные учетные записи, которые включают учетные записи пользователей и администраторов. Администраторы должны выполнять привилегированные операции в приложениях Microsoft Entra ID, Azure, Microsoft 365 или SaaS.

Первым шагом защиты привилегированных учетных записей является требование надежных паролей и многофакторной проверки подлинности. Кроме того, в соответствии с принципом "Использование наименьшего доступа к нулю доверия" используйте Microsoft Entra PIM в рабочей среде Microsoft Entra, чтобы обеспечить дополнительный уровень защиты. Microsoft Entra PIM обеспечивает активацию ролей на основе времени и утверждения, чтобы снизить риски чрезмерного, ненужного или неправильного доступа.

К функциям Microsoft Entra PIM относятся:

- Привилегированный доступ JIT к ресурсам Microsoft Entra ID и Azure

- Доступ к ресурсам с привязкой к времени с использованием дат начала и окончания

- требование утверждения для активации привилегированных ролей;

- Принудительное применение MFA для активации любой роли

- Требовать обоснование, чтобы понять, почему пользователи активируют

- получение уведомлений при активации привилегированных ролей;

- проведение проверки доступа, чтобы убедиться в необходимости ролей для пользователей;

| Ресурс | Описание |

|---|---|

| Что такое гибридное удостоверение с идентификатором Microsoft Entra? | Начало работы с набором документации для Microsoft Entra ID Connect. |

| Что такое управление привилегированными пользователями Microsoft Entra? | Начало работы с набором документации для Microsoft Entra PIM. |

| Планирование развертывания Microsoft Entra PIM | Пошаговое руководство по планированию развертывания PIM для привилегированных учетных записей. |

| Модуль. Планирование и реализация привилегированного доступа | Узнайте, как использовать PIM для защиты данных и ресурсов. |

Сегментируйте сеть

Эта цель — создать границы в сети, чтобы промежуточный анализ и фильтрация могли защитить конфиденциальные серверы, приложения и данные. Сегментация сети может происходить для локальных серверов или в облаке, например с виртуальными машинами, размещенными в виртуальных сетях (виртуальных сетях) в Azure IaaS.

| Рекомендации | Ресурс |

|---|---|

| Используйте множество входящих и исходящих облачных микро периметров с некоторыми микросегрегациями. | Защита сетей с помощью модели "Никому не доверяй" |

| Используйте несколько подсетей и групп безопасности сети для размещения нескольких уровней приложения и ограничения трафика. |

Применение принципов нулевого доверия к периферийной виртуальной сети в Azure Применение принципов нулевого доверия к периферийной виртуальной сети с помощью служб PaaS Azure |

Дополнительные сведения о сегментации в средах Azure см. в разделе Сегментирование сетевого взаимодействия на основе Azure.

Реализация Site Recovery для обеспечения непрерывности критически важных рабочих нагрузок

Azure Site Recovery — это собственное аварийное восстановление как услуга (DRaaS), которое обеспечивает простоту развертывания, экономичности и зависимости. Разверните процессы репликации, отработки отказа и восстановления с помощью Site Recovery, чтобы обеспечить работу приложений во время запланированных и незапланированных сбоев, таких как сбой на основе кибератаки.

Azure Site Recovery имеет два основных компонента:

- Служба Site Recovery. Site Recovery помогает обеспечить непрерывность бизнеса, сохраняя работоспособность бизнес-приложений и рабочих нагрузок во время сбоев. Site Recovery реплицирует рабочие нагрузки, выполняемые на физических компьютерах и виртуальных машинах, с основного сайта в дополнительное расположение. Если на вашем основном сайте произошел сбой, выполните отработку отказа во вторичное расположение и получите доступ к приложениям из этого расположения. После того как основное расположение снова станет доступным, вы сможете восстановить расположение.

- Служба Backup. Служба Azure Backup обеспечивает безопасное хранение данных и их восстановление. Дополнительные сведения см. в предыдущем разделе.

Site Recovery управляет репликацией для:

- Репликация виртуальных машин Azure между регионами Azure

- Репликация из общедоступной вычислительной среды Azure с несколькими доступами (MEC) в регион

- Репликация между двумя общедоступными mecs Azure

- Локальные виртуальные машины, виртуальные машины Azure Stack и физические серверы

Используйте Azure Site Recovery в рамках решения BCDR.

| Ресурс | Описание |

|---|---|

| Обзор Site Recovery | Начало работы с набором документации. |

| Модуль. Защита локальной инфраструктуры от аварий с помощью Azure Site Recovery | Узнайте, как обеспечить аварийное восстановление для локальной инфраструктуры с помощью Azure Site Recovery. |

| Модуль. Защита инфраструктуры Azure с помощью Azure Site Recovery | Узнайте, как обеспечить аварийное восстановление инфраструктуры Azure, настроив репликацию, отработку отказа и восстановление размещения виртуальных машин Azure. |

Шифрование сетевого взаимодействия

Эта цель является больше проверки, чтобы убедиться, что сетевой трафик зашифрован. Обратитесь к группе сети, чтобы убедиться, что эти рекомендации выполнены.

| Рекомендации | Ресурс |

|---|---|

| Убедитесь, что внутренний трафик между приложениями шифруется: — принудительное взаимодействие только с HTTPS для веб-приложений, подключенных к Интернету. — подключение удаленных сотрудников и партнеров к Microsoft Azure с помощью VPN-шлюз Azure. — Доступ к виртуальным машинам Azure безопасно с помощью зашифрованного обмена данными через Бастион Azure. |

Безопасные сети с нулевой доверием 3: внутренний трафик между приложениями шифруется |

| Шифрование внутреннего трафика приложения между виртуальными сетями. Шифрование трафика между локальной средой и облаком. |

Безопасные сети с нулевой целью доверия 6: весь трафик шифруется |

| Для сетевых архитекторов эта статья помогает поставить рекомендуемые сетевые концепции в перспективу. Эд Фишер, архитектор безопасности и соответствия требованиям Майкрософт описывает, как оптимизировать сеть для облачного подключения, избегая наиболее распространенных ошибок. | Сеть до точки зрения архитектора (в облаке)-One |

Дополнительные сведения о шифровании в средах Azure см. в разделе "Шифрование сетевого взаимодействия на основе Azure".

Этап 2

Цели развертывания этапа 2 включают сегментирование сети для повышения контроля трафика к конфиденциальным ресурсам, обеспечение своевременного исправления серверов и устройств с обновлениями, создание ресурсов медового устройства для обмана и отвлекающих злоумышленников и начало управления внутренними рисками.

Реализация Microsoft 365 и Azure Backup для критически важных бизнес-данных

BCDR является важным элементом устранения нарушений, и важной частью инфраструктуры BCDR является резервное копирование и восстановление. Для кибератак также необходимо защитить резервные копии от преднамеренной стирки, повреждения или шифрования. В атаке программы-шантажистов злоумышленник может шифровать, повреждены или уничтожать ваши динамические данные и резервные копии, оставляя организацию уязвимой для выкупа для восстановления бизнес-операций. Чтобы устранить эту уязвимость, копии резервных копий данных должны быть неизменяемыми.

Корпорация Майкрософт предлагает Microsoft 365 Backup и Azure Backup для собственных функций резервного копирования и восстановления.

Microsoft 365 Backup — это новое предложение (в настоящее время в предварительной версии), которое создает резервные копии данных клиента Microsoft 365 для рабочих нагрузок Exchange, OneDrive и SharePoint в масштабе и обеспечивает быстрое восстановление. Резервное копирование или приложения Microsoft 365, созданные на основе платформы хранилища резервных копий Microsoft 365, обеспечивают следующие преимущества независимо от размера или масштаба вашего клиента:

- Быстрое и неизменяемое резервное копирование в течение нескольких часов

- Быстрое восстановление в течение нескольких часов

- Полная точность восстановления сайта SharePoint и учетной записи OneDrive, что означает, что сайт и OneDrive восстанавливаются в их точном состоянии в определенных предыдущих точках времени с помощью операции отката

- Восстановление или детализированное восстановление элемента почтового ящика Exchange с помощью поиска

- Консолидированное управление доменами безопасности и соответствия требованиям

Дополнительные сведения см. в обзоре резервного копирования Microsoft 365.

Служба Azure Backup предоставляет простые, безопасные и экономичные решения для резервного копирования и восстановления данных из облака Microsoft Azure. Azure Backup может создать резервную копию:

- Локальные файлы, папки, состояние системы, локальные виртуальные машины (Hyper-V и VMware) и другие локальные рабочие нагрузки.

- Виртуальные машины Azure или файлы, папки и состояние системы.

- управляемые диски Azure.

- общие папки Файлы Azure

- SQL Server на виртуальных машинах Azure

- базы данных SAP HANA на виртуальных машинах Azure;

- Серверы службы "База данных Azure для PostgreSQL"

- Большие двоичные объекты Azure

| Ресурс | Описание |

|---|---|

| Модуль. Проектирование решения для резервного копирования и аварийного восстановления | Узнайте, как выбрать подходящие решения для резервного копирования и аварийного восстановления для рабочих нагрузок Azure. |

| Обзор резервного копирования Microsoft 365 | Начало работы с набором документации для Microsoft 365 Backup. |

| Обзор службы Azure Backup | Начало работы с набором документации для Azure Backup. |

| План резервного копирования и восстановления для защиты от программ-шантажистов | Узнайте, как Azure Backup защищает от атаки программы-шантажистов. |

Вы можете использовать Службу архивации Microsoft 365 и Azure Backup в рамках решения BCDR.

Вы также можете использовать добавочные моментальные снимки в Azure для судебно-судебного расследования после нарушения. Добавочные моментальные снимки — это резервные копии управляемых дисков на определенный момент времени, которые содержат только изменения, внесенные с момента создания предыдущего моментального снимка. Моментальные снимки позволяют установить последний момент времени до возникновения нарушения и восстановить его в этом состоянии.

Защита удостоверений для учетных записей пользователей, используемых для администрирования резервных копий, должна использовать надежную проверку подлинности с MFA и использовать PIM для доступа JIT. Кроме того, убедитесь, что инфраструктура резервного копирования защищена с помощью вторичных удостоверений от другого поставщика удостоверений, таких как локальные удостоверения или локальные системные удостоверения. Они называются учетными записями разбиения стекла.

Например, если кибератака скомпрометирована клиент идентификатора Microsoft Entra ID, и вы теперь заблокированы с помощью учетной записи администратора идентификатора Microsoft Entra для доступа к резервным копиям, инфраструктура резервного копирования должна разрешить вход, который отделен от скомпрометированного клиента Идентификатора Microsoft Entra ID.

Реализация плана исправления

План исправлений включает настройку автоматического обновления во всех ваших операционных системах, чтобы исправления были развернуты быстро, чтобы избежать злоумышленников, которые полагаются на непатшированные системы в качестве векторов атак.

| Ресурс | Описание |

|---|---|

| Управление конечными точками в Корпорации Майкрософт | Начало работы с обзором решений по управлению конечными точками от Корпорации Майкрософт. |

| Управление конечными точками | Начало работы с документацией по управлению конечными точками. |

| Применение нулевого доверия к Azure IaaS. Автоматизация обновлений виртуальных машин | Настройте автоматические обновления для виртуальных машин под управлением Windows и Linux. |

| Обновл. Windows параметры, которые можно управлять с помощью политики Intune | Управление параметрами Обновл. Windows для Windows 10 и Windows 11 с помощью Microsoft Intune. |

Кроме того, рассмотрите возможность обновлений и исправлений, необходимых другим устройствам, особенно тем, которые:

Обеспечение безопасности.

Примерами являются маршрутизаторы доступа к Интернету, брандмауэры, устройства фильтрации пакетов и другие промежуточные устройства анализа безопасности.

Являются частью инфраструктуры BCDR.

Примеры включают локальные или локальные сторонние службы резервного копирования.

Создание ресурсов honeypot

Вы намеренно создаете ресурсы honeypot , такие как удостоверения, общие папки, приложения и учетные записи служб, чтобы они могли быть обнаружены злоумышленниками. Эти ресурсы предназначены для привлечения и обмана злоумышленников и не являются частью обычной ИТ-инфраструктуры.

Ресурсы honeypot должны отражать типичные цели для злоумышленников. Например:

- Имена учетных записей пользователей, которые подразумевают доступ администратора, но не имеют привилегий за пределами ресурсов honeypot.

- Ресурсы общей папки с именами файлов, подразумевающие конфиденциальные данные, такие как CustomerDatabase.xlxs, но данные вымышлены.

После развертывания ресурсов honeypot используйте инфраструктуру защиты от угроз, чтобы отслеживать их и обнаруживать атаки рано. В идеале обнаружение происходит до того, как злоумышленник определил, что ресурсы honeypot являются поддельными и используют методы боковой передачи для жизни с землей, в которой злоумышленник использует собственные приложения и инструменты для атаки на ваши ресурсы. Во время нападения на ресурсы honeypot можно также собирать сведения об удостоверении, методах и мотивациях злоумышленника.

Благодаря новой возможности обмана в XDR в Microsoft Defender вы можете включить и настроить учетные записи, которые выглядят аутентичными обманом, узлами и заманчивыми. Затем поддельные ресурсы, созданные XDR Defender, автоматически развертываются на определенных клиентах. Когда злоумышленник взаимодействует с обманом или заманчивыми, возможность обмана повышает высокий уровень достоверности оповещений, помогая вашей группе безопасности расследованиям и позволяя им наблюдать за методами и стратегиями злоумышленника.

Дополнительные сведения см. в статье Использование Azure DNS для частных доменов.

Начало работы с Управление внутренними рисками Microsoft Purview

Управление внутренними рисками Microsoft Purview помогает быстро определить, обыгрыть и действовать на потенциально рискованном действии. Используя журналы из Microsoft 365 и Microsoft Graph, управление внутренними рисками позволяет определять определенные политики для выявления индикаторов риска. Примеры внутренних рисков от пользователей:

- утечки конфиденциальных данных и разглашение данных;

- нарушения конфиденциальности;

- кража интеллектуальной собственности;

- мошенничество;

- торговые операции с использованием служебной информации;

- нарушения соответствия нормативным требованиям.

После выявления рисков вы можете принять меры по устранению этих рисков, а также при необходимости открыть расследования и принять соответствующие юридические меры.

| Ресурс | Описание |

|---|---|

| Управление внутренними рисками | Начало работы с набором документации. |

| Модуль. Управление рисками предварительной оценки в Microsoft Purview | Узнайте об управлении внутренними рисками и о том, как технологии Майкрософт помогут вам обнаруживать, исследовать и действовать на рискованных действиях в вашей организации. |

| Модуль. Реализация Управление внутренними рисками Microsoft Purview | Узнайте, как использовать Управление внутренними рисками Microsoft Purview для планирования решения для предварительной оценки рисков, создания политик управления внутренними рисками и управления оповещениями и вариантами управления внутренними рисками. |

Этап 3

На этом этапе вы расширяете область резервного копирования и восстановления сайта для включения всех бизнес-данных и рабочих нагрузок, дальнейшего предотвращения сетевых атак и создания более формального проектирования и плана для реагирования на угрозы и BCDR.

Реализация резервного копирования Microsoft 365 и Azure Backup для всех бизнес-данных

После того как вы будете удовлетворены работой Microsoft 365 Backup и Azure Backup для критически важных данных и были протестированы в упражнениях восстановления, теперь вы можете расширить его, чтобы включить все бизнес-данные.

Реализация Azure Site Recovery для всех рабочих нагрузок

После того как вы удовлетворены работой Azure Site Recovery для критически важных данных и протестированы в упражнениях восстановления, теперь вы можете расширить его, чтобы включить все бизнес-данные.

Получение видимости сетевого трафика

Облачные приложения, которые открыли конечные точки во внешних средах, таких как Интернет или локальная среда, подвергаются риску атак из этих сред. Чтобы предотвратить эти атаки, необходимо проверить трафик на наличие вредоносных полезных данных или логики.

Дополнительные сведения см. в разделе "Собственный облачный" фильтрация и защита известных угроз.

Дополнительные сведения о получении видимости сетевого трафика в средах Azure см. в статье "Получение видимости сетевого трафика".

Разработка ответа на угрозы и BCDR

Последствия нарушения могут выполнять спектр злоумышленника, заражающего устройства вредоносными программами, которые могут быть обнаружены и содержаться относительно легко, для атак программ-шантажистов, в которых злоумышленник уже эксфильтровал, шифровал или уничтожил некоторые или все конфиденциальные данные вашей организации и выкупает его воздействие или восстановление.

При нападении на вредоносные программы-шантажисты ваша организация может страдать от долгосрочных бизнес-нарушений, аналогичных многим в отношениях с кризисом или стихийным бедствием. Подумайте о нарушении и его результирующей разрушительной кибератаке в качестве человеческого кризиса или катастрофы.

Поэтому важно включить нарушения и возможность высокоразрушительной кибератаки в планирование BCDR. Та же инфраструктура, которую вы будете использовать для продолжения бизнес-операций в кризисе или после стихийных бедствий, может использоваться для восстановления после атаки.

Если у вас уже есть план BCDR, просмотрите его, чтобы убедиться, что он включает данные, устройства, приложения и процессы, которые могут быть затронуты в кибератаке.

Если нет, начните процесс планирования для общего BCDR и включите кибератаки в качестве источника кризиса или катастрофы. Обратите внимание на следующие условия.

Планы BC гарантируют, что бизнес может нормально функционировать в случае кризиса.

Планы аварийного восстановления включают непредвиденные случаи для восстановления от потери данных или инфраструктуры с помощью резервных копий данных и замены или восстановления инфраструктуры.

Планы аварийного восстановления должны включать подробные процедуры для восстановления ИТ-систем и процессов для восстановления бизнес-операций. Эти планы должны иметь внестрочный резервный копирование, например на переносимых носителях, хранящихся в расположении с физической безопасностью. Злоумышленники могут охотиться на эти планы ИТ-восстановления в локальных и облачных расположениях и уничтожить их в рамках атаки программы-шантажистов. Поскольку уничтожение этих планов сделает его более дорогостоящим для вас для восстановления бизнес-операций, злоумышленники могут требовать больше выкупа.

Microsoft 365 Backup, Azure Backup и Azure Site Recovery, описанные в этой статье, являются примерами технологий BCDR.

| Ресурс | Описание |

|---|---|

| Модуль. Проектирование решения для резервного копирования и аварийного восстановления | Узнайте, как выбрать подходящие решения для резервного копирования и аварийного восстановления для рабочих нагрузок Azure. |

Этап 4

На этом этапе вы еще больше защитите сеть и убедитесь, что ваш план BCDR и процесс работает, практикуя его для разрушительных ситуаций кибератаки.

Отказ от устаревшей технологии сетевой безопасности

Изучите набор технологий и продуктов, которые ваша организация использует для обеспечения безопасности сети, и определите, необходимы ли они или избыточны с другими возможностями безопасности сети. Каждая технология безопасности сети также может быть мишенью для злоумышленников. Например, если технология или продукт не обновляется своевременно, рассмотрите возможность его удаления.

Дополнительные сведения см. в разделе "Прекращение устаревшей технологии сетевой безопасности", которая описывает типы технологий сетевой безопасности, которые больше не требуются.

Дополнительные сведения о прекращении устаревших технологий сетевой безопасности в средах Azure см. в статье "Прекращение устаревшей технологии безопасности сети".

Практическое реагирование на угрозы и BCDR

Чтобы обеспечить быстрое восстановление бизнес-операций после разрушительной кибератаки, следует регулярно применять план BCDR вместе с командой SecOps. Рассмотрите возможность применения практики BCDR для кибератак один раз в месяц или квартал, а также при изменении элементов инфраструктуры BCDR, таких как использование другого продукта резервного копирования или метода.

План внедрения облака

План внедрения является важным требованием для успешного внедрения облака. Ключевыми атрибутами успешного плана внедрения для реализации предотвращения и восстановления нарушений безопасности являются следующие:

- Стратегия и планирование согласованы. По мере создания планов тестирования, пилотирования и развертывания возможностей предотвращения и восстановления нарушений в цифровой недвижимости обязательно следует пересмотреть стратегию и цели, чтобы обеспечить соответствие планов. Сюда входят приоритеты и целевые вехи целей по предотвращению и восстановлению нарушений.

- План является итеративным. По мере развертывания плана вы узнаете много вещей о вашей среде и наборе возможностей, которые вы используете. На каждом этапе развертывания просмотрите результаты по сравнению с целями и точно настройте планы. Например, можно вернуться к более ранней работе, чтобы точно настроить политики.

- Обучение сотрудников и пользователей хорошо запланировано: от архитекторов безопасности до ИТ-специалистов для сети, устройств и BCDR все были обучены, чтобы быть успешными с их ответственностью по предотвращению нарушений и восстановлению.

Дополнительные сведения из Cloud Adoption Framework для Azure см. в разделе "Планирование внедрения облака".

Этап готовности

Используйте ресурсы, перечисленные в этой статье, чтобы определить приоритет плана. Работа по реализации предотвращения нарушений и восстановления представляет один из уровней в стратегии развертывания с несколькими уровнями Нулевого доверия.

Поэтапный подход, рекомендуемый в этой статье, включает каскадную защиту от нарушений и восстановление работы в методичном режиме по всей цифровой недвижимости. На этом этапе вернитесь к этим элементам плана, чтобы убедиться, что все готово к работе:

- Использование Microsoft Entra PIM проверено для учетных записей администраторов, а ИТ-администраторы обучены использовать его.

- Сетевая инфраструктура протестирована для шифрования данных по мере необходимости, сегментирование для фильтрации доступа было проверено, а избыточные устаревшие сетевые технологии были определены и тесты запускаются, чтобы убедиться, что они удалены.

- Рекомендации по исправлению системы были проверены для успешной установки обновлений и обнаружения неудачных обновлений

- Вы начали анализ ваших внутренних рисков и как управлять ими

- Ресурсы honeypot развертываются и тестируются вместе с инфраструктурой защиты от угроз для обнаружения доступа

- Инфраструктура и методики BCDR были протестированы в подмножестве данных

Этап внедрения

Корпорация Майкрософт рекомендует каскадный итеративный подход к реализации предотвращения и восстановления нарушений. Это позволяет уточнить стратегию и политики, чтобы повысить точность результатов. Нет необходимости ждать, пока один этап завершится до начала следующего. Ваши результаты более эффективны, если вы выполняете итерацию по пути.

Основными элементами этапа внедрения вашей организации должны быть:

- Включение Microsoft Entra PIM для всех администраторов и других привилегированных учетных записей

- Реализация шифрования сетевого трафика, сегментации и удаления устаревших систем

- Развертывание ресурсов honeypot

- Развертывание инфраструктуры управления исправлениями

- Анализ ваших внутренних рисков и сопоставление их с управлением внутренними рисками

- Развертывание и практика инфраструктуры BCDR для критически важных данных (этап 1) или всех бизнес-данных (этап 3)

Управление этапами управления и управление ими

Управление способностью вашей организации реализовать предотвращение нарушений и восстановление является итеративным процессом. Создавая план реализации и развертывая его по всему цифровому активу, вы создали основу. Используйте следующие задачи, чтобы приступить к созданию первоначального плана управления для этого фундамента.

| Цель | Задачи |

|---|---|

| Отслеживание и измерение | Назначьте владельцев критически важных действий и проектов, таких как обучение ИТ-администраторов и управление ресурсами honeypot, управление исправлениями, сетевая безопасность и процедуры BCDR. Создавайте планы с действиями с датами для каждого действия и проекта, а также инструментирование хода выполнения с помощью отчетов и панелей мониторинга. |

| Azure Monitor | — отслеживание запросов PIM и результирующего действия. — мониторинг доступа к ресурсам honeypot. — отслеживайте исправления систем для сбоев установки обновлений. — тестирование процедур BCDR для обеспечения целостности и полноты восстановления. |

| Итерацию для зрелости | — инфраструктура сети опроса для дополнительных устаревших систем, которые можно удалить. — Адаптация инфраструктуры BCDR для новых ресурсов и функций. |

Дальнейшие шаги

Для этого бизнес-сценария:

Дополнительные статьи в платформе внедрения нулевого доверия:

- Обзор платформы внедрения нулевого доверия

- Быстрая модернизация состояния безопасности

- Безопасная удаленная и гибридная работа

- Определение и защита конфиденциальных бизнес-данных

- Соответствие нормативным требованиям и требованиям к соответствию

Ресурсы отслеживания хода выполнения

Для любого из бизнес-сценариев нулевого доверия можно использовать следующие ресурсы отслеживания хода выполнения.

| Ресурс отслеживания хода выполнения | Это помогает вам... | Целевая аудитория |

|---|---|---|

Скачиваемый файл Visio или PDF-файл планов внедрения плана внедрения

|

Легко понять улучшения безопасности для каждого бизнес-сценария и уровня усилий для этапов и целей этапа плана. | Руководитель проекта бизнес-сценария, руководители бизнеса и другие заинтересованные лица. |

| Средство отслеживания внедрения нулевого доверия, скачиваемое с помощью слайд-палубы PowerPoint |

Отслеживайте ход выполнения этапов и целей этапа плана. | Руководитель проекта бизнес-сценария, руководители бизнеса и другие заинтересованные лица. |

Задачи и задачи , которые можно скачать в Книге Excel

|

Назначьте владение и отслеживайте ход выполнения этапов, целей и задач этапа плана. | Руководители проектов бизнес-сценариев, ИТ-руководители и ИТ-реализация. |

Дополнительные ресурсы см. в разделе "Оценка нулевого доверия" и ресурсы отслеживания хода выполнения.