Устранение распространенных ошибок при проверке входных параметров

В этой статье описываются ошибки, которые могут возникнуть при проверке входных параметров, и способы их устранения.

Если при создании локальных параметров возникают проблемы, воспользуйтесь этим скриптом для получения помощи.

Этот скрипт предназначен для устранения неполадок и устранения проблем, связанных с созданием локальных параметров. Получите доступ к скрипту и используйте его функции для устранения любых трудностей, которые могут возникнуть при создании локальных параметров.

Выполните следующие действия, чтобы запустить скрипт.

- Скачайте скрипт и запустите его с параметром -Help , чтобы получить параметры.

- Войдите с учетными данными домена на компьютер, присоединенный к домену. Компьютер должен находиться в домене, используемом для Управляемый экземпляр SCOM. После входа запустите скрипт с указанными параметрами.

- В случае сбоя какой-либо проверки выполните действия по исправлению, предложенные скриптом, и повторно запустите сценарий, пока он не пройдет все проверки.

- После успешной проверки используйте те же параметры, что и в скрипте, для создания экземпляра.

Проверочные проверки и сведения

| Проверка | Описание |

|---|---|

| Проверки входных данных Azure | |

| Настройка необходимых компонентов на тестовом компьютере | 1. Установите модуль AD PowerShell. 2. Установите групповая политика модуле PowerShell. |

| Подключение к Интернету | Проверяет, доступно ли исходящее подключение к Интернету на тестовых серверах. |

| Подключение к УПРАВЛЯЕМОМУ экземпляру SQL | Проверяет, доступен ли предоставленный управляемый экземпляр SQL из сети, в которой создаются тестовые серверы. |

| Подключение к DNS-серверу | Проверяет, доступен ли предоставленный IP-адрес DNS-сервера и разрешен ли он действительному DNS-серверу. |

| Подключение к домену | Проверяет, доступно ли предоставленное доменное имя и разрешено ли оно в допустимый домен. |

| Проверка присоединения к домену | Проверяет, успешно ли присоединение к домену, используя указанные путь к подразделению и учетные данные домена. |

| Сопоставление статических IP-адресов и полного доменного имени подсистемы балансировки нагрузки | Проверяет, создана ли запись DNS для предоставленного статического IP-адреса по указанному DNS-имени. |

| Проверки групп компьютеров | Проверяет, управляется ли предоставленная группа компьютеров указанным пользователем домена, и руководитель может обновить членство в группе. |

| Проверка учетных записей gMSA | Проверяет, включена ли предоставленная gMSA: - . — Для имени узла DNS задано заданное DNS-имя подсистемы балансировки нагрузки. — Имеет имя учетной записи SAM длиной не более 15 символов. — имеет правильный набор имен субъектов-служб. Пароль может быть получен участниками предоставленной группы компьютеров. |

| Проверки групповой политики | Проверяет, влияет ли на домен (или путь к подразделению, на котором размещены серверы управления) какая-либо групповая политика, которая изменит локальную группу администраторов. |

| Очистка после проверки | Отсоедините от домена. |

Общие рекомендации по запуску скрипта проверки

Во время процесса подключения проверка выполняется на этапе или вкладке проверки. Если все проверки выполнены успешно, можно перейти к заключительному этапу создания Управляемый экземпляр SCOM. Однако если какие-либо проверки завершались сбоем, вы не сможете приступить к созданию.

В случаях, когда несколько проверок завершаются сбоем, лучшим подходом является решение всех проблем одновременно путем запуска скрипта проверки вручную на тестовом компьютере.

Важно!

Сначала создайте тестовую виртуальную машину Windows Server (2022/2019) в той же подсети, выбранной для создания SCOM Управляемый экземпляр. Впоследствии администратор AD и администратор сети могут по отдельности использовать эту виртуальную машину для проверки эффективности соответствующих изменений. Такой подход значительно экономит время, затрачиваемое на обмен данными между администратором AD и администратором сети.

Выполните следующие действия, чтобы запустить скрипт проверки.

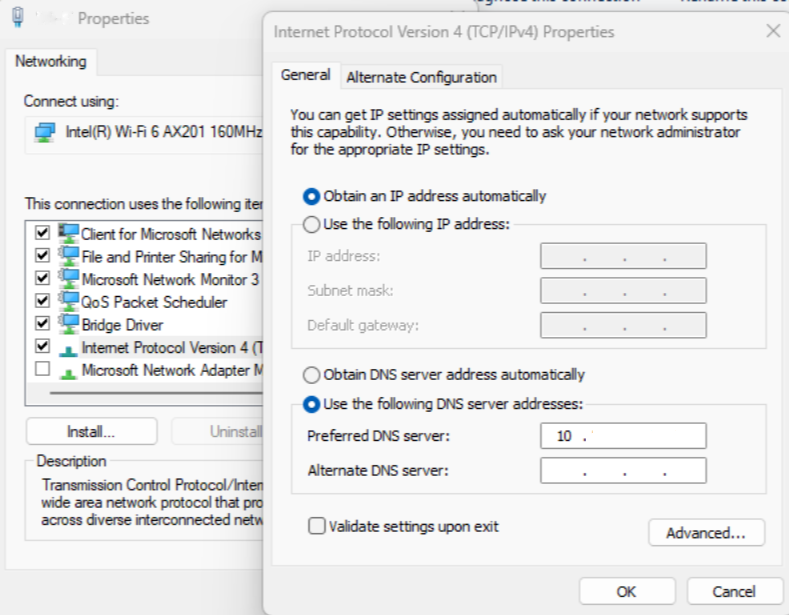

Создайте новую виртуальную машину под управлением Windows Server 2022 или 2019 в выбранной подсети для создания Управляемый экземпляр SCOM. Войдите на виртуальную машину и настройте dns-сервер таким образом, чтобы он использовал тот же IP-адрес DNS, который использовался при создании Управляемый экземпляр SCOM. Например, см. ниже:

Скачайте скрипт проверки на тестовую виртуальную машину и извлеките его. Он состоит из пяти файлов:

- ScomValidation.ps1

- RunValidationAsSCOMAdmin.ps1

- RunValidationAsActiveDirectoryAdmin.ps1

- RunValidationAsNetworkAdmin.ps1

- Readme.txt

Выполните действия, описанные в файле Readme.txt, чтобы запустить RunValidationAsSCOMAdmin.ps1. Перед запуском обязательно заполните значения параметров в RunValidationAsSCOMAdmin.ps1 соответствующими значениями.

# $settings = @{ # Configuration = @{ # DomainName="test.com" # OuPath= "DC=test,DC=com" # DNSServerIP = "190.36.1.55" # UserName="test\testuser" # Password = "password" # SqlDatabaseInstance= "test-sqlmi-instance.023a29518976.database.windows.net" # ManagementServerGroupName= "ComputerMSG" # GmsaAccount= "test\testgMSA$" # DnsName= "lbdsnname.test.com" # LoadBalancerIP = "10.88.78.200" # } # } # Note : Before running this script, please make sure you have provided all the parameters in the settings $settings = @{ Configuration = @{ DomainName="<domain name>" OuPath= "<OU path>" DNSServerIP = "<DNS server IP>" UserName="<domain user name>" Password = "<domain user password>" SqlDatabaseInstance= "<SQL MI Host name>" ManagementServerGroupName= "<Computer Management server group name>" GmsaAccount= "<GMSA account>" DnsName= "<DNS name associated with the load balancer IP address>" LoadBalancerIP = "<Load balancer IP address>" } }Как правило, RunValidationAsSCOMAdmin.ps1 выполняет все проверки. Если вы хотите запустить определенную проверка, откройте ScomValidation.ps1 и закомментируйте все остальные проверки, которые находятся в конце файла. Вы также можете добавить точку останова в конкретный проверка, чтобы отладить проверка и лучше понять проблемы.

# Default mode is - SCOMAdmin, by default if mode is not passed then it will run all the validations

# adding all the checks to result set

try {

# Connectivity checks

$validationResults += Invoke-ValidateStorageConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateSQLConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateDnsIpAddress $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateDomainControllerConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

# Parameter validations

$validationResults += Invoke-ValidateDomainJoin $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateStaticIPAddressAndDnsname $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateComputerGroup $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidategMSAAccount $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateLocalAdminOverideByGPO $settings

$results = ConvertTo-Json $validationResults -Compress

}

catch {

Write-Verbose -Verbose $_

}

Скрипт проверки отображает все проверки и соответствующие ошибки, что поможет устранить проблемы проверки. Для быстрого разрешения запустите скрипт в интегрированной среде сценариев PowerShell с точкой останова, что может ускорить процесс отладки.

Если все проверки успешно пройдены, вернитесь на страницу подключения и снова перезапустите процесс подключения.

Подключение к Интернету

Проблема. Исходящее подключение к Интернету не существует на тестовых серверах

Вызвать: Происходит из-за неправильного IP-адреса DNS-сервера или неправильной конфигурации сети.

Решение.

- Проверьте IP-адрес DNS-сервера и убедитесь, что DNS-сервер работает.

- Убедитесь, что виртуальная сеть, используемая для создания SCOM Управляемый экземпляр, находится в прямой видимости DNS-сервера.

Проблема. Не удается подключиться к учетной записи хранения для загрузки SCOM Управляемый экземпляр битов продукта

Вызвать: Происходит из-за проблемы с подключением к Интернету.

Разрешение: Убедитесь, что виртуальная сеть, используемая для создания SCOM Управляемый экземпляр, имеет исходящий доступ к Интернету, создав тестовую виртуальную машину в той же подсети, что и SCOM Управляемый экземпляр, и проверьте исходящее подключение с тестовой виртуальной машины.

Проблема. Сбой проверки подключения к Интернету. Необходимые конечные точки недоступны из виртуальной сети

Причина. Происходит из-за неправильного IP-адреса DNS-сервера или неправильной конфигурации сети.

Решение.

Проверьте IP-адрес DNS-сервера и убедитесь, что DNS-сервер работает.

Убедитесь, что виртуальная сеть, используемая для создания SCOM Управляемый экземпляр, находится в прямой видимости DNS-сервера.

Убедитесь, что Управляемый экземпляр SCOM имеет исходящий доступ к Интернету, а группа безопасности сети или брандмауэр правильно настроена, чтобы разрешить доступ к необходимым конечным точкам, как описано в разделе Требования к брандмауэру.

Общие действия по устранению неполадок с подключением к Интернету

Создайте новую виртуальную машину под управлением Windows Server 2022 или 2019 в выбранной подсети для создания SCOM Управляемый экземпляр. Войдите на виртуальную машину и настройте dns-сервер таким образом, чтобы он использовал тот же IP-адрес DNS, который использовался при создании Управляемый экземпляр SCOM.

Вы можете выполнить приведенные ниже пошаговые инструкции или, если вы знакомы с PowerShell, выполнить конкретную проверка, вызванную

Invoke-ValidateStorageConnectivityв скрипте ScomValidation.ps1. Дополнительные сведения о независимом запуске скрипта проверки на тестовом компьютере см. в статье Общие рекомендации по запуску скрипта проверки.Откройте среду сценариев PowerShell в режиме администрирования и установите для set-ExecutionPolicy значение Неограничен.

Чтобы проверка подключение к Интернету, выполните следующую команду:

Test-NetConnection www.microsoft.com -Port 80Эта команда проверяет подключение к www.microsoft.com через порт 80. Если это не удается, это указывает на проблему с исходящим подключением к Интернету.

Чтобы проверить параметры DNS, выполните следующую команду:

Get-DnsClientServerAddressЭта команда извлекает IP-адреса DNS-сервера, настроенные на компьютере. Убедитесь, что параметры DNS верны и доступны.

Чтобы проверка конфигурацию сети, выполните следующую команду:

Get-NetIPConfigurationЭта команда отображает сведения о конфигурации сети. Убедитесь, что параметры сети точны и соответствуют вашей сетевой среде.

Подключение к управляемому экземпляру SQL

Проблема. Исходящее подключение к Интернету не существует на тестовых серверах

Вызвать: Происходит из-за неправильного IP-адреса DNS-сервера или неправильной конфигурации сети.

Решение.

- Проверьте IP-адрес DNS-сервера и убедитесь, что DNS-сервер работает.

- Убедитесь, что виртуальная сеть, используемая для создания SCOM Управляемый экземпляр, находится в прямой видимости DNS-сервера.

Проблема. Не удалось настроить имя входа базы данных для MSI в управляемом экземпляре SQL

Причина. Возникает, если MSI неправильно настроен для доступа к управляемому экземпляру SQL.

Решение. Проверьте, настроен ли MSI как Microsoft Entra Администратор в управляемом экземпляре SQL. Убедитесь, что управляемый экземпляр SQL предоставляет необходимые разрешения Microsoft Entra ID для проверки подлинности MSI.

Проблема. Не удалось подключиться к управляемому экземпляру SQL из этого экземпляра

Вызвать: Происходит, когда виртуальная сеть УПРАВЛЯЕМОго экземпляра SQL не делегирована или неправильно связана с SCOM Управляемый экземпляр виртуальной сетью.

Решение.

- Убедитесь, что управляемый экземпляр SQL настроен правильно.

- Убедитесь, что виртуальная сеть, используемая для создания SCOM Управляемый экземпляр, имеет прямую видимость с управляемым экземпляром SQL, находясь в той же виртуальной сети или с помощью пиринга виртуальных сетей.

Общие действия по устранению неполадок с подключением к управляемому экземпляру SQL

Создайте новую виртуальную машину под управлением Windows Server 2022 или 2019 в выбранной подсети для создания Управляемый экземпляр SCOM. Войдите на виртуальную машину и настройте dns-сервер для использования того же IP-адреса DNS, который использовался во время создания Управляемый экземпляр SCOM.

Вы можете выполнить приведенные ниже пошаговые инструкции или, если вы знакомы с PowerShell, выполнить определенную проверка, вызванную

Invoke-ValidateSQLConnectivityв скрипте ScomValidation.ps1. Дополнительные сведения о независимом выполнении скрипта проверки на тестовом компьютере см. в статье Общие рекомендации по выполнению скрипта проверки.Откройте среду интегрированной среды сценариев PowerShell в режиме администратора и установите для set-ExecutionPolicy значение Не ограничено.

Чтобы проверка исходящее подключение к Интернету, выполните следующую команду:

Test-NetConnection -ComputerName "www.microsoft.com" -Port 80Эта команда проверяет исходящее подключение к Интернету, пытаясь установить подключение к www.microsoft.com через порт 80. Если подключение завершается сбоем, это указывает на потенциальную проблему с подключением к Интернету.

Чтобы проверить параметры DNS и конфигурацию сети, убедитесь, что IP-адреса DNS-сервера настроены правильно, и проверьте параметры конфигурации сети на компьютере, где выполняется проверка.

Чтобы проверить подключение SQL Mi, выполните следующую команду:

Test-NetConnection -ComputerName $sqlMiName -Port 1433Замените

$sqlMiNameименем узла управляемого экземпляра SQL.Эта команда проверяет подключение к экземпляру управляемого экземпляра SQL. Если подключение установлено успешно, это означает, что управляемый экземпляр SQL доступен.

Подключение DNS-сервера

Проблема: указан неверный IP-адрес> DNS или< DNS-сервер недоступен

Разрешение: Проверьте IP-адрес DNS-сервера и убедитесь, что DNS-сервер запущен и работает.

Общие сведения об устранении неполадок с подключением к DNS-серверу

Создайте новую виртуальную машину под управлением Windows Server 2022 или 2019 в выбранной подсети для создания Управляемый экземпляр SCOM. Войдите на виртуальную машину и настройте dns-сервер для использования того же IP-адреса DNS, который использовался во время создания Управляемый экземпляр SCOM.

Вы можете выполнить приведенные ниже пошаговые инструкции или, если вы знакомы с PowerShell, выполнить определенную проверка, вызванную

Invoke-ValidateDnsIpAddressв скрипте ScomValidation.ps1. Дополнительные сведения о независимом выполнении скрипта проверки на тестовом компьютере см. в статье Общие рекомендации по выполнению скрипта проверки.Откройте среду интегрированной среды сценариев PowerShell в режиме администратора и установите для set-ExecutionPolicy значение Не ограничено.

Чтобы проверка разрешение DNS для указанного IP-адреса, выполните следующую команду:

Resolve-DnsName -Name $ipAddress -IssueAction SilentlyContinueЗамените

$ipAddressIP-адресом, который вы хотите проверить.Эта команда проверяет разрешение DNS для указанного IP-адреса. Если команда не возвращает никаких результатов или выдает ошибку, это указывает на потенциальную проблему с разрешением DNS.

Чтобы проверить сетевое подключение к IP-адресу, выполните следующую команду:

Test-NetConnection -ComputerName $ipAddress -Port 80Замените

$ipAddressIP-адресом, который требуется проверить.Эта команда проверяет сетевое подключение к указанному IP-адресу через порт 80. Если подключение завершается сбоем, предполагается проблема с сетевым подключением.

Подключение к домену

Проблема. Контроллер домена для доменного <имени> домена недоступен из этой сети или порт не открыт по крайней мере на одном контроллере домена

Вызвать: Возникает из-за проблемы с предоставленным IP-адресом DNS-сервера или конфигурацией сети.

Решение.

- Проверьте IP-адрес DNS-сервера и убедитесь, что DNS-сервер запущен и работает.

- Убедитесь, что разрешение доменных имен правильно перенаправлено на назначенный контроллер домена (DC), настроенный для Управляемый экземпляр Azure или SCOM. Убедитесь, что этот контроллер домена указан в верхней части разрешенных контроллеров домена. Если разрешение направляется на разные серверы контроллера домена, это указывает на проблему с разрешением домена AD.

- Проверьте доменное имя и убедитесь, что контроллер домена настроен для Azure и SCOM Управляемый экземпляр запущен и работает.

Примечание

Порты 9389, 389/636, 88, 3268/3269, 135, 445 должны быть открыты на контроллере домена, настроенном для Azure или SCOM Управляемый экземпляр, и все службы на контроллере домена должны быть запущены.

Общие действия по устранению неполадок с подключением к домену

Создайте новую виртуальную машину под управлением Windows Server 2022 или 2019 в выбранной подсети для создания Управляемый экземпляр SCOM. Войдите на виртуальную машину и настройте dns-сервер для использования того же IP-адреса DNS, который использовался во время создания Управляемый экземпляр SCOM.

Вы можете выполнить приведенные ниже пошаговые инструкции или, если вы знакомы с PowerShell, выполнить определенную проверка, вызванную

Invoke-ValidateDomainControllerConnectivityв скрипте ScomValidation.ps1. Дополнительные сведения о независимом выполнении скрипта проверки на тестовом компьютере см. в статье Общие рекомендации по выполнению скрипта проверки.Откройте среду интегрированной среды сценариев PowerShell в режиме администратора и установите для set-ExecutionPolicy значение Не ограничено.

Чтобы проверка доступность контроллера домена, выполните следующую команду:

Resolve-DnsName -Name $domainNameЗамените

$domainNameименем домена, который требуется протестировать.Убедитесь, что разрешение доменных имен правильно перенаправлено на назначенный контроллер домена (DC), настроенный для Управляемый экземпляр Azure или SCOM. Убедитесь, что этот контроллер домена указан в верхней части разрешенных контроллеров домена. Если разрешение направляется на разные серверы контроллера домена, это указывает на проблему с разрешением домена AD.

Чтобы проверить параметры DNS-сервера, выполните следующие действия.

- Убедитесь, что параметры DNS-сервера на компьютере, на котором выполняется проверка, настроены правильно.

- Проверьте, являются ли IP-адреса DNS-сервера точными и доступными.

Чтобы проверить конфигурацию сети, выполните приведенные далее действия.

- Проверьте параметры конфигурации сети на компьютере, где выполняется проверка.

- Убедитесь, что компьютер подключен к правильной сети и имеет необходимые сетевые параметры для взаимодействия с контроллером домена.

Чтобы проверить требуемый порт на контроллере домена, выполните следующую команду:

Test-NetConnection -ComputerName $domainName -Port $portToCheckЗамените

$domainNameименем домена, который вы хотите протестировать, и$portToCheckна каждый порт из следующего номера списка:- 389/636

- 88

- 3268/3269

- 135

- 445

Выполните указанную команду для всех указанных выше портов.

Эта команда проверяет, открыт ли указанный порт на назначенном контроллере домена, настроенном для создания Управляемый экземпляр Azure или SCOM. Если команда показывает успешное подключение, это означает, что необходимые порты открыты.

Проверка присоединения к домену

Проблема. Не удалось присоединить серверы управления тестированием к домену

Вызвать: Происходит из-за неправильного пути к подразделению, неверных учетных данных или проблемы с сетевым подключением.

Решение.

- Проверьте учетные данные, созданные в хранилище ключей. В секрете имени пользователя и пароля должно быть указано правильное имя пользователя, а формат имени пользователя должен быть домен\имя_пользователя и пароль, которые имеют разрешения на присоединение компьютера к домену. По умолчанию учетные записи пользователей могут добавлять в домен до 10 компьютеров. Сведения о настройке см. в статье Ограничение по умолчанию на количество рабочих станций, которые пользователь может присоединить к домену.

- Убедитесь, что путь к подразделению указан правильно и не блокирует присоединение новых компьютеров к домену.

Общие действия по устранению неполадок при проверке присоединения к домену

Создайте новую виртуальную машину под управлением Windows Server 2022 или 2019 в выбранной подсети для создания Управляемый экземпляр SCOM. Войдите на виртуальную машину и настройте dns-сервер для использования того же IP-адреса DNS, который использовался во время создания Управляемый экземпляр SCOM.

Вы можете выполнить приведенные ниже пошаговые инструкции или, если вы знакомы с PowerShell, выполнить определенную проверка, вызванную

Invoke-ValidateDomainJoinв скрипте ScomValidation.ps1. Дополнительные сведения о независимом выполнении скрипта проверки на тестовом компьютере см. в статье Общие рекомендации по выполнению скрипта проверки.Откройте среду интегрированной среды сценариев PowerShell в режиме администратора и установите для set-ExecutionPolicy значение Не ограничено.

Присоединение виртуальной машины к домену с помощью учетной записи домена, используемой при создании SCOM Управляемый экземпляр. Чтобы присоединить домен к компьютеру с помощью учетных данных, выполните следующую команду:

$domainName = "<domainname>" $domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $ouPath = "<OU path>" if (![String]::IsNullOrWhiteSpace($ouPath)) { $domainJoinResult = Add-Computer -DomainName $domainName -Credential $domainJoinCredentials -OUPath $ouPath -Force -WarningAction SilentlyContinue -ErrorAction SilentlyContinue } else { $domainJoinResult = Add-Computer -DomainName $domainName -Credential $domainJoinCredentials -Force -WarningAction SilentlyContinue -ErrorAction SilentlyContinue }Замените имя пользователя, пароль $domainName $ouPath правильными значениями.

После выполнения приведенной выше команды выполните следующую команду, чтобы проверка, успешно ли компьютер присоединился к домену:

Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty PartOfDomain

Сопоставление статического IP-адреса и полного доменного имени подсистемы балансировки нагрузки

Проблема. Не удалось выполнить тесты, так как серверам не удалось присоединиться к домену

Разрешение: Убедитесь, что компьютеры могут присоединиться к домену. Выполните действия по устранению неполадок, описанные в разделе Проверка присоединения к домену.

Проблема. Не удалось разрешить DNS-имя DNS-имени <>

Разрешение: Предоставленное DNS-имя не существует в записях DNS. Проверьте DNS-имя и убедитесь, что оно правильно связано с предоставленным статическим IP-адресом.

Проблема. Указанный статический IP-адрес <> и Load Balancer DNS-имя <> не совпадают

Разрешение: Проверьте записи DNS и укажите правильное сочетание DNS-имени и статического IP-адреса. Дополнительные сведения см. в статье Создание статического IP-адреса и настройка DNS-имени.

Общие действия по устранению неполадок для сопоставления статического IP-адреса и полного доменного имени подсистемы балансировки нагрузки

Создайте новую виртуальную машину под управлением Windows Server 2022 или 2019 в выбранной подсети для создания Управляемый экземпляр SCOM. Войдите на виртуальную машину и настройте dns-сервер для использования того же IP-адреса DNS, который использовался во время создания Управляемый экземпляр SCOM.

Вы можете выполнить приведенные ниже пошаговые инструкции или, если вы знакомы с PowerShell, выполнить определенную проверка, вызванную

Invoke-ValidateStaticIPAddressAndDnsnameв скрипте ScomValidation.ps1. Дополнительные сведения о независимом выполнении скрипта проверки на тестовом компьютере см. в статье Общие рекомендации по выполнению скрипта проверки.Откройте среду интегрированной среды сценариев PowerShell в режиме администратора и установите для set-ExecutionPolicy значение Не ограничено.

Присоединение виртуальной машины к домену с помощью учетной записи домена, используемой при создании SCOM Управляемый экземпляр. Чтобы присоединить виртуальную машину к домену, выполните действия, описанные в разделе Проверка присоединения к домену.

Получите IP-адрес и связанное DNS-имя и выполните следующие команды, чтобы узнать, совпадают ли они. Разрешите DNS-имя и получите фактический IP-адрес:

$DNSRecord = Resolve-DnsName -Name $DNSName $ActualIP = $DNSRecord.IPAddressЕсли DNS-имя не удается разрешить, убедитесь, что dns-имя является допустимым и связано с фактическим IP-адресом.

Проверки групп компьютеров

Проблема. Не удалось выполнить тест, так как серверам не удалось присоединиться к домену

Разрешение: Убедитесь, что компьютеры могут присоединиться к домену. Выполните действия по устранению неполадок, указанные в разделе Проверка присоединения к домену.

Проблема. Не удалось найти группу компьютеров с именем <имя> группы компьютеров в домене

Разрешение: Проверьте существование группы и проверка предоставленное имя или создайте новую, если она еще не создана.

Проблема. Имя> группы компьютеров входной группы <компьютеров не управляется <именем пользователя домена>

Разрешение: Перейдите к свойствам группы и задайте этого пользователя в качестве руководителя. Дополнительные сведения см. в статье Создание и настройка группы компьютеров.

Проблема. Имя пользователя> домена руководителя <имени группы> компьютеров входной группы <компьютеров не имеет необходимых разрешений для управления членством в группе

Разрешение: Перейдите к свойствам группы и проверка флажок Управление может обновлять список членства. Дополнительные сведения см. в статье Создание и настройка группы компьютеров.

Общие действия по устранению неполадок для проверки групп компьютеров

Создайте новую виртуальную машину под управлением Windows Server 2022 или 2019 в выбранной подсети для создания Управляемый экземпляр SCOM. Войдите на виртуальную машину и настройте dns-сервер для использования того же IP-адреса DNS, который использовался во время создания Управляемый экземпляр SCOM.

Вы можете выполнить приведенные ниже пошаговые инструкции или, если вы знакомы с PowerShell, выполнить определенную проверка, вызванную

Invoke-ValidateComputerGroupв скрипте ScomValidation.ps1. Дополнительные сведения о независимом выполнении скрипта проверки на тестовом компьютере см. в статье Общие рекомендации по выполнению скрипта проверки.Присоединение виртуальной машины к домену с помощью учетной записи домена, используемой при создании SCOM Управляемый экземпляр. Чтобы присоединить виртуальную машину к домену, выполните действия, описанные в разделе Проверка присоединения к домену.

Откройте среду интегрированной среды сценариев PowerShell в режиме администратора и установите для set-ExecutionPolicy значение Не ограничено.

Выполните следующую команду, чтобы импортировать модули:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinueЧтобы проверить, присоединена ли виртуальная машина к домену, выполните следующую команду:

Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty PartOfDomainЧтобы проверить существование домена и, если текущий компьютер уже присоединен к домену, выполните следующую команду:

$domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $Domain = Get-ADDomain -Current LocalComputer -Credential $domainUserCredentialsЗамените

$usernameнаpasswordприменимые значения.Чтобы проверить существование пользователя в домене, выполните следующую команду:

$DomainUser = Get-ADUser -Identity $username -Credential $domainUserCredentialsЗамените

$usernameна применимые значения.$domainUserCredentialsЧтобы проверить существование группы компьютеров в домене, выполните следующую команду:

$ComputerGroup = Get-ADGroup -Identity $computerGroupName -Properties ManagedBy,DistinguishedName -Credential $domainUserCredentialsЗамените

$computerGroupNameна$domainUserCredentialsприменимые значения.Если пользователь и группа компьютеров существуют, определите, является ли пользователь руководителем группы компьютеров.

Import-Module ActiveDirectory $DomainDN = $Domain.DistinguishedName $GroupDN = $ComputerGroup.DistinguishedName $RightsGuid = [GUID](Get-ItemProperty "AD:\CN=Self-Membership,CN=Extended-Rights,CN=Configuration,$DomainDN" -Name rightsGuid -Credential $domainUserCredentials | Select-Object -ExpandProperty rightsGuid) # Run Get ACL under the give credentials $job = Start-Job -ScriptBlock { param ( [Parameter(Mandatory = $true)] [string] $GroupDN, [Parameter(Mandatory = $true)] [GUID] $RightsGuid ) Import-Module ActiveDirectory $AclRule = (Get-Acl -Path "AD:\$GroupDN").GetAccessRules($true,$true,[System.Security.Principal.SecurityIdentifier]) | Where-Object {($_.ObjectType -eq $RightsGuid) -and ($_.ActiveDirectoryRights -like '*WriteProperty*')} return $AclRule } -ArgumentList $GroupDN, $RightsGuid -Credential $domainUserCredentials $timeoutSeconds = 20 $jobResult = Wait-Job $job -Timeout $timeoutSeconds # Job did not complete within the timeout if ($null -eq $jobResult) { Write-Host "Checking permissions, timeout after 10 seconds." Remove-Job $job -Force } else { # Job completed within the timeout $AclRule = Receive-Job $job Remove-Job $job -Force } $managerCanUpdateMembership = $false if (($null -ne $AclRule) -and ($AclRule.AccessControlType -eq 'Allow') -and ($AclRule.IdentityReference -eq $DomainUser.SID)) { $managerCanUpdateMembership = $trueЕсли

managerCanUpdateMembershipимеет значение True, пользователь домена имеет разрешение на обновление членства в группе компьютеров. ЕслиmanagerCanUpdateMembershipимеет значение False, предоставьте пользователю домена разрешение на управление группой компьютеров.

Проверка учетной записи gMSA

Проблема. Тест не выполняется, так как серверам не удалось присоединиться к домену

Разрешение: Убедитесь, что компьютеры могут присоединиться к домену. Выполните действия по устранению неполадок, указанные в разделе Проверка присоединения к домену.

Проблема. Группа компьютеров с именем <> имя группы компьютеров не найдена в вашем домене. Члены этой группы должны иметь возможность получить пароль gMSA

Разрешение: Проверьте существование группы и проверка предоставленное имя.

Проблема: не удалось найти gMSA с доменом имени <gMSA> в вашем домене

Разрешение: Проверьте наличие учетной записи gMSA и проверка предоставленное имя или создайте новую учетную запись, если она еще не создана.

Проблема: gMSA домена gMSA <> не включена

Разрешение: Включите его с помощью следующей команды:

Set-ADServiceAccount -Identity <domain gMSA> -Enabled $true

Проблема. Для домена gMSA <gMSA> необходимо задать для имени узла DNS значение <DNS-имя.>

Разрешение: В gMSA свойство задано неправильно DNSHostName . DNSHostName Задайте свойство с помощью следующей команды:

Set-ADServiceAccount -Identity <domain gMSA> -DNSHostName <DNS Name>

Проблема. Имя учетной записи Sam для домена gMSA gMSA <> превышает ограничение в 15 символов

Разрешение: Задайте с SamAccountName помощью следующей команды:

Set-ADServiceAccount -Identity <domain gMSA> -SamAccountName <shortname$>

Проблема. Имя> группы компьютеров группы <компьютеров должно быть задано как PrincipalsAllowedToRetrieveManagedPassword для домена gMSA gMSA <>

Разрешение: GMSA настроен неправильно PrincipalsAllowedToRetrieveManagedPassword . Задайте с PrincipalsAllowedToRetrieveManagedPassword помощью следующей команды:

Set-ADServiceAccount -Identity <domain gMSA> - PrincipalsAllowedToRetrieveManagedPassword <computer group name>

Проблема. Имена субъектов-служб настроены неправильно для gMSA домена gMSA <>

Разрешение: В gMSA не заданы правильные имена субъектов-служб. Задайте имена субъектов-служб с помощью следующей команды:

Set-ADServiceAccount -Identity <domain gMSA> -ServicePrincipalNames <set of SPNs>

Общие действия по устранению неполадок для проверки учетной записи gMSA

Создайте новую виртуальную машину под управлением Windows Server 2022 или 2019 в выбранной подсети для создания Управляемый экземпляр SCOM. Войдите на виртуальную машину и настройте dns-сервер для использования того же IP-адреса DNS, который использовался во время создания Управляемый экземпляр SCOM.

Вы можете выполнить приведенные ниже пошаговые инструкции или, если вы знакомы с PowerShell, выполнить определенную проверка, вызванную

Invoke-ValidategMSAAccountв скрипте ScomValidation.ps1. Дополнительные сведения о независимом выполнении скрипта проверки на тестовом компьютере см. в статье Общие рекомендации по выполнению скрипта проверки.Присоединение виртуальной машины к домену с помощью учетной записи домена, используемой при создании SCOM Управляемый экземпляр. Чтобы присоединить виртуальную машину к домену, выполните действия, описанные в разделе Проверка присоединения к домену.

Откройте среду интегрированной среды сценариев PowerShell в режиме администратора и установите для set-ExecutionPolicy значение Не ограничено.

Выполните следующую команду, чтобы импортировать модули:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinueЧтобы убедиться, что серверы успешно присоединены к домену, выполните следующую команду:

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomainЧтобы проверка существование группы компьютеров, выполните следующую команду:

$Credentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $adGroup = Get-ADGroup -Identity $computerGroupName -Properties ManagedBy,DistinguishedName -Credential $CredentialsЗамените имя пользователя, пароль и имя_группы_компьютера соответствующими значениями.

Чтобы проверка существование учетной записи gMSA, выполните следующую команду:

$adServiceAccount = Get-ADServiceAccount -Identity gMSAAccountName -Properties DNSHostName,Enabled,PrincipalsAllowedToRetrieveManagedPassword,SamAccountName,ServicePrincipalNames -Credential $CredentialsЧтобы проверить свойства учетной записи gMSA, проверка, включена ли учетная запись gMSA:

(Get-ADServiceAccount -Identity <GmsaAccount>).EnabledЕсли команда возвращает значение False, включите учетную запись в домене.

Чтобы убедиться, что имя узла DNS учетной записи gMSA соответствует указанному DNS-имени (DNS-имени LB), выполните следующие команды:

(Get-ADServiceAccount -Identity <GmsaAccount>).DNSHostNameЕсли команда не возвращает ожидаемое DNS-имя, измените DNS-имя узла gMsaAccount на DNS-имя LB.

Убедитесь, что имя учетной записи Sam для учетной записи gMSA не превышает ограничение в 15 символов:

(Get-ADServiceAccount -Identity <GmsaAccount>).SamAccountName.LengthЧтобы проверить

PrincipalsAllowedToRetrieveManagedPasswordсвойство , выполните следующие команды:Проверьте, задана ли указанная группа компьютеров как PrincipalsAllowedToRetrieveManagedPassword для учетной записи gMSA:

(Get-ADServiceAccount -Identity <GmsaAccount>).PrincipalsAllowedToRetrieveManagedPassword -contains (Get-ADGroup -Identity <ComputerGroupName>).DistinguishedNameЗамените

gMSAAccountиComputerGroupNameприменимыми значениями.Чтобы проверить имена субъектов-служб для учетной записи gMSA, выполните следующую команду:

$CorrectSPNs = @("MSOMSdkSvc/$dnsHostName", "MSOMSdkSvc/$dnsName", "MSOMHSvc/$dnsHostName", "MSOMHSvc/$dnsName") (Get-ADServiceAccount -Identity <GmsaAccount>).ServicePrincipalNamesПроверьте, имеют ли результаты правильные имена субъектов-служб. Замените

$dnsNamedns-именем подсистемы балансировки нагрузки, указанным при создании Управляемый экземпляр SCOM. Замените$dnsHostNameкоротким именем DNS LB. Например, MSOMHSvc/ContosoLB.domain.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.domain.com и MSOMSdkSvc/ContosoLB — это имена субъектов-служб.

Проверки групповой политики

Важно!

Чтобы исправить политики объектов групповой политики, сотрудничайте с администратором Active Directory и исключите System Center Operations Manager из следующих политик:

- Объекты групповой политики, которые изменяют или переопределяют конфигурации групп локальных администраторов.

- Объекты групповой политики, которые деактивируют проверку подлинности сети.

- Оцените объекты групповой политики, которые препятствуют удаленному входу для локальных администраторов.

Проблема. Не удалось выполнить этот тест, так как серверам не удалось присоединиться к домену

Разрешение: Убедитесь, что компьютеры присоединены к домену. Выполните действия по устранению неполадок, описанные в разделе Проверка присоединения к домену.

Проблема. Не удалось найти gMSA с доменом имени <gMSA> в вашем домене. Эта учетная запись должна быть локальным администратором на сервере.

Разрешение: Проверьте наличие учетной записи и убедитесь, что gMSA и пользователь домена входят в группу локальных администраторов.

Проблема. Учетные <записи имя пользователя> домена и <домен gMSA> не могут быть добавлены в локальную группу администраторов на серверах управления тестированием или не сохраняются в группе после обновления групповой политики

Разрешение: Убедитесь, что указаны правильные входные данные имени пользователя домена и gMSA, включая полное имя (домен\учетная запись). Кроме того, проверка, есть ли на тестовом компьютере групповые политики, переопределяющие локальную группу администраторов из-за политик, созданных на уровне подразделения или домена. GMSA и пользователь домена должны входить в группу локальных администраторов, чтобы Управляемый экземпляр SCOM работали. Компьютеры SCOM Управляемый экземпляр должны быть исключены из любой политики, переопределяющей группу локальных администраторов (работа с администратором AD).

Проблема. Сбой Управляемый экземпляр SCOM

Вызвать: Групповая политика в вашем домене (имя: <имя> групповой политики) переопределяет локальную группу администраторов на серверах управления тестированием либо в подразделении, где содержатся серверы, либо в корне домена.

Разрешение: Убедитесь, что на подразделение для серверов управления SCOM Управляемый экземпляр (<путь к> подразделению) не влияет ни те политики, которые переопределяют группу.

Общие действия по устранению неполадок для проверки групповой политики

Создайте новую виртуальную машину под управлением Windows Server 2022 или 2019 в выбранной подсети для создания Управляемый экземпляр SCOM. Войдите на виртуальную машину и настройте dns-сервер для использования того же IP-адреса DNS, который использовался во время создания Управляемый экземпляр SCOM.

Вы можете выполнить приведенные ниже пошаговые инструкции или, если вы знакомы с PowerShell, выполнить определенную проверка, вызванную

Invoke-ValidateLocalAdminOverideByGPOв скрипте ScomValidation.ps1. Дополнительные сведения о независимом выполнении скрипта проверки на тестовом компьютере см. в статье Общие рекомендации по выполнению скрипта проверки.Присоединение виртуальной машины к домену с помощью учетной записи домена, используемой при создании SCOM Управляемый экземпляр. Чтобы присоединить виртуальную машину к домену, выполните действия, описанные в разделе Проверка присоединения к домену.

Откройте среду интегрированной среды сценариев PowerShell в режиме администратора и установите для set-ExecutionPolicy значение Не ограничено.

Выполните следующие команды для импорта модулей:

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinueЧтобы убедиться, что серверы успешно присоединились к домену, выполните следующую команду:

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomainКоманда должна возвращать значение True.

Чтобы проверка существование учетной записи gMSA, выполните следующую команду:

Get-ADServiceAccount -Identity <GmsaAccount>Чтобы проверить наличие учетных записей пользователей в локальной группе администраторов, выполните следующую команду:

$domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $addToAdminResult = Add-LocalGroupMember -Group "Administrators" -Member $userName, $gMSAccount -ErrorAction SilentlyContinue $gpUpdateResult = gpupdate /force $LocalAdmins = Get-LocalGroupMember -Group 'Administrators' | Select-Object -ExpandProperty NameЗамените

<UserName>и<GmsaAccount>фактическими значениями.Чтобы определить сведения о домене и подразделении, выполните следующую команду:

Get-ADOrganizationalUnit -Filter "DistinguishedName -like '$ouPathDN'" -Properties CanonicalName -Credential $domainUserCredentialsЗамените <OuPathDN> фактическим путем к подразделению.

Чтобы получить отчет объекта групповой политики (групповая политика Object) из домена и проверка для переопределения политик в локальной группе администраторов, выполните следующую команду:

[xml]$gpoReport = Get-GPOReport -All -ReportType Xml -Domain <domain name> foreach ($GPO in $gpoReport.GPOS.GPO) { # Check if the GPO links to the entire domain, or the input OU if provided if (($GPO.LinksTo.SOMPath -eq $domainName) -or ($GPO.LinksTo.SOMPath -eq $ouPathCN)) { # Check if there is a policy overriding the Local Users and Groups if ($GPO.Computer.ExtensionData.Extension.LocalUsersAndGroups.Group) { $GroupPolicy = $GPO.Computer.ExtensionData.Extension.LocalUsersAndGroups.Group | Select-Object @{Name='RemoveUsers';Expression={$_.Properties.deleteAllUsers}},@{Name='RemoveGroups';Expression={$_.Properties.deleteAllGroups}},@{Name='GroupName';Expression={$_.Properties.groupName}} # Check if the policy is acting on the BUILTIN\Administrators group, and whether it is removing other users or groups if (($GroupPolicy.groupName -eq "Administrators (built-in)") -and (($GroupPolicy.RemoveUsers -eq 1) -or ($GroupPolicy.RemoveGroups -eq 1))) { $overridingPolicyFound = $true $overridingPolicyName = $GPO.Name } } } } if($overridingPolicyFound) { Write-Warning "Validation failed. A group policy in your domain (name: $overridingPolicyName) is overriding the local Administrators group on this machine. This will cause SCOM MI installation to fail. Please ensure that the OU for SCOM MI Management Servers is not affected by this policy" } else { Write-Output "Validation suceeded. No group policy found in your domain which overrides local Administrators. " }

Если при выполнении скрипта отображается предупреждение о сбое проверки, то существует политика (имя, как в предупреждающем сообщении), которая переопределяет группу локальных администраторов. Обратитесь к администратору Active Directory и исключите сервер управления System Center Operations Manager из политики.

Обратная связь

Ожидается в ближайшее время: в течение 2024 года мы постепенно откажемся от GitHub Issues как механизма обратной связи для контента и заменим его новой системой обратной связи. Дополнительные сведения см. в разделе https://aka.ms/ContentUserFeedback.

Отправить и просмотреть отзыв по