Реализация групп безопасности приложений

Группы безопасности приложений можно реализовать в виртуальной сети Azure, чтобы логически группировать виртуальные машины по рабочей нагрузке. Затем можно определить правила группы безопасности сети на основе групп безопасности приложений.

Сведения об использовании групп безопасности приложений

Группы безопасности приложений работают так же, как и группы безопасности сети, но они предоставляют ориентированный на приложение способ просмотра инфраструктуры. Вы присоединяете виртуальные машины к группе безопасности приложений. Затем вы используете группу безопасности приложений в качестве источника или назначения в правилах группы безопасности сети.

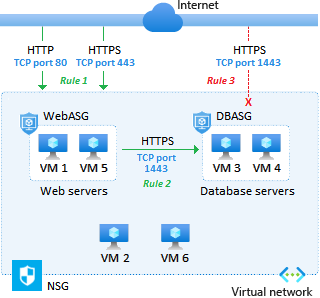

Давайте рассмотрим, как реализовать группы безопасности приложений, создав конфигурацию для интернет-магазина. В нашем примере необходимо управлять сетевым трафиком виртуальных машин в группах безопасности приложений.

Требования к сценарию

Ниже приведены требования к сценарию для нашей примерной конфигурации:

- У нас есть шесть виртуальных машин в нашей конфигурации с двумя веб-серверами и двумя серверами базы данных.

- Клиенты получают доступ к интернет-каталогу, размещенном на наших веб-серверах.

- Веб-серверы должны быть доступны из Интернета через ПОРТ HTTP 80 и ПОРТ HTTPS 443.

- Сведения о инвентаризации хранятся на наших серверах базы данных.

- Серверы базы данных должны быть доступны через порт HTTPS 1433.

- Только наши веб-серверы должны иметь доступ к нашим серверам базы данных.

Решение

Для нашего сценария необходимо создать следующую конфигурацию:

Создайте группы безопасности приложений для виртуальных машин.

Создайте группу безопасности приложений с именем

WebASGдля группировки наших компьютеров веб-сервера.Создайте группу безопасности приложений с именем

DBASGдля группировки компьютеров сервера базы данных.

Назначьте сетевые интерфейсы для виртуальных машин.

- Для каждого сервера виртуальной машины назначьте сетевой адаптер соответствующей группе безопасности приложений.

Создайте группу безопасности сети и правила безопасности.

Правило 1. Задайте приоритет 100. Разрешить доступ из Интернета к компьютерам в

WebASGгруппе из HTTP-порта 80 и порта HTTPS 443.Правило 1 имеет наименьшее значение приоритета, поэтому он имеет приоритет над другими правилами в группе. Доступ клиентов к нашему интернет-каталогу имеет первостепенное значение в нашем дизайне.

Правило 2. Задайте приоритет 110. Разрешить доступ с компьютеров в

WebASGгруппе к компьютерам вDBASGгруппе через порт HTTPS 1433.Правило 3. Задайте приоритет 120. Запретить доступ (X) из любого места к компьютерам в

DBASGгруппе через порт HTTPS 1433.Сочетание правила 2 и правила 3 гарантирует, что только наши веб-серверы могут получить доступ к нашим серверам базы данных. Эта конфигурация безопасности защищает базы данных инвентаризации от внешней атаки.

Вопросы, которые следует учитывать при использовании групп безопасности приложений

Существует несколько преимуществ реализации групп безопасности приложений в виртуальных сетях.

Рассмотрим обслуживание IP-адресов. При управлении сетевым трафиком с помощью групп безопасности приложений не требуется настраивать входящий и исходящий трафик для определенных IP-адресов. Если в конфигурации имеется множество виртуальных машин, может быть трудно указать все затронутые IP-адреса. При сохранении конфигурации количество серверов может измениться. Эти изменения могут потребовать изменить способ поддержки различных IP-адресов в правилах безопасности.

Учитывайте отсутствие подсетей. Упорядочение виртуальных машин в группы безопасности приложений не требуется также распространять серверы между определенными подсетями. Вы можете упорядочить серверы по приложениям и целям для достижения логических групп.

Рассмотрим упрощенные правила. Группы безопасности приложений помогают устранить необходимость в нескольких наборах правил. Вам не нужно создавать отдельное правило для каждой виртуальной машины. Вы можете динамически применять новые правила к назначенным группам безопасности приложений. Новые правила безопасности автоматически применяются ко всем виртуальным машинам в указанной группе безопасности приложений.

Рассмотрите поддержку рабочей нагрузки. Конфигурация, реализующая группы безопасности приложений, легко поддерживает и понимает, так как организация основана на использовании рабочей нагрузки. Группы безопасности приложений предоставляют логические механизмы для приложений, служб, хранилища данных и рабочих нагрузок.