Развертывание групп безопасности сети с помощью портала Azure

Группа безопасности сети (NSG) позволяет фильтровать входящий и исходящий сетевой трафик ресурсов Azure в виртуальной сети Azure. В этой группе содержатся правила безопасности, которые разрешают или запрещают исходящий и входящий сетевой трафик нескольких типов ресурсов Azure. Для каждого правила можно указать источник и назначение, порт и протокол.

Правила безопасности NSG

Группа безопасности сети может не содержать правила или содержать любое их число в пределах ограничений подписки Azure. В каждом правиле указываются следующие свойства:

- Имя — должно быть уникальным в пределах группы безопасности сети.

- Приоритет — может быть любым числом от 100 до 4096. Правила обрабатываются в порядке приоритета. Числа обрабатываются по возрастанию, так как меньшие числа имеют более высокий приоритет. Если показатель трафика соответствует установленному в правиле, обработка останавливается. В результате все правила с более низким приоритетом (большие числа) и тем же атрибутом,что и правила с высоким приоритетом, не обрабатываются.

- Источник или назначение — любой или конкретный IP-адрес, блок бесклассовой междоменной маршрутизации (CIDR) (например, 10.0.0.0/24), тег службы или группа безопасности приложений.

- Протокол — может быть TCP, UDP, ICMP, ESP, AH или любым (Any).

- Направление — может быть настроено так, чтобы правило применялось ко входящему или исходящему трафику.

- Диапазон портов — можно указать отдельный порт или диапазон портов. Например, вы можете указать 80 или 10000–10005. Если указать диапазон, можно создавать меньше правил безопасности.

- Действие — можно задать действие "Разрешить" или "Запретить".

Брандмауэр оценивает правила безопасности группы безопасности сети по приоритету, используя сведения о 5 кортежах (источник, исходный порт, назначение, порт назначения и протокол), чтобы разрешить или запретить трафик.

Правила безопасности по умолчанию

Azure создает следующие правила по умолчанию в каждой создаваемой группе безопасности сети:

| Направление | Имя | Приоритет | Источник | Исходные порты | Назначение | Порты назначения | Протокол | Открыть |

|---|---|---|---|---|---|---|---|---|

| Входящий трафик | AllowVNetInBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Любое | Разрешить |

| Входящий трафик | AllowAzureLoadBalancerInBound |

65001 | AzureLoadBalancer |

0-65535 | 0.0.0.0/0 | 0-65535 | Любое | Разрешить |

| Входящий трафик | DenyAllInbound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Любой | Запрет |

| Исходящие | AllowVnetOutBound |

65000 | VirtualNetwork |

0-65535 | VirtualNetwork |

0-65535 | Любое | Разрешить |

| Исходящие | AllowInternetOutBound |

65001 | 0.0.0.0/0 | 0-65535 | Internet |

0-65535 | Любое | Разрешить |

| Исходящие | DenyAllOutBound |

65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Любой | Запрет |

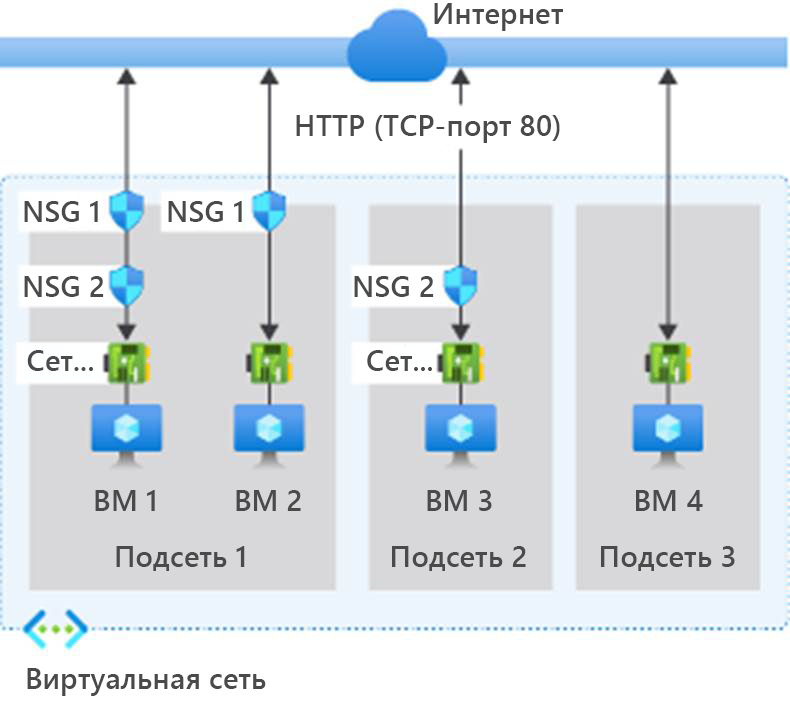

На схеме и в списке ниже показаны различные сценарии развертывания групп безопасности сети для разрешения трафика, поступающего из Интернета и обратно через TCP-порт 80.

Для входящего трафика Azure обрабатывает правила в группе безопасности сети, связанной с подсетью, сначала, если есть одна, а затем правила в группе безопасности сети, связанной с сетевым интерфейсом, если есть один.

- VM1:

Subnet1связан с NSG1, поэтому правила безопасности обрабатываются, а vm1 — вSubnet1. Если вы не создали правило, разрешающее входящий порт 80,DenyAllInboundправило безопасности по умолчанию запрещает трафик и никогда не оценивается NSG2, так как NSG2 связана с сетевым интерфейсом. Если NSG1 имеет правило безопасности, разрешающее порт 80, NSG2 обрабатывает трафик. Чтобы разрешить трафик к виртуальной машине через порт 80, в NSG1 и NSG2 должно быть правило, разрешающее трафик из Интернета через порт 80. - VM2: правила в NSG1 обрабатываются, так как vm2 также находится в

Subnet1. Так как у VM2 нет группы безопасности сети, связанной с ее сетевым интерфейсом, она получает весь трафик, разрешенный NSG1, или не получает трафик, запрещенный NSG1. Если группа безопасности сети связана с подсетью, трафик разрешен или запрещен для всех ресурсов в одной и той же подсети. - VM3: так как нет группы

Subnet2безопасности сети, трафик разрешен в подсеть и обрабатывается NSG2, так как NSG2 связан с сетевым интерфейсом, подключенным к VM3. - VM4: трафик разрешен виртуальной машине 4, так как группа безопасности сети не связана

Subnet3или сетевой интерфейс в виртуальной машине. Весь трафик пропускается через подсеть и сетевой интерфейс, если с ними не связана группа безопасности сети.

Для исходящего трафика Azure обрабатывает правила в группе безопасности сети, связанной с сетевым интерфейсом, сначала, если есть один, а затем правила в группе безопасности сети, связанной с подсетью, если есть.

- VM1 — обрабатываются правила безопасности в NSG2. Если вы не создадите правило безопасности, которое запрещает исходящий порт 80 в Интернет, правило безопасности AllowInternetOutbound по умолчанию разрешает трафик в NSG1 и NSG2. Если NSG2 имеет правило безопасности, которое запрещает порт 80, трафик отклоняется, а NSG1 никогда не оценивает его. Чтобы запретить исходящий трафик через порт 80 на виртуальной машине, у одной из группы безопасности сети или у обеих должно быть правило, которое запрещает трафик, поступающий в Интернет через порт 80.

- VM2: весь трафик отправляется через сетевой интерфейс в подсеть, так как сетевой интерфейс, подключенный к VM2, не связан с ней группа безопасности сети. Обрабатываются правила в NSG1.

- VM3 — если в NSG2 есть правило безопасности, которое запрещает трафик через порт 80, трафик запрещается. Если NSG2 имеет правило безопасности, разрешающее порт 80, порт 80 разрешен исходящий трафик в Интернет, так как группа безопасности сети не связана

Subnet2. - VM4: весь сетевой трафик разрешен из VM4, так как группа безопасности сети не связана с сетевым интерфейсом, подключенным к виртуальной машине, или к

Subnet3.

Группы безопасности приложений

С помощью группы безопасности приложений (ASG) можно настроить безопасность сети как естественное расширение в структуре приложения. Это позволяет группировать виртуальные машины и определять политики безопасности сети на основе таких групп. Вы можете повторно использовать политику безопасности в нужном масштабе без обслуживания явных IP-адресов вручную. Платформа сама обрабатывает явные IP-адреса и множество наборов правил, позволяя вам сосредоточиться на бизнес-логике.

Чтобы свести к минимуму количество требуемых правил безопасности и необходимость изменять правила, составьте план необходимых групп безопасности приложений и создайте правила, по возможности используя теги служб или группы безопасности приложений вместо отдельных IP-адресов или диапазонов IP-адресов.

Фильтрация сетевого трафика с помощью группы безопасности сети с использованием портала Azure

Вы можете отфильтровать входящий и исходящий трафик в подсети виртуальной сети с помощью группы безопасности сети. Группы безопасности сети содержат правила безопасности, которые фильтруют трафик по IP-адресу, порту и протоколу. Правила безопасности применяются к ресурсам, развернутым в подсети.

Ключевые этапы фильтрации сетевого трафика с помощью группы безопасности сети с использованием портала Azure:

- Создание группы ресурсов. Это можно сделать заранее или при создании виртуальной сети на следующем этапе. Все остальные ресурсы, которые вы будете создавать, должны находиться в указанном на этом этапе регионе.

- Создайте виртуальную сеть . Это необходимо развернуть в той же группе ресурсов, которую вы создали ранее.

- Создание групп безопасности приложений — создаваемые здесь группы безопасности приложений позволяют группировать серверы с аналогичными функциями, такими как веб-серверы или серверы управления. На этом этапе вы создаете две группы безопасности приложений — одну для веб-серверов и один для серверов управления (например, MyAsgWebServers и MyAsgMgmtServers).

- Создайте группу безопасности сети — группа безопасности сети защищает сетевой трафик в виртуальной сети. Эта группа безопасности сети будет связана с подсетью на следующем этапе.

- Свяжите группу безопасности сети с подсетью . Здесь вы связываете созданную ранее группу безопасности сети с подсетью виртуальной сети, созданной на этапе 2 выше.

- Создание правил безопасности. На этом этапе вы создаете правила безопасности для входящего трафика. Создайте правило безопасности, которое разрешает порты 80 и 443 группе безопасности приложений для веб-серверов (например, MyAsgWebServers). Затем создайте другое правило безопасности, разрешающее трафик RDP через порт 3389 в группу безопасности приложений для серверов управления (например, MyAsgMgmtServers). Эти правила управляют доступом к виртуальной машине удаленно и веб-серверу IIS.

- Создание виртуальных машин — это то, где вы создаете веб-сервер (например, MyVMWeb) и сервер управления (например, MyVMMgmt), которые будут связаны с соответствующей группой безопасности приложений на следующем этапе.

- Связывание сетевых карт с ASG. На этом этапе вы связываете сетевой адаптер (NIC), подключенный к каждой виртуальной машине, с соответствующей группой безопасности приложений, созданной на этапе 3 выше.

- Проверка фильтров трафика. На последнем этапе вы проверяете правильность фильтрации трафика.

- Для этого попробуйте подключиться к виртуальной машине сервера управления (например, MyVMMgmt) с помощью RDP-подключения, чтобы проверить возможность подключения, так как порт 3389 разрешает входящие подключения из Интернета к группе безопасности приложений серверов управления (например, MyAsgMgmtServers).

- При подключении к сеансу RDP на сервере управления (например, MyVMMgmt) необходимо проверить подключение RDP с виртуальной машины сервера управления (например, MyVMMgmt) к виртуальной машине веб-сервера (например, MyVMWeb), которое должно опять быть успешным, так как виртуальные машины в той же сети по умолчанию могут обмениваться данными с каждым из портов через любой порт.

- Однако вы не сможете создать подключение RDP к виртуальной машине веб-сервера (например, MyVMWeb) из Интернета, так как правило безопасности для группы безопасности веб-серверов (например, MyAsgWebServers) запрещает подключения к порту 3389 из Интернета. По умолчанию входящий трафик из Интернета запрещен для всех ресурсов.

- При подключении к сеансу RDP на веб-сервере (например, MyVMWeb) можно установить службы IIS на веб-сервере, а затем отключиться от сеанса RDP для виртуальной машины веб-сервера и отключиться от сеанса RDP для виртуальной машины сервера управления. На портале Azure можно определить общедоступный IP-адрес виртуальной машины веб-сервера (например, MyVMWeb) и убедиться, что вы можете получить доступ к ней из Интернета. Для этого откройте веб-браузер на компьютере и перейдите по адресу http:// (например, http://23.96.39.113) . Вы должны увидеть стандартный экран приветствия IIS, так как порту 80 разрешен входящий доступ из Интернета к группе безопасности приложений веб-серверов (например, MyAsgWebServers). Сетевой интерфейс, подключенный к виртуальной машине веб-сервера (например, MyVMWeb), связан с группой безопасности приложений веб-серверов (например, MyAsgWebServers) и поэтому разрешает подключение.

Подробные инструкции по выполнению всех этих задач см. в статье Учебник. Фильтрация сетевого трафика с помощью групп безопасности сети на портале Azure.