Реализация элементов управления и назначений политик условного доступа

Центр приложений Visual Studio поддерживает условный доступ Microsoft Entra, расширенную функцию идентификатора Microsoft Entra, которая позволяет указать подробные политики, которые управляют доступом к ресурсам. С помощью условного доступа можно защитить приложения, ограничивая доступ пользователей на основе таких объектов, как группа, тип устройства, место и роль.

Настройка условного доступа

Это сокращенное пошаговое руководством по настройке условного доступа. Полная версия документации доступна в статье Что такое условный доступ?.

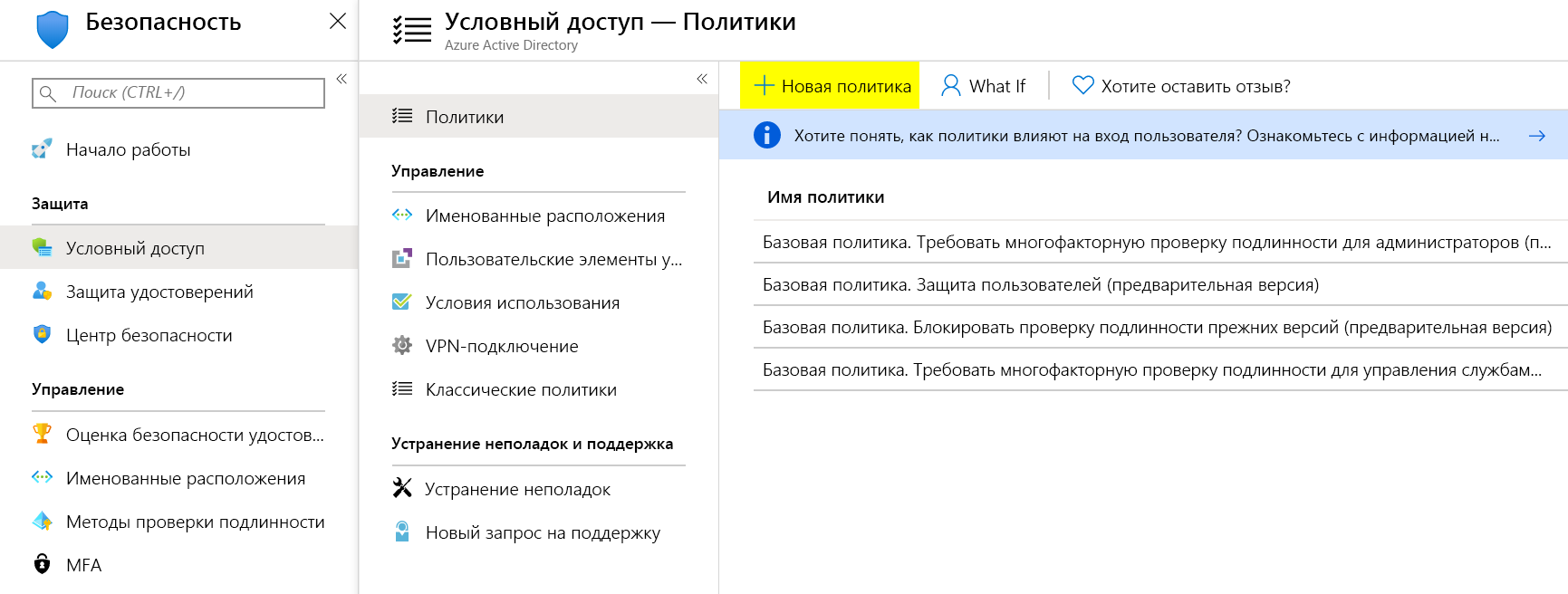

На портале Azure откройте клиент Active Directory, затем откройте параметры Безопасность и выберите Условный доступ.

В разделе параметров Условный доступ выберите Новая политика для создания политики.

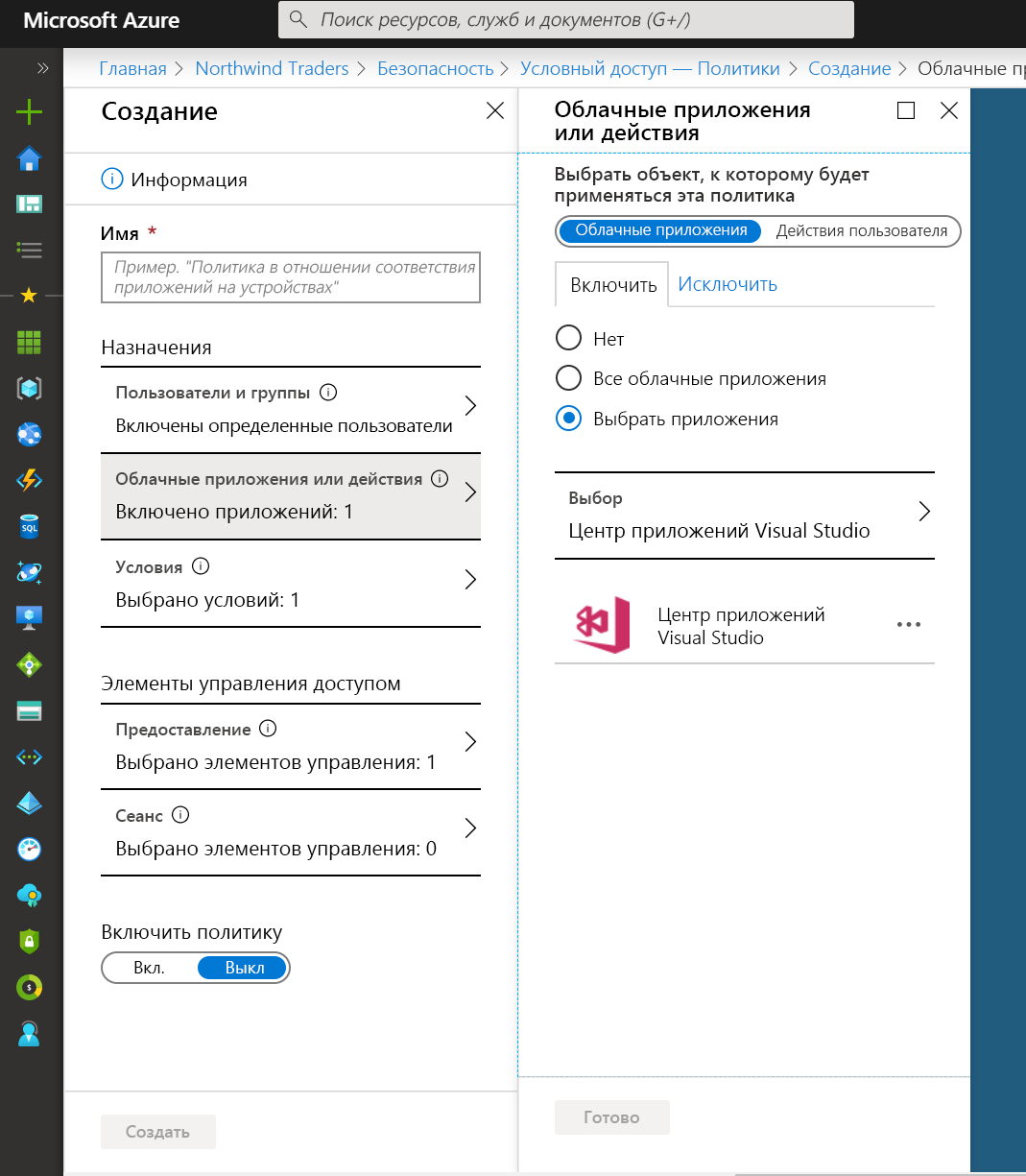

В разделе параметров Новая политика щелкните Облачные приложения или действия и выберите Центр приложений Visual Studio в качестве целевого объекта политики. Затем выберите другие условия, которые необходимо применить, включите политику и нажмите Создать, чтобы сохранить ее.

Условный доступ на основе рисков при входе

Большинство пользователей демонстрируют нормальное поведение, которое можно отслеживать. Если поведение выходит за пределы нормы, разрешение входа в систему может оказаться рискованным. Вы хотите заблокировать этого пользователя или попросить их выполнить многофакторную проверку подлинности, чтобы доказать, что они действительно те, кто они говорят, что они.

Риск при входе представляет вероятность того, что данный запрос проверки подлинности отправлен не владельцем удостоверения. Организации с лицензиями Microsoft Entra ID Premium P2 могут создавать политики условного доступа, включая обнаружение рисков защиты идентификации Microsoft Entra.

Эту политику можно назначить либо с помощью условного доступа, либо через защиту идентификации Microsoft Entra. Организациям следует выбрать один из двух вариантов для включения политики условного доступа на основе риска входа, которая требует безопасного изменения пароля.

Условный доступ на основе рисков пользователей

Майкрософт сотрудничает с исследователями, правоохранительными органами, различными группами безопасности Майкрософт и другими доверенными источниками для поиска пар "имя пользователя и пароль". Организации с лицензиями Microsoft Entra ID Premium P2 могут создавать политики условного доступа, включая обнаружение рисков пользователей в Microsoft Entra Identity Protection.

Как и условный доступ на основе риска, эта политика может быть назначена через сам условный доступ или через защиту идентификации Microsoft Entra.

Условный доступ: безопасная регистрация сведений для защиты

Защита времени и способа регистрации пользователей для многофакторной проверки подлинности и самостоятельного сброса пароля теперь возможна с помощью действий пользователей в политике условного доступа. Эта предварительная версия функции доступна для организаций, которые включили предварительную версию объединенной регистрации. Эта функция может быть включена в организациях, где они хотят использовать такие условия, как надежное сетевое расположение, чтобы ограничить доступ для регистрации для многофакторной проверки подлинности и самостоятельного сброса пароля (SSPR).

Создание политики, требующей регистрации из надежного расположения

Следующая политика применяется ко всем выбранным пользователям, которые пытаются зарегистрироваться с помощью интерфейса объединенной регистрации, и блокирует доступ, если они не подключены из места, помеченного как надежная сеть.

В Центре администрирования Microsoft Entra перейдите к удостоверению, а затем защита и условный доступ.

Выберите и создайте новую политику.

В поле Имя введите имя политики. Например, Объединенная регистрация сведений для защиты в доверенных сетях.

В разделе Назначения выберите Пользователи и группы и выберите пользователей и группы, к которым должна применяться эта политика.

- В разделе Исключить выберите Пользователи и группы, а затем выберите учетные записи для аварийного доступа или для обхода стандартной системы контроля доступа в вашей организации.

- Нажмите кнопку Готово.

В разделе Облачные приложения или действия выберите Действия пользователя, установите флажок Зарегистрировать сведения для защиты.

В разделе Условия выберите Расположения.

- Выберите Да.

- Включите Все расположения.

- Отключите Все надежные расположения.

- На экране Расположения нажмите Готово.

- На экране Условия нажмите Готово.

В разделах Условия, Клиентские приложения (предварительная версия) установите для параметра Настроить значение Да и нажмите Готово.

В разделе Элементы управления доступом выберите Предоставление.

- Выберите Заблокировать доступ.

- Затем используйте параметр Выбрать.

Для параметра Включить политику задайте значение Вкл.

Затем выберите Сохранить.

На шаге 6 этой политики у организаций есть варианты. Приведенная выше политика требует регистрации из надежного сетевого расположения. Организации могут использовать любые доступные условия вместо Расположения. Не забывайте, что это политика блокировки, то есть все включенное в нее будет заблокировано.

Вы можете использовать состояние устройства вместо расположения в шаге 6 выше:

- В разделе Условия выберите Состояние устройства (предварительная версия).

- Выберите Да.

- Включите Все состояния устройств.

- Исключите присоединение гибридного устройства Microsoft Entra и (или) устройство, помеченное как соответствующее требованиям.

- На экране Расположения нажмите Готово.

- На экране Условия нажмите Готово.

Блокировка доступа по расположению

Условие расположения при использовании условного доступа позволяет управлять доступом к облачным приложениям на основе расположения пользователя в сети. Условие расположения обычно используется для блокирования доступа из стран и регионов, из которых не должен поступать трафик.

Определение расположений

Войдите на портал администрирования Microsoft Entra как глобальный Администратор istrator, security Администратор istrator или условный доступ Администратор istrator.

Перейдите к удостоверению, а затем защита, затем условный доступ, а затем именованные расположения.

Выберите Новое расположение.

Присвойте расположению имя.

Выберите Диапазоны IP-адресов, если вам точно известны доступные извне диапазоны IPv4-адресов, которые составляют расположение, либо выберите Страны/регионы.

- Укажите диапазоны IP-адресов либо выберите страны или регионы в качестве задаваемого расположения.

- Если выбраны страны или регионы, можно дополнительно включить неизвестные области.

Нажмите кнопку Сохранить.

Создание политики условного доступа

Войдите в Центр администрирования Microsoft Entra как глобальный Администратор istrator, security Администратор istrator или условный доступ Администратор istrator.

Перейдите к удостоверению, а затем защита и условный доступ.

Выберите и создайте новую политику.

Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

В разделе Назначения выберите Пользователи и группы.

- В разделе Включить выберите Все пользователи.

- В разделе Исключить выберите Пользователи и группы, а затем выберите учетные записи для аварийного доступа или для обхода стандартной системы контроля доступа в вашей организации.

- Нажмите кнопку Готово.

В разделах Облачные приложения или действия, Включить выберите Все облачные приложения.

В разделе Условия нажмите Расположение.

- Задайте для параметра Настроить значение Да.

- В разделе Включить выберите Выбранные места.

- Выберите заблокированное расположение, созданное для организации.

- Выберите Выбрать.

В разделе Элементы управления доступом выберите Блокировать доступ, а затем нажмите Выбрать.

Подтвердите параметры и задайте для параметра Включить политику значение Включить.

Выберите Создать, чтобы создать политику условного доступа.

Требовать соответствующие устройства

Организации, развернутые Microsoft Intune, могут использовать информацию, возвращенную с устройств, для обнаружения устройств, соответствующих требованиям, например:

- Требуется ПИН-код для разблокировки.

- Обязательное шифрование устройства.

- Требование минимальной или максимальной версии операционной системы.

- Для обязательного использования устройства не используется защита или административный корень.

Эти сведения о соответствии политик перенаправляются в идентификатор Microsoft Entra, где условный доступ может принимать решения о предоставлении или блокировке доступа к ресурсам.

Создание политики условного доступа

Следующие шаги помогут создать политику условного доступа для требования, чтобы устройства, обращающиеся к ресурсам, были помечены как соответствующие политикам соответствия организации Intune.

Войдите в Центр администрирования Microsoft Entra как глобальный Администратор istrator, security Администратор istrator или условный доступ Администратор istrator.

Перейдите к удостоверению, а затем защита и условный доступ.

Выберите и создайте новую политику.

Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

В разделе Назначения выберите Пользователи и группы.

- В разделе Включить выберите Все пользователи.

- В разделе Исключить выберите Пользователи и группы, а затем выберите учетные записи для аварийного доступа или для обхода стандартной системы контроля доступа в вашей организации.

- Нажмите кнопку Готово.

В разделах Облачные приложения или действия, Включить выберите Все облачные приложения.

- Если необходимо исключить из политики определенные приложения, их можно выбрать на вкладке Исключение в разделе Выберите исключенные облачные приложения и нажмите кнопку Выбрать.

- Нажмите кнопку Готово.

В разделах Условия, Клиентские приложения (предварительная версия)Выберите клиентские приложения, на которые будет распространяться эта политика, оставьте все значения по умолчанию и нажмите кнопку Готово.

В разделах Элементы управления доступом, Предоставить выберите Требовать, чтобы устройство было отмечено как соответствующее.

- Выберите Выбрать.

Подтвердите параметры и задайте для параметра Включить политику значение Включить.

Нажмите Создать, чтобы создать и включить политику.

Примечание.

Вы можете зарегистрировать новые устройства в Intune, даже если выбрали параметр Требовать, чтобы устройство было отмечено как соответствующее для групп Все пользователи и Все облачные приложения, выполнив описанные выше действия. Флажок Требовать, чтобы устройство было отмечено как соответствующее не блокирует развертывание Intune.

Известное поведение

В Windows 7, iOS, Android, macOS и некоторых сторонних веб-браузерах идентификатор Microsoft Entra идентифицирует устройство с помощью сертификата клиента, подготовленного при регистрации устройства с идентификатором Microsoft Entra. Когда пользователь впервые подписывается через браузер, пользователю предлагается выбрать сертификат. Конечный пользователь должен выбрать этот сертификат, прежде чем сможет продолжить работать с браузером.

Заблокировать доступ

Для организаций с консервативным подходом к миграции в облако можно использовать политику "блокировать все".

Предупреждение

Неправильная настройка политики блокировки может привести к блокировке организаций в портале Azure.

Такие политики могут иметь непредвиденные побочные эффекты. Правильное тестирование и проверка крайне важны перед включением. Администраторы должны использовать такие средства, как режим "Только отчет с условным доступом" и средство What If в условном доступе.

Пользовательские исключения

Политики условного доступа являются мощными инструментами. Мы рекомендуем исключить следующие четные записи из вашей политики:

Учетные записи для аварийного доступа и учетные записи для обхода стандартной системы контроля доступа, чтобы предотвратить блокировку учетной записи на уровне арендатора. Если все администраторы заблокированы для вашего клиента (хотя это маловероятная ситуация), можно использовать учетную запись администратора аварийного доступа для входа в систему клиента для выполнения действия по восстановлению доступа.

Учетные записи служб и субъекты-службы, такие как учетная запись синхронизации Microsoft Entra Подключение. Учетные записи служб представляют собой автономные учетные записи, которые не привязаны к какому-либо конкретному пользователю. Они обычно используются службами сервера для предоставления программного доступа к приложениям, но также могут применяться для входа в системы в целях администрирования. Такие учетные записи служб должны быть исключены, так как MFA невозможно выполнить программным способом. Вызовы, выполняемые участниками-службами, не блокируются условным доступом.

- Если в вашей организации эти учетные записи используются в сценариях или в коде, попробуйте заменить их управляемыми удостоверениями. В качестве временного решения проблемы можно исключить эти конкретные учетные записи пользователей из базовой политики.

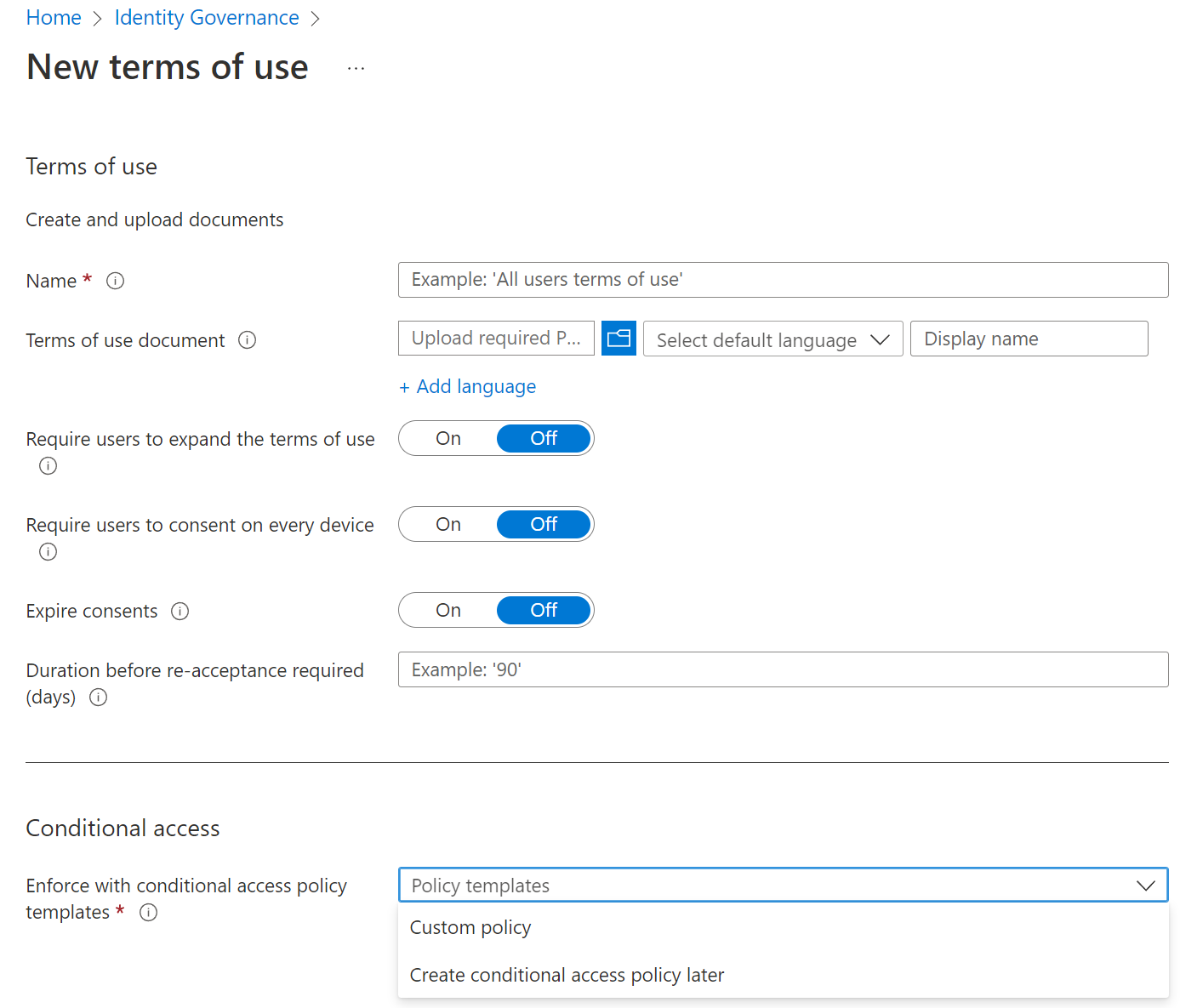

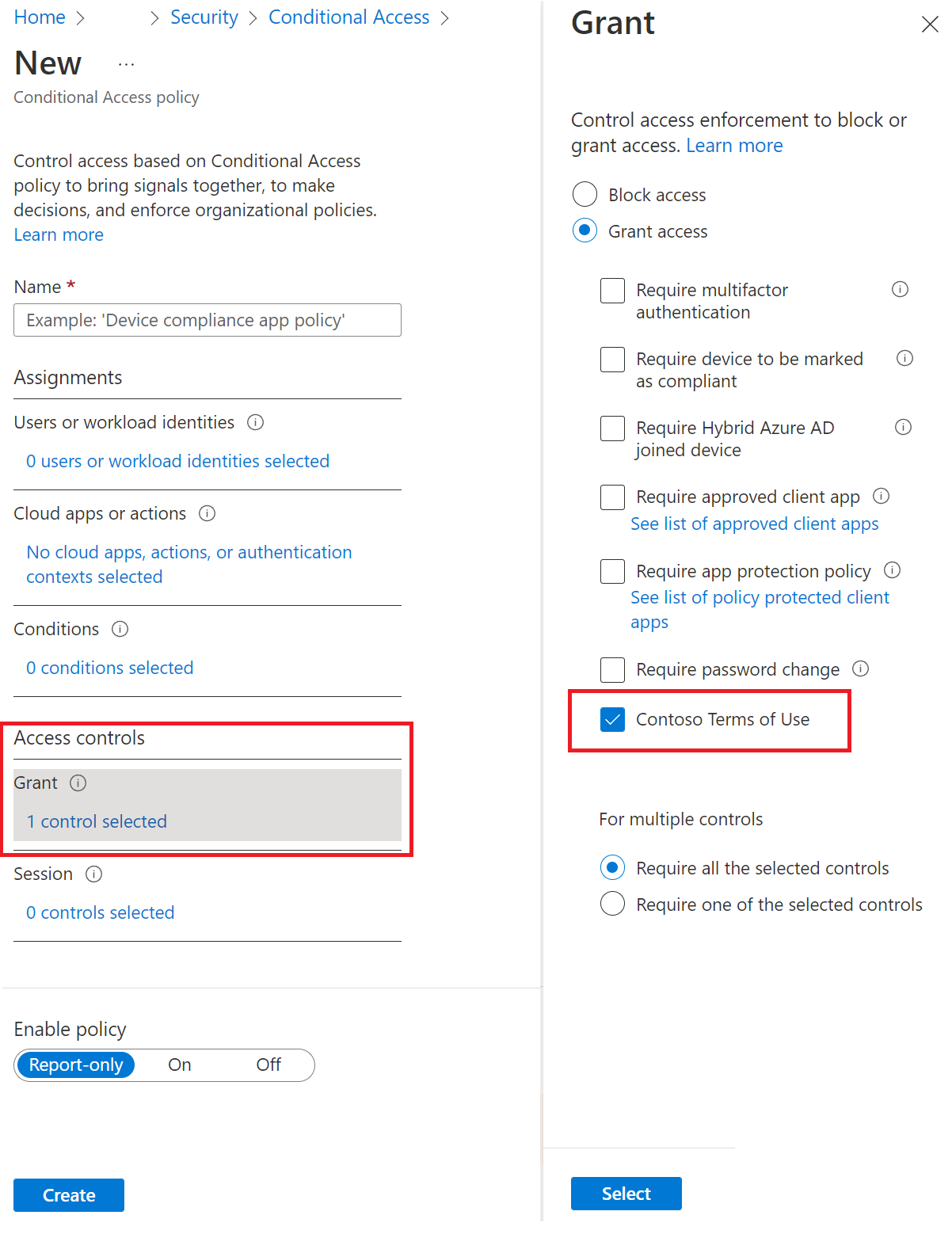

Условия использования условного доступа (TOU)

Вы можете создать условия использования (TOU) для сайта в средствах Identity Governance. Запустите приложение Identity Governance и выберите в меню пункт Условия использования. Необходимо указать PDF-файл с условиями для пользователя. Вы можете настроить несколько правил, например, когда срок действия условий истекает, или пользователь должен открыть их перед принятием. После создания можно создать пользовательское условное правило прямо в управлении удостоверениями. Вы также можете сохранить условия и использовать условный доступ в идентификаторе Microsoft Entra. Чтобы создать условия использования, введите данные в указанное выше диалоговое окно.

Сочетание согласия (принятия условий до доступа) и условного доступа приобретает все большую популярность. Организации получают возможность вынудить пользователя согласиться с условиями использования. Кроме того, организации могут признать предоставленное согласие утратившим силу или изменить условия использования и запросить повторное согласие у пользователя.

Прежде чем предоставлять доступ к определенным облачным приложениям в своей среде, необходимо получить согласие от пользователей в форме принятия условий использования (ToU). Условный доступ Microsoft Entra предоставляет следующие возможности:

- Простой способ настройки условий использования (ToU)

- Возможность требовать принятия ваших условий использования с помощью политики условного доступа