Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

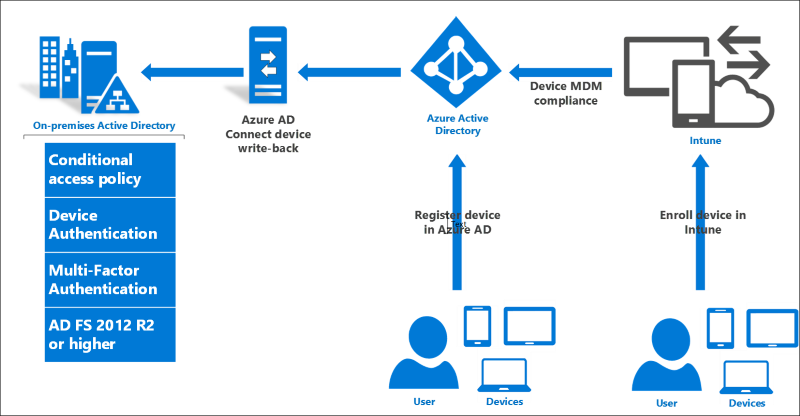

В следующем документе описано, как установить и настроить локальный условный доступ с зарегистрированными устройствами.

Предварительные требования к инфраструктуре

Требуются следующие предварительные требования.

| Требование | Описание |

|---|---|

| Подписка Microsoft Entra с идентификатором Microsoft Entra ID P1 или P2 | Чтобы включить обратную запись устройства для локального условного доступа, подойдет бесплатная пробная версия. |

| Подписка Intune | требуется только для интеграции MDM для сценариев соответствия устройств — бесплатная пробная версия является отличной |

| Синхронизация Microsoft Entra Connect | Получите последнюю версию здесь. |

| Windows Server 2016 | Сборка 10586 или более поздней версии для AD FS |

| Схема Active Directory Для Windows Server 2016 | Требуется уровень схемы 85 или выше. |

| Контроллер домена Windows Server 2016 | Требуется только для развертываний Hello For Business с доверием ключей. Дополнительные сведения см. здесь. |

| Клиент Windows 10 | Для присоединения к домену Windows 10 и сценариев использования Windows Hello для бизнеса требуется сборка версии 10586 или новее, присоединенная к указанному выше домену. |

| Учетная запись пользователя Microsoft Entra с назначенными лицензиями Microsoft Entra ID P1 или P2 | Для регистрации устройства |

Обновление схемы Active Directory

Чтобы использовать локальный условный доступ с зарегистрированными устройствами, необходимо сначала обновить схему AD. Необходимо выполнить следующие условия:

- Схема должна быть версии 85 или более поздней.

- Только необходимо для леса, к которому подключен AD FS

Заметка

Если вы установили синхронизацию Microsoft Entra Connect до обновления до версии схемы (уровень 85 или более поздней) в Windows Server 2016, необходимо повторно запустить установку синхронизации Microsoft Entra Connect и обновить локальную схему AD, чтобы обеспечить настройку правила синхронизации для msDS-KeyCredentialLink.

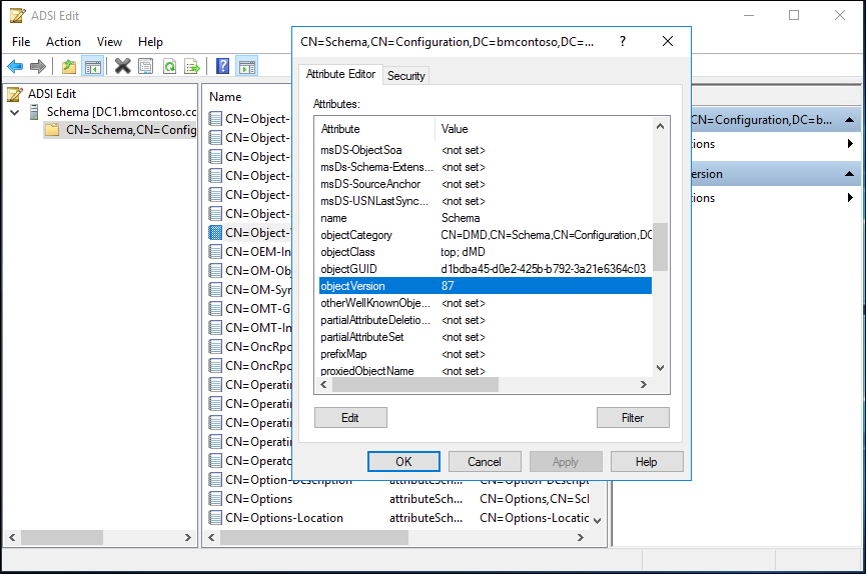

Проверка уровня схемы

Чтобы проверить уровень схемы, сделайте следующее:

- Используйте ADSIEdit.exe или LDP.exe и подключитесь к контексту именования схем.

- В ADSIEdit щелкните правой кнопкой мыши на "CN=Schema,CN=Configuration,DC=<домен>,DC=<com> ", чтобы выбрать свойства. Замените домен и com-части сведениями о лесу.

- В редакторе атрибутов найдите атрибут objectVersion и сообщает вам о вашей версии.

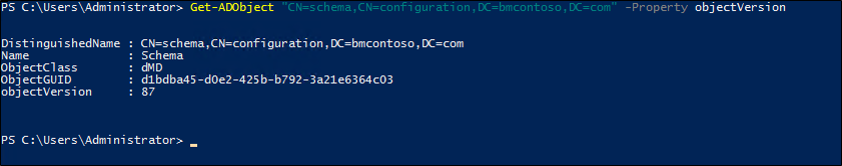

Вы также можете использовать следующий командлет PowerShell (замените объект сведениями о контексте именования схем):

Get-ADObject "cn=schema,cn=configuration,dc=domain,dc=local" -Property objectVersion

Для получения дополнительной информации об обновлении контроллеров домена до Windows Server 2016 см. .

Включите регистрацию устройств Microsoft Entra

Чтобы настроить этот сценарий, необходимо настроить возможность регистрации устройств в идентификаторе Microsoft Entra.

Для этого выполните действия, описанные в разделе "Настройка присоединения Microsoft Entra к вашей организации".

Настройка AD FS

- Создайте новую ферму AD FS 2016.

- Или перенести ферму в AD FS 2016 из AD FS 2012 R2

- Разверните синхронизацию Microsoft Entra Connect с помощью настраиваемого пути для подключения AD FS к Microsoft Entra ID.

Настройка обратной записи устройства и проверки подлинности устройства

Заметка

Если вы запустили синхронизацию Microsoft Entra Connect с помощью экспресс-параметров, для вас были созданы правильные объекты AD. Однако в большинстве сценариев AD FS синхронизация Microsoft Entra Connect была запущена с пользовательскими параметрами для настройки AD FS, поэтому необходимы следующие действия.

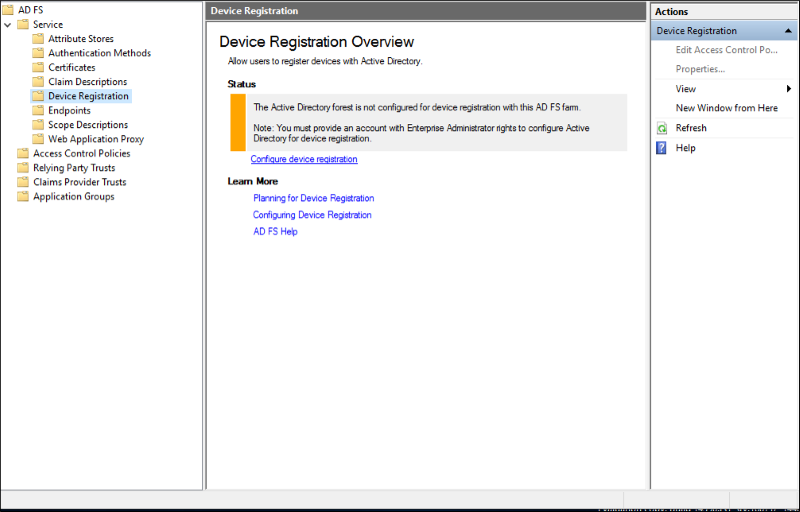

Создание объектов AD для проверки подлинности устройств AD FS

Если ферма AD FS еще не настроена для проверки подлинности устройства (это может отображаться в консоли управления AD FS в разделе "Служба -> регистрация устройств"), выполните следующие действия, чтобы создать правильные объекты и конфигурацию AD DS.

Заметка

Приведенные ниже команды требуют средств администрирования Active Directory, поэтому если сервер федерации не является контроллером домена, сначала установите средства с помощью шага 1 ниже. В противном случае можно пропустить шаг 1.

- Запустите мастер добавления ролей и компонентов и выберите средства удаленного администрирования сервера ->Средства администрирования ролей ->AD DS и AD LDS —> выберите модуль Active Directory для Windows PowerShell и средства AD DS.

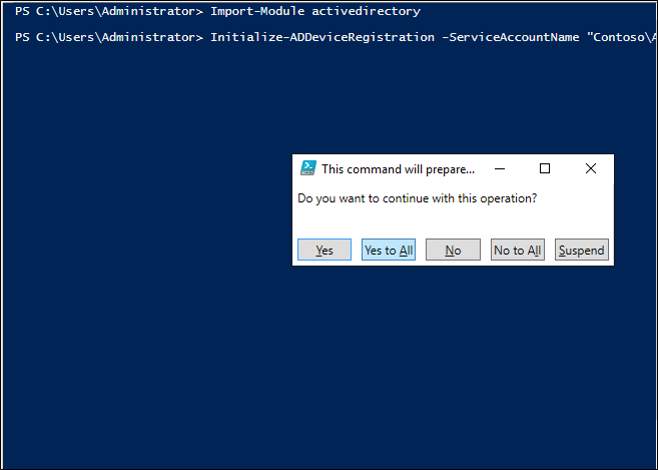

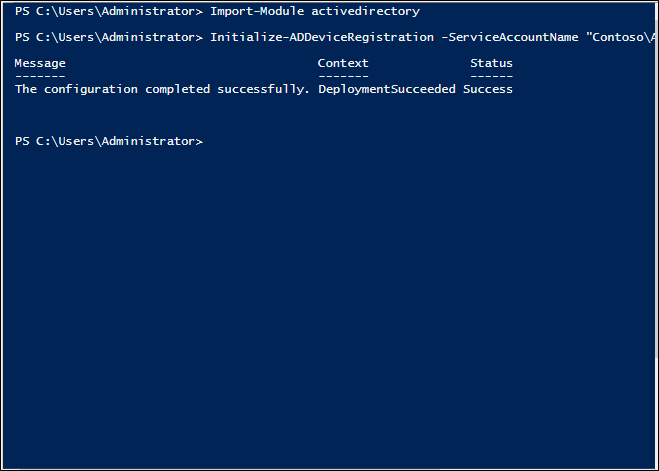

- На основном сервере AD FS убедитесь, что вы вошли в систему в качестве пользователя AD DS с правами администратора предприятия (EA) и откройте запрос PowerShell с повышенными привилегиями. Затем выполните следующие команды PowerShell:

Import-module activedirectory

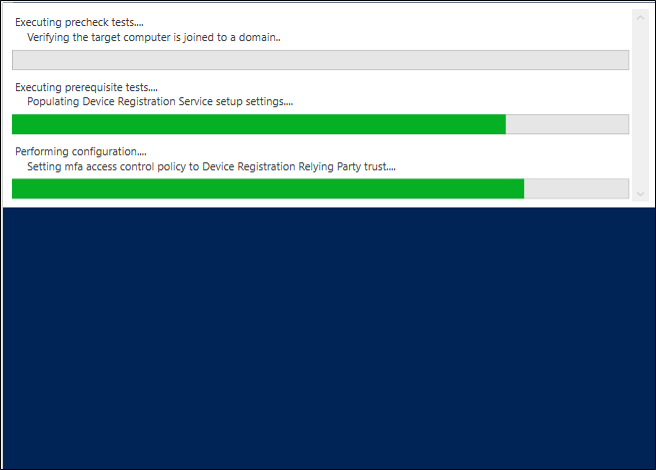

PS C:\> Initialize-ADDeviceRegistration -ServiceAccountName "<your service account>" 3. Во всплывающем окне нажмите "Да".

Заметка

Если служба AD FS настроена для использования учетной записи GMSA, введите имя учетной записи в формате "domain\accountname$"

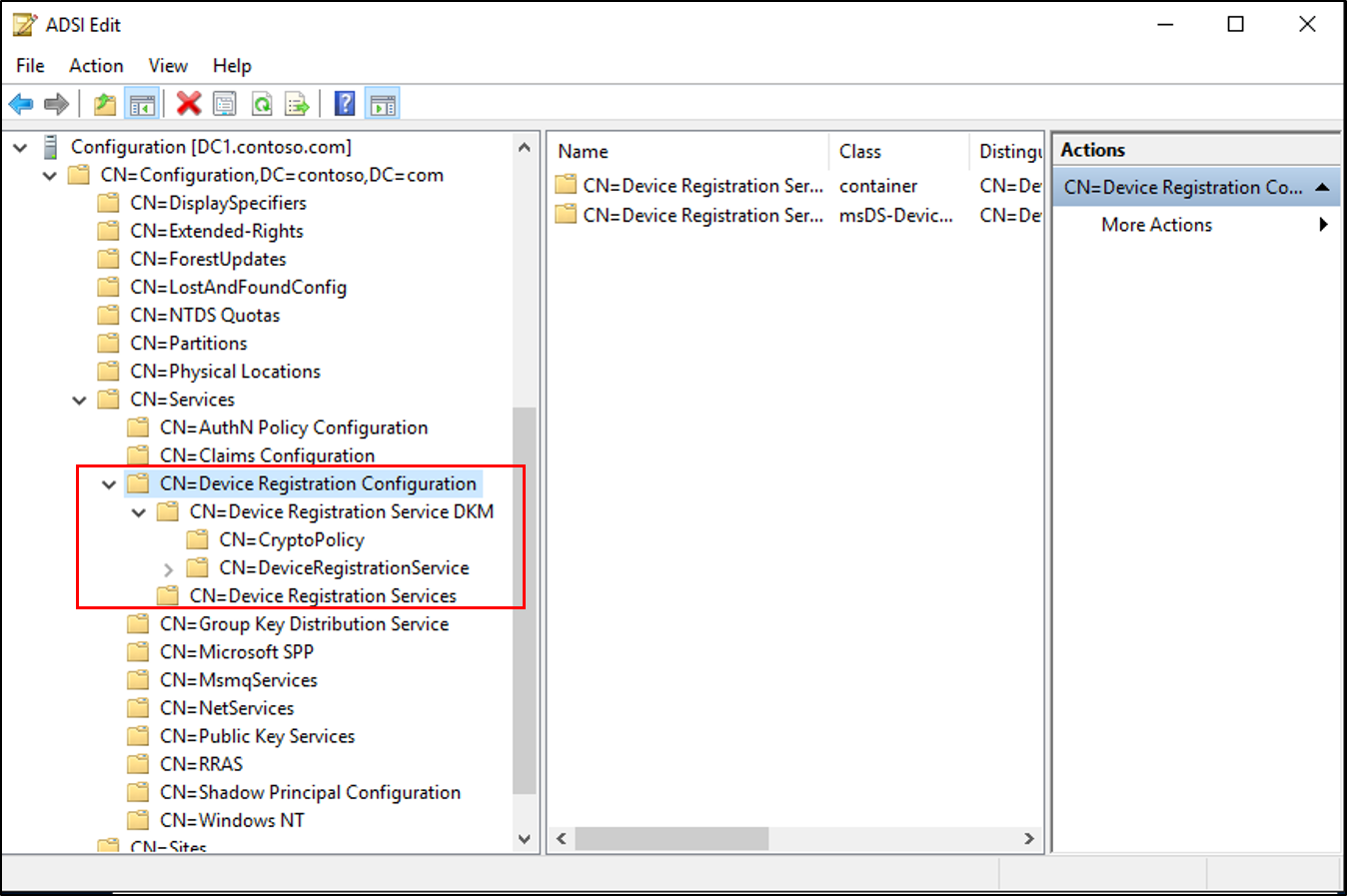

Приведенный выше PSH создает следующие объекты:

- Контейнер RegisteredDevices в разделе домена AD

- Контейнер и объект службы регистрации устройств в разделе Configuration --> Services --> Конфигурация регистрации устройств.

- Контейнер DKM службы регистрации устройств и объект в разделе "Конфигурация" —> Services —> Конфигурация регистрации устройств

- После этого появится сообщение об успешном завершении.

Создание точки подключения службы (SCP) в AD

Если вы планируете использовать присоединение к домену Windows 10 (с автоматической регистрацией в Microsoft Entra ID), как описано здесь, выполните следующие команды, чтобы создать точку подключения службы в AD DS.

- Откройте Windows PowerShell и выполните следующие действия:

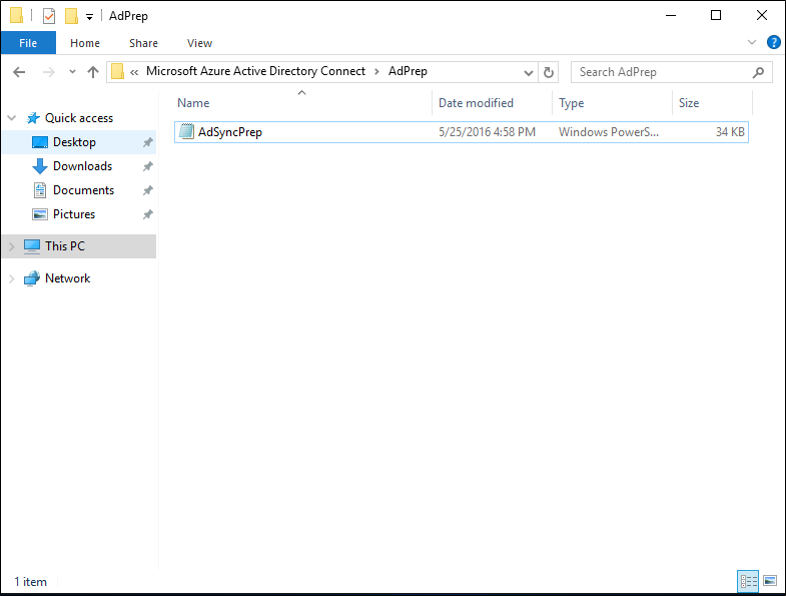

PS C:>Import-Module -Name "C:\Program Files\Microsoft Azure Active Directory Connect\AdPrep\AdSyncPrep.psm1"

Заметка

При необходимости скопируйте файл AdSyncPrep.psm1 с сервера синхронизации Microsoft Entra Connect. Этот файл расположен в Program Files\Microsoft Entra Connect\AdPrep

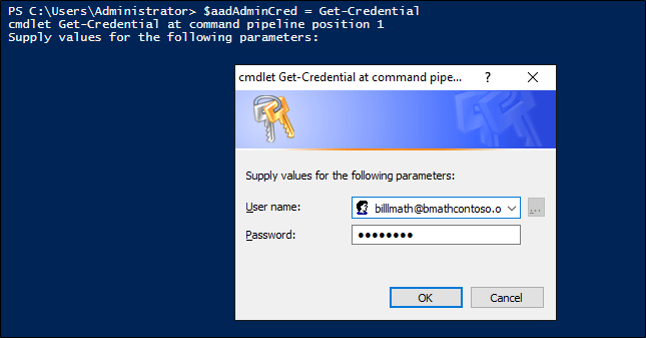

- Укажите учетные данные администратора условного доступа Microsoft Entra.

PS C:>$aadAdminCred = Get-Credential

- Выполните следующую команду PowerShell

PS C:>Initialize-ADSyncDomainJoinedComputerSync -AdConnectorAccount [AD connector account name] -AzureADCredentials $aadAdminCred

Где [имя учетной записи соединителя AD] — это имя учетной записи, настроенной в Microsoft Entra Connect Sync при добавлении локального каталога AD DS.

Приведенные выше команды позволяют клиентам Windows 10 найти правильный домен Microsoft Entra для присоединения, создав объект ServiceConnectionpoint в AD DS.

Подготовка Active Directory для функции записи обратно устройства

Чтобы убедиться, что объекты и контейнеры AD DS находятся в правильном состоянии для записи устройств с идентификатора Microsoft Entra ID, выполните указанные ниже действия.

- Откройте Windows PowerShell и выполните следующие действия:

PS C:>Initialize-ADSyncDeviceWriteBack -DomainName <AD DS domain name> -AdConnectorAccount [AD connector account name]

Где [имя учетной записи соединителя AD] — это имя учетной записи, которую вы настроили в Microsoft Entra Connect Sync при добавлении локального каталога AD DS в формате домен\accountname

Приведенная выше команда создает следующие объекты для обратной записи устройства в AD DS, если они еще не существуют, и разрешает доступ к указанному имени учетной записи соединителя AD.

- Контейнер RegisteredDevices в разделе домена AD

- Контейнер и объект службы регистрации устройств в разделе Configuration --> Services --> Конфигурация регистрации устройств.

Включите запись обратно на устройство в синхронизации Microsoft Entra Connect

Если вы этого еще не сделали, включите обратную запись устройства в Microsoft Entra Connect Sync, запустив мастер второй раз и выбрав "Настройка параметров синхронизации", затем установите флажок для обратной записи устройства и выберите лес, в котором вы выполнили приведенные выше командлеты.

Настройка проверки подлинности устройства в AD FS

С помощью командного окна PowerShell с повышенными привилегиями настройте политику AD FS, выполнив следующую команду.

PS C:>Set-AdfsGlobalAuthenticationPolicy -DeviceAuthenticationEnabled $true -DeviceAuthenticationMethod All

Проверка конфигурации

Для справки, ниже приведен полный список устройств, контейнеров и разрешений AD DS, необходимых для обратной записи устройств и корректной работы проверки подлинности.

Объект типа ms-DS-DeviceContainer в CN=RegisteredDevices,DC=<домене>

- Доступ на чтение к учетной записи службы AD FS

- Доступ на чтение и запись к учетной записи соединителя Microsoft Entra Connect Sync AD

Container CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=<домен>

Сервис регистрации устройств контейнера DKM под вышеупомянутым контейнером

Объект типа serviceConnectionpoint в CN=<guid>, CN=Регистрация устройства

Конфигурация, CN=Services, CN=Configuration, DC=<домен>

доступ на чтение и запись к указанному имени учетной записи соединителя AD в новом объекте

Объект типа msDS-DeviceRegistrationServiceContainer в CN=Device Registration Services,CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=<domain>

Объект типа msDS-DeviceRegistrationService в приведенном выше контейнере

Посмотрите, как это работает

Чтобы оценить новые утверждения и политики, сначала зарегистрируйте устройство. Например, вы можете подключить компьютер с Windows 10 к Microsoft Entra, используя приложение "Параметры" в разделе "Система" —> "О системе", или настроить присоединение компьютера к домену Windows 10 с автоматической регистрацией устройства, следуя дополнительным инструкциям здесь. Сведения о присоединении мобильных устройств Windows 10 см. здесь.

Для простой оценки войдите в AD FS с помощью тестового приложения, отображающего список утверждений. Вы сможете видеть новые утверждения, включая isManaged, isCompliantи trusttype. Если включить Windows Hello для бизнеса, вы также увидите утверждение prt.

Настройка дополнительных сценариев

Автоматическая регистрация компьютеров, присоединенных к домену Windows 10

Чтобы включить автоматическую регистрацию устройств для компьютеров, присоединенных к домену Windows 10, выполните действия 1 и 2.

- Убедитесь, что точка подключения службы в AD DS существует и имеет необходимые разрешения (мы создали этот объект выше, но это не вредит двойной проверке).

- Убедитесь, что AD FS настроен правильно

- Убедитесь, что в системе AD FS настроены правильные конечные точки и настроены правила утверждений.

- Настройка параметров групповой политики, необходимых для автоматической регистрации устройств присоединенных к домену компьютеров

Windows Hello для бизнеса

Сведения о включении Windows 10 с Windows Hello для бизнеса см. в статье "Включение Windows Hello для бизнеса" в организации.

Автоматическая регистрация MDM

Чтобы включить автоматическую регистрацию MDM зарегистрированных устройств, выполните указанные ниже действия.

Устранение неполадок

- Если вы получаете ошибку на

Initialize-ADDeviceRegistration, которая жалуется на объект, уже существующий в неправильном состоянии, например "Объект службы DRS найден без всех обязательных атрибутов", возможно, вы выполнили команды Microsoft Entra Connect Sync PowerShell ранее и имеют частичную конфигурацию в AD DS. Попробуйте удалить объекты вручную в разделе CN=Device Registration Configuration,CN=Services,CN=Configuration,DC=<domain> и повторите попытку. - Для клиентов, присоединенных к домену Windows 10

- Чтобы убедиться, что проверка подлинности устройства работает, войдите в клиент, присоединенный к домену, в качестве тестовой учетной записи пользователя. Чтобы быстро запустить развертывание, заблокируйте и разблокируйте рабочий стол хотя бы раз.

- Инструкции по проверке ссылки на учетные данные ключа STK в объекте AD DS (синхронизация по-прежнему выполняется дважды?)

- Если вы получите ошибку при попытке зарегистрировать компьютер Windows с сообщением, что устройство уже зарегистрировано, но вы не можете его разрегистрировать или уже разрегистрировали, возможно, в реестре остались остатки конфигурации регистрации устройства. Чтобы изучить и удалить это, выполните следующие действия.

- На компьютере Windows откройте Regedit и перейдите к HKLM\Software\Microsoft\Enrollments

- В этом ключе есть вложенные ключи в формате GUID. Перейдите к подразделу, который содержит примерно 17 значений и имеет "Тип регистрации" равный "6" [присоединён к MDM] или "13" [присоединён к Microsoft Entra].

- Измените EnrollmentType на 0

- Повторите попытку регистрации или регистрации устройства

Связанные статьи

- Защита доступа к Office 365 и другим приложениям, подключенным к идентификатору Microsoft Entra

- Политики устройств условного доступа для служб Office 365

- Настройка локального условного доступа с помощью регистрации устройств Microsoft Entra

- Подключение устройств, присоединенных к домену, к Microsoft Entra ID для работы с Windows 10