Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Вы можете использовать групповая политика для активации автоматической регистрации на мобильных Управление устройствами (MDM) для устройств, присоединенных к домену Active Directory (AD).

Групповая политика, созданная в локальном ad, активирует регистрацию в Intune без какого-либо взаимодействия с пользователем. Этот механизм причинно-следственных действий означает, что вы можете автоматически массово зарегистрировать большое количество корпоративных устройств, присоединенных к домену, в Microsoft Intune. Процесс регистрации начинается в фоновом режиме после входа на устройство с помощью учетной записи Microsoft Entra.

Требования

- Устройство, присоединенное к Active Directory, должно работать под управлением поддерживаемой версии Windows.

- Предприятие настроило службу mobile Управление устройствами (MDM).

- Локальная служба Active Directory необходимо интегрировать с Microsoft Entra ID (через Microsoft Entra Connect).

- Конфигурация точки подключения службы (SCP). Дополнительные сведения см. в разделе Настройка SCP с помощью Microsoft Entra Connect. Сведения о средах, не публикующих данные SCP в AD, см. в разделе Microsoft Entra целевого развертывания с гибридным присоединением.

- Устройство не должно быть зарегистрировано в Intune с помощью классических агентов (устройства, управляемые с помощью агентов, не регистрируются с

error 0x80180026помощью ). - Минимальный Windows Server требования к версии основан на требованиях Microsoft Entra гибридного соединения. Дополнительные сведения см. в статье Планирование реализации гибридного Microsoft Entra.

Совет

Дополнительные сведения см. в следующих разделах.

Автоматическая регистрация зависит от наличия службы MDM и Microsoft Entra регистрации для компьютера. После того как предприятие зарегистрировало свой AD в Microsoft Entra ID, компьютер с Windows, присоединенный к домену, автоматически Microsoft Entra зарегистрирован.

Примечание.

В Windows 10 версии 1709 протокол регистрации был обновлен, чтобы проверка, присоединено ли устройство к домену. Дополнительные сведения см. в разделе [MS-MDE2]: Протокол регистрации мобильных устройств версии 2. Примеры см. в разделе 4.3.1 RequestSecurityToken документации по протоколу MS-MDE2.

Когда включена автоматическая регистрация групповая политика, в фоновом режиме создается задача, которая инициирует регистрацию MDM. Задача использует существующую конфигурацию службы MDM из Microsoft Entra информации пользователя. Если требуется многофакторная проверка подлинности, пользователю будет предложено выполнить проверку подлинности. После настройки регистрации пользователь может проверка состояние на странице Параметры.

- Начиная с Windows 10 версии 1709, когда та же политика настроена в групповая политика и MDM, групповая политика политика имеет приоритет над MDM.

- Начиная с Windows 10 версии 1803, новый параметр позволяет изменить приоритет mdm. Дополнительные сведения см. в статье Windows групповая политика и Intune политика MDM, кто выигрывает?.

Чтобы эта политика работала, необходимо убедиться, что поставщик службы MDM разрешает групповая политика инициированную регистрацию MDM для устройств, присоединенных к домену.

Настройка автоматической регистрации для группы устройств

Чтобы настроить автоматическую регистрацию с помощью групповой политики, выполните следующие действия.

- Создайте объект групповая политика (GPO) и включитеMDM> групповая политика Конфигурация> компьютераАдминистративные>шаблоны> Компоненты WindowsВключить автоматическую регистрацию MDM с помощью учетных данных Microsoft Entra по умолчанию.

- Создайте группу безопасности для компьютеров.

- Связывание объекта групповой политики.

- Фильтрация с помощью групп безопасности.

Если политика не отображается, получите последнюю версию ADMX для своей версии Windows. Чтобы устранить эту проблему, используйте следующие процедуры. Последняя версия MDM.admx является обратной совместимостью.

Скачайте административные шаблоны для нужной версии:

Установите пакет на контроллере домена.

Перейдите по адресу

C:\Program Files (x86)\Microsoft Group Policyи найдите соответствующий подкаталог в зависимости от установленной версии.Скопируйте папку PolicyDefinitions в

\\contoso.com\SYSVOL\contoso.com\policies\PolicyDefinitions.Если эта папка не существует, скопируйте файлы в центральное хранилище политик для вашего домена.

Дождитесь завершения репликации SYSVOL DFSR, чтобы политика была доступна.

Настройка групповая политика автоматической регистрации для одного компьютера

Эта процедура предназначена только для иллюстрации, чтобы показать, как работает новая политика автоматической регистрации. Это не рекомендуется для рабочей среды на предприятии.

Выполните команду

GPEdit.msc. Нажмите кнопку Пуск, а затем в текстовом поле введитеgpedit.В разделе Лучшее соответствие выберите Изменить групповую политику , чтобы запустить ее.

В разделе Политика локального компьютера выберите Административные шаблоны>Компоненты> WindowsMDM.

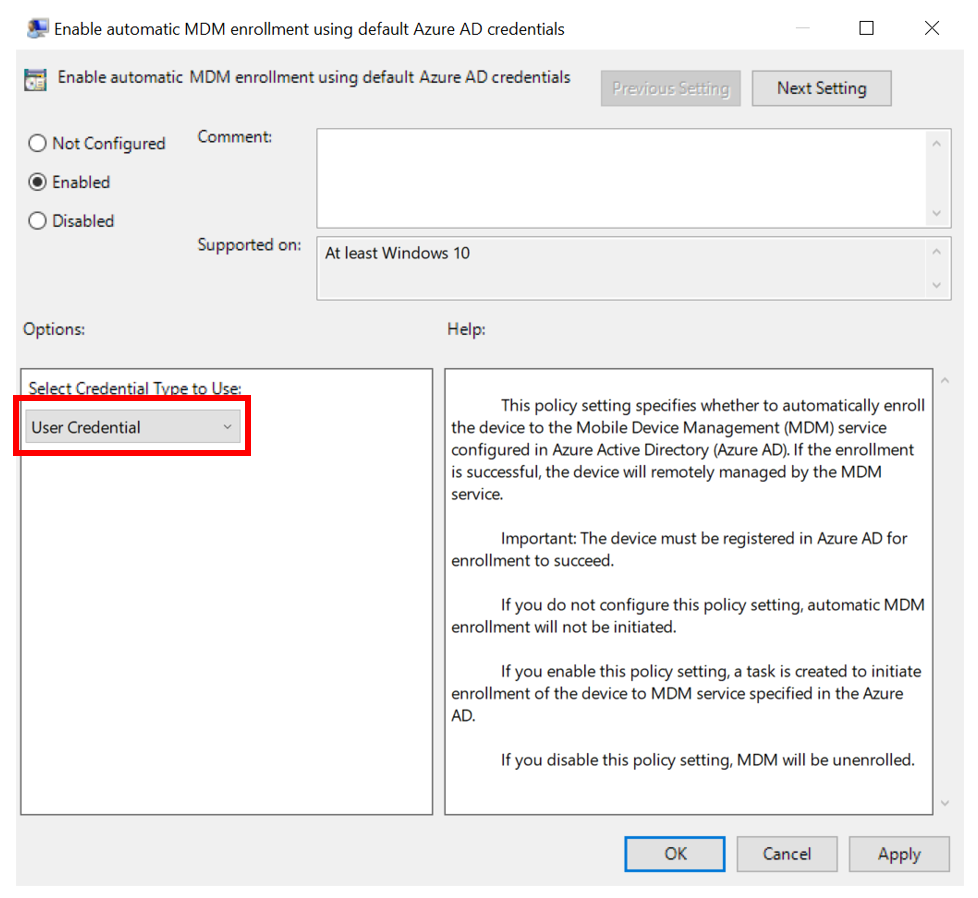

Дважды щелкните Включить автоматическую регистрацию MDM, используя учетные данные по умолчанию Microsoft Entra. Выберите Включить, выберите Учетные данные пользователя в раскрывающемся списке Выберите тип учетных данных для использования, а затем нажмите кнопку ОК.

Примечание.

В Windows 10 версии 1903 и более поздних версиях файл MDM.admx был обновлен, чтобы включить параметр Учетные данные устройства, чтобы выбрать учетные данные, используемые для регистрации устройства. Поведение по умолчанию для более старых выпусков заключается в отменить изменения учетных данных пользователя.

Учетные данные устройства поддерживаются только для регистрации Microsoft Intune в сценариях с совместным управлением или пулами узлов с несколькими сеансами Виртуального рабочего стола Azure, так как Intune подписка ориентирована на пользователей. Учетные данные пользователя поддерживаются для пулов личных узлов Виртуального рабочего стола Azure.

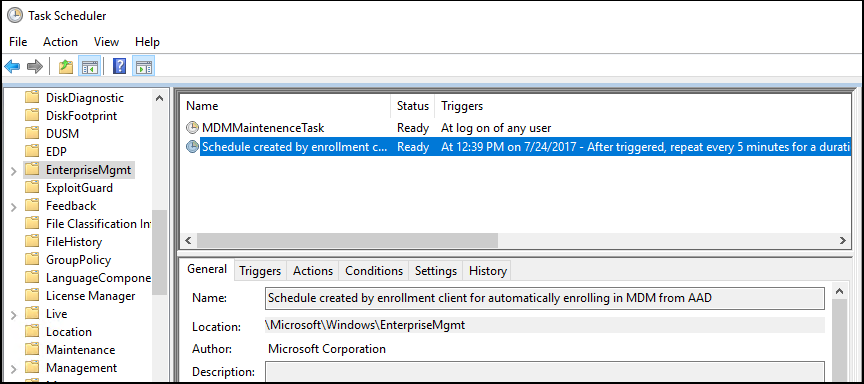

При обновлении групповой политики на клиенте создается задача, которая планируется выполняться каждые пять минут в течение одного дня. Задача называется Расписание, созданное клиентом регистрации для автоматической регистрации в MDM из Microsoft Entra ID. Чтобы просмотреть запланированную задачу, запустите приложение Планировщик задач.

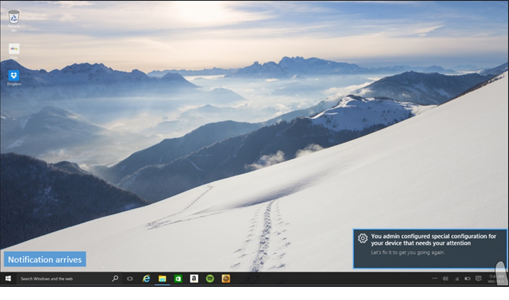

Если требуется двухфакторная проверка подлинности, вам будет предложено завершить процесс. Ниже приведен пример снимка экрана.

Совет

Этого можно избежать с помощью политик условного доступа в Microsoft Entra ID. Дополнительные сведения см. в статье Что такое условный доступ?

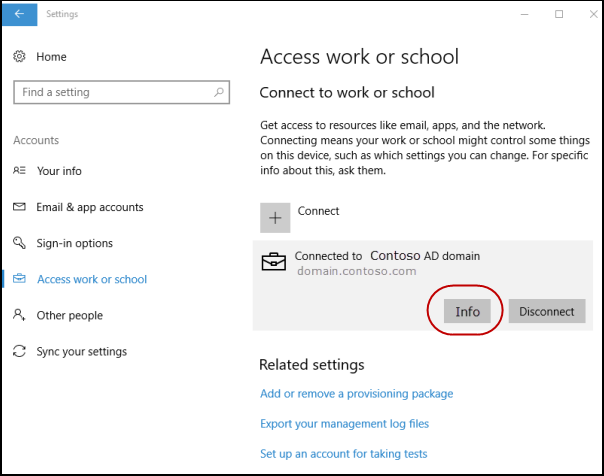

Проверка регистрации

Чтобы проверить успешную регистрацию в MDM, перейдите в раздел Пуск>Параметры>Учетные> записиДоступ к рабочей или учебной программе, а затем выберите учетную запись домена. Выберите Сведения, чтобы просмотреть сведения о регистрации MDM.

Примечание.

Если вы не видите кнопку "Сведения" или сведения о регистрации, возможно, регистрация завершилась ошибкой. Проверьте состояние в приложении планировщика задач и ознакомьтесь с разделом Диагностика регистрации MDM.

Приложение планировщика задач

Нажмите кнопку Пуск, а затем в текстовом поле введите task scheduler. В разделе Лучшее соответствие выберите Планировщик задач , чтобы запустить его.

В библиотеке планировщика задач откройте Microsoft > Windows и выберите EnterpriseMgmt.

Чтобы увидеть результат задачи, переместите полосу прокрутки, чтобы увидеть результат последнего запуска. Журналы отображаются на вкладке Журнал .

Сообщение 0x80180026 является сообщением об ошибке (MENROLL_E_DEVICE_MANAGEMENT_BLOCKED), которое может быть вызвано включением политики Отключить регистрацию MDM .

Примечание.

Консоль GPEdit не отражает состояние политик, установленных вашей организацией на вашем устройстве. Он используется только пользователем для настройки политик.