Použite spravované identity pre Azure s úložiskom Azure Data Lake

Azure Data Lake Storage poskytuje vrstvený bezpečnostný model. Tento model vám umožňuje zabezpečiť a riadiť úroveň prístupu k vašim ukladacím účtom, ktoré vyžadujú vaše aplikácie a podnikové prostredia, na základe typu a podmnožiny používaných sietí alebo zdrojov. Keď sú sieťové pravidlá nakonfigurované, k účtu úložiska môžu pristupovať iba aplikácie požadujúce údaje cez zadanú množinu sietí alebo cez zadanú množinu prostriedkov Azure. Prístup k svojmu účtu úložiska môžete obmedziť na požiadavky pochádzajúce zo zadaných adries IP, rozsahov IP, podsietí vo virtuálnej sieti Azure (VNet) alebo inštancií prostriedkov niektorých služieb Azure.

Spravované identity pre Azure, predtým známe ako Managed Service Identity (MSI), pomáhajú so správou tajomstiev. Microsoft Dataverse zákazníci využívajúci možnosti Azure vytvárajú spravovanú identitu (súčasť vytvárania podnikovej politiky), ktorú možno použiť pre jedno alebo viac Dataverse prostredí. Túto spravovanú identitu, ktorá bude poskytnutá vášmu nájomníkovi, potom použije Dataverse na prístup k vášmu dátovému jazeru Azure.

So spravovanými identitami je prístup k vášmu účtu úložiska obmedzený na žiadosti pochádzajúce z Dataverse prostredia spojeného s vaším nájomníkom. Keď sa Dataverse pripája k úložisku vo vašom mene, obsahuje ďalšie kontextové informácie, ktoré dokazujú, že žiadosť pochádza zo zabezpečeného dôveryhodného prostredia. To umožňuje úložisku poskytnúť Dataverse prístup k vášmu účtu úložiska. Spravované identity sa používajú na podpisovanie informácií o kontexte, aby sa vytvorila dôvera. Okrem zabezpečenia siete a infraštruktúry, ktoré poskytuje Azure pre pripojenia medzi službami Azure, to pridáva zabezpečenie na úrovni aplikácií.

Predtým, ako začnete

- Na vašom lokálnom počítači sa vyžaduje Azure CLI. Stiahnite si a nainštalujte

- Potrebujete tieto dva moduly PowerShell. Ak ich nemáte, otvorte PowerShell a spustite tieto príkazy:

- Modul Azure Az PowerShell:

Install-Module -Name Az - Modul Azure Az.Resources PowerShell:

Install-Module -Name Az.Resources - Power Platform admin modul PowerShell:

Install-Module -Name Microsoft.PowerApps.Administration.PowerShell

- Modul Azure Az PowerShell:

- Prejdite na tento komprimovaný súbor priečinka na GitHub. Potom výberom možnosti Stiahnuť ju stiahnite. Extrahujte komprimovaný súbor priečinka do počítača na miesto, kde môžete spúšťať príkazy PowerShell. Všetky súbory a priečinky extrahované z komprimovaného priečinka by sa mali zachovať na ich pôvodnom mieste.

- Na integráciu tejto funkcie vám odporúčame vytvoriť nový kontajner úložiska v rámci rovnakej skupiny prostriedkov Azure.

Povoľte podnikovú politiku pre vybraté predplatné Azure

Dôležité

Na dokončenie tejto úlohy musíte mať vlastník predplatného Azure . Získajte svoje Azure ID predplatného na stránke prehľadu pre skupinu prostriedkov Azure.

- Otvorte Azure CLI so spustením ako správca a prihláste sa do svojho predplatného Azure pomocou príkazu:

az loginĎalšie informácie: prihlás sa pomocou Azure CLI - (Voliteľné) Ak máte viacero predplatných Azure, nezabudnite spustiť

Update-AzConfig -DefaultSubscriptionForLogin { Azure subscription id }a aktualizujte predvolené predplatné. - Rozbaľte komprimovaný priečinok, ktorý ste si stiahli ako súčasť Skôr než začnete pre túto funkciu, na miesto, kde môžete spustiť PowerShell.

- Ak chcete povoliť podnikovú politiku pre vybraté predplatné Azure, spustite skript PowerShell ./SetupSubscriptionForPowerPlatform.ps1.

- Zadajte ID predplatného Azure.

Vytvorte podnikovú politiku

Dôležité

Na dokončenie tejto úlohy musíte mať vlastník skupiny prostriedkov Azure . Získajte svoje Azure ID predplatného, Poloha a Skupinu zdrojov name zo stránky prehľadu pre skupinu prostriedkov Azure.

Vytvorte podnikovú politiku. Spustite skript PowerShell

./CreateIdentityEnterprisePolicy.ps1- Zadajte ID predplatného Azure.

- Zadajte názov skupiny prostriedkov Azure.

- Zadajte preferovaný názov podnikovej politiky.

- Zadajte umiestnenie skupiny prostriedkov Azure.

Po vytvorení politiky si uložte kópiu ResourceId .

Poznámka

Nasledujú platné umiestnenie vstupy podporované pri vytváraní politiky. Vyberte miesto, ktoré je pre vás najvhodnejšie.

Umiestnenia dostupné pre podnikovú politiku

Spojené štáty – EUAP

Spojené štáty americké

Južná Afrika

Spojené kráľovstvo

Austrália

Kórejská republika

Japonsko

India

Francúzsko

Európa

Ázia

Nórsko

Nemecko

Švajčiarsko

Kanada

Brazília

UAE

Singapur

Udeľte čitateľovi prístup k podnikovej politike cez Azure

Globálni správcovia Azure, správcovia Dynamics 365 a Power Platform správcovia môžu pristupovať do Power Platform centra spravovania a priradiť prostredia k podnikovej politike. Na prístup k podnikovým pravidlám sa vyžaduje, aby globálny správca alebo správca služby Azure Key Vault udelil rolu čitateľa správcovi Dynamics 365 alebo Power Platform . Po udelení roly čitateľa sa správcovi Dynamics 365 alebo Power Platform zobrazia podnikové pravidlá v Power Platform centre správcov.

Iba správcovia Dynamics 365 a Power Platform , ktorým bola udelená rola čitateľa k podnikovej politike, môžu do politiky „pridať prostredie“. Iní správcovia Dynamics 365 a PowerPlatform môžu mať možnosť zobraziť podnikovú politiku, ale pri pokuse o pridanie prostredia sa im zobrazí chyba.

Dôležité

Na dokončenie musíte mať - Microsoft.Authorization/roleAssignments/write oprávnenia, ako napríklad Správca prístupu používateľov alebo Vlastník túto úlohu.

- Prihláste sa na portál Azure.

- Získajte Power Platform správcovské ObjectID administrátora Dynamics 365.

- Prejdite do oblasti Používatelia .

- Otvorte používateľa Dynamics 365 alebo Power Platform správcu.

- Na stránke prehľadu pre používateľa skopírujte ObjectID.

- Získajte ID podnikovej politiky:

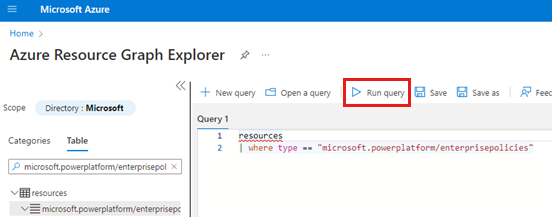

- Prejdite do Azure Resource Graph Explorer.

- Spustite tento dotaz:

resources | where type == 'microsoft.powerplatform/enterprisepolicies'

- Posuňte sa napravo od stránky s výsledkami a vyberte odkaz Zobraziť podrobnosti .

- Na stránke Podrobnosti skopírujte ID.

- Otvorte Azure CLI a spustite nasledujúci príkaz, pričom

<objId>nahraďte ObjectID používateľa a<EP Resource Id>ID podnikovej politiky.New-AzRoleAssignment -ObjectId <objId> -RoleDefinitionName Reader -Scope <EP Resource Id>

Prepojte podnikovú politiku s Dataverse prostredím

Dôležité

Na dokončenie tejto úlohy musíte mať rolu Power Platform administrátora alebo správcu Dynamics 365 . Na dokončenie tejto úlohy musíte mať rolu Čítateľ pre podnikovú politiku.

- Získajte Dataverse ID prostredia.

- Prihláste sa do centra spravovania platformy Power Platform.

- Vyberte Prostredia a potom otvorte svoje prostredie.

- V sekcii Podrobnosti skopírujte ID prostredia.

- Ak chcete vytvoriť prepojenie na Dataverse prostredie, spustite tento skript PowerShell:

./NewIdentity.ps1 - Zadajte Dataverse identifikátor prostredia.

- Zadajte ResourceId.

StatusCode = 202 označuje, že prepojenie bolo úspešne vytvorené.

- Prihláste sa do centra spravovania platformy Power Platform.

- Vyberte Prostredia a potom otvorte prostredie, ktoré ste zadali skôr.

- V oblasti Posledné operácie vyberte Úplná história na overenie pripojenia novej identity.

Nakonfigurujte sieťový prístup k Azure Data Lake Storage Gen2

Dôležité

Na dokončenie tejto úlohy musíte mať rolu Azure Data Lake Storage Gen2 Owner .

Prejdite na portál Azure.

Otvorte účet úložiska pripojený k vášmu profilu Azure Synapse Link for Dataverse .

Na ľavom navigačnom paneli vyberte Sieť. Potom na karte Brány firewall a virtuálne siete vyberte nasledujúce nastavenia:

- Povolené z vybraných virtuálnych sietí a adries IP.

- V časti Inštancie prostriedkov vyberte Povoliť službám Azure v zozname dôveryhodných služieb prístup k tomuto účtu úložiska

Vyberte Uložiť.

Nakonfigurujte sieťový prístup k pracovnému priestoru Azure Synapse

Dôležité

Na dokončenie tejto úlohy musíte mať rolu správcu Synapse Azure.

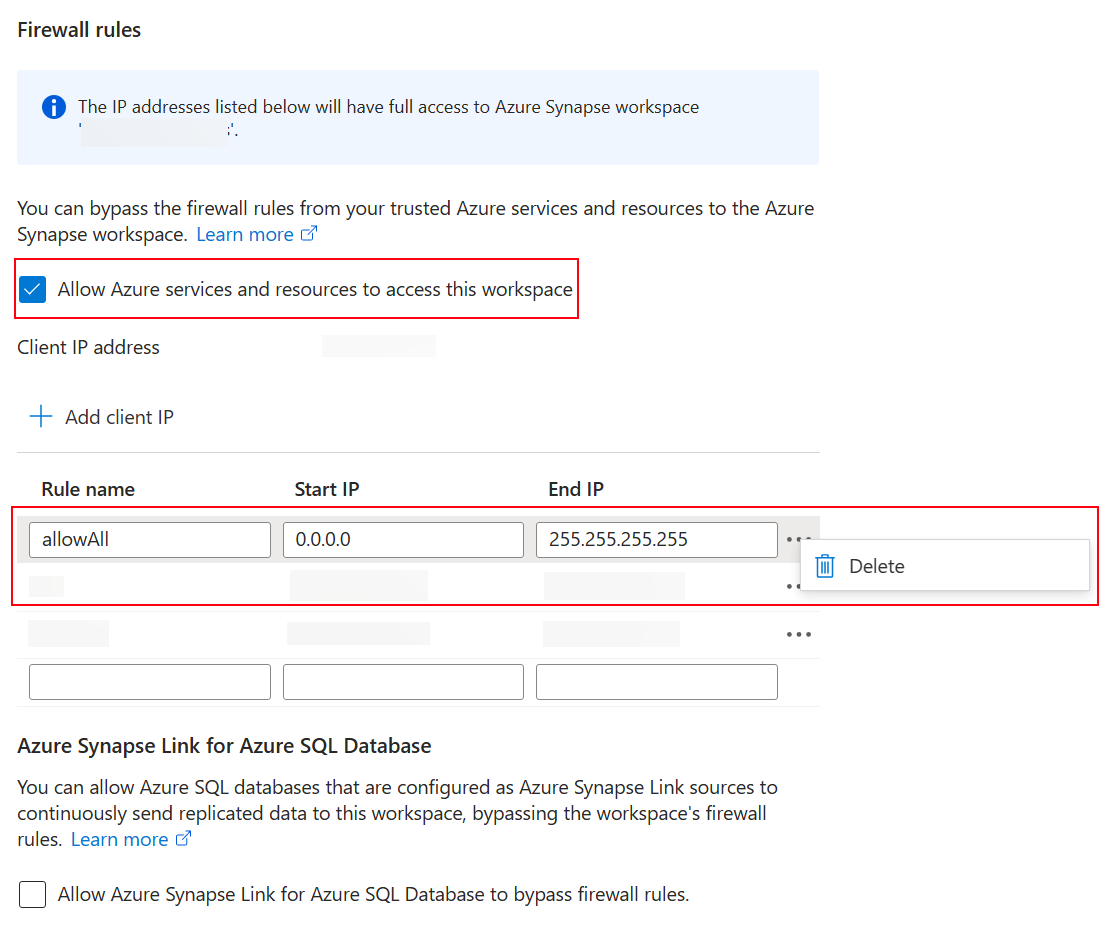

- Prejdite na portál Azure.

- Otvorte Azure Synapse pracovný priestor pripojený k vášmu Azure Synapse Link for Dataverse profilu.

- Na ľavom navigačnom paneli vyberte Sieť.

- Vyberte Povoliť službám a prostriedkom Azure prístup k tomuto pracovnému priestoru.

- Ak existujú pravidlá brány firewall IP pre celý rozsah IP adries, odstráňte ich, aby ste obmedzili prístup k verejnej sieti.

- Pridajte nové pravidlo brány firewall IP na základe adresy IP klienta.

- Po dokončení vyberte Uložiť . Ďalšie informácie: Azure Synapse Analytics Pravidlá brány firewall IP

Vytvorte novú Azure Synapse Link for Dataverse so spravovanou identitou

Dôležité

Dataverse: Musíte mať Dataverse správcu systému rola zabezpečenia. Okrem toho tabuľky, ktoré chcete exportovať cez Azure Synapse Link , musia mať povolenú vlastnosť Sledovať zmeny . Viac informácií: Rozšírené možnosti

Azure Data Lake Storage Gen2: Musíte mať účet Azure Data Lake Storage Gen2 a rolu prístupu Vlastník a Prispievateľ dát do úložiska Blob. Váš účet úložiska musí povoliť hierarchický priestor názvov na úvodné nastavenie aj delta synchronizáciu. Požaduje sa prístup ku kľúču účtu úložiska len pre počiatočné nastavenie.

Pracovný priestor Synapse: Musíte mať pracovný priestor Synapse a rolu prístupu Správca Synapse v rámci Synapse Studio. Pracovný priestor Synapse musí byť v rovnakej oblasti ako váš účet Azure Data Lake Storage Gen2. Účet úložiska musí byť pridaný ako prepojená služba v aplikácii Synapse Studio. Ak chcete vytvoriť pracovný priestor Synapse, prejdite na Vytvorenie pracovného priestoru Synapse.

Keď vytvoríte prepojenie, Azure Synapse Link for Dataverse získa podrobnosti o aktuálne prepojenej podnikovej politike v Dataverse prostredí a potom uloží do vyrovnávacej pamäte tajnú adresu URL klienta identity na pripojenie k Azure.

- Prihláste sa Power Apps a vyberte svoje prostredie.

- Na ľavej navigačnej table vyberte Azure Synapse Link a potom vyberte + Nový odkaz. Ak sa položka nenachádza na table bočného panela, vyberte položku … Viac a potom vyberte požadovanú položku.

- Vyberte Vyberte Podnikovú politiku s identitou spravovanej služby a potom vyberte Ďalej.

- Pridajte tabuľky, ktoré chcete exportovať, a potom stlačte možnosť Uložiť.

Povoliť spravovanú identitu pre existujúci Azure Synapse Link profil

Poznámka

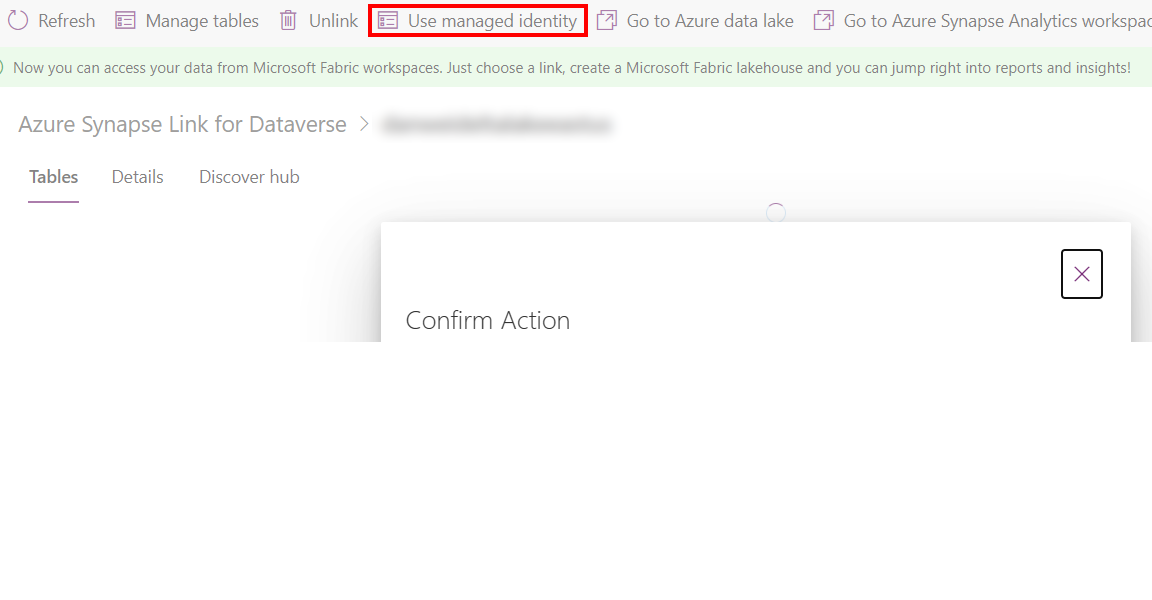

Ak chcete sprístupniť príkaz Použiť spravovanú identitu v Power Apps, musíte dokončiť vyššie uvedené nastavenie, aby ste pripojili podnikovú politiku k svojmu Dataverse životné prostredie. Ďalšie informácie: Prepojenie podnikovej politiky s Dataverse životným prostredím

- Prejdite na existujúci profil Synapse Link z Power Apps (make.powerapps.com).

- Vyberte Použiť spravovanú identitu a potom potvrďte.

Riešenie problémov

Ak sa počas vytvárania prepojenia zobrazí chyba 403:

- Spravovaným identitám trvá udelenie prechodného povolenia počas úvodnej synchronizácie dlhší čas. Dajte tomu nejaký čas a skúste operáciu zopakovať neskôr.

- Uistite sa, že prepojený ukladací priestor nemá existujúci Dataverse kontajner (dataverse-environmentName-organizationUniqueName) z rovnakého prostredia.

- Prepojenú podnikovú politiku môžete identifikovať a

policyArmIdspustením skriptu PowerShell./GetIdentityEnterprisePolicyforEnvironment.ps1s Azure ID predplatného a Názov skupiny zdrojov . - Podnikovú politiku môžete zrušiť spustením skriptu PowerShell

./RevertIdentity.ps1s Dataverse ID prostredia apolicyArmId. - Podnikovú politiku môžete odstrániť spustením skriptu PowerShell .\RemoveIdentityEnterprisePolicy.ps1 s policyArmId.

Známe obmedzenie

Iba jedna podniková politika sa môže súčasne pripojiť k Dataverse prostrediu. Ak potrebujete vytvoriť viacero prepojení Azure Synapse Link s povolenou spravovanou identitou, uistite sa, že všetky prepojené prostriedky Azure sú v rovnakej skupine prostriedkov.

Pozrite si tiež

Pripomienky

Pripravujeme: V priebehu roka 2024 postupne zrušíme službu Problémy v službe GitHub ako mechanizmus pripomienok týkajúcich sa obsahu a nahradíme ju novým systémom pripomienok. Ďalšie informácie nájdete na stránke: https://aka.ms/ContentUserFeedback.

Odoslať a zobraziť pripomienky pre