Použite premenné prostredia pre tajné kľúče Azure Key Vault

Premenné prostredia umožňujú odkazovať na tajné kľúče uložené v Azure Key Vault. Tieto tajné kľúče sú potom sprístupnené na použitie v rámci postupov Power Automate a vlastných konektorov. Všimnite si, že tajné kľúče nie sú k dispozícii na použitie v iných prispôsobeniach alebo všeobecne prostredníctvom rozhrania API.

Aktuálne tajné kľúče sú uložené v Azure Key Vault a premenná prostredia odkazuje na umiestnenie tajného kľúča v trezore kľúčov. Používanie tajných kľúčov Azure Key Vault s premennými prostredia vyžaduje, aby ste nakonfigurovali Azure Key Vault tak, aby Power Platform mohla čítať konkrétne tajné kľúče, na ktoré sa chcete odvolávať.

Premenné prostredia, ktoré odkazujú na tajné kľúče, nie sú momentálne dostupné z voliča dynamického obsahu na použitie v tokoch.

Konfigurácia Azure Key Vault

Ak chcete používať tajné kľúče Azure Key Vault s Power Platform, predplatné Azure, ktoré obsahuje trezor, musí mať zaregistrovaného poskytovateľa prostriedkov PowerPlatform a používateľ, ktorý vytvára premennú prostredia, musí mať príslušné povolenia na prostriedok Azure Key Vault.

Poznámka

- Nedávno sme zmenili rola zabezpečenia, ktoré používame na uplatňovanie prístupových povolení v rámci Azure Key Vault. Predchádzajúce pokyny zahŕňali priradenie role Key Vault Reader. Ak ste svoj trezor kľúčov nastavili už predtým s rolou Čítačka trezoru kľúčov, uistite sa, že ste pridali rolu používateľa tajných kľúčov trezoru kľúčov, aby ste zaistili, že vaši používatelia a Dataverse budú mať dostatočné povolenia na získanie tajných kľúčov.

- Uvedomujeme si, že naša služba používa na posúdenie priradenia rola zabezpečenia rozhrania API na riadenie prístupu založené na rolách Azure, aj keď máte stále svoj trezor kľúčov nakonfigurovaný na používanie modelu povolení prístupu politiky prístupu k trezoru. Na zjednodušenie konfigurácie vám odporúčame prepnúť model povolení trezora na riadenie prístupu založeného na rolách Azure. Môžete to urobiť na karte Konfigurácia prístupu.

Zaregistrujte poskytovateľa prostriedkov

Microsoft.PowerPlatformvo vašom predplatnom Azure. Na overenie a konfiguráciu postupujte podľa týchto krokov: Poskytovatelia zdrojov a typy zdrojov

Vytvorte trezor Azure Key Vault. Zvážte použitie samostatného trezoru pre každé prostredie Power Platform, aby sa minimalizovalo ohrozenie v prípade narušenia. Zvážte konfiguráciu trezoru kľúčov tak, aby používal Azure riadenie prístupu na základe roly pre model povolení. Ďalšie informácie: Osvedčené postupy používania Azure Key Vault, Rýchly štart – vytvorte si Azure Key Vault pomocou Azure Portal

Používatelia, ktorí vytvárajú alebo používajú premenné prostredia typu secret, musia mať povolenie na získanie tajného obsahu. Ak chcete novému používateľovi udeliť možnosť používať tajný kód, vyberte oblasť Access control (IAM), vyberte možnosť Pridať a potom v rozbaľovacej ponuke vyberte Pridať priradenie roly . Ďalšie informácie: Poskytnite prístup ku kľúčom, certifikátom a tajomstvám Key Vault pomocou riadenia prístupu na základe rolí Azure

V sprievodcovi Pridať priradenie roly ponechajte predvolený typ priradenia ako Roly pracovných funkcií a pokračujte na Úloha tab. Nájdite rolu používateľa Key Vault Secrets a vyberte ju. Pokračujte na kartu Členovia a vyberte odkaz Vybrať členov a vyhľadajte používateľa na bočnom paneli. Keď je používateľ vybratý a zobrazený v sekcii členov, pokračujte na kartu kontroly a priradenia a dokončite sprievodcu.

Azure Key Vault musí mať rolu používateľa tajných kľúčov trezora pridelenú Dataverse principalu služby. Ak pre tento trezor neexistuje, pridajte novú politiku prístupu pomocou rovnakej metódy, akú ste predtým použili na povolenie koncového používateľa, iba pomocou identity aplikácie Dataverse namiesto používateľa. Ak máte vo svojom nájomníkovi viacero Dataverse principalov služieb, odporúčame vám vybrať ich všetkých a uložiť priradenie roly. Po priradení roly skontrolujte každú Dataverse položku uvedenú v zozname priradení rolí a výberom názvu Dataverse zobrazte podrobnosti. Ak ID aplikácie nie je 00000007-0000-0000-c000-000000000000, vyberte identitu a potom vyberte Odstrániť, aby ste ho odstránili zo zoznamu.

Ak ste povolili Azure Key Vault Firewall , budete musieť povoliť Power Platform adresám IP prístup k vášmu trezoru kľúčov. Power Platform nie je súčasťou možnosti „Len dôveryhodné služby“. Aktuálne IP adresy používané v službe si preto pozrite v článku Power Platform Adresy URL a rozsahy adries IP .

Ak ste tak ešte neurobili, pridajte tajný kód do svojho nového trezoru. Viac informácií: Rýchly štart Azure – nastavte a získajte tajný kľúč z Key Vault pomocou portálu Azure

Vytvorte novú premennú prostredia pre tajný kľúč trezoru kľúčov

Keď je Azure Key Vault nakonfigurovaný a máte vo svojom trezore zaregistrovaný tajný kľúč, teraz naň môžete odkazovať v rámci Power Apps pomocou premennej prostredia.

Poznámka

- Overenie prístupu používateľa pre tajný kľúč sa vykonáva na pozadí. Ak používateľ nemá aspoň oprávnenie na čítanie, zobrazí sa táto chyba overenia: „Táto premenná sa neuložila správne. Používateľ nemá oprávnenie čítať tajomstvá z „cesty Azure Key Vault“.

- V súčasnosti je Azure Key Vault jediným úložiskom tajných kľúčov, ktoré je podporované premennými prostredia.

- Azure Key Vault musí byť v rovnakom nájomníkovi ako vaše predplatné Power Platform.

Prihláste sa do Power Apps a v oblasti Riešenia otvorte nespravované riešenie, ktoré používate na vývoj.

Vyberte Nové > Viac > Premenná prostredia.

Zadajte a Zobraziť názov a voliteľne Popis pre premennú prostredia.

Vyberte Typ údajov ako Tajný kľúč a Úložisko tajných kódov ako Azure Key Vault.

Vyberte si z nasledujúcich možností:

- Vyberte Odkaz na novú hodnotu pre Azure Key Vault. Po pridaní a uložení informácií v ďalšom kroku sa vytvorí záznam s hodnotou premennej prostredia.

- Rozbaľte možnosť Zobraziť predvolenú hodnotu na zobrazenie polí na vytvorenie predvoleného tajného kľúča Azure Key Vault. Po pridaní informácií v ďalšom kroku a ich uložení sa do záznamu premennej prostredia definícia pridá predvolená hodnota ohraničenia.

Zadajte nasledujúce informácie:

ID predplatného Azure: ID predplatného Azure priradený k trezoru kľúčov.

Názov skupiny zdrojov: Skupina prostriedkov Azure, kde sa nachádza trezor kľúčov, ktorý obsahuje tajný kľúč.

Názov trezora kľúčov Azure: Názov trezoru s kľúčmi, ktorý obsahuje tajný kľúč.

Názov tajného kľúča: Názov tajného kľúča umiestneného v Azure Key Vault.

Tip

ID predplatného, názov skupiny prostriedkov a názov trezoru kľúčov nájdete na stránke trezoru kľúčov Prehľad na portáli Azure. Názov tajného kľúča nájdete na stránke trezoru kľúčov na portáli Azure výberom možnosti Tajné kľúče pod položkou Nastavenia.

Vyberte Uložiť.

Vytvorenie toku Power Automate na testovanie tajného kľúča premennej prostredia

Jednoduchým scenárom na demonštráciu použitia tajného kľúča získaného z Azure Key Vault je vytvorenie toku Power Automate na použitie tajného kľúča na overenie voči webovej službe.

Poznámka

URI webovej služby v tomto príklade nie je funkčná webová služba.

Prihláste sa do PowerApps, vyberte Riešenia a potom otvorte požadované nespravované riešenie. Ak sa položka nenachádza na table bočného panela, vyberte položku … Viac a potom vyberte požadovanú položku.

Vyberte Nový > Automatizácia > Postup v cloude > Okamžitý.

Zadajte názov postupu, vyberte Ručné spustenie postupu a potom vyberte Vytvoriť.

Vyberte Nový krok, vyberte konektor Microsoft Dataverse a potom na karte Akcie vyberte Vykonať neviazanú akciu.

Z rozbaľovacieho zoznamu vyberte akciu s názvom RetrieveEnvironmentVariableSecretValue.

Zadajte jedinečný názov premennej prostredia (nie zobrazovaný názov) pridaný v predchádzajúcej časti, v tomto príklade sa použije new_TestSecret.

Vyberte ... > Premenovať na premenovanie akcie, aby sa na ňu dalo ľahšie odkazovať v ďalšej akcii. Na nižšie uvedenej snímke obrazovky bola premenovaná na GetSecret.

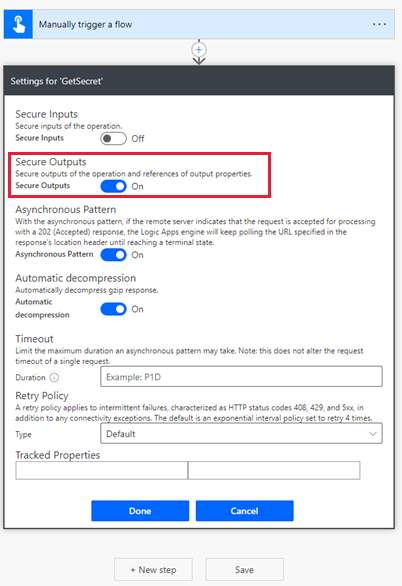

Vyberte ... > Nastavenia na zobrazenie nastavenia akcie GetSecret.

Povoľte Zabezpečené výstupy v nastaveniach a potom vyberte Hotovo. Je to preto, aby sa zabránilo odhaleniu výstupu akcie v histórii spustenia postupu.

Vyberte Nový krok, vyhľadajte a vyberte konektor HTTP.

Vyberte Metóda ako GET a zadajte URI pre webovú službu. V tomto príklade sa používa fiktívna webová služba httpbin.org.

Vyberte Zobraziť rozšírené možnosti, vyberte Overovanie ako Základné a potom zadajte Používateľské meno.

Vyberte pole heslo a potom na karte Dynamický obsah pod názvom kroku postupu vyššie (v tomto príklade GetSecret) vyberte RetrieveEnvironmentVariableSecretValueResponse EnvironmentVariableSecretValue, ktorý sa potom pridá ako výraz

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']alebobody('GetSecretTest')['EnvironmentVariableSecretValue'].

Vyberte ... > Nastavenia na zobrazenie nastavenia akcie HTTP.

Povoľte Zabezpečené vstupy a Zabezpečené výstupy v nastaveniach a potom vyberte Hotovo. Povolenie týchto možností zabráni tomu, aby sa vstup a výstupy akcie odhalili v histórii spustenia toku.

Výberom položky Uložiť vytvorte postup.

Ručne spustite postup a otestujte ho.

Pomocou histórie spustenia postupu je možné overiť výstupy.

Obmedzenia

- Premenné prostredia odkazujúce na tajné kľúče Azure Key Vault sú momentálne obmedzené na použitie s postupmi Power Automate a vlastnými konektormi.

Pozrite si tiež

Použite zdroj údajov premenné prostredia v aplikáciách plátna

Použite premenné prostredia v Power Automate riešení v cloudových tokoch

Prehľad premenných prostredia.

Poznámka

Môžete nás informovať o svojich voľbách jazyka pre dokumentáciu? Absolvujte krátky prieskum. (upozorňujeme, že tento prieskum je v angličtine)

Prieskum bude trvať približne sedem minút. Nezhromažďujú sa žiadne osobné údaje (vyhlásenie o používaní osobných údajov).