Poznámka

Na prístup k tejto stránke sa vyžaduje oprávnenie. Môžete sa skúsiť prihlásiť alebo zmeniť adresáre.

Na prístup k tejto stránke sa vyžaduje oprávnenie. Môžete skúsiť zmeniť adresáre.

Poznámka

Funkcie ukážky nie sú určené na produkčné účely a môžu mať obmedzenú funkčnosť. Tieto funkcie sú k dispozícii pred oficiálnym vydaním, aby k nim mohli zákazníci získať rýchly prístup a poskytnúť odozvu.

Tento technický dokument načrtáva bezpečnostnú architektúru mechanizmov autentifikácie v Test Engine. Power Apps Pokyny pre používateľa týkajúce sa výberu a konfigurácie metód overovania nájdete v dokumente *Sprievodca overovaním* .

Prehľad metód overovania

Testovací engine podporuje dve hlavné metódy overovania:

- Overenie stavu úložiska - Na základe trvalých súborov cookie prehliadača a stavu úložiska

- Autentifikácia na základe certifikátu - na základe certifikátov X.509 a Dataverse integrácie

Obe metódy sú navrhnuté tak, aby podporovali moderné bezpečnostné požiadavky vrátane viacfaktorového overovania (MFA) a politík podmieneného prístupu.

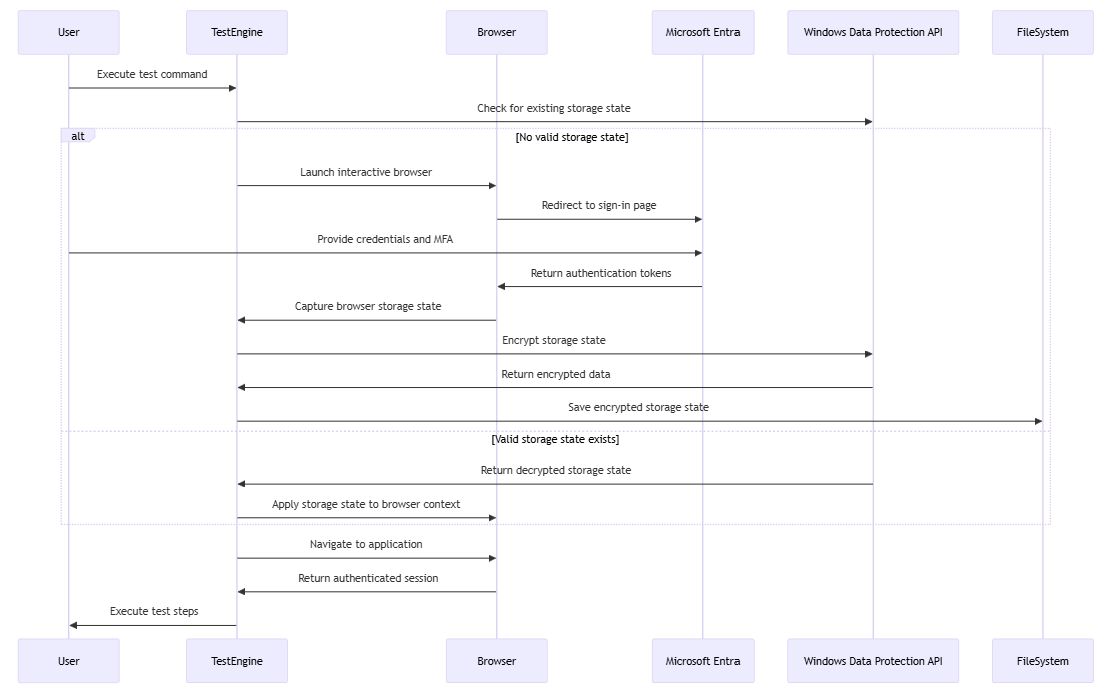

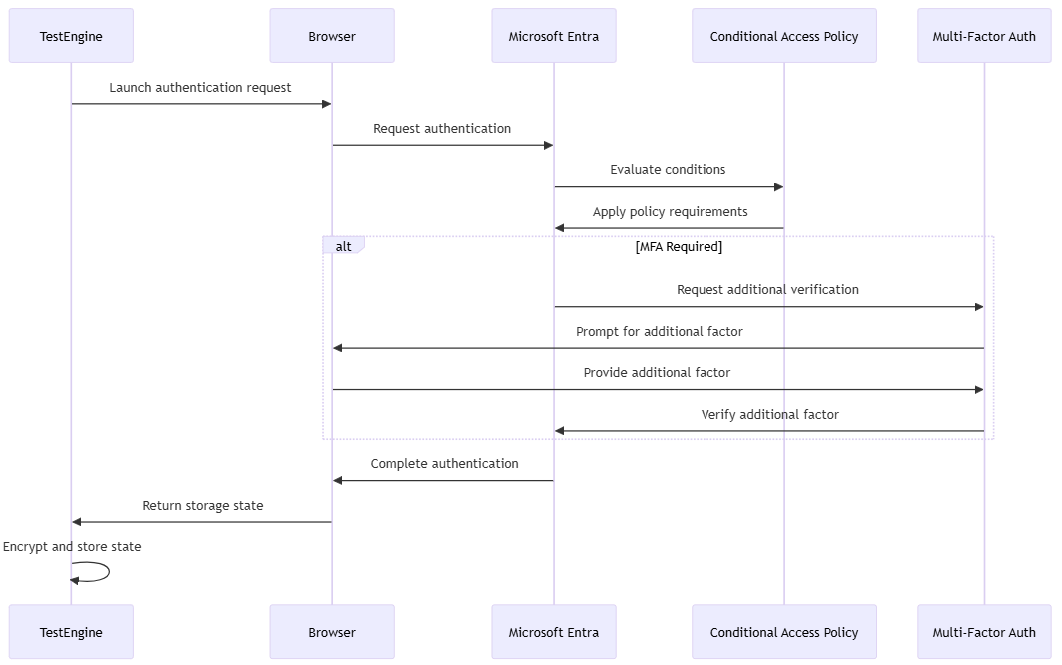

Architektúra overovania stavu úložiska

Metóda overovania stavu úložiska využíva správu kontextu prehliadača v aplikácii Playwright na bezpečné ukladanie a opätovné použitie overovacích tokenov.

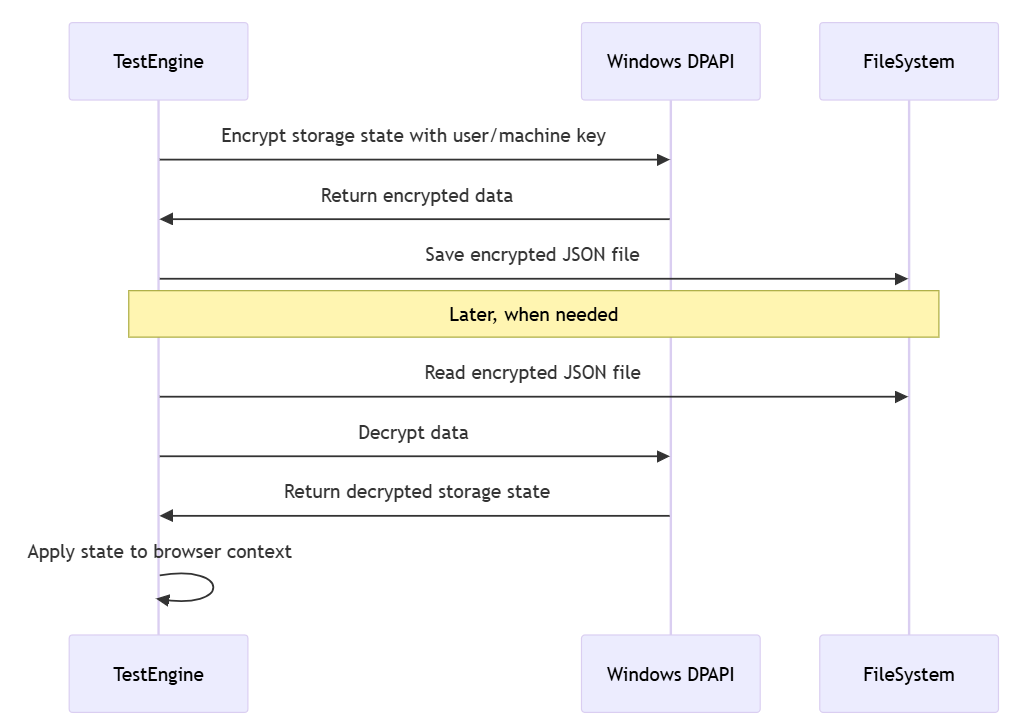

Implementácia ochrany údajov systému Windows

Implementácia stavu lokálneho úložiska používa rozhranie Windows Data Protection API (DPAPI) na bezpečné úložisko:

Otázky zabezpečenia

Architektúra zabezpečenia stavu úložiska poskytuje:

- Ochrana autentifikačných tokenov v pokoji pomocou šifrovania DPAPI

- Podpora pre Microsoft Entra MFA a politiky podmieneného prístupu

- Izolácia sandboxu prostredníctvom kontextov prehliadača Playwright

- Súlad so zásadami týkajúcimi sa životnosti relácie Microsoft Entra

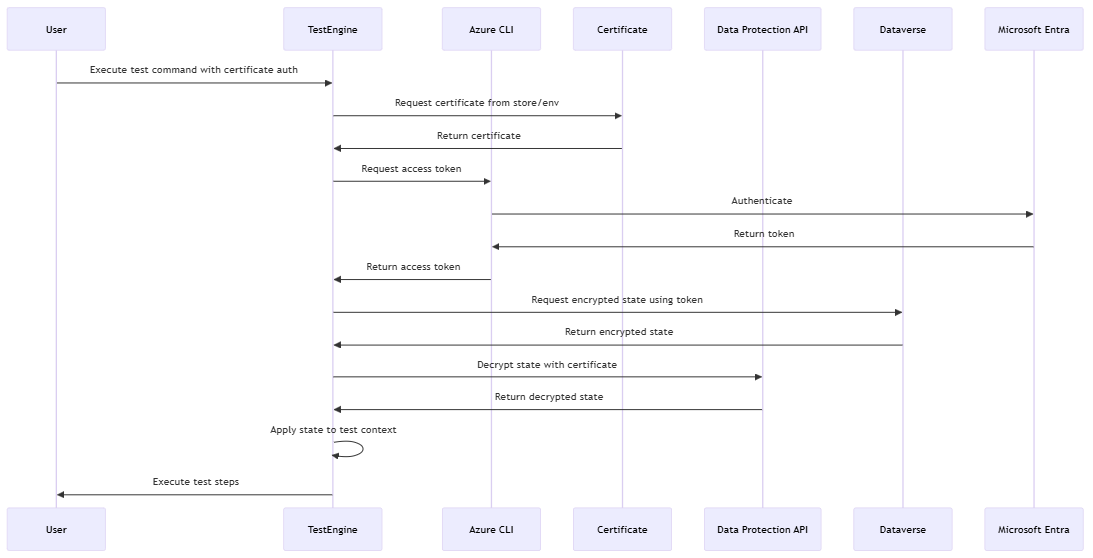

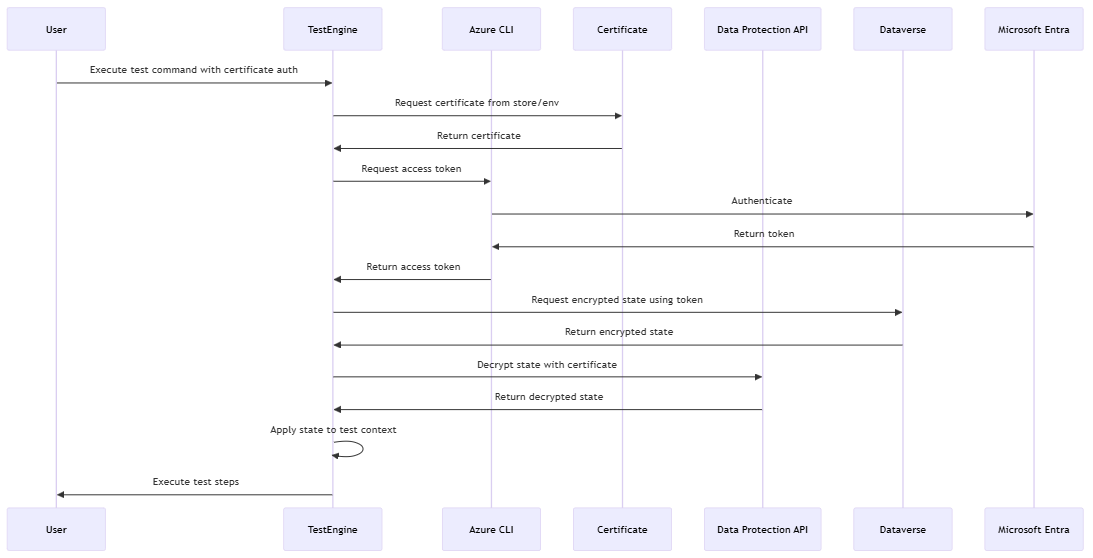

Architektúra autentifikácie založená na certifikátoch

Autentifikácia založená na certifikátoch sa integruje s certifikátmi X.509 a používa ich pre zvýšené zabezpečenie a šifrovanie uchovávaných informácií. Dataverse

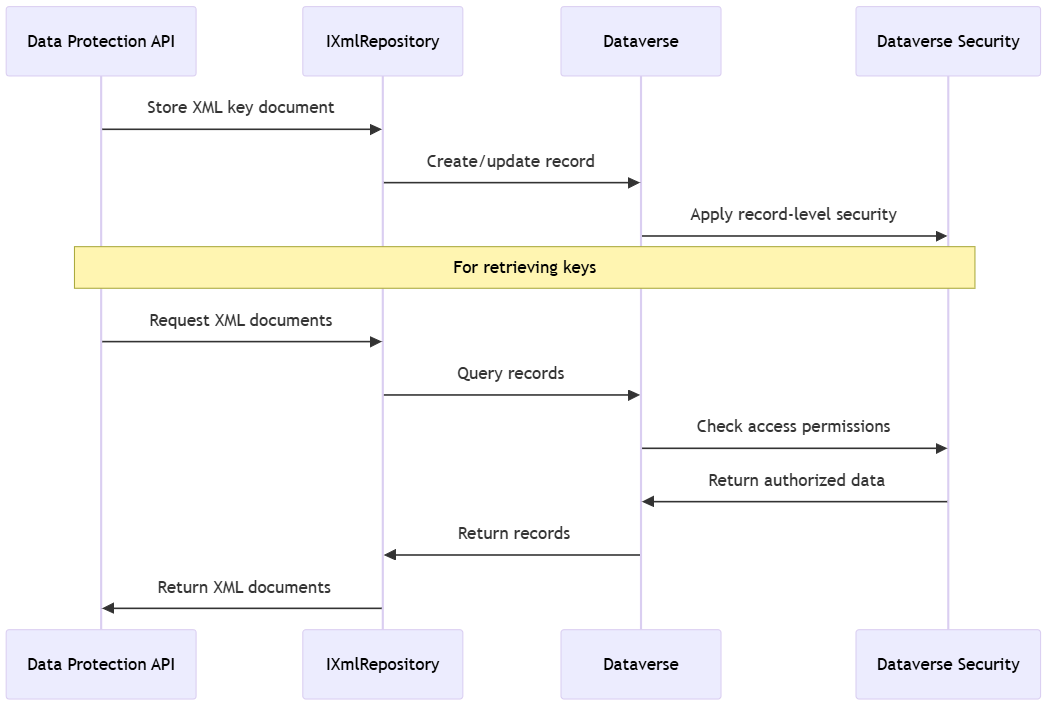

Dataverse implementácia úložiska

Implementácia používa vlastný XML repozitár na bezpečné uloženie ochranných kľúčov: Dataverse

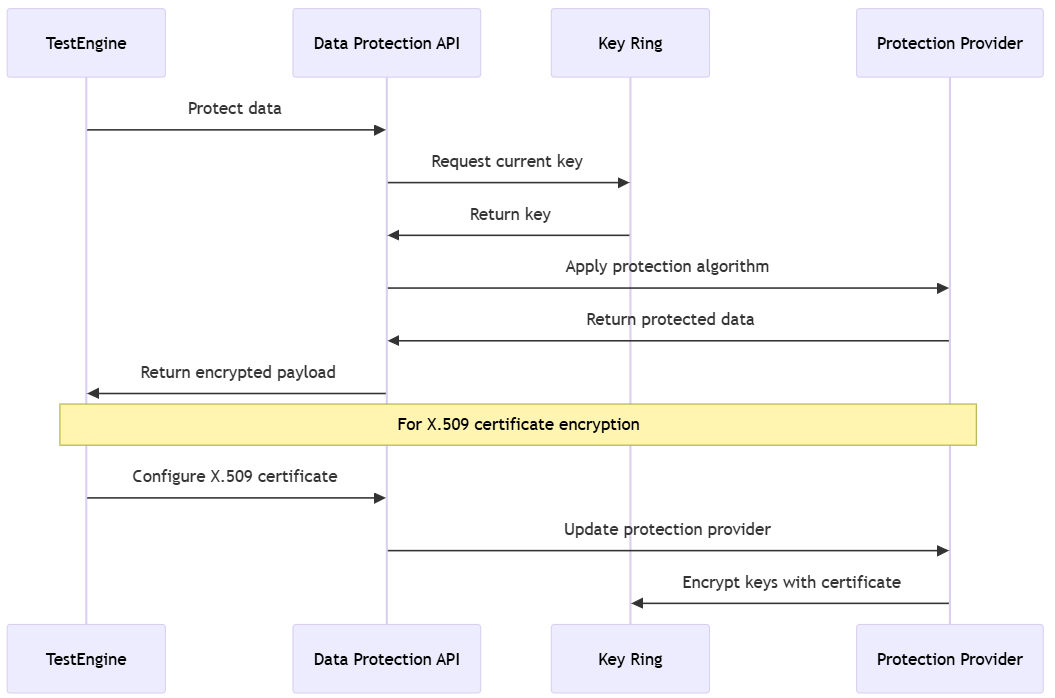

Šifrovacia technológia

Nasledujúce časti opisujú šifrovacie algoritmy a prístupy k správe kľúčov, ktoré používa Test Engine na ochranu autentifikačných údajov v pokoji aj počas prenosu.

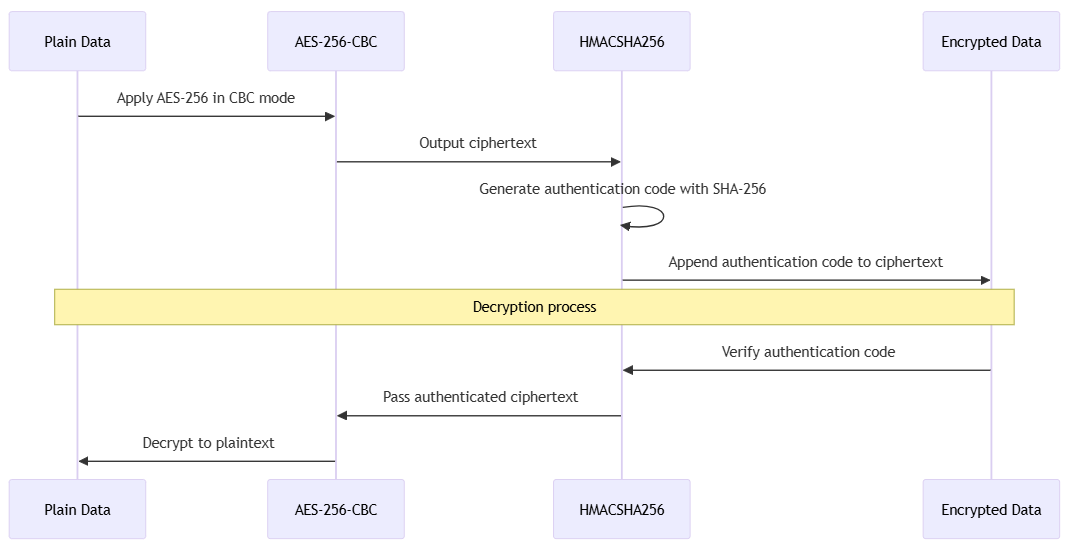

AES-256-CBC + HMACSHA256

Predvolene sú dátové hodnoty šifrované kombináciou AES-256-CBC a HMACSHA256:

Tento prístup poskytuje:

- Dôvernosť prostredníctvom šifrovania AES-256

- Integrita prostredníctvom overenia HMAC

- Autentifikácia zdroja údajov

Integrácia API na ochranu údajov

Testovací engine sa integruje s rozhraním API na ochranu údajov od spoločnosti Core pre správu kľúčov a šifrovanie: ASP.NET

Implementácia vlastného XML repozitára

Testovací engine implementuje vlastný IXmlRepository pre integráciu: Dataverse

Podmienený prístup a kompatibilita MFA

Architektúra overovania Test Engine je navrhnutá tak, aby bezproblémovo fungovala s Microsoft Entra zásadami podmieneného prístupu:

Pokročilé bezpečnostné aspekty

Nasledujúce časti zdôrazňujú ďalšie bezpečnostné funkcie a integrácie, ktoré zlepšujú ochranu autentifikačných údajov a podporujú bezpečnú prevádzku v podnikových prostrediach.

Dataverse integrácia bezpečnostného modelu

Testovací engine používa robustný bezpečnostný model od Dataverse:

- Zabezpečenie na úrovni záznamov - Riadi prístup k uloženým overovacím údajom

- Model zdieľania – Umožňuje bezpečné zdieľanie kontextov testovania autentifikácie

- Auditovanie - Sleduje prístup k citlivým overovacím údajom

- Zabezpečenie na úrovni stĺpcov – Poskytuje podrobnú ochranu citlivých polí

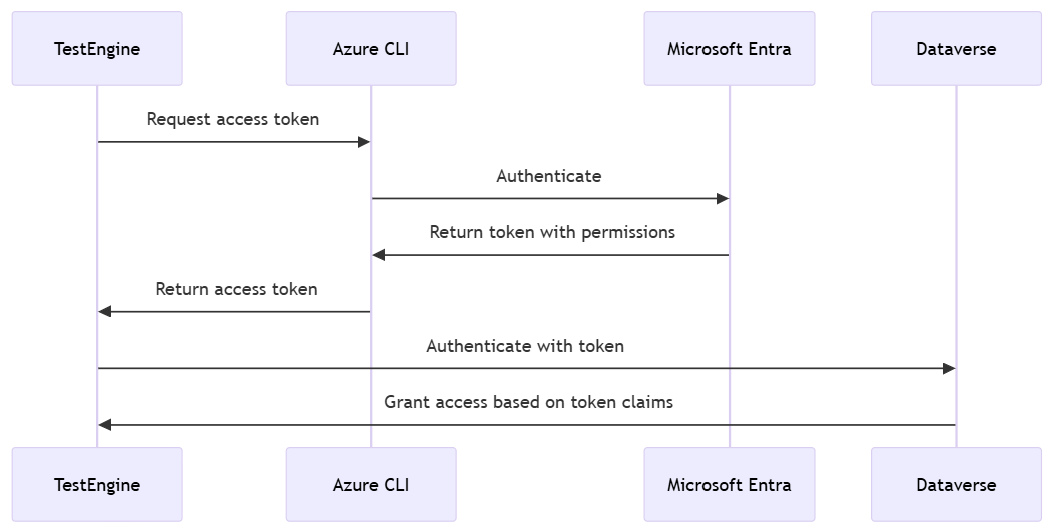

Správa tokenov Azure CLI

Na overenie totožnosti Test Engine bezpečne získava prístupové tokeny: Dataverse

Najlepšie bezpečnostné postupy

Pri implementácii autentifikácie Test Engine zvážte tieto osvedčené postupy zabezpečenia:

- Najmenší počet oprávnení – Udeľte testovacím účtom minimálne potrebné oprávnenia

- Pravidelná rotácia certifikátov - Pravidelne aktualizujte certifikáty

- Zabezpečené premenné CI/CD – Chráňte premenné kanála obsahujúce citlivé údaje

- Audit prístupu - Monitorovanie prístupu k autentifikačným zdrojom

- Izolácia prostredia - Na testovanie použite samostatné prostredia

Budúce vylepšenia zabezpečenia

Medzi možné budúce vylepšenia architektúry zabezpečenia autentifikácie patria:

- Integrácia s Azure Key Vault pre vylepšenú správu tajných údajov

- Podpora spravovaných identít v prostrediach Azure

- Vylepšené možnosti protokolovania a monitorovania zabezpečenia

- Viac poskytovateľov ochrany pre multiplatformové scenáre

Súvisiace články

Ochrana údajov v jadre ASP.NET

Rozhranie API na ochranu údajov systému Windows

Microsoft Entra overenie

Dataverse bezpečnostný model

Autentifikácia založená na certifikáte X.509