Заштита подразумеваног окружења

Сваки запослени у вашој организацији има приступ подразумеваном окружењу Power Platform . Као администратор, потребно је да размотрите начине да обезбедите то окружење, а Power Platform да при том будете доступни за личну продуктивност произвођача. Овај чланак даје предлоге.

Додељивање улога администратора на осуривање

Размислите о томе да ли је потребно да администратори имају Power Platform улогу администратора. Да ли би улога администратора окружења или администратора система била прикладнија? У сваком случају, ограничите моћнију Power Platform административну улогу на само неколико корисника. Сазнајте више о управљању Power Platform окружењима.

Преношење намере

Један од кључних изазова за тим Power Platform Центра изврсности (СЕ) је да пренесе предвиђене употребе подразумеваног окружења. Ево неких препорука.

Преименовање подразумеваног окружења

Подразумевано окружење се креира са именом ТенантНаме (подразумевано). Име окружења можете да промените у нешто описније, као што је окружење за личну продуктивност , да бисте јасно прозвали намеру.

Користи чвориште Power Platform

Чвориште Microsoft Power Platform је предложак локације SharePoint за комуникацију. Он обезбеђује полазну тачку за централни извор информација за творце о коришћењу ваше организације Power Platform. Почетни садржај и предлошци страница олакшавају произвођачима информације као што су:

- Предмети коришћења личне продуктивности

- Како направити апликације и токове

- Где направити апликације и токове

- Како контактирати тим за подршку СЕ

- Правила око интегрисања са спољним услугама

Додајте везе другим интерним ресурсима које би творци могли да сматрају корисним.

Ограничи дељење са свима

Произвођачи могу да деле своје апликације са другим појединачним корисницима и безбедносним групама. Дељење са целом организацијом или свима је подразумевано онемогућено. Размислите о коришћењу гатед процеса око широко коришћених апликација за примену смерница и захтева као што су ове:

- Смернице за безбедносни преглед

- Смернице за преглед пословања

- Захтеви за управљање животним циклусом апликације (АЛМ)

- Корисничко искуство и захтеви брендирања

Функција " Дели са свима " је подразумевано онемогућена Power Platform. Препоручујемо да ову поставку држите онемогућеном да бисте ограничили пренаглашавање апликација на платну са ненамерним корисницима. Група "Сви " за вашу организацију садржи све кориснике који су се икада пријавили у вашег закупца, што укључује госте и интерне чланове. Нису само сви интерни запослени у вашем станару. Поред тога, чланство групе "Сви " не може да се уређује нити приказује. Да бисте сазнали више о групи Сви , посетите локацију /wиндоwс-сервер/идентитет/оглас-дс/управљање/разумевање-посебних-идентитета-група#свих.

Ако желите да делите са свим интерним запосленима или великом групом особа, размислите о дељењу са постојећом безбедносном групом тих чланова или креирању безбедносне групе и дељењу апликације са том безбедносном групом.

Када је дељење са свима онемогућено, само мала група администратора може да дели апликацију са свима у окружењу. Ако сте администратор, можете да покренете следећу команду ПоwерСхелл ако је потребно да омогућите дељење са свима .

Прво отворите ПоwерСхелл као администратор и пријавите се на налог покретањем Power Apps ове команде.

Add-PowerAppsAccountПокрените цмдлет Гет -ТенантСеттингс да бисте добили листу поставки закупаца ваше организације као објекат.

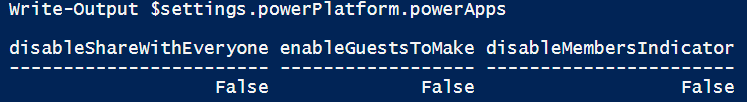

Објекат

powerPlatform.PowerAppsсадржи три заставице:

Покрените следеће ПоwерСхелл команде да бисте добили објекат поставки и поставили променљиву коју ћете делити са свима на нетачне.

$settings=Get-TenantSettings $settings.powerPlatform.powerApps.disableShareWithEveryone=$falseПокрените

Set-TenantSettingsцмдлет са објектом подешавања да бисте омогућили произвођачима да деле своје апликације са свима у закупцима.Set-TenantSettings $settingsДа бисте онемогућили дељење са свима , следите исте кораке, али

set $settings.powerPlatform.powerApps.disableShareWithEveryone = $true.

Успостављање смерница за спречавање губитка података

Други начин да обезбедите подразумевано окружење је креирање смерница за спречавање губитка података (ДЛП ). Поседовање ДЛП смерница је посебно критично за подразумевано окружење зато што сви запослени у вашој организацији имају приступ њему. Ево неких препорука које ће вам помоћи да примените смернице.

Прилагођавање поруке О управљању ДЛП-ом

Прилагодите приказану поруку о грешци ако макер креира апликацију која крши ДЛП смернице ваше организације. Усмерите произвођача на чвориште ваше организације Power Platform и наведите е-адресу вашег СЕ тима.

Како тим СЕ временом усаврши смернице за ДЛП, можете нехотице да разбијете неке апликације. Уверите се да порука о кршењу ДЛП смерница садржи детаље о контакту или везу ка додатним информацијама да бисте обезбедили пут напред за произвођаче.

Користите следеће ПоwерСхелл цмдлет-ове да бисте прилагодили поруку политике управљања:

| Command | Опис |

|---|---|

| Set-PowerAppDlpErrorSettings | Постављање поруке о управљању |

| Set-PowerAppDlpErrorSettings | Ажурирај поруку управљања |

Блокирање нових линија спајања у подразумеваном окружењу

Подразумевано, све нове линије спајања се сврше у групу "Небудост" ДЛП смерница. Подразумевану групу увек можете да промените у "Посао" или "Блокирано". За ДЛП смернице које се примењују на подразумевано окружење препоручујемо да конфигуришете групу "Блокирано" као подразумевану да бисте се уверили да нове линије спајања остају неупотребљиве док их неко од администратора не прегледа.

Ограничи произвођаче на унапред изграђене линије спајања

Ограничите произвођаче само на основне конекторе који се не могулокирати да би спречили приступ осталима.

Преместите све линије спајања које није било у реду за групу пословних података.

Преместите све линије спајања које се могу блокирати у блокирану групу података.

Ограничавање прилагођених линија спајања

Прилагођене линије спајања интегришу апликацију или ток са кућном услугом. Ове услуге су намењене техничким корисницима као што су програмери. Било би добро да смањите отисак АПИ-ја који је изградила ваша организација, а који се могу позвати из апликација или токова у подразумеваном окружењу. Креирајте правило да бисте спречили произвођаче да креирају и користе прилагођене линије спајања за АПИ у подразумеваном окружењу.

Да бисте омогућили произвођачима да приступе неким АПИ-јем (на пример, услузи која враћа листу празника предузећа), конфигуришите више правила која класификују различите обрасце УРЛ адреса у пословне групе података и небустаности. Уверите се да везе увек користе ХТТПС протокол. Сазнајте више о ДЛП смерницама за прилагођене линије спајања.

Безбедна интеграција са Еxцханге сервером

Оутлоок Office 365 линија спајања је једна од стандардних линија спајања које није било у реду. Омогућава произвођачима да шаљу, бришу и одговарају на е-поруке у поштанским сандучићима којима имају приступ. Ризик са овом конектором је такође једна од његових најмоћнијих могућности – могућност слања е-поруке. На пример, произвођач може да креира ток који шаље експлозију е-поште.

Администратор Еxцханге сервера ваше организације може да подеси правила на Еxцханге серверу да би спречио да се е-поруке шаљу из апликација. Такође је могуће искључити одређене токове или апликације из правила подешених за блокирање одлазних е-порука. Ова правила можете комбиновати са дозвољеном листом е-адреса да бисте се уверили да е-пошта из апликација и токова може да се шаље само из мале групе поштанских сандучића.

Када апликација или ток пошаље е-поруку помоћу Office 365 Оутлоок линије спајања, она умеће одређена СМТП заглавља у поруку. Резервисане фразе у заглављима можете да користите да бисте утврдили да ли е-порука потиче из тока или апликације.

СМТП заглавље уметнуто у е-поруку послату из тока изгледа као следећи пример:

x-ms-mail-application: Microsoft Power Automate;

User-Agent: azure-logic-apps/1.0 (workflow 2321aaccfeaf4d7a8fb792e29c056b03;version 08585414259577874539) microsoft-flow/1.0

x-ms-mail-operation-type: Send

x-ms-mail-environment-id: 0c5781e0-65ec-ecd7-b964-fd94b2c8e71b

Детаљи заглавља

Следећа табела описује вредности које се могу појавити у заглављу x-мс-маил апликације у зависности од услуге која се користи:

| Услуга | Value |

|---|---|

| Power Automate | Microsoft Power Automate; Усер -Агент : азуре-логиц-аппс/1.0 (wоркфлоw < ГУИД >; версион < нумбер >) мицрософт-флоw/1.0 |

| Power Apps | Microsoft Power Apps; Корисник -Агент : PowerApps / (; АппНаме = < име апликације >) |

Следећа табела описује вредности које се могу појавити у заглављу типа операције x-мс у зависности од радње која се извршава:

| Value | Опис |

|---|---|

| Одговор | За операције е-поште за одговор |

| Напред | За операције прослеђивање е-поште |

| Пошаљи | За слање операција е-поште укључујући, СендЕмаилWитхОптионс и СендАппровалЕмаил |

Заглавље ИД-а x-мс-мс-окружења садржи вредност ИД окружења. Присуство овог заглавља зависи од производа који користите:

- Унутра Power Apps, увек је присутно.

- Присутан Power Automate је само у везама насталим после јула 2020.

- У Логиц Аппс никада није присутан.

Потенцијална Правила Еxцханге сервера за подразумевано окружење

Ево неких радњи е-поште које ћете можда желети да блокирате помоћу Правила Еxцханге сервера.

Блокирање излазних е-порука спољним примаоцима: блокирање свих излазних е-порука послатих спољним примаоцима од Power Automate и Power Apps. Ово правило спречава произвођаче да шаљу е-поруке партнерима, продавцима или клијентима из својих апликација или токова.

Блокирај одлазни прослеђивање: Блокирај све излазне е-поруке прослеђене спољним примаоцима Power Automate Power Apps и одакле пошиљалац није са листе дозвољених поштанских сандучића. Ово правило спречава произвођаче да креирају ток који аутоматски прослеђива долазне е-поруке спољном примаоцу.

Изузеци које треба узети у обзир са правилима блокирања е-поште

Ево неких потенцијалних изузетака од Правила Еxцханге сервера да бисте блокирали е-пошту да бисте додали флексибилност:

Изузете одређене апликације и токови: Додајте листу изузетака правилима која су раније предложена тако да одобрене апликације или токови могу да шаљу е-пошту спољним примаоцима.

Листа дозвола на нивоу организације: У овом сценарију, има смисла преместити решење у посвећено окружење. Ако неколико токова у окружењу мора да шаље излазне е-поруке, можете да креирате оквирно правило изузетка да бисте дозволили излазне е-поруке из тог окружења. Дозвола произвођача и администратора за то окружење мора бити строго контролисана и ограничена.

Примена унакрсне изолације

Power Platform има систем конектора заснован на томе који Microsoft Entra омогућава овлашћеним корисницима Microsoft Entra да повежу апликације и токове ка складиштима података. Изолација станара регулише кретање података из овлашћених Microsoft Entra извора података у и од њиховог закупца.

Изолација станара примењује се на нивоу станара и утиче на све средине у закупцима, укључујући и подразумевано окружење. С обзиром да су сви запослени творци у подразумеваном окружењу, конфигурисање робусне политике изолације станара је од критичног значаја за обезбеђивање животне средине. Препоручујемо да изричито конфигуришете станаре са којима ваши запослени могу да се повежу. Сви остали станари треба да буду покривени подразумеваним правилима која блокирају улазни и одлазни проток података.

Power Platform изолација станара се разликује од ограничења Microsoft Entra станара широм ИД. То не утиче на приступ Microsoft Entra заснован на ИД-у изван Power Platform. Ради само за линије спајања помоћу потврде Microsoft Entra идентитета засноване на ИД-у, као што су Office 365 Оутлоок и линије SharePoint спајања.

Погледајте и

Ограничавање долазног и излазног приступа међу закупцима (преглед)

Гет -ПоwерАппТенантисолатионПолицy (Мицрософт. PowerApps. Администрација.ПоwерСхелл)

Повратне информације

Стиже ускоро: Током 2024. године постепено ћемо укидати проблеме са услугом GitHub као механизам повратних информација за садржај и заменити га новим системом повратних информација. За додатне информације, погледајте: https://aka.ms/ContentUserFeedback.

Пошаљите и прегледајте повратне информације за