Upravljajte ključem za šifrovanje kojim upravlja klijent

Kupci imaju zahteve za privatnost podataka i usklađenost kako bi osigurali svoje podatke šifriranjem svojih podataka u mirovanju. Ovo obezbeđuje podatke od izlaganja u slučaju kada je kopija baze podataka ukradena. Sa enkripcijom podataka u mirovanju, ukradeni podaci baze podataka su zaštićeni od vraćanja na drugi server bez ključa za šifrovanje.

Svi podaci o klijentima koji se nalaze u Power Platform podrazumevano su šifrovani u mirovanju sa jakim ključevima za šifrovanje kojima upravlja Microsoft. Microsoft čuva i upravlja ključem za šifrovanje baze podataka za sve vaše podatke, tako da ne morate. Međutim, Power Platform obezbeđuje ovaj ključ za šifrovanje kojim upravlja klijent (CMK) za dodatnu kontrolu zaštite podataka gde možete sami upravljati ključem za šifrovanje baze podataka koji je povezan sa vašim Microsoft Dataverse okruženjem. Ovo vam omogućava da rotirate ili zamenite ključ za šifrovanje na zahtev, a takođe vam omogućava da sprečite Microsoftov pristup vašim korisničkim podacima kada u bilo kom trenutku opozovete ključni pristup našim uslugama.

Da biste saznali više o ključu kojim Power Platform upravlja klijent, pogledajte video o ključu kojim upravlja klijent.

Ove operacije ključa za šifrovanje dostupne su sa ključem kojim upravlja klijent (CMK):

- Kreirajte RSA (RSA-HSM) ključ iz vašeg Azure Kei trezora.

- Kreirajte politiku preduzeća Power Platform za svoj ključ.

- Odobrite dozvolu politici preduzeća za pristup vašem trezoru Power Platform ključeva.

- Odobrite administratoru Power Platform usluge da pročita politiku preduzeća.

- Primenite ključ za šifrovanje u vašem okruženju.

- Vrati / ukloni CMK enkripciju okruženja na Microsoft-upravljani ključ.

- Promenite ključ stvaranjem nove politike preduzeća, uklanjanjem okruženja iz CMK i ponovo primenite CMK sa novom politikom preduzeća.

- Lock CMK okruženja ukidanjem CMK ključ trezor i / ili ključne dozvole.

- Migrirajte donesi-svoj-ključ (BIOK) okruženja u CMK primenom CMK ključa.

Trenutno, svi vaši podaci o klijentima koji se čuvaju samo u sledećim aplikacijama i uslugama mogu biti šifrovani pomoću ključa kojim upravlja klijent:

- Dataverse (Prilagođena rešenja i Microsoft usluge)

- Dataverse Kopilot za aplikacije zasnovane na modelu

- Power Automate

- Ćaskanje za Dynamics 365

- Dinamika 365 Prodaja

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dinamics KSNUMKS Finance (Finansije i operacije)

- Dynamics 365 Intelligent Order Management (Finansije i operacije)

- Dynamics 365 Project Operations (Finansije i operacije)

- Dynamics 365 Supply Chain Management (Finansije i operacije)

- Dynamics 365 Fraud Protection (Finansije i operacije)

Belešku

Nuance Conversational IVR i Maker Welcome Content su isključeni iz šifrovanja ključa kojim upravlja klijent.

Microsoft Copilot Studio skladišti svoje podatke u sopstvenom skladištu i u Microsoft Dataverse. Kada primenite ključ kojim upravlja klijent u ovim okruženjima, samo su skladišta podataka šifrovana Microsoft Dataverse vašim ključem. Ne-podaciMicrosoft Dataverse se i dalje šifriraju pomoću ključa kojim upravlja Microsoft.

Belešku

Postavke veze za konektore će i dalje biti šifrovane ključem kojim upravlja Microsoft.

Obratite se predstavniku za usluge koje nisu gore navedene za informacije o ključnoj podršci kojom upravlja klijent.

Belešku

Power Apps Prikazna imena, opisi i metapodaci o povezivanju i dalje se šifriraju pomoću ključa kojim upravlja Microsoft.

Belešku

Link za rezultate preuzimanja i drugi podaci proizvedeni sprovođenjem provere rešenja tokom provere rešenja i dalje se šifriraju ključem kojim upravlja Microsoft.

Okruženja sa aplikacije za finansije i operacije u kojima Power Platform je omogućena integracija takođe mogu biti šifrovana. Finansijska i operativna okruženja bez Power Platform integracije će nastaviti da koriste podrazumevani Microsoft upravljani ključ za šifrovanje podataka. Više informacija: Šifrovanje u aplikacijama za finansije i operacije

Uvod u ključ kojim upravlja kupac

Sa ključem kojim upravlja klijent, administratori mogu da obezbede sopstveni ključ za šifrovanje iz sopstvenog Azure Kei Vault-a Power Platform na usluge skladištenja kako bi šifrirali svoje podatke o klijentima. Microsoft nema direktan pristup vašem Azure Kei Vault-u. Za Power Platform usluge za pristup ključu za šifrovanje iz vašeg Azure Kei Vault-a, administrator kreira politiku preduzeća Power Platform , koja upućuje na ključ za šifrovanje i odobrava pristup ovoj politici preduzeća za čitanje ključa iz vašeg Azure Kei Vault-a.

Administrator Power Platform usluga može zatim dodati Dataverse okruženja u politiku preduzeća kako bi započeo šifrovanje svih podataka o klijentima u okruženju pomoću ključa za šifrovanje. Administratori mogu da promene ključ za šifrovanje okruženja kreiranjem druge politike preduzeća i dodaju okruženje (nakon uklanjanja) u novu politiku preduzeća. Ako okruženje više ne treba da bude šifrovano pomoću ključa kojim upravlja klijent, administrator može ukloniti okruženje Dataverse iz politike preduzeća da bi vratio šifrovanje podataka nazad u ključ kojim upravlja Microsoft.

Administrator može zaključati ključna okruženja kojima upravlja klijent tako što će ukinuti pristup ključu iz politike preduzeća i otključati okruženja vraćanjem pristupa ključu. Dodatne informacije: Zaključavanje okruženja ukidanjem trezora ključeva i / ili pristupa dozvolama za ključeve

Da bi se pojednostavili ključni zadaci upravljanja, zadaci su podeljeni u tri glavne oblasti:

- Kreirajte ključ za šifrovanje.

- Kreirajte politiku preduzeća i odobrite pristup.

- Upravljajte enkripcijom okruženja.

Upozorenje

Kada su okruženja zaključana, nikome ne može pristupiti, uključujući Microsoft podršku. Okruženja koja su zaključana postaju onemogućena i može doći do gubitka podataka.

Zahtevi za licenciranje za ključ kojim upravlja klijent

Ključna politika kojom upravlja klijent primenjuje se samo u okruženjima koja su aktivirana za Nadgledana okruženja. Nadgledana okruženja su uključena kao pravo u samostalnim Power Apps Power Automate Microsoft Copilot Studio Power Pages licencama koje daju premium prava korišćenja. Saznajte više o licenciranju upravljanog okruženja, sa pregledom licenciranja za Microsoft Power Platform.

Pored toga, pristup korišćenju ključa kojim upravlja klijent za Microsoft Power Platform i Dinamics 365 zahteva od korisnika u okruženjima u kojima se primenjuje politika ključa za šifrovanje da imaju jednu od ovih pretplata:

- Microsoft 365 ili Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5 usaglašenost

- Microsoft 365 F5 bezbednost i usaglašenost

- Microsoft 365 A5/E5/F5/G5 zaštita informacija i upravljanje njima

- Microsoft 365 A5/E5/F5/G5 upravljanje insajderskim rizikom

Saznajte više o ovim licencama.

Razumeti potencijalni rizik kada upravljate ključem

Kao i u slučaju bilo koje kritične poslovne aplikacije, morate verovati osoblju u organizaciji koji imaju administratorski nivo pristupa. Pre nego što budete mogli da koristite funkciju za upravljanje ključevima, treba da razumete rizik kada upravljate ključevima za šifrovanje baze podataka. Moguće je da zlonamerni administrator (osoba kojoj je odobren ili je stekao pristup na nivou administratora sa namerom da naškodi bezbednosti ili poslovnim procesima organizacije) koji radi u vašoj organizaciji može da koristi funkciju upravljanja ključevima da kreira ključ i koristi ga za zaključavanje okruženja u stanaru.

Razmotrite sledeću sekvencu događaja.

Zlonamerni administrator trezora ključeva kreira ključ i politiku preduzeća na Azure portalu. Administrator Azure Kei Vault-a ide u Power Platform admin centar i dodaje okruženja u politiku preduzeća. Zlonamerni administrator se zatim vraća na Azure portal i opoziva ključni pristup politici preduzeća, čime zaključava sva okruženja. To uzrokuje prekide u poslovanju jer sva okruženja postaju nedostupna, a ako se ovaj događaj ne reši, to jest, ključni pristup je obnovljen, podaci o okruženju mogu biti potencijalno izgubljeni.

Belešku

- Azure Kei Vault ima ugrađene zaštitne mere koje pomažu u vraćanju ključa, koji zahtevaju omogućene postavke ključa za meko brisanje i čišćenje zaštite .

- Još jedna zaštita koju treba uzeti u obzir je da se uverite da postoji razdvajanje zadataka u kojima administrator Azure Kei Vault-a nije odobren pristup administratorskom centru Power Platform .

Razdvajanje dužnosti radi ublažavanja rizika

Ovaj odeljak opisuje ključne funkcije kojima upravlja klijent i za koje je odgovorna svaka administratorska uloga. Razdvajanje ovih zadataka pomaže u ublažavanju rizika koji je povezan sa ključevima kojima upravljaju klijenti.

Azure Kei Vault i Power Platform / Dinamics KSNUMKS servisni administratorski zadaci

Da biste omogućili ključeve kojima upravlja klijent, prvo administrator trezora ključeva kreira ključ u trezoru ključeva Azure i kreira politiku preduzeća Power Platform . Kada se kreira politika preduzeća, kreira se poseban Microsoft Entra ID upravljani identitet. Zatim, administrator trezora za ključeve vraća se u trezor ključeva Azure i odobrava pristup politici preduzeća / upravljanom identitetu ključu za šifrovanje.

Administrator trezora ključeva zatim odobrava Power Platform odgovarajući / Dinamics 365 servisni administrator pristup za čitanje politike preduzeća. Kada se odobri dozvola za čitanje, Power Platform administrator usluge / Dinamics KSNUMKS može da ode u Power Platform Admin centar i doda okruženja u politiku preduzeća. Svi dodani podaci o klijentima okruženja se zatim šifriraju ključem kojim upravlja klijent povezan sa ovom politikom preduzeća.

Preduslovi

- Pretplata na Azure koja uključuje Azure Kei Vault ili Azure Kei Vault upravljane hardverske sigurnosne module.

- Identifikacija Microsoft Entra sa:

- Saradnik dozvola za pretplatu Microsoft Entra .

- Dozvola za kreiranje Azure Kei Vault-a i ključa.

- Pristup za kreiranje grupe resursa. Ovo je potrebno za postavljanje trezora ključeva.

Kreirajte ključ i odobrite pristup koristeći Azure Kei Vault

Administrator Azure Kei Vault-a obavlja ove zadatke u Azuri.

- Kreirajte Azure plaćenu pretplatu i Kei Vault. Ignorišite ovaj korak ako već imate pretplatu koja uključuje Azure Kei Vault.

- Idite na uslugu Azure Kei Vault i kreirajte ključ. Dodatne informacije: Kreiranje ključa u sefu ključeva

- Omogućite Power Platform uslugu politike preduzeća za pretplatu na Azure. Uradite to samo jednom. Dodatne informacije: Omogućite uslugu politike preduzeća Power Platform za vašu pretplatu na Azure

- Kreirajte politiku preduzeća Power Platform . Više informacija: Kreirajte politiku preduzeća

- Odobrite dozvole za politiku preduzeća za pristup trezoru ključeva. Više informacija: Dodelite dozvole za politiku preduzeća za pristup ključnom trezoru

- Grant Power Platform i Dinamics 365 administratori dozvolu da pročitaju politiku preduzeća. Više informacija: Dodelite administratorsku Power Platform privilegiju da čita politiku preduzeća

Power Platform/Dinamics 365 servis admin Power Platform admin centar zadaci

Preduslov

- Power Platform administrator mora biti dodeljen ulozi administratora Power Platform Microsoft Entra ili Dinamics KSNUMKS servisa.

Upravljajte enkripcijom okruženja u Power Platform admin centru

Administrator Power Platform upravlja ključnim zadacima kojima upravlja klijent koji se odnose na okruženje u Power Platform admin centru.

- Dodajte okruženja Power Platform u politiku preduzeća za šifrovanje podataka pomoću ključa kojim upravlja klijent. Više informacija: Dodajte okruženje u politiku preduzeća za šifrovanje podataka

- Uklonite okruženja iz politike preduzeća da biste vratili enkripciju u Microsoft upravljani ključ. Dodatne informacije: Uklonite okruženja iz politike da biste se vratili na Microsoft upravljani ključ

- Promenite ključ uklanjanjem okruženja iz stare politike preduzeća i dodavanjem okruženja novoj politici preduzeća. Više informacija: Kreirajte ključ za šifrovanje i odobrite pristup

- Migrirajte iz BIOK-a. Ako koristite raniju funkciju ključa za šifrovanje koji se samostalno upravlja, možete migrirati svoj ključ na ključ kojim upravlja klijent. Više informacija: Migrirajte okruženja sa sopstvenim ključem u ključ kojim upravlja klijent

Kreirajte ključ za šifrovanje i odobrite pristup

Kreirajte Azure plaćenu pretplatu i trezor ključeva

U Azuri izvršite sledeće korake:

Kreirajte Pai-as-iou-go ili ekvivalentnu pretplatu na Azure. Ovaj korak nije potreban ako stanar već ima pretplatu.

Kreirajte grupu resursa. Dodatne informacije: Kreiranje grupa resursa

Belešku

Kreirajte ili koristite grupu resursa koja ima lokaciju, na primer, Centralna SAD, koja odgovara regionu Power Platform okruženja, kao što su Sjedinjene Države.

Kreirajte trezor ključeva koristeći plaćenu pretplatu koja uključuje zaštitu od mekog brisanja i čišćenja sa grupom resursa koju ste kreirali u prethodnom korak.

Važno

- Da biste osigurali da je vaše okruženje zaštićeno od slučajnog brisanja ključa za šifrovanje, trezor ključeva mora imati omogućenu zaštitu od mekog brisanja i čišćenja. Nećete moći da šifrujete svoje okruženje sopstvenim ključem bez omogućavanja ovih podešavanja. Više informacija: Azure Kei Vault pregled mekog brisanja Više informacija: Kreirajte trezor ključeva koristeći Azure Portal

Kreirajte ključ u trezoru ključeva

- Uverite se da ste ispunili preduslove.

- Idite na Azure portal>Kei Vault i pronađite ključ trezor gde želite da generišete ključ za šifrovanje.

- Proverite postavke Azure ključnog trezora:

- Izaberite Properties pod Podešavanja.

- Pod Soft-delete, podesite ili proverite da li je podešeno na Soft delete je omogućeno na ovoj opciji trezora ključeva.

- Pod Zaštitom od pročišćavanja, podesite ili proverite da li je omogućeno Omogući zaštitu od čišćenja (sprovodi obavezni period zadržavanja za izbrisane trezore i objekte trezora).

- Ako ste napravili izmene, izaberite Sačuvaj.

Kreirajte RSA ključeve

Kreirajte ili uvezite ključ koji ima ove osobine:

- Na stranicama svojstava Kei Vault-a izaberite Keis.

- Izaberite Generiši/Uvezi.

- Na ekranu Kreiraj ključ podesite sledeće vrednosti, a zatim izaberite Kreiraj.

- Opcije: Generiši

- Ime: Navedite ime za ključ

- Tip ključa: RSA

- RSA ključ veličina: 2048

Važno

Ako podesite datum isteka u ključu i ključ je istekao, sva okruženja koja su šifrovana ovim ključem će biti u padu. Podesite upozorenje za nadgledanje sertifikata o isteku sa obaveštenjima e-pošte za vašeg lokalnog Power Platform administratora i administratora Azure ključnog trezora kao podsetnik da obnovite datum isteka. Ovo je važno kako bi se sprečili neplanirani prekidi sistema.

Uvoz zaštićenih ključeva za hardverske sigurnosne module (HSM)

Možete koristiti svoje zaštićene ključeve za hardverske sigurnosne module (HSM) za šifrovanje vaših Power Platform Dataverse okruženja. Vaši ključevi zaštićeni HSM-om moraju biti uvezeni u trezor ključeva kako bi se mogla kreirati politika preduzeća. Za više informacija, pogledajte Podržani HSM-oviUvoz HSM-zaštićenih ključeva u Kei Vault (BYOK).

Kreirajte ključ u Azure Kei Vault Managed HSM

Možete koristiti ključ za šifrovanje kreiran iz Azure Kei Vault Managed HSM za šifrovanje podataka o okruženju. Ovo vam daje podršku za FIPS 140-2 nivo 3.

Kreirajte RSA-HSM ključeve

Uverite se da ste ispunili preduslove.

Idite na Azure portal .

Kreirajte upravljani HSM:

Omogućite zaštitu od pročišćavanja u vašem upravljanom HSM-u.

Dodelite ulogu upravljanog HSM kripto korisnika osobi koja je kreirala svod ključeva Managed HSM.

- Pristupite Managed HSM ključnom trezoru na Azure portalu.

- Idite na Lokalni RBAC i izaberite + Dodaj.

- U padajućoj listi Uloga izaberite ulogu Managed HSM Crypto User na stranici Dodeljivanje uloga.

- Izaberite Svi tasteri pod Obim.

- Izaberite Izaberi principala bezbednosti, a zatim izaberite administratora na stranici Add Principal .

- Izaberite Kreiraj.

Kreirajte RSA-HSM ključ:

- Opcije: Generiši

- Ime: Navedite ime za ključ

- Tip ključa: RSA-HSM

- RSA ključ veličina: 2048

Belešku

Podržane RSA-HSM veličine ključeva: 2048-bitni i 3072-bitni.

Šifrirajte svoje okruženje ključem iz Azure Kei Vault-a sa privatnom vezom

Možete ažurirati umrežavanje vašeg Azure Kei trezora tako što ćete omogućiti privatnu krajnja tačka i koristiti ključ u trezoru ključeva za šifrovanje vaših Power Platform okruženja.

Možete ili da kreirate novi trezor za ključeve i uspostavite vezu privatne veze ili uspostavite vezu privatne veze sa postojećim trezorom ključeva, i kreirajte ključ iz ovog trezora ključeva i koristite ga za šifrovanje vašeg okruženja. Takođe možete uspostaviti privatnu vezu vezu sa postojećim trezorom ključeva nakon što ste već kreirali ključ i koristiti ga za šifrovanje vašeg okruženja.

Šifrirajte podatke ključem iz trezora ključeva sa privatnom vezom

Kreirajte Azure Kei trezor sa ovim opcijama:

- Omogućite zaštitu od pročišćavanja

- Tip ključa: RSA

- Ključ veličina: 2048

Kopirajte URL ključ trezora i URL ključa za šifrovanje koji će se koristiti za kreiranje politike preduzeća.

Belešku

Kada ste dodali privatnu krajnja tačka u vaš ključ trezor ili onemogućili javnu pristupnu mrežu, nećete moći da vidite ključ osim ako nemate odgovarajuću dozvolu.

Kreirajte virtuelnu mrežu.

Vratite se u svoj sef ključeva i dodajte privatne veze krajnja tačka u vaš Azure Kei vault.

Belešku

Potrebno je da izaberete opciju Onemogući umrežavanje javnog pristupa i omogućite Dozvoli pouzdanim Microsoft uslugama da zaobiđu ovaj izuzetak zaštitnog zida .

Kreirajte politiku preduzeća Power Platform . Više informacija: Kreirajte politiku preduzeća

Odobrite dozvole za politiku preduzeća za pristup trezoru ključeva. Više informacija: Dodelite dozvole za politiku preduzeća za pristup ključnom trezoru

Grant Power Platform i Dinamics 365 administratori dozvolu da pročitaju politiku preduzeća. Više informacija: Dodelite administratorsku Power Platform privilegiju da čita politiku preduzeća

Power Platform admin centar admin bira okruženje za šifrovanje i omogućavanje upravljanog okruženja. Dodatne informacije: Omogućite Upravljano okruženje da se doda u politiku preduzeća

Power Platform admin centar admin dodaje upravljano okruženje u politiku preduzeća. Više informacija: Dodajte okruženje u politiku preduzeća za šifrovanje podataka

Omogućite Power Platform uslugu politike preduzeća za pretplatu na Azure

Registrujte Power Platform se kao provajder resursa. Ovaj zadatak treba da uradite samo jednom za svaku pretplatu na Azure gde se nalazi vaš Azure Kei trezor. Morate imati prava pristupa pretplati da biste registrovali provajdera resursa.

- Prijavite se na Azure portal i idite na Provajderi> pretplatničkihresursa.

- Na listi provajdera resursa potražiteMicrosoft.PoverPlatform iregistrujte ga.

Kreirajte politiku preduzeća

- Instalirajte PoverShell MSI. Više informacija: Instalirajte PoverShell na Vindovs, Linuk, i macOS

- Nakon što je instaliran PoverShell MSI, vratite se na Deploviing a custom template in Azure.

- Izaberite Izgradite sopstveni šablon u uređivaču link.

- Kopirajte ovaj JSON šablon u tekst editor kao što je Notepad. Više informacija: Politika preduzeća JSON šablon

- Zamenite vrednosti u JSON šablonu za: EnterprisePolicyName,lokacija na kojoj treba da se kreira EnterprisePolicy,keiVaultId , i keiName. Dodatne informacije: Definicije polja za JSON šablon

- Kopirajte ažurirani predložak iz vašeg tekstualnog editora, a zatim ga nalepite u Izmeni šablon prilagođene primene u Azure i izaberite Sačuvaj.

- Izaberite grupu pretplate i resursa u kojoj treba kreirati politiku preduzeća.

- Izaberite Pregled + kreiranje, a zatim izaberite Kreiraj.

Raspoređivanje je počelo. Kada se to uradi, kreira se politika preduzeća.

Preduzeće politika JSON šablon

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

Definicije polja za JSON šablon

ime. Naziv politike preduzeća. Ovo je naziv politike koja se pojavljuje u admin centru Power Platform .

lokacija. Jedan od sledećih. Ovo je lokacija politike preduzeća i mora da odgovara regionu Dataverse životne sredine:

- ''Sjedinjene Države''

- "Južna Afrika"

- ''Velika Britanija''

- ''Japan''

- "Indija"

- "Francuska"

- "Evropa"'

- "Nemačka"

- "Švajcarska"

- ''Kanada''

- ''Brazil''

- "Australija"

- "Azija"

- ''UAE''

- "Koreja"

- "Norveška"

- "Singapur"

- "Švedska"

Kopirajte ove vrednosti iz svojstava trezora ključeva u Azure portalu:

- keiVaultId: Idi na Kei trezori> izaberite svoj ključ trezora >Pregled. Pored Essentials izaberite JSON View. Kopirajte ID resursa u ostavu i nalepite ceo sadržaj u svoj JSON predložak.

- keiName: Idi na Kei trezori> - izaberite ključ trezora >Keis. Obratite pažnju na ključ Name i upišite ime u svoj JSON šablon.

Odobrite dozvole za politiku preduzeća za pristup ključnom trezoru

Kada se kreira politika preduzeća, administrator trezora ključeva odobrava pristup upravljanom identitetu politike preduzeća ključu za šifrovanje.

- Prijavite se na Azure portal i idite na Kei trezori.

- Izaberite ključ trezor gde je ključ dodeljen politici preduzeća.

- Izaberite karticu Kontrola pristupa (IAM), a zatim izaberite + Dodaj.

- Izaberite Dodaj dodelu uloge sa padajuće liste,

- Pretraga Kei Vault Kripto servis za šifrovanje korisnika i izaberite ga.

- Izaberite Sledeće.

- Izaberite + Izaberite članove.

- Potražite politiku preduzeća koju ste kreirali.

- Izaberite politiku preduzeća, a zatim izaberite Izaberi.

- Izaberite Pregled + dodeliti.

Belešku

Gornja postavka dozvole zasniva se na modelu dozvole vašeg ključnog trezora za kontrolu pristupa zasnovanuna ulozi Azure. Ako je vaš ključ trezor je podešen na Vault politiku pristupa, preporučuje se da migriraju na model zasnovan na ulozi. Da biste odobrili pristup politici preduzeća ključnom trezoru koristeći politiku pristupa trezoru, kreirajte politiku pristupa, izaberite Get on Kei Management operacije i Unvrap ključ andUmotavanje ključ na kriptografske operacije.

Belešku

Da biste sprečili bilo kakve neplanirane prekide sistema, važno je da politika preduzeća ima pristup ključu. Uverite se da:

- Trezor ključeva je aktivan.

- Ključ je aktivan i nije istekao.

- Ključ se ne briše.

- Gore navedene ključne dozvole se ne opozivaju.

Okruženja koja koriste ovaj ključ će biti onemogućena kada ključ za šifrovanje nije dostupan.

Dodelite administratorsku Power Platform privilegiju za čitanje politike preduzeća

Administratori koji imaju Dinamics KSNUMKS ili Power Platform administrativne uloge mogu pristupiti administratorskom Power Platform centru kako bi dodelili okruženja politici preduzeća. Da biste pristupili politikama preduzeća, administrator sa pristupom Azure ključnom trezoru je obavezan da odobri čitalac ulogu administratoru Power Platform . Kada se odobri uloga čitalac , Power Platform administrator može da pregleda pravila preduzeća u admin centru Power Platform .

Belešku

Samo Power Platform i administratori Dinamics 365 kojima je dodeljena uloga čitalac u politici preduzeća mogu dodati okruženje u politiku. Drugi Power Platform administratori ili administratori Dinamics KSNUMKS-a možda će moći da vide politiku preduzeća, ali će dobiti grešku kada pokušaju da dodaju okruženje u politiku.

Dodelite ulogu čitalac administratoru Power Platform

- Prijavite se na Azure portal .

- Kopirajte ID objekta Power Platform administratora Dinamics KSNUMKS-a. Da biste to uradili:

- Idite na oblast Korisnici u Azuri.

- Na listi Svi korisnici pronađite korisnika sa administratorskim dozvolama Power Platform ili Dinamics KSNUMKS pomoću korisnika za pretragu.

- Otvorite korisnički zapis, na kartici Pregled kopirajte korisnički ID objekta. Nalepite ovo u tekstualni editor kao što je NotePad za kasnije.

- Kopirajte ID resursa politike preduzeća. Da biste to uradili:

- Idite na Resource Graph Ekplorer u Azuri.

- Unesite

microsoft.powerplatform/enterprisepoliciesu polje za pretragu , a zatim izaberite microsoft.poverplatform/enterprisepolicies resurs. - Izaberite Pokreni upit na komandnoj traci. Prikazana je lista svih politika preduzeća Power Platform .

- Pronađite politiku preduzeća gde želite da odobrite pristup.

- Dođite desno od politike preduzeća i izaberite Pogledajte detalje.

- Na stranici Detalji kopirajte id.

- Pokrenite Azure Cloud Shell i pokrenite sledeću komandu koja zamenjuje objId sa korisničkim ID objekta i EP Resource Id sa ID-om kopiranim

enterprisepoliciesu prethodnim koracima:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Upravljajte enkripcijom okruženja

Da biste upravljali enkripcijom okruženja, potrebna vam je sledeća dozvola:

- Microsoft Entra aktivni korisnik koji ima i / ili Dinamics KSNUMKS administratorsku Power Platform bezbednosnu ulogu.

- Microsoft Entra korisnik koji ima ili Dinamics Power Platform KSNUMKS servisnu administratorsku ulogu.

Administrator trezora ključeva obaveštava administratora Power Platform da su kreirani ključ za šifrovanje i politika preduzeća i pruža politiku preduzeća administratoru Power Platform . Da bi omogućio ključ Power Platform kojim upravlja klijent, administrator dodeljuje svoja okruženja politici preduzeća. Kada se okruženje dodeli i sačuva Dataverse , pokreće proces šifrovanja kako bi podesio sve podatke o okruženju i šifrovao ga ključem kojim upravlja klijent.

Omogućite upravljano okruženje da se doda u politiku preduzeća

- Prijavite se u Power Platform admin centar i pronađite okruženje.

- Izaberite i proverite okruženje na listi okruženja.

- Izaberite ikonu Omogući Nadgledana okruženja na traci akcije.

- Izaberite dugme Omogući.

Dodajte okruženje u politiku preduzeća za šifrovanje podataka

Važno

Okruženje će biti onemogućeno kada se doda u politiku preduzeća za šifrovanje podataka.

- Prijavite se u centar za Power Platform administratore i idite naPolitike preduzeća>.

- Izaberite politiku, a zatim na komandnoj traci izaberite Uredi.

- Izaberite Dodaj okruženja, izaberite željeno okruženje, a zatim izaberite Nastavi.

- Izaberite Sačuvaj, a zatim izaberite Potvrdi.

Važno

- Samo okruženja koja su u istom regionu kao i politika preduzeća su prikazana na listi Dodaj okruženja .

- Enkripcija može potrajati do četiri dana da se završi, ali okruženje može biti omogućeno pre nego što se završi operacija Dodaj okruženja .

- Operacija se možda neće završiti i ako ne uspe, vaši podaci se i dalje šifriraju pomoću Microsoftovog upravljanog ključa. Možete ponovo pokrenuti operaciju Dodaj okruženja .

Belešku

Možete dodati samo okruženja koja su omogućena kao Nadgledana okruženja. Tipovi okruženja Trial i Teams ne mogu se dodati u politiku preduzeća.

Uklonite okruženja iz politike da biste se vratili na Microsoft upravljani ključ

Pratite ove korake ako želite da se vratite na Microsoft upravljani ključ za šifrovanje.

Važno

Okruženje će biti onemogućeno kada se ukloni iz politike preduzeća za vraćanje šifrovanja podataka pomoću Microsoftovog upravljanog ključa.

- Prijavite se u centar za Power Platform administratore i idite naPolitike preduzeća>.

- Izaberite karticu Okruženje sa politikama , a zatim pronađite okruženje koje želite da uklonite iz ključa kojim upravlja klijent.

- Izaberite karticu Sve politike , izaberite okruženje koje ste verifikovali u korak KSNUMKS, a zatim izaberite Izmeni politiku na komandnoj traci.

- Izaberite Ukloni okruženje na komandnoj traci, izaberite okruženje koje želite da uklonite, a zatim izaberite Nastavi.

- Izaberite stavku Sačuvaj.

Važno

Okruženje će biti onemogućeno kada se ukloni iz politike preduzeća da bi se vratilo šifrovanje podataka na ključ kojim upravlja Microsoft. Nemojte brisati ili onemogućavati ključ, izbrisati ili onemogućiti trezor za ključeve, ili ukloniti dozvole politike preduzeća za trezor ključeva. Pristup ključu i ključnom trezoru je neophodan da bi se podržala obnova baze podataka. Možete izbrisati i ukloniti dozvole politike preduzeća nakon 30 dana.

Pregledajte status šifrovanja okruženja

Pregledajte status šifrovanja iz Enterprise politika

Prijavite se u Power Platform centar administracije.

Izaberite Politike>preduzeća.

Izaberite politiku, a zatim na komandnoj traci izaberite Uredi.

Pregledajte status šifrovanja okruženja u okruženju sa ovim odeljkom o politici .

Belešku

Status enkripcije okruženja može biti:

- Šifrovano - ključ za šifrovanje politike preduzeća je aktivan i okruženje je šifrovano sa vašim ključem.

- Failed - ključ za šifrovanje politike preduzeća se ne koristi od strane svih Dataverse usluga skladištenja. Oni zahtevaju više vremena za obradu i možete ponovo pokrenuti operaciju Dodaj okruženje . Obratite se podršci ako ponovno pokretanje ne uspe.

- Upozorenje - ključ za šifrovanje politike preduzeća je aktivan i jedan od podataka usluge nastavlja da se šifruje pomoću ključa kojim upravlja Microsoft. Saznajte više: Power Automate CMK aplikacija poruke upozorenja

Možete ponovo pokrenuti opciju Dodaj okruženje za okruženje koje ima status neuspešne enkripcije.

Pregledajte status šifrovanja sa stranice Istorija okruženja

Možete videti istoriju životne sredine.

Prijavite se u Power Platform centar administracije.

Izaberite Okruženja u oknu za navigaciju, a zatim izaberite okruženje sa liste.

Na komandnoj traci izaberite Istorija.

Pronađite istoriju za ažuriranje upravljanog ključa klijenta.

Belešku

Status prikazuje Running kada je šifrovanje u toku. To pokazuje Uspeo kada je šifrovanje završeno. Status pokazuje Failed kada postoji neki problem sa jednim od servisa koji ne može da primeni ključ za šifrovanje.

Neuspelo stanje može biti upozorenje i ne morate ponovo pokrenuti opciju Dodaj okruženje . Možete potvrditi da li je to upozorenje.

Promenite ključ za šifrovanje okruženja sa novom politikom preduzeća i ključem

Da biste promenili ključ za šifrovanje, kreirajte novi ključ i novu politiku preduzeća. Zatim možete da promenite politiku preduzeća uklanjanjem okruženja, a zatim dodavanjem okruženja u novu politiku preduzeća. Sistem je isključen dva puta kada se menja na novu politiku preduzeća - 1) da se vrati enkripcija na Microsoft Managed ključ i 2) da se primeni nova politika preduzeća.

Napojnica

Da biste rotirali ključ za šifrovanje, preporučujemo da koristite Kei vaults'Nova verzija ili podešavanje politike rotacije.

- Na Azure portalu kreirajte novi ključ i novu politiku preduzeća. Više informacija: Kreirajte ključ za šifrovanje i odobrite pristup i kreirajte politiku preduzeća

- Kada se kreira novi ključ i politika preduzeća, idite na Politike>preduzeća.

- Izaberite karticu Okruženje sa politikama , a zatim pronađite okruženje koje želite da uklonite iz ključa kojim upravlja klijent.

- Izaberite karticu Sve politike , izaberite okruženje koje ste verifikovali u korak KSNUMKS, a zatim izaberite Izmeni politiku na komandnoj traci.

- Izaberite Ukloni okruženje na komandnoj traci, izaberite okruženje koje želite da uklonite, a zatim izaberite Nastavi.

- Izaberite stavku Sačuvaj.

- Ponovite korake KSNUMKS-KSNUMKS dok se ne uklone sva okruženja u politici preduzeća.

Važno

Okruženje će biti onemogućeno kada se ukloni iz politike preduzeća da bi se vratilo šifrovanje podataka na ključ kojim upravlja Microsoft. Nemojte brisati ili onemogućavati ključ, izbrisati ili onemogućiti trezor za ključeve, ili ukloniti dozvole politike preduzeća za trezor ključeva. Pristup ključu i ključnom trezoru je neophodan da bi se podržala obnova baze podataka. Možete izbrisati i ukloniti dozvole politike preduzeća nakon 30 dana.

- Kada su sva okruženja uklonjena, iz Power Platform admin centra idite na Enterprise politike.

- Izaberite novu politiku preduzeća, a zatim izaberite Izmeni politiku.

- Izaberite Dodaj okruženje, izaberite okruženja koja želite da dodate, a zatim izaberite Nastavi.

Važno

Okruženje će biti onemogućeno kada se doda novoj politici preduzeća.

Rotirajte ključ za šifrovanje okruženja sa novom verzijom ključa

Možete da promenite ključ za šifrovanje okruženja kreiranjem nove verzije ključa. Kada kreirate novu verziju ključa, nova verzija ključa je automatski omogućena. Svi resursi za skladištenje otkrivaju novu verziju ključa i počinju da ga primenjuju za šifrovanje podataka.

Kada izmenite ključ ili verziju ključa, zaštita korena ključa za šifrovanje se menja, ali podaci u skladištu uvek ostaju šifrovani sa ključem. Ne postoji više akcija potrebna sa vaše strane kako bi se osiguralo da su vaši podaci zaštićeni. Rotiranje ključne verzije ne utiče na performanse. Nema zastoja u vezi sa rotiranjem ključne verzije. To može potrajati 24 sata za sve provajdere resursa da primene novu verziju ključa u pozadini. Prethodna ključna verzija ne sme biti onemogućena jer je potrebna za uslugu da je koristi za ponovno šifrovanje i za podršku obnove baze podataka.

Da biste rotirali ključ za šifrovanje kreiranjem nove verzije ključa, koristite sledeće korake.

- Idite na Azure portal>Kei Vaults i pronađite ključ trezor gde želite da kreirate novu verziju ključa.

- Idite na tastere.

- Izaberite trenutnu, omogućeni taster.

- Select + Nova verzija.

- Postavka Omogućeno podrazumevano je Da , što znači da je nova verzija ključa automatski omogućena prilikom kreiranja.

- Izaberite Kreiraj.

Napojnica

Da biste bili u skladu sa politikom rotacije ključa, možete rotirati ključ za šifrovanje pomoću politike rotacije. Možete ili konfigurisati politiku rotacije ili rotirati, na zahtev, pozivajući se na Rotate sada.

Važno

Nova verzija ključa se automatski rotira u pozadini i ne postoji nikakva akcija potrebna od strane administratora Power Platform . Važno je da prethodna ključna verzija ne sme biti onemogućena ili izbrisana za, najmanje, 28 dana da podrži obnovu baze podataka. Onemogućavanje ili brisanje prethodne ključne verzije prerano može da vaše okruženje van mreže.

Pogledajte listu šifrovanih okruženja

- Prijavite se u centar za Power Platform administratore i idite naPolitike preduzeća>.

- Na stranici Enterprise politike izaberite karticu Okruženja sa politikama . Prikazana je lista okruženja koja su dodata u politike preduzeća.

Belešku

Mogu postojati situacije u kojima status okruženja ili status šifrovanja pokazuju status neuspelo . Kada se to desi, možete pokušati ponovo pokrenuti operaciju Dodaj okruženje ili poslati zahtev za Microsoft podršku za pomoć.

Operacije baze podataka okruženja

Zakupac klijenta može imati okruženja koja su šifrovana pomoću ključa kojim upravlja Microsoft i okruženja koja su šifrovana ključem kojim upravlja klijent. Za održavanje integriteta podataka i zaštite podataka, dostupne su sledeće kontrole prilikom upravljanja operacijama baze podataka okruženja.

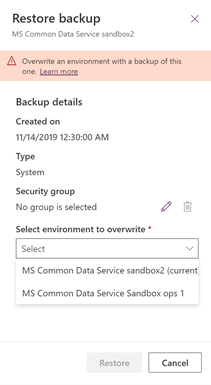

Vraćanje - Okruženje za prepisivanje (vraćeno u okruženje) je ograničeno na isto okruženje iz kojeg je preuzeta rezervna kopija ili u drugo okruženje koje je šifrovano istim ključem kojim upravlja klijent.

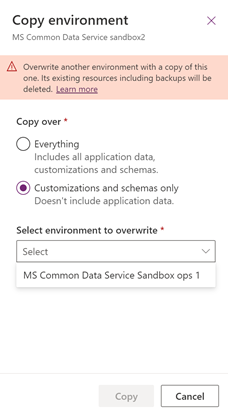

Kopiranje Okruženje za prepisivanje (kopirano u okruženje) je ograničeno na drugo okruženje koje je šifrovano istim ključem kojim upravlja klijent.

Belešku

Ako je kreirano okruženje za istragu podrške da bi se rešio problem podrške u okruženju kojim upravlja klijent, ključ za šifrovanje za okruženje za istragu podrške mora biti promenjen u ključ kojim upravlja klijent pre nego što bude moguće izvršiti operaciju okruženja za kopiranje.

Resetovanje : Šifrovani podaci okruženja se brišu, uključujući rezervne kopije. Kada se okruženje resetuje, šifrovanje okruženja će se vratiti na ključ kojim upravlja Microsoft.