Povezivanje sa izvorima podataka i potvrda identiteta u njima

Povezivanje i potvrda identiteta sa izvorom podataka se obavlja odvojeno od potvrde identiteta sa uslugom Power Platform.

Pogledajmo prvo kako se Power Platform usluge povezuju sa izvorima podataka. Power Platform usluge se povezuju sa spoljnim izvorima podataka na različite načine, ali opšti obrazac je isti. Zatim ćemo pogledati kako se veze potvrđuju. Akreditivi za potvrdu identiteta mogu biti isti ili se razlikuju, u zavisnosti od aplikacije i izvora podataka koje koristi.

Povezivanje sa Microsoft Dataverse

Power Apps podloga i aplikacije zasnovane na modelu povezuju se direktno sa uslugom Dataverse bez potrebe za zasebnim konektorom. (Aplikacije sa podlogom skladište saglasnost za rad sa drugim okruženjima u Power Apps dobavljaču resursa (RP).) Power Automate potvrđuje verodostojnost pomoću API čvorišta, ali sve interakcije sa podacima nakon toga su direktne ka usluzi Dataverse. I Power Apps i Power Automate podržavaju nasleđene konektore koji pristupaju usluzi Dataverse pomoću konektora (na primer, Dynamics 365 (zastarelo) i Microsoft Dataverse (nasleđeno)).

Belešku

Kreiranje aplikacija sa podlogom principom Počnite od podataka koristi ikonu konektora čuvara mesta za povezivanje sa uslugom Dataverse. Međutim, nije uključen stvarni konektor. Više informacija potražite u članku Povezivanje aplikacija sa podlogom sa uslugom Microsoft Dataverse.

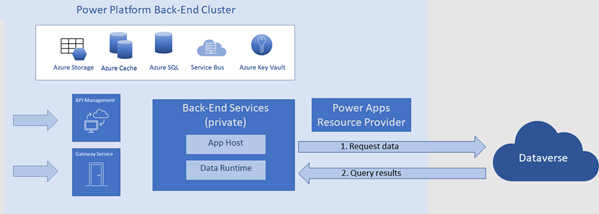

Sledeći dijagram ilustruje kako aplikacije sa podlogom funkcionišu sa uslugom Dataverse.

- Power Apps usluge u pozadini zahtevaju podatke direktno od usluge Dataverse.

- Dataverse vraća rezultate upita nazad na Power Apps usluge u pozadini.

Povezivanje sa drugim izvorima podataka

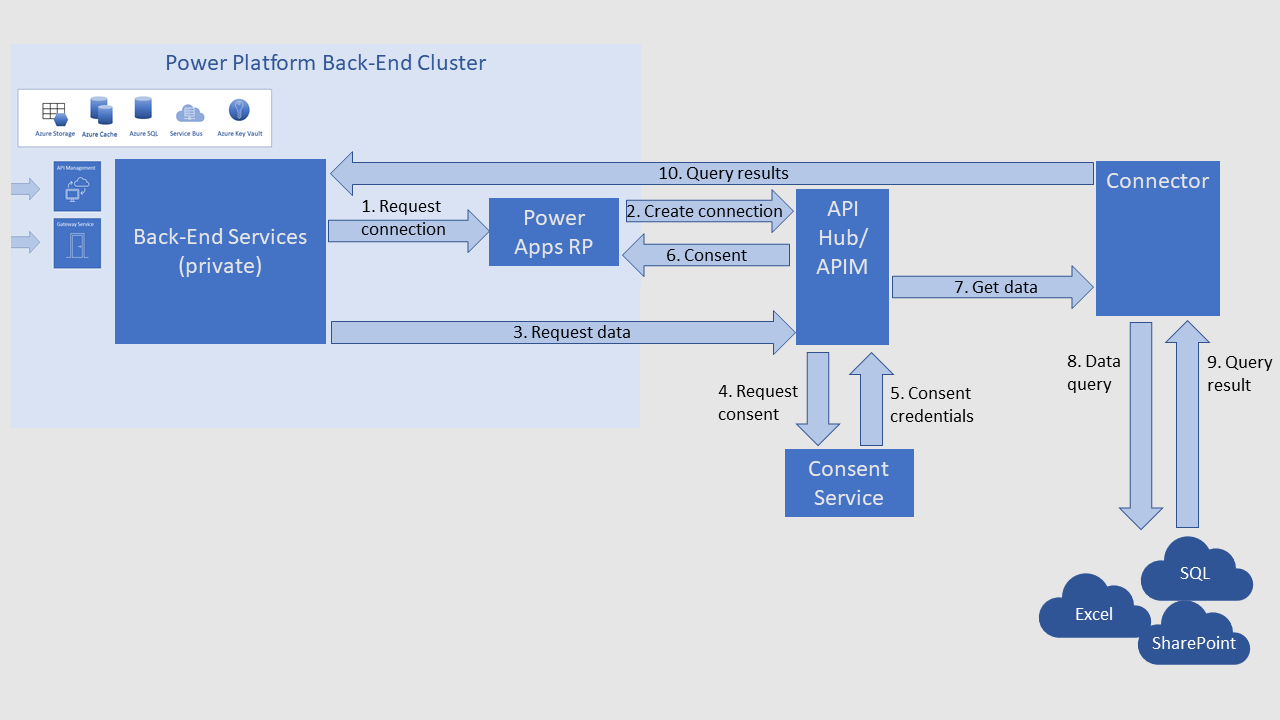

Uopšte, Power Platform usluge koriste konektore za rad sa spoljnim izvorima podataka koji nisu Dataverse. Sledeći dijagram ilustruje tipičnu putanju koju koristi konektor za upravljanje Azure API-jem (APIM).

Usluga Power Platform šalje zahtev za povezivanje Power Apps dobavljaču resursa (RP).

Power Apps RP traži od API čvorišta da kreira vezu i olakša razmenu tokena za potvrdu identiteta.

Usluga Power Platform šalje zahtev za upit podataka konektoru za upravljanje API-jem.

Konektor za upravljanje API-jem šalje zahtev usluzi saglasnosti da dobije dozvolu za pristup izvoru podataka.

Usluga saglasnosti vraća akreditive konektoru za upravljanje API-jem.

Konektor za upravljanje API-jem šalje akreditive za saglasnost u Power Apps RP. Akreditivi se skladište u RP-u tako da Power Apps ne traži ponovo saglasnost kada se sledeći put zatraže podaci.

Belešku

Saglasnost za jednu vezu aplikacije ne daje saglasnost za sve aplikacije. Svaka saglasnost za vezu aplikacije po korisniku je zasebna. Na primer, kada obezbedite vezu za korišćenje u Power Automate toku, vi pristajete da tok ubuduće koristi tu vezu. Ne morate ponovo da pristanete na ponovno korišćenje te veze u tom toku. Za vezu koju obezbeđuje autor toka, dvostruko davanje saglasnosti je (veza i tok). Za vezu koju obezbeđuje korisnik koji poziva tok (na primer, iz aplikacije sa podlogom), trostruko davanje saglasnosti je (veza, tok i korisnik).

Konektor za upravljanje API-jem prosleđuje upit podataka spoljnom konektoru.

Konektor šalje upit izvoru podataka.

Izvor podataka vraća zahtevane podatke konektoru.

Konektor prosleđuje podatke nazad u Power Platform klaster u pozadini.

Potvrda identiteta u izvorima podataka

Korisnici najpre potvrđuju identitet u usluzi Power Platform. Zatim, zasebno, korisnici potvrđuju identitet u izvoru podataka pomoću akreditiva koje zahteva konektor. Usluga akreditiva u API čvorištu uvek skladišti i upravlja akreditivima.

Neki konektori podržavaju više metoda potvrde identiteta. Potvrda identiteta u izvoru podataka je specifična za tu instancu izvora podataka. Zasnovana je na metodu potvrde identiteta koji je proizvođač odabrao prilikom kreiranja veze.

Postoje dva tipa metoda potvrde identiteta izvora podataka u usluzi Power Apps: eksplicitni i implicitni.

- Eksplicitna potvrda identiteta znači da se akreditivi korisnika aplikacije koriste za pristup izvoru podataka.

- Implicitna potvrda identiteta znači da se koriste akreditivi koje je autor aplikacije obezbedio prilikom kreiranja veze.

Preporučujemo da koristite eksplicitnu potvrdu identiteta kad god je to moguće. To je bezbednije.

Čak i u slučaju eksplicitne potvrde identiteta, važno je zapamtiti da su prava korisnika na izvor podataka koja određuju šta korisnik može da vidi i uredi.

Na primer, pretpostavimo da imate listu SharePoint koja sadrži kolone "Ime " i " Plata ". Zatim napravite aplikaciju koja otkriva samo kolonu " Ime ". To znači da korisnici imaju pristup samo koloni " Ime " u aplikaciji.

Međutim, pretpostavimo da vaši korisnici imaju SharePoint dozvole za listu koje im omogućavaju da pregledaju i uređuju kolone "Ime " i "Plata ". Pretpostavimo da određeni korisnik ima Power Apps prava proizvođača na toj SharePoint listi. U ovom slučaju, ništa ne sprečava tog korisnika da kreira novu aplikaciju koja pristupa koloni "Plata ". Dozvole koje dodeljujete putem korisničkog interfejsa aplikacije ne poriču izvor podataka koje korisnik ima.

Saznajte više o razlici između eksplicitnih i implicitnih veza. Iako se članak odnosi na SQL Server, primenjuje se na sve relacione baze podataka.

Srodni članci

Bezbednost u usluzi Microsoft Power Platform

Potvrda identiteta u Power Platform uslugama

Skladište podataka u usluzi Power Platform

Najčešća pitanja o bezbednosti usluge Power Platform