Skladištenje podataka i upravljanje u usluzi Power Platform

Prvo, važno je napraviti razliku između ličnih podataka i podataka o klijentima.

Lični podaci su informacije o osobama koje se mogu koristiti za njihovu identifikaciju.

Podaci o klijentima uključuju lične podatke i druge informacije o klijentima, uključujući URL adrese, metapodatke i informacije o potvrdi identiteta zaposlenih, kao što su DNS imena.

Prebivalište podataka

Stanar Microsoft Entra poseduje informacije koje su relevantne za organizaciju i njenu bezbednost. Kada Microsoft Entra se stanar prijavi za Power Platform usluge, odabrana zemlja ili region stanara se mapira na najpogodniju Azure geografiju u kojoj Power Platform postoji raspoređivanje. Power Platform skladišti podatke o klijentima u Azure geografskoj oblasti koja je dodeljena zakupcu, odnosno na početnoj geografskoj lokaciji, osim kada organizacije primenjuju usluge u više regiona.

Neke organizacije imaju globalno prisustvo. Na primer, sedište preduzeća se možda nalazi u Sjedinjenim Državama, ali posluje u Australiji. Možda će biti potrebno da se određeni Power Platform podaci skladište u Australiji zbog usklađivanja sa lokalnim propisima. Kada se Power Platform usluge primene u više Azure geografskih oblasti, to se naziva primena u više geografskih područja. U tom slučaju, samo metapodaci koji se odnose na okruženje skladište se na početnoj geografskoj lokaciji. Svi metapodaci i podaci o proizvodu u tom okruženju skladište se na udaljenoj geografskoj lokaciji.

Microsoft može da kopira podatke u druge regione radi otpornosti podataka. Međutim, mi ne repliciramo niti premeštamo lične podatke izvan geografske oblasti. Podaci replicirani u drugim regionima mogu uključivati nelične podatke kao što su informacije o autentifikaciji zaposlenih.

Power Platform usluge su dostupne u određenim Azure geografskim oblastima. Za više informacija o tome gde su Power Platform usluge dostupne, gde su uskladišteni podaci i kako se koriste, posetite Microsoft centar za pouzdanost. Obaveze koje se odnose na lokaciju podataka klijenata u mirovanju navedene su u Uslovima obrade podataka u okviru odredbi usluge Microsoft Online Services. Microsoft takođe obezbeđuje centre podataka za suverene entitete.

Rukovanje podacima

U ovom odeljku je navedeno kako Power Platform skladišti, obrađuje i prenosi podatke o klijentima.

Podaci u mirovanju

Osim ako nije drugačije navedeno u dokumentaciji, podaci o klijentima ostaju u originalnom izvoru (na primer, Dataverse ili SharePoint). Power Platform aplikacija se skladišti u Azure skladištu kao deo okruženja. Podaci koji se koriste u mobilnim aplikacijama šifruju se i skladište u usluzi SQL Express. U većini slučajeva, aplikacije koriste Azure skladište da bi sačuvale podatke o Power Platform usluzi i Azure SQL bazu podataka da bi sačuvale metapodatke usluge. Podaci koje su uneli korisnici aplikacije skladište se u odgovarajućim izvor podataka za uslugu, kao što je Dataverse.

Svi podaci koji se čuvaju u usluzi Power Platform podrazumevano su šifrovani pomoću ključeva kojima upravlja Microsoft. Podaci klijenata uskladišteni u Azure SQL bazi podataka u potpunosti su šifrovani pomoću Azure SQL tehnologije transparentnog šifrovanja podataka (TDE). Podaci klijenata uskladišteni u Azure skladištu blob objekta šifrovani su metodom Azure šifrovanja skladišta.

Podaci u obradi

Podaci se obrađuju kada se koriste kao deo interaktivnog scenarija ili kada ih dodirne proces u pozadini, kao što je osvežavanje. Power Platform učitava podatke u obradi u memorijski prostor jednog ili više radnih opterećenja usluge. Da bi se olakšala funkcionalnost radnog opterećenja, podaci uskladišteni u memoriji nisu šifrovani.

Podaci u tranzitu

Power Platform zahteva da sav dolazni HTTP saobraćaj bude šifrovan pomoću protokola TLS 1.2 ili novijeg. Zahtevi koji pokušaju da koriste protokol TLS 1.1 ili niži se odbijaju.

Napredne bezbednosne funkcije

Neke od Power Platform naprednih bezbednosnih funkcija imaju specifične zahteve za licenciranje.

Oznake usluge

Oznaka usluge predstavlja grupu prefiksa IP adresa iz određene Azure usluge. Oznake usluga možete koristiti za definisanje kontrola pristupa mreži u bezbednosnim grupama mreže ili Azure zaštitnom zidu.

Oznake usluga pomažu da se smanji složenost čestih ispravki pravila bezbednosti mreže. Oznake usluga možete da koristite umesto određenih IP adresa kada kreirate bezbednosna pravila koja, na primer, dozvoljavaju ili uskraćuju saobraćaj za odgovarajuću uslugu.

Microsoft upravlja prefiksima adrese obuhvaćenim oznakom usluge i automatski ažurira oznaku usluge dok se adrese menjaju. Više informacija potražite u članku Opsezi IP adresa za Azure i oznake usluge – javni oblak.

Sprečavanje gubitka podataka

Power Platform ima veliki skup funkcija za sprečavanje gubitka podataka (DLP) koje vam pomažu da upravljate bezbednošću podataka.

Skladištenje Shared Access Signature (SAS) IP ograničenje

Belešku

Pre aktiviranja bilo koje od ovih SAS funkcija, korisnici moraju prvo dozvoliti pristup domenu https://*.api.powerplatformusercontent.com ili većina SAS funkcionalnosti neće raditi.

Ovaj skup funkcija je funkcionalnost specifična za klijenta koja ograničava tokene Storage Shared Access Signature (SAS) i kontroliše se putem menija u admin centru Power Platform . Ova postavka ograničava ko, na osnovu IP-a, može da koristi SAS tokene preduzeća.

Ova funkcija je trenutno u privatnoj verziji za pregled. Verzija za javni pregled planirana je za kasnije ovog proleća, sa opštom dostupnošću u leto 2024. godine. Za više informacija, pogledajte Planer izdanja.

Ova podešavanja se mogu naći u podešavanjima privatnosti + bezbednosti okruženja u admin centru. Morate uključiti opciju Omogući IP adresu zasnovanu na Storage Shared Access Signature (SAS).

Administratori mogu da omoguće jednu od ove četiri konfiguracije za ovu postavku:

| Podešavanja | Opis |

|---|---|

| Samo IP vezivanje | Ovo ograničava SAS ključeve na IP adrese podnosioca zahteva. |

| Samo IP zaštitni zid | Ovo ograničava korišćenje SAS ključeva da rade samo u opsegu koji je određen administratorom. |

| IP vezivanje i zaštitni zid | Ovo ograničava korišćenje SAS ključeva za rad u opsegu koji je odredio administrator i samo na IP adrese podnosioca zahteva. |

| IP vezivanje ili zaštitni zid | Omogućava SAS ključeve da se koriste u navedenom opsegu. Ako zahtev dolazi izvan opsega, primenjuje se IP vezivanje. |

Proizvodi koji sprovode IP vezivanje kada je omogućeno:

- Dataverse

- Power Automate

- Prilagođeni konektori

- Power Apps

Uticaj na korisničko iskustvo

Kada korisnik, koji ne ispunjava ograničenja IP adrese okruženja, otvori aplikaciju: Korisnici dobijaju poruku o grešci koja navodi generički problem sa IP adresom.

Kada korisnik, koji ispunjava ograničenja IP adrese, otvori aplikaciju: Sledeći događaji se dešavaju:

- Korisnici mogu dobiti baner koji će brzo nestati obaveštavajući korisnike da je postavljena IP postavka i da kontaktiraju administratora za detalje ili da osveže sve stranice koje gube vezu.

- Što je još značajnije, zbog IP validacije koju koristi ova sigurnosna postavka, neke funkcionalnosti mogu raditi sporije nego da su isključene.

Prijavljivanje SAS poziva

Ova postavka omogućava da se svi SAS pozivi u okviru Power Platform prijave u Purviev. Ovo logovanje prikazuje relevantne metapodatke za sve događaje stvaranja i korišćenja i može se omogućiti nezavisno od gore navedenih ograničenja SAS IP-a. Power Platform usluge trenutno uključuju SAS pozive u 2024. godini.

| Naziv polja | Opis polja |

|---|---|

| response.status_message | Informisanje da li je događaj bio uspešan ili ne: SASSuccess ili SASAuthorizationError. |

| response.status_code | Informisanje da li je događaj bio uspešan ili ne: 200, 401 ili 500. |

| ip_binding_mode | Režim vezivanja IP adrese postavljen od strane administratora stanara, ako je uključen. Odnosi se samo na događaje kreiranja SAS-a. |

| admin_provided_ip_ranges | IP opseg postavljen od strane administratora stanara, ako ih ima. Odnosi se samo na događaje kreiranja SAS-a. |

| computed_ip_filters | Konačni skup IP filtera vezanih za SAS URI-je na osnovu režima vezivanja IP-a i opsega koje je postavio administrator stanara. Odnosi se i na događaje kreiranja i korišćenja SAS-a. |

| analitika.resource.sas.uri | Podaci koji su pokušavali da se pristupe ili kreiraju. |

| enduser.ip_address | Javna IP adresa pozivaoca. |

| analytics.resource.sas.operation_id | Jedinstveni identifikator iz događaja stvaranja. Pretraživanje po ovome prikazuje sve događaje korišćenja i kreiranja koji se odnose na SAS pozive iz događaja stvaranja. Preslikano na zaglavlje odgovor "x-ms-sas-operation-id". |

| request.service_request_id | Jedinstveni identifikator iz zahteva ili odgovor i može se koristiti za traženje jednog zapisa. Preslikano na zaglavlje odgovor "x-ms-service-request-id". |

| version | Verzija ove šeme dnevnika. |

| tip | Generički odgovor. |

| analytics.activity.name | Vrsta aktivnosti ovog događaja bila je: Stvaranje ili upotreba. |

| analytics.activity.id | Jedinstveni ID zapisa u Purviev. |

| analytics.resource.organization.id | ID organizacije |

| analytics.resource.environment.id | ID okruženja |

| analytics.resource.tenant.id | ID zakupca |

| enduser.id | GUID iz Microsoft Entra ID-a kreatora iz događaja stvaranja. |

| enduser.principal_name | UPN / adresa e-pošte kreatora. Za događaje korišćenja ovo je generički odgovor: "system@powerplatform". |

| enduser.role | Generički odgovor: Redovno za kreiranje događaja i sistem za događaje korišćenja. |

Uključite Purviev reviziju evidentiranje

Da bi se logovi prikazali u vašoj Purviev instanci, prvo morate da se odlučite za svako okruženje za koje želite dnevnike. Ova postavka se može ažurirati Power Platform u admin centru od strane administratora stanara.

- Idite u Power Platform admin centar i prijavite se sa administratorskim akreditivima.

- U levom oknu za navigaciju, izaberite Okruženja.

- Izaberite okruženje za koje želite da uključite prijavljivanje administratora.

- Izaberite Settings na komandnoj traci.

- Izaberite Privatnost proizvoda>+ Bezbednost.

- Pod Storage Shared Access Signature (SAS) Bezbednosna podešavanja (verzija za pregled), uključite Omogući SAS Logging u Purviev funkciju.

Pretraga dnevnika revizije

Administratori stanara mogu da koriste Purviev da vide dnevnike revizije emitovane za SAS operacije, i mogu sami dijagnosticirati greške koje se mogu vratiti u pitanjima IP validacije. Trupci u Purviev su najpouzdanije rešenje.

Koristite sledeće korake da biste dijagnostikovali probleme ili bolje razumeli obrasce korišćenja SAS-a unutar vašeg stanara.

Uverite se da je evidentiranje revizije uključeno za životnu sredinu. Pogledajte Uključivanje evidentiranja revizije Purviev.

Idite na portal za usaglašenost Microsoft Purviev i prijavite se sa administratorskim akreditivima.

U levom oknu za navigaciju izaberite Revizija. Ako vam ova opcija nije dostupna, to znači da prijavljeni korisnik nema administratorski pristup dnevniku revizije upita.

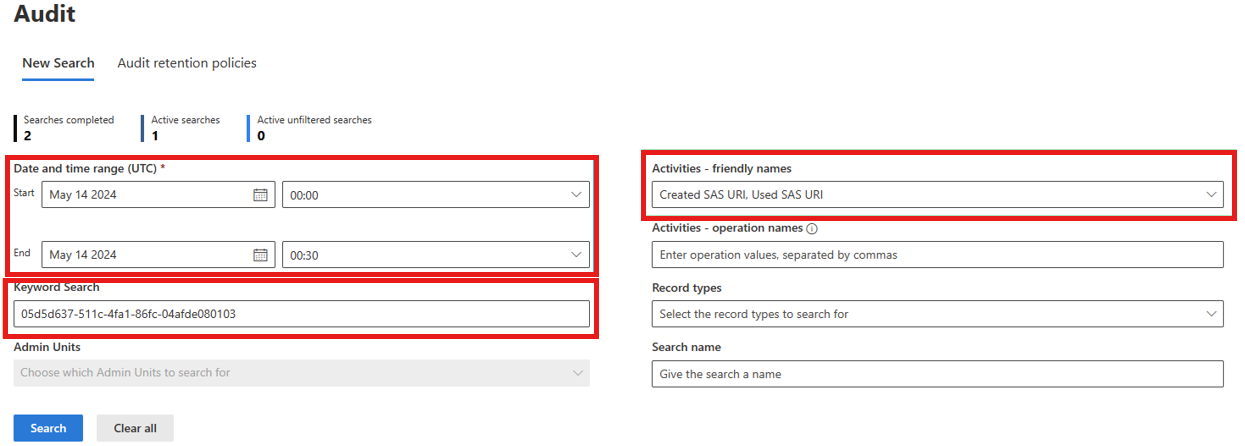

Izaberite datum i vremenski opseg u UTC kada pokušavate da potražite dnevnike. Na primer, kada je vraćena greška KSNUMKS Forbidden sa kodom greške unauthorized_caller .

Iz padajuće liste Aktivnosti - prijateljska imena , potražite Power Platform operacije skladištenja i izaberite Kreirani SAS URI i Polovni SAS URI.

Navedite ključnu reč u Pretraživanje ključnih reči. Pogledajte Početak pretrage u Purviev dokumentaciji da biste saznali više o ovom polju. Možete koristiti vrednost iz bilo kog polja opisanog u gornjoj tabeli u zavisnosti od vašeg scenarija, ali u nastavku su preporučena polja za pretraživanje (po redosledu preferencija):

- Vrednost zaglavlja x-ms-service-request-id odgovor. Ovo filtrira rezultate na jedan događaj kreiranja SAS URI-ja ili jedan događaj korišćenja SAS URI-ja, u zavisnosti od toga iz kojeg tipa zahteva je zaglavlje. To je korisno kada istražujete 403 Forbidden grešku vraćenu korisniku. Takođe se može koristiti za preuzimanje powerplatform.analytics.resource.sas.operation_id vrednosti .

- Vrednost x-ms-sas-operation-idodgovor zaglavlja. Ovo filtrira rezultate na jedan događaj kreiranja SAS URI i jedan ili više događaja korišćenja za taj SAS URI u zavisnosti od toga koliko puta je pristupljeno. Mapira se na powerplatform.analytics.resource.sas.operation_id polje.

- Potpuni ili delimični SAS URI, minus potpis. Ovo može da vrati mnoge SAS URI kreacije i mnoge događaje korišćenja SAS URI-ja, jer je moguće da se isti URI zatraži za generisanje onoliko puta, koliko je potrebno.

- IP adresa pozivaoca. Vraća sve događaje kreiranja i korišćenja za tu IP adresu.

- Životna sredina ID. Ovo može vratiti veliki skup podataka koji se mogu proširiti na mnogo različitih ponuda Power Platform, pa izbegavajte ako je moguće ili razmislite o sužavanju prozora za pretragu.

Upozorenje

Ne preporučujemo traženje korisničkog glavnog imena ili ID-a objekta, jer se oni propagiraju samo na događaje kreiranja, a ne na događaje upotrebe.

Izaberite Pretraži i sačekajte da se pojave rezultati.

Upozorenje

Unos dnevnika u Purviev može biti odložen do sat vremena ili više, pa imajte to na umu kada tražite najnovije događaje.

Rešavanje problema KSNUMKS Zabranjena / unauthorized_caller greška

Možete koristiti dnevnike kreiranja i korišćenja da biste utvrdili zašto bi poziv rezultirao greškom KSNUMKS Forbidden sa kodom greške unauthorized_caller .

- Pronađi dnevnike u Purviev kao što je opisano u prethodnom odeljku. Razmislite o korišćenju x-ms-service-request-id ili x-ms-sas-operation-id iz zaglavlja odgovor kao ključnu reč za pretragu.

- Otvorite događaj upotrebe, Polovni SAS URI i potražite powerplatform.analytics.resource.sas.computed_ip_filters polje pod PropertiCollection. Ovaj IP opseg je ono što SAS poziv koristi da bi se utvrdilo da li je zahtev ovlašćen da nastavi ili ne.

- Uporedite ovu vrednost sa poljem IP adresa dnevnika, što bi trebalo da bude dovoljno za utvrđivanje zašto zahtev nije uspeo.

- Ako mislite da je vrednost powerplatform.analytics.resource.sas.computed_ip_filters netačna, nastavite sa sledećim koracima.

- Otvorite događaj kreiranja, Kreiran SAS URI, pretraživanjem pomoću vrednosti zaglavlja k-ms-sas-operation-id odgovor (ili vrednosti polja powerplatform.analytics.resource.sas.operation_id iz dnevnika kreiranja).

- Nabavite vrednost powerplatform.analytics.resource.sas.ip_binding_mode polja. Ako nedostaje ili je prazan, to znači da IP vezivanje nije bilo uključeno za to okruženje u vreme tog određenog zahteva.

- Dobijte vrednost powerplatform.analytics.resource.sas.admin_provided_ip_ranges. Ako nedostaje ili je prazan, to znači da opseg IP zaštitnog zida nije naveden za to okruženje u vreme tog određenog zahteva.

- Nabavite vrednost powerplatform.analytics.resource.sas.computed_ip_filters, koja bi trebala biti identična događaju korišćenja i izvedena je na osnovu režima vezivanja IP-a i opsega IP zaštitnog zida koje pruža administrator. Pogledajte logiku izvođenja u Skladištenje podataka i upravljanje u Power Platform.

Ovo bi trebalo da daju administratorima stanara dovoljno informacija da isprave bilo kakvu pogrešnu konfiguraciju u odnosu na okruženje za podešavanja IP vezivanja.

Upozorenje

Promene u podešavanjima okruženja za SAS IP vezivanje mogu trajati najmanje 30 minuta da stupe na snagu. Moglo bi biti više ako partnerski timovi imaju svoj keš.

Srodni članci

Bezbednost u usluzi Microsoft Power Platform

Potvrda identiteta u Power Platform uslugama

Povezivanje sa izvorima podataka i potvrda identiteta u njima

Najčešća pitanja o bezbednosti usluge Power Platform

Pogledajte i ovo

Povratne informacije

Stiže uskoro: Tokom 2024. godine postepeno ćemo ukidati probleme sa uslugom GitHub kao mehanizam povratnih informacija za sadržaj i zameniti ga novim sistemom povratnih informacija. Dodatne informacije potražite u članku: https://aka.ms/ContentUserFeedback.

Prosledite i prikažite povratne informacije za