Den här artikeln tar upp vanliga frågor om hur Microsoft Entra-certifikatbaserad autentisering (CBA) fungerar. Håll utkik efter uppdaterat innehåll.

Varför visas inte ett alternativ för att logga in på Microsoft Entra-ID med hjälp av certifikat när jag har angett mitt användarnamn?

En administratör måste aktivera CBA för klientorganisationen för att göra inloggningsalternativet med certifikat tillgängligt för användare. Mer information finns i Steg 3: Konfigurera autentiseringsbindningsprincip.

Var kan jag få mer diagnostikinformation när en användarinloggning misslyckades?

På felsidan klickar du på Mer information för mer information för att hjälpa klientadministratören. Innehavaradministratören kan kontrollera inloggningsrapporten för att undersöka ytterligare. Om ett användarcertifikat till exempel återkallas och ingår i en lista över återkallade certifikat misslyckas autentiseringen korrekt. Mer diagnostikinformation finns i inloggningsrapporten.

Hur kan en administratör aktivera Microsoft Entra CBA?

- Logga in på administrationscentret för Microsoft Entra som minst administratör för autentiseringsprinciper.

- Bläddra till Principer för skyddsautentiseringsmetoder>>.

- Välj princip: Certifikatbaserad autentisering.

- På fliken Aktivera och Mål väljer du växlingsknappen Aktivera för att aktivera certifikatbaserad autentisering.

Är Microsoft Entra CBA en kostnadsfri funktion?

Certifikatbaserad autentisering är en kostnadsfri funktion. Varje utgåva av Microsoft Entra ID innehåller Microsoft Entra CBA. Mer information om funktioner i varje Microsoft Entra-utgåva finns i Microsoft Entra-priser.

Har Microsoft Entra CBA stöd för alternativt ID som användarnamn i stället för userPrincipalName?

Nej, inloggning med ett icke-UPN-värde, till exempel ett alternativt e-postmeddelande, stöds inte nu.

Kan jag ha mer än en CRL-distributionsplats (CDP) för en certifikatutfärdare (CA)?

Nej, endast en CDP stöds per ca.

Kan jag ha icke-http-URL:er för CDP?

Nej, CDP stöder endast HTTP-URL:er.

Hur gör jag för att hitta CRL:en för en certifikatutfärdare eller hur felsöker jag felet AADSTS2205015: Verifiering av återkallade certifikat (CRL) misslyckades med signaturvalidering?

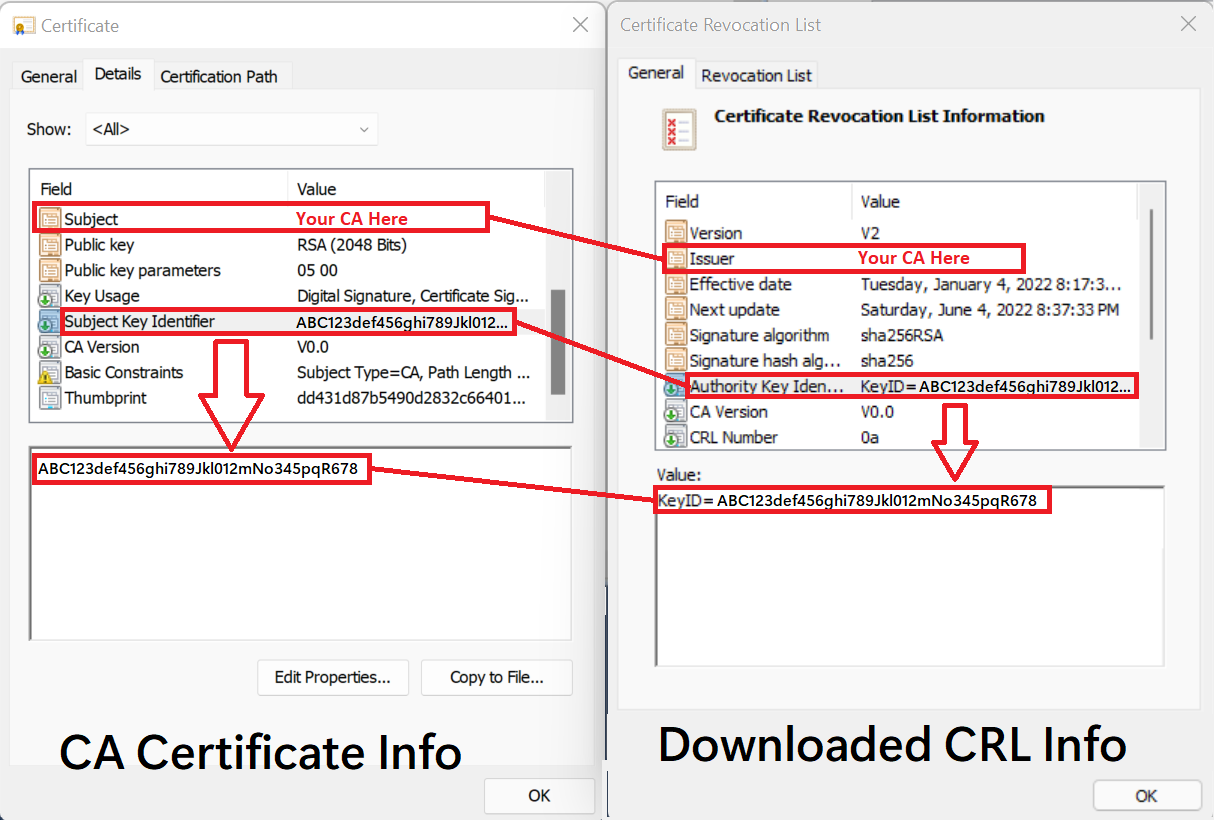

Ladda ned CRL och jämför CA-certifikatet och CRL-informationen för att verifiera att crlDistributionPoint-värdet är giltigt för den certifikatutfärdare som du vill lägga till. Du kan konfigurera CRL till motsvarande certifikatutfärdare genom att matcha CA:ns Issuer SKI med AKI:n för CRL (CA Issuer SKI == CRL AKI) Följande tabell och bild visar hur du mappar information från CA-certifikatet till attributen för den nedladdade CRL:n.

| Ca-certifikatinformation | = | Hämtad CRL-information |

|---|---|---|

| Subject | = | Utfärdare |

| Nyckelidentifierare för certifikatmottagare | = | Utfärdarnyckelidentifierare (KeyID) |

Hur gör jag för att verifiera certifikatutfärdarkonfigurationen?

Det är viktigt att se till att certifikatutfärdarkonfigurationen i förtroendearkivresultatet är Microsoft Entra-ID:ts möjlighet att både verifiera kedjan för certifikatutfärdarens förtroende och hämta listan över återkallade certifikat (CRL) från den konfigurerade certifikatutfärdarens CRL-distributionsplats (CDP). För att hjälpa till med den här uppgiften rekommenderar vi att du installerar MSIdentity Tools PowerShell-modulen och kör Test-MsIdCBATrustStoreConfiguration. Den här PowerShell-cmdleten granskar konfigurationen av Entra-klientcertifikatutfärdaren och fel/varningar om vanliga felkonfigurationsproblem.

Hur gör jag för att aktivera eller inaktivera kontroll av certifikatåterkallelse för en viss certifikatutfärdare?

Vi rekommenderar starkt att du inte inaktiverar listan över återkallade certifikat (CRL) eftersom du inte kan återkalla certifikat. Men om du behöver undersöka problem med CRL-kontroll kan du uppdatera en betrodd certifikatutfärdare och ange attributet crlDistributionPoint till "".

Använd cmdleten Set-AzureADTrustedCertificateAuthority :

$c=Get-AzureADTrustedCertificateAuthority

$c[0]. crlDistributionPoint=""

Set-AzureADTrustedCertificateAuthority -CertificateAuthorityInformation $c[0]

Finns det en gräns för CRL-storlek?

Följande crl-storleksgränser gäller:

- Nedladdningsgräns för interaktiv inloggning: 20 MB (Azure Global inkluderar GCC), 45 MB för (Azure US Government, inkluderar GCC High, Dept. of Defense)

- Gräns för tjänstnedladdning: 65 MB (Azure Global inkluderar GCC), 150 MB för (Azure US Government, inkluderar GCC High, Dept. of Defense)

När en CRL-nedladdning misslyckas visas följande meddelande:

"Listan över återkallade certifikat (CRL) som laddats ned från {uri} har överskridit den maximala tillåtna storleken ({size} byte) för CRL:er i Microsoft Entra-ID. Försök igen om några minuter. Kontakta klientadministratörerna om problemet kvarstår."

Nedladdningen finns kvar i bakgrunden med högre gränser.

Vi granskar effekten av dessa gränser och har planer på att ta bort dem.

Jag ser en giltig crl-slutpunktsuppsättning (Certificate Revocation List), men varför ser jag inte några ÅTERKALLADE ÅTERKALLADE CERTIFIKAT?

- Kontrollera att CRL-distributionsplatsen är inställd på en giltig HTTP-URL.

- Kontrollera att CRL-distributionsplatsen är tillgänglig via en internetuppkopplad URL.

- Kontrollera att CRL-storlekarna ligger inom gränserna.

Hur gör jag för att omedelbart återkalla ett certifikat?

Följ stegen för att återkalla ett certifikat manuellt.

Kommer ändringarna av principen för autentiseringsmetoder att börja gälla omedelbart?

Principen cachelagras. Efter en principuppdatering kan det ta upp till en timme innan ändringarna börjar gälla.

Varför visas det certifikatbaserade autentiseringsalternativet när det misslyckas?

Principen för autentiseringsmetod visar alltid alla tillgängliga autentiseringsmetoder för användaren så att de kan försöka logga in igen med valfri metod. Microsoft Entra-ID döljer inte tillgängliga metoder baserat på lyckade eller misslyckade inloggningar.

Varför loopar certifikatbaserad autentisering (CBA) när det misslyckas?

Webbläsaren cachelagrar certifikatet när certifikatväljaren visas. Om användaren försöker igen används det cachelagrade certifikatet automatiskt. Användaren bör stänga webbläsaren och öppna en ny session igen för att försöka med CBA igen.

Varför visas inte bevis för registrering av andra autentiseringsmetoder när jag använder enfaktorcertifikat?

En användare anses vara kapabel för MFA när användaren är i omfånget för certifikatbaserad autentisering i principen Autentiseringsmetoder. Det här principkravet innebär att en användare inte kan använda bevis som en del av sin autentisering för att registrera andra tillgängliga metoder.

Hur kan jag använda enfaktorcertifikat för att slutföra MFA?

Vi har stöd för en faktor CBA för att få MFA. CBA SF + lösenordslös telefoninloggning (PSI) och CBA SF + FIDO2 är de två kombinationer som stöds för att få MFA med hjälp av enfaktorcertifikat. MFA med certifikat med en faktor

CertificateUserIds-uppdateringen misslyckas med det värde som redan finns där. Hur kan en administratör köra frågor mot alla användarobjekt med samma värde?

Klientadministratörer kan köra MS Graph-frågor för att hitta alla användare med ett angivet certificateUserId-värde. Mer information finns i CertificateUserIds-graffrågor

HÄMTA alla användarobjekt som har värdet "bob@contoso.com" i certificateUserIds:

GET https://graph.microsoft.com/v1.0/users?$filter=certificateUserIds/any(x:x eq 'bob@contoso.com')

När en CRL-slutpunkt har konfigurerats kan slutanvändarna inte logga in och de ser följande diagnostikmeddelande: '''http AADSTS500173: Det går inte att ladda ned CRL. Ogiltig statuskod Förbjuden från CRL-distributionsplatsfelKod: 500173 '''

Detta visas ofta när en brandväggsregelinställning blockerar åtkomsten till CRL-slutpunkten.

Kan Microsoft Entra CBA användas på SurfaceHub?

Ja. Detta fungerar ur lådan för de flesta kombinationer av smartkort/smartkortläsare. Om kombinationen smartkort/smartkortläsare kräver ytterligare drivrutiner måste dessa installeras innan du använder kombinationen smartkort/smartkortläsare på surface hub.

Nästa steg

Om din fråga inte besvaras här kan du läsa följande relaterade ämnen:

- Översikt över Microsoft Entra CBA

- Teknisk djupdykning för Microsoft Entra CBA

- Microsoft Entra CBA på iOS-enheter

- Microsoft Entra CBA på Android-enheter

- Så här konfigurerar du Microsoft Entra CBA

- Inloggning med Windows-smartkort med Microsoft Entra CBA

- Certifikatanvändar-ID:t

- Så här migrerar du federerade användare