Villkorlig åtkomst: Målresurser

Målresurser (tidigare molnappar, åtgärder och autentiseringskontext) är viktiga signaler i en princip för villkorsstyrd åtkomst. Principer för villkorlig åtkomst gör det möjligt för administratörer att tilldela kontroller till specifika program, tjänster, åtgärder eller autentiseringskontext.

- Administratörer kan välja från listan över program eller tjänster som innehåller inbyggda Microsoft-program och alla Microsoft Entra-integrerade program, inklusive galleri, icke-galleri och program som publicerats via Programproxy.

- Administratörer kan välja att definiera principer som inte baseras på ett molnprogram, utan på en användaråtgärd som Registrera säkerhetsinformation eller Registrera eller ansluta enheter, vilket gör att villkorlig åtkomst kan framtvinga kontroller kring dessa åtgärder.

- Administratörer kan rikta trafikvidarebefordringsprofiler från Global säker åtkomst för förbättrade funktioner.

- Administratörer kan använda autentiseringskontext för att tillhandahålla ett extra säkerhetslager i program.

Microsoft-molnprogram

Många av de befintliga Microsoft-molnprogrammen ingår i listan över program som du kan välja mellan.

Administratörer kan tilldela en princip för villkorlig åtkomst till följande molnappar från Microsoft. Vissa appar som Office 365 och Microsoft Azure Service Management API innehåller flera relaterade underordnade appar eller tjänster. Vi lägger kontinuerligt till fler appar, så följande lista är inte fullständig och kan komma att ändras.

- Office 365

- Azure Analysis Services

- Azure DevOps

- Azure-datautforskaren

- Azure Event Hubs

- Azure Service Bus

- Azure SQL Database och Azure Synapse Analytics

- Common Data Service

- Microsoft Application Insights Analytics

- Microsoft Azure Information Protection

- Windows Azure Service Management API

- Microsoft Defender för Cloud Apps

- Åtkomstkontrollportalen för Microsoft Commerce Tools

- Autentiseringstjänst för Microsoft Commerce Tools

- Microsoft Forms

- Microsoft Intune

- Microsoft Intune-registrering

- Microsoft Planner

- Microsoft Power Apps

- Microsoft Power Automate

- Microsoft Search i Bing

- Microsoft StaffHub

- Microsoft Stream

- Microsoft Teams

- Exchange Online

- SharePoint

- Yammer

- Office Delve

- Office Sway

- Outlook Groups

- Power BI-tjänst

- Project Online

- Skype för företag – Online

- Virtuellt privat nätverk (VPN)

- Windows Defender ATP

Viktigt!

Program som är tillgängliga för villkorlig åtkomst har genomgått en registrering och valideringsprocess. Den här listan innehåller inte alla Microsoft-appar, eftersom många är serverdelstjänster och inte är avsedda att ha principen direkt tillämpad på dem. Om du letar efter ett program som saknas kan du kontakta det specifika programteamet eller göra en begäran på UserVoice.

Office 365

Microsoft 365 tillhandahåller molnbaserade produktivitets- och samarbetstjänster som Exchange, SharePoint och Microsoft Teams. Microsoft 365-molntjänster är djupt integrerade för att säkerställa smidiga och samarbetsinriktade upplevelser. Den här integreringen kan orsaka förvirring när du skapar principer eftersom vissa appar, till exempel Microsoft Teams, har beroenden på andra, till exempel SharePoint eller Exchange.

Office 365-sviten gör det möjligt att rikta in sig på dessa tjänster på en gång. Vi rekommenderar att du använder den nya Office 365-sviten i stället för att rikta in dig på enskilda molnappar för att undvika problem med tjänstberoenden.

Om du riktar in dig på den här programgruppen kan du undvika problem som kan uppstå på grund av inkonsekventa principer och beroenden. Till exempel: Exchange Online-appen är kopplad till traditionella Exchange Online-data som e-post, kalender och kontaktinformation. Relaterade metadata kan exponeras via olika resurser som sökning. För att säkerställa att alla metadata skyddas av på avsett sätt bör administratörer tilldela principer till Office 365-appen.

Administratörer kan undanta hela Office 365-paketet eller specifika Office 365-molnappar från principen för villkorsstyrd åtkomst.

En fullständig lista över alla tjänster som kan inkluderas finns i artikeln Appar i Office 365-appsviten som ingår i villkorsstyrd åtkomst.

Windows Azure Service Management API

När du riktar in dig på API-programmet för Windows Azure Service Management tillämpas principen för token som utfärdas till en uppsättning tjänster som är nära bundna till portalen. Den här grupperingen innehåller app-ID:t för:

- Azure Resource Manager

- Azure-portalen, som även omfattar Microsoft Entra administrationscenter

- Azure Data Lake

- API för Application Insights

- API för Log Analytics

Eftersom principen tillämpas på Azure-hanteringsportalen och API:et kan tjänster eller klienter med ett Azure API-tjänstberoende indirekt påverkas. Till exempel:

- API:er för klassisk distributionsmodell

- Azure PowerShell

- Azure CLI

- Azure DevOps

- Azure Data Factory-portalen

- Azure Event Hubs

- Azure Service Bus

- Azure SQL Database

- SQL-hanterad instans

- Azure Synapse

- Administratörsportal för Visual Studio-prenumerationer

- Microsoft IoT Central

Kommentar

Api-programmet för Windows Azure Service Management gäller för Azure PowerShell, som anropar Azure Resource Manager-API:et. Den gäller inte för Microsoft Graph PowerShell, som anropar Microsoft Graph API.

Mer information om hur du konfigurerar en exempelpolicy för Microsoft Azure Service Management API finns i Villkorsstyrd åtkomst: Kräv MFA för Azure-hantering.

Dricks

För Azure Government bör du rikta in dig på Azure Government Cloud Management API-programmet.

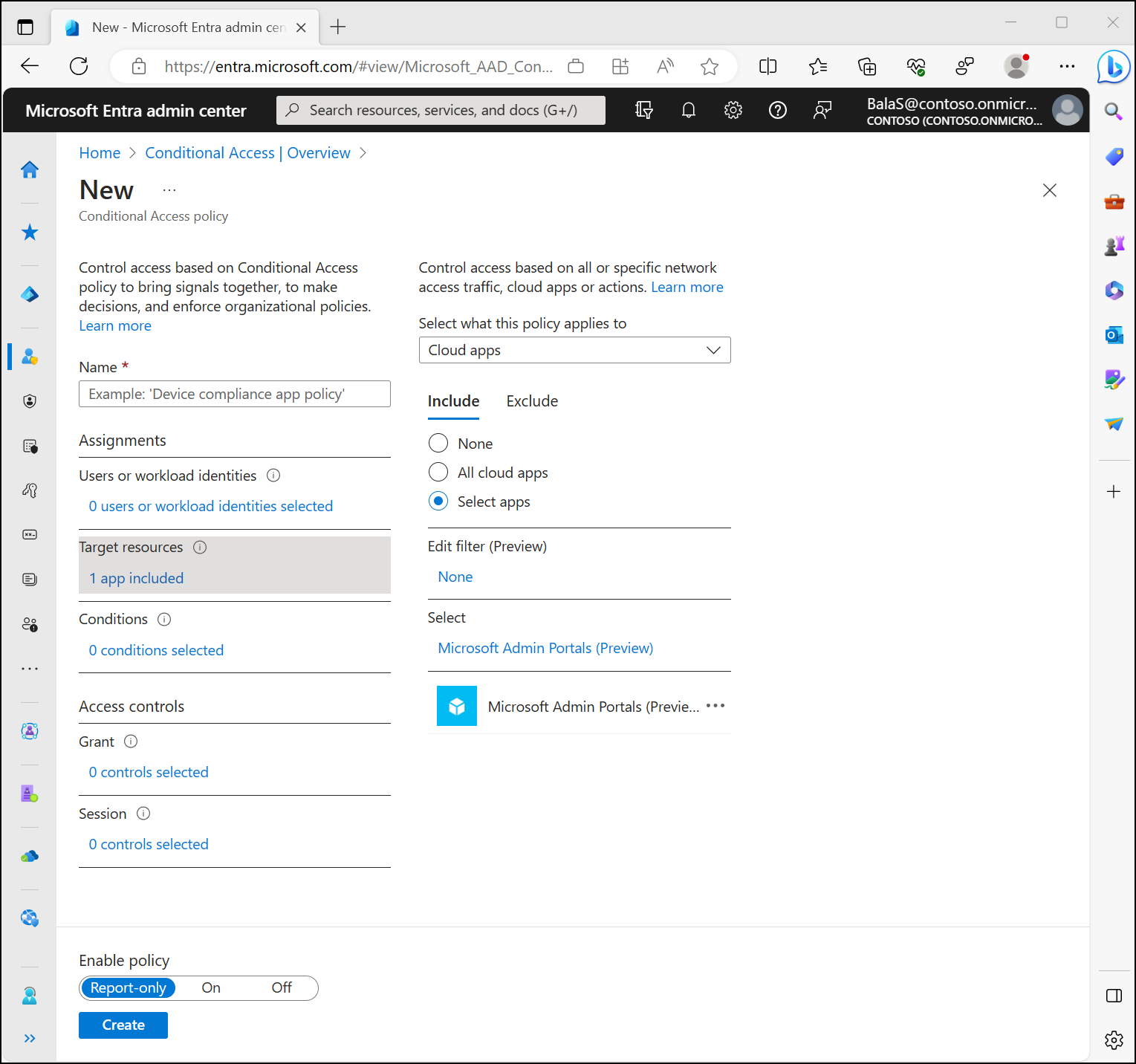

Microsoft Admin Portals

När en princip för villkorsstyrd åtkomst riktar sig mot Microsoft Admin Portals-molnappen tillämpas principen för token som utfärdats till app-ID:t för följande administrationsportaler i Microsoft:

- Azure-portalen

- Exchange administrationscenter

- Microsoft 365 administrationscenter

- Microsoft 365 Defender-portalen

- Microsoft Entra administrationscenter

- Microsoft Intune administrationscenter

- Efterlevnadsportal i Microsoft Purview

- Administrationscenter för Microsoft Teams

Vi lägger kontinuerligt till fler administrativa portaler i listan.

Kommentar

Appen Microsoft Admin Portals gäller endast för interaktiva inloggningar på de listade administratörsportalerna. Inloggningar till underliggande resurser eller tjänster som Microsoft Graph eller Azure Resource Manager-API:er omfattas inte av det här programmet. Dessa resurser skyddas av Windows Azure Service Management API-appen . Detta gör det möjligt för kunder att gå vidare med MFA-implementeringsresan för administratörer utan att påverka automatisering som förlitar sig på API:er och PowerShell. När du är redo rekommenderar Microsoft att du använder en princip som kräver att administratörer alltid utför MFA för omfattande skydd.

Andra program

Administratörer kan lägga till alla Microsoft Entra-registrerade program i principer för villkorsstyrd åtkomst. Dessa program kan omfatta:

- Program publicerade via Microsoft Entra-programproxy

- Program som lagts till från galleriet

- Anpassade program som inte finns i galleriet

- Äldre program som publicerats via programleveranskontroller (ADC) och nätverk

- Program som använder lösenordsbaserad enkel inloggning

Kommentar

Eftersom en princip för villkorsstyrd åtkomst anger kraven för åtkomst till en tjänst kan du inte tillämpa den på ett klientprogram (offentligt/internt). Med andra ord anges principen inte direkt för ett klientprogram (offentligt/internt). Den tillämpas i stället när en klient anropar en tjänst. En principuppsättning för SharePoint-tjänsten gäller till exempel för alla klienter som anropar SharePoint. Och en policy som angetts för Exchange gäller vid försök att få åtkomst till e-post med Outlook-klienten. Det är därför klientprogram (offentliga/interna) inte anges som alternativ i väljaren för molnappar och alternativet för villkorsstyrd åtkomst inte är tillgängligt i programinställningarna för klientprogrammet (offentligt/internt) som är registrerat i din klientorganisation.

Vissa program visas inte i väljaren alls. Det enda sättet att ta med dessa program i en princip för villkorsstyrd åtkomst är att inkludera alla molnappar.

Alla molnappar

Om du tillämpar en princip för villkorsstyrd åtkomst på Alla molnappar tillämpas principen för alla token som utfärdas till webbplatser och tjänster. Det här alternativet inkluderar program som inte enskilt kan anges som mål i en princip för villkorsstyrd åtkomst, till exempel Microsoft Entra ID.

I vissa fall kan en princip för alla molnappar oavsiktligt blockera användaråtkomst. Dessa fall undantas från principframtvingande och omfattar:

Tjänster som krävs för att uppnå önskad säkerhetsstatus. Till exempel undantas anrop för enhetsregistrering från kompatibel enhetsprincip som är riktad till Alla molnappar.

Anrop till Azure AD Graph och Microsoft Graph för att få åtkomst till användarprofil, gruppmedlemskap och relationsinformation som ofta används av program som undantas från principen. De undantagna omfången visas på följande sätt. Medgivande krävs fortfarande för att appar ska kunna använda dessa behörigheter.

- För interna klienter:

- Azure AD Graph: e-post, offline_access, openid, profil, User.Read

- Microsoft Graph: e-post, offline_access, openid, profil, User.Read Personer. Läsa

- För konfidentiella/autentiserade klienter:

- Azure AD Graph: e-post, offline_access, openid, profil, User.Read, User.Read.All och User.ReadBasic.All

- Microsoft Graph: email, offline_access, openid, profile, User.Read, User.Read.All, User.ReadBasic.All, Personer. Läs, Personer. Read.All, GroupMember.Read.All, Member.Read.Hidden

- För interna klienter:

Användaråtgärder

Användaråtgärder är uppgifter som en användare utför. För närvarande stöder villkorsstyrd åtkomst två användaråtgärder:

- Registrera säkerhetsinformation: Med den här användaråtgärden kan principen för villkorsstyrd åtkomst tillämpas när användare som är aktiverade för kombinerad registrering försöker registrera sin säkerhetsinformation. Mer information finns i artikeln Kombinerad registrering av säkerhetsinformation.

Kommentar

Om användarkontot är en gäst från Microsofts personliga konto (MSA) med hjälp av kontrollen "Kräv multifaktorautentisering" när du tillämpar en princip som riktar sig mot användaråtgärder för registersäkerhetsinformation, kräver det att MSA-användaren registrerar säkerhetsinformation med organisationen. Om gästanvändaren kommer från en annan leverantör, till exempel Google, blockeras åtkomsten.

- Registrera eller ansluta enheter: Med den här användaråtgärden kan administratörer tillämpa principen för villkorsstyrd åtkomst när användare registrerar eller ansluter enheter till Microsoft Entra-ID. Det ger detaljerad information om hur du konfigurerar multifaktorautentisering för registrering eller anslutning av enheter i stället för en princip för hela klientorganisationen som för närvarande finns. Det finns tre viktiga överväganden med den här användaråtgärden:

Require multifactor authenticationär den enda åtkomstkontroll som är tillgänglig med den här användaråtgärden och alla andra är inaktiverade. Den här begränsningen förhindrar konflikter med åtkomstkontroller som antingen är beroende av Registrering av Microsoft Entra-enheter eller som inte är tillämpliga för Registrering av Microsoft Entra-enheter.Client apps,Filters for devicesochDevice statevillkor är inte tillgängliga med den här användaråtgärden eftersom de är beroende av Microsoft Entra-enhetsregistrering för att tillämpa principer för villkorsstyrd åtkomst.- När en princip för villkorlig åtkomst är aktiverad med den här användaråtgärden måste du ange Identity>Devices>Overview>Device Inställningar -

Devices to be Microsoft Entra joined or Microsoft Entra registered require multifactor authenticationtill Nej. Annars tillämpas inte principen för villkorsstyrd åtkomst med den här användaråtgärden korrekt. Mer information om den här enhetsinställningen finns i Konfigurera enhetsinställningar.

Profiler för trafikvidarebefordring

Profiler för trafikvidarebefordring i Global säker åtkomst gör det möjligt för administratörer att definiera och styra hur trafik dirigeras via Microsoft Entra internetåtkomst och Microsoft Entra privatåtkomst. Profiler för vidarebefordran av trafik kan tilldelas till enheter och fjärrnätverk. Ett exempel på hur du tillämpar en princip för villkorsstyrd åtkomst på dessa trafikprofiler finns i artikeln Så här tillämpar du principer för villkorsstyrd åtkomst på Microsoft 365-trafikprofilen.

Mer information om dessa profiler finns i artikeln Global Secure Access traffic forwarding profiles (Global Secure Access traffic forwarding profiles).

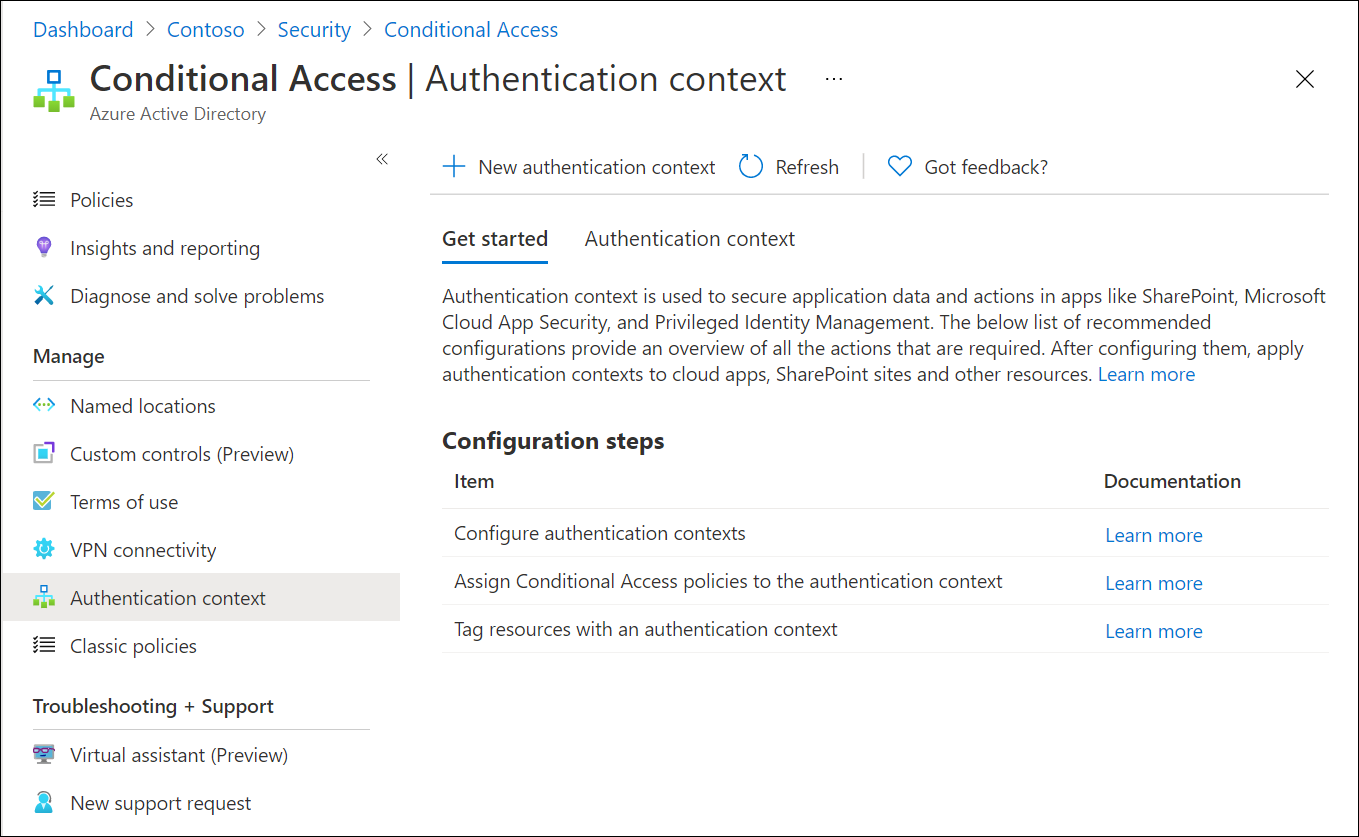

Autentiseringskontext

Autentiseringskontext kan användas för att ytterligare skydda data och åtgärder i program. Dessa program kan vara dina egna anpassade program, verksamhetsspecifika program, program som SharePoint eller program som skyddas av Microsoft Defender for Cloud Apps.

En organisation kan till exempel behålla filer på SharePoint-webbplatser som lunchmenyn eller deras hemliga BBQ-såsrecept. Alla kan ha tillgång till lunchmenywebbplatsen, men användare som har tillgång till den hemliga BBQ-sås receptwebbplatsen kan behöva komma åt från en hanterad enhet och godkänna specifika användningsvillkor.

Autentiseringskontexten fungerar med användare eller arbetsbelastningsidentiteter, men inte i samma princip för villkorsstyrd åtkomst.

Konfigurera autentiseringskontexter

Autentiseringskontexter hanteras under skyddskontexten> för villkorsstyrd åtkomstautentisering.>

Skapa nya kontextdefinitioner för autentisering genom att välja Ny autentiseringskontext. Organisationer är begränsade till totalt 99 autentiseringskontextdefinitioner c1-c99. Konfigurera följande attribut:

- Visningsnamn är det namn som används för att identifiera autentiseringskontexten i Microsoft Entra-ID och för program som använder autentiseringskontexter. Vi rekommenderar namn som kan användas mellan resurser, till exempel betrodda enheter, för att minska antalet autentiseringskontexter som behövs. Att ha en reducerad uppsättning begränsar antalet omdirigeringar och ger en bättre slutanvändarupplevelse.

- Beskrivningen innehåller mer information om de principer som används av administratörer och de som tillämpar autentiseringskontexter på resurser.

- Kryssrutan Publicera till appar när den är markerad annonserar autentiseringskontexten till appar och gör dem tillgängliga för tilldelning. Om den inte är markerad är autentiseringskontexten inte tillgänglig för underordnade resurser.

- ID är skrivskyddat och används i token och appar för kontextdefinitioner för begärandespecifik autentisering. Här visas felsöknings- och utvecklingsanvändningsfall.

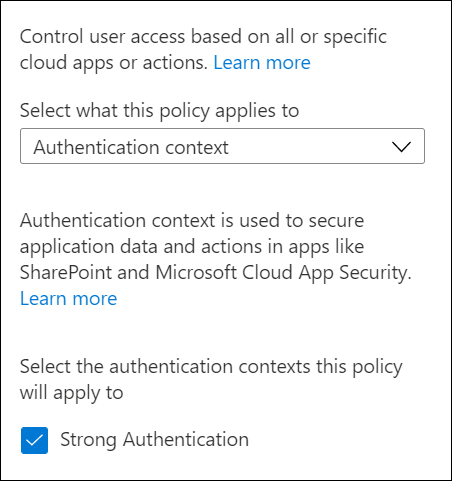

Lägg till i princip för villkorsstyrd åtkomst

Administratörer kan välja publicerade autentiseringskontexter i sina principer för villkorsstyrd åtkomst under Tilldelningar>Molnappar eller åtgärder och välja Autentiseringskontext på menyn Välj vad den här principen gäller för.

Ta bort en autentiseringskontext

När du tar bort en autentiseringskontext kontrollerar du att inga program fortfarande använder den. Annars skyddas inte längre åtkomsten till appdata. Du kan bekräfta den här förutsättningen genom att kontrollera inloggningsloggarna för fall när principer för villkorsstyrd åtkomst för autentiseringskontext tillämpas.

Om du vill ta bort en autentiseringskontext får den inte ha några tilldelade principer för villkorsstyrd åtkomst och får inte publiceras till appar. Det här kravet förhindrar oavsiktlig borttagning av en autentiseringskontext som fortfarande används.

Tagga resurser med autentiseringskontexter

Mer information om användning av autentiseringskontext i program finns i följande artiklar.

- Använda känslighetsetiketter för att skydda innehåll i Microsoft Teams, Microsoft 365-grupper och SharePoint-webbplatser

- Microsoft Defender för molnet-appar

- Anpassade program