Planera distribution av Microsoft Entra-åtkomstgranskningar

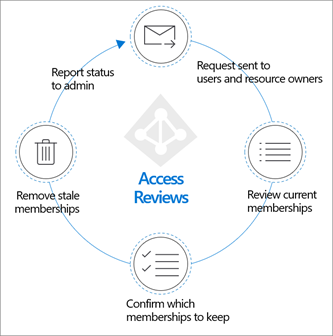

Microsoft Entra-åtkomstgranskningar hjälper din organisation att hålla Enterprise säkrare genom att hantera dess livscykel för resursåtkomst. Med åtkomstgranskningar kan du:

Schemalägg regelbundna granskningar eller gör ad hoc-granskningar för att identifiera vem som har åtkomst till specifika resurser, till exempel program och grupper.

Spåra granskningar av insikter, efterlevnad eller principskäl.

Delegera granskningar till specifika administratörer, företagsägare eller användare som själv kan intyga behovet av fortsatt åtkomst.

Använd insikterna för att effektivt avgöra om användarna ska fortsätta att ha åtkomst.

Automatisera granskningsresultat, till exempel att ta bort användarnas åtkomst till resurser.

Åtkomstgranskningar är en Microsoft Entra ID-styrningsfunktion . De andra funktionerna är berättigandehantering, Privileged Identity Management (PIM), livscykelarbetsflöden, etablering och användningsvillkor. Tillsammans hjälper de dig att ta itu med dessa fyra frågor:

- Vilka användare ska ha åtkomst till vilka resurser?

- Vad gör dessa användare med den åtkomsten?

- Finns det en effektiv organisationskontroll för att hantera åtkomst?

- Kan granskarna kontrollera att kontrollerna fungerar?

Det är viktigt att planera distributionen av åtkomstgranskningar för att se till att du uppnår önskad styrningsstrategi för användare i din organisation.

Viktiga fördelar

De viktigaste fördelarna med att aktivera åtkomstgranskningar är:

- Kontrollera samarbete: Med åtkomstgranskningar kan du hantera åtkomst till alla resurser som användarna behöver. När användare delar och samarbetar kan du vara säker på att informationen endast är bland behöriga användare.

- Hantera risker: Åtkomstgranskningar ger dig ett sätt att granska åtkomsten till data och program, vilket minskar risken för dataläckage och dataspill. Du får möjlighet att regelbundet granska externa partners åtkomst till företagsresurser.

- Hantera efterlevnad och styrning: Med åtkomstgranskningar kan du styra och omcertifiera åtkomstlivscykeln till grupper, appar och webbplatser. Du kan styra och spåra granskningar för efterlevnad eller riskkänsliga program som är specifika för din organisation.

- Minska kostnaden: Åtkomstgranskningar är inbyggda i molnet och fungerar internt med molnresurser som grupper, program och åtkomstpaket. Det är billigare att använda åtkomstgranskningar än att skapa egna verktyg eller på annat sätt uppgradera din lokala verktygsuppsättning.

Utbildningsresurser

Följande videor hjälper dig att lära dig mer om åtkomstgranskningar:

- Vad är åtkomstgranskningar i Microsoft Entra-ID?

- Så här skapar du åtkomstgranskningar i Microsoft Entra-ID

- Skapa automatiska åtkomstgranskningar för alla gästanvändare med åtkomst till Microsoft 365-grupper i Microsoft Entra-ID

- Så här aktiverar du åtkomstgranskningar i Microsoft Entra-ID

- Så här granskar du åtkomsten med hjälp av Min åtkomst

Licenser

För att kunna använda den här funktionen krävs Microsoft Entra ID Governance-prenumerationer för organisationens användare. Vissa funktioner i den här funktionen kan fungera med en Microsoft Entra ID P2-prenumeration, se artiklarna i varje funktion för mer information. Information om hur du hittar rätt licens för dina krav finns i Grunderna för Microsoft Entra ID-styrningslicensiering.

Kommentar

För att skapa en granskning av inaktiva användare och med rekommendationer för användar-till-grupp-anslutning krävs en Microsoft Entra ID-styrningslicens.

Planera distributionsprojektet för åtkomstgranskningar

Tänk på organisationens behov för att fastställa strategin för att distribuera åtkomstgranskningar i din miljö.

Engagera rätt intressenter

När teknikprojekt misslyckas gör de vanligtvis det på grund av felaktiga förväntningar på påverkan, resultat och ansvarsområden. Undvik dessa fallgropar genom att se till att du engagerar rätt intressenter och att projektrollerna är tydliga.

För åtkomstgranskningar kommer du förmodligen att inkludera representanter från följande team i din organisation:

IT-administration hanterar DIN IT-infrastruktur och administrerar dina molninvesteringar och SaaS-appar (programvara som en tjänst). Det här teamet:

- Granskar privilegierad åtkomst till infrastruktur och appar, inklusive Microsoft 365 och Microsoft Entra ID.

- Schemalägger och kör åtkomstgranskningar för grupper som används för att underhålla undantagslistor eller IT-pilotprojekt för att underhålla uppdaterade åtkomstlistor.

- Säkerställer att programmatisk (skriptad) åtkomst till resurser via tjänstens huvudnamn styrs och granskas.

- Automatisera processer som registrering och avregistrering av användare, åtkomstbegäranden och åtkomstcertifieringar.

Säkerhetsteamen ser till att planen uppfyller organisationens säkerhetskrav och framtvingar Nolltillit. Det här teamet:

- Minskar risken och stärker säkerheten

- Framtvingar åtkomst med minst behörighet till resurser och program

- Använder verktyg för att se en centraliserad auktoritativ källa, vem som har åtkomst till vad och hur länge.

Utvecklingsteam skapar och underhåller program för din organisation. Det här teamet:

- Styr vem som kan komma åt och hantera komponenter i SaaS, PaaS (plattform som en tjänst) och IaaS-resurser (infrastruktur som en tjänst) som utgör de utvecklade lösningarna.

- Hanterar grupper som har åtkomst till program och verktyg för intern programutveckling.

- Kräver privilegierade identiteter som har åtkomst till produktionsprogramvara eller lösningar som finns för dina kunder.

Affärsenheter hanterar projekt och egna program. Det här teamet:

- Granskar och godkänner eller nekar åtkomst till grupper och program för interna och externa användare.

- Schemalägger och gör granskningar för att intyga fortsatt åtkomst för anställda och externa identiteter som affärspartners.

- Behöver anställda för att ha åtkomst till de appar som krävs för deras arbete.

- Tillåter avdelningar att hantera åtkomst för sina användare.

Företagsstyrning säkerställer att organisationen följer den interna policyn och följer reglerna. Det här teamet:

- Begär eller schemalägger nya åtkomstgranskningar.

- Utvärderar processer och procedurer för granskning av åtkomst, vilket omfattar dokumentation och arkivering för efterlevnad.

- Granskar resultaten från tidigare granskningar för de flesta kritiska resurser.

- Verifierar att rätt kontroller finns på plats för att uppfylla obligatoriska säkerhets- och sekretesspolicyer.

- Kräver repeterbara åtkomstprocesser som är enkla att granska och rapportera.

Kommentar

För granskningar som kräver manuella utvärderingar, planera för lämpliga granskare och granskningscykler som uppfyller dina policy- och efterlevnadsbehov. Om granskningscyklerna är för frekventa eller om det finns för få granskare kan kvaliteten gå förlorad och för många eller för få personer kan ha åtkomst. Vi rekommenderar att du upprättar ett tydligt ansvar för de olika intressenter och avdelningar som deltar i åtkomstgranskningarna. Alla team och individer som deltar bör förstå sina respektive roller och skyldigheter att upprätthålla principen om minsta behörighet.

Planera kommunikation

Kommunikation är avgörande för att en ny affärsprocess ska lyckas. Kommunicera proaktivt till användarna hur och när deras upplevelse kommer att förändras. Berätta för dem hur de får stöd om de får problem.

Kommunicera ändringar i ansvarsskyldighet

Åtkomstgranskningar stöder ett skiftande ansvar för att granska och agera på fortsatt tillgång till företagare. Att ta bort åtkomstbeslut från IT-avdelningen ger mer exakta åtkomstbeslut. Detta skifte är en kulturell förändring i resursägarens ansvar och ansvar. Kommunicera den här ändringen proaktivt och se till att resursägare utbildas och kan använda insikterna för att fatta bra beslut.

IT-avdelningen vill ha kontroll över alla infrastrukturrelaterade åtkomstbeslut och privilegierade rolltilldelningar.

Anpassa e-postkommunikation

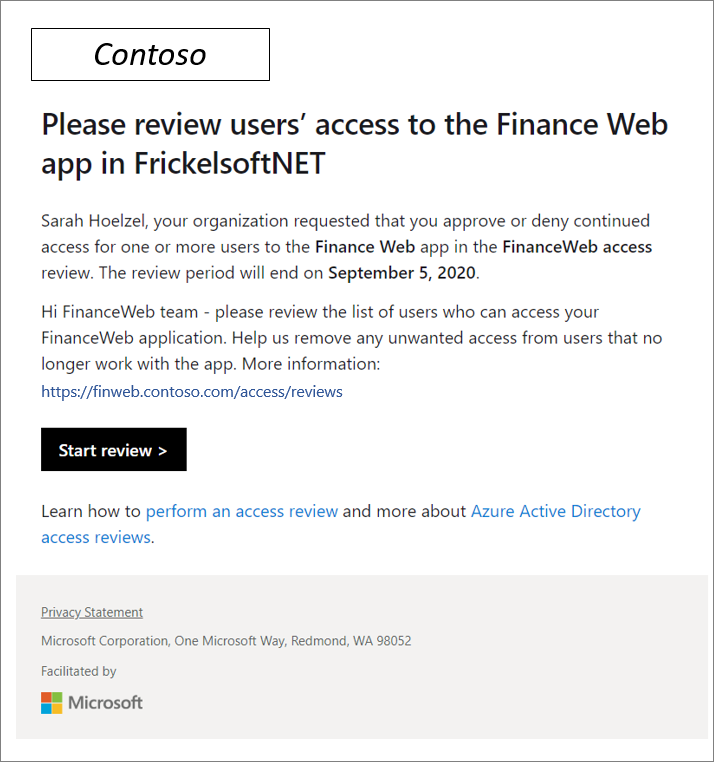

När du schemalägger en granskning nominerar du användare som gör den här granskningen. Dessa granskare får sedan ett e-postmeddelande om nya granskningar som tilldelats dem och påminnelser innan en granskning som tilldelats dem upphör att gälla.

E-postmeddelandet som skickas till granskare kan anpassas så att det innehåller ett kort meddelande som uppmuntrar dem att agera på granskningen. Använd den extra texten för att:

Inkludera ett personligt meddelande till granskare så att de förstår att det skickas av din efterlevnads- eller IT-avdelning.

Inkludera en referens till intern information om vad förväntningarna på granskningen är och extra referens- eller träningsmaterial.

När du har valt Starta granskning dirigeras granskare till Min åtkomstportal för granskning av grupp- och programåtkomst. Portalen ger dem en översikt över alla användare som har åtkomst till den resurs som de granskar och systemrekommendationer baserat på senaste inloggnings- och åtkomstinformation.

Planera en pilot

Vi uppmuntrar kunderna att först testa åtkomstgranskningar med en liten grupp och rikta in sig på icke-kritiska resurser. Pilotkörning kan hjälpa dig att justera processer och kommunikation efter behov. Det kan hjälpa dig att öka användarnas och granskarnas förmåga att uppfylla säkerhets- och efterlevnadskrav.

I pilottestet rekommenderar vi att du:

- Börja med granskningar där resultatet inte tillämpas automatiskt och du kan kontrollera konsekvenserna.

- Kontrollera att alla användare har giltiga e-postadresser som anges i Microsoft Entra-ID. Bekräfta att de får e-postkommunikation för att vidta lämpliga åtgärder.

- Dokumentera all åtkomst som tas bort som en del av piloten om du snabbt behöver återställa den.

- Övervaka granskningsloggar för att säkerställa att alla händelser granskas korrekt.

Mer information finns i Metodtips för en pilot.

Introduktion till åtkomstgranskningar

Det här avsnittet beskriver de begrepp för åtkomstgranskning som du bör känna till innan du planerar dina granskningar.

Vilka resurstyper kan granskas?

När du har integrerat organisationens resurser med Microsoft Entra-ID, till exempel användare, program och grupper, kan de hanteras och granskas.

Vanliga mål för granskning är:

- Program som är integrerade med Microsoft Entra-ID för enkel inloggning, till exempel SaaS och verksamhetsspecifika.

- Gruppmedlemskap synkroniserat till Microsoft Entra-ID eller skapat i Microsoft Entra-ID eller Microsoft 365, inklusive Microsoft Teams.

- Åtkomstpaket som grupperar resurser som grupper, appar och webbplatser i ett enda paket för att hantera åtkomst.

- Microsoft Entra-roller och Azure-resursroller enligt definitionen i PIM.

Vem skapar och hanterar åtkomstgranskningar?

Vilken administrativ roll som krävs för att skapa, hantera eller läsa en åtkomstgranskning beror på vilken typ av resurs vars medlemskap granskas. I följande tabell anges de roller som krävs för varje resurstyp.

| Resurstyp | Skapa och hantera åtkomstgranskningar (skapare) | Läs resultat av åtkomstgranskning |

|---|---|---|

| Grupp eller program | Global administratör Användaradministratör Administratör för identitetsstyrning Privilegierad rolladministratör (granskar endast för rolltilldelningsbara grupper i Microsoft Entra) Gruppägare (om aktiverad av en administratör) |

Global administratör Global läsare Användaradministratör Administratör för identitetsstyrning Administratör för privilegierad roll Säkerhetsläsare Gruppägare (om aktiverad av en administratör) |

| Microsoft Entra-roller | Global administratör Administratör för privilegierad roll |

Global administratör Global läsare Användaradministratör Administratör för privilegierad roll

Säkerhetsläsare |

| Azure-resursroller | Administratör för användaråtkomst (för resursen) Resursägare Anpassade roller med behörigheten Microsoft.Authorization/*. |

Administratör för användaråtkomst (för resursen) Resursägare Läsare (för resursen) Anpassade roller med Behörigheter för Microsoft.Authorization/*/read. |

| Åtkomstpaket | Global administratör Administratör för identitetsstyrning Katalogägare (för åtkomstpaketet) Åtkomstpakethanteraren (för åtkomstpaketet) |

Global administratör Global läsare Användaradministratör Administratör för identitetsstyrning Katalogägare (för åtkomstpaketet) Åtkomstpakethanteraren (för åtkomstpaketet) Säkerhetsläsare |

Mer information finns i Administratörsrollbehörigheter i Microsoft Entra-ID.

Vem granskar åtkomsten till resursen?

Skaparen av åtkomstgranskningen bestämmer vid tidpunkten för skapandet vem som ska göra granskningen. Det går inte att ändra den här inställningen när granskningen har startats. Granskare representeras av:

- Resursägare som är ägare till resursen.

- Individuellt valda ombud som valts av administratören för åtkomstgranskningar.

- Användare som själv intygar att de behöver fortsatt åtkomst.

- Chefer granskar sina direkta rapporters åtkomst till resursen.

Kommentar

När du väljer Resursägare eller Chefer anger administratörer reservgranskare, som kontaktas om den primära kontakten inte är tillgänglig.

När du skapar en åtkomstgranskning kan administratörer välja en eller flera granskare. Alla granskare kan starta och utföra en granskning genom att välja användare för fortsatt åtkomst till en resurs eller ta bort dem.

Komponenter i en åtkomstgranskning

Innan du implementerar dina åtkomstgranskningar planerar du de typer av granskningar som är relevanta för din organisation. För att göra det måste du fatta affärsbeslut om vad du vill granska och vilka åtgärder som ska utföras baserat på dessa granskningar.

För att skapa en princip för åtkomstgranskning måste du ha följande information:

Vilka resurser ska du granska?

Vems åtkomst ska granskas?

Hur ofta ska granskningen ske?

Vem kommer att göra granskningen?

- Hur ska de meddelas om granskning?

- Vilka tidslinjer ska tillämpas för granskning?

Vilka automatiska åtgärder ska tillämpas baserat på granskningen?

- Vad händer om granskaren inte svarar i tid?

Vilka manuella åtgärder vidtas som ett resultat baserat på granskningen?

Vilka meddelanden ska skickas baserat på de åtgärder som vidtagits?

Exempel på åtkomstgranskningsplan

| Komponent | Värde |

|---|---|

| Resurser att granska | Åtkomst till Microsoft Dynamics. |

| Granskningsfrekvens | Månatlig. |

| Vem gör granskningen | Dynamics business group Program Managers. |

| Meddelande | E-post skickas i början av en granskning till aliaset Dynamics-Pms. Inkludera ett uppmuntrande anpassat meddelande till granskare för att skydda sitt inköp. |

| Tidslinje | 48 timmar från aviseringen. |

| Automatiska åtgärder | Ta bort åtkomst från alla konton som inte har någon interaktiv inloggning inom 90 dagar genom att ta bort användaren från dynamics-access för säkerhetsgruppen. Utför åtgärder om de inte granskas inom tidslinjen. |

| Manuella åtgärder | Granskare kan göra godkännande av borttagningar innan automatiserad åtgärd om så önskas. |

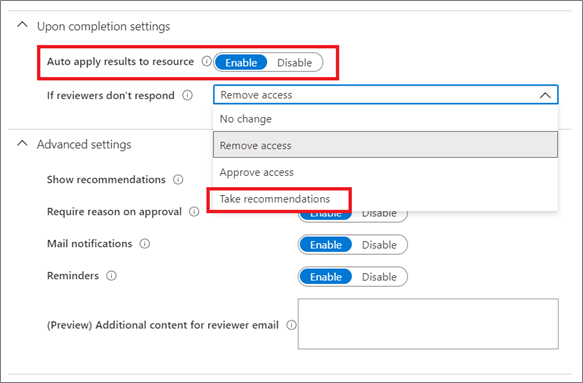

Automatisera åtgärder baserat på åtkomstgranskningar

Du kan välja att automatisera borttagning av åtkomst genom att ange alternativet Tillämpa resultat automatiskt på resursen på Aktivera.

När granskningen är klar och har avslutats tas användare som inte har godkänts av granskaren automatiskt bort från resursen eller behålls med fortsatt åtkomst. Alternativ kan innebära att ta bort gruppmedlemskapet eller programtilldelningen eller återkalla deras rätt att höja till en privilegierad roll.

Ta rekommendationer

Rekommendationer visas för granskare som en del av granskningsupplevelsen och anger en persons senaste inloggning till klientorganisationen eller den senaste åtkomsten till ett program. Den här informationen hjälper granskare att fatta rätt åtkomstbeslut. Om du väljer Ta rekommendationer följer du åtkomstgranskningens rekommendationer. I slutet av en åtkomstgranskning tillämpar systemet dessa rekommendationer automatiskt på användare för vilka granskare inte har svarat.

Rekommendationer baseras på kriterierna i åtkomstgranskningen. Om du till exempel konfigurerar granskningen för att ta bort åtkomst utan interaktiv inloggning i 90 dagar, är rekommendationen att alla användare som passar det villkoret ska tas bort. Microsoft arbetar kontinuerligt med att förbättra rekommendationerna.

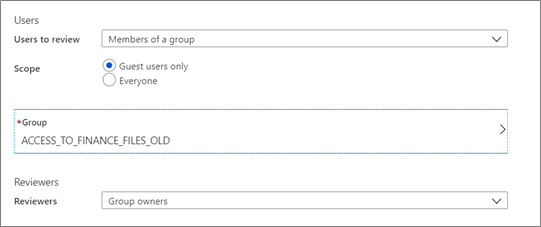

Granska gästanvändaråtkomst

Använd åtkomstgranskningar för att granska och rensa samarbetspartners identiteter från externa organisationer. Konfigurationen av en granskning per partner kan uppfylla efterlevnadskraven.

Externa identiteter kan beviljas åtkomst till företagsresurser. De kan vara:

- Har lagts till i en grupp.

- Inbjuden till Teams.

- Tilldelad till ett företagsprogram eller åtkomstpaket.

- Tilldelad en privilegierad roll i Microsoft Entra-ID eller i en Azure-prenumeration.

Mer information finns i exempelskriptet. Skriptet visar var externa identiteter som bjuds in till klientorganisationen används. Du kan se en extern användares gruppmedlemskap, rolltilldelningar och programtilldelningar i Microsoft Entra-ID. Skriptet visar inga tilldelningar utanför Microsoft Entra-ID, till exempel direkt tilldelning av rättigheter till SharePoint-resurser, utan användning av grupper.

När du skapar en åtkomstgranskning för grupper eller program kan du välja att låta granskaren endast fokusera på Alla användare eller Gästanvändare. Genom att endast välja Gästanvändare får granskarna en prioriterad lista över externa identiteter från Microsoft Entra business to business (B2B) som har åtkomst till resursen.

Viktigt!

Den här listan innehåller inte externa medlemmar som har en userType av medlem. Den här listan innehåller inte heller användare som bjuds in utanför Microsoft Entra B2B-samarbete. Ett exempel är de användare som har åtkomst till delat innehåll direkt via SharePoint.

Planera åtkomstgranskningar för åtkomstpaket

Åtkomstpaket kan förenkla styrnings- och åtkomstgranskningsstrategin avsevärt. Ett åtkomstpaket är ett paket med alla resurser med den åtkomst som en användare behöver för att arbeta med ett projekt eller utföra sina uppgifter. Du kanske till exempel vill skapa ett åtkomstpaket som innehåller alla program som utvecklare i din organisation behöver, eller alla program som externa användare ska ha åtkomst till. En administratör eller delegerad pakethanterare för åtkomst grupperar sedan resurserna (grupper eller appar) och de roller som användarna behöver för dessa resurser.

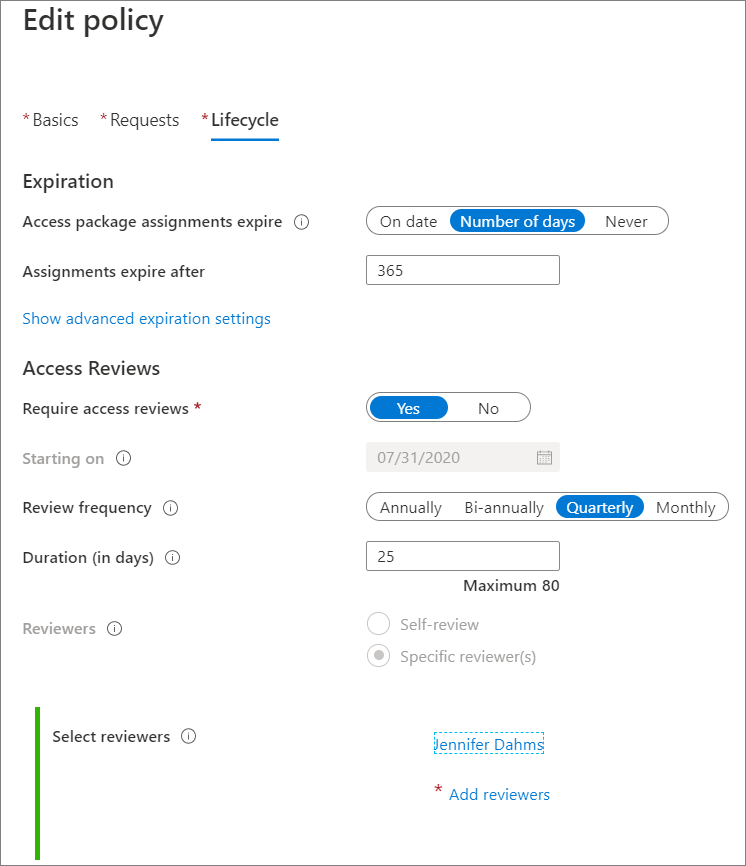

När du skapar ett åtkomstpaket kan du skapa en eller flera principer för åtkomstpaket som anger villkor för vilka användare som kan begära ett åtkomstpaket, hur godkännandeprocessen ser ut och hur ofta en person måste begära åtkomst igen eller få sin åtkomst granskad. Åtkomstgranskningar konfigureras när du skapar eller redigerar dessa principer för åtkomstpaket.

Välj fliken Livscykel och rulla ned för att få åtkomst till granskningar.

Planera åtkomstgranskningar för grupper

Förutom åtkomstpaket är granskning av gruppmedlemskap det mest effektiva sättet att styra åtkomsten. Tilldela åtkomst till resurser via säkerhetsgrupper eller Microsoft 365-grupper. Lägg till användare i dessa grupper för att få åtkomst.

En enskild grupp kan beviljas åtkomst till alla lämpliga resurser. Du kan tilldela gruppåtkomst till enskilda resurser eller till ett åtkomstpaket som grupperar program och andra resurser. Med den här metoden kan du granska åtkomsten till gruppen i stället för en enskild persons åtkomst till varje program.

Gruppmedlemskap kan granskas av:

- Administratörer.

- Gruppägare.

- Valda användare som är delegerade granskningsfunktioner när granskningen skapas.

- Medlemmar i gruppen som intygar för sig själva.

- Chefer som granskar sina direktrapporters åtkomst.

Gruppägarskap

Gruppägare granskar medlemskap eftersom de är bäst kvalificerade för att veta vem som behöver åtkomst. Ägarskapet för grupper skiljer sig åt med typen av grupp:

Grupper som skapas i Microsoft 365 och Microsoft Entra ID har en eller flera väldefinierade ägare. I de flesta fall gör dessa ägare perfekta granskare för sina egna grupper eftersom de vet vem som ska ha åtkomst.

Microsoft Teams använder till exempel Microsoft 365-grupper som den underliggande auktoriseringsmodellen för att ge användare åtkomst till resurser som finns i SharePoint, Exchange, OneNote eller andra Microsoft 365-tjänster. Skaparen av teamet blir automatiskt ägare och bör ansvara för att intyga medlemskap i gruppen.

Grupper som skapats manuellt i administrationscentret för Microsoft Entra eller via skript via Microsoft Graph kanske inte nödvändigtvis har definierat ägare. Definiera dem antingen via administrationscentret för Microsoft Entra i avsnittet Ägare i gruppen eller via Microsoft Graph.

Grupper som synkroniseras från lokal Active Directory kan inte ha en ägare i Microsoft Entra-ID. När du skapar en åtkomstgranskning för dem väljer du de personer som passar bäst för att välja medlemskap i dem.

Kommentar

Definiera affärsprinciper som definierar hur grupper skapas för att säkerställa tydligt gruppägarskap och ansvar för regelbunden granskning av medlemskap.

Granska medlemskap i undantagsgrupper i principer för villkorsstyrd åtkomst

Mer information om hur du granskar medlemskap i undantagsgrupper finns i Använda Microsoft Entra-åtkomstgranskningar för att hantera användare som är undantagna från principer för villkorlig åtkomst.

Granska gästanvändares gruppmedlemskap

Mer information om hur du granskar gästanvändares åtkomst till gruppmedlemskap finns i Hantera gäståtkomst med Microsoft Entra-åtkomstgranskningar.

Granska åtkomsten till lokala grupper

Åtkomstgranskningar kan inte ändra gruppmedlemskapet för grupper som du synkroniserar från lokal AD med Microsoft Entra Anslut. Den här begränsningen beror på att auktoritetskällan för en grupp med ursprung i AD är lokal AD. Om du vill styra åtkomsten till AD-gruppbaserade appar använder du tillbakaskrivning av Microsoft Entra Cloud Sync-gruppen.

Tills du har migrerat till Microsoft Entra-grupper med tillbakaskrivning av grupper kan du fortfarande använda åtkomstgranskningar för att schemalägga och underhålla regelbundna granskningar av befintliga lokala grupper. I det här fallet vidtar administratörer sedan åtgärder i den lokala gruppen när varje granskning har slutförts. Den här strategin behåller åtkomstgranskningar som verktyg för alla granskningar.

Du kan använda resultaten från en åtkomstgranskning i lokala grupper och bearbeta dem ytterligare, antingen genom att:

- Ladda ned CSV-rapporten från åtkomstgranskningen och vidta åtgärder manuellt.

- Använda Microsoft Graph för att programmatiskt hämta resultatet av beslut om slutförda åtkomstgranskningar.

Om du till exempel vill hämta resultat för en AD-hanterad Windows Server-grupp använder du det här PowerShell-exempelskriptet. Skriptet beskriver nödvändiga Microsoft Graph-anrop och exporterar Windows Server AD PowerShell-kommandon för att utföra ändringarna.

Planera åtkomstgranskningar för program

När du granskar alla som är tilldelade till programmet granskar du användarna, inklusive anställda och externa identiteter, som kan autentisera till programmet med hjälp av sin Microsoft Entra-identitet. Välj att granska ett program när du behöver veta vem som har åtkomst till ett visst program, i stället för ett åtkomstpaket eller en grupp.

Planera granskningar för program i följande scenarier när:

- Användare beviljas direkt åtkomst till programmet (utanför en grupp eller ett åtkomstpaket).

- Programmet exponerar kritisk eller känslig information.

- Programmet har specifika efterlevnadskrav som du måste intyga.

- Du misstänker olämplig åtkomst.

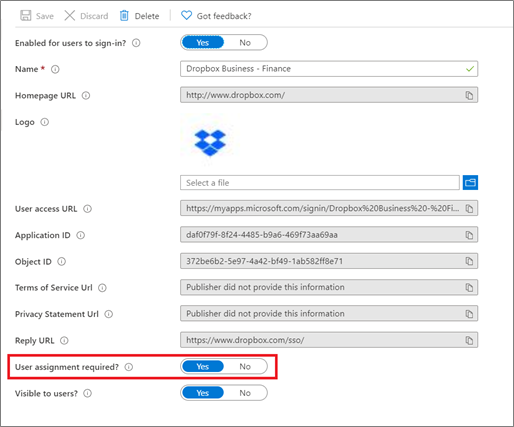

Innan du skapar åtkomstgranskningar för ett program måste programmet integreras med Microsoft Entra-ID som ett program i din klientorganisation, med användare tilldelade till approllerna och alternativet Användartilldelning krävs för programmet inställt på Ja. Om den är inställd på Nej kan alla användare i din katalog, inklusive externa identiteter, komma åt programmet och du kan inte granska åtkomsten till programmet.

Tilldela sedan de användare och grupper vars åtkomst du vill ha granskat.

Läs mer om hur du förbereder för en åtkomstgranskning av användarnas åtkomst till ett program.

Granskare för ett program

Åtkomstgranskningar kan vara för medlemmar i en grupp eller för användare som har tilldelats till ett program. Program i Microsoft Entra-ID har inte nödvändigtvis en ägare, varför alternativet för att välja programägare som granskare inte är möjligt. Du kan ytterligare begränsa en granskning för att endast granska gästanvändare som tilldelats till programmet, i stället för att granska all åtkomst.

Planera granskning av Microsoft Entra-ID och Azure-resursroller

Privileged Identity Management förenklar hur företag hanterar privilegierad åtkomst till resurser i Microsoft Entra-ID. Med PIM hålls listan över privilegierade roller i Microsoft Entra-ID och Azure-resurser mindre. Det ökar också den övergripande säkerheten för katalogen.

Med åtkomstgranskningar kan granskare intyga om användarna fortfarande behöver vara i en roll. Precis som åtkomstgranskningar för åtkomstpaket integreras granskningar för Microsoft Entra-roller och Azure-resurser i PIM-administratörens användarupplevelse.

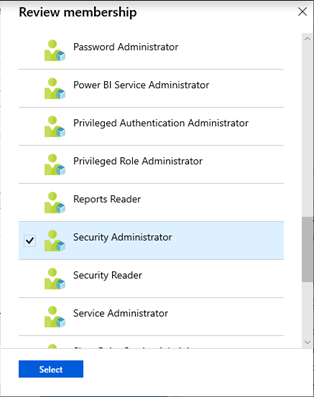

Granska följande rolltilldelningar regelbundet:

- Global administratör

- Användaradministratör

- Administratör för privilegierad autentisering

- Administratör för villkorsstyrd åtkomst

- Säkerhetsadministratör

- Alla administrationsroller för Microsoft 365 och Dynamics Service

Roller som granskas är permanenta och berättigade tilldelningar.

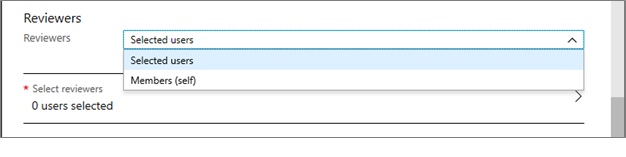

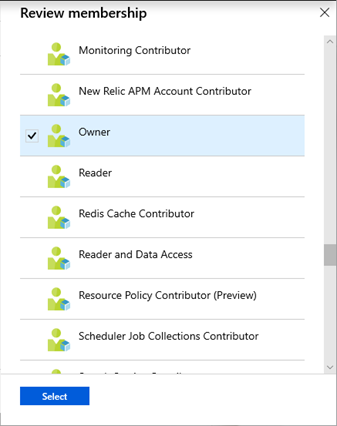

I avsnittet Granskare väljer du en eller flera personer för att granska alla användare. Eller så kan du välja Chef, för att låta en chef granska åtkomsten för personer som de hanterar, eller Medlemmar (själv) för att låta medlemmarna granska sin egen åtkomst.

Distribuera åtkomstgranskningar

När du har förberett en strategi och en plan för att granska åtkomsten för resurser som är integrerade med Microsoft Entra-ID distribuerar och hanterar du granskningar med hjälp av följande resurser.

Granska åtkomstpaket

För att minska risken för inaktuell åtkomst kan administratörer aktivera regelbundna granskningar av användare som har aktiva tilldelningar till ett åtkomstpaket. Följ anvisningarna i artiklarna i tabellen.

| Instruktionsartiklar | beskrivning |

|---|---|

| Skapa åtkomstgranskningar | Aktivera granskningar av ett åtkomstpaket. |

| Gör åtkomstgranskningar | Gör åtkomstgranskningar för andra användare som har tilldelats till ett åtkomstpaket. |

| Självgranskning av tilldelade åtkomstpaket | Gör en självgranskning av tilldelade åtkomstpaket. |

Kommentar

Användare som själv granskar och säger att de inte längre behöver åtkomst tas inte bort från åtkomstpaketet omedelbart. De tas bort från åtkomstpaketet när granskningen avslutas eller om en administratör stoppar granskningen.

Granska grupper och appar

Åtkomsten behöver till grupper och program för anställda och gäster ändras sannolikt över tid. För att minska risken för inaktuella åtkomsttilldelningar kan administratörer skapa åtkomstgranskningar för gruppmedlemmar eller programåtkomst. Följ anvisningarna i artiklarna i tabellen.

| Instruktionsartiklar | beskrivning |

|---|---|

| Skapa åtkomstgranskningar | Skapa en eller flera åtkomstgranskningar för gruppmedlemmar eller programåtkomst. |

| Gör åtkomstgranskningar | Gör en åtkomstgranskning för medlemmar i en grupp eller användare med åtkomst till ett program. |

| Granska din åtkomst själv | Tillåt medlemmar att granska sin egen åtkomst till en grupp eller ett program. |

| Fullständig åtkomstgranskning | Visa en åtkomstgranskning och tillämpa resultaten. |

| Vidta åtgärder för lokala grupper | Använd ett PowerShell-exempelskript för att utföra åtkomstgranskningar för lokala grupper. |

Granska Microsoft Entra-roller

Om du vill minska risken för inaktuella rolltilldelningar granskar du regelbundet åtkomsten till privilegierade Microsoft Entra-roller.

Följ anvisningarna i artiklarna i tabellen.

| Instruktionsartiklar | beskrivning |

|---|---|

| Skapa åtkomstgranskningar | Skapa åtkomstgranskningar för privilegierade Microsoft Entra-roller i PIM. |

| Granska din åtkomst själv | Om du har tilldelats en administrativ roll godkänner eller nekar du åtkomst till din roll. |

| Slutför en åtkomstgranskning | Visa en åtkomstgranskning och tillämpa resultaten. |

Granska Azure-resursroller

Om du vill minska risken för inaktuella rolltilldelningar granskar du regelbundet åtkomsten till privilegierade Azure-resursroller.

Följ anvisningarna i artiklarna i tabellen.

| Instruktionsartiklar | beskrivning |

|---|---|

| Skapa åtkomstgranskningar | Skapa åtkomstgranskningar för privilegierade Azure-resursroller i PIM. |

| Granska din åtkomst själv | Om du har tilldelats en administrativ roll godkänner eller nekar du åtkomst till din roll. |

| Slutför en åtkomstgranskning | Visa en åtkomstgranskning och tillämpa resultaten. |

Använda API:et för åtkomstgranskningar

Information om hur du interagerar med och hanterar granskningsbara resurser finns i Microsoft Graph API-metoder och behörighetskontroller för roll- och programbehörighet. Metoderna för åtkomstgranskning i Microsoft Graph API är tillgängliga för både program- och användarkontexter. När du kör skript i programkontexten måste det konto som används för att köra API:et (tjänstprincipen) beviljas behörigheten AccessReview.Read.All för att fråga åtkomstgranskningsinformation.

Populära uppgifter för åtkomstgranskningar för att automatisera med hjälp av Microsoft Graph API för åtkomstgranskningar är:

- Skapa och starta en åtkomstgranskning.

- Avsluta en åtkomstgranskning manuellt innan den schemaläggs.

- Visa en lista över alla åtkomstgranskningar som körs och deras status.

- Se historiken för en granskningsserie och de beslut och åtgärder som vidtas i varje granskning.

- Samla in beslut från en åtkomstgranskning.

- Samla in beslut från slutförda granskningar där granskaren fattade ett annat beslut än vad systemet rekommenderade.

När du skapar nya Microsoft Graph API-frågor för automatisering använder du Graph Explorer för att skapa och utforska dina Microsoft Graph-frågor innan du placerar dem i skript och kod. Det här steget kan hjälpa dig att snabbt iterera din fråga så att du får exakt de resultat du letar efter, utan att ändra koden för skriptet.

Övervaka åtkomstgranskningar

Åtkomstgranskningsaktiviteter registreras och är tillgängliga från Microsoft Entra-granskningsloggarna. Du kan filtrera granskningsdata efter kategori, aktivitetstyp och datumintervall. Här är en exempelfråga.

| Kategori | Policy |

|---|---|

| Aktivitetstyp | Skapa åtkomstgranskning |

| Uppdatera åtkomstgranskning | |

| Åtkomstgranskning avslutades | |

| Ta bort åtkomstgranskning | |

| Godkänn beslut | |

| Neka beslut | |

| Återställa beslut | |

| Tillämpa beslut | |

| Datumintervall | Sju dagar |

För mer avancerade frågor och analys av åtkomstgranskningar och för att spåra ändringar och slutförande av granskningar, exporterar du dina Microsoft Entra-granskningsloggar till Azure Log Analytics eller Azure Event Hubs. När granskningsloggar lagras i Log Analytics kan du använda det kraftfulla analysspråket och skapa egna instrumentpaneler.

Nästa steg

Lär dig mer om följande relaterade tekniker: