Planera en Identity Protection-distribution

Microsoft Entra ID Protection identifierar identitetsbaserade risker, rapporterar dem och gör det möjligt för administratörer att undersöka och åtgärda dessa risker för att skydda organisationer. Riskerna kan ytterligare matas in i verktyg som villkorsstyrd åtkomst för att fatta åtkomstbeslut eller matas tillbaka till ett SIEM-verktyg (säkerhetsinformation och händelsehantering) för vidare undersökning.

Den här distributionsplanen utökar begrepp som introduceras i distributionsplanen för villkorsstyrd åtkomst.

Förutsättningar

- En fungerande Microsoft Entra-klientorganisation med Microsoft Entra ID P2 eller en utvärderingslicens aktiverad. Skapa en kostnadsfritt om det behövs.

- Microsoft Entra ID P2 krävs för att inkludera Identity Protection-risker i principer för villkorsstyrd åtkomst.

- Administratörer som interagerar med Identity Protection måste ha en eller flera av följande rolltilldelningar beroende på vilka uppgifter de utför. Om du vill följa principen Nolltillit minsta behörighet bör du överväga att använda Privileged Identity Management (PIM) för att just-in-time aktivera privilegierade rolltilldelningar.

- Läsa principer och konfigurationer för identitetsskydd och villkorsstyrd åtkomst

- Hantera identitetsskydd

- Skapa eller ändra principer för villkorsstyrd åtkomst

- En testanvändare (icke-administratör) som gör att du kan verifiera att principer fungerar som förväntat innan du distribuerar till riktiga användare. Om du behöver skapa en användare kan du läsa Snabbstart: Lägga till nya användare i Microsoft Entra-ID.

- En grupp som användaren som inte är administratör är medlem i. Om du behöver skapa en grupp kan du läsa Skapa en grupp och lägga till medlemmar i Microsoft Entra-ID.

Engagera rätt intressenter

När teknikprojekt misslyckas gör de vanligtvis det på grund av felaktiga förväntningar på påverkan, resultat och ansvarsområden. För att undvika dessa fallgropar bör du se till att du engagerar rätt intressenter och att intressenternas roller i projektet förstås väl genom att dokumentera intressenterna, deras projektindata och ansvar.

Kommunicera ändring

Kommunikation är avgörande för att alla nya funktioner ska lyckas. Du bör proaktivt kommunicera med användarna om hur deras upplevelse ändras, när den ändras och hur du får support om de får problem.

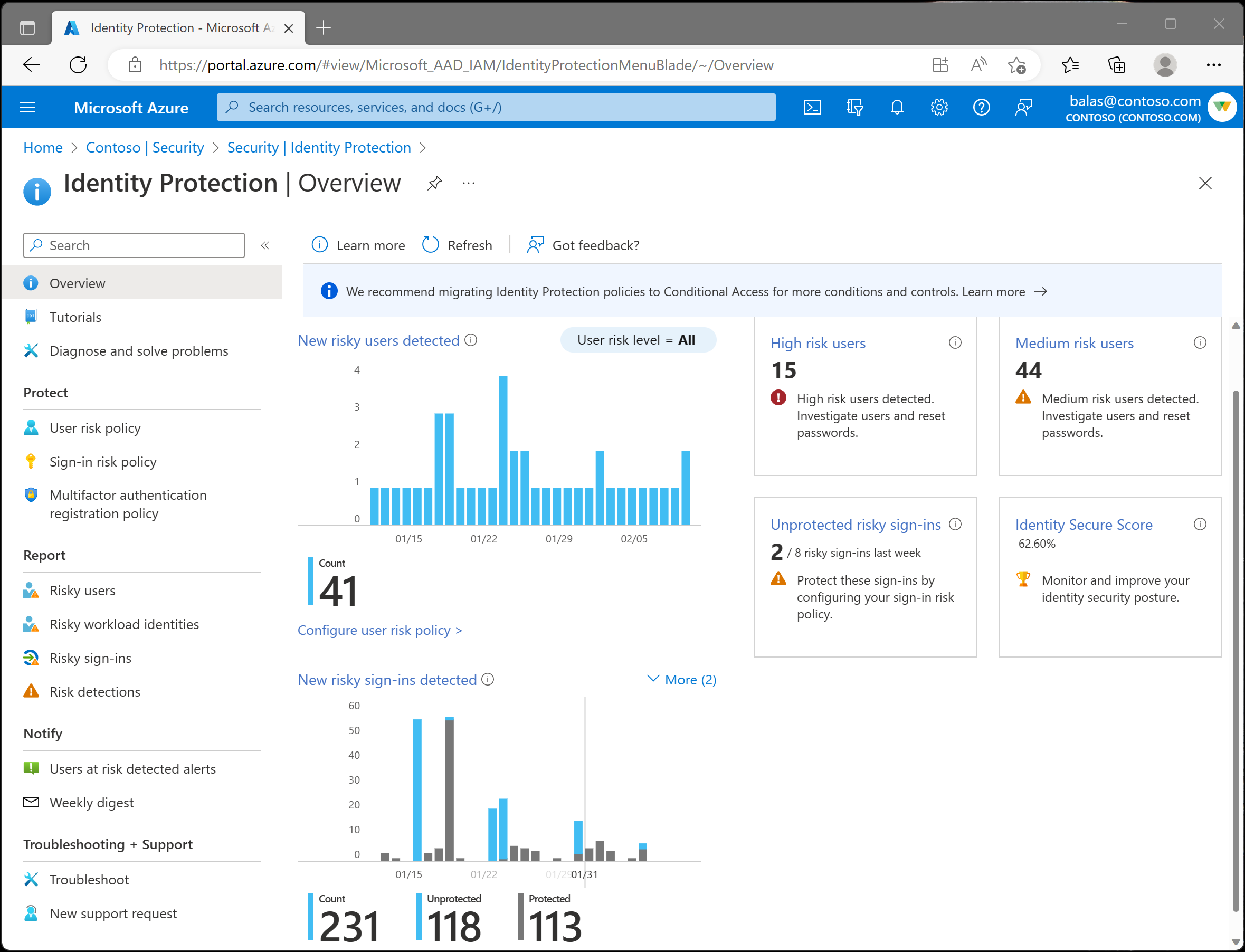

Steg 1: Granska befintliga rapporter

Det är viktigt att granska Identity Protection-rapporterna innan du distribuerar riskbaserade principer för villkorsstyrd åtkomst. Den här granskningen ger dig möjlighet att undersöka befintligt misstänkt beteende som du kan ha missat och att avvisa eller bekräfta dessa användare som säkra om du har fastställt att de inte är i riskzonen.

- Undersöka riskidentifieringar

- Åtgärda risker och avblockera användare

- Göra massändringar med Hjälp av Microsoft Graph PowerShell

För effektivitet rekommenderar vi att användarna tillåts självreparera genom principer som beskrivs i steg 3.

Steg 2: Planera för riskprinciper för villkorsstyrd åtkomst

Identity Protection skickar risksignaler till villkorsstyrd åtkomst för att fatta beslut och framtvinga organisationsprinciper som att kräva multifaktorautentisering eller lösenordsändring. Det finns flera objekt som organisationer bör planera för innan de skapar sina principer.

Principundantag

Principer för villkorlig åtkomst är kraftfulla verktyg. Vi rekommenderar att du undantar följande konton från dina principer:

- Nödåtkomst eller break-glass-konton för att förhindra kontoutelåsning i hela klientorganisationen. I det osannolika scenariot är alla administratörer utelåst från din klientorganisation, och ditt administrationskonto för nödåtkomst kan användas för att logga in på klientorganisationen för att vidta åtgärder för att återställa åtkomsten.

- Mer information finns i artikeln Hantera konton för nödåtkomst i Microsoft Entra-ID.

- Tjänstkonton och tjänstens huvudnamn, till exempel Microsoft Entra Anslut Sync-konto. Tjänstkonton är icke-interaktiva konton som inte är knutna till någon viss användare. De används normalt av serverdelstjänster som tillåter programmatisk åtkomst till program, men används också för att logga in på system i administrativa syften. Tjänstkonton som dessa bör undantas eftersom MFA inte kan slutföras programmatiskt. Anrop som görs av tjänstens huvudnamn blockeras inte av principer för villkorsstyrd åtkomst som begränsas till användare. Använd villkorsstyrd åtkomst för arbetsbelastningsidentiteter för att definiera principer som riktar sig till tjänstens huvudnamn.

- Om din organisation har dessa konton som används i skript eller kod kan du överväga att ersätta dem med hanterade identiteter. Som en tillfällig lösning kan du exkludera dessa specifika konton från baslinjeprincipen.

Multifaktorautentisering

För att användarna ska kunna självreparera risker måste de dock registrera sig för Microsoft Entra multifaktorautentisering innan de blir riskfyllda. Mer information finns i artikeln Planera en distribution av multifaktorautentisering i Microsoft Entra.

Kända nätverksplatser

Det är viktigt att konfigurera namngivna platser i villkorlig åtkomst och lägga till dina VPN-intervall i Defender för molnet-appar. Inloggningar från namngivna platser, markerade som betrodda eller kända, förbättrar noggrannheten i riskberäkningar för Microsoft Entra ID Protection. Dessa inloggningar minskar en användares risk när de autentiserar från en plats som markerats som betrodd eller känd. Den här metoden minskar falska positiva identifieringar för vissa identifieringar i din miljö.

Endast rapportläge

Rapportläge är ett principtillstånd för villkorsstyrd åtkomst som gör att administratörer kan utvärdera effekten av principer för villkorsstyrd åtkomst innan de framtvingas i sin miljö.

Steg 3: Konfigurera dina principer

Identitetsskydd för registreringsprincip för MFA

Använd registreringsprincipen för multifaktorautentisering i Identity Protection för att få dina användare registrerade för Microsoft Entra multifaktorautentisering innan de behöver använda den. Följ stegen i artikeln Så här: Konfigurera registreringsprincipen för Microsoft Entra-multifaktorautentisering för att aktivera den här principen.

Principer för villkorlig åtkomst

Inloggningsrisk – De flesta användare har ett normalt beteende som kan spåras, när de faller utanför den här normen kan det vara riskabelt att låta dem bara logga in. Du kanske vill blockera den användaren eller kanske bara be dem att utföra multifaktorautentisering för att bevisa att de verkligen är de som de säger att de är. Du kanske bara vill börja med att omfångssöka dessa principer till administratörer.

Användarrisk – Microsoft arbetar med forskare, brottsbekämpning, olika säkerhetsteam på Microsoft och andra betrodda källor för att hitta läckta användarnamn och lösenordspar. När dessa sårbara användare identifieras rekommenderar vi att användarna utför multifaktorautentisering och sedan återställer sitt lösenord.

Artikeln Konfigurera och aktivera riskprinciper innehåller vägledning för att skapa principer för villkorsstyrd åtkomst för att hantera dessa risker.

Steg 4: Övervakning och kontinuerliga driftsbehov

E-postmeddelanden

Aktivera meddelanden så att du kan svara när en användare flaggas som i riskzonen så att du kan börja undersöka direkt. Du kan också konfigurera veckovisa sammanfattade e-postmeddelanden som ger dig en översikt över risken för den veckan.

Övervaka och undersöka

Arbetsboken Identity Protection kan hjälpa dig att övervaka och leta efter mönster i din klientorganisation. Övervaka den här arbetsboken för trender och även resultat i läget Endast villkorlig åtkomst för att se om det finns några ändringar som behöver göras, till exempel tillägg till namngivna platser.

Microsoft Defender för molnet Apps tillhandahåller ett undersökningsramverk som organisationer kan använda som utgångspunkt. Mer information finns i artikeln Så här undersöker du aviseringar för avvikelseidentifiering.

Du kan också använda API:er för identitetsskydd för att exportera riskinformation till andra verktyg, så att ditt säkerhetsteam kan övervaka och varna om riskhändelser.

Under testningen kanske du vill simulera vissa hot för att testa dina undersökningsprocesser.