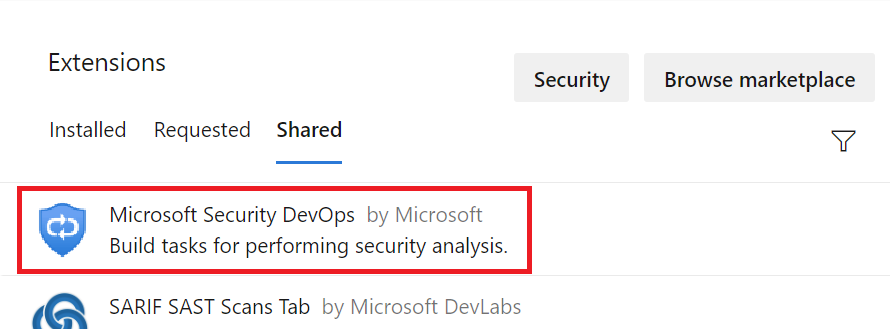

Microsoft Security DevOps är ett kommandoradsprogram som integrerar statiska analysverktyg i utvecklingslivscykeln. Microsoft Security DevOps installerar, konfigurerar och kör de senaste versionerna av statiska analysverktyg (inklusive, men inte begränsat till, SDL/säkerhets- och efterlevnadsverktyg). Microsoft Security DevOps är datadriven med portabla konfigurationer som möjliggör deterministisk körning i flera miljöer.

Microsoft Security DevOps använder följande verktyg med öppen källkod:

| Name | Språk | Licens |

|---|---|---|

| Antimalware | Skydd mot skadlig kod i Windows från Microsoft Defender för Endpoint, som söker efter skadlig kod och bryter bygget om skadlig kod har hittats. Det här verktyget genomsöker som standard den senaste Windows-agenten. | Inte öppen källkod |

| Bandit | Python | Apache License 2.0 |

| BinSkim | Binärt – Windows, ELF | MIT-licens |

| ESlint | JavaScript | MIT-licens |

| IaCFileScanner | Terraform, CloudFormation, ARM Template, Bicep | Inte öppen källkod |

| Mallanalys | ARM-mall, Bicep | MIT-licens |

| Terrascan | Terraform (HCL2), Kubernetes (JSON/YAML), Helm v3, Kustomize, Dockerfiles, CloudFormation | Apache License 2.0 |

| Trivy | containeravbildningar, Infrastruktur som kod (IaC) | Apache License 2.0 |

Kommentar

Från och med den 20 september 2023 har verktyget för genomsökning av hemligheter (CredScan) i MSDO-tillägget (Microsoft Security DevOps) för Azure DevOps upphört att gälla. Genomsökning av MSDO-hemligheter ersätts med GitHub Advanced Security för Azure DevOps.