Mappa infrastruktur som kodmallar till molnresurser

Genom att mappa infrastruktur som kodmallar (IaC) till molnresurser kan du säkerställa konsekvent, säker och granskningsbar infrastrukturetablering. Den stöder snabba svar på säkerhetshot och en metod för att skapa säkerhet efter design. Du kan använda mappning för att identifiera felkonfigurationer i körningsresurser. Åtgärda sedan på mallnivå för att säkerställa att ingen drift och underlätta distributionen via CI/CD-metodik.

Förutsättningar

Om du vill ange Microsoft Defender för molnet mappa IaC-mallar till molnresurser behöver du:

- Ett Azure-konto med Defender för molnet konfigurerat. Om du inte redan har ett Azure-konto skapar du ett kostnadsfritt.

- En Azure DevOps-miljö som har konfigurerats i Defender för molnet.

- CsPM (Cloud Security Posture Management) är aktiverat.

- Azure Pipelines har konfigurerats för att köra Tillägget Microsoft Security DevOps Azure DevOps.

- IaC-mallar och molnresurser har konfigurerats med taggstöd. Du kan använda verktyg med öppen källkod som Yor_trace för att automatiskt tagga IaC-mallar.

- Molnplattformar som stöds: Microsoft Azure, Amazon Web Services, Google Cloud Platform

- Källkodshanteringssystem som stöds: Azure DevOps

- Mallspråk som stöds: Azure Resource Manager, Bicep, CloudFormation, Terraform

Kommentar

Microsoft Defender för molnet använder endast följande taggar från IaC-mallar för mappning:

yor_tracemapping_tag

Se mappningen mellan din IaC-mall och dina molnresurser

Så här ser du mappningen mellan din IaC-mall och dina molnresurser i Cloud Security Explorer:

Logga in på Azure-portalen.

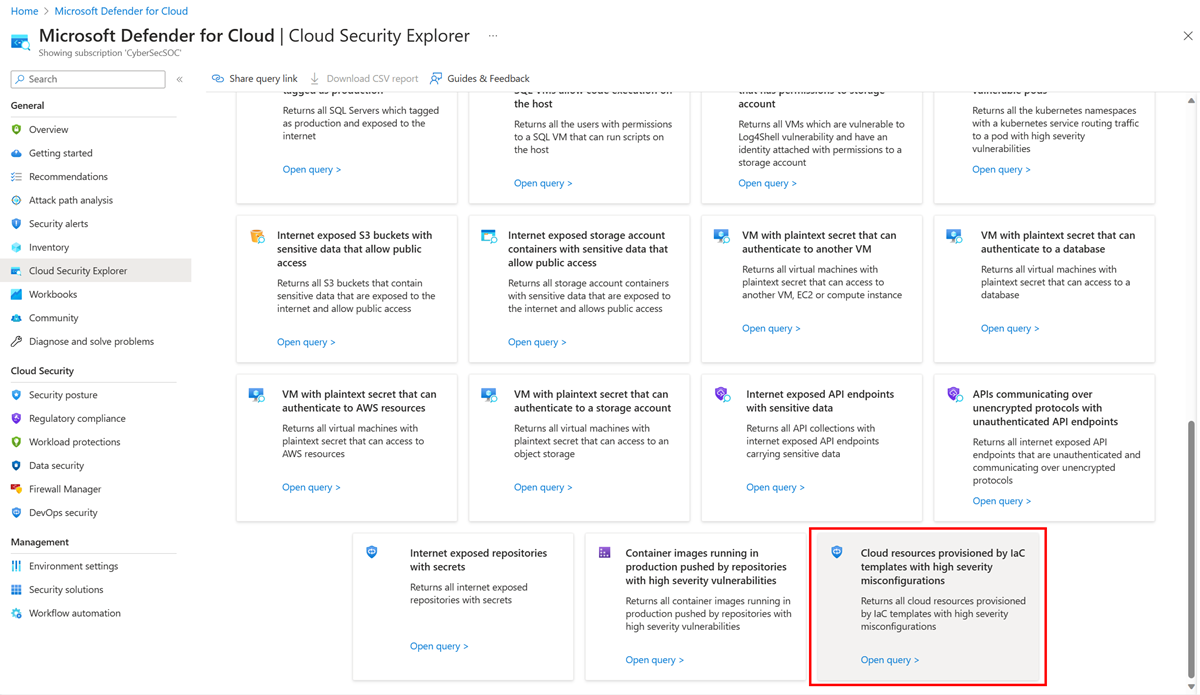

Gå till Microsoft Defender för molnet> Cloud Security Explorer.

I den nedrullningsbara menyn söker du efter och väljer alla dina molnresurser.

Om du vill lägga till fler filter i frågan väljer du +.

I kategorin Identitet och åtkomst lägger du till underfiltret Etablerad av.

I kategorin DevOps väljer du Kodlagringsplatser.

När du har skapat frågan väljer du Sök för att köra frågan.

Du kan också välja den inbyggda mallen Molnresurser som etableras av IaC-mallar med felkonfigurationer med hög allvarlighetsgrad.

Kommentar

Det kan ta upp till 12 timmar att mappa mellan dina IaC-mallar och dina molnresurser i Cloud Security Explorer.

(Valfritt) Skapa IaC-exempelmappningstaggar

Så här skapar du IaC-exempelmappningstaggar i dina kodlagringsplatser:

Lägg till en IaC-mall på lagringsplatsen som innehåller taggar.

Du kan börja med en exempelmall.

Om du vill checka in direkt till huvudgrenen eller skapa en ny gren för den här incheckningen väljer du Spara.

Bekräfta att du har inkluderat Microsoft Security DevOps-uppgiften i din Azure-pipeline.

Kontrollera att pipelineloggar visar ett resultat som anger att en IaC-tagg hittades på den här resursen. Sökningen anger att Defender för molnet identifierade taggar.

Relaterat innehåll

- Läs mer om DevOps-säkerhet i Defender för molnet.