Utforska risker för känsliga data

När du har upptäckt resurser med känsliga data kan du Microsoft Defender för molnet utforska känsliga datarisker för dessa resurser med följande funktioner:

- Attackvägar: När känslig dataidentifiering är aktiverad i CSPM-planen (Cloud Security Posture Management) kan du använda attackvägar för att identifiera risken för dataintrång. Läs mer.

- Security Explorer: När identifiering av känsliga data är aktiverat i Defender CSPM-planen kan du använda Cloud Security Explorer för att hitta känsliga datainsikter. Läs mer.

- Säkerhetsaviseringar: När identifiering av känsliga data är aktiverat i Defender for Storage-planen kan du prioritera och utforska pågående hot mot känsliga datalager genom att använda känslighetsfilter Inställningar för säkerhetsaviseringar.

Utforska risker genom angreppsvägar

Visa fördefinierade attackvägar för att identifiera risker för dataintrång och få reparationsrekommendationer på följande sätt:

Öppna Analys av attackvägar i Defender för molnet.

I Riskfaktorer väljer du Känsliga data för att filtrera de datarelaterade attackvägarna.

Granska sökvägarna för dataattacker.

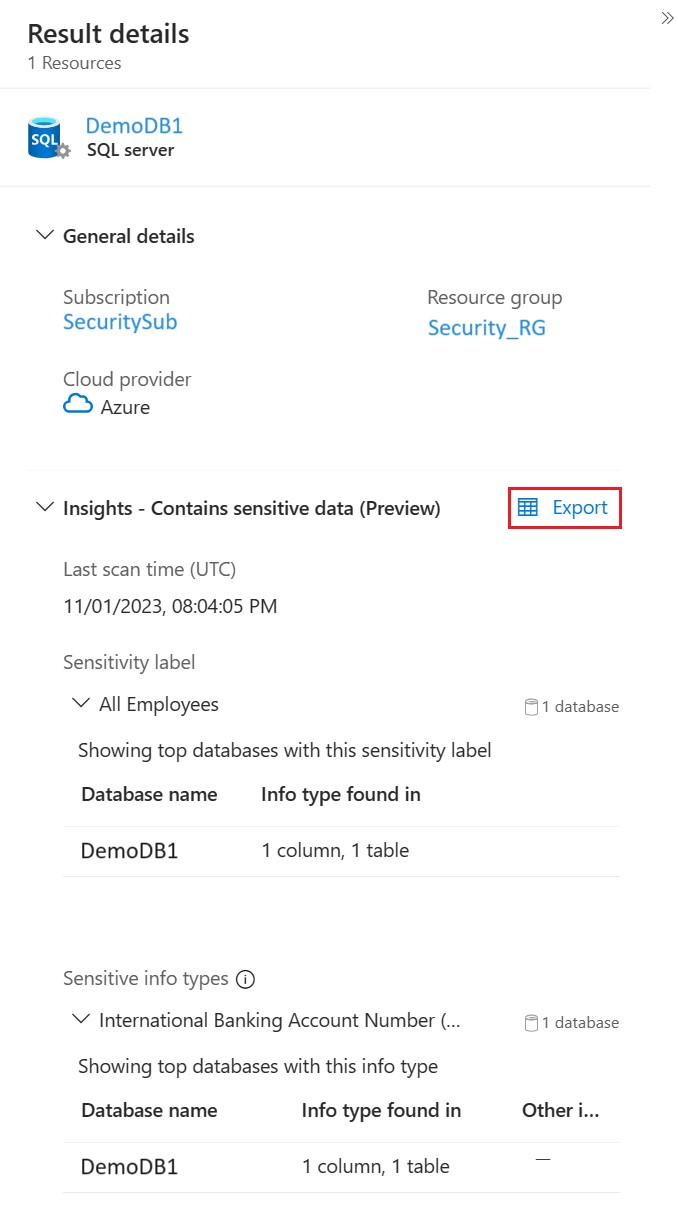

Om du vill visa känslig information som identifierats i dataresurser väljer du resursnamnet >Insights. Expandera sedan insikten Contain sensitive data (Innehåller känsliga data ).

Öppna Aktiva Rekommendationer för riskreduceringssteg.

Andra exempel på attackvägar för känsliga data är:

- "Internetexponerad Azure Storage-container med känsliga data är offentligt tillgänglig"

- "Hanterad databas med överdriven internetexponering och känsliga data tillåter grundläggande (lokal användare/lösenord) autentisering"

- "Den virtuella datorn har hög allvarlighetsgrad och läsbehörighet till ett datalager med känsliga data"

- "Internetexponerad AWS S3 Bucket med känsliga data är offentligt tillgänglig"

- "Privat AWS S3-bucket som replikerar data till Internet exponeras och är offentligt tillgänglig"

- "RDS-ögonblicksbild är offentligt tillgänglig för alla AWS-konton"

Utforska risker med Cloud Security Explorer

Utforska datarisker och exponering i molnsäkerhetsgrafinsikter med hjälp av en frågemall eller genom att definiera en manuell fråga.

Öppna Cloud Security Explorer i Defender för molnet.

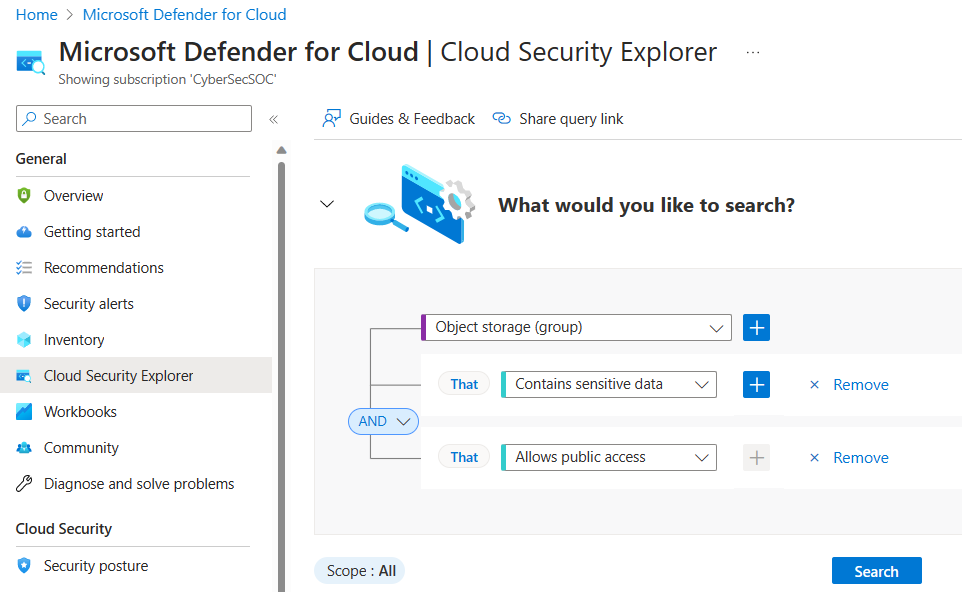

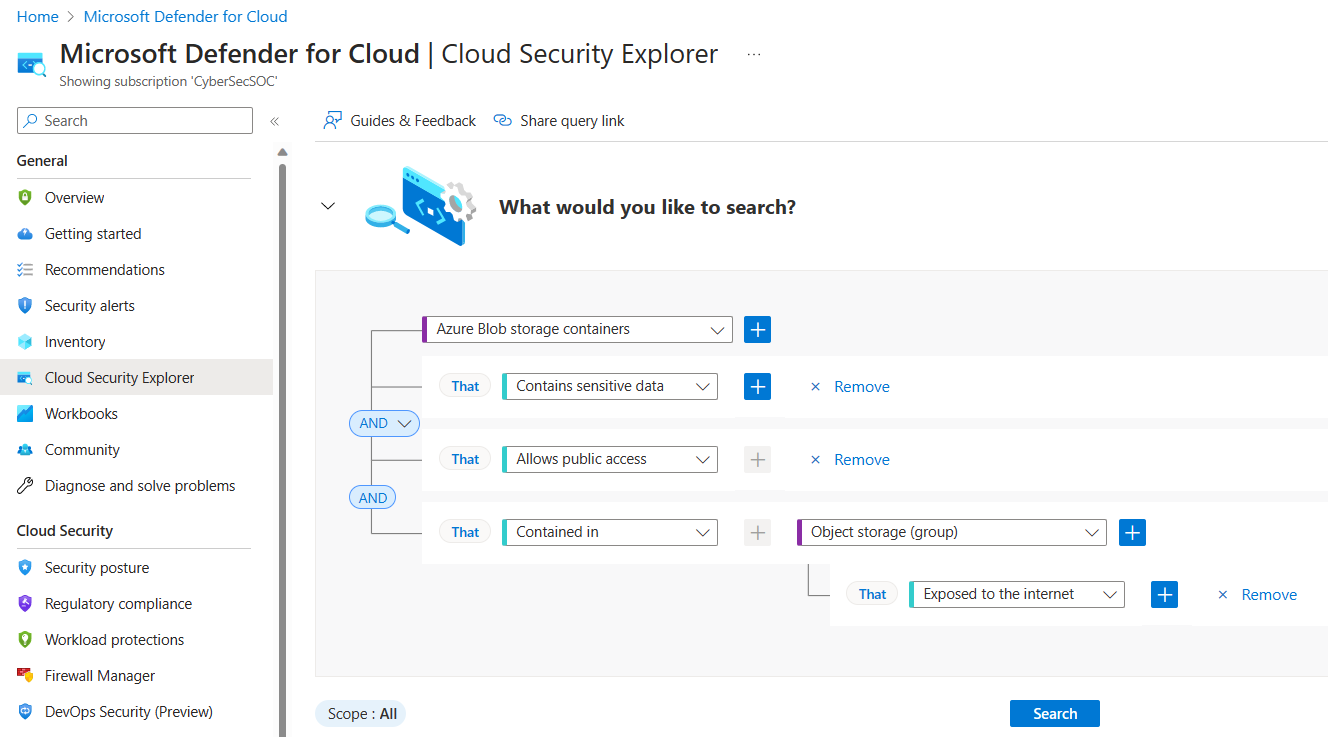

Du kan skapa en egen fråga eller välja en av de känsliga datafrågemallarna >Öppna frågan och ändra den efter behov. Här är ett exempel:

Använda frågemallar

Som ett alternativ till att skapa en egen fråga kan du använda fördefinierade frågemallar. Det finns flera känsliga datafrågemallar. Till exempel:

- Internetexponerade lagringscontainrar med känsliga data som tillåter offentlig åtkomst.

- Internetexponerade S3-bucketar med känsliga data som tillåter offentlig åtkomst

När du öppnar en fördefinierad fråga fylls den i automatiskt och kan justeras efter behov. Här är till exempel de förifyllda fälten för "Internetexponerade lagringscontainrar med känsliga data som tillåter offentlig åtkomst".

Utforska säkerhetsaviseringar för känsliga data

När identifiering av känsliga data är aktiverat i Defender for Storage-planen kan du prioritera och fokusera på aviseringar för aviseringar som påverkar resurser med känsliga data. Läs mer om övervakning av datasäkerhetsaviseringar i Defender för lagring.

För PaaS-databaser och S3-bucketar rapporteras resultaten till Azure Resource Graph (ARG) så att du kan filtrera och sortera efter känslighetsetiketter och typer av känslig information i Defender för molnet blad för inventering, avisering och rekommendation.

Exportera resultat

Det är vanligt att säkerhetsadministratören, som granskar känsliga dataresultat i attackvägar eller säkerhetsutforskaren, saknar direkt åtkomst till datalager. Därför måste de dela resultaten med dataägarna, som sedan kan genomföra ytterligare undersökning.

För det ändamålet använder du Export i insikten Contains sensitive data (Innehåller känsliga data ).

CSV-filen som skapas innehåller:

- Exempelnamn – beroende på resurstyp kan detta vara en databaskolumn, ett filnamn eller ett containernamn.

- Känslighetsetikett – den högst rankade etiketten som finns på den här resursen (samma värde för alla rader).

- Finns i – exempel på fullständig sökväg (filsökväg eller kolumn fullständigt namn).

- Typer av känslig information – identifierade informationstyper per exempel. Om mer än en informationstyp har identifierats läggs en ny rad till för varje informationstyp. Detta är för att möjliggöra en enklare filtreringsupplevelse.

Kommentar

Ladda ned CSV-rapport på sidan Cloud Security Explorer exporterar alla insikter som hämtas av frågan i raw-format (json).

Nästa steg

- Läs mer om attackvägar.

- Läs mer om Cloud Security Explorer.