Ändra programanslutnings- och säkerhetsprinciper för din organisation

Viktigt!

Azure DevOps har inte längre stöd för autentisering med alternativa autentiseringsuppgifter sedan början av den 2 mars 2020. Om du fortfarande använder alternativa autentiseringsuppgifter rekommenderar vi starkt att du byter till en säkrare autentiseringsmetod (till exempel personliga åtkomsttoken). Läs mer.

Lär dig hur du hanterar organisationens säkerhetsprinciper som avgör hur program kan komma åt tjänster och resurser i din organisation. Du kan komma åt de flesta av dessa principer i Organisationens Inställningar.

Förutsättningar

Du måste vara medlem i gruppen Projektsamlingsadministratörer. Organisationsägare är automatiskt medlemmar i den här gruppen.

Hantera en princip

Utför följande steg för att ändra programanslutnings-, säkerhets- och användarprinciper för din organisation i Azure DevOps.

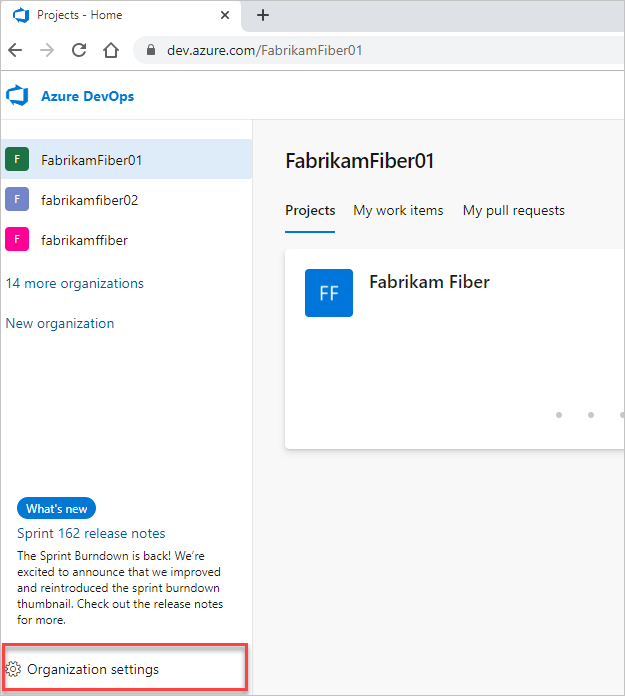

Logga in på din organisation (

https://dev.azure.com/{yourorganization}).Välj

Organisationsinställningar.

Organisationsinställningar.

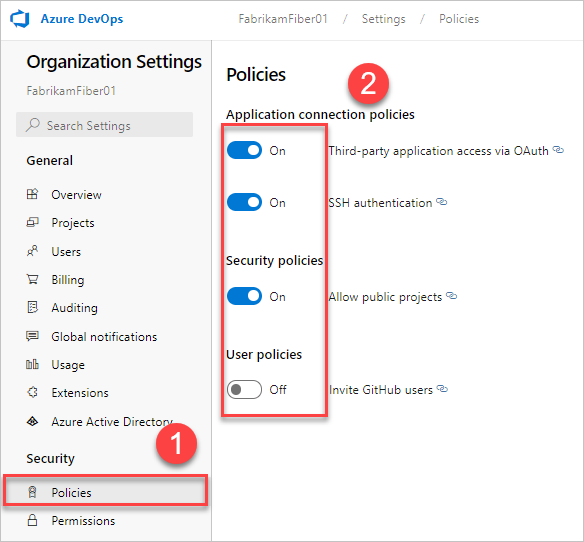

Välj Principer och flytta sedan reglaget till på eller av bredvid principen.

Principer för programanslutning

Program använder ofta följande autentiseringsmetoder för att få åtkomst till din organisation utan att be om användarautentiseringsuppgifter flera gånger:

OAuth för att generera token för åtkomst till REST API:er för Azure DevOps. Alla REST-API:er accepterar OAuth-token och det här är den föredragna integrationsmetoden för personliga åtkomsttoken (PAT). API:er för organisationer, profiler och PAT-hantering stöder endast OAuth.

SSH för att generera krypteringsnycklar för att använda Linux, macOS och Windows som kör Git för Windows, men du kan inte använda Git-autentiseringshanterare eller PAT för HTTPS-autentisering.

PAT:ar för att generera token för:

- Åtkomst till specifika resurser eller aktiviteter, till exempel byggen eller arbetsobjekt

- Klienter, som Xcode och NuGet, som kräver användarnamn och lösenord som grundläggande autentiseringsuppgifter och inte stöder Microsoft-konto- och Microsoft Entra-funktioner, till exempel multifaktorautentisering

- Åtkomst till REST-API:er för Azure DevOps

Som standard tillåter din organisation åtkomst för alla autentiseringsmetoder.

Du kan begränsa åtkomsten för OAuth- och SSH-nycklar genom att inaktivera åtkomsten till dessa programanslutningsprinciper:

- Tredjepartsprogram via OAuth – Aktivera program från tredje part om du vill få åtkomst till resurser i din organisation via OAuth. Den här principen är som standard inaktiverad för alla nya organisationer. Om du vill ha åtkomst till tredjepartsprogram så aktivera den här principen så att dessa appar kan få åtkomst till resurser i din organisation.

- SSH-autentisering – Aktivera program för att ansluta till din organisations Git-lagringsplatser via SSH.

När du nekar åtkomst till en autentiseringsmetod kan inget program komma åt din organisation via den här metoden. Alla program som tidigare hade åtkomst får autentiseringsfel och har inte längre åtkomst till din organisation.

Om du vill ta bort åtkomst för PAT måste du återkalla dem.

Villkorliga åtkomstprinciper

Med Microsoft Entra-ID kan klientorganisationer definiera vilka användare som får åtkomst till Microsoft-resurser via deras cap-funktion (Conditional Access Policy). Med de här inställningarna kan klientadministratören kräva att medlemmar följer något av följande villkor, till exempel måste användaren:

- vara medlem i en specifik säkerhetsgrupp

- tillhör en viss plats och/eller nätverk

- använda ett specifikt operativsystem

- använda en aktiverad enhet i ett hanteringssystem

Beroende på vilka villkor användaren uppfyller kan du sedan kräva multifaktorautentisering eller ange ytterligare kontroller för att få åtkomst eller blockera åtkomst helt och hållet.

CAP-stöd för Azure DevOps

Om du loggar in på webbportalen för en Microsoft Entra-ID-backad organisation kontrollerar Microsoft Entra-ID:t alltid att du kan gå vidare genom att utföra validering för alla CAP:er som har angetts av klientadministratörer.

Azure DevOps kan också utföra ytterligare CAP-validering när du är inloggad och navigera genom Azure DevOps i en Microsoft Entra-ID-backad organisation:

- Om organisationsprincipen "Aktivera validering av IP-principvalidering" är aktiverad kontrollerar vi IP-fäktningsprinciper på både webb- och icke-interaktiva flöden, till exempel cientflöden från tredje part som att använda en PAT med git-åtgärder.

- Inloggningsprinciper kan också tillämpas för PAT:er. Om du använder PAT:er för att göra Microsoft Entra-ID-anrop måste användaren följa alla inloggningsprinciper som har angetts. Om en inloggningsprincip till exempel kräver att en användare loggar in var sjunde dag måste du också logga in var sjunde dag om du vill fortsätta använda PAT för att göra begäranden till Microsoft Entra-ID.

- Om du inte vill att några CAP:er ska tillämpas på Azure DevOps tar du bort Azure DevOps som en resurs för den gemensamma jordbrukspolitiken. Vi kommer inte att utföra org-by-org-tillämpning av CAP:er på Azure DevOps.

Vi stöder endast MFA-principer för webbflöden. Om de inte uppfyller principen för villkorsstyrd åtkomst för icke-interaktiva flöden kommer användaren inte att uppmanas att använda MFA och blockeras i stället.

IP-baserade villkor

Vi stöder principer för villkorlig åtkomst för IP-stängsel för både IPv4- och IPv6-adresser. Om du upptäcker att din IPv6-adress blockeras rekommenderar vi att du kontrollerar att klientadministratören har konfigurerat CAP:er som tillåter din IPv6-adress. På samma sätt kan det hjälpa att inkludera den IPv4-mappade adressen för alla standard-IPv6-adresser i alla CAP-villkor.

Om användarna kommer åt inloggningssidan för Microsoft Entra via en annan IP-adress än den som används för att komma åt Azure DevOps-resurser (vanligt med VPN-tunneltrafik) kontrollerar du vpn-konfigurationen eller nätverksinfrastrukturen för att se till att alla IP-adresser som du använder ingår i klientadministratörens CAP:er.

Relaterade artiklar

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för