Samla in data från Linux-baserade källor med syslog

Varning

Den här artikeln refererar till CentOS, en Linux-distribution som närmar sig EOL-status (End Of Life). Överväg att använda och planera i enlighet med detta. Mer information finns i CentOS End Of Life-vägledningen.

Kommentar

Information om funktionstillgänglighet i amerikanska myndighetsmoln finns i Microsoft Sentinel-tabellerna i Molnfunktionstillgänglighet för amerikanska myndighetskunder.

Syslog är ett protokoll för händelseloggning som är gemensamt för Linux. Du kan använda Syslog-daemonen inbyggd i Linux-enheter och -enheter för att samla in lokala händelser av de typer som du anger och låta den skicka dessa händelser till Microsoft Sentinel med hjälp av Log Analytics-agenten för Linux (kallades tidigare OMS-agenten).

I den här artikeln beskrivs hur du ansluter dina datakällor till Microsoft Sentinel med syslog. Mer information om anslutningsprogram som stöds för den här metoden finns i Referens för dataanslutningsappar.

Lär dig hur du samlar in Syslog med Azure Monitor-agenten, inklusive hur du konfigurerar Syslog och skapar en DCR.

Viktigt!

Log Analytics-agenten dras tillbaka den 31 augusti 2024. Om du använder Log Analytics-agenten i din Microsoft Sentinel-distribution rekommenderar vi att du börjar planera migreringen till AMA. Mer information finns i AMA-migrering för Microsoft Sentinel.

Information om hur du distribuerar Syslog-loggar med Azure Monitor-agenten finns i alternativen för strömmande loggar i CEF- och Syslog-format till Microsoft Sentinel.

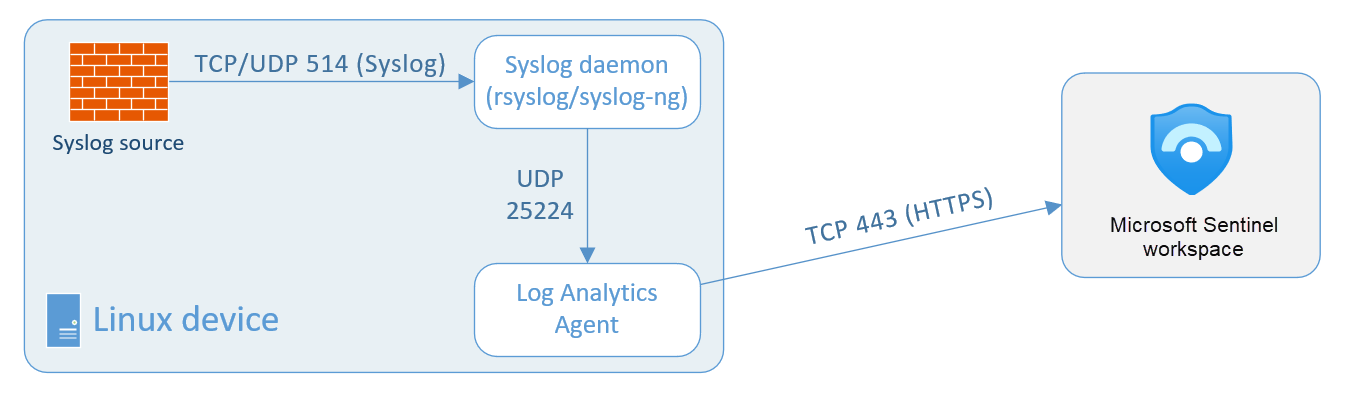

Arkitektur

När Log Analytics-agenten är installerad på den virtuella datorn eller installationen konfigurerar installationsskriptet den lokala Syslog-daemonen för att vidarebefordra meddelanden till agenten på UDP-port 25224. När du har tagit emot meddelandena skickar agenten dem till din Log Analytics-arbetsyta via HTTPS, där de matas in i Syslog-tabellen i Microsoft Sentinel-loggar>.

Mer information finns i Syslog-datakällor i Azure Monitor.

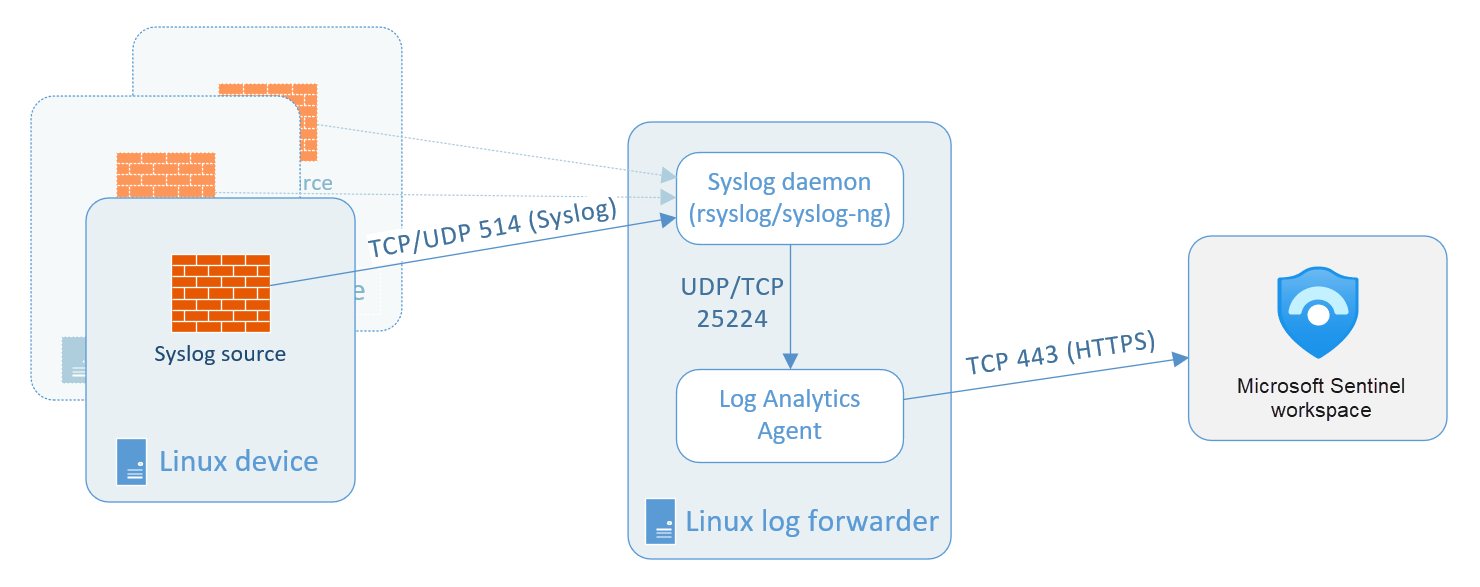

För vissa enhetstyper som inte tillåter lokal installation av Log Analytics-agenten kan agenten installeras i stället på en dedikerad Linux-baserad loggvidare. Den ursprungliga enheten måste konfigureras för att skicka Syslog-händelser till Syslog-daemonen på den här vidarebefordraren i stället för den lokala daemonen. Syslog-daemonen på vidarebefordraren skickar händelser till Log Analytics-agenten via UDP. Om den här Linux-vidarebefordraren förväntas samla in en stor mängd Syslog-händelser skickar syslog-daemon händelser till agenten via TCP i stället. I båda fallen skickar agenten sedan händelserna därifrån till din Log Analytics-arbetsyta i Microsoft Sentinel.

Kommentar

Om din installation stöder Common Event Format (CEF) över Syslog samlas en mer fullständig datauppsättning in och data parsas vid insamling. Du bör välja det här alternativet och följa anvisningarna i Hämta CEF-formaterade loggar från din enhet eller installation till Microsoft Sentinel.

Log Analytics stöder insamling av meddelanden som skickas av daemonerna rsyslog eller syslog-ng , där rsyslog är standard. Standard daemon för syslog på version 5 av Red Hat Enterprise Linux (RHEL), CentOS och Oracle Linux-versionen (sysklog) stöds inte för syslog-händelseinsamling. Om du vill samla in syslog-data från den här versionen av dessa distributioner bör daemonen rsyslog installeras och konfigureras för att ersätta sysklog.

Det finns tre steg för att konfigurera Syslog-samlingen:

Konfigurera din Linux-enhet eller -installation. Detta avser den enhet där Log Analytics-agenten ska installeras, oavsett om det är samma enhet som kommer från händelserna eller en logginsamlare som vidarebefordrar dem.

Konfigurera programmets loggningsinställningar som motsvarar platsen för syslog-daemon som ska skicka händelser till agenten.

Konfigurera själva Log Analytics-agenten. Detta görs inifrån Microsoft Sentinel och konfigurationen skickas till alla installerade agenter.

Förutsättningar

Innan du börjar installerar du lösningen för Syslog från innehållshubben i Microsoft Sentinel. Mer information finns i Identifiera och hantera innehåll i Microsoft Sentinel out-of-the-box.

Konfigurera din Linux-dator eller -installation

På Microsoft Sentinel-navigeringsmenyn väljer du Dataanslutningsprogram.

Välj Syslog i galleriet för anslutningsappar och välj sedan Sidan Öppna anslutningsapp.

Om enhetstypen visas i galleriet för Microsoft Sentinel-dataanslutningar väljer du anslutningsappen för enheten i stället för den allmänna Syslog-anslutningsappen. Om det finns extra eller särskilda instruktioner för din enhetstyp visas de, tillsammans med anpassat innehåll som arbetsböcker och mallar för analysregler, på enhetens anslutningssida.

Installera Linux-agenten. Under Välj var agenten ska installeras:

Datortyp Instruktioner För en virtuell Azure Linux-dator 1. Expandera Installationsagenten på den virtuella Azure Linux-datorn.

2. Välj länken Ladda ned och installera agenten för virtuella Azure Linux-datorer > .

3. På bladet Virtuella datorer väljer du en virtuell dator som agenten ska installeras på och väljer sedan Anslut. Upprepa det här steget för varje virtuell dator som du vill ansluta till.För andra Linux-datorer 1. Expandera Installationsagenten på en Linux-dator som inte är Azure

2. Välj länken Ladda ned och installera agenten för Linux-datorer > som inte är Azure.

3. På bladet Agenthantering väljer du fliken Linux-servrar och kopierar sedan kommandot för Ladda ned och registrera agenten för Linux och kör den på din Linux-dator.

Om du vill behålla en lokal kopia av installationsfilen för Linux-agenten väljer du länken Ladda ned Linux-agent ovanför kommandot "Ladda ned och registrera agent".Kommentar

Se till att du konfigurerar säkerhetsinställningar för dessa enheter enligt organisationens säkerhetsprincip. Du kan till exempel konfigurera nätverksinställningarna så att de överensstämmer med organisationens nätverkssäkerhetsprincip och ändra portarna och protokollen i daemonen så att de överensstämmer med säkerhetskrav.

Använda samma dator för att vidarebefordra både vanliga Syslog - och CEF-meddelanden

Du kan också använda din befintliga CEF-loggvidaredator för att samla in och vidarebefordra loggar från vanliga Syslog-källor. Du måste dock utföra följande steg för att undvika att skicka händelser i båda formaten till Microsoft Sentinel, eftersom det resulterar i duplicering av händelser.

Har redan konfigurerat datainsamling från dina CEF-källor och konfigurerat Log Analytics-agenten:

På varje dator som skickar loggar i CEF-format måste du redigera Syslog-konfigurationsfilen för att ta bort de resurser som används för att skicka CEF-meddelanden. På så sätt skickas inte även de anläggningar som skickas i CEF i Syslog. Mer information om hur du gör detta finns i Konfigurera Syslog på Linux-agenten .

Du måste köra följande kommando på dessa datorer för att inaktivera synkroniseringen av agenten med Syslog-konfigurationen i Microsoft Sentinel. Detta säkerställer att konfigurationsändringen som du gjorde i föregående steg inte skrivs över.

sudo -u omsagent python /opt/microsoft/omsconfig/Scripts/OMS_MetaConfigHelper.py --disable

Konfigurera enhetens loggningsinställningar

Många enhetstyper har egna dataanslutningar som visas i galleriet Dataanslutningar . Vissa av dessa anslutningsappar kräver särskilda ytterligare instruktioner för att konfigurera loggsamlingen korrekt i Microsoft Sentinel. De här instruktionerna kan omfatta implementeringen av en parser baserat på en Kusto-funktion.

Alla anslutningsappar som anges i galleriet visar alla specifika instruktioner på respektive anslutningssida i portalen, samt i deras avsnitt på referenssidan för Microsoft Sentinel-dataanslutningar.

Om anvisningarna på dataanslutningsappens sida i Microsoft Sentinel anger att Kusto-funktionerna distribueras som ASIM-parsare (Advanced Security Information Model) kontrollerar du att ASIM-parsarna har distribuerats till din arbetsyta.

Använd länken på dataanslutningssidan för att distribuera dina parsers eller följ anvisningarna från Microsoft Sentinel GitHub-lagringsplatsen.

Mer information finns i ASIM-parsers (Advanced Security Information Model).

Konfigurera Log Analytics-agenten

Längst ned på bladet Syslog-anslutningsapp väljer du konfigurationslänken Öppna dina > arbetsyteagenter.

På sidan Hantering av äldre agenter lägger du till de faciliteter som anslutningsappen ska samla in. Välj Lägg till anläggning och välj i listrutan över anläggningar.

Lägg till de faciliteter som syslog-installationen innehåller i logghuvudena.

Om du vill använda avvikande SSH-inloggningsidentifiering med de data som du samlar in lägger du till autentisering och authpriv. Mer information finns i följande avsnitt .

När du har lagt till alla faciliteter som du vill övervaka avmarkerar du kryssrutorna för eventuella allvarlighetsgrader som du inte vill samla in. Som standard är alla markerade.

Välj Använd.

På den virtuella datorn eller installationen kontrollerar du att du skickar de faciliteter som du har angett.

Hitta dina data

Om du vill köra frågor mot syslog-loggdata i Loggar skriver du

Syslogi frågefönstret.(Vissa anslutningsappar som använder Syslog-mekanismen kan lagra sina data i andra tabeller än

Syslog. Läs avsnittet om anslutningsappen på referenssidan för Microsoft Sentinel-dataanslutningar.)Du kan använda frågeparametrarna som beskrivs i Använda funktioner i Azure Monitor-loggfrågor för att parsa dina Syslog-meddelanden. Du kan sedan spara frågan som en ny Log Analytics-funktion och använda den som en ny datatyp.

Konfigurera Syslog-anslutningsappen för avvikande SSH-inloggningsidentifiering

Viktigt!

Avvikande SSH-inloggningsidentifiering finns för närvarande i FÖRHANDSVERSION. Se kompletterande användningsvillkor för Förhandsversioner av Microsoft Azure för ytterligare juridiska villkor som gäller för Azure-funktioner som är i betaversion, förhandsversion eller på annat sätt ännu inte har släppts i allmän tillgänglighet.

Microsoft Sentinel kan tillämpa maskininlärning (ML) på syslog-data för att identifiera avvikande SSH-inloggningsaktivitet (Secure Shell). Scenarier är:

Omöjlig resa – när två lyckade inloggningshändelser inträffar från två platser som är omöjliga att nå inom tidsramen för de två inloggningshändelserna.

Oväntad plats – platsen där en lyckad inloggningshändelse inträffade är misstänkt. Platsen har till exempel inte setts nyligen.

Den här identifieringen kräver en specifik konfiguration av Syslog-dataanslutningen:

För steg 2 under Konfigurera Log Analytics-agenten ovan kontrollerar du att både autentisering och authpriv har valts som anläggningar att övervaka och att alla allvarlighetsgraderna har valts.

Tillåt tillräckligt med tid för att syslog-information ska samlas in. Gå sedan till Microsoft Sentinel – Loggar och kopiera och klistra in följande fråga:

Syslog | where Facility in ("authpriv","auth") | extend c = extract( "Accepted\\s(publickey|password|keyboard-interactive/pam)\\sfor ([^\\s]+)",1,SyslogMessage) | where isnotempty(c) | countÄndra tidsintervallet om det behövs och välj Kör.

Om det resulterande antalet är noll bekräftar du konfigurationen av anslutningsappen och att de övervakade datorerna har en lyckad inloggningsaktivitet för den tidsperiod som du angav för din fråga.

Om det resulterande antalet är större än noll är dina syslog-data lämpliga för avvikande SSH-inloggningsidentifiering. Du aktiverar den här identifieringen från analysregelmallar>> (förhandsversion) Avvikande SSH-inloggningsidentifiering.

Nästa steg

I det här dokumentet har du lärt dig hur du ansluter lokala Syslog-enheter till Microsoft Sentinel. Mer information om Microsoft Sentinel finns i följande artiklar:

- Lär dig hur du får insyn i dina data och potentiella hot.

- Kom igång med att identifiera hot med Microsoft Sentinel.

- Använd arbetsböcker för att övervaka dina data.