Konfigurera Azure VPN-klient för P2S-certifikatautentiseringsanslutningar – Windows

Om din punkt-till-plats-VPN-gateway (P2S) är konfigurerad för att använda OpenVPN och certifikatautentisering kan du ansluta till ditt virtuella nätverk med hjälp av Azure VPN-klienten eller OpenVPN-klienten. Den här artikeln beskriver hur du konfigurerar Azure VPN-klienten och ansluter till ditt virtuella nätverk.

Innan du börjar

Den här artikeln förutsätter att du redan har utfört följande krav:

- Du skapade och konfigurerade vpn-gatewayen för punkt-till-plats-certifikatautentisering och OpenVPN-tunneltypen. Se Konfigurera serverinställningar för P2S VPN Gateway-anslutningar – certifikatautentisering för steg.

- Du genererade klientcertifikat och laddade ned VPN-klientkonfigurationsfilerna. Se Punkt-till-plats-VPN-klienter: certifikatautentisering – Windows

Innan du påbörjar klientkonfigurationsstegen kontrollerar du att du har rätt konfigurationsartikel för VPN-klienten. Följande tabell visar de konfigurationsartiklar som är tillgängliga för VPN Gateway punkt-till-plats VPN-klienter. Stegen skiljer sig åt beroende på autentiseringstyp, tunneltyp och klientoperativsystem.

| Autentisering | Tunneltyp | Generera konfigurationsfiler | Konfigurera VPN-klient |

|---|---|---|---|

| Azure-certifikat | IKEv2, SSTP | Windows | Intern VPN-klient |

| Azure-certifikat | OpenVPN | Windows | - OpenVPN-klient - Azure VPN-klient |

| Azure-certifikat | IKEv2, OpenVPN | macOS-iOS | macOS-iOS |

| Azure-certifikat | IKEv2, OpenVPN | Linux | Linux |

| Microsoft Entra ID | OpenVPN (SSL) | Windows | Windows |

| Microsoft Entra ID | OpenVPN (SSL) | macOS | macOS |

| RADIUS – certifikat | - | Artikel | Artikel |

| RADIUS – lösenord | - | Artikel | Artikel |

| RADIUS – andra metoder | - | Artikel | Artikel |

Anslut ionskrav

För att ansluta till Azure kräver varje anslutande klientdator följande:

- Azure VPN-klientprogramvaran måste vara installerad på varje klientdator.

- Azure VPN-klientprofilen måste konfigureras med hjälp av den nedladdade azurevpnconfig.xml konfigurationsfilen.

- Klientdatorn måste ha ett klientcertifikat som är installerat lokalt.

Visa konfigurationsfiler

Konfigurationspaketet för VPN-klientprofilen innehåller specifika mappar. Filerna i mapparna innehåller de inställningar som krävs för att konfigurera VPN-klientprofilen på klientdatorn. Filerna och inställningarna som de innehåller är specifika för VPN-gatewayen och typen av autentisering och tunnel som vpn-gatewayen är konfigurerad att använda.

Leta upp och packa upp konfigurationspaketet för VPN-klientprofilen som du genererade. För certifikatautentisering och OpenVPN visas mappen AzureVPN . Leta upp filen azurevpnconfig.xml . Den här filen innehåller de inställningar som du använder för att konfigurera VPN-klientprofilen.

Om du inte ser filen kontrollerar du följande:

- Kontrollera att VPN-gatewayen har konfigurerats för att använda tunneltypen OpenVPN.

- Om du använder Microsoft Entra-autentisering kanske du inte har någon AzureVPN-mapp. Se konfigurationsartikeln för Microsoft Entra-ID i stället.

Ladda ned Azure VPN-klienten

Ladda ned den senaste versionen av Azure VPN-klientens installationsfiler med någon av följande länkar:

- Installera med hjälp av klientinstallationsfiler: https://aka.ms/azvpnclientdownload.

- Installera direkt när du är inloggad på en klientdator: Microsoft Store.

Installera Azure VPN-klienten på varje dator.

Kontrollera att Azure VPN-klienten har behörighet att köras i bakgrunden. Anvisningar finns i Windows-bakgrundsappar.

Om du vill verifiera den installerade klientversionen öppnar du Azure VPN-klienten. Gå till slutet av klienten och klicka på ... -> ? Hjälp. I den högra rutan kan du se klientversionsnumret.

Konfigurera Azure VPN-klientprofilen

Öppna Azure VPN-klienten.

Välj + längst ned till vänster på sidan och välj sedan Importera.

I fönstret navigerar du till filen azurevpnconfig.xml , väljer den och väljer sedan Öppna.

I listrutan Certifikatinformation väljer du namnet på det underordnade certifikatet (klientcertifikatet). Till exempel P2SChildCert. Du kan också (valfritt) välja en sekundär profil.

Om du inte ser något klientcertifikat i listrutan Certifikatinformation måste du avbryta och åtgärda problemet innan du fortsätter. Det är möjligt att något av följande är sant:

- Klientcertifikatet installeras inte lokalt på klientdatorn.

- Det finns flera certifikat med exakt samma namn installerade på den lokala datorn (vanliga i testmiljöer).

- Det underordnade certifikatet är skadat.

När importen har verifierats (importeras utan fel) väljer du Spara.

Leta upp VPN-anslutningen i den vänstra rutan och välj sedan Anslut.

Valfria inställningar för Azure VPN-klienten

I följande avsnitt beskrivs valfria konfigurationsinställningar som är tillgängliga för Azure VPN-klienten.

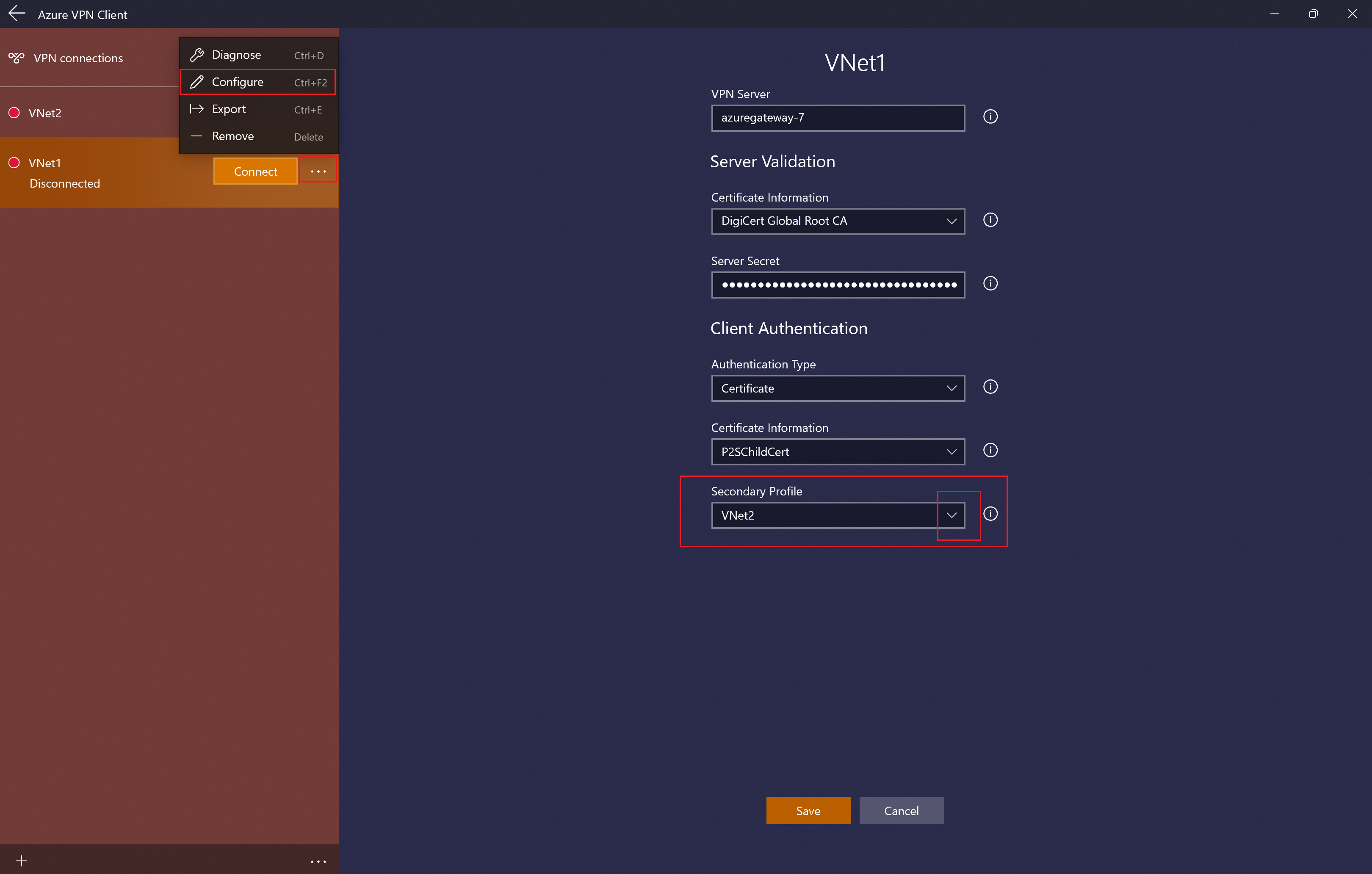

Sekundär profil

Azure VPN-klienten ger hög tillgänglighet för klientprofiler. Genom att lägga till en sekundär klientprofil får klienten ett mer motståndskraftigt sätt att komma åt VPN. Om det uppstår ett regionfel eller om det inte går att ansluta till den primära VPN-klientprofilen ansluter Azure VPN-klienten automatiskt till den sekundära klientprofilen utan att orsaka några störningar.

Den här funktionen kräver Azure VPN Client version 2.2124.51.0, som för närvarande håller på att distribueras. I det här exemplet lägger vi till en sekundär profil i en redan befintlig profil.

Om klienten inte kan ansluta till VNet1 med hjälp av inställningarna i det här exemplet ansluter den automatiskt till VNet2 utan att orsaka störningar.

Lägg till ytterligare en VPN-klientprofil i Azure VPN-klienten. I det här exemplet har vi lagt till en profil för att ansluta till VNet2.

Gå sedan till VNet1-profilen och klicka på "..." och sedan Konfigurera.

I listrutan Sekundär profil väljer du profilen för VNet2. Spara sedan inställningarna.

Anpassade inställningar: DNS och routning

Du kan konfigurera Azure VPN-klienten med valfria konfigurationsinställningar, till exempel fler DNS-servrar, anpassad DNS, tvingad tunneltrafik, anpassade vägar och andra inställningar. En beskrivning av de tillgängliga inställningarna och konfigurationsstegen finns i Valfria inställningar för Azure VPN Client.

Nästa steg

Punkt-till-plats-konfigurationsstegpunkt-till-plats-VPN-klienter: certifikatautentisering – Windows