Felsöka åtkomst- och sessionskontroller för slutanvändare

Den här artikeln innehåller Microsoft Defender för molnet Apps-administratörer med vägledning om hur du undersöker och löser vanliga problem med åtkomst- och sessionskontroll som slutanvändare upplever.

Kontrollera minimikraven

Innan du börjar felsöka kontrollerar du att din miljö uppfyller följande minimikrav för åtkomst- och sessionskontroller.

| Krav | Beskrivning |

|---|---|

| Licensiering | Kontrollera att du har en giltig licens för Microsoft Defender för molnet Apps. |

| Enkel inloggning (SSO) | Appar måste konfigureras med någon av lösningarna för enkel inloggning (SSO) som stöds: – Microsoft Entra-ID med SAML 2.0 eller OpenID Anslut 2.0 – Icke-Microsoft IdP med SAML 2.0 |

| Stöd för webbläsare | Sessionskontroller är tillgängliga för webbläsarbaserade sessioner i de senaste versionerna av följande webbläsare: – Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari Skydd i webbläsaren för Microsoft Edge har också specifika krav, inklusive användaren som är inloggad med sin arbetsprofil. Mer information finns i Krav för webbläsarskydd. |

| Driftstopp | Defender för molnet Apps kan du definiera standardbeteendet som ska tillämpas om det uppstår avbrott i tjänsten, till exempel om en komponent inte fungerar korrekt. Du kan till exempel välja att härda (blockera) eller kringgå (tillåt) användare från att vidta åtgärder på potentiellt känsligt innehåll när de normala principkontrollerna inte kan tillämpas. Om du vill konfigurera standardbeteendet under systemavbrott går du till Inställningar> Villkorlig åtkomstappkontroll>Standardbeteende>Tillåt eller Blockera åtkomst i Microsoft Defender XDR. |

Sidan Användarövervakning visas inte

När du dirigerar en användare via Defender för molnet Apps kan du meddela användaren att deras session övervakas. Som standard är sidan för användarövervakning aktiverad.

I det här avsnittet beskrivs de felsökningssteg som vi rekommenderar att du vidtar om sidan för användarövervakning är aktiverad men inte visas som förväntat.

Rekommenderade åtgärder

I Microsoft Defender-portalen väljer du Inställningar> Molnappar.

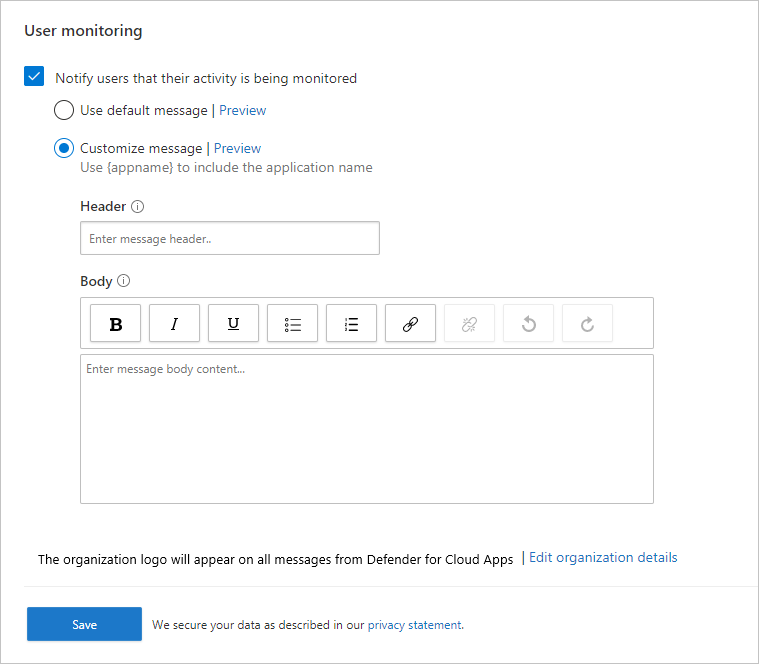

Under Appkontroll för villkorsstyrd åtkomst väljer du Användarövervakning. Den här sidan visar tillgängliga alternativ för användarövervakning i Defender för molnet Appar. För exmaple:

Kontrollera att alternativet Meddela användare om att deras aktivitet övervakas är valt.

Välj om du vill använda standardmeddelandet eller ange ett anpassat meddelande:

Meddelandetyp Details Standardvärde Rubrik:

Åtkomst till [Appnamn visas här] övervakas

Brödtext:

För förbättrad säkerhet tillåter din organisation åtkomst till [Appnamn visas här] i övervakningsläge. Åtkomst är endast tillgängligt från en webbläsare.Egen Rubrik:

Använd den här rutan om du vill ange en anpassad rubrik för att informera användarna om att de övervakas.

Brödtext:

Använd den här rutan om du vill lägga till annan anpassad information för användaren, till exempel vem som ska kontaktas med frågor, och stöder följande indata: oformaterad text, RTF, hyperlänkar.Välj Förhandsgranska för att verifiera den användarövervakningssida som visas innan du öppnar en app.

Välj Spara.

Det går inte att komma åt appen från en annan identitetsprovider än Microsoft

Om en slutanvändare får ett allmänt fel efter att ha loggat in på en app från en identitetsprovider som inte är microsoft verifierar du IdP-konfigurationen som inte kommer från Microsoft.

Rekommenderade åtgärder

I Microsoft Defender-portalen väljer du Inställningar> Molnappar.

Under Anslut appar väljer du Appar för appkontroll för villkorsstyrd åtkomst.

I listan över appar, på raden där appen du inte kan komma åt visas, väljer du de tre punkterna i slutet av raden och väljer sedan Redigera app.

Kontrollera att SAML-certifikatet som laddades upp är korrekt.

Kontrollera att giltiga URL:er för enkel inloggning finns i appkonfigurationen.

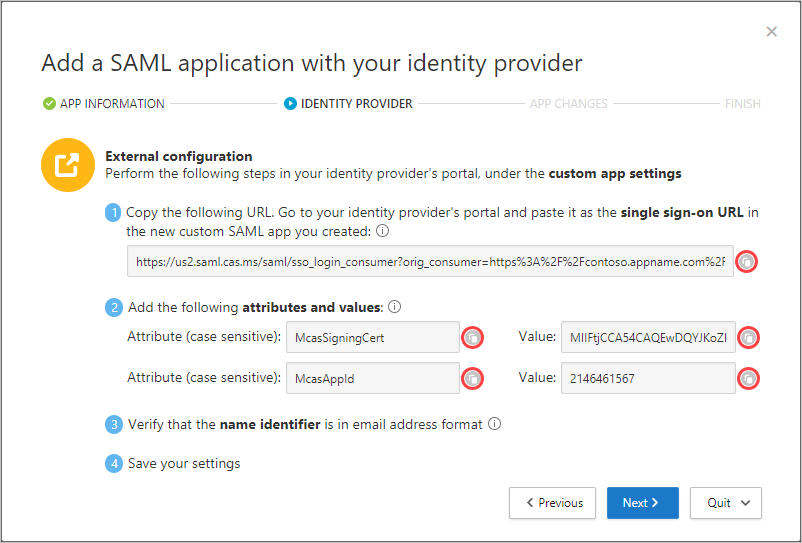

Kontrollera att attributen och värdena i den anpassade appen återspeglas i inställningarna för identitetsprovidern.

Till exempel:

.

.Om du fortfarande inte kan komma åt appen öppnar du ett supportärende.

Sidan Något gick fel visas

Ibland under en proxied session kan sidan Något gick fel visas. Detta kan inträffa i följande fall:

- En användare loggar in efter att ha varit inaktiv ett tag

- Det tar längre tid än förväntat att uppdatera webbläsaren och sidinläsningen

- IdP-appen som inte är från Microsoft är inte korrekt konfigurerad

Rekommenderade åtgärder

Om slutanvändaren försöker komma åt en app som har konfigurerats med ett icke-Microsoft-IdP läser du Inte åtkomst till appen från en icke-Microsoft-IdP och appstatus: Fortsätt installationen.

Om slutanvändaren oväntat nådde den här sidan gör du följande:

- Starta om webbläsarsessionen.

- Rensa historik, cookies och cacheminne från webbläsaren.

Urklippsåtgärder eller filkontroller blockeras inte

Möjligheten att blockera Urklippsåtgärder som klipp ut, kopiera, klistra in och filkontroller som nedladdning, uppladdning och utskrift krävs för att förhindra scenarier med dataexfiltrering och infiltration.

Den här möjligheten gör det möjligt för företag att balansera säkerhet och produktivitet för slutanvändare. Om du har problem med de här funktionerna använder du följande steg för att undersöka problemet.

Kommentar

Klipp ut, kopiera och klistra in blockeras inte för data i samma Excel-dokument. Endast kopiering till externa platser blockeras.

Rekommenderade åtgärder

Om sessionen är proxied använder du följande steg för att verifiera principen:

I Microsoft Defender-portalen går du till Cloud Apps och väljer Aktivitetslogg.

Använd det avancerade filtret, välj Tillämpad åtgärd och ange dess värde lika med Blockerad.

Kontrollera att det finns blockerade filaktiviteter:

Om det finns en aktivitet expanderar du aktivitetslådan genom att klicka på aktiviteten.

På fliken Allmänt i aktivitetslådan väljer du länken matchade principer för att kontrollera att den princip som du framtvingade finns.

Om du inte ser din princip kan du läsa Problem när du skapar åtkomst- och sessionsprinciper.

Om du ser Åtkomst blockerad/tillåten på grund av standardbeteendet anger detta att systemet var nere och att standardbeteendet tillämpades.

Om du vill ändra standardbeteendet går du till Microsoft Defender-portalen och väljer Inställningar. Välj sedan Cloud Apps. Under Appkontroll för villkorsstyrd åtkomst väljer du Standardbeteende och anger standardbeteendet till Tillåt eller Blockera åtkomst.

Gå till Microsoft 365-administratörsportalen och övervaka meddelanden om systemavbrott.

Om du fortfarande inte kan se blockerad aktivitet öppnar du ett supportärende.

Nedladdningar skyddas inte

Som slutanvändare kan det vara nödvändigt att ladda ned känsliga data på en ohanterad enhet. I dessa scenarier kan du skydda dokument med Microsoft Purview Information Protection.

Om slutanvändaren inte kan kryptera dokumentet använder du följande steg för att undersöka problemet.

Rekommenderade åtgärder

I Microsoft Defender-portalen går du till Cloud Apps och väljer Aktivitetslogg.

Använd det avancerade filtret, välj Tillämpad åtgärd och ange dess värde lika med Skyddat.

Kontrollera att det finns blockerade filaktiviteter:

Om det finns en aktivitet expanderar du aktivitetslådan genom att klicka på aktiviteten

På fliken Allmänt i aktivitetslådan väljer du länken matchade principer för att kontrollera att den princip som du framtvingade finns.

Om du inte ser din princip kan du läsa Problem när du skapar åtkomst- och sessionsprinciper.

Om du ser Åtkomst blockerad/tillåten på grund av standardbeteendet anger detta att systemet var nere och att standardbeteendet tillämpades.

Om du vill ändra standardbeteendet går du till Microsoft Defender-portalen och väljer Inställningar. Välj sedan Cloud Apps. Under Appkontroll för villkorsstyrd åtkomst väljer du Standardbeteende och anger standardbeteendet till Tillåt eller Blockera åtkomst.

Gå till Microsoft 365 Service Health-instrumentpanelen och övervaka meddelanden om systemavbrott.

Om du skyddar filen med en AIP-etikett eller anpassade behörigheter kontrollerar du i aktivitetsbeskrivningen att filnamnstillägget är en av följande filtyper som stöds:

Ord: docm, docx, dotm, dotx

Excel: xlam, xlsm, xlsx, xltx

PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

PDF om enhetlig etikettering är aktiverat

Om filtypen inte stöds kan du i sessionsprincipen välja Blockera nedladdning av alla filer som inte stöds av det interna skyddet eller där det interna skyddet misslyckas.

Om du fortfarande inte kan se blockerad aktivitet öppnar du ett supportärende.

Navigera till en viss URL för en suffixapp och landa på en allmän sida

I vissa scenarier kan navigering till en länk leda till att användaren hamnar på appens startsida i stället för länkens fullständiga sökväg.

Dricks

Defender för molnet Apps har en lista över appar som är kända för att drabbas av kontextförlust. Mer information finns i Begränsningar för kontextförlust.

Rekommenderade åtgärder

Om du använder en annan webbläsare än Microsoft Edge och en användare hamnar på appens startsida i stället för den fullständiga sökvägen till länken löser du problemet genom att lägga .mcas.ms till den ursprungliga URL:en.

Om den ursprungliga URL:en till exempel är:

https://www.github.com/organization/threads/threadnumber, ändra till https://www.github.com.mcas.ms/organization/threads/threadnumber

Microsoft Edge-användare drar nytta av webbläsarskydd, omdirigeras inte till en omvänd proxy och bör inte behöva suffixet .mcas.ms tillagt. Öppna ett supportärende för appar som drabbas av kontextförlust.

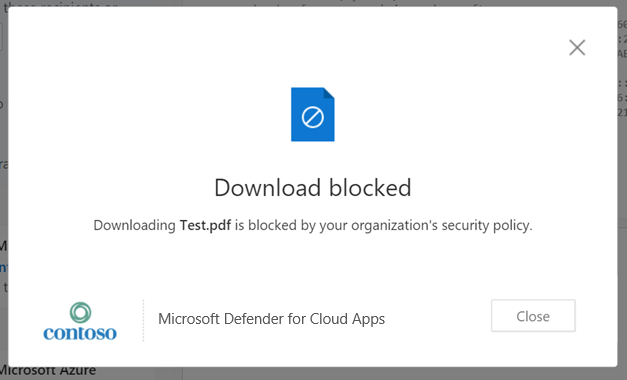

Blockera nedladdningar gör att PDF-förhandsversioner blockeras

Ibland, när du förhandsgranskar eller skriver ut PDF-filer, initierar appar en nedladdning av filen. Detta gör att Defender för molnet-appar ingriper för att säkerställa att nedladdningen blockeras och att data inte läcker ut från din miljö.

Om du till exempel har skapat en sessionsprincip för att blockera nedladdningar för Outlook Web Access (OWA) kan förhandsgranskning eller utskrift av PDF-filer blockeras med ett meddelande som liknar detta:

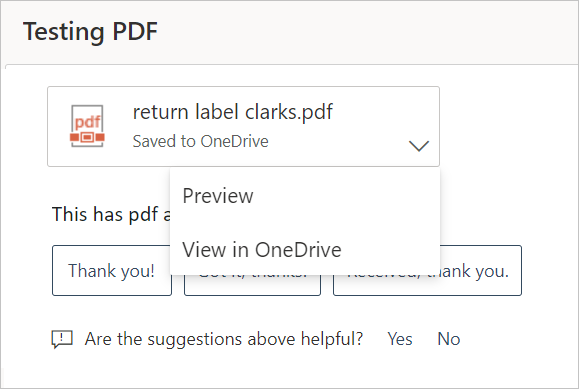

För att tillåta förhandsversionen bör en Exchange-administratör utföra följande steg:

Anslut till modulen. Mer information finns i Anslut till Exchange Online PowerShell.

När du har anslutit till Exchange Online PowerShell använder du cmdleten Set-OwaMailboxPolicy för att uppdatera parametrarna i principen:

Set-OwaMailboxPolicy -Identity OwaMailboxPolicy-Default -DirectFileAccessOnPrivateComputersEnabled $false -DirectFileAccessOnPublicComputersEnabled $falseKommentar

Principen OwaMailboxPolicy-Default är OWA-standardprincipnamnet i Exchange Online. Vissa kunder kan ha distribuerat ytterligare eller skapat en anpassad OWA-princip med ett annat namn. Om du har flera OWA-principer kan de tillämpas på specifika användare. Därför måste du även uppdatera dem för att få fullständig täckning.

När dessa parametrar har angetts kör du ett test på OWA med en PDF-fil och en sessionsprincip som konfigurerats för att blockera nedladdningar. Alternativet Ladda ned bör tas bort från listrutan och du kan förhandsgranska filen. Till exempel:

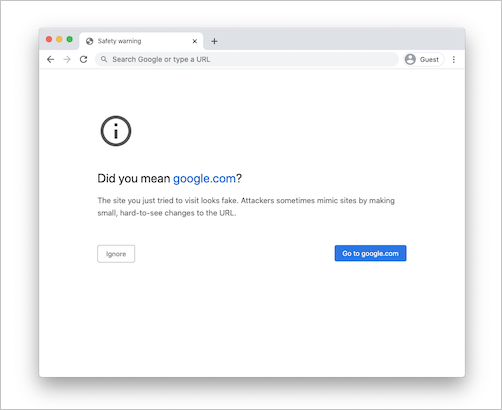

Liknande webbplatsvarning visas

Skadliga aktörer kan skapa URL:er som liknar andra webbplatsers URL:er för att personifiera och lura användare att tro att de bläddrar till en annan webbplats. Vissa webbläsare försöker identifiera det här beteendet och varna användarna innan de kommer åt URL:en eller blockerar åtkomsten.

I vissa sällsynta fall får användare under sessionskontroll ett meddelande från webbläsaren som anger misstänkt webbplatsåtkomst. Anledningen till detta är att webbläsaren behandlar den suffixade domänen (till exempel: .mcas.ms) som misstänkt.

Det här meddelandet visas bara för Chrome-användare, eftersom Microsoft Edge-användare drar nytta av webbläsarskydd utan omvänd proxyarkitektur. Till exempel:

Om du får ett meddelande som det här kontaktar du Microsofts support för att kontakta den med relevant webbläsarleverantör.

Andra inloggningen (kallas även "andra inloggningen")

Vissa program har mer än en djuplänk för att logga in. Om du inte definierar inloggningslänkarna i appinställningarna kan användarna omdirigeras till en okänd sida när de loggar in och blockerar deras åtkomst.

Integreringen mellan IP-adresser som Microsoft Entra-ID baseras på att fånga upp en appinloggning och omdirigera den. Det innebär att webbläsarinloggningar inte kan styras direkt utan att utlösa en andra inloggning. För att utlösa en andra inloggning måste vi använda en andra inloggnings-URL specifikt för det ändamålet.

Om appen använder en nonce kan den andra inloggningen vara transparent för användare, eller så uppmanas de att logga in igen.

Om det inte är transparent för slutanvändaren lägger du till den andra inloggnings-URL:en i appinställningarna:

Gå till "inställningar"'Molnappar''anslutna appar'''Appar för appkontroll för villkorsstyrd åtkomst'

Välj relevant app och välj sedan de tre punkterna.

Välj Redigera app\Avancerad inloggningskonfiguration.

Lägg till den andra inloggnings-URL:en enligt beskrivningen på felsidan.

Om du är säker på att appen inte använder en nonce kan du inaktivera detta genom att redigera appinställningarna enligt beskrivningen i Långsamma inloggningar.

Fler saker att tänka på när du felsöker appar

När du felsöker appar finns det några saker att tänka på:

Stöd för sessionskontroller för moderna webbläsare Defender för molnet Apps-sessionskontroller innehåller nu stöd för den nya Microsoft Edge-webbläsaren baserat på Chromium. Vi fortsätter att stödja de senaste versionerna av Internet Explorer och den äldre versionen av Microsoft Edge, men stödet är begränsat och vi rekommenderar att du använder den nya Microsoft Edge-webbläsaren.

Sessionskontroller skyddar begränsningen Samautentiseringsetiketter under åtgärden "skydda" stöds inte av Defender för molnet Apps-sessionskontroller. Mer information finns i Aktivera samtidig autentisering för filer som krypterats med känslighetsetiketter.

Nästa steg

Mer information finns i Felsöka åtkomst- och sessionskontroller för administratörsanvändare.