Felsöka åtkomst- och sessionskontroller för administratörsanvändare

Den här artikeln innehåller Microsoft Defender för molnet Apps-administratörer med vägledning om hur du undersöker och löser vanliga problem med åtkomst- och sessionskontroll som administratörer upplever.

Kommentar

Felsökning som rör proxyfunktioner är endast relevant för sessioner som inte har konfigurerats för skydd i webbläsaren med Microsoft Edge.

Kontrollera minimikraven

Innan du börjar felsöka kontrollerar du att din miljö uppfyller följande minimikrav för åtkomst- och sessionskontroller.

| Krav | Beskrivning |

|---|---|

| Licensiering | Kontrollera att du har en giltig licens för Microsoft Defender för molnet Apps. |

| Enkel inloggning (SSO) | Appar måste konfigureras med någon av de SSO-lösningar som stöds: – Microsoft Entra-ID med SAML 2.0 eller OpenID Anslut 2.0 – Icke-Microsoft IdP med SAML 2.0 |

| Stöd för webbläsare | Sessionskontroller är tillgängliga för webbläsarbaserade sessioner i de senaste versionerna av följande webbläsare: – Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari Skydd i webbläsaren för Microsoft Edge har också specifika krav, inklusive användaren som är inloggad med sin arbetsprofil. Mer information finns i Krav för webbläsarskydd. |

| Driftstopp | Defender för molnet Apps kan du definiera standardbeteendet som ska tillämpas om det uppstår avbrott i tjänsten, till exempel om en komponent inte fungerar korrekt. När de normala principkontrollerna till exempel inte kan tillämpas kan du välja att härda (blockera) eller kringgå (tillåt) användare från att vidta åtgärder på potentiellt känsligt innehåll. Om du vill konfigurera standardbeteendet under systemavbrott går du till Inställningar> Villkorlig åtkomstappkontroll>Standardbeteende>Tillåt eller Blockera åtkomst i Microsoft Defender XDR. |

Krav för webbläsarskydd

Om du använder webbläsarskydd med Microsoft Edge och fortfarande hanteras av en omvänd proxy kontrollerar du att du uppfyller följande ytterligare krav:

Funktionen är aktiverad i dina Defender XDR-inställningar. Mer information finns i Konfigurera inställningar för webbläsarskydd.

Alla principer som användaren omfattas av stöds för Microsoft Edge för företag. Om en användare hanteras av en annan princip som inte stöds av Microsoft Edge för företag hanteras de alltid av den omvända proxyn. Mer information finns i Krav för webbläsarskydd.

Du använder en plattform som stöds, inklusive ett operativsystem som stöds, identitetsplattform och Edge-version. Mer information finns i Krav för webbläsarskydd.

Referens för felsökningsproblem för administratörer

Använd följande tabell för att hitta problemet som du försöker felsöka:

Problem med nätverksvillkor

Vanliga problem med nätverksvillkor som du kan stöta på är:

Nätverksfel när du navigerar till en webbläsarsida

När du först konfigurerar åtkomst- och sessionskontroller för Defender för molnet Appar för en app kan vanliga nätverksfel uppstå: Den här webbplatsen är inte säker och Det finns ingen internetanslutning. Dessa meddelanden kan tyda på ett allmänt nätverkskonfigurationsfel.

Rekommenderade åtgärder

Konfigurera brandväggen så att den fungerar med Defender för molnet Apps med hjälp av De Azure IP-adresser och DNS-namn som är relevanta för din miljö.

- Lägg till utgående port 443 för följande IP-adresser och DNS-namn för ditt Defender för molnet Apps-datacenter.

- Starta om enheten och webbläsarsessionen

- Kontrollera att inloggningen fungerar som förväntat

Aktivera TLS 1.2 i webbläsarens internetalternativ. Till exempel:

Webbläsare Steg Microsoft Internet Explorer 1. Öppna Internet Explorer

2. Välj fliken Förköp av verktyg>i Internetalternativ>

3. Under Säkerhet väljer du TLS 1.2

4. Välj Använd och välj sedan OK

5. Starta om webbläsaren och kontrollera att du har åtkomst till appenMicrosoft Edge/Edge Chromium 1. Öppna sökningen från aktivitetsfältet och sök efter "Internetalternativ"

2. Välj Internetalternativ

3. Under Säkerhet väljer du TLS 1.2

4. Välj Använd och välj sedan OK

5. Starta om webbläsaren och kontrollera att du har åtkomst till appenGoogle Chrome 1. Öppna Google Chrome

2. Längst upp till höger väljer du Fler (3 lodräta punkter) > Inställningar

3. Längst ned väljer du Avancerat

4. Under System väljer du Öppna proxyinställningar

5. På fliken Avancerat går du till Säkerhet och väljer TLS 1.2

6. Välj OK

7. Starta om webbläsaren och kontrollera att du har åtkomst till appenMozilla Firefox 1. Öppna Mozilla Firefox

2. I adressfältet och sök efter "about:config"

3. I sökrutan söker du efter "TLS"

4. Dubbelklicka på posten för security.tls.version.min

5. Ange heltalsvärdet till 3 för att framtvinga TLS 1.2 som den lägsta version som krävs

6. Välj Spara (markera till höger om värderutan)

7. Starta om webbläsaren och kontrollera att du har åtkomst till appenSafari Om du använder Safari version 7 eller senare aktiveras TLS 1.2 automatiskt

Defender för molnet Apps använder TLS-protokoll (Transport Layer Security) 1.2+ för att tillhandahålla förstklassig kryptering:

- Interna klientappar och webbläsare som inte stöder TLS 1.2+ är inte tillgängliga när de konfigureras med sessionskontroll.

- SaaS-appar som använder TLS 1.1 eller lägre visas i webbläsaren som att använda TLS 1.2+ när de konfigureras med Defender för molnet Apps.

Dricks

Även om sessionskontroller är byggda för att fungera med alla webbläsare på alla större plattformar på alla operativsystem, stöder vi de senaste versionerna av Microsoft Edge, Google Chrome, Mozilla Firefox eller Apple Safari. Du kanske vill blockera eller tillåta åtkomst specifikt till mobilappar eller skrivbordsappar.

Långsamma inloggningar

Proxylänkning och nonce-hantering är några av de vanliga problemen som kan leda till långsamma inloggningsprestanda.

Rekommenderade åtgärder

Konfigurera din miljö för att ta bort faktorer som kan orsaka långsamhet under inloggningen. Du kan till exempel ha konfigurerat brandväggar eller vidarebefordran av proxylänkning, som ansluter två eller flera proxyservrar för att navigera till den avsedda sidan. Du kan också ha andra externa faktorer som påverkar långsamheten.

- Identifiera om proxylänkning sker i din miljö.

- Ta bort eventuella vidarebefordrade proxyservrar där det är möjligt.

Vissa appar använder en nonce-hash under autentiseringen för att förhindra återspelningsattacker. Som standard förutsätter Defender för molnet Apps att en app använder en nonce. Om appen du arbetar med inte använder nonce inaktiverar du nonce-hantering för den här appen i Defender för molnet Apps:

- I Microsoft Defender XDR väljer du Inställningar> Molnappar.

- Under Anslut appar väljer du Appar för appkontroll för villkorsstyrd åtkomst.

- I listan över appar, på raden där appen du konfigurerar visas, väljer du de tre punkterna i slutet av raden och väljer sedan Redigera för din app.

- Välj Nonce-handling för att expandera avsnittet och avmarkera sedan Aktivera nonce-hantering.

- Logga ut från appen och stäng alla webbläsarsessioner.

- Starta om webbläsaren och logga in på appen igen. Kontrollera att inloggningen fungerar som förväntat.

Fler överväganden för nätverksvillkor

När du felsöker nätverksvillkor bör du även tänka på följande information om proxyn Defender för molnet Apps:

Kontrollera om sessionen dirigeras till ett annat datacenter: Defender för molnet Apps använder Azure Data Centers runt om i världen för att optimera prestanda via geoplats.

Det innebär att en användares session kan finnas utanför en region, beroende på trafikmönster och deras plats. Men för att skydda din integritet lagras inga sessionsdata i dessa datacenter.

Proxyprestanda: Att härleda en prestandabaslinje beror på många faktorer utanför proxyn Defender för molnet Apps, till exempel:

- Vilka andra proxyservrar eller gatewayer som finns i serien med den här proxyn

- Varifrån användaren kommer

- Där målresursen finns

- Specifika begäranden på sidan

I allmänhet lägger alla proxy till svarstid. Fördelarna med proxyn Defender för molnet Apps är:

Använda den globala tillgängligheten för Azure-domänkontrollanter för att geoplacera användare till närmaste nod och minska deras avstånd tur och retur. Azure-domänkontrollanter kan geolokalisera i en skala som få tjänster runt om i världen har.

Använda integreringen med villkorsstyrd åtkomst i Microsoft Entra för att endast dirigera de sessioner som du vill proxyservern till vår tjänst, i stället för alla användare i alla situationer.

Problem med enhetsidentifiering

Defender för molnet Apps innehåller följande alternativ för att identifiera en enhets hanteringstillstånd.

- Microsoft Intune-efterlevnad

- Hybrid Microsoft Entra-domänansluten

- Klientcertifikat

Mer information finns i Identitetshanterade enheter med appkontroll för villkorlig åtkomst.

Vanliga problem med enhetsidentifiering som kan uppstå är:

- Felidentifierade Intune-kompatibla eller Microsoft Entra Hybrid-anslutna enheter

- Klientcertifikat frågar inte när de förväntas

- Klientcertifikat frågar vid varje inloggning

- Extra överväganden

Felidentifierade Intune-kompatibla eller Microsoft Entra Hybrid-anslutna enheter

Med villkorsstyrd åtkomst i Microsoft Entra kan intune-kompatibel och Hybrid-ansluten Enhetsinformation från Microsoft Entra skickas direkt till Defender för molnet Apps. I Defender för molnet Appar använder du enhetstillståndet som ett filter för åtkomst- eller sessionsprinciper.

Mer information finns i Introduktion till enhetshantering i Microsoft Entra-ID.

Rekommenderade åtgärder

I Microsoft Defender XDR väljer du Inställningar> Molnappar.

Under Appkontroll för villkorsstyrd åtkomst väljer du Enhetsidentifiering. Den här sidan visar tillgängliga alternativ för enhetsidentifiering i Defender för molnet-appar.

För Intune-kompatibel enhetsidentifiering respektive Microsoft Entra-hybridanslutningsidentifiering väljer du Visa konfiguration och kontrollerar att tjänsterna har konfigurerats. Tjänsterna synkroniseras automatiskt från Microsoft Entra ID respektive Intune.

Skapa en åtkomst- eller sessionsprincip med filtret Enhetstagg lika med Hybrid Azure AD-ansluten, Intune-kompatibel eller båda.

I en webbläsare loggar du in på en enhet som är Microsoft Entra-hybridanslutning eller Intune-kompatibel baserat på ditt principfilter.

Kontrollera att aktiviteter från dessa enheter fyller i loggen. I Defender för molnet Apps går du till sidan Aktivitetslogg och filtrerar på Enhetstagg som är lika med Hybrid Azure AD-ansluten, Intune-kompatibel eller båda baserat på dina principfilter.

Om aktiviteter inte fylls i aktivitetsloggen Defender för molnet Apps går du till Microsoft Entra-ID och utför följande steg:

Under Övervaka>inloggningar kontrollerar du att det finns inloggningsaktiviteter i loggar.

Välj relevant loggpost för den enhet som du loggade in på.

I fönstret Information går du till fliken Enhetsinformation och kontrollerar att enheten är Hanterad (Hybrid Azure AD-ansluten) eller Kompatibel (Intune-kompatibel).

Om du inte kan verifiera något av tillstånden kan du prova en annan loggpost eller se till att dina enhetsdata har konfigurerats korrekt i Microsoft Entra-ID.

För villkorsstyrd åtkomst kan vissa webbläsare kräva extra konfiguration, till exempel att installera ett tillägg. Mer information finns i Stöd för webbläsare för villkorsstyrd åtkomst.

Om du fortfarande inte ser enhetsinformationen på sidan Inloggningar öppnar du ett supportärende för Microsoft Entra-ID.

Klientcertifikat frågar inte när de förväntas

Mekanismen för enhetsidentifiering kan begära autentisering från relevanta enheter med hjälp av klientcertifikat. Du kan ladda upp ett X.509-rotcertifikat eller mellanliggande certifikatutfärdarcertifikat (CA), formaterat i PEM-certifikatformatet.

Certifikat måste innehålla certifikatutfärdarcertifikatets offentliga nyckel, som sedan används för att signera klientcertifikaten som visas under en session. Mer information finns i Söka efter enhetshantering utan Microsoft Entra.

Rekommenderade åtgärder

I Microsoft Defender XDR väljer du Inställningar> Molnappar.

Under Appkontroll för villkorsstyrd åtkomst väljer du Enhetsidentifiering. Den här sidan visar tillgängliga alternativ för enhetsidentifiering med Defender för molnet-appar.

Kontrollera att du har laddat upp ett X.509-rotcertifikat eller ett mellanliggande CA-certifikat. Du måste ladda upp certifikatutfärdarcertifikatet som används för att signera för certifikatutfärdare.

Skapa en åtkomst- eller sessionsprincip med filtret Enhetstagg lika med giltigt klientcertifikat.

Kontrollera att klientcertifikatet är:

- Distribueras med filformatet PKCS #12, vanligtvis filnamnstillägget .p12 eller .pfx

- Installerad i användararkivet, inte i enhetsarkivet, på den enhet som du använder för testning

Starta om webbläsarsessionen.

När du loggar in på den skyddade appen:

- Kontrollera att du omdirigeras till följande URL-syntax:

<https://*.managed.access-control.cas.ms/aad_login> - Om du använder iOS kontrollerar du att du använder Webbläsaren Safari.

- Om du använder Firefox måste du också lägga till certifikatet i Firefox eget certifikatarkiv. Alla andra webbläsare använder samma standardcertifikatarkiv.

- Kontrollera att du omdirigeras till följande URL-syntax:

Kontrollera att klientcertifikatet uppmanas i webbläsaren.

Om den inte visas kan du prova en annan webbläsare. De flesta större webbläsare har stöd för att utföra en klientcertifikatkontroll. Mobil- och skrivbordsappar använder dock ofta inbyggda webbläsare som kanske inte stöder den här kontrollen och därför påverkar autentiseringen för dessa appar.

Kontrollera att aktiviteter från dessa enheter fyller i loggen. På sidan Aktivitetslogg i Defender för molnet Appar lägger du till ett filter på enhetstaggen som är lika med giltigt klientcertifikat.

Om du fortfarande inte ser uppmaningen öppnar du ett supportärende och tar med följande information:

- Information om webbläsaren eller den inbyggda app där du upplevde problemet

- Operativsystemversionen, till exempel iOS/Android/Windows 10

- Ange om prompten fungerar på Microsoft Edge Chromium

Klientcertifikat frågar vid varje inloggning

Om klientcertifikatet dyker upp när du har öppnat en ny flik kan det bero på inställningar som är dolda i Internetalternativ. Kontrollera inställningarna i webbläsaren. Till exempel:

I Microsoft Internet Explorer:

- Öppna Internet Explorer och välj fliken Verktyg>Internetalternativ>Avancerat.

- Under Säkerhet väljer du Fråga inte efter val av klientcertifikat när det bara finns> ett certifikat Välj Tillämpa>OK.

- Starta om webbläsaren och kontrollera att du kan komma åt appen utan extra uppmaningar.

I Microsoft Edge/Edge Chromium:

- Öppna sökningen från aktivitetsfältet och sök efter Internetalternativ.

- Välj Internetalternativ>Säkerhet>Anpassad nivå för lokalt intranät.>

- Under Övrigt>Fråga inte efter val av klientcertifikat när det bara finns ett certifikat väljer du Inaktivera.

- Välj OK>Tillämpa>OK.

- Starta om webbläsaren och kontrollera att du kan komma åt appen utan extra uppmaningar.

Fler överväganden för enhetsidentifiering

När du felsöker enhetsidentifiering kan du kräva att certifikat återkallas för klientcertifikat.

Certifikat som återkallas av certifikatutfärdare är inte längre betrodda. Om du väljer det här alternativet måste alla certifikat skicka CRL-protokollet. Om klientcertifikatet inte innehåller en CRL-slutpunkt kan du inte ansluta från den hanterade enheten.

Problem vid registrering av en app

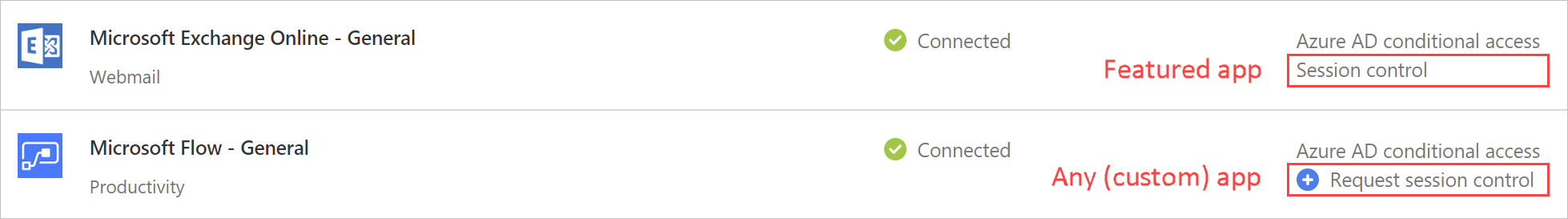

Du kan registrera följande typer av appar för åtkomst och sessionskontroller:

Katalogappar: Appar som levereras med sessionskontroller direkt enligt etiketten Sessionskontroll .

Alla (anpassade) appar: Anpassade verksamhetsspecifika appar (LOB) eller lokala appar kan registreras för sessionskontroller av en administratör.

Till exempel:

När du registrerar en app kontrollerar du att du har följt proxydistributionsguiderna noggrant. Mer information finns i:

- Distribuera katalogappar med sessionskontroller

- Distribuera anpassade LOB-appar, icke-hanterade SaaS-appar och lokala appar som hanteras via Microsoft Entra-programproxyn med sessionskontroller

Vanliga scenarier som du kan stöta på när du registrerar en app är:

- Appen visas inte på appkontrollappsidan för villkorsstyrd åtkomst

- Appstatus: Fortsätt installationen

- Det går inte att konfigurera kontroller för interna appar

- Appen känns inte igen sidan visas

- Alternativet För att begära sessionskontroll visas

- Extra överväganden

Appen visas inte på appkontrollappsidan för villkorsstyrd åtkomst

När du registrerar en app till Appkontroll för villkorsstyrd åtkomst är det sista distributionssteget att låta slutanvändaren navigera till appen. Utför stegen i det här avsnittet om appen inte visas som förväntat.

Rekommenderade åtgärder

Kontrollera att appen uppfyller följande krav för villkorlig åtkomst, beroende på din identitetsprovider:

Microsoft Entra-ID:

- Kontrollera att du har en giltig licens för Microsoft Entra ID P1 utöver en licens för Defender för molnet Apps.

- Kontrollera att appen använder SAML 2.0 eller OpenID Anslut-protokollet.

- Kontrollera att app-SSO i Microsoft Entra-ID.

Icke-Microsoft:

- Kontrollera att du har en giltig licens för Defender för molnet Apps.

- Skapa en duplicerad app.

- Kontrollera att appen använder SAML-protokollet.

- Kontrollera att du har registrerat appen fullständigt och att appens status Anslut.

I din Microsoft Entra-princip under Sessionen kontrollerar du att sessionen tvingas dirigera till Defender för molnet Apps. Detta gör i sin tur att appen kan visas på sidan Appar för appkontroll för villkorsstyrd åtkomst enligt följande:

- Appkontroll för villkorsstyrd åtkomst har valts.

- I listrutan inbyggda principer är endast övervakaren markerad

Se till att navigera till appen i en ny webbläsarsession med hjälp av ett nytt inkognitoläge eller genom att logga in igen.

Appstatus: Fortsätt installationen

Statusen för en app kan variera och kan innehålla Fortsätt installation, Anslut ed eller Inga aktiviteter.

För appar som är anslutna via icke-Microsoft-identitetsprovidrar (IdP), om installationen inte är klar, visas en sida med statusen Fortsätt installationsprogrammet när du öppnar appen. Utför konfigurationen med hjälp av följande steg.

Rekommenderade åtgärder

Välj Fortsätt installationsprogrammet.

Gå igenom distributionsguiden och kontrollera att du har slutfört alla steg. Var särskilt uppmärksam på följande anmärkningar:

- Se till att du skapar en ny anpassad SAML-app. Du behöver den här appen för att ändra URL:er och SAML-attribut som kanske inte är tillgängliga i galleriappar.

- Om din identitetsprovider inte tillåter återanvändning av samma identifierare, även kallat entitets-ID eller målgrupp, ändrar du identifieraren för den ursprungliga appen.

Det går inte att konfigurera kontroller för interna appar

Interna appar kan identifieras heuristiskt och du kan använda åtkomstprinciper för att övervaka eller blockera dem. Använd följande steg för att konfigurera kontroller för interna appar.

Rekommenderade åtgärder

I en åtkomstprincip lägger du till ett klientappfilter och anger det lika med Mobil och skrivbord.

Under Åtgärder väljer du Blockera.

Du kan också anpassa blockeringsmeddelandet som användarna får när de inte kan ladda ned filer. Anpassa till exempel det här meddelandet till Du måste använda en webbläsare för att få åtkomst till den här appen.

Testa och verifiera att kontrollen fungerar som förväntat.

Appen känns inte igen sidan visas

Defender för molnet Appar kan identifiera över 31 000 appar via Cloud App Catalog.

Om du använder en anpassad app som har konfigurerats via Microsoft Entra SSO och inte är en av de appar som stöds visas inte en appsida. För att lösa problemet måste du konfigurera appen på appkontrollen för villkorsstyrd åtkomst.

Rekommenderade åtgärder

I Microsoft Defender XDR väljer du Inställningar> Molnappar. Under Anslut appar väljer du Appar för appkontroll för villkorsstyrd åtkomst.

I banderollen väljer du Visa nya appar.

Leta upp den app som du registrerar i listan över nya appar, välj + tecknet och välj sedan Lägg till.

- Välj om appen är en anpassad app eller en standardapp.

- Fortsätt genom guiden och kontrollera att de angivna användardefinierade domänerna är korrekta för den app som du konfigurerar.

Kontrollera att appen visas på sidan Appar för appkontroll för villkorsstyrd åtkomst.

Alternativet För att begära sessionskontroll visas

När du har lagt till en app kan du se alternativet Förfrågningssessionskontroll . Detta beror på att endast katalogappar har färdiga sessionskontroller. För andra appar måste du gå igenom en självregistreringsprocess.

Rekommenderade åtgärder

I Microsoft Defender XDR väljer du Inställningar> Molnappar.

Under Appkontroll för villkorsstyrd åtkomst väljer du Registrering/underhåll av appar.

Ange användarens huvudnamn eller e-postadress för de användare som ska registrera appen och välj sedan Spara.

Gå till den app som du distribuerar. Vilken sida du ser beror på om appen känns igen. Gör något av följande beroende på vilken sida du ser:

Känns inte igen. Du ser en sida som inte känns igen och som uppmanar dig att konfigurera din app. Använd följande steg:

- Lägg till appen i Appkontroll för villkorsstyrd åtkomst.

- Lägg till domänerna för appen och gå sedan tillbaka till appen och uppdatera sidan.

- Installera certifikaten för appen.

Känns igen. Om din app identifieras visas en registreringssida där du uppmanas att fortsätta appkonfigurationsprocessen. Mer information finns i Distribuera appkontroll för villkorsstyrd åtkomst för anpassade appar med hjälp av Microsoft Entra-ID.

Kontrollera att appen är konfigurerad med alla domäner som krävs för att appen ska fungera korrekt. Om du vill konfigurera extra domäner fortsätter du till Lägg till domäner för appen och återgår sedan till appsidan.

Fler överväganden för registrering av appar

När du felsöker registrering av appar bör du komma ihåg att appar i appkontrollen för villkorsstyrd åtkomst inte överensstämmer med Microsoft Entra-appar.

Appnamnen i Microsoft Entra ID och Defender för molnet Apps kan skilja sig beroende på hur produkterna identifierar appar.

Defender för molnet Apps identifierar appar som använder appens domäner och lägger till dem i molnappkatalogen, där vi har över 31 000 appar. I varje app kan du visa eller lägga till i delmängden av domäner.

Däremot identifierar Microsoft Entra-ID appar med hjälp av tjänstens huvudnamn. Mer information finns i objekt för app- och tjänstens huvudnamn i Microsoft Entra-ID.

I praktiken innebär den här skillnaden att valet av SharePoint Online i Microsoft Entra-ID motsvarar att välja appar, till exempel Word Online och Teams, i Defender för molnet Apps eftersom alla appar använder domänensharepoint.com.

Problem när du skapar åtkomst- och sessionsprinciper

Defender för molnet Apps innehåller följande konfigurerbara principer:

- Åtkomstprinciper: Används för att övervaka eller blockera åtkomst till webbläsare, mobila appar och/eller skrivbordsappar.

- Sessionsprinciper. Används för att övervaka, blockera och utföra specifika åtgärder för att förhindra datainfiltrering och exfiltreringsscenarier i webbläsaren.

Om du vill använda dessa principer i Defender för molnet Apps måste du först konfigurera en princip i Microsoft Entra Villkorlig åtkomst för att utöka sessionskontroller:

I Microsoft Entra-principen går du till Åtkomstkontroller och väljer Session Use Conditional Access App Control (Använd>appkontroll för villkorsstyrd åtkomst).

Välj en inbyggd princip (endast övervaka eller Blockera nedladdningar) eller Använd anpassad princip för att ange en avancerad princip i Defender för molnet Appar.

Välj Välj för att fortsätta.

Vanliga scenarier som du kan stöta på när du konfigurerar dessa principer är:

- I principer för villkorsstyrd åtkomst kan du inte se alternativet Appkontroll för villkorsstyrd åtkomst

- Felmeddelande när du skapar en princip: Du har inga appar distribuerade med appkontroll för villkorsstyrd åtkomst

- Det går inte att skapa sessionsprinciper för en app

- Det går inte att välja Inspektionsmetod: Dataklassificeringstjänst

- Det går inte att välja Åtgärd: Skydda

- Extra överväganden

I principer för villkorsstyrd åtkomst kan du inte se alternativet Appkontroll för villkorsstyrd åtkomst

För att dirigera sessioner till Defender för molnet-appar måste Microsoft Entras principer för villkorsstyrd åtkomst konfigureras för att inkludera sessionskontroller för appkontroll för villkorsstyrd åtkomst.

Rekommenderade åtgärder

Om du inte ser alternativet Appkontroll för villkorsstyrd åtkomst i principen för villkorsstyrd åtkomst kontrollerar du att du har en giltig licens för Microsoft Entra ID P1 och en giltig licens för Defender för molnet Apps.

Felmeddelande när du skapar en princip: Du har inga appar distribuerade med appkontroll för villkorsstyrd åtkomst

När du skapar en åtkomst- eller sessionsprincip kan följande felmeddelande visas: Du har inga appar som har distribuerats med appkontrollen för villkorsstyrd åtkomst. Det här felet anger att appen inte har distribuerats.

Rekommenderade åtgärder

I Microsoft Defender XDR väljer du Inställningar> Molnappar. Under Anslut appar väljer du Appar för appkontroll för villkorsstyrd åtkomst.

Om du ser meddelandet Inga appar anslutna använder du följande guider för att distribuera appar:

- Distribuera katalogappar som har sessionskontroll aktiverad

- Distribuera anpassade verksamhetsspecifika appar, icke-hanterade SaaS-appar och lokala appar som hanteras via Microsoft Entra-programproxyn med sessionskontroller

Om du stöter på problem när du distribuerar appen kan du läsa Problem när du registrerar en app.

Det går inte att skapa sessionsprinciper för en app

När du har lagt till en anpassad app kan du på sidan Appar för appkontroll för villkorsstyrd åtkomst se alternativet: Begära sessionskontroll.

Kommentar

Katalogappar har färdiga sessionskontroller. För andra appar måste du gå igenom en självregistreringsprocess. Mer information finns i Förregistrerade appar.

Rekommenderade åtgärder

Distribuera din app till sessionskontroll. Mer information finns i Distribuera anpassade verksamhetsspecifika appar, icke-kompatibla SaaS-appar och lokala appar som hanteras via Microsoft Entra-programproxyn med sessionskontroller.

Skapa en sessionsprincip och välj appfiltret .

Kontrollera att din app nu visas i listrutan.

Det går inte att välja Inspektionsmetod: Dataklassificeringstjänst

När du använder kontrollfilens nedladdningstyp (med kontroll) för sessionskontroll i sessionsprinciper kan du använda inspektionsmetoden för dataklassificeringstjänsten för att genomsöka filerna i realtid och identifiera känsligt innehåll som matchar något av de kriterier som du har konfigurerat.

Om dataklassificeringstjänstens kontrollmetod inte är tillgänglig använder du följande steg för att undersöka problemet.

Rekommenderade åtgärder

Kontrollera att sessionskontrolltypen är inställd på Kontrollera filnedladdning (med kontroll).

Kommentar

Inspektionsmetoden för dataklassificeringstjänsten är endast tillgänglig för alternativet Hämta kontrollfil (med kontroll).

Avgör om funktionen dataklassificeringstjänst är tillgänglig i din region:

- Om funktionen inte är tillgänglig i din region använder du den inbyggda DLP-inspektionsmetoden .

- Om funktionen är tillgänglig i din region men du fortfarande inte kan se inspektionsmetoden för dataklassificeringstjänsten öppnar du ett supportärende.

Det går inte att välja Åtgärd: Skydda

När du använder kontrollfilens hämtningstyp (med kontroll) för sessionskontroll i sessionsprinciper kan du, förutom åtgärderna Övervaka och Blockera , ange åtgärden Skydda . Med den här åtgärden kan du tillåta filnedladdningar med alternativet att kryptera eller tillämpa behörigheter för filen baserat på villkor, innehållsgranskning eller båda.

Om åtgärden Skydda inte är tillgänglig använder du följande steg för att undersöka problemet.

Rekommenderade åtgärder

Om åtgärden Skydda inte är tillgänglig eller är nedtonad kontrollerar du att du har Azure Information Protection (AIP) Premium P1-licensen. Mer information finns i Microsoft Purview Information Protection-integrering.

Om åtgärden Skydda är tillgänglig men inte ser lämpliga etiketter.

I Defender för molnet Appar går du till menyraden och väljer inställningsikonen >Microsoft Information Protection och kontrollerar att integreringen är aktiverad.

För Office-etiketter i AIP-portalen kontrollerar du att Enhetlig etikettering är markerat.

Fler överväganden för registrering av appar

När du felsöker för registrering av appar finns det några extra saker att tänka på.

Förstå skillnaden mellan principinställningarna för villkorsstyrd åtkomst i Microsoft Entra: "Endast övervakare", "Blockera nedladdningar" och "Använd anpassad princip"

I Microsoft Entras principer för villkorsstyrd åtkomst kan du konfigurera följande inbyggda Defender för molnet Apps-kontroller: Övervaka endast och Blockera nedladdningar. De här inställningarna gäller och framtvingar proxyfunktionen Defender för molnet Apps för molnappar och villkor som konfigurerats i Microsoft Entra-ID.

Om du vill ha mer komplexa principer väljer du Använd anpassad princip, vilket gör att du kan konfigurera åtkomst- och sessionsprinciper i Defender för molnet Appar.

Förstå alternativet För klientappfilter för mobil och skrivbord i åtkomstprinciper

I Defender för molnet Appars åtkomstprinciper gäller den resulterande åtkomstprincipen för webbläsarsessioner om inte klientappfiltret är inställt på Mobil och skrivbord.

Anledningen till detta är att förhindra oavsiktlig proxykörning av användarsessioner, vilket kan vara en biprodukt av att använda det här filtret.

Diagnostisera och felsöka med verktygsfältet Administrationsvy

Verktygsfältet Administratörsvy finns längst ned på skärmen och innehåller verktyg för administratörsanvändare för att diagnostisera och felsöka problem med appkontroll för villkorsstyrd åtkomst.

Om du vill visa verktygsfältet Administratörsvy måste du lägga till specifika administratörsanvändarkonton i listan Registrering/underhåll av appar i Microsoft Defender XDR-inställningarna.

Så här lägger du till en användare i listan App onboarding/maintenance:

I Microsoft Defender XDR väljer du Inställningar> Molnappar.

Rulla nedåt och under Appkontroll för villkorsstyrd åtkomst väljer du Registrering/underhåll av appar.

Ange huvudnamnet eller e-postadressen för den administratörsanvändare som du vill lägga till.

Välj alternativet Aktivera dessa användare att kringgå appkontrollen för villkorsstyrd åtkomst inifrån en proxierad session och välj sedan Spara.

Till exempel:

Nästa gång en av de listade användarna startar en ny session i en app som stöds där de är administratörer visas verktygsfältet Administratörsvy längst ned i webbläsaren.

Följande bild visar till exempel verktygsfältet Administrationsvy längst ned i ett webbläsarfönster när du använder OneNote i webbläsaren:

I följande avsnitt beskrivs hur du använder verktygsfältet Administrationsvy för att testa och felsöka.

Testläge

Som administratörsanvändare kanske du vill testa kommande korrigeringar av proxyfel innan den senaste versionen distribueras helt till alla klienter. Ge feedback om buggkorrigeringen till Microsofts supportteam för att påskynda lanseringscyklerna.

När de är i testläge är det bara administratörsanvändarna som exponeras för eventuella ändringar som anges i felkorrigeringarna. Det finns ingen effekt på andra användare.

- Om du vill aktivera testläge går du till verktygsfältet Administrationsvy och väljer Testläge.

- När du är klar med testningen väljer du Sluttestläge för att återgå till de vanliga funktionerna.

Kringgå proxysession

Om du har problem med att komma åt eller läsa in ditt program kanske du vill kontrollera om problemet gäller proxyn för villkorlig åtkomst genom att köra programmet utan proxyn.

Om du vill kringgå proxyn går du till verktygsfältet Administrationsvy och väljer Kringgå upplevelse. Bekräfta att sessionen kringgås genom att notera att URL:en inte är suffix.

Proxyn för villkorlig åtkomst används igen i nästa session.

Mer information finns i Microsoft Defender för molnet App för villkorsstyrd åtkomst ochSkydd i webbläsaren med Microsoft Edge för företag (förhandsversion).

Spela in en session

Du kanske vill hjälpa rotorsaksanalysen av ett problem genom att skicka en sessionsinspelning till Microsofts supporttekniker. Använd verktygsfältet Administratörsvy för att registrera sessionen.

Kommentar

Alla personuppgifter tas bort från inspelningarna.

Så här registrerar du en session:

I verktygsfältet Administratörsvy väljer du Postsession. När du uppmanas till det väljer du Fortsätt för att acceptera villkoren. Till exempel:

Logga in på din app om det behövs för att börja simulera sessionen.

När du är klar med inspelningen av scenariot väljer du Stoppa inspelning i verktygsfältet Administratörsvy .

Så här visar du dina inspelade sessioner:

När du är klar med inspelningen visar du de inspelade sessionerna genom att välja Sessionsinspelningar i verktygsfältet Administrationsvy . En lista över inspelade sessioner från de föregående 48 timmarna visas. Till exempel:

Om du vill hantera dina inspelningar väljer du en fil och väljer sedan Ta bort eller Ladda ned efter behov. Till exempel:

Nästa steg

Mer information finns i Felsöka åtkomst- och sessionskontroller för slutanvändare.