Kom igång med distributionen av Microsoft Defender för Endpoint

Gäller för:

- Microsoft Defender för Endpoint Abonnemang 1

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

Vill du uppleva Microsoft Defender för Endpoint? Registrera dig för en kostnadsfri utvärderingsversion.

Tips

Som ett komplement till den här artikeln kan du läsa vår installationsguide för Microsoft Defender för Endpoint för att granska metodtips och lära dig mer om viktiga verktyg som minskning av attackytan och nästa generations skydd. För en anpassad upplevelse baserat på din miljö kan du komma åt guiden för automatisk konfiguration av Defender för Endpoint i administrationscentret för Microsoft 365.

Maximera tillgängliga säkerhetsfunktioner och skydda ditt företag mot cyberhot bättre genom att distribuera Microsoft Defender för Endpoint och registrera dina enheter. Genom att registrera dina enheter kan du snabbt identifiera och stoppa hot, prioritera risker och utveckla ditt skydd mellan operativsystem och nätverksenheter.

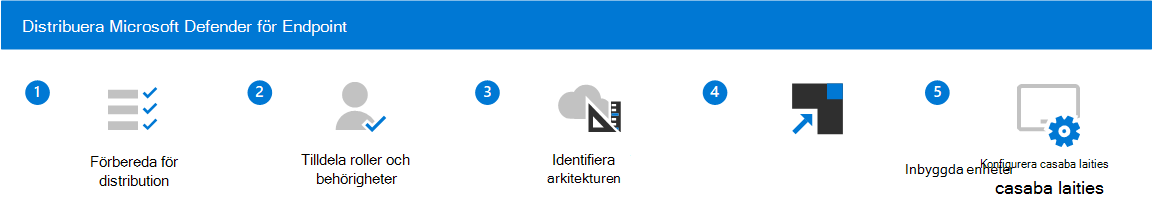

Den här guiden innehåller fem steg för att distribuera Defender för Endpoint som din slutpunktsskyddslösning för flera plattformar. Det hjälper dig att välja det bästa distributionsverktyget, registrera enheter och konfigurera funktioner. Varje steg motsvarar en separat artikel.

Stegen för att distribuera Defender för Endpoint är:

- Steg 1 – Konfigurera Distribution av Microsoft Defender för Endpoint: Det här steget fokuserar på att förbereda din miljö för distribution.

- Steg 2 – Tilldela roller och behörigheter: Identifiera och tilldela roller och behörigheter för att visa och hantera Defender för Endpoint.

- Steg 3 – Identifiera din arkitektur och välj distributionsmetod: Identifiera din arkitektur och den distributionsmetod som passar din organisation bäst.

- Steg 4 – Registrera enheter: Utvärdera och registrera dina enheter i Defender för Endpoint.

- Steg 5 – Konfigurera funktioner: Nu är du redo att konfigurera Säkerhetsfunktioner för Defender för Endpoint för att skydda dina enheter.

Viktigt

Microsoft rekommenderar att du använder roller med minst behörighet. Detta bidrar till att förbättra säkerheten för din organisation. Global administratör är en mycket privilegierad roll som bör begränsas till nödsituationsscenarier när du inte kan använda en befintlig roll.

Krav

Här är en lista över krav som krävs för att distribuera Defender för Endpoint:

- Du är global administratör

- Din miljö uppfyller minimikraven

- Du har en fullständig inventering av din miljö. Följande tabell innehåller en startpunkt för att samla in information och se till att intressenterna förstår din miljö. Inventeringen hjälper till att identifiera potentiella beroenden och/eller ändringar som krävs i tekniker eller processer.

| Vad | Beskrivning |

|---|---|

| Antal slutpunkter | Totalt antal slutpunkter per operativsystem. |

| Antal servrar | Totalt antal servrar efter operativsystemversion. |

| Hanteringsmotor | Namn och version av hanteringsmotorn (till exempel System Center Configuration Manager Current Branch 1803). |

| CDOC-distribution | CDOC-struktur på hög nivå (till exempel nivå 1 som outsourcats till Contoso, nivå 2 och nivå 3 internt distribuerad över Hela Europa och Asien). |

| Säkerhetsinformation och händelse (SIEM) | SIEM-teknik som används. |

Nästa steg

Starta distributionen med steg 1 – Konfigurera Microsoft Defender för Endpoint-distribution

Tips

Vill du veta mer? Interagera med Microsoft Security-communityn i vår Tech Community: Microsoft Defender för Endpoint Tech Community.