Prova Microsoft Defender för Office 365

Som befintlig Microsoft 365-kund kan du prova funktionerna i Microsoft Defender för Office 365 Abonnemang 2 på sidorna Utvärderingsversioner och utvärdering i Microsoft Defender-portalen https://security.microsoft.com innan du köper.

Innan du provar Defender för Office 365 Abonnemang 2 finns det några viktiga frågor som du måste ställa dig själv:

- Vill jag passivt se vad Defender för Office 365 Plan 2 kan göra för mig (granskning), eller vill jag att Defender för Office 365 Plan 2 ska vidta direkta åtgärder i problem som hittas (blockera)?

- Hur vet jag vad Defender för Office 365 Plan 2 gör för mig?

- Hur lång tid har jag på mig innan jag måste fatta beslutet att behålla Defender för Office 365 Abonnemang 2?

Den här artikeln hjälper dig att besvara dessa frågor så att du kan prova Defender för Office 365 Plan 2 på ett sätt som bäst uppfyller organisationens behov.

En kompletterande guide för hur du använder din utvärderingsversion finns i Användarhandbok för utvärdering: Microsoft Defender för Office 365.

Obs!

Utvärderingar och utvärderingar av Defender för Office 365 är inte tillgängliga i amerikanska myndighetsorganisationer (Microsoft 365 GCC, GCC High och DoD) eller Microsoft 365 Education-organisationer.

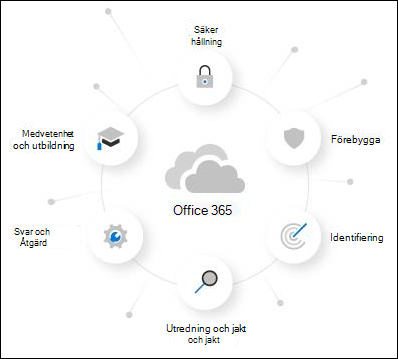

Översikt över Defender för Office 365

Defender för Office 365 hjälper organisationer att skydda sitt företag genom att erbjuda en omfattande uppsättning funktioner. Mer information finns i Microsoft Defender för Office 365.

Du kan också läsa mer om Defender för Office 365 i den här interaktiva guiden.

Titta på den här korta videon om du vill veta mer om hur du kan få mer gjort på kortare tid med Microsoft Defender för Office 365.

Prisinformation finns i Microsoft Defender för Office 365.

Så här fungerar utvärderingar och utvärderingar för Defender för Office 365

Policyer

Defender för Office 365 innehåller funktionerna i Exchange Online Protection (EOP), som finns i alla Microsoft 365-organisationer med Exchange Online-postlådor och funktioner som är exklusiva för Defender för Office 365.

Skyddsfunktionerna i EOP och Defender för Office 365 implementeras med hjälp av principer. Principer som är exklusiva för Defender för Office 365 skapas efter behov:

- Personifieringsskydd i principer för skydd mot nätfiske

- Säkra bifogade filer för e-postmeddelanden

-

Säkra länkar för e-postmeddelanden och Microsoft Teams

- Säkra länkar detonerar URL:er under e-postflödet. Om du vill förhindra att specifika URL:er detoneras skickar du URL:erna till Microsoft som bra URL:er. Anvisningar finns i Rapportera bra URL:er till Microsoft.

- Säkra länkar omsluter inte URL-länkar i e-postmeddelanden.

Din behörighet för en utvärderings- eller utvärderingsversion innebär att du redan har EOP. Inga nya eller särskilda EOP-principer skapas för utvärdering eller utvärdering av Defender för Office 365 Plan 2. Befintliga EOP-principer i din Microsoft 365-organisation kan fortfarande agera på meddelanden (till exempel skicka meddelanden till mappen Skräppost eller placera dem i karantän):

- Principer för skydd mot skadlig programvara

- Inkommande skydd mot skräppost

- Skydd mot förfalskning i principer för skydd mot nätfiske

Standardprinciperna för dessa EOP-funktioner är alltid aktiverade, gäller för alla mottagare och tillämpas alltid sist efter anpassade principer.

Granskningsläge jämfört med blockeringsläge för Defender för Office 365

Vill du att din Defender för Office 365-upplevelse ska vara aktiv eller passiv? Följande lägen är tillgängliga:

Granskningsläge: Särskilda utvärderingsprinciper skapas för skydd mot nätfiske (som omfattar personifieringsskydd), säkra bifogade filer och säkra länkar. Dessa utvärderingsprinciper är konfigurerade för att endast identifiera hot. Defender för Office 365 identifierar skadliga meddelanden för rapportering, men meddelandena åtgärdas inte (till exempel har identifierade meddelanden inte placerats i karantän). Inställningarna för dessa utvärderingsprinciper beskrivs i avsnittet Principer i granskningsläge senare i den här artikeln. Vi aktiverar också automatiskt SafeLinks-tiden för klickskydd i granskningsläge för icke-e-postarbetsbelastningar (till exempel Microsoft Teams, SharePoint och OneDrive för företag)

Du kan också selektivt aktivera eller inaktivera skydd mot nätfiske (förfalskning och personifiering), skydd mot säkra länkar och skydd mot säkra bifogade filer. Anvisningar finns i Hantera utvärderingsinställningar.

Granskningsläget innehåller specialiserade rapporter om hot som identifieras av utvärderingsprinciperna på utvärderingssidan för Microsoft Defender för Office 365 på https://security.microsoft.com/atpEvaluation. Dessa rapporter beskrivs i avsnittet Rapporter för granskningsläge senare i den här artikeln.

Blockeringsläge: Standardmallen för förinställda säkerhetsprinciper är aktiverad och används för utvärderingsversionen, och de användare som du anger att inkludera i utvärderingsversionen läggs till i standardprincipen för förinställd säkerhet. Defender för Office 365 identifierar och vidtar åtgärder för skadliga meddelanden (till exempel har identifierade meddelanden placerats i karantän).

Standardvalet och det rekommenderade valet är att begränsa dessa Defender för Office 365-principer till alla användare i organisationen. Men under eller efter installationen av utvärderingsversionen kan du ändra principtilldelningen till specifika användare, grupper eller e-postdomäner i Microsoft Defender-portalen eller i Exchange Online PowerShell.

Information om hot som identifieras av Defender för Office 365 finns i vanliga rapporter och undersökningsfunktioner i Defender för Office 365 Plan 2, som beskrivs i avsnittet Rapporter för blockeringsläge senare i den här artikeln.

De viktigaste faktorerna som avgör vilka lägen som är tillgängliga för dig är:

Oavsett om du för närvarande har Defender för Office 365 (abonnemang 1 eller abonnemang 2) enligt beskrivningen i nästa avsnitt.

Så här levereras e-post till din Microsoft 365-organisation enligt beskrivningen i följande scenarier:

E-post från Internet flödar direkt från Microsoft 365, men din aktuella prenumeration har endast Exchange Online Protection (EOP) eller Defender för Office 365 Abonnemang 1.

I dessa miljöer är granskningsläge eller blockeringsläge tillgängligt, beroende på din licensiering enligt beskrivningen i nästa avsnitt

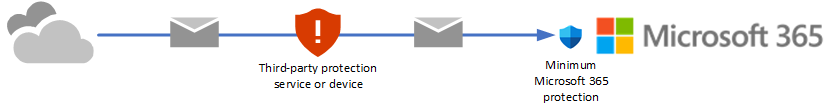

Du använder för närvarande en tjänst eller enhet från tredje part för e-postskydd av dina Microsoft 365-postlådor. E-post från Internet flödar via skyddstjänsten innan den levereras till din Microsoft 365-organisation. Microsoft 365-skyddet är så lågt som möjligt (det är aldrig helt avstängt, till exempel tillämpas skydd mot skadlig kod alltid).

I dessa miljöer är endast granskningsläge tillgängligt. Du behöver inte ändra e-postflödet (MX-poster) för att utvärdera Defender för Office 365 Plan 2.

Utvärdering jämfört med utvärdering för Defender för Office 365

Vad är skillnaden mellan en utvärdering och en utvärderingsversion av Defender för Office 365 Plan 2? Är de inte samma sak? Ja och nej. Licensiering i din Microsoft 365-organisation gör hela skillnaden:

Ingen Defender för Office 365 Abonnemang 2: Om du inte redan har Defender för Office 365 Abonnemang 2 (till exempel har en fristående EOP, Microsoft 365 E3, Microsoft 365 Business Premium eller en Defender för Office 365 Abonnemang 1-tilläggsprenumeration) kan du starta Defender för Office 365 Abonnemang 2 från följande platser i Microsoft Defender-portalen:

- Sidan utvärderingsversioner av Microsoft 365 på https://security.microsoft.com/trialHorizontalHub.

- Utvärderingssidan för Microsoft Defender för Office 365 på https://security.microsoft.com/atpEvaluation.

Du kan välja granskningsläge (utvärderingsprinciper) eller blockeringsläge (standardförinställningssäkerhetsprincip) under konfigurationen av utvärderingen eller utvärderingsversionen.

Oavsett vilken plats du använder etablerar vi automatiskt alla nödvändiga Defender för Office 365 Plan 2-licenser när du registrerar dig. Det krävs inte att du manuellt hämtar och tilldelar plan 2-licenser i administrationscentret för Microsoft 365.

De automatiskt etablerade licenserna är bra i 90 dagar. Vad den här 90-dagarsperioden innebär beror på den befintliga licensieringen i din organisation:

Ingen Defender för Office 365 Abonnemang 1: För organisationer utan Defender för Office 365 Abonnemang 1 (till exempel fristående EOP eller Microsoft 365 E3) är alla Funktioner i Defender för Office 365 Abonnemang 2 (särskilt säkerhetsprinciperna) tillgängliga endast under 90-dagarsperioden.

Defender för Office 365 Abonnemang 1: Organisationer med Defender för Office 365 Abonnemang 1 (till exempel Microsoft 365 Business Premium eller tilläggsprenumerationer) har redan samma säkerhetsprinciper som är tillgängliga i Defender för Office 365 Abonnemang 2: personifieringsskydd i principer för skydd mot nätfiske, principer för säkra bifogade filer och principer för säkra länkar.

Säkerhetsprinciperna från granskningsläge (utvärderingsprinciper) eller blockeringsläge (standardförinställningssäkerhetsprincip) upphör inte att gälla eller slutar att fungera efter 90 dagar. Det som slutar efter 90 dagar är automatiserings-, undersöknings-, reparations- och utbildningsfunktionerna i Defender för Office 365 Plan 2 som inte är tillgängliga i plan 1.

Om du konfigurerar utvärderings- eller utvärderingsversionen i granskningsläge (utvärderingsprinciper) kan du senare konvertera till blockeringsläge (standardinställningssäkerhetsprincip). Anvisningar finns i avsnittet Konvertera till standardskydd senare i den här artikeln.

Defender för Office 365 Abonnemang 2: Om du redan har Defender för Office 365 Abonnemang 2 (till exempel som en del av en Microsoft 365 E5-prenumeration) är Defender för Office 365 inte tillgängligt att välja på sidan Microsoft 365-utvärderingsversioner på https://security.microsoft.com/trialHorizontalHub.

Det enda alternativet är att konfigurera en utvärdering av Defender för Office 365 på utvärderingssidan för Microsoft Defender för Office 365 på https://security.microsoft.com/atpEvaluation. Dessutom konfigureras utvärderingen automatiskt i granskningsläge (utvärderingsprinciper).

Senare kan du konvertera till blockeringsläge (standardförinställningssäkerhetsprincip) med hjälp av åtgärden Konvertera till standard på utvärderingssidan för Microsoft Defender för Office 365 eller genom att stänga av utvärderingen på utvärderingssidan för Microsoft Defender för Office 365 och sedan konfigurera den förinställda standardsäkerhetsprincipen.

Per definition kräver organisationer med Defender för Office 365 Plan 2 inte ytterligare licenser för att utvärdera Defender för Office 365 Abonnemang 2, så utvärderingarna i dessa organisationer är obegränsade i varaktighet.

Informationen från föregående lista sammanfattas i följande tabell:

| Organisation | Registrera från utvärderingssidan? |

Registrera från utvärderingssidan? |

Tillgängliga lägen | Utvärdering period |

|---|---|---|---|---|

| Fristående EOP (inga Exchange Online-postlådor) Microsoft 365 E3 |

Ja | Ja | Granskningsläge Blockeringsläge 1 |

90 dagar |

| Microsoft Defender för Office 365 Abonnemang 1 Microsoft 365 Business Premium |

Ja | Ja | Granskningsläge Blockeringsläge 1 |

90 dagar² |

| Microsoft 365 E5 | Nej | Ja | Granskningsläge Blockeringsläge ² ² |

Obegränsad |

² Som tidigare beskrivits är blockeringsläge (standardförinställningssäkerhetsprincip) inte tillgängligt om Internet-e-post flödar via en skyddstjänst eller enhet från tredje part innan den levereras till Microsoft 365.

² Säkerhetsprinciperna från granskningsläge (utvärderingsprinciper) eller blockeringsläge (standardförinställningssäkerhetsprincip) upphör inte att gälla eller slutar att fungera efter 90 dagar. Automatiserings-, undersöknings-, reparations- och utbildningsfunktionerna som är exklusiva för Defender för Office 365 Plan 2 slutar att fungera efter 90 dagar.

² Utvärderingen har konfigurerats i granskningsläge (utvärderingsprinciper). När som helst när installationen är klar kan du konvertera till blockeringsläge (standardförinställningssäkerhetsprincip) enligt beskrivningen i Konvertera till standardskydd.

Nu när du förstår skillnaderna mellan utvärderingar, utvärderingar, granskningsläge och blockeringsläge är du redo att konfigurera utvärderingen eller utvärderingsversionen enligt beskrivningen i nästa avsnitt.

Konfigurera en utvärdering eller utvärderingsversion i granskningsläge

Kom ihåg att när du utvärderar eller provar Defender för Office 365 i granskningsläge skapas särskilda utvärderingsprinciper så att Defender för Office 365 kan identifiera hot. Inställningarna för dessa utvärderingsprinciper beskrivs i avsnittet Principer i granskningsläge senare i den här artikeln.

Starta utvärderingen på någon av de tillgängliga platserna i Microsoft Defender-portalen på https://security.microsoft.com. Till exempel:

- Välj Starta kostnadsfri utvärderingsversion på banderollen överst på en defender för Office 365-funktionssida.

- På sidan Microsoft 365-utvärderingsversioner på https://security.microsoft.com/trialHorizontalHubletar du upp och väljer Defender för Office 365.

- På utvärderingssidan för Microsoft Defender för Office 365 på https://security.microsoft.com/atpEvaluationväljer du Starta utvärdering.

Dialogrutan Aktivera skydd är inte tillgänglig i organisationer med Defender för Office 365 Plan 1 eller Plan 2.

I dialogrutan Aktivera skydd väljer du Nej, Jag vill bara ha rapportering och väljer sedan Fortsätt.

I dialogrutan Välj de användare som du vill inkludera konfigurerar du följande inställningar:

Alla användare: Det här är standardalternativet och det rekommenderade alternativet.

Specifika användare: Om du väljer det här alternativet måste du välja de interna mottagare som utvärderingen gäller för:

- Användare: De angivna postlådorna, e-postanvändarna eller e-postkontakterna.

-

Grupper:

- Medlemmar i de angivna distributionsgrupperna eller e-postaktiverade säkerhetsgrupperna (dynamiska distributionsgrupper stöds inte).

- Den angivna Microsoft 365-grupper.

- Domäner: Alla mottagare i organisationen med en primär e-postadress i den angivna godkända domänen.

Klicka i rutan, börja skriva ett värde och välj värdet i resultatet under rutan. Upprepa det här steget så många gånger som det behövs. Om du vill ta bort ett befintligt värde väljer du

bredvid värdet i rutan.

bredvid värdet i rutan.För användare eller grupper kan du använda de flesta identifierare (namn, visningsnamn, alias, e-postadress, kontonamn osv.), men motsvarande visningsnamn visas i resultatet. För användare anger du en asterisk (*) för att se alla tillgängliga värden.

Du kan bara använda ett mottagarvillkor en gång, men villkoret kan innehålla flera värden:

Flera värden för samma villkor använder OR-logik (till exempel <mottagare1> eller <mottagare2>). Om mottagaren matchar något av de angivna värdena tillämpas principen på dem.

Olika typer av villkor använder AND-logik. Mottagaren måste matcha alla angivna villkor för att principen ska gälla för dem. Du kan till exempel konfigurera ett villkor med följande värden:

- Användare:

romain@contoso.com - Grupper: Chefer

Principen tillämpas

romain@contoso.comendast på om han också är medlem i gruppen Chefer. Annars tillämpas inte policyn på honom.- Användare:

När du är klar i dialogrutan Välj de användare som du vill inkludera väljer du Fortsätt.

I dialogrutan Hjälp oss att förstå e-postflödet konfigurerar du följande alternativ:

Ett av följande alternativ väljs automatiskt baserat på vår identifiering av MX-posten för din domän:

Jag använder en tredjepartsleverantör och/eller lokal tjänstleverantör: MX-posten för dina domänpunkter någon annanstans än Microsoft 365. Verifiera eller konfigurera följande inställningar:

Tredjepartstjänst som din organisation använder: Verifiera eller välj något av följande värden:

Annat: Det här värdet kräver också information i Om dina e-postmeddelanden passerar genom flera gatewayer anger du varje gateway-IP-adress, som endast är tillgänglig för värdet Övrigt. Använd det här värdet om du använder en lokal tjänstleverantör.

Ange en kommaavgränsad lista över DE IP-adresser som används av skyddstjänsten eller enheten från tredje part för att skicka e-post till Microsoft 365.

Barracuda

IronPort

Mimecast

Proofpoint

Sophos

Symantec

Trend Micro

Anslutningsappen för att tillämpa den här utvärderingen på: Välj den anslutningsapp som används för e-postflöde till Microsoft 365.

Förbättrad filtrering för anslutningsappar (kallas även hoppa över lista) konfigureras automatiskt på den anslutningsapp som du anger.

När en tjänst eller enhet från tredje part finns framför e-post som flödar till Microsoft 365 identifierar utökad filtrering för anslutningsappar korrekt källan till Internetmeddelanden och avsevärt förbättrar noggrannheten för Microsofts filtreringsstack (särskilt förfalskningsinformation, samt funktioner efter intrång i Threat Explorer och Automated Investigation & Response (AIR).

Jag använder bara Microsoft Exchange Online: MX-posterna för din domän pekar på Microsoft 365. Det finns inget kvar att konfigurera, så välj Slutför.

Dela data med Microsoft: Det här alternativet är inte markerat som standard, men du kan markera kryssrutan om du vill.

När du är klar i dialogrutan Hjälp oss att förstå e-postflödet väljer du Slutför.

När konfigurationen är klar visas dialogrutan Låt oss visa dig runt . Välj Starta rundtur eller Stäng.

Konfigurera en utvärdering eller utvärderingsversion i blockeringsläge

Kom ihåg att när du provar Defender för Office 365 i blockeringsläge aktiveras standardförinställningssäkerheten och de angivna användarna (vissa eller alla) ingår i standardinställningens säkerhetsprincip. Mer information om standardinställningens säkerhetsprincip finns i Förinställda säkerhetsprinciper.

Starta utvärderingsversionen på någon av de tillgängliga platserna i Microsoft Defender-portalen på https://security.microsoft.com. Till exempel:

- Välj Starta kostnadsfri utvärderingsversion på banderollen överst på en defender för Office 365-funktionssida.

- På sidan Microsoft 365-utvärderingsversioner på https://security.microsoft.com/trialHorizontalHubletar du upp och väljer Defender för Office 365.

- På utvärderingssidan för Microsoft Defender för Office 365 på https://security.microsoft.com/atpEvaluationväljer du Starta utvärdering.

Dialogrutan Aktivera skydd är inte tillgänglig i organisationer med Defender för Office 365 Plan 1 eller Plan 2.

I dialogrutan Aktivera skydd väljer du Ja, skyddar min organisation genom att blockera hot och väljer sedan Fortsätt.

I dialogrutan Välj de användare som du vill inkludera konfigurerar du följande inställningar:

Alla användare: Det här är standardalternativet och det rekommenderade alternativet.

Välj användare: Om du väljer det här alternativet måste du välja de interna mottagare som utvärderingsversionen gäller för:

- Användare: De angivna postlådorna, e-postanvändarna eller e-postkontakterna.

-

Grupper:

- Medlemmar i de angivna distributionsgrupperna eller e-postaktiverade säkerhetsgrupperna (dynamiska distributionsgrupper stöds inte).

- Den angivna Microsoft 365-grupper.

- Domäner: Alla mottagare i organisationen med en primär e-postadress i den angivna godkända domänen.

Klicka i rutan, börja skriva ett värde och välj värdet i resultatet under rutan. Upprepa det här steget så många gånger som det behövs. Om du vill ta bort ett befintligt värde väljer du

bredvid värdet i rutan.

bredvid värdet i rutan.För användare eller grupper kan du använda de flesta identifierare (namn, visningsnamn, alias, e-postadress, kontonamn osv.), men motsvarande visningsnamn visas i resultatet. För användare anger du en asterisk (*) för att se alla tillgängliga värden.

Du kan bara använda ett mottagarvillkor en gång, men villkoret kan innehålla flera värden:

Flera värden för samma villkor använder OR-logik (till exempel <mottagare1> eller <mottagare2>). Om mottagaren matchar något av de angivna värdena tillämpas principen på dem.

Olika typer av villkor använder AND-logik. Mottagaren måste matcha alla angivna villkor för att principen ska gälla för dem. Du kan till exempel konfigurera ett villkor med följande värden:

- Användare:

romain@contoso.com - Grupper: Chefer

Principen tillämpas

romain@contoso.comendast på om han också är medlem i gruppen Chefer. Annars tillämpas inte policyn på honom.- Användare:

När du är klar i dialogrutan Välj de användare som du vill inkludera väljer du Fortsätt.

En förloppsdialogruta visas när utvärderingen har konfigurerats. När installationen är klar väljer du Klar.

Hantera utvärderingen eller utvärderingsversionen av Defender för Office 365

När du har konfigurerat utvärderings- eller utvärderingsversionen i granskningsläge är utvärderingssidan för Microsoft Defender för Office 365 på https://security.microsoft.com/atpEvaluation den centrala platsen för resultatet av att testa Defender för Office 365 Abonnemang 2.

I Microsoft Defender-portalen på https://security.microsoft.comgår du till E-post & samarbetsprinciper>& regler>Hotprinciper> väljer Utvärderingsläge i avsnittet Andra . Om du vill gå direkt till utvärderingssidan för Microsoft Defender för Office 365 använder du https://security.microsoft.com/atpEvaluation.

De åtgärder som är tillgängliga på utvärderingssidan för Microsoft Defender för Office 365 beskrivs i följande underavsnitt.

Hantera utvärderingsinställningar

På utvärderingssidan för Microsoft Defender för Office 365 på https://security.microsoft.com/atpEvaluationväljer du Hantera utvärderingsinställningar.

I den utfällbara menyn Hantera MDO-utvärderingsinställningar som öppnas finns följande information och inställningar tillgängliga:

Om utvärderingen är på visas överst i den utfällbara menyn (Utvärdering på eller Utvärdering av). Den här informationen finns också på utvärderingssidan för Microsoft Defender för Office 365 .

Med

åtgärden Inaktivera eller Aktivera kan du inaktivera eller aktivera utvärderingsprinciperna.

åtgärden Inaktivera eller Aktivera kan du inaktivera eller aktivera utvärderingsprinciperna.Hur många dagar som återstår i utvärderingen visas överst i den utfällbara menyn (nn dagar kvar).

Avsnittet Identifieringsfunktioner : Använd växlingsknapparna för att aktivera eller inaktivera följande Defender för Office 365-skydd:

- Säkra länkar

- Säkra bifogade filer

- Skydd mot nätfiske

Avsnittet Användare, grupper och domäner : Välj Redigera användare, grupper och domäner för att ändra vem utvärderingen eller utvärderingsversionen gäller för enligt beskrivningen tidigare i Konfigurera en utvärderings- eller utvärderingsversion i granskningsläge.

Avsnittet Personifieringsinställningar :

Om personifieringsskydd inte har konfigurerats i principen för utvärdering av skydd mot nätfiske väljer du Tillämpa personifieringsskydd för att konfigurera personifieringsskydd:

- Interna och externa användare (avsändare) för skydd mot användarpersonifiering.

- Anpassade domäner för domänimitationsskydd.

- Betrodda avsändare och domäner som ska undantas från personifieringsskydd.

Stegen är i stort sett desamma som beskrivs i avsnittet Personifiering i steg 5 i Använda Microsoft Defender-portalen för att skapa principer för skydd mot nätfiske.

Om personifieringsskydd har konfigurerats i principen för utvärdering av skydd mot nätfiske visar det här avsnittet inställningarna för personifieringsskydd för:

- Skydd mot användarpersonifiering

- Skydd mot domänimitation

- Betrodda personifierade avsändare och domäner

Om du vill ändra inställningarna väljer du Redigera personifieringsinställningar.

När du är klar med den utfällbara menyn Hantera MDO-utvärderingsinställningar väljer du ![]() Stäng.

Stäng.

Konvertera till standardskydd

För utvärderingen eller utvärderingsversionen kan du växla från granskningsläge (utvärderingsprinciper) till blockeringsläge (standardförinställningssäkerhetsprincip) med någon av följande metoder:

- På utvärderingssidan för Microsoft Defender för Office 365: Välj Konvertera till standardskydd

-

I den utfällbara menyn Hantera MDO-utvärderingsinställningar: På utvärderingssidan för Microsoft Defender för Office 365 väljer du Hantera utvärderingsinställningar. I den utfällbara menyn information som öppnas väljer du

Konvertera till standardskydd.

Konvertera till standardskydd.

När du har valt Konvertera till standardskydd läser du informationen i dialogrutan som öppnas och väljer sedan Fortsätt.

Du kommer till guiden Tillämpa standardskydd på sidan Förinställda säkerhetsprinciper . Listan över mottagare som ingår och exkluderas från utvärderingen eller utvärderingsversionen kopieras till standardprincipen för förinställd säkerhet. Mer information finns i Använda Microsoft Defender-portalen för att tilldela standard- och strikt förinställda säkerhetsprinciper till användare.

- Säkerhetsprinciperna i den förinställda standardsäkerhetsprincipen har högre prioritet än utvärderingsprinciperna, vilket innebär att principerna i standardförinställningens säkerhet alltid tillämpas före utvärderingsprinciperna, även om båda finns och är aktiverade.

- Det finns inget automatiskt sätt att gå från blockeringsläge till granskningsläge. De manuella stegen är:

Inaktivera standardinställningens säkerhetsprincip på sidan Förinställda säkerhetsprinciper på https://security.microsoft.com/presetSecurityPolicies.

På utvärderingssidan för Microsoft Defender för Office 365 på https://security.microsoft.com/atpEvaluationkontrollerar du att värdet Utvärdering på visas.

Om Utvärdering av visas väljer du Hantera utvärderingsinställningar. I den utfällbara menyn Hantera MDO-utvärderingsinställningar som öppnas väljer du

Aktivera.

Aktivera.Välj Hantera utvärderingsinställningar för att verifiera de användare som utvärderingen gäller för i avsnittet Användare, grupper och domäner i den utfällbara menyn Hantera MDO-utvärderingsinställningar som öppnas.

Rapporter för utvärdering eller utvärdering av Defender för Office 365

I det här avsnittet beskrivs de rapporter som är tillgängliga i granskningsläge och blockeringsläge.

Rapporter för blockeringsläge

Inga särskilda rapporter skapas för blockeringsläge, så använd standardrapporterna som är tillgängliga i Defender för Office 365. Mer specifikt letar du efter rapporter som endast gäller för Defender för Office 365-funktioner (till exempel säkra länkar eller säkra bifogade filer) eller rapporter som kan filtreras efter Identifieringar av Defender för Office 365 enligt beskrivningen i följande lista:

Mailflow-vyn för statusrapporten För e-postflöde:

- Meddelanden som identifieras som användarpersonifiering eller domänpersonifiering av principer för skydd mot nätfiske visas i personifieringsblocket.

- Meddelanden som identifieras under fil- eller URL-detonation av principer för säkra bifogade filer eller principer för säkra länkar visas i detonationsblocket.

Statusrapporten för skydd mot hot:

Du kan filtrera många av vyerna i hotskyddsstatusrapporten med MDO:t Skyddat av för att se effekterna av Defender för Office 365.

Visa data per e-post > phish och diagram uppdelning efter identifieringsteknik

- Meddelanden som identifieras av kampanjer visas i Kampanj.

- Meddelanden som identifieras av säkra bifogade filer visas i Fil detonation och Fil detonation rykte.

- Meddelanden som identifieras av skydd mot användarpersonifiering i principer för skydd mot nätfiske visas i personifieringsdomän, personifieringsanvändare och personifiering av postlådeinformation.

- Meddelanden som identifieras av säkra länkar visas i URL-detonation och URL-detonationsrykte.

Visa data efter skadlig kod via e-post > och diagramuppdelning efter identifieringsteknik

- Meddelanden som identifieras av kampanjer visas i Kampanj.

- Meddelanden som identifieras av säkra bifogade filer visas i Fil detonation och Fil detonation rykte.

- Meddelanden som identifieras av säkra länkar visas i URL-detonation och URL-detonationsrykte.

Visa data efter skräppost > och diagramuppdelning efter identifieringsteknik

Meddelanden som identifieras av säkra länkar visas i URL:ens skadliga rykte.

Diagramuppdelning efter principtyp

Meddelanden som identifieras av säkra bifogade filer visas i säkra bifogade filer

Visa data efter skadlig kod för innehåll >

Skadliga filer som identifieras av säkra bifogade filer för SharePoint, OneDrive och Microsoft Teams visas i MDO-detonation.

Rapporten De främsta avsändare och mottagare

Visa data för de främsta mottagarna av skadlig kod (MDO) och Visa data för de främsta nätfiskemottagarna (MDO).

Rapporter för granskningsläge

I granskningsläge letar du efter rapporter som visar identifieringar av utvärderingsprinciperna enligt beskrivningen i följande lista:

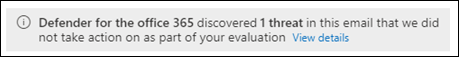

Sidan E-postentitet visar följande banderoll i meddelandeidentifieringsinformationen på fliken Analys för Felaktig bifogad fil, skräppost-URL + skadlig kod, nätfiske-URL och personifieringsmeddelanden som har identifierats av Defender för Office 365-utvärderingen:

Utvärderingssidan för Microsoft Defender för Office 365 konsoliderar https://security.microsoft.com/atpEvaluation identifieringarna från standardrapporterna som är tillgängliga i Defender för Office 365. Rapporterna på den här sidan filtreras främst efter Utvärdering: Ja för att endast visa identifieringar av utvärderingsprinciperna, men de flesta rapporter använder även ytterligare förtydligande filter.

Som standard visar rapportsammanfattningarna på sidan data för de senaste 30 dagarna, men du kan filtrera datumintervallet genom att

välja 30 dagar och välja från följande ytterligare värden som är mindre än 30 dagar:

välja 30 dagar och välja från följande ytterligare värden som är mindre än 30 dagar:- 24 timmar

- 7 dagar

- 14 dagar

- Anpassat datumintervall

Datumintervallfiltret påverkar de data som visas i rapportsammanfattningarna på sidan och i huvudrapporten när du väljer Visa information på ett kort.

Välj

Ladda ned för att ladda ned diagramdata till en .csv fil.

Ladda ned för att ladda ned diagramdata till en .csv fil.Följande rapporter på utvärderingssidan för Microsoft Defender för Office 365 innehåller filtrerad information från specifika vyer i rapporten Hotskyddsstatus:

-

E-postlänkar:

- Rapportvy: Visa data per e-post > phish och diagram uppdelning efter identifieringsteknik

- Identifieringsfilter : URL-detonationsrykte och URL-detonation.

-

Bifogade filer i e-post:

- Rapportvy: Visa data per e-post > phish och diagram uppdelning efter identifieringsteknik

- Identifieringsfilter : Fil detonation och fildetonationsrykte.

-

Personifiering

- Rapportvy: Visa data per e-post > phish och diagram uppdelning efter identifieringsteknik

- Identifieringsfilter : Personifieringsanvändare, personifieringsdomän och personifiering av postlådeinformation.

-

Länkar till bifogade filer

- Rapportvy: Visa data efter skadlig kod via e-post > och diagramuppdelning efter identifieringsteknik

- Identifieringsfilter : URL-detonation och URL-detonationsrykte.

-

Inbäddad skadlig kod

- Rapportvy: Visa data efter skadlig kod via e-post > och diagramuppdelning efter identifieringsteknik

- Identifieringsfilter : Fil detonation och fildetonationsrykte.

-

Falska avsändare:

- Rapportvy: Visa data per e-post > phish och diagram uppdelning efter identifieringsteknik

- Identifieringsfilter : Förfalskning inom organisationen, extern förfalskningsdomän och förfalskning av DMARC.

-

E-postlänkar:

I realtids-URL:ens klickskydd används åtgärden Visa data efter URL genom att klicka på skyddsåtgärden i URL-skyddsrapporten som filtreras efter Utvärdering: Ja.

Även om visa data efter URL klickar du efter program i URL-skyddsrapporten visas inte på utvärderingssidan för Microsoft Defender för Office 365 , men den kan också filtreras efter Utvärdering: Ja.

Nödvändiga behörigheter

Följande behörigheter krävs i Microsoft Entra-ID för att konfigurera en utvärdering eller utvärderingsversion av Defender för Microsoft 365:

- Skapa, ändra eller ta bort en utvärderingsversion eller utvärderingsversion: Medlemskap i rollerna Säkerhetsadministratör eller Global administratör* .

- Visa utvärderingsprinciper och rapporter i granskningsläge: Medlemskap i rollerna Säkerhetsadministratör eller Säkerhetsläsare .

Mer information om Microsoft Entra-behörigheter i Microsoft Defender-portalen finns i Microsoft Entra-roller i Microsoft Defender-portalen

Viktigt

* Microsoft rekommenderar att du använder roller med minst behörighet. Genom att använda konton med lägre behörighet kan du förbättra säkerheten för din organisation. Global administratör är en mycket privilegierad roll som bör begränsas till nödsituationsscenarier när du inte kan använda en befintlig roll.

Vanliga frågor och svar

F: Behöver jag skaffa eller aktivera utvärderingslicenser manuellt?

S: Nej. Utvärderingsversionen etablerar automatiskt Licenser för Defender för Office 365 Plan 2 om du behöver dem enligt tidigare beskrivning.

F: Hur utökar jag utvärderingsversionen?

S: Se Utöka utvärderingsversionen.

F: Varför visas inte alternativ för att avbryta eller förlänga utvärderingsversionen?

S: Du ser inte alternativ för att avbryta eller förlänga utvärderingsversionen om din prenumeration ingår i NCE (New Commerce Experience). För närvarande har endast kunder med äldre prenumerationer möjlighet att avbryta eller utöka sina utvärderingsversioner.

F: Vad händer med mina data när utvärderingsversionen upphör att gälla?

S: När utvärderingsversionen har gått ut har du åtkomst till dina utvärderingsdata (data från funktioner i Defender för Office 365 som du inte hade tidigare) i 30 dagar. Efter den här 30-dagarsperioden tas alla principer och data som har associerats med utvärderingsversionen av Defender för Office 365 bort.

F: Hur många gånger kan jag använda utvärderingsversionen av Defender för Office 365 i min organisation?

S: Högst två gånger. Om din första utvärderingsversion går ut måste du vänta minst 30 dagar efter förfallodatumet innan du kan registrera dig för utvärderingsversionen av Defender för Office 365 igen. Efter den andra utvärderingsversionen kan du inte registrera dig i en annan utvärderingsversion.

F: Finns det scenarier där Defender för Office 365 agerar på meddelanden i granskningsläge?

S: Ja. För att skydda tjänsten kan ingen i något program eller SKU stänga av eller kringgå åtgärder för meddelanden som klassificeras som skadlig kod eller nätfiske med hög konfidens av tjänsten.

F: I vilken ordning utvärderas principer?

S: Se Prioritetsordning för förinställda säkerhetsprinciper och andra principer.

Principinställningar som är associerade med Utvärderingar och utvärderingar av Defender för Office 365

Principer i granskningsläge

Varning

Försök inte skapa, ändra eller ta bort de enskilda säkerhetsprinciper som är associerade med utvärderingen av Defender för Office 365. Den enda metod som stöds för att skapa enskilda säkerhetsprinciper för utvärderingen är att starta utvärderingen eller utvärderingsversionen i granskningsläge i Microsoft Defender-portalen för första gången.

Som tidigare beskrivits skapas utvärderingsprinciper med de inställningar som krävs för att observera, men inte vidta åtgärder för meddelanden, automatiskt när du väljer granskningsläge för utvärderings- eller utvärderingsversionen.

Om du vill se dessa principer och deras inställningar kör du följande kommando i Exchange Online PowerShell:

Write-Output -InputObject ("`r`n"*3),"Evaluation anti-phishing policy",("-"*79);Get-AntiPhishPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"; Write-Output -InputObject ("`r`n"*3),"Evaluation Safe Attachments policy",("-"*79);Get-SafeAttachmentPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"; Write-Output -InputObject ("`r`n"*3),"Evaluation Safe Links policy",("-"*79);Get-SafeLinksPolicy | Where-Object -Property RecommendedPolicyType -eq -Value "Evaluation"

Inställningarna beskrivs också i följande tabeller.

Principinställningar för utvärdering av skydd mot nätfiske

| Inställning | Värde |

|---|---|

| Namn | Utvärderingsprincip |

| AdminDisplayName | Utvärderingsprincip |

| AuthenticationFailAction | MoveToJmf |

| DmarcQuarantineAction | Karantän |

| DmarcRejectAction | Avvisa |

| Aktiverad | Sant |

| EnableFirstContactSafetyTips | Falskt |

| EnableMailboxIntelligence | Sant |

| EnableMailboxIntelligenceProtection | Sant |

| EnableOrganizationDomainsProtection | Falskt |

| EnableSimilarDomainsSafetyTips | Falskt |

| EnableSimilarUsersSafetyTips | Falskt |

| EnableSpoofIntelligence | Sant |

| EnableSuspiciousSafetyTip | Falskt |

| EnableTargetedDomainsProtection | Falskt |

| EnableTargetedUserProtection | Falskt |

| EnableUnauthenticatedSender | Sant |

| EnableUnusualCharactersSafetyTips | Falskt |

| EnableViaTag | Sant |

| ExcludedDomains | {} |

| ExcludedSenders | {} |

| HonorDmarcPolicy | Sant |

| ImpersonationProtectionState | Handbok |

| IsDefault | Falskt |

| MailboxIntelligenceProtectionAction | NoAction |

| MailboxIntelligenceProtectionActionRecipients | {} |

| MailboxIntelligenceQuarantineTag | DefaultFullAccessPolicy |

| PhishThresholdLevel | 1 |

| Principtaggar | blank |

| RecommendedPolicyType | Utvärdering |

| SpoofQuarantineTag | DefaultFullAccessPolicy |

| TargetedDomainActionRecipients | {} |

| TargetedDomainProtectionAction | NoAction |

| TargetedDomainQuarantineTag | DefaultFullAccessPolicy |

| TargetedDomainsToProtect | {} |

| TargetedUserActionRecipients | {} |

| TargetedUserProtectionAction | NoAction |

| TargetedUserQuarantineTag | DefaultFullAccessPolicy |

| TargetedUsersToProtect | {} |

Principinställningar för utvärdering av säkra bifogade filer

| Inställning | Värde |

|---|---|

| Namn | Utvärderingsprincip |

| Åtgärd | Tillåt |

| ActionOnError | Sant* |

| AdminDisplayName | Utvärderingsprincip |

| ConfidenceLevelThreshold | 80 |

| Möjliggöra | Sant |

| EnableOrganizationBranding | Falskt |

| IsBuiltInProtection | Falskt |

| IsDefault | Falskt |

| OperationMode | Försening |

| QuarantineTag | AdminOnlyAccessPolicy |

| RecommendedPolicyType | Utvärdering |

| Omdirigera | Falskt |

| RedirectAddress | blank |

| ScanTimeout | 30 |

* Den här parametern har blivit inaktuell och används inte längre.

Principinställningar för utvärdering av säkra länkar

| Inställning | Värde |

|---|---|

| Namn | Utvärderingsprincip |

| AdminDisplayName | Utvärderingsprincip |

| AllowClickThrough | Sant |

| CustomNotificationText | blank |

| DeliverMessageAfterScan | Sant |

| DisableUrlRewrite | Sant |

| DoNotRewriteUrls | {} |

| EnableForInternalSenders | Falskt |

| EnableOrganizationBranding | Falskt |

| EnableSafeLinksForEmail | Sant |

| EnableSafeLinksForOffice | Sant |

| EnableSafeLinksForTeams | Sant |

| IsBuiltInProtection | Falskt |

| LocalizedNotificationTextList | {} |

| RecommendedPolicyType | Utvärdering |

| ScanUrls | Sant |

| TrackClicks | Sant |

Använd PowerShell för att konfigurera mottagarvillkor och undantag för utvärdering eller utvärdering i granskningsläge

En regel som är associerad med utvärderingsprinciperna för Defender för Office 365 styr mottagarvillkoren och undantagen för utvärderingen.

Om du vill visa regeln som är associerad med utvärderingen kör du följande kommando i Exchange Online PowerShell:

Get-ATPEvaluationRule

Om du vill använda Exchange Online PowerShell för att ändra vem utvärderingen gäller för använder du följande syntax:

Set-ATPEvaluationRule -Identity "Evaluation Rule" -SentTo <"user1","user2",... | $null> -ExceptIfSentTo <"user1","user2",... | $null> -SentToMemberOf <"group1","group2",... | $null> -ExceptIfSentToMemberOf <"group1","group2",... | $null> -RecipientDomainIs <"domain1","domain2",... | $null> -ExceptIfRecipientDomainIs <"domain1","domain2",... | $null>

I det här exemplet konfigureras undantag från utvärderingen för de angivna säkerhetsåtgärderna (SecOps).

Set-ATPEvaluationRule -Identity "Evaluation Rule" -ExceptIfSentTo "SecOps1","SecOps2"

Använda PowerShell för att aktivera eller inaktivera utvärderingen eller utvärderingsversionen i granskningsläge

Om du vill aktivera eller inaktivera utvärderingen i granskningsläge aktiverar eller inaktiverar du regeln som är associerad med utvärderingen. Värdet för egenskapen Tillstånd för utvärderingsregeln visar om regeln är Aktiverad eller Inaktiverad.

Kör följande kommando för att avgöra om utvärderingen är aktiverad eller inaktiverad:

Get-ATPEvaluationRule -Identity "Evaluation Rule" | Format-Table Name,State

Kör följande kommando för att inaktivera utvärderingen om den är aktiverad:

Disable-ATPEvaluationRule -Identity "Evaluation Rule"

Kör följande kommando för att aktivera utvärderingen om den är inaktiverad:

Enable-ATPEvaluationRule -Identity "Evaluation Rule"

Principer i blockeringsläge

Som tidigare beskrivits skapas principer för blockeringsläge med standardmallen för förinställda säkerhetsprinciper.

Information om hur du använder Exchange Online PowerShell för att visa enskilda säkerhetsprinciper som är associerade med standardförinställningens säkerhetsprincip och för att visa och konfigurera mottagarvillkor och undantag för den förinställda säkerhetsprincipen finns i Förinställda säkerhetsprinciper i Exchange Online PowerShell.