Sårbarhet i min organisation

Sidan Svagheter i Microsoft Defender – hantering av säkerhetsrisker listar kända vanliga sårbarheter och exponeringar (CVE) med deras CVE-ID.

CVE-ID:t är unika ID:t som tilldelats offentligt avslöjade sårbarheter i cybersäkerhet som påverkar programvara, maskinvara och inbyggd programvara. De ger organisationer ett standardsätt att identifiera och spåra sårbarheter och hjälper dem att förstå, prioritera och åtgärda dessa säkerhetsrisker i organisationen. CVE:er spåras i ett offentligt register som nås från https://www.cve.org/.

Defender – hantering av säkerhetsrisker använder slutpunktssensorer för att söka igenom och identifiera dessa och andra sårbarheter i en organisation.

Gäller för:

- Hantering av hot och säkerhetsrisker för Microsoft Defender

- Microsoft Defender för Endpoint Abonnemang 2

- Microsoft Defender XDR

- Microsoft Defender för serverplan 1 & 2

Viktigt

Defender – hantering av säkerhetsrisker kan hjälpa dig att identifiera Log4j-sårbarheter i program och komponenter. Mer information.

Tips

Visste du att du kan prova alla funktioner i Microsoft Defender – hantering av säkerhetsrisker utan kostnad? Ta reda på hur du registrerar dig för en kostnadsfri utvärderingsversion.

Översiktssida för svagheter

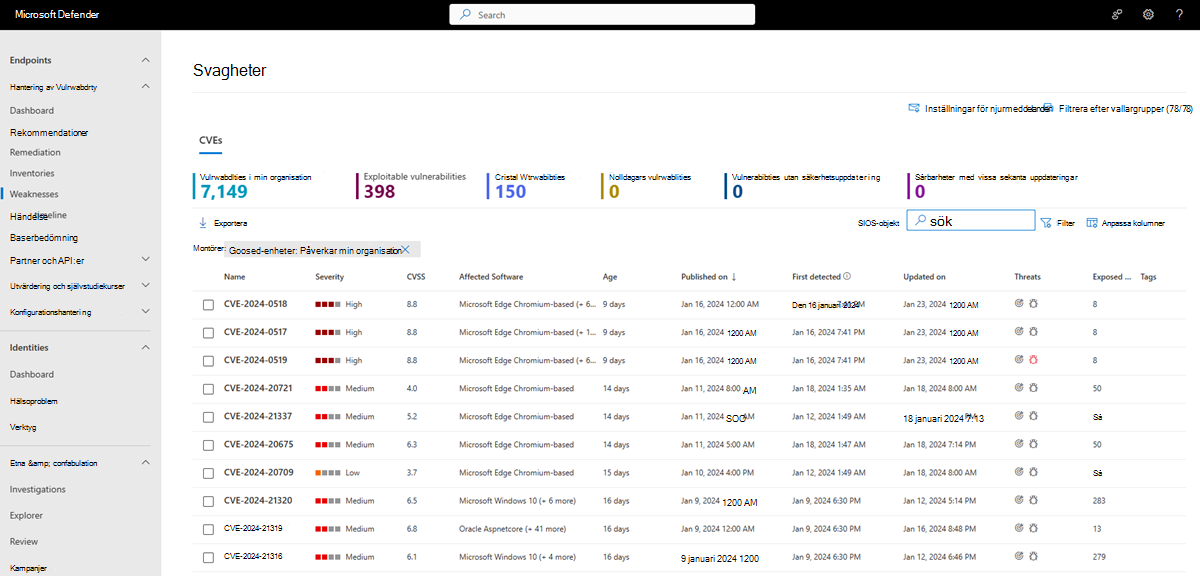

Om du vill komma åt sidan Svagheter väljer du Svagheter i navigeringsmenyn för sårbarhetshantering i Microsoft Defender-portalen

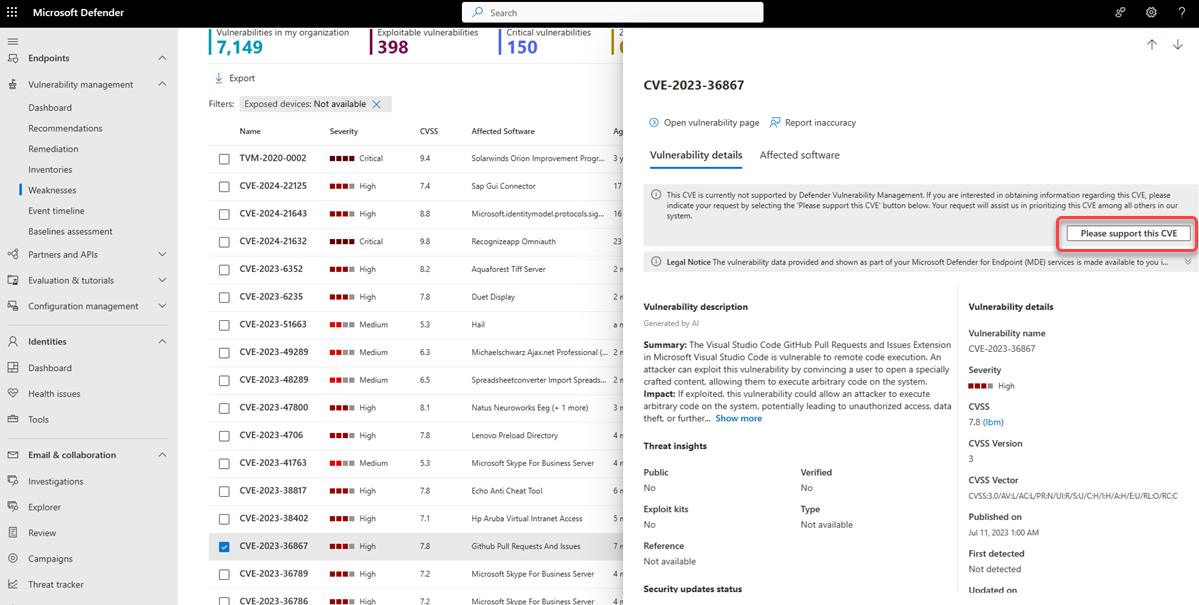

Sidan Svagheter öppnas med en lista över de CVE:er som dina enheter exponeras för. Du kan visa allvarlighetsgraden, CVSS-klassificeringen (Common Vulnerability Scoring System), motsvarande insikter om intrång och hot med mera.

Obs!

Om det inte finns något officiellt CVE-ID tilldelat till en säkerhetsrisk tilldelas sårbarhetsnamnet av Microsoft Defender – hantering av säkerhetsrisker och kommer att vara formatet TVM-2020-002.

Obs!

Det maximala antalet poster som du kan exportera från sidan svagheter till en CSV-fil är 8 000 och exporten får inte överstiga 64 KB. Om du får ett meddelande om att resultaten är för stora för att exportera kan du förfina frågan så att den innehåller färre poster.

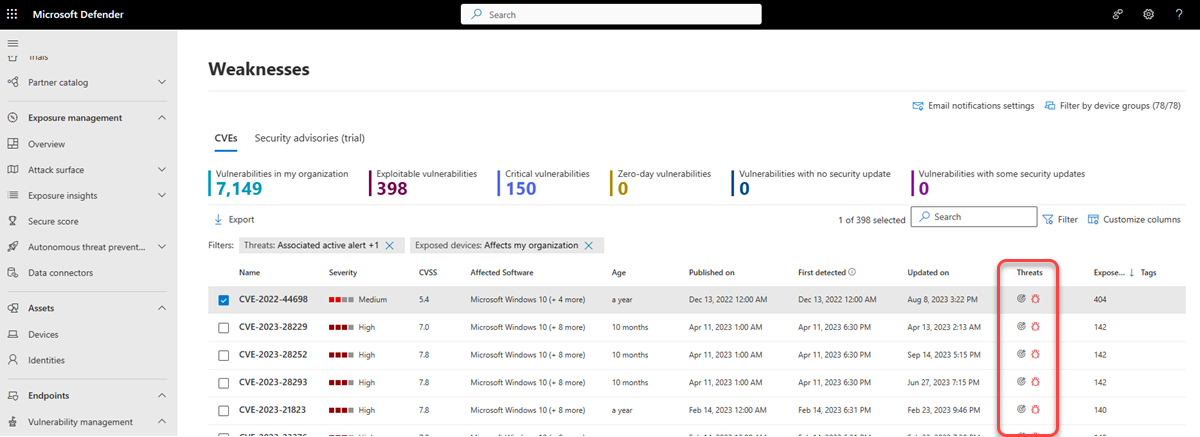

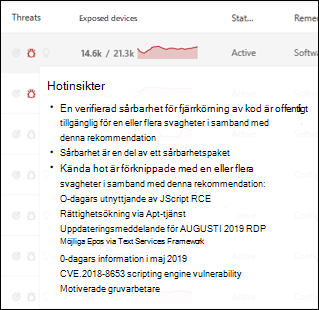

Insikter om intrång och hot

Det är viktigt att prioritera rekommendationer som är associerade med pågående hot. Du kan använda den information som är tillgänglig i kolumnen Hot för att hjälpa dig att prioritera sårbarheter. Om du vill se sårbarheter med pågående hot filtrerar du kolumnen Hot efter:

- Associerad aktiv avisering

- Exploit är tillgängligt

- Exploateringen har verifierats

- Den här exploateringen är en del av ett exploit kit

Hotinsiktsikonen ![]() markeras i kolumnen Hot om det finns associerade kryphål i en säkerhetsrisk.

markeras i kolumnen Hot om det finns associerade kryphål i en säkerhetsrisk.

När du hovrar över ikonen visas om hotet är en del av ett exploit kit eller är kopplat till specifika avancerade beständiga kampanjer eller aktivitetsgrupper. När det är tillgängligt finns det en länk till en hotanalysrapport med nolldagars exploateringsnyheter, avslöjanden eller relaterade säkerhetsrekommendationer.

Ikonen för insikter om intrång är markerad om det finns en säkerhetsrisk i din organisation.

![]() .

.

Kolumnen Exponerade enheter visar hur många enheter som för närvarande exponeras för en säkerhetsrisk. Om kolumnen visar 0 innebär det att du inte är i riskzonen.

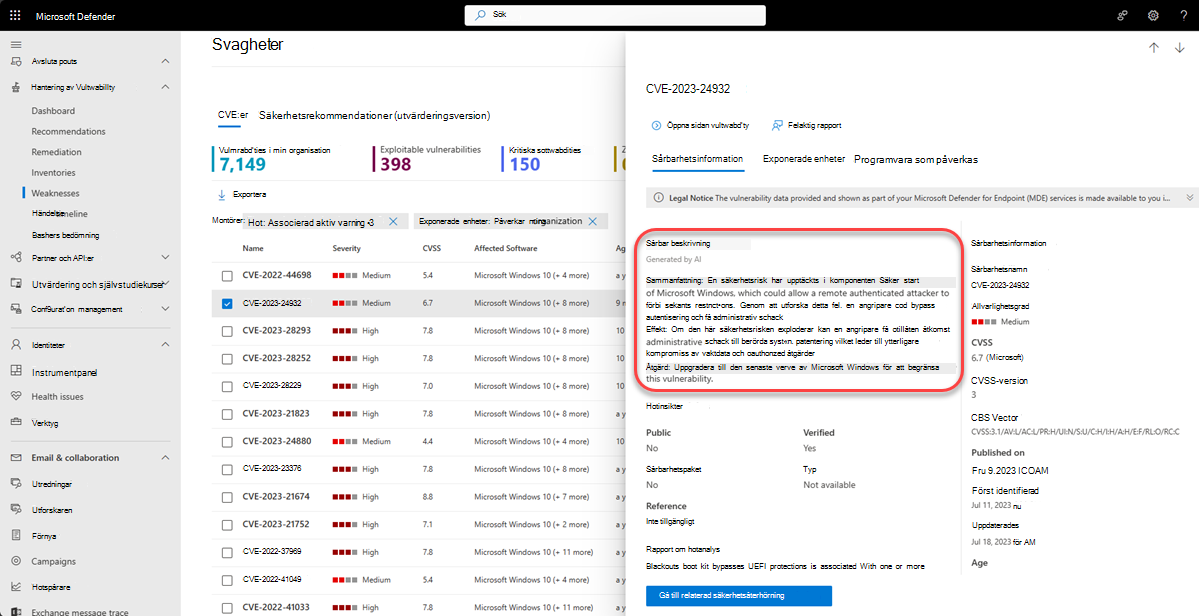

Få insikter om sårbarheter

Om du väljer en CVE från sidan svagheter öppnas en utfälld panel med mer information, till exempel sårbarhetsbeskrivning, information och hotinsikter. Beskrivningen av den AI-genererade säkerhetsrisken innehåller detaljerad information om sårbarheten, dess effekt, rekommenderade reparationssteg och eventuell ytterligare information, om tillgänglig.

För varje CVE kan du se en lista över de exponerade enheterna och den berörda programvaran.

Sårbarhetsbedömningssystem (EPSS)

Exploit Prediction Scoring System (EPSS) genererar en datadriven poäng för sannolikheten för att en känd sårbarhet i programvaran utnyttjas i naturen. EPSS använder aktuell hotinformation från CVE och verkliga sårbarhetsdata. För varje CVE ger EPSS-modellen en sannolikhetspoäng mellan 0 och 1 (0 % och 100 %). Ju högre poäng desto större är sannolikheten att en säkerhetsrisk utnyttjas. Läs mer om EPSS.

EPSS är utformat för att hjälpa dig att öka dina kunskaper om svagheter och deras sårbarhetssannolikhet och göra det möjligt för dig att prioritera därefter.

Om du vill se EPSS-poängen väljer du en CVE från sidan Svagheter i Microsoft Defender-portalen:

När EPSS är större än 0,9 uppdateras knappbeskrivningen för hotkolumnen med värdet för att förmedla hur brådskande åtgärden är:

Obs!

Observera att om EPSS-poängen är mindre än 0,001 anses den vara 0.

Du kan använda SÅRBARHETS-API :et för att se EPSS-poängen.

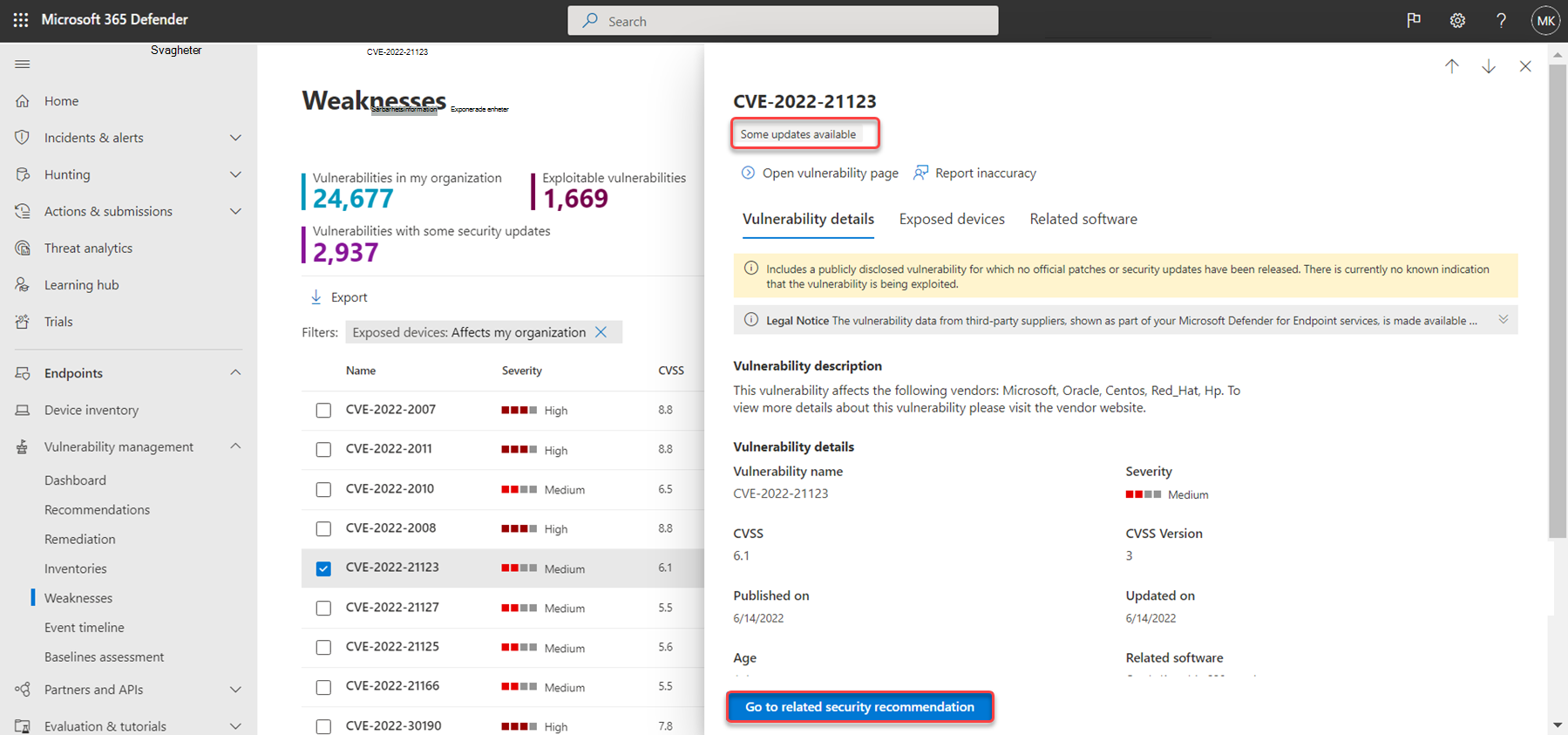

Relaterade säkerhetsrekommendationer

Använd säkerhetsrekommendationer för att åtgärda säkerhetsrisker i exponerade enheter och minska risken för dina tillgångar och din organisation. När en säkerhetsrekommendation är tillgänglig kan du välja Gå till den relaterade säkerhetsrekommendationen för mer information om hur du åtgärdar säkerhetsrisken.

Rekommendationer för en CVE är ofta att åtgärda säkerhetsrisken genom en säkerhetsuppdatering för den relaterade programvaran. Vissa CVE:er har dock ingen tillgänglig säkerhetsuppdatering. Detta kan gälla för all relaterad programvara för en CVE eller bara en delmängd, till exempel kan en programvaruleverantör besluta att inte åtgärda problemet på en viss sårbar version.

När en säkerhetsuppdatering endast är tillgänglig för en del av den relaterade programvaran har CVE taggen "Vissa uppdateringar är tillgängliga" under CVE-namnet. När det finns minst en tillgänglig uppdatering kan du gå till den relaterade säkerhetsrekommendationsen.

Om det inte finns någon tillgänglig säkerhetsuppdatering har CVE taggen "Ingen säkerhetsuppdatering" under CVE-namnet. Det finns inget alternativ för att gå till den relaterade säkerhetsrekommendationsen eftersom programvara som inte har en tillgänglig säkerhetsuppdatering undantas från sidan Säkerhetsrekommendationer.

Obs!

Säkerhetsrekommendationer omfattar endast enheter och programvarupaket som har tillgängliga säkerhetsuppdateringar.

Begär CVE-support

En CVE för programvara som för närvarande inte stöds av sårbarhetshantering visas fortfarande på sidan Svagheter. Eftersom programvaran inte stöds är endast begränsade data tillgängliga. Exponerad enhetsinformation är inte tillgänglig för CVE:er med programvara som inte stöds.

Om du vill visa en lista över programvara som inte stöds filtrerar du sidan svagheter efter alternativet "Inte tillgänglig" i avsnittet "Exponerade enheter".

Du kan begära att support läggs till i Defender – hantering av säkerhetsrisker för en viss CVE. Så här begär du support:

Välj CVE på sidan Svagheter i Microsoft Defender-portalen

Välj Stöd för denna CVE på fliken Sårbarhetsinformation

Begäran skickas till Microsoft och hjälper oss att prioritera denna CVE bland andra i vårt system.

Obs!

Begäran om CVE-supportfunktioner är inte tillgänglig för GCC-, GCC High- och DoD-kunder.

Visa poster för vanliga sårbarheter och exponeringar (CVE) på andra platser

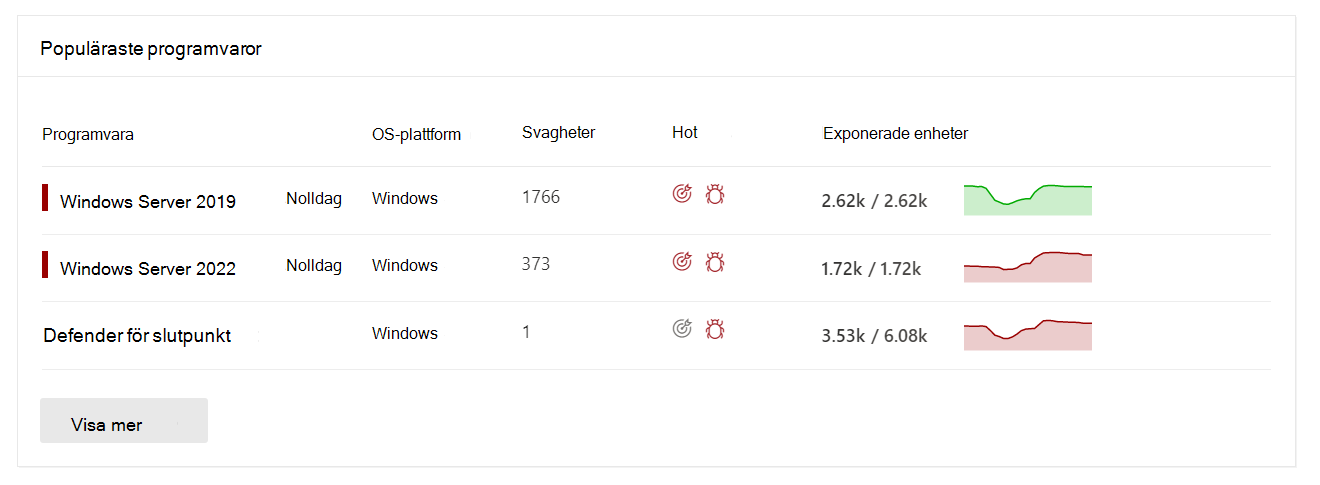

Främsta sårbara programvaran på instrumentpanelen

Gå till instrumentpanelen för Defender – hantering av säkerhetsrisker och rulla ned till widgeten De mest sårbara programvarorna. Du ser antalet sårbarheter som hittas i varje programvara, tillsammans med hotinformation och en översikt över enhetens exponering över tid.

Välj den programvara som du vill undersöka.

Välj fliken Identifierade säkerhetsrisker .

Välj den säkerhetsrisk som du vill undersöka för att öppna en utfälld panel med CVE-informationen.

Identifiera sårbarheter på enhetssidan

Visa information om relaterade svagheter på enhetssidan.

- Välj Enheter på navigeringsmenyn Tillgångar i Microsoft Defender-portalen.

- På sidan Enhetsinventering väljer du det enhetsnamn som du vill undersöka.

- Välj Öppna enhetssida och välj Identifierade säkerhetsrisker på enhetssidan.

- Välj den säkerhetsrisk som du vill undersöka för att öppna en utfälld panel med CVE-informationen.

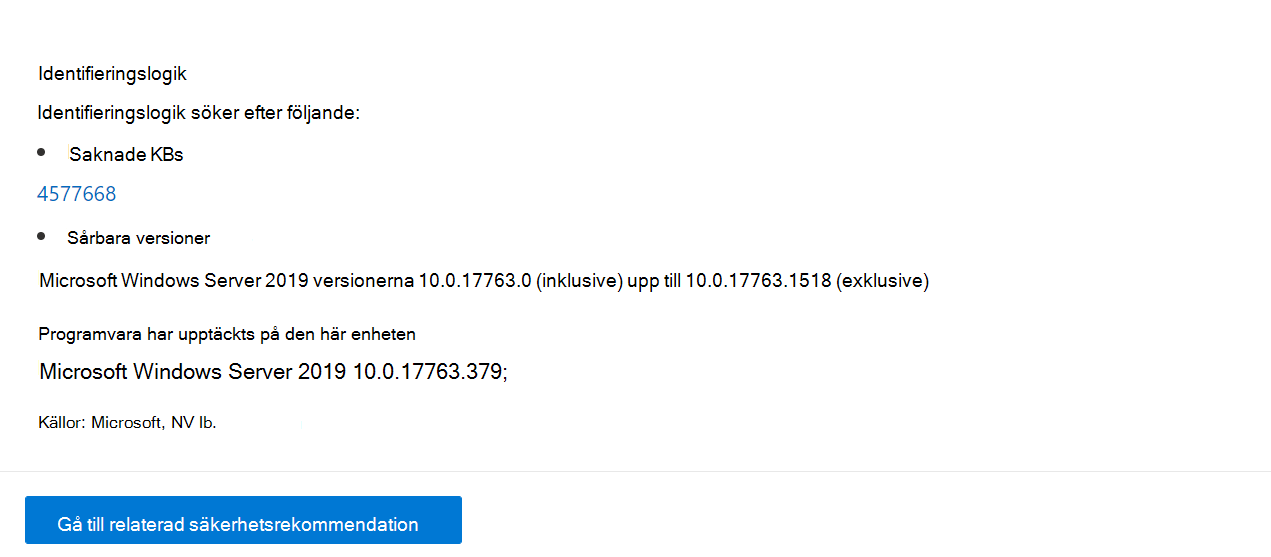

CVE-identifieringslogik

I likhet med programvarubeviset visar vi den identifieringslogik som vi tillämpade på en enhet för att ange att den är sårbar.

Så här ser du identifieringslogik:

Välj en enhet på sidan Enhetsinventering.

Välj Öppna enhetssida och välj Identifierade säkerhetsrisker på enhetssidan.

Välj den sårbarhet som du vill undersöka.

En utfälld meny öppnas och avsnittet Identifieringslogik visar identifieringslogiken och källan.

Kategorin "OS-funktion" visas också i relevanta scenarier. Det här är när en CVE skulle påverka enheter som kör ett sårbart operativsystem om en specifik OS-komponent är aktiverad. Om till exempel Windows Server 2019 eller Windows Server 2022 har säkerhetsrisker i dns-komponenten bifogar vi bara denna CVE till Windows Server 2019- och Windows Server 2022-enheterna med DNS-funktionen aktiverad i operativsystemet.

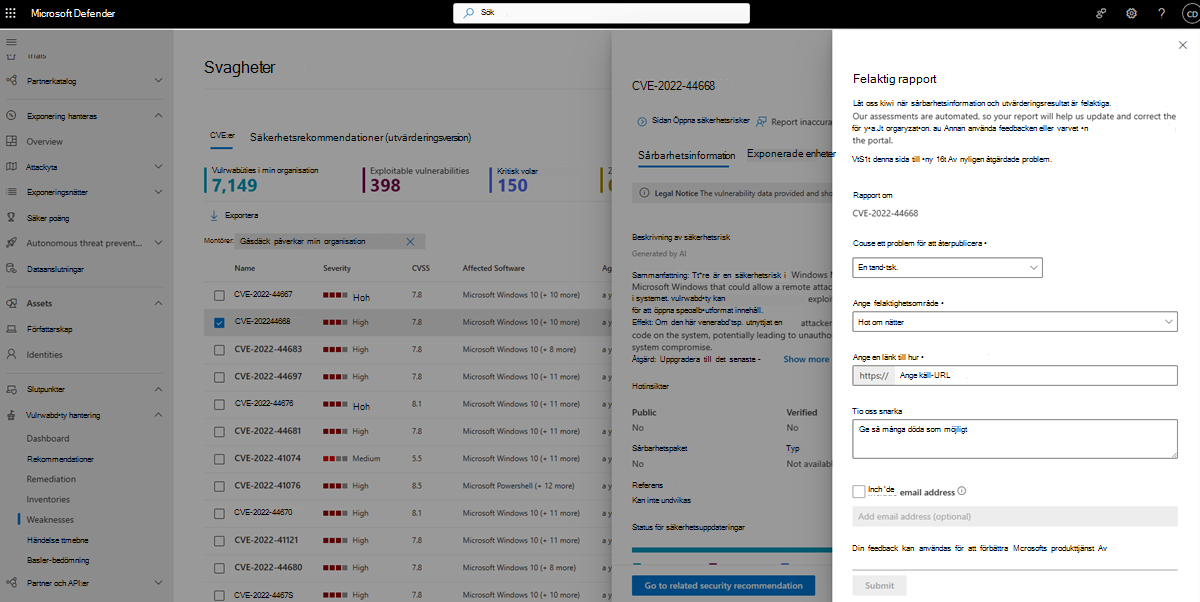

Rapportaccuracy

Rapportera en falsk positiv identifiering när du ser vag, felaktig eller ofullständig information. Du kan också rapportera om säkerhetsrekommendationer som redan har åtgärdats.

Öppna CVE på sidan Svagheter.

Välj Rapportaccuracy.

I den utfällbara rutan väljer du ett problem att rapportera.

Fyll i den begärda informationen om felaktigheten. Detta varierar beroende på vilket problem du rapporterar.

Välj Skicka. Din feedback skickas omedelbart till Microsoft Defender – hantering av säkerhetsrisker experter.