Incidenthantering i Microsoft Defender-portalen

En incident i Microsoft Defender-portalen är en samling relaterade aviseringar och associerade data som utgör historien om en attack. Det är också en ärendefil som din SOC kan använda för att undersöka attacken och hantera, implementera och dokumentera svaret på den.

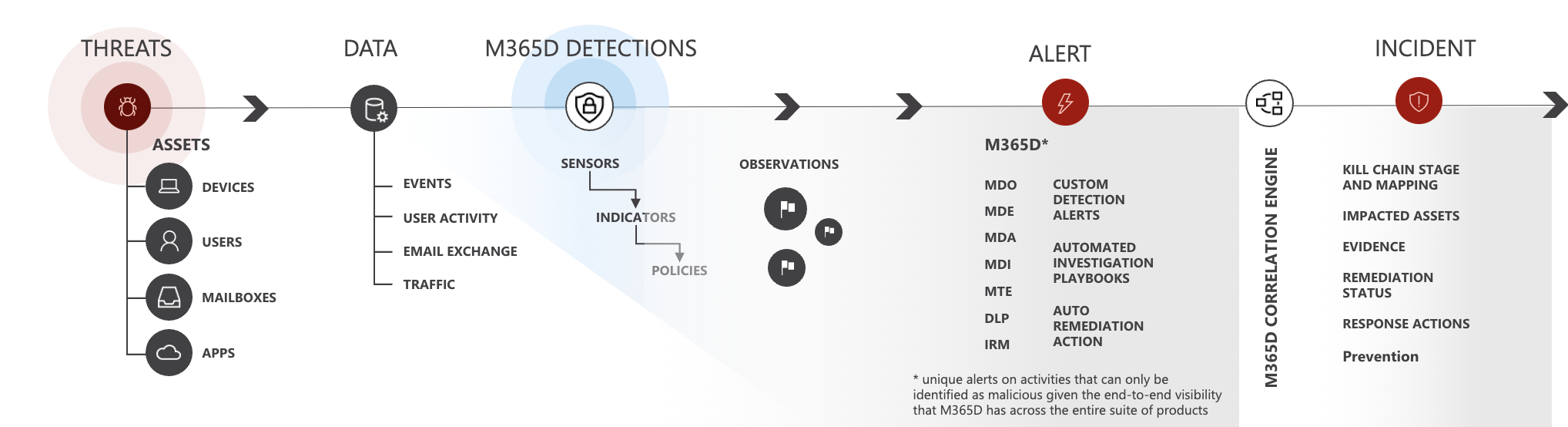

Microsoft Sentinel- och Microsoft Defender-tjänsterna skapar aviseringar när de identifierar en misstänkt eller skadlig händelse eller aktivitet. Enskilda aviseringar ger värdefulla bevis på en slutförd eller pågående attack. Men allt vanligare och mer avancerade attacker använder vanligtvis en mängd olika tekniker och vektorer mot olika typer av tillgångsentiteter, till exempel enheter, användare och postlådor. Resultatet är flera aviseringar, från flera källor, för flera tillgångsentiteter i din digitala egendom.

Eftersom enskilda aviseringar var och en bara berättar en del av historien, och eftersom det kan vara svårt och tidskrävande att gruppera enskilda aviseringar manuellt för att få insikt i en attack, identifierar den enhetliga säkerhetsåtgärdsplattformen automatiskt aviseringar som är relaterade – från både Microsoft Sentinel och Microsoft Defender XDR – och aggregerar dem och deras associerade information i en incident.

Genom att gruppera relaterade aviseringar i en incident får du en omfattande vy över en attack. Du kan till exempel:

- Där attacken började.

- Vilken taktik användes.

- Hur långt attacken har gått till din digitala egendom.

- Attackens omfattning, till exempel hur många enheter, användare och postlådor som påverkades.

- Alla data som är associerade med attacken.

Den enhetliga säkerhetsåtgärdsplattformen i Microsoft Defender-portalen innehåller metoder för att automatisera och hjälpa till med sortering, undersökning och lösning av incidenter.

Microsoft Copilot i Defender utnyttjar AI för att stödja analytiker med komplexa och tidskrävande dagliga arbetsflöden, inklusive incidentundersökning från slutpunkt till slutpunkt och svar med tydligt beskrivna angreppsberättelser, stegvisa åtgärdsinriktade reparationsvägledning och sammanfattade rapporter om incidentaktivitet, KQL-jakt på naturligt språk och expertkodanalys – optimera SOC-effektivitet i Microsoft Sentinel och Defender XDR-data.

Den här funktionen är utöver de andra AI-baserade funktionerna som Microsoft Sentinel ger den enhetliga plattformen, inom områdena analys av användar- och entitetsbeteende, avvikelseidentifiering, hotidentifiering i flera steg med mera.

Automatiserade angreppsstörningar använder högkonfidenssignaler som samlas in från Microsoft Defender XDR och Microsoft Sentinel för att automatiskt störa aktiva attacker i maskinhastighet, vilket innehåller hotet och begränsar påverkan.

Om aktiverad kan Microsoft Defender XDR automatiskt undersöka och lösa aviseringar från Microsoft 365- och Entra-ID-källor via automatisering och artificiell intelligens. Du kan också utföra ytterligare reparationssteg för att lösa attacken.

Microsoft Sentinel-automatiseringsregler kan automatisera sortering, tilldelning och hantering av incidenter, oavsett källa. De kan använda taggar för incidenter baserat på deras innehåll, förhindra bullriga (falska positiva) incidenter och stänga lösta incidenter som uppfyller lämpliga kriterier, ange en orsak och lägga till kommentarer.

Viktigt

Microsoft Sentinel är nu allmänt tillgängligt på Microsofts plattform för enhetliga säkerhetsåtgärder i Microsoft Defender-portalen. Mer information finns i Microsoft Sentinel i Microsoft Defender-portalen.

Incidenter och aviseringar i Microsoft Defender-portalen

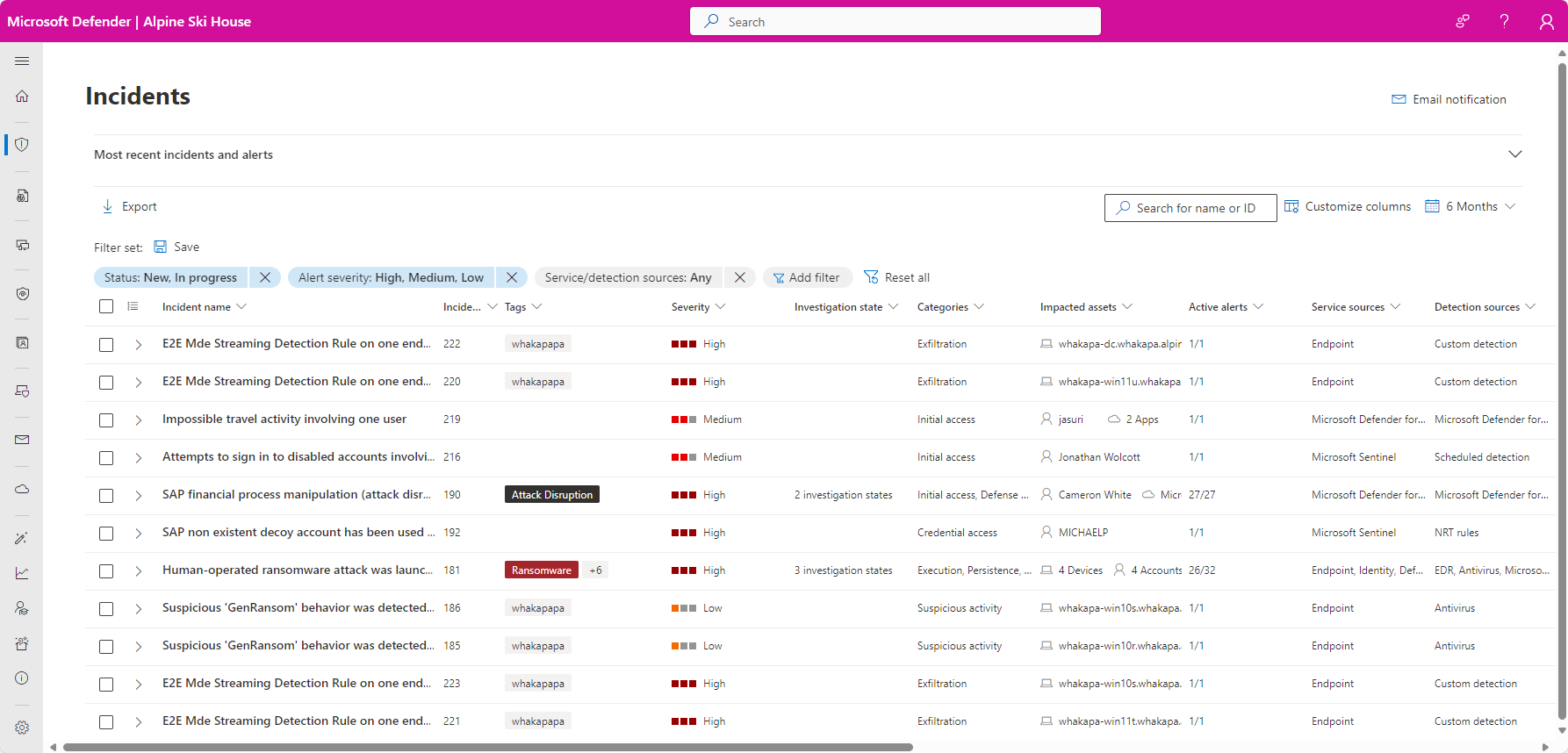

Du hanterar incidenter från Undersökning & svar > Incidenter & aviseringar > Incidenter vid snabbstart av Microsoft Defender-portalen. Här är ett exempel:

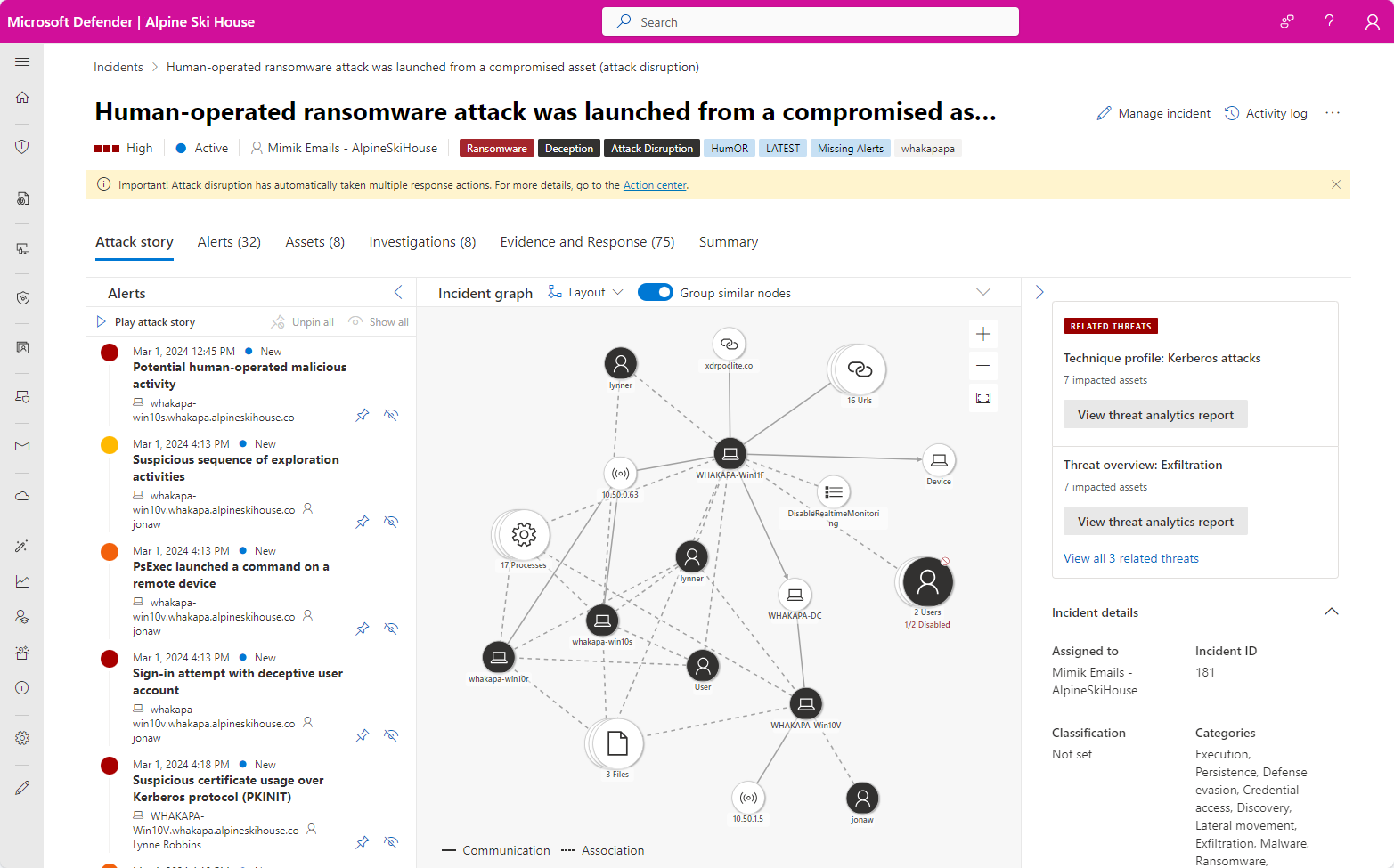

Om du väljer ett incidentnamn visas incidentsidan, som börjar med hela attackberättelsen om incidenten, inklusive:

Aviseringssida inom incident: Omfattningen av aviseringar som är relaterade till incidenten och deras information på samma flik.

Diagram: En visuell representation av attacken som kopplar samman de olika misstänkta entiteterna som ingår i attacken med de tillgångsentiteter som utgör attackens mål, till exempel användare, enheter, appar och postlådor.

Du kan visa tillgångsinformationen och annan entitetsinformation direkt från diagrammet och agera på dem med svarsalternativ som att inaktivera ett konto, ta bort en fil eller isolera en enhet.

Incidentsidan består av följande flikar:

Attackhistoria

Den här fliken innehåller tidslinjen för attacken, inklusive alla aviseringar, tillgångsentiteter och åtgärder som vidtagits.

Varningar

Alla aviseringar som är relaterade till incidenten, deras källor och information.

Tillgångar

Alla tillgångar (skyddade entiteter som enheter, användare, postlådor, appar och molnresurser) som har identifierats vara en del av eller relaterade till incidenten.

Utredningar

Alla automatiserade undersökningar som utlöses av aviseringar i incidenten, inklusive status för undersökningarna och deras resultat.

Bevis och svar

Alla misstänkta entiteter i aviseringarna för incidenten, som utgör bevis som stöder attacken. Dessa entiteter kan innehålla IP-adresser, filer, processer, URL:er, registernycklar och värden med mera.

Sammanfattning

En snabb översikt över de tillgångar som påverkas av aviseringar.

Obs!

Om du ser aviseringsstatusen Aviseringstyp som inte stöds innebär det att funktioner för automatiserad undersökning inte kan hämta aviseringen för att köra en automatiserad undersökning. Du kan dock undersöka dessa aviseringar manuellt.

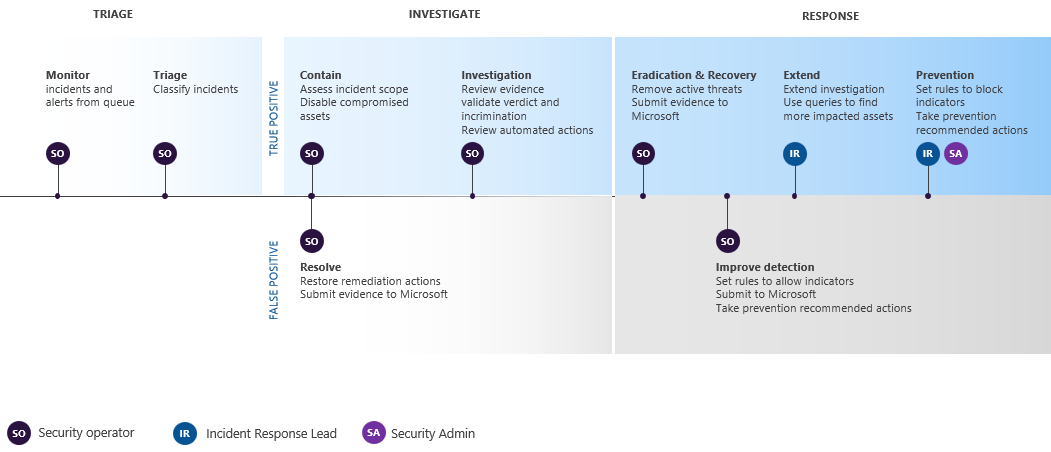

Exempel på arbetsflöde för incidenthantering i Microsoft Defender-portalen

Här är ett arbetsflödesexempel för att hantera incidenter i Microsoft 365 med Microsoft Defender-portalen.

Identifiera kontinuerligt de incidenter med högst prioritet för analys och lösning i incidentkön och förbered dem för svar. Det här är en kombination av:

- Sortering för att fastställa incidenter med högst prioritet genom filtrering och sortering av incidentkön.

- Hantera incidenter genom att ändra deras titel, tilldela dem till en analytiker och lägga till taggar och kommentarer.

Du kan använda Microsoft Sentinel-automatiseringsregler för att automatiskt sortera och hantera (och till och med svara på) vissa incidenter när de skapas, vilket tar bort de enklaste incidenterna från att ta upp utrymme i kön.

Överväg de här stegen för ditt eget arbetsflöde för incidenthantering:

| Fas | Steg |

|---|---|

| För varje incident påbörjar du en attack- och aviseringsundersökning och analys. |

|

| Efter eller under analysen utför du inneslutning för att minska eventuella ytterligare effekter av angrepp och utrotning av säkerhetshotet. | Ett exempel: |

| Så mycket som möjligt kan du återställa från attacken genom att återställa klientresurserna till det tillstånd som de befann sig i före incidenten. | |

| Lös incidenten och dokumentera dina resultat. | Ta dig tid för utbildning efter incident för att: |

Om du inte har använt säkerhetsanalys tidigare kan du läsa introduktionen till att svara på din första incident för ytterligare information och gå igenom en exempelincident.

Mer information om incidenthantering i Microsoft-produkter finns i den här artikeln.

Integrera säkerhetsåtgärder i Microsoft Defender-portalen

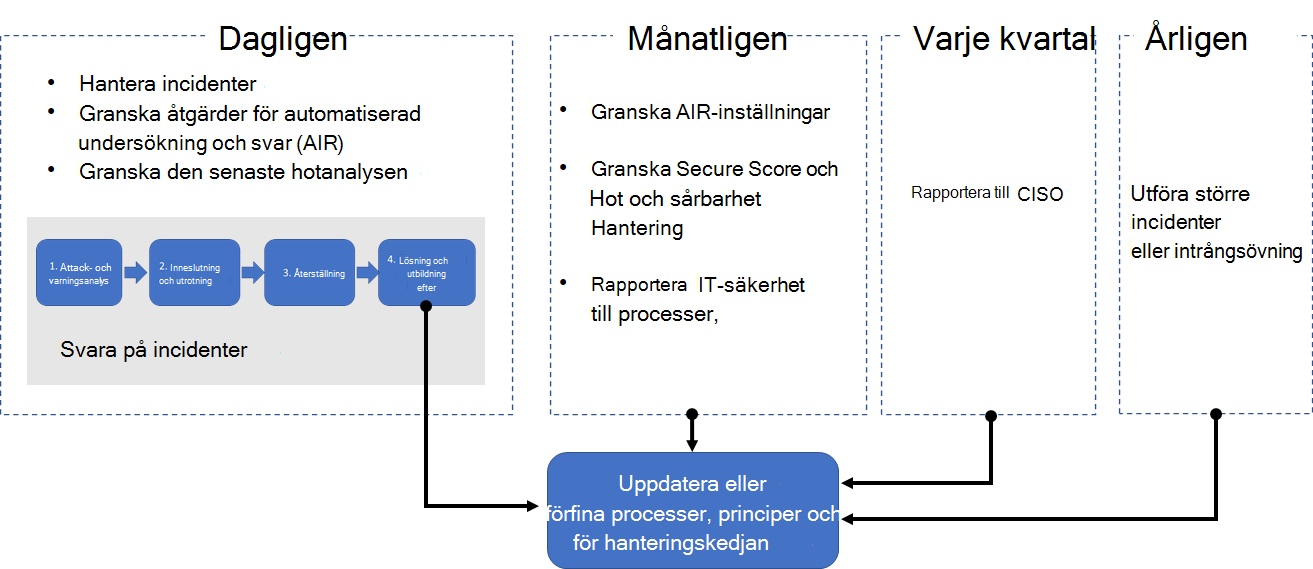

Här är ett exempel på integrering av säkerhetsåtgärder (SecOps) processer i Microsoft Defender-portalen.

Dagliga uppgifter kan omfatta:

- Hantera incidenter

- Granska åtgärder för automatiserad undersökning och svar (AIR) i Åtgärdscenter

- Granska den senaste hotanalysen

- Svara på incidenter

Månadsaktiviteter kan omfatta:

- Granska AIR-inställningar

- Granska säkerhetspoäng och Microsoft Defender-sårbarhetshantering

- Rapportera till din kedja för IT-säkerhetshantering

Kvartalsuppgifter kan innehålla en rapport och information om säkerhetsresultat till CISO (Chief Information Security Officer).

Årliga uppgifter kan omfatta att utföra en större incident- eller överträdelseövning för att testa din personal, dina system och processer.

Dagliga, månatliga, kvartalsvisa och årliga uppgifter kan användas för att uppdatera eller förfina processer, principer och säkerhetskonfigurationer.

Mer information finns i Integrera Microsoft Defender XDR i dina säkerhetsåtgärder .

SecOps-resurser i Microsoft-produkter

Mer information om SecOps i Microsofts produkter finns i följande resurser:

Incidentaviseringar via e-post

Du kan konfigurera Microsoft Defender-portalen för att meddela personalen med ett e-postmeddelande om nya incidenter eller uppdateringar av befintliga incidenter. Du kan välja att få meddelanden baserat på:

- Allvarlighetsgrad för aviseringar

- Aviseringskällor

- Enhetsgrupp

Information om hur du konfigurerar e-postaviseringar för incidenter finns i få e-postaviseringar om incidenter.

Utbildning för säkerhetsanalytiker

Använd den här utbildningsmodulen från Microsoft Learn för att förstå hur du använder Microsoft Defender XDR för att hantera incidenter och aviseringar.

| Utbildning: | Undersöka incidenter med Microsoft Defender XDR |

|---|---|

|

Microsoft Defender XDR förenar hotdata från flera tjänster och använder AI för att kombinera dem till incidenter och aviseringar. Lär dig hur du minimerar tiden mellan en incident och dess hantering för efterföljande åtgärder och lösningar. 27 min - 6 enheter |

Nästa steg

Använd stegen i listan baserat på din erfarenhetsnivå eller roll i säkerhetsteamet.

Erfarenhetsnivå

Följ den här tabellen för din erfarenhet av säkerhetsanalys och incidenthantering.

| Nivå | Steg |

|---|---|

| Ny |

|

| Rutinerad |

|

Säkerhetsteamets roll

Följ den här tabellen baserat på din säkerhetsteamroll.

| Roll | Steg |

|---|---|

| Incidentsvarare (nivå 1) | Kom igång med incidentkön från sidan Incidenter i Microsoft Defender-portalen. Härifrån kan du:

|

| Säkerhetsutredare eller analytiker (nivå 2) |

|

| Avancerad säkerhetsanalytiker eller hotjägare (nivå 3) |

|

| SOC-chef | Se hur du integrerar Microsoft Defender XDR i Ditt Security Operations Center (SOC). |

Tips

Vill du veta mer? Interagera med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender XDR Tech Community.