Konfigurera en RAS-gateway med SDN i VMM-infrastrukturresurserna

Viktigt

Den här versionen av Virtual Machine Manager (VMM) har nått slutet av supporten. Vi rekommenderar att du uppgraderar till VMM 2022.

I den här artikeln beskrivs hur du konfigurerar en RAS-gateway (Software Defined Networking) i infrastrukturresurserna i System Center – Virtual Machine Manager (VMM).

En SDN RAS-gateway är ett datasökvägselement i SDN som möjliggör plats-till-plats-anslutningar mellan två autonoma system. Mer specifikt möjliggör en RAS-gateway plats-till-plats-anslutning mellan fjärranslutna klientnätverk och ditt datacenter med hjälp av IPSec, GRE (Generic Routing Encapsulation) eller Layer 3-vidarebefordran. Läs mer.

Anteckning

VMM 2022 har stöd för dubbla staplar för RAS-gateway.

Anteckning

- Från VMM 2019 UR1 ändras en ansluten nätverkstyp till Anslutet nätverk.

- VMM 2019 UR2 och senare stöder IPv6.

Innan du börjar

Kontrollera följande innan du börjar:

- Planera: Läs om att planera ett programvarudefinierat nätverk och gå igenom planeringstopologin i det här dokumentet. Diagrammet visar ett exempel på en installation med fyra noder. Konfigurationen har hög tillgänglighet med tre nätverksstyrenhetsnoder (VM) och tre SLB/MUX-noder. Den visar två klientorganisationer med ett virtuellt nätverk uppdelat i två virtuella undernät för att simulera en webbnivå och en databasnivå. Både infrastrukturen och klientorganisationens virtuella datorer kan distribueras om över en fysisk värd.

- Nätverksstyrenhet: Du bör distribuera nätverksstyrenheten innan du distribuerar RAS-gatewayen.

- SLB: För att säkerställa att beroenden hanteras korrekt, bör du även distribuera SLB innan du konfigurerar en gateway. Om en SLB och en gateway har konfigurerats kan du använda och verifiera en IPSec-anslutning.

- Tjänstmall: VMM använder en tjänstmall för att automatisera distributionen av GW. Tjänstmallarna har stöd för distribution med flera noder både på första och andra generationens virtuella datorer.

Distributionssteg

För att konfigurera en RAS-gateway gör du följande:

Hämta tjänstmallen: Hämta den tjänstmall som du behöver för att distribuera GW.

Skapa det logiska VIP-nätverket: Skapa ett logiskt VIP-nätverk med GRE-funktion. Den behöver en IP-adresspool för privata VIP-adresser och för att tilldela VIP till GRE-slutpunkter. Nätverket finns för att definiera VIP-adresser som har tilldelas virtuella gatewaydatorer som körs i SDN -infrastrukturresursen för en GRE-anslutning mellan platser.

Anteckning

Om du vill aktivera stöd för dubbla staplar lägger du till IPv6-undernät till nätverksplatsen och skapar en IPv6-adresspool när du skapar logiska GRE VIP-nätverk. (gäller för 2022 och senare)

Importera tjänstmallen: Importera RAS-gatewaytjänstmallen.

Distribuera gatewayen: Distribuera en gateway-tjänstinstans och konfigurera dess egenskaper.

Kontrollera distributionen: Konfigurera GRE, IPSec eller L3 för plats-till-plats och kontrollera distributionen.

Hämta tjänstmallen

- Hämta SDN-mappen från GitHub-lagringsplatsen för Microsoft SDN och kopiera mallarna från VMM>Mallar>GW till en lokal sökväg på VMM-servern.

- Extrahera innehållet till en mapp på en lokal dator. Du importerar innehållet till biblioteket senare.

Den hämtade filen innehåller två mallar:

- Mallen EdgeServiceTemplate_Generation 1 VM.xml används för att distribuera GW-tjänsten på virtuella datorer i generation 1.

- Den EdgeServiceTemplate_Generation 2 VM.xml är till för att distribuera GW-tjänsten på virtuella datorer i generation 2.

Båda mallarna har ett standardantal på tre virtuella datorer, som kan ändras i tjänstmalldesignern.

Skapa GRE VIP-logiskt nätverk

- Kör guiden Skapa logiskt nätverk från VMM-konsolen. Ange ett Namn, ange en beskrivning och välj Nästa.

- I Inställningar väljer du Ett anslutet nätverk. Du kan också välja Skapa ett virtuellt datornätverk med samma namn. Med den här inställningen kan virtuella datorer komma åt det här logiska nätverket direkt. Välj Hanterad av nätverksstyrenheten och välj Nästa.

- För VMM 2019 UR1 och senare går du till Inställningar, väljer Anslutet nätverk, sedan Hanteras av nätverksstyrenheten och väljer sedan Nästa.

- I Inställningar väljer du Anslutet nätverk, Hanteras av nätverksstyrenheten och sedan Nästa.

Under Nätverksplats anger du följande inställningar:

Här följer exempelvärdena:

- Nätverksnamn: GRE VIP

- Undernät: 31.30.30.0

- Mask: 24

- VLAN-ID på segment: NA

- Gateway: 31.30.30.1

- Granska inställningarna under Sammanfattning och slutför guiden.

Om du vill använda IPv6 lägger du till både IPv4- och IPV6-undernätet på nätverksplatsen. Här följer exempelvärdena:

- Nätverksnamn: GRE VIP

- Undernät: FD4A:293D:184F:382C::

- Mask: 64

- VLAN-ID på segment: NA

- Gateway: FD4A:293D:184F:382C::1

Granska inställningarna under Sammanfattning och slutför guiden.

Om du vill använda IPv4 lägger du till IPv4-undernät på nätverksplatsen och skapar en IPv4-adresspool. Här följer exempelvärdena:

- Nätverksnamn: GRE VIP

- Undernät:

- Mask:

- VLAN-ID på segment: NA

- Gateway:

Om du vill använda IPv6 lägger du till både IPv4- och IPV6-undernät till nätverksplatsen och skapar IPv6-adresspoolen. Här följer exempelvärdena:

- Nätverksnamn: GRE VIP

- Undernät: FD4A:293D:184F:382C::

- Mask: 64

- VLAN-ID på segment: NA

- Gateway: FD4A:293D:184F:382C::1

Granska inställningarna under Sammanfattning och slutför guiden.

Skapa en IP-adresspool för GRE VIP-adresser

Anteckning

Från VMM 2019 UR1 och senare kan du skapa EN IP-adresspool med hjälp av guiden Skapa logiskt nätverk .

Anteckning

Du kan skapa en IP-adresspool med hjälp av guiden Skapa logiskt nätverk .

- Högerklicka på det logiska GRE VIP-nätverket >Skapa IP-pool.

- Ange ett Namn och en valfri beskrivning av poolen och kontrollera att VIP-nätverket är valt. Välj Nästa.

- Acceptera standardnätverksplatsen och välj Nästa.

- Välj en första och sista IP-adress för ditt intervall. Starta intervallet på den andra adressen för det tillgängliga undernätet. Om ditt tillgängliga undernät till exempel är mellan .1 och .254 startar du intervallet vid.2.

- I rutan IP-adresser som reserverats för lastbalanserar-VIP anger intervallet för IP-adresser i undernätet. Intervallet som du använde för den första och sista IP-adressen ska matcha.

- Du behöver inte ange gateway-, DNS- eller WINS-information eftersom den här poolen endast används för att allokera IP-adresser för VIP-adresser via nätverksstyrenheten. Välj Nästa för att hoppa över dessa skärmar.

- Granska inställningarna under Sammanfattning och slutför guiden.

- Om du hade skapat IPv6-undernätet skapar du en separat IPv6 GRE VIP-adresspool.

- Välj en första och sista IP-adress för ditt intervall. Starta intervallet på den andra adressen för det tillgängliga undernätet. Om ditt tillgängliga undernät till exempel är mellan .1 och .254 startar du intervallet vid.2. Använd inte den förkortade formen av IPv6-adress för att ange VIP-intervall. Använd formatet 2001:db8:0:200:0:0:0:7 i stället för 2001:db8:0:200::7.

- I rutan IP-adresser som reserverats för lastbalanserar-VIP anger intervallet för IP-adresser i undernätet. Intervallet som du använde för den första och sista IP-adressen ska matcha.

- Du behöver inte ange gateway-, DNS- eller WINS-information eftersom den här poolen endast används för att allokera IP-adresser för VIP-adresser via nätverksstyrenheten. Välj Nästa för att hoppa över dessa skärmar.

- Granska inställningarna under Sammanfattning och slutför guiden.

Importera tjänstmallen

- VäljMall för biblioteksimport>.

- Bläddra till mappen med tjänstmallen. Välj till exempel filen EdgeServiceTemplate Generation 2.xml .

- Uppdatera parametrar för din miljö när du importerar tjänstmallen.

Anteckning

Biblioteksresurserna importerades under distributionen av nätverksstyrenheten.

- WinServer.vhdx: Välj den avbildning av den virtuella hårddisken som du förberedde och importerade tidigare under distributionen av nätverksstyrenheten.

- EdgeDeployment.CR: Mappa till EdgeDeployment.cr-biblioteksresursen i VMM-biblioteket.

Granska informationen på sidan Sammanfattning och välj Importera.

Anteckning

Du kan anpassa tjänstmallen. Läs mer.

Distribuera gateway-tjänsten

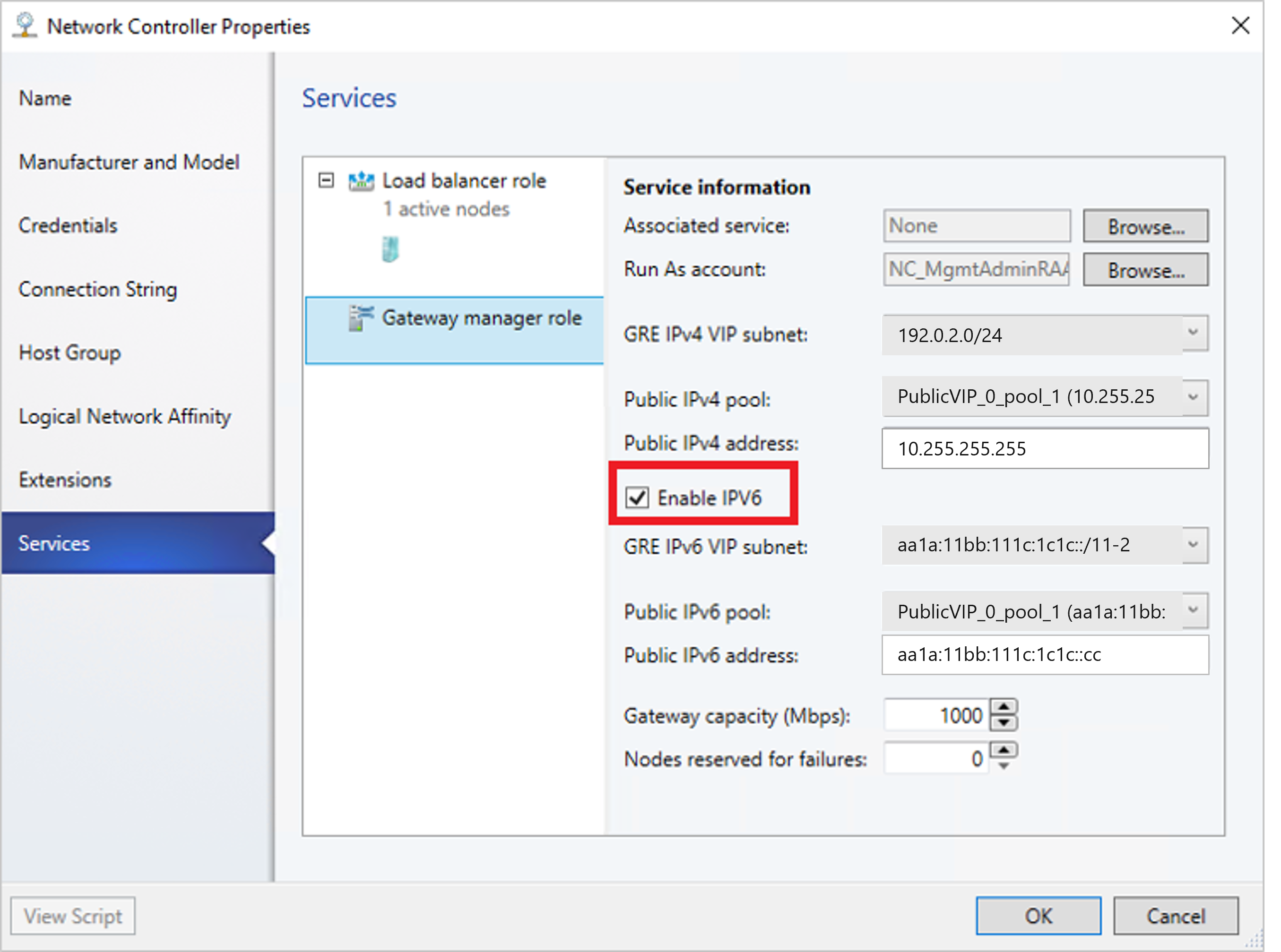

Om du vill aktivera IPv6 markerar du kryssrutan Aktivera IPv6 när du registrerar gatewaytjänsten och markerar det IPv6 GRE VIP-undernät som du har skapat tidigare. Välj också offentlig IPv6-pool och ange den offentliga IPv6-adressen.

I det här exemplet används mallen för generering 2.

Välj mallen EdgeServiceTemplate Generation2.xml service och välj Konfigurera distribution.

Skriv ett Namn och välj ett mål för tjänstinstansen. Målet måste mappas till en värdgrupp som innehåller de värdar som konfigurerats tidigare för gateway-distribution.

Under Nätverksinställningar mappar du hanteringsnätverket till hanteringsnätverket för virtuella datorer.

Anteckning

Dialogrutan Distribuera tjänst visas när mappningen är klar. Det är normalt att de virtuella datorinstanserna initialt är röda. Välj Uppdatera förhandsgranskning för att automatiskt hitta lämpliga värdar för den virtuella datorn.

Till vänster om fönstret Konfigurera distribution kan du konfigurera följande inställningar:

- AdminAccount. Krävs. Välj ett Kör som-konto som ska användas som lokal administratör på de virtuella datorerna för gatewayen.

- Hanteringsnätverk. Krävs. Välj det hanterings-VM-nätverk som du skapade för värdhantering.

- Hanteringskonto. Krävs. Välj ett Kör som-konto som har behörighet att lägga till en gateway till den Active Directory-domän som är kopplad till nätverksstyrenheten. Detta kan vara samma konto som du använde för MgmtDomainAccount när du distribuerade nätverksstyrenheten.

- FQDN. Krävs. FQDN för Active Directory-domänet för gatewayen.

Välj Distribuera tjänst för att starta tjänstdistributionsjobbet.

Anteckning

Distributionstiderna varierar beroende på din maskinvara, men ligger vanligtvis på mellan 30 och 60 minuter. Om gatewaydistributionen misslyckas tar du bort den misslyckade tjänstinstansen i Alla värdtjänster> innan du försöker distribuera igen.

Om du inte använder en volymlicensierad VHDX (eller om produktnyckeln inte levereras med hjälp av en svarsfil) stoppas distributionen på sidan Produktnyckel under etableringen av den virtuella datorn. Du måste komma åt den virtuella datorns skrivbord manuellt och antingen ange nyckeln eller hoppa över den.

Om du vill skala in eller skala ut en distribuerad SLB-instans läser du den här bloggen.

Gatewaygränser

Följande är standardgränserna för NC-hanterad gateway:

- MaxVMNetworksSupported= 50

- MaxVPNConnectionsPerVMNetwork= 10

- MaxVMSubnetsSupported= 550

- MaxVPNConnectionsSupported= 250

Anteckning

För ett virtualiserat SDNv2-nätverk skapas ett internt routningsundernät för varje virtuellt datornätverk. MaxVMSubnetsSupported-gränsen omfattar de interna undernät som skapats för virtuella datornätverk.

Du kan åsidosätta standardgränserna för den hanterade nätverksstyrenhetens gateway. Om du åsidosätter gränsen till ett högre antal kan det dock påverka nätverksstyrenhetens prestanda.

Åsidosätt gatewaygränserna

Om du vill åsidosätta standardgränserna lägger du till åsidosättningssträngen i nätverksstyrenhetstjänsten anslutningssträng och uppdaterar i VMM.

- MaxVMNetworksSupported= följt av antalet virtuella datornätverk som kan användas med den här gatewayen.

- MaxVPNConnectionsPerVMNetwork= följt av antalet VPN-Connections som kan skapas per virtuellt datornätverk med den här gatewayen.

- MaxVMSubnetsSupported= följt av antalet virtuella datornätverksundernät som kan användas med den här gatewayen.

- MaxVPNConnectionsSupported= följt av antalet VPN-Connections som kan användas med den här gatewayen.

Exempel:

Om du vill åsidosätta det maximala antalet virtuella datornätverk som kan användas med gatewayen till 100 uppdaterar du anslutningssträng enligt följande:

serverurl=https://NCCluster.contoso.com;servicename=NC_VMM_RTM; MaxVMNetworksSupported==100

Konfigurera gateway-hanterarrollen

Nu när gatewaytjänsten har distribuerats kan du konfigurera egenskaperna och associera den med nätverksstyrenhetstjänsten.

VäljInfrastrukturnätverkstjänst> för att visa listan över installerade nätverkstjänster. Högerklicka på nätverksstyrenhetstjänstens >egenskaper.

Välj fliken Tjänster och välj rollen Gatewayhanteraren.

Leta upp fältet Associerad tjänst under Tjänstinformation och välj Bläddra. Välj den gatewaytjänstinstans som du skapade tidigare och välj OK.

Välj det Kör som-konto som ska användas av nätverksstyrenheten för åtkomst till virtuella datorer för gateway.

Anteckning

Kör som-kontot måste ha administratörsbehörighet på de virtuella gatewaydatorerna.

I GRE VIP-undernät väljer du det VIP-undernät som du skapade tidigare.

- Under Offentlig IPv4-pool väljer du den pool som du konfigurerade under SLB-distributionen. Under Offentlig IPv4-adress anger du en IP-adress från den tidigare poolen och se till att du inte markerar någon av de första tre IP-adresserna i intervallet.

Om du vill aktivera IPv4-stöd går du till offentlig IPv4-pool och väljer den pool som du konfigurerade under SLB-distributionen. Under Offentlig IPv4-adress anger du en IP-adress från den tidigare poolen och se till att du inte markerar någon av de första tre IP-adresserna i intervallet.

Om du vill aktivera IPv6-stöd går du till kryssrutan Egenskaper>för nätverksstyrenhet, markerar kryssrutan Aktivera IPv6 , markerar det IPv6 GRE VIP-undernät som du skapade tidigare och anger den offentliga IPv6-poolen respektive den offentliga IPv6-adressen. Välj också IPv6-klientdelsundernät som ska tilldelas till virtuella gatewaydatorer.

Under Gateway-kapacitet konfigurerar du kapacitetsinställningarna.

Gateway-kapaciteten (Mbit/s) anger den normala TCP-bandbredden som förväntas för den virtuella gateway-datorn. Du måste ange den här parametern baserat på den underliggande nätverkshastigheten som du använder.

Bandbredden för IPSec-tunnel är begränsad till (3/20) av gateway-kapaciteten. Det här innebär att om gateway-kapaciteten är angiven som 1 000 Mbit/s är den motsvarande kapaciteten för IPSec-tunnel begränsad till 150 Mbit/s.

Anteckning

Bandbreddsgränsen är det totala värdet för inkommande bandbredd och utgående bandbredd.

Motsvarande förhållanden för GRE- och L3-tunnlar är 1/5 respektive 1/2.

Konfigurera antalet reserverade noder för säkerhetskopiering i noder för reserverade för felfält.

Om du vill konfigurera enskilda virtuella gatewaydatorer väljer du varje virtuell dator och väljer IPv4-klientdelsundernätet, anger det lokala ASN och lägger till information om peeringenheten för BGP-peern.

Anteckning

Du måste konfigurera gateway-BGP-peer-datorer om du planerar att använda GRE-anslutningar.

Den tjänstinstans som du har distribuerat är nu knuten till rollen gatewayhanterare. Du bör nu se gatewayinstansen för den virtuella datorn listad härunder.

Under Gateway-kapacitet konfigurerar du kapacitetsinställningarna.

Gateway-kapaciteten (Mbit/s) anger den normala TCP-bandbredden som förväntas för den virtuella gateway-datorn. Du måste ange den här parametern baserat på den underliggande nätverkshastigheten som du använder.

Bandbredden för IPSec-tunnel är begränsad till (3/20) av gateway-kapaciteten. Det här innebär att om gateway-kapaciteten är angiven som 1 000 Mbit/s är den motsvarande kapaciteten för IPSec-tunnel begränsad till 150 Mbit/s.

Anteckning

Bandbreddsgränsen är det totala värdet för inkommande bandbredd och utgående bandbredd.

Motsvarande förhållanden för GRE- och L3-tunnlar är 1/5 respektive 1/2.

Konfigurera antalet reserverade noder för säkerhetskopiering i noder för reserverade för felfält.

Om du vill konfigurera enskilda virtuella gatewaydatorer väljer du varje virtuell dator och väljer IPv4-klientdelsundernätet, anger det lokala ASN och lägger till information om peeringenheten för BGP-peern.

Anteckning

Du måste konfigurera gateway-BGP-peer-datorer om du planerar att använda GRE-anslutningar.

Den tjänstinstans som du har distribuerat är nu knuten till rollen gatewayhanterare. Du bör nu se gatewayinstansen för den virtuella datorn listad härunder.

Verifiera distributionen

När du har distribuerat gatewayen kan du konfigurera S2S GRE-, S2S IPSec- och L3-anslutningstyper och verifiera dem. Mer information finns i följande innehåll:

- Skapa och verifiera IPSec-anslutningar från plats till plats

- Skapa och validera GRE-anslutningar mellan platser

- Skapa och verifiera L3-anslutningar

Mer information om anslutningstyper finns i detta.

Konfigurera trafikväljaren från PowerShell

Så här konfigurerar du trafikväljaren med hjälp av VMM PowerShell.

Skapa trafikväljaren med följande parametrar.

Anteckning

Värden som används är endast exempel.

$t= new-object Microsoft.VirtualManager.Remoting.TrafficSelector $t.Type=7 // IPV4=7, IPV6=8 $t.ProtocolId=6 // TCP =6, reference: https://en.wikipedia.org/wiki/List_of_IP_protocol_numbers $t.PortEnd=5090 $t.PortStart=5080 $t.IpAddressStart=10.100.101.10 $t.IpAddressEnd=10.100.101.100Konfigurera trafikväljaren ovan genom att använda -LocalTrafficSelectors-parametern för Add-SCVPNConnection eller Set-SCVPNConnection.

Ta bort gatewayen från SDN-infrastrukturen

Använd de här stegen för att ta bort gatewayen från SDN-infrastrukturen.