Dirigera trafik mellan nätverk i SDN-infrastrukturen

Viktigt

Den här versionen av Virtual Machine Manager (VMM) har nått slutet av supporten. Vi rekommenderar att du uppgraderar till VMM 2022.

Den här artikeln beskriver hur du dirigerar trafik mellan nätverk i en programvarudefinierad nätverksinfrastruktur (SDN) som konfigurerats i infrastrukturresurserna för System Center Virtual Machine Manager (VMM).

Med en SDN RAS-gateway kan du dirigera nätverkstrafik mellan fysiska och virtuella nätverk, oavsett var resurserna finns. SDN RAS-gatewayen är multitenant, BGP-kompatibel (Boarder Gateway Protocol) och stöder anslutningar med hjälp av plats-till-plats virtuellt privat nätverk (VPN) med IPsec eller GRE (Generic Routing Encapsulation) eller Layer 3-vidarebefordran. Läs mer.

Anteckning

- Från VMM 2019 UR1 ändras en ansluten nätverkstyp som Anslutet nätverk.

- VMM 2019 UR2 och senare stöder IPv6.

- IPv6 stöds för IPSec-tunnel, GRE-tunnel och L3-lagertunnel.

Anteckning

- IPv6 stöds för IPSec-tunnel, GRE-tunnel och L3-lagertunnel.

Innan du börjar

Kontrollera följande:

SDN-nätverksstyrenheten, SDN Software Load Balancer och SDN RAS-gatewayen distribueras.

Ett virtuellt SDN-datornätverk med nätverksvirtualisering skapas.

Konfigurera VPN-anslutningar för plats-till-plats med VMM

Med en PLATS-till-plats-VPN-anslutning kan du på ett säkert sätt ansluta två nätverk på olika fysiska platser med hjälp av Internet.

För molntjänstleverantörer (CSP:er) som är värdar för många klientorganisationer i sitt datacenter tillhandahåller SDN RAS-gatewayen en gatewaylösning för flera klientorganisationer som gör att dina klienter kan komma åt och hantera sina resurser via PLATS-till-plats-VPN-anslutningar från fjärrplatser, vilket i sin tur tillåter nätverkstrafik mellan virtuella resurser i ditt datacenter och deras fysiska nätverk.

VMM 2022 stöder dubbel stack (Ipv4 + Ipv6) för SDN-komponenter.

Om du vill aktivera IPv6 för plats-till-plats-VPN-anslutning måste routningsundernätet vara både IPv4 och IPv6. För att gatewayen ska fungera i IPv6 anger du IPv4- och IPv6-adresser avgränsade med semikolon (;) och anger IPv6-adressen i fjärrslutpunkten. Till exempel 192.0.2.1/23; 2001:0db8:85a3:0000:0000:8a2e:0370::/64. Använd inte den förkortade formen av IPv6-adressen för att ange VIP-intervall. använd formatet "2001:db8:0:200:0:0:0:7" i stället för "2001:db8:0:200::7".

Konfigurera IPSec-anslutning

Använd följande procedur:

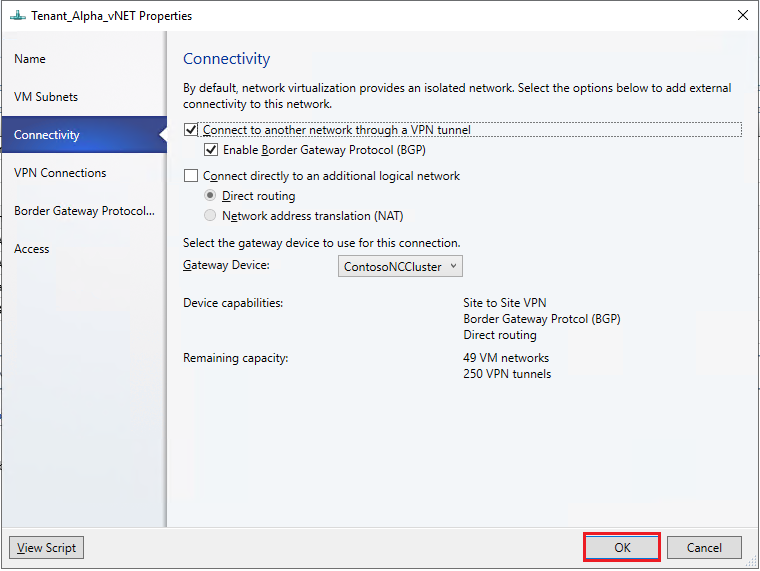

- Välj det virtuella datornätverk som du vill konfigurera en IPSec-anslutning från plats till plats och välj Anslutning.

- Välj Anslut till ett annat nätverk via en VPN-tunnel. Du kan också aktivera BGP-peering i ditt datacenter genom att välja Aktivera BGP (Border Gateway Protocol).

- Välj nätverksstyrenhetstjänst för gateway-enheten.

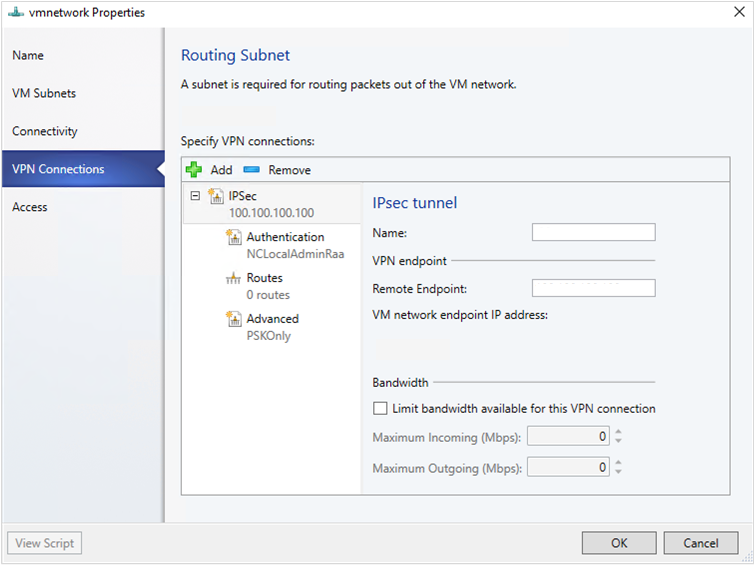

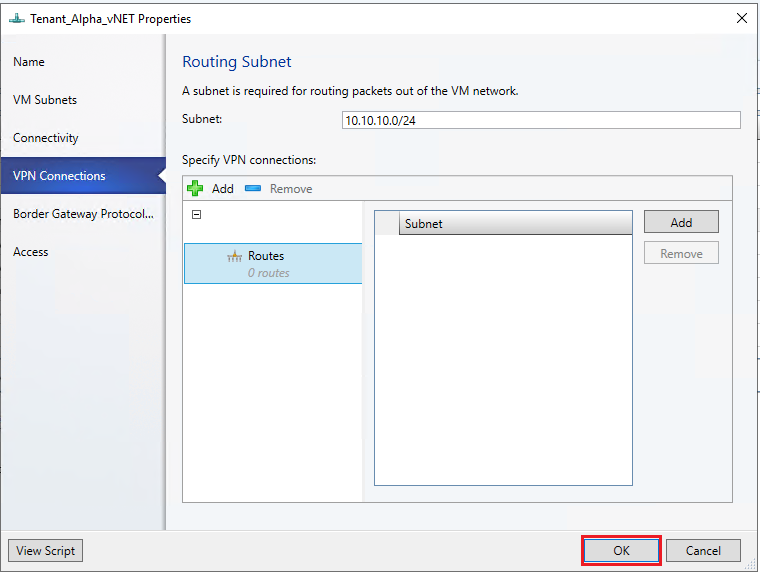

- Välj VPN-Connections>Lägg>till Lägg till IPSec-tunnel.

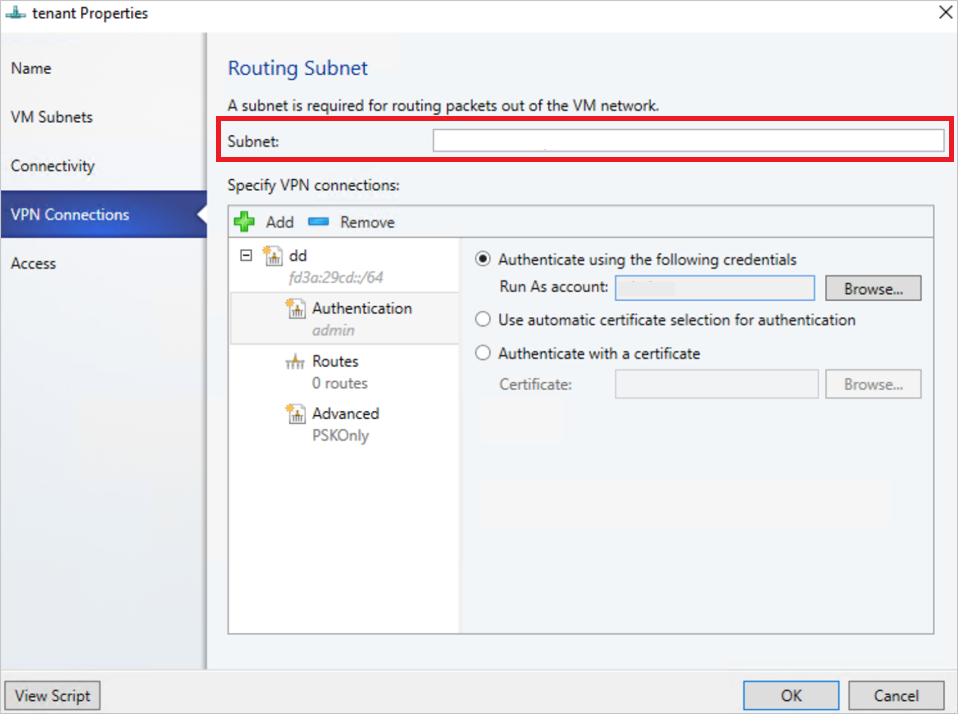

- Ange ett undernät enligt följande diagram. Det här undernätet används för att dirigera paket från det virtuella datornätverket. Du behöver inte förkonfigurera det här undernätet i ditt datacenter.

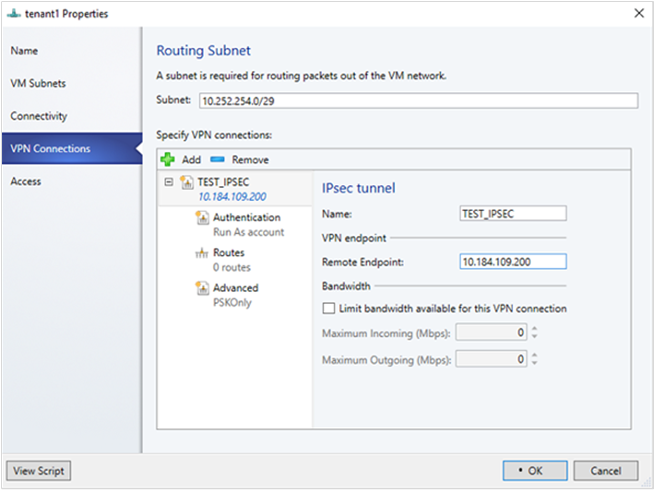

- Ange ett namn för anslutningen och IP-adressen för fjärrslutpunkten. Du kan också konfigurera bandbredden.

- Välj den typ av autentisering du vill använda under Autentisering. Om du väljer att autentisera med hjälp av ett Kör som-konto kan du skapa ett användarkonto med ett användarnamn och IPSec-nyckeln som lösenord för kontot.

- Under Vägar anger du de fjärranslutna undernät som du vill ansluta till. Om du har valt Aktivera BGP (Border Gateway Protocol) på sidan Anslutning krävs inte vägar.

- På fliken Avancerat godkänner du standardinställningarna.

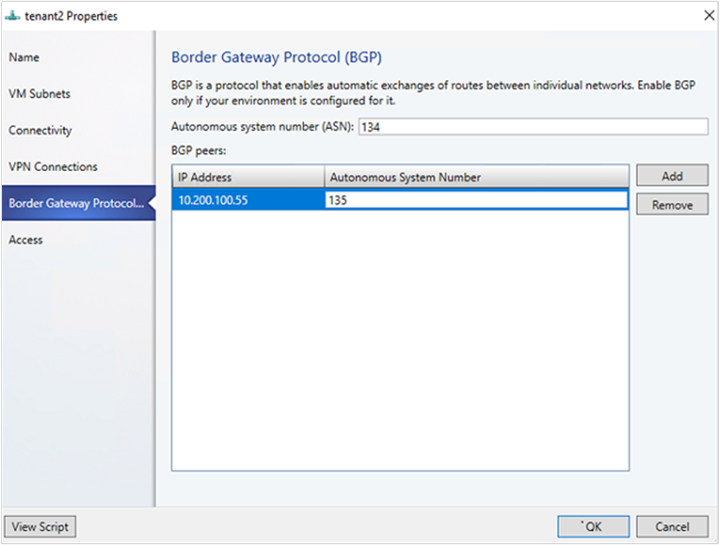

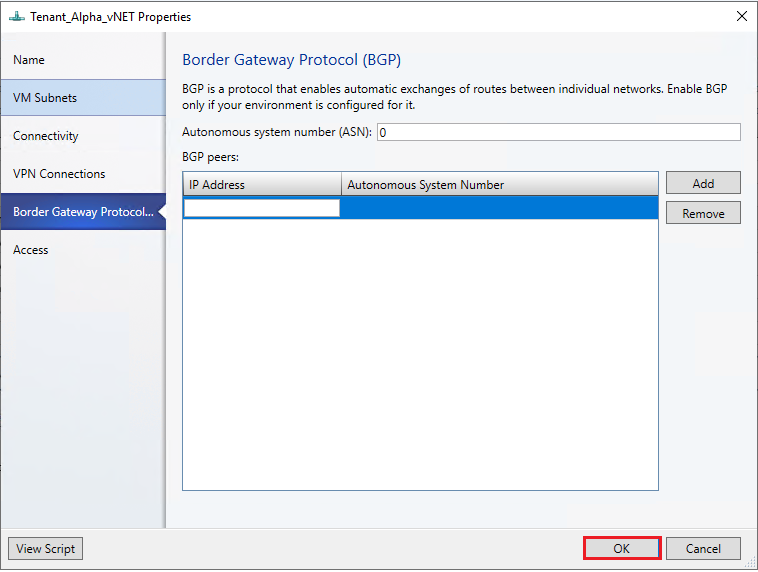

- Om du har valt Aktivera BGP (Border Gateway Protocol) på sidan Anslutning kan du fylla i din ASN, peer BGP IP och dess ASN på guidesidan Border Gateway Protocol enligt nedan:

- Kontrollera anslutningen genom att försöka pinga fjärrslutpunktens IP-adress från en av de virtuella datorerna i det virtuella datornätverket.

Konfigurera GRE-tunnlar

GRE-tunnlar möjliggör anslutning mellan virtuella klientnätverk och externa nätverk. Eftersom GRE-protokollet är enkelt och stödet för GRE är tillgängligt på de flesta nätverksenheter, blir det ett perfekt val för tunneltrafik där kryptering av data inte krävs. GRE-stöd i sit-to-site-tunnlar (S2S) underlättar vidarebefordran av trafik mellan virtuella klientnätverk och externa klientnätverk.

Använd följande procedur:

- Välj det virtuella datornätverk där du vill konfigurera en S2S GRE-anslutning och välj Anslutning.

- Välj Anslut till ett annat nätverk via en VPN-tunnel. Du kan också aktivera BGP-peering i ditt datacenter genom att välja Aktivera BGP (Border Gateway Protocol).

- Välj nätverksstyrenhetstjänst för gateway-enheten.

- Välj VPN Connections>Lägg>till Lägg till GRE-tunnel.

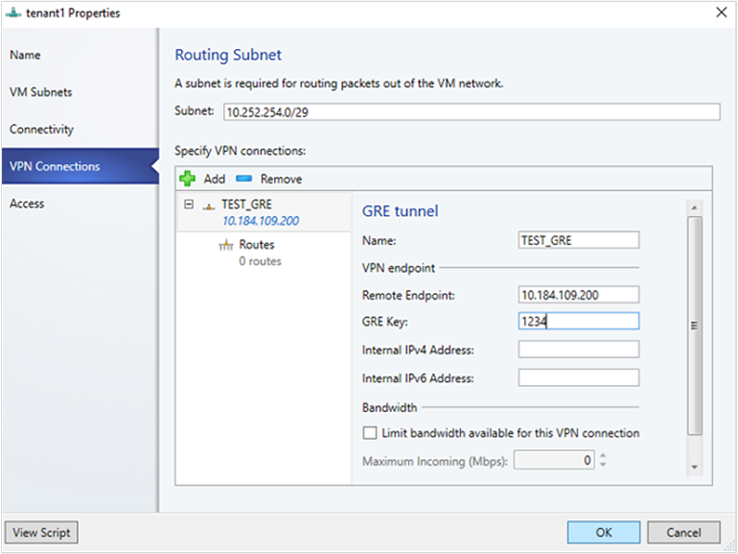

- Ange ett undernät enligt följande diagram. Det här undernätet används för att dirigera paket från det virtuella datornätverket. Det här undernätet behöver inte vara förkonfigurerat i ditt datacenter.

- Ange ett namn på anslutningen och IP-adressen till fjärrslutpunkten.

- Skriv GRE-nyckeln.

- Du kan också fylla i de andra fälten på den här skärmen. dessa värden behövs inte för att konfigurera en anslutning.

- Under Vägar anger du alla de fjärranslutna undernät som du vill ansluta till. Om du har valt Aktivera BGP (Border Gateway Protocol) i Anslutning kan du lämna den här skärmen tom och i stället fylla i fälten ASN, peer BGP IP och ASN på fliken Border Gateway Protocol .

- Du kan använda standardinställningarna för de återstående inställningarna.

- För att verifiera att anslutningen fungerar kan du försöka pinga fjärrslutpunktens IP-adress från en av de virtuella datorerna i det virtuella datornätverket.

Konfigurera IPsec- och GRE-anslutningar på fjärrplatsen

På fjärr-peer-enheten använder du IP-adressen för den virtuella datorns nätverksslutpunkt från VMM-användargränssnittet som måladress när du konfigurerar IPSec\GRE-anslutningen.

Konfigurera L3-vidarebefordring

L3-vidarebefordring möjliggör anslutning mellan den fysiska infrastrukturen i datacentret och den virtualiserade infrastrukturen i Virtualiseringsmolnet för Hyper-V-nätverk.

Med L3-vidarebefordring kan virtuella klientnätverksdatorer ansluta till ett fysiskt nätverk via Windows Server 2016 SDN Gateway, som redan har konfigurerats i en SDN-miljö. I det här fallet fungerar SDN-gatewayen som en router mellan det virtualiserade nätverket och det fysiska nätverket.

Om du vill veta mer kan du läsa de här artiklarna: Windows server gateway as a forwarding gateway (Windows Server-gateway som en vidarebefordringsgateway) och RAS gateway high availability (RAS-gateway med hög tillgänglighet).

Kontrollera följande innan du försöker konfigurera L3:

- Se till att du är inloggad som administratör på VMM-servern.

- Du måste konfigurera ett unikt logiskt nästa hopp-nätverk med unikt VLAN-ID för varje virtuell klientdatornätverk som L3-vidarebefordran måste konfigureras för. Det måste finnas 1:1-mappning mellan ett klientnätverk och motsvarande fysiskt nätverk (med unikt VLAN-ID).

Använd följande steg för att skapa det logiska nästa-hopp-nätverket i SCVMM:

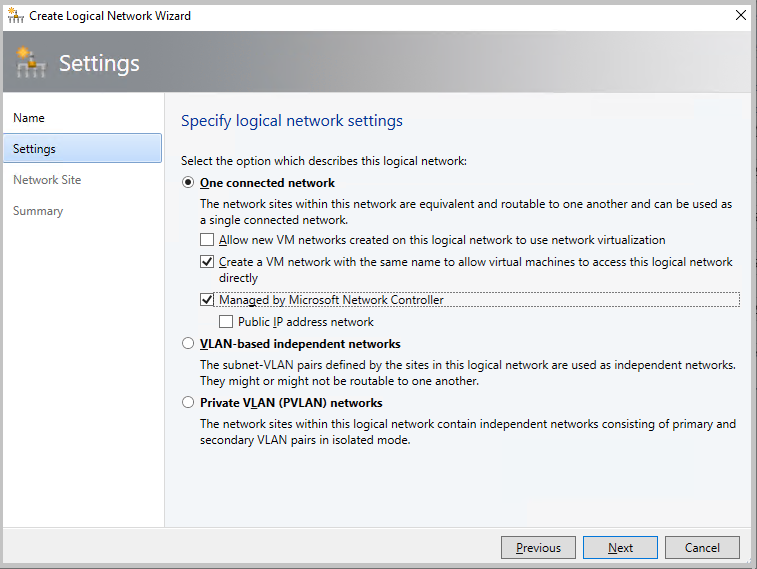

I VMM-konsolen väljer du Logiska nätverk, högerklickar och väljer Skapa logiskt nätverk.

På sidan Inställningar väljer du Ett anslutet nätverk och markerar kryssrutan för Skapa ett virtuellt datornätverk med samma namn så att virtuella datorer kan komma åt det här logiska nätverket direkt och hanteras av Microsofts nätverksstyrenhet

Skapa en IP-pool för det nya logiska nätverket.

IP-adress från den här poolen krävs i skriptet för att konfigurera L3-vidarebefordran.

Följande tabell innehåller exempel på dynamiska och statiska L3-anslutningar.

| Parameter | Information/exempelvärden |

|---|---|

| L3VPNConnectionName | Användardefinierat namn för L3-nätverksanslutningen för vidarebefordran. Exempel: Contoso_L3_GW |

| VmNetworkName | Namnet på klientens virtuella nätverk som nås via L3-nätverksanslutning. Det här nätverket måste finnas när skriptet körs. Exempel: ContosoVMNetwork |

| NextHopVMNetworkName | Användardefinierat namn för nästa hopp-VM-nätverk, som skapades som en förutsättning. Detta representerar det fysiska nätverk som vill kommunicera med klientorganisationens virtuella datornätverk. Det här nätverket måste finnas när skriptet körs. Exempel: Contoso_L3_Network |

| LocalIPAddresses | IP-adresser som ska konfigureras i SDN-gatewayens L3-nätverksgränssnitt. Den här IP-adressen måste tillhöra nästa logiska hoppnätverk som du skapade. Du måste också ange nätmasken. Exempel: 10.127.134.55/25 |

| PeerIPAddresses | IP-adressen för gatewayen till det fysiska nätverket – kan nås via det logiska L3-nätverket. Den här IP-adressen måste tillhöra det logiska nästa hoppnätverk som du skapade i förhandskraven. Den här IP-adressen fungerar som nästa hopp när trafiken till det fysiska nätverket från klientorganisationens virtuella datornätverk når SDN-gatewayen. Exempel: 10.127.134.65 |

| GatewaySubnet | Undernät som ska användas för routning mellan HNV-gateway och virtuellt klientnätverk. Du kan använda valfritt undernät och se till att det inte överlappar det logiska nästa hoppnätverket. Exempel:192.168.2.0/24 |

| RoutingSubnets | Statiska vägar som måste finnas i L3-gränssnittet för HNV-gatewayen. Dessa vägar gäller för det fysiska nätverkets undernät, som ska kunna nås från klientorganisationens virtuella datornätverk via L3-anslutningen. |

| EnableBGP | Alternativ för att aktivera BGP. Standard: false. |

| TenantASNRoutingSubnets | ASN-nummer för klientgatewayen, endast om BGP är aktiverat. |

Kör följande skript för att konfigurera L3-vidarebefordring. Se tabellen ovan för att kontrollera vad varje skriptparameter identifierar.

param (

[Parameter(Mandatory=$true)]

# Name of the L3 VPN connection

$L3VPNConnectionName,

[Parameter(Mandatory=$true)]

# Name of the VM network to create gateway

$VmNetworkName,

[Parameter(Mandatory=$true)]

# Name of the Next Hop one connected VM network

# used for forwarding

$NextHopVmNetworkName,

[Parameter(Mandatory=$true)]

# IPAddresses on the local side that will be used

# for forwarding

# Format should be @("10.10.10.100/24")

$LocalIPAddresses,

[Parameter(Mandatory=$true)]

# IPAddresses on the remote side that will be used

# for forwarding

# Format should be @("10.10.10.200")

$PeerIPAddresses,

[Parameter(Mandatory=$false)]

# Subnet for the L3 gateway

# default value 10.254.254.0/29

$GatewaySubnet = "10.254.254.0/29",

[Parameter(Mandatory=$false)]

# List of subnets for remote tenants to add routes for static routing

# Format should be @("14.1.20.0/24","14.1.20.0/24");

$RoutingSubnets = @(),

[Parameter(Mandatory=$false)]

# Enable BGP in the tenant space

$EnableBGP = $false,

[Parameter(Mandatory=$false)]

# ASN number for the tenant gateway

# Only applicable when EnableBGP is true

$TenantASN = "0"

)

# Import SC-VMM PowerShell module

Import-Module virtualmachinemanager

# Retrieve Tenant VNET info and exit if VM Network not available

$vmNetwork = Get-SCVMNetwork -Name $VmNetworkName;

if ($vmNetwork -eq $null)

{

Write-Verbose "VM Network $VmNetworkName not found, quitting"

return

}

# Retrieve L3 Network info and exit if VM Network not available

$nextHopVmNetwork = Get-SCVMNetwork -Name $NextHopVmNetworkName;

if ($nextHopVmNetwork -eq $null)

{

Write-Verbose "Next Hop L3 VM Network $NextHopVmNetworkName not found, quitting"

return

}

# Retrieve gateway Service and exit if not available

$gatewayDevice = Get-SCNetworkGateway | Where {$_.Model -Match "Microsoft Network Controller"};

if ($gatewayDevice -eq $null)

{

Write-Verbose "Gateway Service not found, quitting"

return

}

# Retrieve Tenant Virtual Gateway info

$vmNetworkGatewayName = $VmNetwork.Name + "_Gateway";

$VmNetworkGateway = Get-SCVMNetworkGateway -Name $vmNetworkGatewayName -VMNetwork $vmNetwork

# Create a new Tenant Virtual Gateway if not configured

if($VmNetworkGateway -eq $null)

{

if($EnableBGP -eq $false)

{

# Create a new Virtual Gateway for tenant

$VmNetworkGateway = Add-SCVMNetworkGateway -Name $vmNetworkGatewayName -EnableBGP $false -NetworkGateway $gatewayDevice -VMNetwork $vmNetwork -RoutingIPSubnet $GatewaySubnet;

}

else

{

if($TenantASN -eq "0")

{

Write-Verbose "Please specify valid ASN when using BGP"

return

}

# Create a new Virtual Gateway for tenant

$VmNetworkGateway = Add-SCVMNetworkGateway -Name $vmNetworkGatewayName -EnableBGP $true -NetworkGateway $gatewayDevice -VMNetwork $vmNetwork -RoutingIPSubnet $GatewaySubnet -AutonomousSystemNumber $TenantASN;

}

}

if ($VmNetworkGateway -eq $null)

{

Write-Verbose "Could not Find / Create Virtual Gateway for $($VmNetwork.Name), quitting"

return

}

# Check if the network connection already exists

$vpnConnection = Get-SCVPNConnection -VMNetworkGateway $VmNetworkGateway -Name $L3VPNConnectionName

if ($vpnConnection -ne $null)

{

Write-Verbose "L3 Network Connection for $($VmNetwork.Name) already configured, skipping"

}

else

{

# Create a new L3 Network connection for tenant

$vpnConnection = Add-SCVPNConnection -NextHopNetwork $nexthopvmNetwork -Name $L3VPNConnectionName -IPAddresses $LocalIPAddresses -PeerIPAddresses $PeerIPAddresses -VMNetworkGateway $VmNetworkGateway -protocol L3;

if ($vpnConnection -eq $null)

{

Write-Verbose "Could not add network connection for $($VmNetwork.Name), quitting"

return

}

Write-Output "Created VPN Connection " $vpnConnection;

}

# Add all the required static routes to the newly created network connection interface

foreach($route in $RoutingSubnets)

{

Add-SCNetworkRoute -IPSubnet $route -RunAsynchronously -VPNConnection $vpnConnection -VMNetworkGateway $VmNetworkGateway

}

Konfigurera L3-vidarebefordring

L3-vidarebefordran möjliggör anslutning mellan den fysiska infrastrukturen i datacentret och den virtualiserade infrastrukturen i Hyper-V-nätverksvirtualiseringsmolnet.

Med hjälp av L3-vidarebefordran kan virtuella klientnätverksdatorer ansluta till ett fysiskt nätverk via SDN-gatewayen Windows Server 2016/2019, som redan har konfigurerats i en SDN-miljö. I det här fallet fungerar SDN-gatewayen som en router mellan det virtualiserade nätverket och det fysiska nätverket.

Med hjälp av L3-vidarebefordran kan virtuella klientnätverksdatorer ansluta till ett fysiskt nätverk via Windows Server 2016/2019/2022 SDN Gateway, som redan har konfigurerats i en SDN-miljö. I det här fallet fungerar SDN-gatewayen som en router mellan det virtualiserade nätverket och det fysiska nätverket.

Om du vill veta mer kan du läsa de här artiklarna: Windows server gateway as a forwarding gateway (Windows Server-gateway som en vidarebefordringsgateway) och RAS gateway high availability (RAS-gateway med hög tillgänglighet).

Kontrollera följande innan du försöker konfigurera L3-anslutning:

- Se till att du är inloggad som administratör på VMM-servern.

- Du måste konfigurera ett unikt logiskt nästa hopp-nätverk, med unikt VLAN-ID, för varje klientnätverk för virtuella datorer som L3-vidarebefordran måste konfigureras för. Det måste finnas 1:1-mappning mellan ett klientnätverk och motsvarande fysiska nätverk (med unikt VLAN-ID).

Använd följande steg för att skapa det logiska nästa hoppnätverket i VMM:

I VMM-konsolen väljer du Logiska nätverk, högerklickar och väljer Skapa logiskt nätverk.

På sidan Inställningar väljer du Ett anslutet nätverk och väljer Skapa ett virtuellt datornätverk med samma namn så att virtuella datorer kan komma åt det här logiska nätverket direkt och hanteras av Microsofts nätverksstyrenhet.

Anteckning

Från VMM 2019 UR1 ändras en ansluten nätverkstyp som Anslutet nätverk.

- Skapa en IP-pool för det nya logiska nätverket. IP-adress från den här poolen krävs för att konfigurera L3-vidarebefordran.

Använd följande steg för att konfigurera L3-vidarebefordring:

Anteckning

Du kan inte begränsa bandbredden i L3 VPN-anslutningen.

I VMM-konsolen väljer du det virtuella klientnätverk som du vill ansluta till det fysiska nätverket via L3-gatewayen.

Högerklicka på det valda virtuella klientnätverket och välj EgenskaperAnslutning>.

Välj Anslut till ett annat nätverk via en VPN-tunnel. Du kan också aktivera BGP-peering i ditt datacenter genom att välja Aktivera BGP (Border Gateway Protocol).

Välj nätverksstyrenhetstjänst för gateway-enheten.

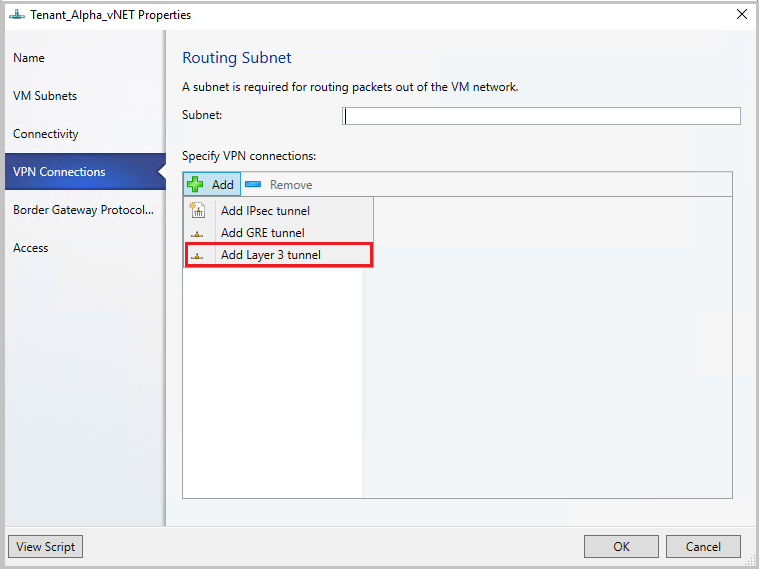

På sidan VPN-Connections väljer du Lägg till>Layer 3-tunnel.

Ange ett undernät i CIDR-notationsformatet för routningsundernät. Det här undernätet används för att dirigera paket från det virtuella datornätverket. Du behöver inte förkonfigurera det här undernätet i ditt datacenter.

Använd följande information och konfigurera L3-anslutningen:

| Parameter | Information |

|---|---|

| Name | Användardefinierat namn för L3-nätverksanslutningen för vidarebefordran. |

| VM-nätverk (NextHop) | Användardefinierat namn för nästa hopp-VM-nätverk, som skapades som en förutsättning. Detta representerar det fysiska nätverk som vill kommunicera med klientorganisationens virtuella datornätverk. När du väljer Bläddra är det bara de anslutna virtuella datornätverken som hanteras av nätverkstjänsten som är tillgängliga för val. |

| Peer-IP-adress | IP-adressen för gatewayen till det fysiska nätverket – kan nås via det logiska L3-nätverket. Den här IP-adressen måste tillhöra det logiska nästa hoppnätverk som du skapade som förutsättning. Den här IP-adressen fungerar som nästa hopp när trafiken till det fysiska nätverket från klientorganisationens virtuella datornätverk når SDN-gatewayen. Detta måste vara en IPv4-adress. Det kan finnas flera peer-IP-adresser, måste avgränsas med kommatecken. |

| Lokala IP-adresser | IP-adresser som ska konfigureras i SDN-gatewayens L3-nätverksgränssnitt. Dessa IP-adresser måste tillhöra det logiska nästa hoppnätverk som du skapade som krav. Du måste också ange nätmasken. Exempel: 10.127.134.55/25. Detta måste vara en IPv4-adress och ska vara i CIDR-notationsformat. Peer-IP-adress och lokala IP-adresser bör komma från samma pool. Dessa IP-adresser ska tillhöra det undernät som definierats i Definitionen av logiskt nätverk för det virtuella datornätverket. |

Om du använder statiska vägar skriver du alla fjärrundernät som du vill ansluta till i Vägar.

Anteckning

Du måste konfigurera vägar i ditt fysiska nätverk, för klientorganisationens virtuella nätverksundernät, med nästa hopp som IP-adress för L3-gränssnittet på SDN-gatewayen (lokal IP-adress som används för att skapa L3-anslutning). Detta är för att säkerställa att returtrafiken till klientorganisationens virtuella nätverk dirigeras korrekt via SDN-gatewayen.

Om du använder BGP kontrollerar du att BGP-peering upprättas mellan den interna IP-adressen för SDN-gatewayen, som finns i ett annat fack på den virtuella gatewaydatorn (inte standardutrymmet) och peer-enheten i det fysiska nätverket.

För att BGP ska fungera måste du göra följande:

Lägg till BGP-peer för L3-anslutningen. Ange din ASN, peer-BGP IP och dess ASN på sidan Border Gateway Protocol .

Fastställ den interna SDN-gatewayadressen enligt beskrivningen i följande avsnitt.

Skapa BGP-peer på fjärrslutet (fysisk nätverksgateway). När du skapar BGP-peern använder du den interna SDN-gatewayadressen (enligt vad som fastställdes i föregående steg) som peer-IP-adress.

Konfigurera en väg i det fysiska nätverket med målet som intern SDN-gatewayadress och nästa hopp som IP-adress för L3-gränssnittet (lokalt IP-adressvärde som används när L3-anslutning skapas).

Anteckning

När du har konfigurerat L3-anslutningen måste du konfigurera vägar i det fysiska nätverket för klientorganisationens virtuella nätverksundernät, med nästa hopp som IP-adress för L3-gränssnittet på SDN-gatewayen (parametern LocalIpAddresses i skriptet). Detta är för att säkerställa att returtrafiken till klientorganisationens virtuella nätverk dirigeras korrekt via SDN-gatewayen.

Du kan välja att konfigurera statiska vägar eller dynamiska vägar (över BGP) med L3-anslutningen. Om du använder statiska vägar kan du lägga till dem med hjälp av Add-SCNetworkRoute enligt beskrivningen i skriptet nedan.

Om du använder BGP med L3-tunnelanslutning måste BGP-peering upprättas mellan den interna IP-adressen för SDN-gatewayen, som finns i ett annat fack på den virtuella gatewaydatorn (inte standardutrymmet) och peer-enheten i det fysiska nätverket.

För att BGP ska fungera måste du använda följande steg:

Lägg till BGP-peer för L3-anslutningen med hjälp av cmdleten Add-SCBGPPeer .

Exempel: Add-SCBGPPeer -Name "peer1" -PeerIPAddress "12.13.14.15" -PeerASN 15 -VMNetworkGateway $VmNetworkGateway

Fastställ den interna SDN-gatewayadressen enligt beskrivningen i följande avsnitt.

Skapa BGP-peer på fjärrslutet (fysisk nätverksgateway). När du skapar BGP-peern använder du den interna SDN-gatewayadressen (fastställs i steg 2 ovan) som peer-IP-adress.

Konfigurera en väg i det fysiska nätverket med målet som intern SDN-gatewayadress och nästa hopp som IP-adress för L3-gränssnittet (parametern LocalIPAddresses i skriptet).

Fastställa den interna SDN-gatewayadressen

Följ dessa steg:

Kör följande PowerShell-cmdletar på en nätverksstyrenhet installerad dator eller en dator som har konfigurerats som en nätverksstyrenhetsklient:

$gateway = Get-NetworkControllerVirtualGateway -ConnectionUri <REST uri of your deployment>

$gateway.Properties.NetworkConnections.Properties.IPAddresses

Resultatet av det här kommandot kan visa flera virtuella gatewayer beroende på hur många klienter som har konfigurerat gatewayanslutningar. Varje virtuell gateway kan ha flera anslutningar (IPSec, GRE, L3).

Som du redan känner till L3-gränssnittets IP-adress (LocalIPAddresses) för anslutningen kan du identifiera rätt anslutning baserat på den IP-adressen. När du har rätt nätverksanslutning kör du följande kommando (på motsvarande virtuella gateway) för att hämta BGP-routerns IP-adress för den virtuella gatewayen.

$gateway.Properties.BgpRouters.Properties.RouterIp

Resultatet av det här kommandot innehåller den IP-adress som du måste konfigurera på fjärrrouter som peer-IP-adress.

Konfigurera trafikväljaren från VMM PowerShell

Använd följande procedur:

Anteckning

Värden som används är endast exempel.

Skapa trafikväljaren med följande parametrar.

$t= new-object Microsoft.VirtualManager.Remoting.TrafficSelector $t.Type=7 // IPV4=7, IPV6=8 $t.ProtocolId=6 // TCP =6, reference: https://en.wikipedia.org/wiki/List_of_IP_protocol_numbers $t.PortEnd=5090 $t.PortStart=5080 $t.IpAddressStart=10.100.101.10 $t.IpAddressEnd=10.100.101.100Konfigurera trafikväljaren ovan genom att använda -LocalTrafficSelectors-parametern för Add-SCVPNConnection eller Set-SCVPNConnection.