Skydda ett daemonprogram

Den här artikeln beskriver hur du är värd för daemonprogram i en betrodd och säker miljö i Microsoft Azure Maps.

Följande är exempel på daemonprogram:

- Azure-webbjobb

- Azure-funktionsapp

- Windows-tjänsten

- En löpande och tillförlitlig bakgrundstjänst

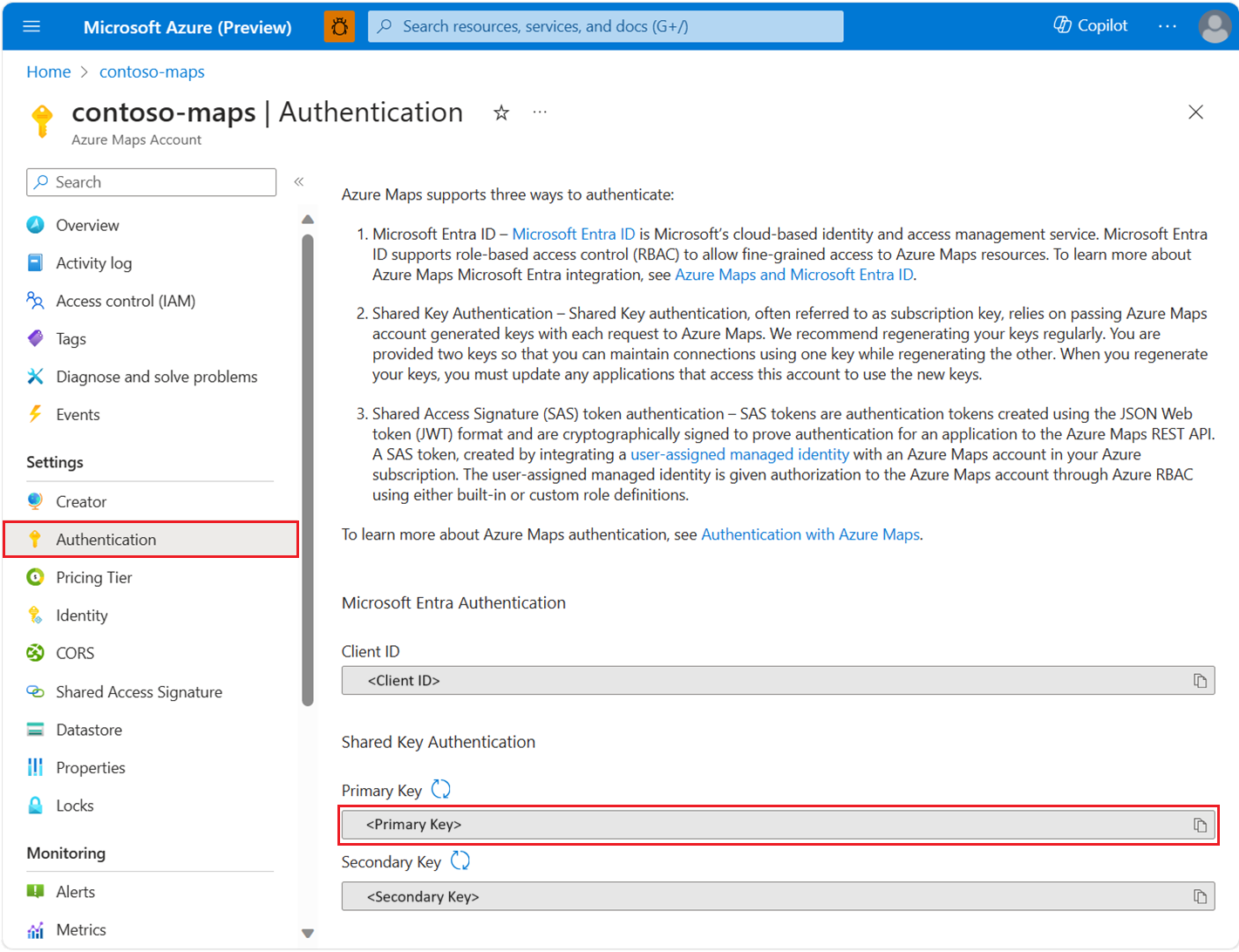

Visa autentiseringsinformation för Azure Maps

Så här visar du autentiseringsinformation för ditt Azure Maps-konto i Azure-portalen:

Logga in på Azure-portalen.

Gå till Menyn i Azure-portalen. Välj Alla resurser och välj sedan ditt Azure Maps-konto.

Under Inställningar i den vänstra rutan väljer du Autentisering.

Tre värden skapas när Azure Maps-kontot skapas. De används för att stödja två typer av autentisering i Azure Maps:

- Microsoft Entra-autentisering:

Client IDRepresenterar det konto som ska användas för REST API-begäranden. VärdetClient IDska lagras i programkonfigurationen och sedan ska det hämtas innan du gör AZURE Maps HTTP-begäranden som använder Microsoft Entra-autentisering. - Autentisering med delad nyckel: Och

Secondary KeyPrimary Keyanvänds som prenumerationsnyckel för autentisering med delad nyckel. Autentisering med delad nyckel förlitar sig på att skicka nyckeln som genereras av Azure Maps-kontot med varje begäran till Azure Maps. Vi rekommenderar att du regelbundet återskapar dina nycklar. För att underhålla aktuella anslutningar under regenereringen tillhandahålls två nycklar. En nyckel kan användas samtidigt som den andra återskapas. När du återskapar nycklarna måste du uppdatera alla program som använder det här kontot till att använda de nya nycklarna. Mer information finns i Autentisering med Azure Maps

Viktigt!

För produktionsprogram rekommenderar vi att du implementerar Rollbaserad åtkomstkontroll för Microsoft Entra och Azure (Azure RBAC). En översikt över Microsoft Entra-begrepp finns i Autentisering med Azure Maps.

Scenario: Autentisering med delad nyckel med Azure Key Vault

Program som använder autentisering med delad nyckel bör lagra nycklarna i ett säkert arkiv. I det här scenariot beskrivs hur du på ett säkert sätt lagrar din programnyckel som en hemlighet i Azure Key Vault. I stället för att lagra den delade nyckeln i programkonfigurationen kan programmet hämta den delade nyckeln som en Azure Key Vault-hemlighet. För att förenkla nyckelregenereringen rekommenderar vi att program använder en nyckel i taget. Program kan sedan återskapa den oanvända nyckeln och distribuera den återskapade nyckeln till Azure Key Vault samtidigt som aktuella anslutningar med en nyckel bibehålls. Information om hur du konfigurerar Azure Key Vault finns i utvecklarguiden för Azure Key Vault.

Viktigt!

Det här scenariot får indirekt åtkomst till Microsoft Entra-ID via Azure Key Vault. Vi rekommenderar dock att du använder Microsoft Entra-autentisering direkt. Genom att använda Microsoft Entra-ID undviker du direkt de ytterligare komplexitets- och driftkraven för att använda autentisering med delad nyckel och konfiguration av Key Vault.

Följande steg beskriver den här processen:

- Skapa ett Azure Key Vault.

- Skapa ett Huvudnamn för Microsoft Entra-tjänsten genom att skapa en appregistrering eller hanterad identitet. Det skapade huvudkontot ansvarar för åtkomst till Azure Key Vault.

- Tilldela tjänstens huvudnamn åtkomst till behörigheten Azure Key-hemligheter

get. Mer information om hur du anger behörigheter finns i Tilldela en Key Vault-åtkomstprincip med hjälp av Azure-portalen. - Tilldela åtkomst till hemligheter

settillfälligt åt dig som utvecklare. - Ange den delade nyckeln i Key Vault-hemligheterna och referera till det hemliga ID:t som konfiguration för daemon-programmet.

- Ta bort behörigheten hemligheter

set. - Om du vill hämta den delade nyckelhemligheten från Azure Key Vault implementerar du Microsoft Entra-autentisering i daemon-programmet.

- Skapa en AZURE Maps REST API-begäran med den delade nyckeln. Daemon-programmet kan nu hämta den delade nyckeln från Key Vault.

Dricks

Om appen finns i Azure-miljön rekommenderar vi att du använder en hanterad identitet för att minska kostnaden och komplexiteten med att hantera en hemlighet för autentisering. Information om hur du konfigurerar en hanterad identitet finns i Självstudie: Använda en hanterad identitet för att ansluta Key Vault till en Azure-webbapp i .NET.

Scenario: Rollbaserad åtkomstkontroll i Microsoft Entra

När ett Azure Maps-konto har skapats finns Azure Maps-värdet Client ID på sidan med autentiseringsinformation i Azure-portalen. Det här värdet representerar det konto som ska användas för REST API-begäranden. Det här värdet ska lagras i programkonfigurationen och hämtas innan HTTP-begäranden görs. Målet med scenariot är att göra det möjligt för daemon-programmet att autentisera till Microsoft Entra-ID och anropa Rest-API:er för Azure Maps.

Dricks

Om du vill aktivera fördelarna med hanterade identitetskomponenter rekommenderar vi att du är värd för Azure Virtual Machines, Vm-skalningsuppsättningar eller App Services.

Vara värd för en daemon på Azure-resurser

När du kör på Azure-resurser kan du konfigurera Azure-hanterade identiteter för att möjliggöra minimal hantering av autentiseringsuppgifter till låg kostnad.

Information om hur du aktiverar programåtkomst till en hanterad identitet finns i Översikt över hanterade identiteter.

Några fördelar med hanterad identitet är:

- Krypteringsautentisering med azure-systemhanterad X509-certifikat med offentlig nyckel.

- Microsoft Entra-säkerhet med X509-certifikat i stället för klienthemligheter.

- Azure hanterar och förnyar alla certifikat som är associerade med resursen hanterad identitet.

- Driftshantering av autentiseringsuppgifter förenklas eftersom hanterad identitet tar bort behovet av en säker hemlig butikstjänst, till exempel Azure Key Vault.

Vara värd för en daemon på icke-Azure-resurser

Hanterade identiteter är endast tillgängliga när de körs i en Azure-miljö. Därför måste du konfigurera ett huvudnamn för tjänsten via en Microsoft Entra-programregistrering för daemon-programmet.

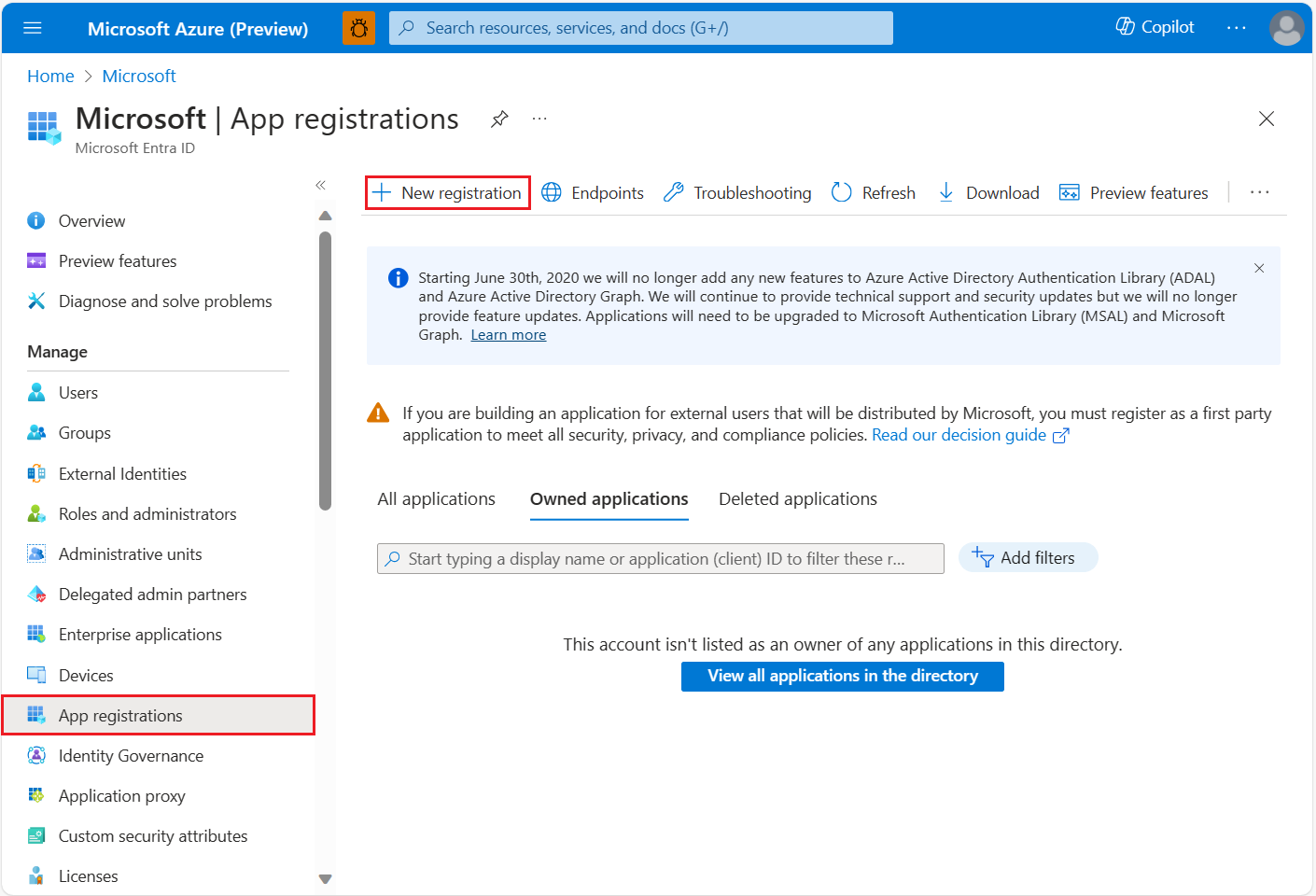

Skapa ny programregistrering

Om du redan har skapat din programregistrering går du till Tilldela delegerade API-behörigheter.

Så här skapar du en ny programregistrering:

Logga in på Azure-portalen.

Välj Microsoft Entra ID.

Under Hantera i den vänstra rutan väljer du Appregistreringar.

Välj fliken + Ny registrering .

Ange ett namn och välj sedan en typ av supportkonto.

Välj Registrera.

Tilldela delegerade API-behörigheter

Så här tilldelar du delegerade API-behörigheter till Azure Maps:

Om du inte redan har gjort det loggar du in på Azure-portalen.

Välj Microsoft Entra ID.

Under Hantera i den vänstra rutan väljer du Appregistreringar.

Välj ditt program.

Under Hantera i den vänstra rutan väljer du API-behörigheter.

Välj Lägg till behörighet.

Välj fliken API:er som min organisation använder .

I sökrutan anger du Azure Maps.

Välj Azure Maps.

Markera kryssrutan Åtkomst till Azure Maps .

Välj Lägg till behörigheter.

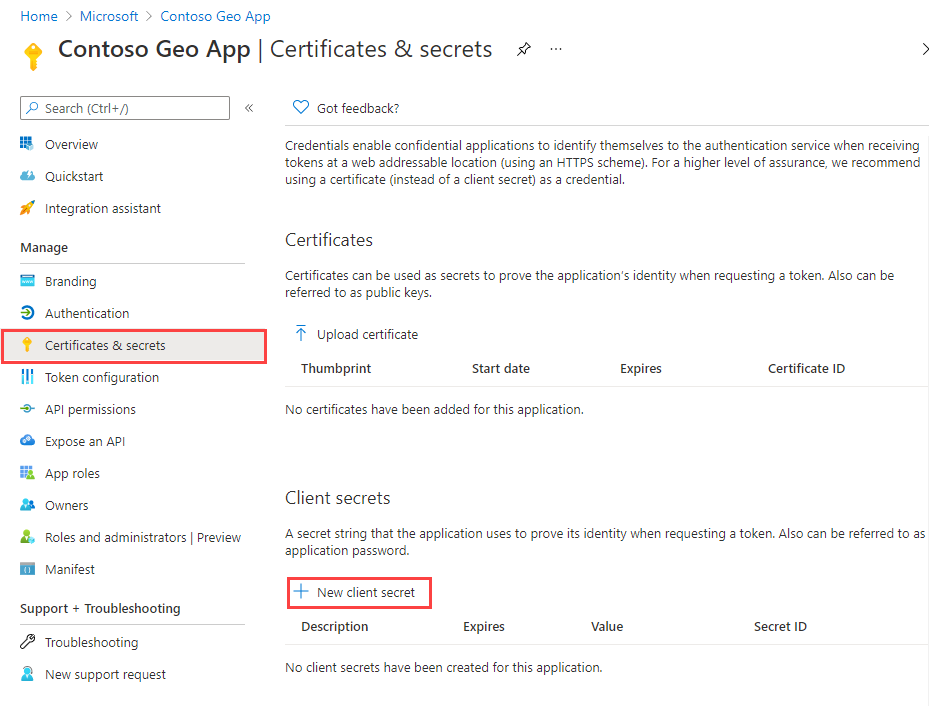

Skapa en klienthemlighet eller konfigurera certifikat

Om du vill implementera server- eller programbaserad autentisering i ditt program kan du välja något av två alternativ:

- Ladda upp ett certifikat för offentlig nyckel.

- Skapa en klienthemlighet.

Ladda upp ett certifikat för offentlig nyckel

Så här laddar du upp ett certifikat för offentlig nyckel:

Under Hantera i den vänstra rutan väljer du Certifikat och hemligheter.

Välj Ladda upp certifikat.

Till höger om textrutan väljer du filikonen.

Välj en .crt-, .cer- eller .pem-fil och välj sedan Lägg till.

Skapa en klienthemlighet

Så här skapar du en klienthemlighet:

Under Hantera i den vänstra rutan väljer du Certifikat och hemligheter.

Välj + Ny klienthemlighet.

Ange en beskrivning av klienthemligheten.

Markera Lägga till.

Kopiera hemligheten och lagra den på ett säkert sätt i en tjänst, till exempel Azure Key Vault. Använd också hemligheten i avsnittet Begärandetoken med hanterad identitet i den här artikeln.

Viktigt!

Information om hur du lagrar certifikatet eller hemligheten på ett säkert sätt finns i utvecklarguiden för Azure Key Vault. Du använder den här hemligheten för att hämta token från Microsoft Entra-ID.

Bevilja rollbaserad åtkomst för användare till Azure Maps

Du kan bevilja rollbaserad åtkomstkontroll i Azure (Azure RBAC) genom att tilldela en Microsoft Entra-grupp eller säkerhetsobjekt till en eller flera Rolldefinitioner för Azure Maps.

Information om hur du visar tillgängliga Azure-rolldefinitioner för Azure Maps finns i Visa inbyggda rolldefinitioner för Azure Maps.

Detaljerade steg om hur du tilldelar en tillgänglig Azure Maps-roll till den skapade hanterade identiteten eller tjänstens huvudnamn finns i Tilldela Azure-roller med hjälp av Azure-portalen

Information om hur du effektivt hanterar Azure Maps-appen och resursåtkomsten för en stor mängd användare finns i Microsoft Entra-grupper.

Viktigt!

För att användare ska kunna autentisera till ett program måste användarna först skapas i Microsoft Entra-ID. Mer information finns i Lägga till eller ta bort användare med hjälp av Microsoft Entra ID.

Mer information om hur du effektivt hanterar en stor katalog för användare finns i Microsoft Entra-ID.

Varning

Inbyggda rolldefinitioner i Azure Maps ger en mycket stor auktoriseringsåtkomst till många REST-API:er för Azure Maps. Information om hur du begränsar API:ernas åtkomst till ett minimum finns i Skapa en anpassad rolldefinition och tilldela den systemtilldelade identiteten till definitionen för anpassad roll. Detta ger den minsta behörighet som krävs för att programmet ska få åtkomst till Azure Maps.

Begära en token med hanterad identitet

När en hanterad identitet har konfigurerats för värdresursen kan du använda Azure SDK eller REST API för att hämta en token för Azure Maps. Information om hur du hämtar en åtkomsttoken finns i Hämta en åtkomsttoken.

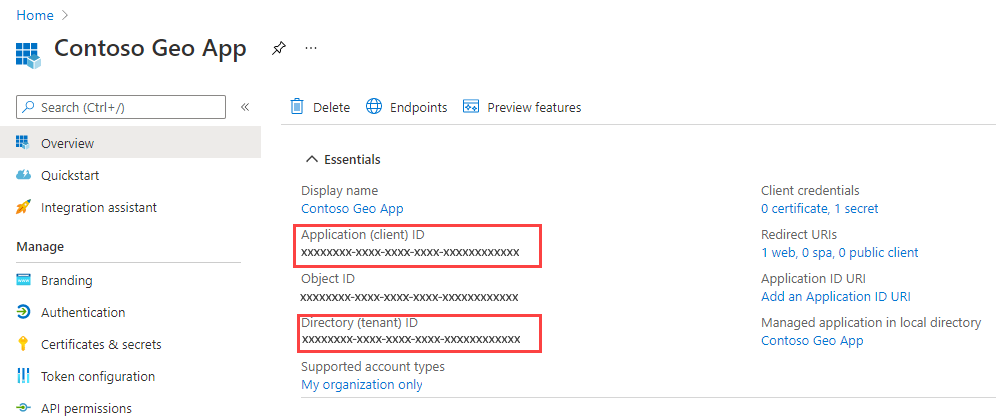

Begära token med programregistrering

När du har registrerat din app och associerat den med Azure Maps måste du begära en åtkomsttoken.

Hämta åtkomsttoken:

Om du inte redan har gjort det loggar du in på Azure-portalen.

Välj Microsoft Entra ID.

Under Hantera i den vänstra rutan väljer du Appregistreringar.

Välj ditt program.

Du bör se sidan Översikt. Kopiera program-ID:t (klient)-ID:t och katalog-ID:t (klientorganisation).

Den här artikeln använder bruno-programmet för att skapa tokenbegäran, men du kan använda en annan API-utvecklingsmiljö.

Öppna bruno-appen och välj NY BEGÄRAN för att skapa begäran.

I fönstret NY BEGÄRAN anger du Typ till HTTP. Ange ett namn för begäran, till exempel POST-tokenbegäran.

Välj metoden GET HTTP i listrutan URL och ange sedan följande URL:

https://login.microsoftonline.com/{Tenant-ID}/oauth2/v2.0/token?response_type=token&grant_type=client_credentials&client_id={Client-ID}&client_secret={Client-Secret}&scope=https://atlas.microsoft.com/.defaultKommentar

Ersätta:

{Tenant-ID}med katalog-ID :t (klientorganisation){Client-ID}med program-ID :t (klient){Client-Secret}med din klienthemlighet.

Välj knappen Kör

Du bör se följande JSON-svar:

{

"token_type": "Bearer",

"expires_in": 86399,

"ext_expires_in": 86399,

"access_token": "eyJ0eXAiOiJKV1QiLCJhbGciOiJSUzI1NiIsIng1dCI6Im5PbzNaRHJPRFhFSzFq..."

}

Mer information om autentiseringsflödet finns i OAuth 2.0-klientens autentiseringsuppgifter på Microsoft platforma za identitete

Nästa steg

Mer detaljerade exempel finns:

Hitta API-användningsstatistiken för ditt Azure Maps-konto:

Utforska exempel som visar hur du integrerar Microsoft Entra-ID med Azure Maps: