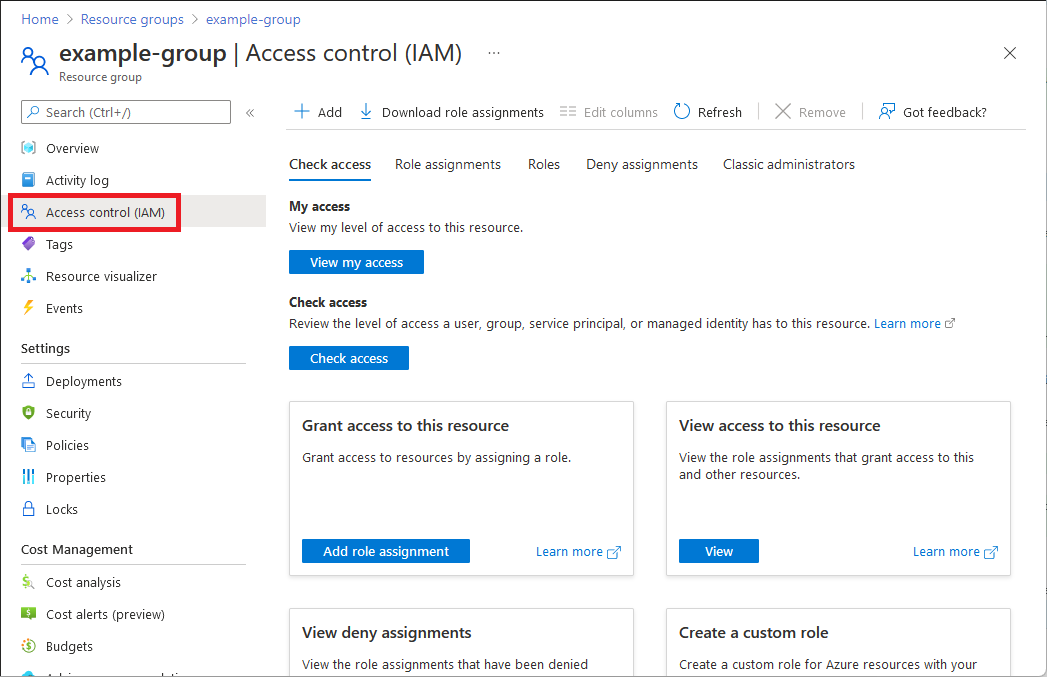

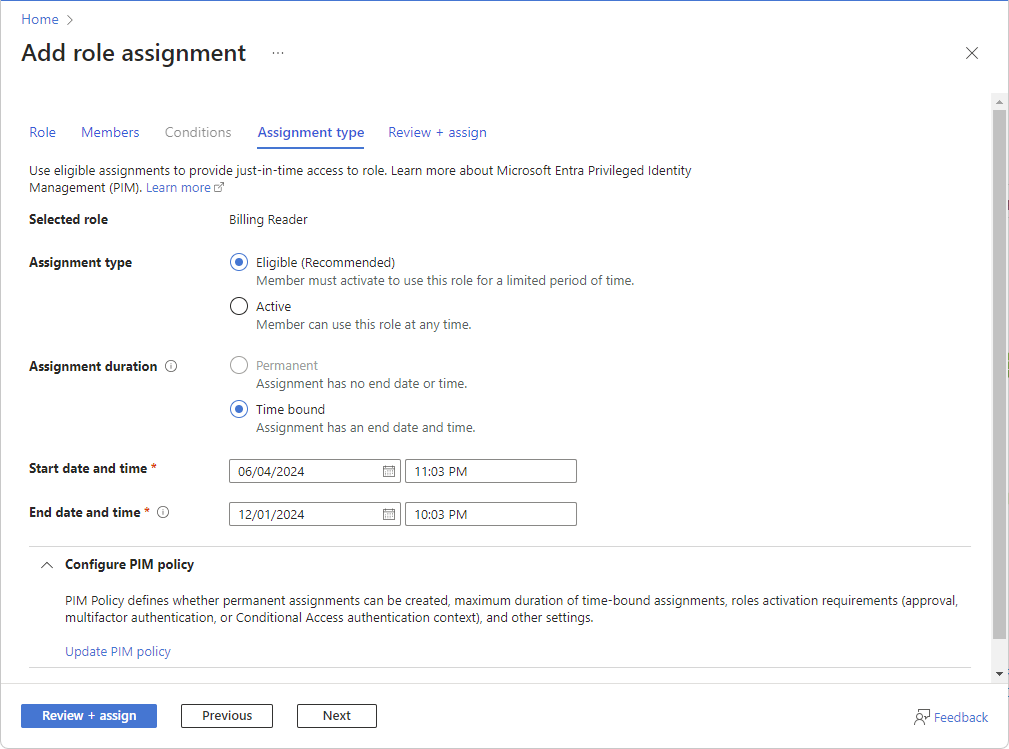

Rollbaserad åtkomstkontroll i Azure (Azure RBAC) är det auktoriseringssystem som du använder för att hantera åtkomst till Azure-resurser. Om du vill bevilja åtkomst tilldelar du roller till användare, grupper, tjänsthuvudnamn eller hanterade identiteter i ett visst omfång. Den här artikeln beskriver hur du tilldelar roller med hjälp av Azure Portal.

Om du behöver tilldela administratörsroller i Microsoft Entra ID, se Tilldela Microsoft Entra-roller till användare.