Aktivera övervakning för Kubernetes-kluster

Den här artikeln beskriver hur du aktiverar fullständig övervakning av dina Kubernetes-kluster med hjälp av följande Azure Monitor-funktioner:

- Hanterad Prometheus för måttinsamling

- Containerinsikter för logginsamling

- Hanterad Grafana för visualisering.

Med hjälp av Azure Portal kan du aktivera alla funktioner samtidigt. Du kan också aktivera dem individuellt med hjälp av Azure CLI, Azure Resource Manager-mallen, Terraform eller Azure Policy. Var och en av dessa metoder beskrivs i den här artikeln.

Viktigt!

Kubernetes-kluster genererar mycket loggdata, vilket kan leda till betydande kostnader om du inte är selektiv med de loggar som du samlar in. Innan du aktiverar övervakning för klustret kan du läsa följande artiklar för att säkerställa att din miljö är optimerad för kostnad och att du begränsar logginsamlingen till endast de data som du behöver:

- Konfigurera datainsamling och kostnadsoptimering i Container Insights med hjälp av datainsamlingsregeln

Information om hur du anpassar loggsamlingen när du har aktiverat övervakning, inklusive användning av förinställda konfigurationer för kostnadsoptimering. - Metodtips för övervakning av Kubernetes med Azure Monitor

Metodtips för övervakning av Kubernetes-kluster ordnade efter de fem grundpelarna i Azure Well-Architected Framework, inklusive kostnadsoptimering. - Kostnadsoptimering i Azure Monitor

Metodtips för att konfigurera alla funktioner i Azure Monitor för att optimera dina kostnader och begränsa mängden data som du samlar in.

Kluster som stöds

Den här artikeln innehåller registreringsvägledning för följande typer av kluster. Eventuella skillnader i processen för varje typ anges i relevanta avsnitt.

Förutsättningar

Behörigheter

- Du behöver minst deltagaråtkomst till klustret för registrering.

- Du behöver Övervakningsläsare eller Övervakningsdeltagare för att visa data när övervakning har aktiverats.

Krav för Hanterad Prometheus

- Klustret måste använda hanterad identitetsautentisering.

- Följande resursproviders måste registreras i prenumerationen på AKS-klustret och Azure Monitor-arbetsytan:

- Microsoft.ContainerService

- Microsoft.Insights

- Microsoft.AlertsManagement

- Microsoft.Monitor

- Följande resursprovidrar måste registreras i prenumerationen på Grafana-arbetsytans prenumeration:

- Microsoft.Dashboard

Krav för Arc-aktiverade Kubernetes-kluster

- Krav för Azure Arc-aktiverade Kubernetes-klustertillägg.

- Verifiera brandväggskraven utöver Azure Arc-aktiverade Kubernetes-nätverkskrav.

- Om du tidigare har installerat övervakning för AKS kontrollerar du att du har inaktiverat övervakningen innan du fortsätter för att undvika problem under tilläggsinstallationen.

- Om du tidigare har installerat övervakning på ett kluster med ett skript utan klustertillägg följer du anvisningarna i Inaktivera övervakning av kubernetes-klustret för att ta bort det här Helm-diagrammet.

Kommentar

Det hanterade Prometheus Arc-aktiverade Kubernetes-tillägget stöder inte följande konfigurationer:

- Red Hat Openshift-distributioner, inklusive Azure Red Hat OpenShift (ARO)

- Windows-noder

Arbetsytor

I följande tabell beskrivs de arbetsytor som krävs för att stödja managed prometheus och containerinsikter. Du kan skapa varje arbetsyta som en del av registreringsprocessen eller använda en befintlig arbetsyta. Se Designa en Log Analytics-arbetsytearkitektur för vägledning om hur många arbetsytor som ska skapas och var de ska placeras.

| Funktion | Arbetsyta | Kommentar |

|---|---|---|

| Managed Prometheus | Azure Monitor-arbetsyta | Contributor behörighet räcker för att aktivera tillägget för att skicka data till Azure Monitor-arbetsytan. Du behöver Owner nivåbehörighet för att länka din Azure Monitor-arbetsyta för att visa mått i Azure Managed Grafana. Detta krävs eftersom användaren som kör registreringssteget måste kunna ge rollen Azure Managed Grafana System Identity Monitoring Reader på Azure Monitor-arbetsytan för att köra frågor mot måtten. |

| Containerinsikter | Log Analytics-arbetsyta | Du kan koppla ett AKS-kluster till en Log Analytics-arbetsyta i en annan Azure-prenumeration i samma Microsoft Entra-klientorganisation, men du måste använda Azure CLI eller en Azure Resource Manager-mall. Du kan för närvarande inte utföra den här konfigurationen med Azure Portal. Om du ansluter ett befintligt AKS-kluster till en Log Analytics-arbetsyta i en annan prenumeration måste resursprovidern Microsoft.ContainerService vara registrerad i prenumerationen med Log Analytics-arbetsytan. Mer information finns i Registrera en resursprovider. En lista över mappningspar som stöds som ska användas för standardarbetsytan finns i Regionmappningar som stöds av Container Insights. |

| Hanterad Grafana | Azure Managed Grafana-arbetsyta | Länka grafana-arbetsytan till din Azure Monitor-arbetsyta för att göra Prometheus-måtten som samlats in från klustret tillgängliga för Grafana-instrumentpaneler. |

Aktivera Prometheus och Grafana

Använd någon av följande metoder för att aktivera skrapning av Prometheus-mått från klustret och göra det möjligt för Managed Grafana att visualisera måtten. Se Länka en Grafana-arbetsyta för alternativ för att ansluta din Azure Monitor-arbetsyta och Azure Managed Grafana-arbetsyta.

Kommentar

Om du har en enda Azure Monitor-resurs som är privatlänkad fungerar inte Prometheus-aktiveringen om AKS-klustret och Azure Monitor-arbetsytan finns i olika regioner. Konfigurationen som behövs för Prometheus-tillägget är inte tillgänglig mellan regioner på grund av begränsningen för privat länk. Lös detta genom att skapa en ny DCE på AKS-klusterplatsen och en ny DCRA (association) i samma AKS-klusterregion. Associera den nya DCE:n med AKS-klustret och namnge den nya associationen (DCRA) som configurationAccessEndpoint. Fullständiga instruktioner om hur du konfigurerar domänkontrollanter som är associerade med din Azure Monitor-arbetsyta för att använda en privat länk för datainmatning finns i Aktivera privat länk för Kubernetes-övervakning i Azure Monitor.

Aktivera med CLI

Om du inte anger en befintlig Azure Monitor-arbetsyta i följande kommandon används standardarbetsytan för resursgruppen. Om det inte redan finns någon standardarbetsyta i klustrets region skapas en med ett namn i formatet DefaultAzureMonitorWorkspace-<mapped_region> i en resursgrupp med namnet DefaultRG-<cluster_region>.

Förutsättningar

- Az CLI-versionen av 2.49.0 eller senare krävs.

- Aks-preview-tillägget måste avinstalleras från AKS-kluster med hjälp av kommandot

az extension remove --name aks-preview. - Tillägget k8s-extension måste installeras med kommandot

az extension add --name k8s-extension. - K8s-tillägget version 1.4.1 eller senare krävs.

AKS-kluster

Använd alternativet -enable-azure-monitor-metrics az aks create eller az aks update (beroende på om du skapar ett nytt kluster eller uppdaterar ett befintligt kluster) för att installera måtttillägget som skrapar Prometheus-mått.

Exempelkommandon

### Use default Azure Monitor workspace

az aks create/update --enable-azure-monitor-metrics --name <cluster-name> --resource-group <cluster-resource-group>

### Use existing Azure Monitor workspace

az aks create/update --enable-azure-monitor-metrics --name <cluster-name> --resource-group <cluster-resource-group> --azure-monitor-workspace-resource-id <workspace-name-resource-id>

### Use an existing Azure Monitor workspace and link with an existing Grafana workspace

az aks create/update --enable-azure-monitor-metrics --name <cluster-name> --resource-group <cluster-resource-group> --azure-monitor-workspace-resource-id <azure-monitor-workspace-name-resource-id> --grafana-resource-id <grafana-workspace-name-resource-id>

### Use optional parameters

az aks create/update --enable-azure-monitor-metrics --name <cluster-name> --resource-group <cluster-resource-group> --ksm-metric-labels-allow-list "namespaces=[k8s-label-1,k8s-label-n]" --ksm-metric-annotations-allow-list "pods=[k8s-annotation-1,k8s-annotation-n]"

Arc-aktiverat kluster

### Use default Azure Monitor workspace

az k8s-extension create --name azuremonitor-metrics --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers.Metrics

## Use existing Azure Monitor workspace

az k8s-extension create --name azuremonitor-metrics --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers.Metrics --configuration-settings azure-monitor-workspace-resource-id=<workspace-name-resource-id>

### Use an existing Azure Monitor workspace and link with an existing Grafana workspace

az k8s-extension create --name azuremonitor-metrics --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers.Metrics --configuration-settings azure-monitor-workspace-resource-id=<workspace-name-resource-id> grafana-resource-id=<grafana-workspace-name-resource-id>

### Use optional parameters

az k8s-extension create --name azuremonitor-metrics --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers.Metrics --configuration-settings azure-monitor-workspace-resource-id=<workspace-name-resource-id> grafana-resource-id=<grafana-workspace-name-resource-id> AzureMonitorMetrics.KubeStateMetrics.MetricAnnotationsAllowList="pods=[k8s-annotation-1,k8s-annotation-n]" AzureMonitorMetrics.KubeStateMetrics.MetricLabelsAllowlist "namespaces=[k8s-label-1,k8s-label-n]"

Alla kommandon kan använda följande valfria parametrar:

- AKS:

--ksm-metric-annotations-allow-list

Båge:--AzureMonitorMetrics.KubeStateMetrics.MetricAnnotationsAllowList

Kommaavgränsad lista över Kubernetes-anteckningsnycklar som används i resursens kube_resource_annotations mått. Till exempel är kube_pod_annotations anteckningsmåttet för poddresursen. Som standard innehåller det här måttet endast namn- och namnområdesetiketter. Om du vill inkludera fler anteckningar anger du en lista över resursnamn i pluralform och Kubernetes-anteckningsnycklar som du vill tillåta för dem. En enskild*kan tillhandahållas för varje resurs för att tillåta eventuella anteckningar, men detta har allvarliga prestandakonsekvenser. Exempel:pods=[kubernetes.io/team,...],namespaces=[kubernetes.io/team],... - AKS:

--ksm-metric-labels-allow-list

Båge:--AzureMonitorMetrics.KubeStateMetrics.MetricLabelsAllowlist

Kommaavgränsad lista över fler Kubernetes-etikettnycklar som används i resursens kube_resource_labels mått kube_resource_labels mått. Till exempel är kube_pod_labels måttet etiketter för poddresursen. Som standard innehåller det här måttet endast namn- och namnområdesetiketter. Om du vill inkludera fler etiketter anger du en lista med resursnamn i pluralform och Kubernetes-etikettnycklar som du vill tillåta för dem En enda*kan tillhandahållas för varje resurs för att tillåta etiketter, men det här har allvarliga prestandakonsekvenser. Exempel:pods=[app],namespaces=[k8s-label-1,k8s-label-n,...],... - AKS:

--enable-windows-recording-rulesLåter dig aktivera de inspelningsregelgrupper som krävs för att Windows-instrumentpanelerna ska fungera korrekt.

Aktivera containerinsikter

Använd någon av följande metoder för att aktivera containerinsikter i klustret. När detta är klart kan du läsa Konfigurera agentdatainsamling för containerinsikter för att anpassa konfigurationen för att säkerställa att du inte samlar in mer data än du behöver.

Använd något av följande kommandon för att aktivera övervakning av dina AKS- och Arc-aktiverade kluster. Om du inte anger en befintlig Log Analytics-arbetsyta används standardarbetsytan för resursgruppen. Om det inte redan finns någon standardarbetsyta i klustrets region skapas en med ett namn i formatet DefaultWorkspace-<GUID>-<Region>.

Förutsättningar

- Azure CLI version 2.43.0 eller senare

- Hanterad identitetsautentisering är standard i CLI version 2.49.0 eller senare.

- Azure k8s-extension version 1.3.7 eller senare

- Hanterad identitetsautentisering är standard i k8s-tillägg version 1.43.0 eller senare.

- Hanterad identitetsautentisering stöds inte för Arc-aktiverade Kubernetes-kluster med ARO (Azure Red Hat Openshift) eller Windows-noder. Använd äldre autentisering.

- För CLI version 2.54.0 eller senare konfigureras loggningsschemat till ContainerLogV2 med hjälp av ConfigMap.

Kommentar

Du kan aktivera ContainerLogV2-schemat för ett kluster med hjälp av klustrets datainsamlingsregel (DCR) eller ConfigMap. Om båda inställningarna är aktiverade har ConfigMap företräde. Stdout- och stderr-loggar matas bara in i tabellen ContainerLog när både DCR och ConfigMap uttryckligen är inställda på av.

AKS-kluster

### Use default Log Analytics workspace

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name>

### Use existing Log Analytics workspace

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name> --workspace-resource-id <workspace-resource-id>

### Use legacy authentication

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name> --workspace-resource-id <workspace-resource-id> --enable-msi-auth-for-monitoring false

Exempel

az aks enable-addons --addon monitoring --name "my-cluster" --resource-group "my-resource-group" --workspace-resource-id "/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace"

Arc-aktiverat kluster

### Use default Log Analytics workspace

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers

### Use existing Log Analytics workspace

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings logAnalyticsWorkspaceResourceID=<workspace-resource-id>

### Use managed identity authentication (default as k8s-extension version 1.43.0)

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings amalogs.useAADAuth=true

### Use advanced configuration settings

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings amalogs.resources.daemonset.limits.cpu=150m amalogs.resources.daemonset.limits.memory=600Mi amalogs.resources.deployment.limits.cpu=1 amalogs.resources.deployment.limits.memory=750Mi

### With custom mount path for container stdout & stderr logs

### Custom mount path not required for Azure Stack Edge version > 2318. Custom mount path must be /home/data/docker for Azure Stack Edge cluster with version <= 2318

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings amalogs.logsettings.custommountpath=<customMountPath>

Se avsnittet resursbegäranden och begränsningar i Helm-diagrammet för tillgängliga konfigurationsinställningar.

Exempel

az k8s-extension create --name azuremonitor-containers --cluster-name "my-cluster" --resource-group "my-resource-group" --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings logAnalyticsWorkspaceResourceID="/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace"

Arc-aktiverat kluster med vidarebefordrad proxy

Om klustret har konfigurerats med en vidarebefordranproxy tillämpas proxyinställningarna automatiskt på tillägget. När det gäller ett kluster med AMPLS + proxy bör proxykonfiguration ignoreras. Registrera tillägget med konfigurationsinställningen amalogs.ignoreExtensionProxySettings=true.

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings amalogs.ignoreExtensionProxySettings=true

Arc-aktiverat kluster med ARO- eller OpenShift- eller Windows-noder

Hanterad identitetsautentisering stöds inte för Arc-aktiverade Kubernetes-kluster med ARO (Azure Red Hat OpenShift) eller OpenShift- eller Windows-noder. Använd äldre autentisering genom att amalogs.useAADAuth=false ange som i följande exempel.

az k8s-extension create --name azuremonitor-containers --cluster-name <cluster-name> --resource-group <resource-group> --cluster-type connectedClusters --extension-type Microsoft.AzureMonitor.Containers --configuration-settings amalogs.useAADAuth=false

Ta bort tilläggsinstans

Följande kommando tar bara bort tilläggsinstansen, men tar inte bort Log Analytics-arbetsytan. Data i Log Analytics-resursen lämnas intakta.

az k8s-extension delete --name azuremonitor-containers --cluster-type connectedClusters --cluster-name <cluster-name> --resource-group <resource-group>

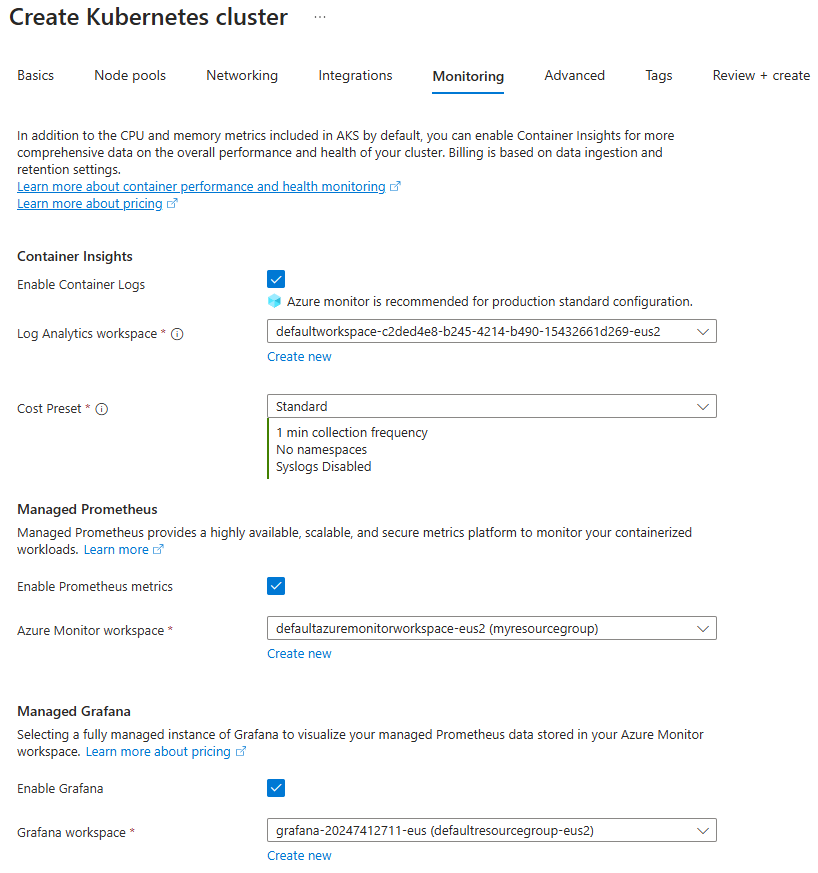

Aktivera fullständig övervakning med Azure Portal

Nytt AKS-kluster (Prometheus, Container Insights och Grafana)

När du skapar ett nytt AKS-kluster i Azure Portal kan du aktivera Prometheus, Container insights och Grafana från fliken Övervakning. Kontrollera att du markerar kryssrutan Aktivera containerloggar, Aktivera Prometheus-mått och Aktivera Grafana.

Befintligt kluster (Prometheus, Container Insights och Grafana)

- Gå till DITT AKS-kluster i Azure Portal.

- I tjänstmenyn under Övervakning väljer du Insikter>Konfigurera övervakning.

- Containerinsikter är redan aktiverade. Markera kryssrutan Aktivera Prometheus-mått och Aktivera Grafana . Om du har en befintlig Azure Monitor-arbetsyta och Grafana-arbetsyta väljs de åt dig.

- Välj Avancerade inställningar om du vill välja alternativa arbetsytor eller skapa nya. Med inställningen Kostnadsförinställningar kan du ändra standardinformationen för samlingen för att minska dina övervakningskostnader. Mer information finns i Aktivera inställningar för kostnadsoptimering i Containerinsikter .

- Välj Konfigurera.

Befintligt kluster (endast Prometheus)

- Gå till DITT AKS-kluster i Azure Portal.

- I tjänstmenyn under Övervakning väljer du Insikter>Konfigurera övervakning.

- Markera kryssrutan Aktivera Prometheus-mått .

- Välj Avancerade inställningar om du vill välja alternativa arbetsytor eller skapa nya. Med inställningen Kostnadsförinställningar kan du ändra standardinformationen för samlingen för att minska dina övervakningskostnader.

- Välj Konfigurera.

Aktivera Insamling av Windows-mått (förhandsversion)

Kommentar

Det finns ingen cpu-/minnesgräns i windows-exporter-daemonset.yaml så det kan överetablera Windows-noderna

Mer information finns i Resursreservation

När du distribuerar arbetsbelastningar anger du resursminne och CPU-gränser för containrar. Detta subtraherar också från NodeAllocatable och hjälper den klusteromfattande schemaläggaren att avgöra vilka poddar som ska placera på vilka noder. Schemaläggning av poddar utan gränser kan överetablera Windows-noderna och i extrema fall kan noderna bli felfria.

Från och med version 6.4.0-main-02-22-2023-3ee44b9e av den hanterade Prometheus-tilläggscontainern (prometheus_collector) har Windows-måttsamling aktiverats för AKS-kluster. Genom att registrera till azure monitor-måtttillägget kan Windows DaemonSet-poddarna börja köras i nodpoolerna. Både Windows Server 2019 och Windows Server 2022 stöds. Följ de här stegen för att göra det möjligt för poddarna att samla in mått från dina Windows-nodpooler.

Installera windows-exporter manuellt på AKS-noder för att få åtkomst till Windows-mått genom att distribuera YAML-filen windows-exporter-daemonset. Aktivera följande insamlare:

[defaults]containermemoryprocesscpu_info

Fler insamlare finns i Prometheus-exportör för Windows-mått.

Distribuera YAML-filen windows-exporter-daemonset. Observera att om det finns några taints som tillämpas i noden måste du använda lämpliga toleranser.

kubectl apply -f windows-exporter-daemonset.yamlTillämpa ama-metrics-settings-configmap på klustret.

windowsexporterAnge booleska värden ochwindowskubeproxytilltrue. Mer information finns i Konfigurationsmapp för måtttilläggsinställningar.Aktivera de inspelningsregler som krävs för de färdiga instrumentpanelerna:

- Om du registrerar med hjälp av CLI inkluderar du alternativet

--enable-windows-recording-rules. - Om du registrerar med hjälp av en ARM-mall, Bicep eller Azure Policy anger du

enableWindowsRecordingRulestilltruei parameterfilen. - Om klustret redan har registrerats använder du den här ARM-mallen och den här parameterfilen för att skapa regelgrupperna. Detta lägger till de inspelningsregler som krävs och är inte en ARM-åtgärd i klustret och påverkar inte klustrets aktuella övervakningstillstånd.

- Om du registrerar med hjälp av CLI inkluderar du alternativet

Verifiera distributionen

Använd kommandoradsverktyget kubectl för att kontrollera att agenten har distribuerats korrekt.

Managed Prometheus

Kontrollera att DaemonSet har distribuerats korrekt i Linux-nodpoolerna

kubectl get ds ama-metrics-node --namespace=kube-system

Antalet poddar ska vara lika med antalet Linux-noder i klustret. Utdata bör likna följande exempel:

User@aksuser:~$ kubectl get ds ama-metrics-node --namespace=kube-system

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

ama-metrics-node 1 1 1 1 1 <none> 10h

Kontrollera att Windows-noder har distribuerats korrekt

kubectl get ds ama-metrics-win-node --namespace=kube-system

Antalet poddar ska vara lika med antalet Windows-noder i klustret. Utdata bör likna följande exempel:

User@aksuser:~$ kubectl get ds ama-metrics-node --namespace=kube-system

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

ama-metrics-win-node 3 3 3 3 3 <none> 10h

Kontrollera att de två replikuppsättningarna har distribuerats för Prometheus

kubectl get rs --namespace=kube-system

Utdata bör likna följande exempel:

User@aksuser:~$kubectl get rs --namespace=kube-system

NAME DESIRED CURRENT READY AGE

ama-metrics-5c974985b8 1 1 1 11h

ama-metrics-ksm-5fcf8dffcd 1 1 1 11h

Containerinsikter

Kontrollera att DaemonSets har distribuerats korrekt i Linux-nodpoolerna

kubectl get ds ama-logs --namespace=kube-system

Antalet poddar ska vara lika med antalet Linux-noder i klustret. Utdata bör likna följande exempel:

User@aksuser:~$ kubectl get ds ama-logs --namespace=kube-system

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

ama-logs 2 2 2 2 2 <none> 1d

Kontrollera att Windows-noder har distribuerats korrekt

kubectl get ds ama-logs-windows --namespace=kube-system

Antalet poddar ska vara lika med antalet Windows-noder i klustret. Utdata bör likna följande exempel:

User@aksuser:~$ kubectl get ds ama-logs-windows --namespace=kube-system

NAME DESIRED CURRENT READY UP-TO-DATE AVAILABLE NODE SELECTOR AGE

ama-logs-windows 2 2 2 2 2 <none> 1d

Verifiera distributionen av containerinsiktslösningen

kubectl get deployment ama-logs-rs --namespace=kube-system

Utdata bör likna följande exempel:

User@aksuser:~$ kubectl get deployment ama-logs-rs --namespace=kube-system

NAME READY UP-TO-DATE AVAILABLE AGE

ama-logs-rs 1/1 1 1 24d

Visa konfiguration med CLI

aks show Använd kommandot för att ta reda på om lösningen är aktiverad, resurs-ID för Log Analytics-arbetsytan och sammanfattningsinformation om klustret.

az aks show --resource-group <resourceGroupofAKSCluster> --name <nameofAksCluster>

Kommandot returnerar JSON-formaterad information om lösningen. Avsnittet addonProfiles bör innehålla information om omsagent som i följande exempel:

"addonProfiles": {

"omsagent": {

"config": {

"logAnalyticsWorkspaceResourceID": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/my-resource-group/providers/microsoft.operationalinsights/workspaces/my-workspace",

"useAADAuth": "true"

},

"enabled": true,

"identity": null

},

}

Resurser etablerade

När du aktiverar övervakning skapas följande resurser i din prenumeration:

| Resursnamn | Resurstyp | Resursgrupp | Region/plats | beskrivning |

|---|---|---|---|---|

MSCI-<aksclusterregion>-<clustername> |

Regler för datainsamling | Samma som kluster | Samma som Log Analytics-arbetsytan | Den här datainsamlingsregeln är avsedd för logginsamling av Azure Monitor-agenten, som använder Log Analytics-arbetsytan som mål och är associerad med AKS-klusterresursen. |

MSPROM-<aksclusterregion>-<clustername> |

Regler för datainsamling | Samma som kluster | Samma som Azure Monitor-arbetsytan | Den här datainsamlingsregeln gäller för prometheus-måttinsamling efter måtttillägg, som har den valda Azure Monitor-arbetsytan som mål, och även den är associerad med AKS-klusterresursen |

MSPROM-<aksclusterregion>-<clustername> |

Slutpunkt för datainsamling | Samma som kluster | Samma som Azure Monitor-arbetsytan | Den här datainsamlingsslutpunkten används av datainsamlingsregeln ovan för att mata in Prometheus-mått från måtttillägget |

När du skapar en ny Azure Monitor-arbetsyta skapas följande ytterligare resurser som en del av den

| Resursnamn | Resurstyp | Resursgrupp | Region/plats | beskrivning |

|---|---|---|---|---|

<azuremonitor-workspace-name> |

Regler för datainsamling | <MA_azuremonitor-workspace-name>_<azuremonitor-workspace-region>_managed | Samma som Azure Monitor-arbetsyta | DCR skapades när du använder OSS Prometheus-servern till Fjärrskrivning till Azure Monitor-arbetsyta. |

<azuremonitor-workspace-name> |

Slutpunkt för datainsamling | <MA_azuremonitor-workspace-name>_<azuremonitor-workspace-region>_managed | Samma som Azure Monitor-arbetsyta | DCE skapades när du använder OSS Prometheus-servern för fjärrskrivning till Azure Monitor-arbetsyta. |

Skillnader mellan Windows- och Linux-kluster

De största skillnaderna i övervakning av ett Windows Server-kluster jämfört med ett Linux-kluster är:

- Windows har inget RSS-mått för minne. Därför är den inte tillgänglig för Windows-noder och containrar. Måttet Arbetsuppsättning är tillgängligt.

- Information om disklagringskapacitet är inte tillgänglig för Windows-noder.

- Endast poddmiljöer övervakas, inte Docker-miljöer.

- Med förhandsversionen stöds högst 30 Windows Server-containrar. Den här begränsningen gäller inte för Linux-containrar.

Kommentar

Stöd för Container Insights för Windows Server 2022-operativsystemet finns i förhandsversion.

Den containerbaserade Linux-agenten (replikuppsättningspodden) gör API-anrop till alla Windows-noder på Kubelet-säker port (10250) i klustret för att samla in prestandarelaterade mått för noder och containrar. Kubelet-säker port (:10250) bör öppnas i klustrets virtuella nätverk för både inkommande och utgående för att Windows-noden och containerns prestandarelaterade måttsamling ska fungera.

Om du har ett Kubernetes-kluster med Windows-noder granskar och konfigurerar du nätverkssäkerhetsgruppen och nätverksprinciperna för att se till att Kubelet-säker port (:10250) är öppen för både inkommande och utgående trafik i klustrets virtuella nätverk.

Nästa steg

- Om du får problem när du försöker registrera lösningen kan du läsa felsökningsguiden.

- Med övervakning aktiverat för att samla in hälsotillstånd och resursanvändning för ditt AKS-kluster och arbetsbelastningar som körs på dem, lär du dig hur du använder Container Insights.