Vad är hanteringsgrupper i Azure?

Om din organisation har många Azure-prenumerationer kan du behöva ett sätt att effektivt hantera åtkomst, principer och efterlevnad för dessa prenumerationer. Hanteringsgrupper tillhandahåller ett styrningsomfång över prenumerationer. När du organiserar prenumerationer i hanteringsgrupper gäller de styrningsvillkor som du tillämpar kaskad efter arv på alla associerade prenumerationer.

Hanteringsgrupper ger dig hantering i företagsklass i stor skala, oavsett vilken typ av prenumerationer du kan ha. Alla prenumerationer i en enda hanteringsgrupp måste dock lita på samma Microsoft Entra-klientorganisation.

Du kan till exempel tillämpa en princip på en hanteringsgrupp som begränsar de regioner som är tillgängliga för att skapa virtuella datorer. Den här principen tillämpas på alla kapslade hanteringsgrupper, prenumerationer och resurser för att endast tillåta att virtuella datorer skapas i auktoriserade regioner.

Hierarki för hanteringsgrupper och prenumerationer

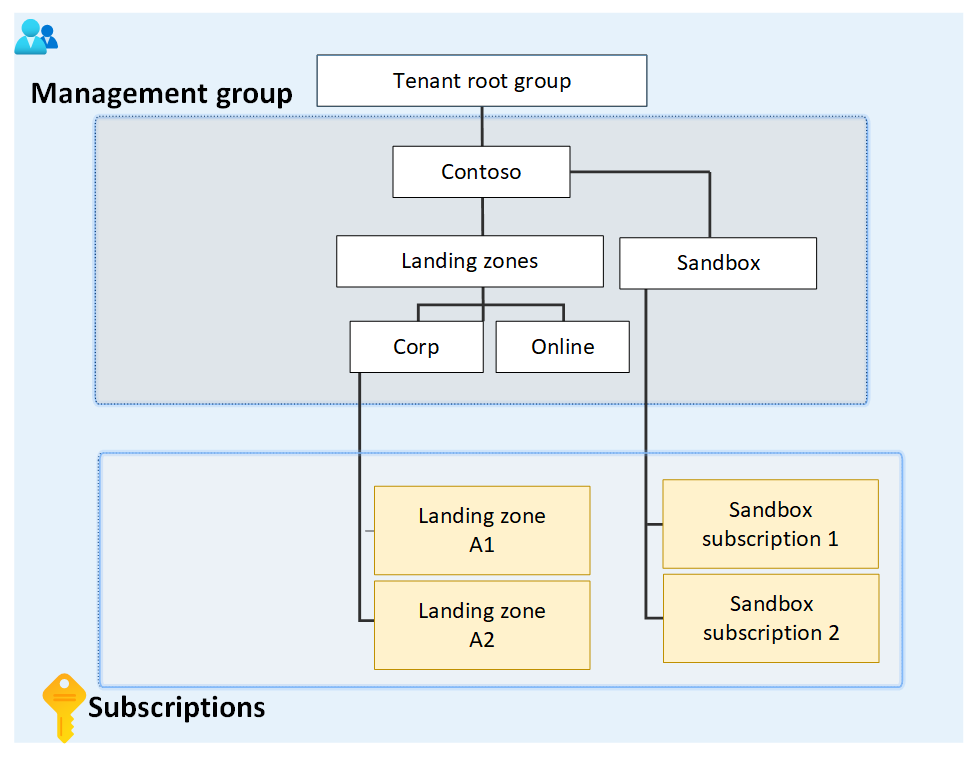

Du kan skapa en flexibel struktur för hanteringsgrupper och prenumerationer för att organisera dina resurser i en hierarki för enhetlig princip- och åtkomsthantering. Följande diagram visar ett exempel på hur du skapar en styrningshierarki med hjälp av hanteringsgrupper.

Diagram över en rothanteringsgrupp som innehåller både hanteringsgrupper och prenumerationer. Vissa underordnade hanteringsgrupper har hanteringsgrupper, vissa har prenumerationer och vissa har båda. Ett av exemplen i exempelhierarkin är fyra nivåer av hanteringsgrupper, med alla prenumerationer på den underordnade nivån.

Du kan skapa en hierarki som tillämpar en princip, till exempel som begränsar virtuella datorplatser till regionen USA, västra i hanteringsgruppen med namnet Corp. Den här principen ärver alla företagsavtal-prenumerationer (EA) som är underordnade till den hanteringsgruppen och gäller för alla virtuella datorer under dessa prenumerationer. Resurs- eller prenumerationsägaren kan inte ändra den här säkerhetsprincipen för att möjliggöra bättre styrning.

Kommentar

Hanteringsgrupper stöds för närvarande inte i kostnadshanteringsfunktioner för Microsoft-kundavtal-prenumerationer (MCA).

Ett annat scenario där du kan använda hanteringsgrupper är för att ge användaråtkomst till flera prenumerationer. Genom att flytta flera prenumerationer under en hanteringsgrupp kan du skapa en Azure-rolltilldelning i hanteringsgruppen. Rollen ärver den åtkomsten till alla prenumerationer. En tilldelning i hanteringsgruppen kan göra det möjligt för användare att ha åtkomst till allt de behöver, i stället för att skripta rollbaserad åtkomstkontroll i Azure (RBAC) över olika prenumerationer.

Viktiga fakta om hanteringsgrupper

En enskild katalog har stöd för 10 000 hanteringsgrupper.

Ett träd för hanteringsgruppen har stöd för upp till sex nivåer.

I den här gränsen ingår inte rotnivån eller prenumerationsnivån.

Varje hanteringsgrupp och prenumeration kan bara ha ett överordnat objekt.

Varje hanteringsgrupp kan ha många underordnade.

Alla prenumerationer och hanteringsgrupper ingår i en hierarki i varje katalog. Mer information finns i Viktiga fakta om rothanteringsgruppen senare i den här artikeln.

En rothanteringsgrupp för varje katalog

Varje katalog har en enda hanteringsgrupp på högsta nivån som kallas rothanteringsgruppen . Rothanteringsgruppen är inbyggd i hierarkin så att alla hanteringsgrupper och prenumerationer kan delas upp till den.

Rothanteringsgruppen tillåter tillämpning av globala principer och Azure-rolltilldelningar på katalognivå. Inledningsvis utökar du åtkomsten för att hantera alla Azure-prenumerationer och hanteringsgrupper till rollen Administratör för användaråtkomst för den här rotgruppen. När åtkomsten har utökats kan administratören tilldela valfri Azure-roll till andra kataloganvändare eller grupper för att hantera hierarkin. Som administratör kan du tilldela ditt konto som ägare till rothanteringsgruppen.

Viktiga fakta om rothanteringsgruppen

- Som standard är rothanteringsgruppens visningsnamn klientorganisationsrotgrupp och fungerar som en hanteringsgrupp. ID:t är samma värde som Klient-ID:t för Microsoft Entra.

- Om du vill ändra visningsnamnet måste ditt konto ha rollen Ägare eller Deltagare i rothanteringsgruppen. Mer information finns i Ändra namnet på en hanteringsgrupp.

- Rothanteringsgruppen kan inte flyttas eller tas bort, till skillnad från andra hanteringsgrupper.

- Alla prenumerationer och hanteringsgrupper delas upp i en rothanteringsgrupp i katalogen.

- Alla resurser i katalogen är underordnade rothanteringsgruppen för global hantering.

- Nya prenumerationer är automatiskt standard för rothanteringsgruppen när de skapas.

- Alla Azure-kunder kan se rothanteringsgruppen, men alla kunder får inte hantera rothanteringsgruppen.

- Alla som har åtkomst till en prenumeration kan se kontexten för den aktuella prenumerationens placering i hierarkin.

- Ingen har standardåtkomst till rothanteringsgruppen. Microsoft Entra Global Administrators är de enda användare som kan höja sig själva för att få åtkomst. När de har åtkomst till rothanteringsgruppen kan de tilldela valfri Azure-roll till andra användare för att hantera gruppen.

Viktigt!

Tilldelning av användaråtkomst eller principer i rothanteringsgruppen gäller för alla resurser i katalogen. På grund av den här åtkomstnivån bör alla kunder utvärdera behovet av att ha objekt definierade i det här omfånget. Användaråtkomst och principtilldelningar ska endast vara "måste ha" i det här omfånget.

Initial konfiguration av hanteringsgrupper

När någon användare börjar använda hanteringsgrupper sker en inledande konfigurationsprocess. Det första steget är att skapa rothanteringsgruppen i katalogen. Alla befintliga prenumerationer som finns i katalogen blir sedan underordnade till rothanteringsgruppen.

Den här processen är till för att kontrollera att det endast finns en hanteringsgrupphierarki i en katalog. Hierarkin i katalogen gör det möjligt för administrativa kunder att använda global åtkomst och principer som andra kunder i katalogen inte kan kringgå.

Allt som har tilldelats roten gäller för hela hierarkin. Det innebär att den gäller för alla hanteringsgrupper, prenumerationer, resursgrupper och resurser inom den Microsoft Entra-klientorganisationen.

Åtkomst till hanteringsgrupp

Azure-hanteringsgrupper har stöd för Azure RBAC för alla resursåtkomst- och rolldefinitioner. Underordnade resurser som finns i hierarkin ärver dessa behörigheter. Alla Azure-roller kan tilldelas till en hanteringsgrupp som ärver ned hierarkin till resurserna.

Du kan till exempel tilldela den virtuella Azure-rollen VM-deltagare till en hanteringsgrupp. Den här rollen har ingen åtgärd i hanteringsgruppen, men ärver till alla virtuella datorer under den hanteringsgruppen.

Följande diagram visar listan över roller och åtgärder som stöds för hanteringsgrupper.

| Azure-rollnamn | Skapa | Byt namn | Flytta** | Delete | Tilldela åtkomst | Tilldela policy | Lästa |

|---|---|---|---|---|---|---|---|

| Ägare | X | X | X | X | X | X | X |

| Deltagare | X | X | X | X | X | ||

| Deltagare i hanteringsgrupp* | X | X | X | X | X | ||

| Läsare | X | ||||||

| Hanteringsgruppsläsare* | X | ||||||

| Deltagare för resursprincip | X | ||||||

| Administratör för användaråtkomst | X | X |

*: Med de här rollerna kan användarna endast utföra de angivna åtgärderna i hanteringsgruppens omfång.

**: Rolltilldelningar i rothanteringsgruppen krävs inte för att flytta en prenumeration eller en hanteringsgrupp till och från den.

Mer information om hur du flyttar objekt i hierarkin finns i Hantera dina resurser med hanteringsgrupper.

Definition och tilldelning av anpassad Azure-roll

Du kan definiera en hanteringsgrupp som ett tilldelningsbart omfång i en anpassad Rolldefinition för Azure. Den anpassade Azure-rollen blir sedan tillgänglig för tilldelning för den hanteringsgruppen och alla hanteringsgrupper, prenumerationer, resursgrupper eller resurser under den. Den anpassade rollen ärver ned hierarkin som vilken inbyggd roll som helst.

Information om begränsningarna med anpassade roller och hanteringsgrupper finns i Begränsningar senare i den här artikeln.

Exempeldefinition

Att definiera och skapa en anpassad roll ändras inte med inkludering av hanteringsgrupper. Använd den fullständiga sökvägen för att definiera hanteringsgruppen: /providers/Microsoft.Management/managementgroups/{_groupId_}.

Använd hanteringsgruppens ID och inte hanteringsgruppens visningsnamn. Det här vanliga felet inträffar eftersom båda är anpassade fält när du skapar en hanteringsgrupp.

...

{

"Name": "MG Test Custom Role",

"Id": "id",

"IsCustom": true,

"Description": "This role provides members understand custom roles.",

"Actions": [

"Microsoft.Management/managementGroups/delete",

"Microsoft.Management/managementGroups/read",

"Microsoft.Management/managementGroups/write",

"Microsoft.Management/managementGroups/subscriptions/delete",

"Microsoft.Management/managementGroups/subscriptions/write",

"Microsoft.resources/subscriptions/read",

"Microsoft.Authorization/policyAssignments/*",

"Microsoft.Authorization/policyDefinitions/*",

"Microsoft.Authorization/policySetDefinitions/*",

"Microsoft.PolicyInsights/*",

"Microsoft.Authorization/roleAssignments/*",

"Microsoft.Authorization/roledefinitions/*"

],

"NotActions": [],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/providers/microsoft.management/managementGroups/ContosoCorporate"

]

}

...

Problem med att bryta rolldefinitionen och tilldelningshierarkins sökväg

Rolldefinitioner är tilldelningsbara omfång var som helst i hanteringsgruppshierarkin. En rolldefinition kan finnas i en överordnad hanteringsgrupp, medan den faktiska rolltilldelningen finns i den underordnade prenumerationen. Eftersom det finns en relation mellan de två objekten får du ett felmeddelande om du försöker skilja tilldelningen från dess definition.

Tänk till exempel på följande exempel på ett litet avsnitt i en hierarki.

Diagrammet fokuserar på rothanteringsgruppen med underordnade landningszoner och sandbox-hanteringsgrupper. Hanteringsgruppen för landningszoner har två underordnade hanteringsgrupper med namnet Corp och Online, medan sandbox-hanteringsgruppen har två underordnade prenumerationer.

Anta att en anpassad roll har definierats i sandbox-hanteringsgruppen. Den anpassade rollen tilldelas sedan för de två sandbox-prenumerationerna.

Om du försöker flytta en av dessa prenumerationer till att vara underordnad corp-hanteringsgruppen bryter du sökvägen från tilldelningen av prenumerationsrollen till rolldefinitionen för sandbox-hanteringsgruppen. I det här scenariot får du ett felmeddelande om att flytten inte är tillåten eftersom den bryter den här relationen.

För att åtgärda det här scenariot har du följande alternativ:

- Ta bort rolltilldelningen från prenumerationen innan du flyttar prenumerationen till en ny överordnad hanteringsgrupp.

- Lägg till prenumerationen i rolldefinitionens tilldelningsbara omfång.

- Ändra det tilldelningsbara omfånget i rolldefinitionen. I det här exemplet kan du uppdatera de tilldelningsbara omfången från sandbox-hanteringsgruppen till rothanteringsgruppen så att båda grenarna i hierarkin kan nå definitionen.

- Skapa en annan anpassad roll som definieras i den andra grenen. Den här nya rollen kräver också att du ändrar rollen i prenumerationen.

Begränsningar

Det finns begränsningar för att använda anpassade roller i hanteringsgrupper:

- Du kan bara definiera en hanteringsgrupp i de tilldelningsbara omfången för en ny roll. Den här begränsningen finns för att minska antalet situationer där rolldefinitioner och rolltilldelningar kopplas från. Den här typen av situation inträffar när en prenumeration eller hanteringsgrupp med en rolltilldelning flyttas till en annan överordnad som inte har rolldefinitionen.

- Anpassade roller med

DataActionskan inte tilldelas för omfång på hanteringsgruppsnivå. Mer information finns i Anpassade rollgränser. - Azure Resource Manager validerar inte att hanteringsgruppen finns i rolldefinitionens tilldelningsbara omfång. Om det finns ett stavfel eller ett felaktigt hanteringsgrupps-ID skapas fortfarande rolldefinitionen.

Flytta hanteringsgrupper och prenumerationer

Om du vill flytta en hanteringsgrupp eller prenumeration till en underordnad till en annan hanteringsgrupp behöver du:

- Skrivbehörigheter för hanteringsgrupp och skrivbehörigheter för rolltilldelning i den underordnade prenumerationen eller hanteringsgruppen.

- Inbyggt rollexempel: Ägare

- Skrivåtkomst för hanteringsgrupp på den överordnade målhanteringsgruppen.

- Inbyggt rollexempel: Ägare, Deltagare, Hanteringsgruppdeltagare

- Skrivåtkomst för hanteringsgrupp på den befintliga överordnade hanteringsgruppen.

- Inbyggt rollexempel: Ägare, Deltagare, Hanteringsgruppdeltagare

Det finns ett undantag: om målet eller den befintliga överordnade hanteringsgruppen är rothanteringsgruppen gäller inte behörighetskraven. Eftersom rothanteringsgruppen är standardlandningsplatsen för alla nya hanteringsgrupper och prenumerationer behöver du inte behörighet för att flytta ett objekt.

Om rollen Ägare i prenumerationen ärvs från den aktuella hanteringsgruppen är dina flyttmål begränsade. Du kan bara flytta prenumerationen till en annan hanteringsgrupp där du har rollen Ägare. Du kan inte flytta prenumerationen till en hanteringsgrupp där du bara är deltagare eftersom du skulle förlora ägarskapet för prenumerationen. Om du är direkt tilldelad rollen Ägare för prenumerationen kan du flytta den till valfri hanteringsgrupp där du har rollen Deltagare.

Viktigt!

Azure Resource Manager cachelagrar information om hanteringsgruppshierarkin i upp till 30 minuter. Därför kanske Azure Portal inte omedelbart visar att du har flyttat en hanteringsgrupp.

Granska hanteringsgrupper med hjälp av aktivitetsloggar

Hanteringsgrupper stöds i Azure Monitor-aktivitetsloggar. Du kan köra frågor mot alla händelser som händer med en hanteringsgrupp på samma centrala plats som andra Azure-resurser. Du kan till exempel se alla rolltilldelningar eller principtilldelningsändringar som gjorts i en viss hanteringsgrupp.

När du vill fråga efter hanteringsgrupper utanför Azure Portal ser målomfånget för hanteringsgrupper ut som "/providers/Microsoft.Management/managementGroups/{management-group-id}".

Kommentar

Genom att använda REST-API:et för Azure Resource Manager kan du aktivera diagnostikinställningar i en hanteringsgrupp för att skicka relaterade Azure Monitor-aktivitetsloggposter till en Log Analytics-arbetsyta, Azure Storage eller Azure Event Hubs. Mer information finns i Diagnostikinställningar för hanteringsgrupp: Skapa eller uppdatera.

Relaterat innehåll

Läs mer om hanteringslösningar här: