Utöka åtkomst för att hantera alla Azure-prenumerationer och hanteringsgrupper

Som global administratör i Microsoft Entra ID kanske du inte har åtkomst till alla prenumerationer och hanteringsgrupper i din katalog. Den här artikeln beskriver hur du kan öka din åtkomst till alla prenumerationer och hanteringsgrupper.

Kommentar

Information om hur du visar eller tar bort personliga data finns i Allmänna begäranden från datasubjekt för GDPR, Azure-datasubjektbegäranden för GDPR eller Begäranden från Windows-datasubjekt för GDPR, beroende på ditt specifika område och behov. Mer information om GDPR finns i avsnittet GDPR i Microsoft Trust Center och GDPR-avsnittet i Service Trust-portalen.

Varför skulle du behöva utöka din åtkomst?

Om du är global administratör kan det finnas tillfällen då du vill utföra följande åtgärder:

- Återfå åtkomsten till en Azure-prenumeration eller hanteringsgrupp när en användare har förlorat åtkomsten

- tilldela en annan användare eller sig själv en Azure-prenumeration eller -hanteringsgrupp

- Se alla Azure-prenumerationer eller hanteringsgrupper i en organisation

- Tillåt att en automationsapp (till exempel en fakturerings- eller granskningsapp) får åtkomst till alla Azure-prenumerationer eller hanteringsgrupper

Hur fungerar utökad åtkomst?

Microsoft Entra ID- och Azure-resurser skyddas oberoende av varandra. Det innebär att Microsoft Entra-rolltilldelningar inte beviljar åtkomst till Azure-resurser och Azure-rolltilldelningar beviljar inte åtkomst till Microsoft Entra ID. Som global administratör i Microsoft Entra ID kan du dock tilldela dig själv åtkomst till alla Azure-prenumerationer och hanteringsgrupper i din katalog. Använd funktionen om du saknar åtkomst till Azure-prenumerationsresurser, till exempel virtuella datorer eller lagringskonton, och du vill använda din globala administratörsbehörighet för att få åtkomst till dessa resurser.

När du höjer din åtkomst tilldelas du rollen Administratör för användaråtkomst i Azure i rotomfånget (/). Det innebär att du kan se alla resurser och tilldela åtkomst i valfri prenumeration eller hanteringsgrupp i katalogen. Rolltilldelningar av administratör för användaråtkomst kan tas bort med Azure PowerShell, Azure CLI eller REST API.

Du bör ta bort den här upphöjda åtkomsten när du har gjort de ändringar som behövs i rotomfånget.

Utföra steg i rotomfånget

Steg 1: Utöka åtkomsten för en global administratör

Följ de här stegen för att öka åtkomsten för en global administratör med hjälp av Azure Portal.

Logga in på Azure Portal som global administratör.

Om du använder Microsoft Entra Privileged Identity Management aktiverar du rolltilldelningen Global administratör.

Öppna Microsoft Entra ID.

Välj Egenskaper under Hantera.

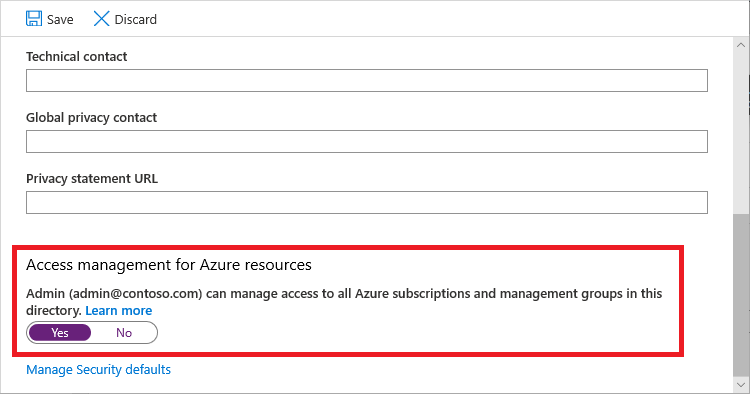

Under Åtkomsthantering för Azure-resurser anger du växlingsknappen till Ja.

När du anger växlingsknappen till Ja tilldelas du rollen Administratör för användaråtkomst i Azure RBAC i rotomfånget (/). Detta ger dig behörighet att tilldela roller i alla Azure-prenumerationer och hanteringsgrupper som är associerade med den här Microsoft Entra-katalogen. Den här växlingsknappen är endast tillgänglig för användare som har tilldelats rollen Global administratör i Microsoft Entra-ID.

När du anger växlingsknappen till Nej tas rollen Administratör för användaråtkomst i Azure RBAC bort från ditt användarkonto. Du kan inte längre tilldela roller i alla Azure-prenumerationer och hanteringsgrupper som är associerade med den här Microsoft Entra-katalogen. Du kan bara visa och hantera de Azure-prenumerationer och hanteringsgrupper som du har beviljats åtkomst till.

Kommentar

Om du använder Privileged Identity Management ändras inte åtkomsthanteringen för Azure-resurser till Nej om du inaktiverar rolltilldelningen. För att upprätthålla minst privilegierad åtkomst rekommenderar vi att du ställer in den här växlingsknappen på Nej innan du inaktiverar rolltilldelningen.

Spara inställningen genom att klicka på Spara .

Den här inställningen är inte en global egenskap och gäller endast för den inloggade användaren. Du kan inte höja åtkomsten för alla medlemmar i rollen Global administratör.

Logga ut och logga in igen för att uppdatera din åtkomst.

Nu bör du ha åtkomst till alla prenumerationer och hanteringsgrupper i din katalog. När du visar fönstret Åtkomstkontroll (IAM) ser du att du har tilldelats rollen Administratör för användaråtkomst i rotomfånget.

Gör de ändringar du behöver göra vid förhöjd åtkomst.

Information om hur du tilldelar roller finns i Tilldela Azure-roller med hjälp av Azure Portal. Om du använder Privileged Identity Management kan du läsa Identifiera Azure-resurser för att hantera eller tilldela Azure-resursroller.

Utför stegen i följande avsnitt för att ta bort den förhöjda åtkomsten.

Steg 2: Ta bort förhöjd åtkomst

Följ dessa steg om du vill ta bort rolltilldelningen Administratör för användaråtkomst i rotomfånget (/).

Logga in som samma användare som användes för att höja åtkomsten.

I navigeringslistan klickar du på Microsoft Entra-ID och klickar sedan på Egenskaper.

Ställ in Åtkomsthantering för Azure-resurser för att växla tillbaka till Nej. Eftersom det här är en inställning per användare måste du vara inloggad som samma användare som användes för att öka åtkomsten.

Om du försöker ta bort rolltilldelningen Administratör för användaråtkomst i fönstret Åtkomstkontroll (IAM) visas följande meddelande. Om du vill ta bort rolltilldelningen måste du ange växlingsknappen till Nej eller använda Azure PowerShell, Azure CLI eller REST-API:et.

Logga ut som global administratör.

Om du använder Privileged Identity Management inaktiverar du rolltilldelningen Global administratör.

Kommentar

Om du använder Privileged Identity Management ändras inte åtkomsthanteringen för Azure-resurser till Nej om du inaktiverar rolltilldelningen. För att upprätthålla minst privilegierad åtkomst rekommenderar vi att du ställer in den här växlingsknappen på Nej innan du inaktiverar rolltilldelningen.

Visa utökade åtkomstloggposter i katalogaktivitetsloggarna

När åtkomsten är förhöjd läggs en post till i loggarna. Som global administratör i Microsoft Entra-ID kanske du vill kontrollera när åtkomsten utökades och vem som gjorde det. Utökade åtkomstloggposter visas inte i standardaktivitetsloggarna, utan visas i stället i katalogaktivitetsloggarna. I det här avsnittet beskrivs olika sätt att visa poster för upphöjda åtkomstloggar.

Visa utökade åtkomstloggposter med hjälp av Azure Portal

Öppna aktivitetsloggen Övervaka>.

Ändra aktivitetslistan till Katalogaktivitet.

Sök efter följande åtgärd, vilket betyder åtgärden för att höja åtkomsten.

Assigns the caller to User Access Administrator role

Visa utökade åtkomstloggposter med Hjälp av Azure CLI

Använd kommandot az login för att logga in som global administratör.

Använd kommandot az rest för att göra följande anrop där du måste filtrera efter ett datum som visas med exempeltidsstämpeln och ange ett filnamn där du vill att loggarna ska lagras.

Anropar

urlett API för att hämta loggarna i Microsoft.Insights. Utdata sparas i filen.az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txtI utdatafilen söker

elevateAccessdu efter .Loggen liknar följande där du kan se tidsstämpeln för när åtgärden inträffade och vem som anropade den.

"submissionTimestamp": "2021-08-27T15:42:00.1527942Z", "subscriptionId": "", "tenantId": "33333333-3333-3333-3333-333333333333" }, { "authorization": { "action": "Microsoft.Authorization/elevateAccess/action", "scope": "/providers/Microsoft.Authorization" }, "caller": "user@example.com", "category": { "localizedValue": "Administrative", "value": "Administrative" },

Delegera åtkomst till en grupp för att visa upphöjda åtkomstloggposter med hjälp av Azure CLI

Om du vill kunna hämta poster för upphöjt åtkomstlogg med jämna mellanrum kan du delegera åtkomst till en grupp och sedan använda Azure CLI.

Öppna Microsoft Entra-ID-grupper>.

Skapa en ny säkerhetsgrupp och anteckna gruppobjektets ID.

Använd kommandot az login för att logga in som global administratör.

Använd kommandot az role assignment create för att tilldela rollen Läsare till gruppen som bara kan läsa loggar på katalognivå, som finns på

Microsoft/Insights.az role assignment create --assignee "{groupId}" --role "Reader" --scope "/providers/Microsoft.Insights"Lägg till en användare som läser loggar till den tidigare skapade gruppen.

En användare i gruppen kan nu regelbundet köra kommandot az rest för att visa upphöjda åtkomstloggposter.

az rest --url "https://management.azure.com/providers/Microsoft.Insights/eventtypes/management/values?api-version=2015-04-01&$filter=eventTimestamp ge '2021-09-10T20:00:00Z'" > output.txt